Какой браузер не может двигаться во время атаки

В этой статье будет сделан обзор возможностей HTML5 с точки зрения атакующего и будут рассмотрены различные типы атак на пользователей.

HTML 5 переопределяет основные правила для разработки веб-приложений, обеспечивая богатый набор технических характеристик и расширяя существующие технические особенности и программный интерфейс. Безопасность HTML5 — еще не изученная область, потому что функции стандарта HTML5 пока не были заимствованы существующими веб-приложениями (если не говорить об экспериментальных моделях), и считается, что пока этого не произойдет, конечным пользователям волноваться не о чем.

Авторы данного пособия постараются опровергнуть это утверждение, рассказав о возможных атаках, которые могут быть выполнены на интернет-пользователей «прямо сейчас» даже на тех веб-сайтах, которые не поддерживают или только собираются поддерживать HTML5 в ближайшем будущем. Производители браузеров попытались превзойти друг друга в поддержке функций, которые входят в стандарт HTML5. В результате пользователи этих браузеров оказались подвержены тем нападениям, о которых пойдет речь в данном пособии.

Сначала мы рассмотрим известные векторы атак, о которых уже писали другие исследователи. Последние части этой статьи будут посвящены совершенно новым и эксклюзивным атакам.

В этой статье речь пойдет о следующих атаках:

- Межсайтовый скриптинг с помощью HTML5

- Обратный веб-шелл и COR

- clickjacking посредством HTML5

- вставка текстового поля

- iframe и «песочница»

- Отравление кэша в HTML5

- Удаленное подключение файлов на стороне клиента

- межсайтовая публикация

- Разведка сети

- сканирование портов

- сканирование сети

- определение IP-адреса пользователя

- Бот-сети на HTML5

- Создание бот-сети

- Обращение к жертвам

- Увеличение длительности выполнения

- Атаки основанные на бот-сетях

- DDos-атаки

- спам на электронную почту

- распределенные атаки на пароли

- Создание бот-сети

Межсайтовый скриптинг с помощью HTML5

В спецификации HTML5 представлены новые элементы, которые содержат атрибуты событий и новые атрибуты событий для существующих тегов. Они могут быть использованы для выполнения JavaScript сценариев, обходя фильтры, основанные на «черных списках».

С помощью новых HTML5 тегов для вывода аудио и видео можно обойти существующие фильтры, рассчитанные на блокирование известных вредоносных тегов.

Фильтры, блокирующие символы «<» и «>» могут предотвратить внедрение тегов в большинстве случаев. XSS еще может быть возможен в тех случаях, если атакующий может внедрить сценарий внутрь существующего атрибута события или же добавить новый атрибут события. Фильтр, который блокирует существующие атрибуты событий, можно обойти с помощью новых атрибутов событий, добавленных в HTML5. Например, «onforminput» и «onformchange».

Примеры:

<form onforminput=alert(1)> <input> <form> <button form=test onformchange=alert(2)>

В HTML5 есть дополнения, которые позволяют автоматизировать выполнение сценария, например атрибут «autofocus». Когда этот атрибут установлен, на элементе автоматически устанавливается фокус.

Также распространены случаи, когда инъекция возможна внутри атрибута тэга «input». В этом случае JavaScript сценарий, как правило, размещается внутри тэга «omnouseover» или «onclick». В этом случае потребуются действия со стороны пользователя для выполнения сценария. В случае HTML5 мы можем внедрить тэг «onfocus» в сценарий и спровоцировать автоматическое выполнение этого сценария путем установки атрибута «autofocus».

Обратный веб-шелл и COR

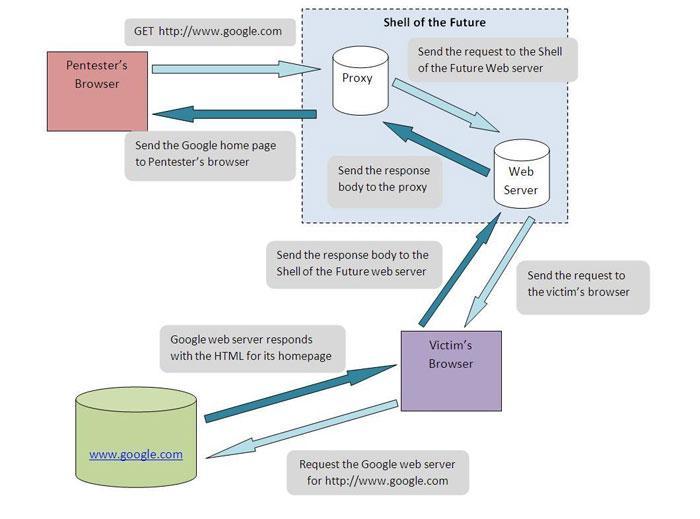

После удачного внедрения JavaScript сценария в браузер жертвы с помощью межсайтового скриптинга или убедив пользователя вставить сценарий в адресную строку браузера, сценарий начнет передавать данные вредоносному серверу, используя COR. Используя это подключение, злоумышленник сможет внедриться в сессию пользователя посредством туннелирования своих запросов через браузер жертвы.

В прошлом году автор этого пособия выпустил утилиту с открытым кодом «Shell of the Future», в которой реализована эта идея. Утилита предельно проста в использовании, поскольку полностью автоматизирует атаку и поставляется с двумя JavaScript пейлоадами.

Архитектура веб-шелла будущего

Вставка текстового поля

Данный метод был разработан Полом Стоуном (Paul Stone) в 2010 году.

Iframe и песочница

Существует всеобщее заблуждение, что использование кода Framebusting на каждой странице сайта защитит его от clickjacking. Подобный метод, к сожалению, имеет множество недостатков. Если Framebusting — это единственная защита против таких атак, то его можно обойти различными способами. Например, используя атрибут «sandbox» тега iframe, который является частью стандарта HTML5.

Установка этого атрибута отключает сценарий JavaScript в пределах тега <iframe>. Поскольку защита «framebusting» основывается на JavaScript сценарии, то защита будет полностью нейтрализована. Популярные сайты, такие как eBay, WordPress, PayPal полагаются только на «framebusting», и поэтому подвержены подобным атакам.

Отравление кэша

HTML5 представляет новый тип кэширования системы, который называется «программным кэшем» (Application Cache). Если обычное кэширование предназначено для того, чтобы ускорить загрузку страницы, то программный кэш разработан для возможности работы в интернете в offline режиме.

Отравляя HTML5 кэш, злоумышленник может на более длительный период времени сохранить данные в кэше страниц и использовать их для хищения учетных данных пользователей.

Ранее в этом году автором была представлена версия программы Imposter, которая может использоваться для отравления кэша в HTML5.

Удаленное подключение файлов на стороне клиента

Межсайтовая публикация

Разведка сети

Кросс-доменнный XHR имеет 5 возможных статусов состояний, а у WebSocke есть 4 возможных статуса состояния. Когда осуществляется новое подключение к произвольной службе, значение свойства readystate изменяется согласно статусу подключения. Этот переход между различными состояниями может быть использован для того, чтобы определить, в каком статусе находится удаленный порт: открыт, закрыт или заблокирован.

Сканирование портов

Когда осуществляется подключение через WebSocket или COR к указанному порту IP адреса во внутренней сети, начальное состояние readystate для WebSocket равно 0, для COR - 1. В зависимости от состояния удаленного порта эти значения рано или поздно изменятся.

Данная таблица показывает соотношение между состоянием удаленного порта и продолжительностью статуса readystate. Наблюдая, как быстро может измениться значение readystate, мы можем идентифицировать состояние удаленного порта.

Статус порта

Веб-сокет (readystate0)

COR (readystate1)

Существует несколько ограничений для этого типа сканирования. Первое и самое главное ограничение состоит в том, что все браузеры блокируют подключения к известным портам, поэтому эти порты невозможно просканировать. Другое ограничение - в том, что подобное сканирование производится на уровне приложений, а не на уровне сокетов, как это делает, например, nmap. Это означает, что интерпретации полученных данных могут меняться.

Поведение WebSocket и COR для каждого из этих типов показано в следующей таблице.

WebSocket (readystate 0)/COR (readystate 1)

Закрытие при подключении

Ответ и закрытие при подключении

Открытие без ответа

Открытие с ответом

<100 мс (для Firefox и Safari) и 30000 мс (для Chrome)

Сканирование сети

Техника сканирования портов может быть применена для горизонтального сканирования внутренних сетей. Так как открытые и закрытые порты могут быть точно идентифицированы, горизонтальное сканирование может быть произведено для портов, таких как 3389, доступ к которым в большинстве случаев разрешен в настройках межсетевых экранов в корпоративных системах.

Определение открытого или закрытого порта позволяет определить, является ли система с этим IP адресом подключенной к сети.

Определение пользовательского IP- адреса

Большинству домашних пользователей, подключенных к Wi-Fi машрутизаторам, выдается IP адрес в пределах 192.168.x.x. IP адрес Wi-Fi маршрутизатора в большинстве случаев равен 192.168.x.1 и его административный интерфейс работает на 80 или 443 порту. С помощью этих данных мы может определить локальный IP адрес пользователя за два шага:

Шаг 1. Определяем пользовательскую подсеть

Мы можем это сделать, сканируя порт 80 и/или 443 на IP-адресах от 192.168.0.1 до 192.168.255.1. Если пользователь находится в подсети 192.168.3.x, мы получим ответ от 192.168.3.1, который и будет его маршрутизатором, и значит, его подсеть идентифицирована.

Шаг 2. Определяем IP- адрес

После того как мы идентифицировали подсеть, мы сканируем ее для того чтобы найти порт, который фильтруется межсетевым экраном. Например, TCP порт 30000. Мы делаем итерацию от адреса 192.168.x.2 до 192.168.x.254. Когда мы найдем нужный IP-адрес пользователя, мы получим ответ («открыт» / «закрыт»), потому что запрос сгенерирован браузером пользователя, внутри его собственной системы, а значит, он не может быть заблокирован его же брандмауэром.

Бот-сети

Каждый раз, когда пользователь нажимает на ссылку, он позволяет удаленному веб-сайту выполнить JavaScript сценарий на своей машине. Многие пользователи открывают множество вкладок в браузере, и большинство из них остаются открытыми на протяжении всего сеанса, который может длиться несколько часов. Это позволяет любому внешнему объекту использовать вычислительную мощность компьютера пользователя для своих злонамеренных целей. Например, на таких сайтах, как Twitter, спамеры могут за очень короткий промежуток времени заставить тысячи пользователей нажать на специально сформированные ссылки. Но JavaScript сценарии являются слишком «тяжелыми» для системы и ограничены песочницей браузера, что не позволяет их активное использование. В HTML5 был представлен WebWorker – потоковая модель для JavaScript. Это позволяет любому сайту запускать в фоновом режиме JavaScript сценарии без ведома пользователей и никак не влияя на работу браузера.

Создание бот-сетей:

Бот-сеть в HTML5 содержит тысячи систем, на которых в браузере открыта вредоносная страница.

Существует две стадии создания подобной бот-сетей:

- достижение компьютера «жертвы»

- расширение времени функционирования

Достижение компьютера «жертвы»

Это достигается за счет того, что совершающая атаку сторона заставляет «жертву» посетить специально сформированный веб-сайт. Это может осуществляться следующими методами:

- спам на электронную почту

- актуальные темы в Twitter

- хранимый XSS на популярных веб-сайтах и форумах

- «отравление» поисковой системы

- взломанные сайты

Эти методы используются создателями вредоносного программного обеспечения для атаки на своих «жертв». В то время как обычный веб-сайт с вредоносным программным обеспечением может быть легко вычислен с помощью автоматизированных поисковых роботов, то такие сайты, основанные на HTML5, вероятно будут вычисляться гораздо реже.

Расширение времени функционирования

После того как пользователь посетил контролируемую злоумышлениками страницу, нужно, чтобы эта страница осталась открыта в браузере пользователя как можно дольше. Это делается с помощью приемов clickjacling и tabnabbing. Загруженная в браузер страница содержит невидимую ссылку с установленным атрибутом «_blank». Она всегда помещается под указателем мыши, используя обработчик событий «document.onmousmove». Таким образом, когда пользователь щелкает на странице, открывается новая вкладка и отвлекает его внимание. Если у пользователя открыто множество вкладок, то повышается вероятность, что пользователь не закроет эту страницу. Tabanabbing может быть использован для того, чтобы после того как пользователь покинет страницу, обновить ее (а точннее ее flavicon, значок на вкладке этой страницы) и замаскировать под какой-нибудь популярный ресурс, например YouTube, Google или Facebook для того, чтобы пользователь оставил ее открытой.

Атаки, основанные на бот-нетах:

Следующие атаки могут быть осуществлены с использованием HTML5 бот-нетов:

- DDoS-атаки уровня приложений

- Спам на электронную почту

- Распределенный взлом паролей

DDoS-атаки

Спам в электронной почте

Распределенные атаки на пароли

Взлом паролей всегда был задачей для программ, написанных на низкоуровневых языках с ASM вставками для оптимизации производительности. JavaScript никогда не рассматривали для решения задач, требующих наличия больших вычислительных ресурсов. Времена изменились, и некоторые функции программ, написанных на javascript стали выполняться быстрее. Концепция WebWorker позволяет создать фоновые потоки для взлома пароля. Тесты показали значение уровня подбора пароля в 100 000 MD5 хешей в секунду.

Стоит отметить, что данное значение еще не столь велико. На программах, написанных на низкоуровневых языках, оно достигает нескольких миллионов. Тем самым программы на javascript работают в 100-115 раз медленнее. Это значит, что 100 компьютеров, взламывающих пароль на javascriptравноценны одному компьютеру с обычным приложением.

С помощью описанных выше механизмов будет несложно создать бот-нет, состоящий из нескольких тысяч компьютеров, выполняющий взлом пароля с помощью JavaScript в фоновом режиме. Даже с 1000 «зомби», код будет эквивалентен 10 обычным компьютерам. Эффективный бот-нет из нескольких сотен тысяч «зомби» предоставит огромные вычислительные ресурсы для взлома хешей паролей.

Ravan

Ravan — это основанный на javascript взломщик паролей, который использует WebWorker для взлома паролей в фоновом режиме. В текущей реализации осуществлена поддержка MD5 и SHA хешей, сгенерированных с salt. Он взламывает пароли полным перебором. Сначала он проверяет наиболее вероятные комбинации, а остальные — ближе к завершению работы. Несмотря на то, что простой MD-5 и SHA-1 хеш может быть быстро взломан с помощью Rainbow таблиц, взломать более устойчивые salt-хэши можно только полным перебором.

Когда «хозяин» отправляет хеш для взлома в веб-интерфейсRavan генерирует уникальный идентификатор хеша вместе с URL, который содержит этот ID. Этот URL должен быть отправлен всем «рабочим», которые и будут выполнять фактическое взламывание с помощью своих браузеров. Процесс взлома разбивается на мелкие блоки. Каждый блок или слот соответствует 20 миллионам комбинаций.

Когда присоединяются новые «рабочие», им выделяются новые участки работы. Процесс координации слотов среди рабочих и контроля над процессом взлома осуществляется из браузера «хозяина».

Все последние версии браузеров поддерживают HTML5, следовательно, индустрия находится на пике готовности принять технологию и адаптироваться к ней. Сама технология создана такой, чтобы сделать простым процесс включения и обработки графического и мультимедиа-контента в вебе, без использования третьих плагинов или API. Эта статья расскажет о новых типах атак, которые HTML5 «подарил» миру.

Атаки на CORS (Cross origin resourse sharing) — получение реверсивного шелл-кода

Чтобы отвечать растущим потребностям разработчиков делать высококачественные сайты, HTML5 ослабил внимание к некоторым ограничениям, которые ранее провозглашались концепцией SOP (same origin policy). Концепция имеет простые правила: скрипты, запускаемые на сайте, имеют доступ к методам и свойствам этого сайта, но не имеют такового к страницам другого сайта (SOP как таковое есть обширная отдельная тема, рекомендуем ознакомиться перед дальнейшим чтением).

Теперь HTML5 нарушает эти ограничения.

Например, AJAX-запросы могут выполняться между разными доменами. SOP ограничивает доступ JavaScript к контенту веб-страниц, предписывая обязательное условие: JavaScript и сам контент находятся на одном домене. Без такого ограничения, вредоносный веб-сайт может запускать яваскрипт, который подгружает персональную информацию с других сайтов, используя сохраненные аутентификационные данные пользователей, и возвращает информацию атакующему. Итак, HTML5 сделал возможным получение данных с других доменов с помощью JavaScript.

AJAX вызывает и создает браузерный эквивалент реверсивного шелла с помощью простого инструмента «Shell of of the future». Инструмент основан на концепции, что если атакующий в состоянии найти утечку кросс-доменного запроса, он может использовать начинку JavaScript (убедив пользователя нажать на ссылку) и его скрипт уйдет выполняться на сервер атакующего через кросс-доменный запрос. Используя эту брешь в будущем, атакующий может просматривать сессии жертвы с помощью туннелирования его запросов через браузер жертвы.

Важный вопрос: как сессия жертвы отображается для атакующего?

Это возможно, потому что скрипт, запускаемый браузером пользователя, начинает обращаться к сайту атакующего через Cross Origin Resource (без HTML5 это было бы невозможно). Таким образом атакующий просто туннелирует свой запрос через браузер жертвы.

Кража CSRF-токенов

Пользователь и подозревать не будет, что происходит в фоновом режиме. Таким образом, HTML5 позволяет красть CSRF-токены и выполнять операции без ведома пользователя.

Доступ к внутренним серверам

Многие коммерческие организации имеют внутренние сайты, которые используются для внутренних нужд бизнеса. Фактически это интранет-приложения, недоступные через интернет. Так как таких приложений существует множество, они должны как-то взаимодействовать друг с другом. И, в спешке, большинство разработчиков просто добавляют уже известный нам заголовок Access-Control-Allow-Origin: * и включают CORS. Это может быть использовано атакующим, который может использовать социальную инженерию, чтобы заставить работника компании кликнуть на ссылку, после чего атакующий очень легко получает доступ к контенту.

Новые XSS HTML5 векторы

Разработчики всегда любят делать собственные кастомные фильтры для того, чтобы блокировать XSS-атаки. Большинство из них заносят в черный список такие символы, как <img, <script и так далее. HTML5 вводит множество новых тегов для поддержки мультимедиа и динамической загрузки аудио/видео. Новые теги, атрибуты и события могут, при должном старании, стать потенциальными векторами обхода XSS-фильтров. Ниже несколько возможных векторов, которые были собраны с различных ресурсов:

List of XSS vectors for HTML5

<video><source onerror="javascript:alert(1)">

<video onerror="javascript:alert(1)"><source>

<audio onerror="javascript:alert(1)"><source>

<input autofocus onfocus=alert(1)>

<select autofocus onfocus=alert(1)>

<textarea autofocus onfocus=alert(1)>

<keygen autofocus onfocus=alert(1)>

<button form=test onformchange=alert(2)>X

<form><button formaction="javascript:alert(1)">

Отравление кэша офлайновых веб-приложений

Кэш офлайновых HTML-приложений используется большинством браузеров — Google Chrome, Mozilla, Opera, Safari и так далее. Так, приложение может кэшировать контент для того, чтобы сделать его доступным офлайн. Главная проблема такого кэша — это его уязвимость к классу атак под названием «отравление кэша». Если JS-файл конкретного сайта отравил атакующий — он может очень легко заполучить пользовательский аккаунт. Главное различие между нормальным кэшем и кэшем приложения на HTML5 в том, что первый не позволяет кэшировать все типы файлов, а второй — позволяет. Используя эту особенность, атакующий может украсть аутентификационные данные пользователя.

- Пользователь соединяется с незащищенной Wi-Fi сети в торговом центре.

- Пользователь заходит на случайный сайт.

- Атакующий отвечает на его запрос страницей, которая содержит скрытый IFrame, призванный собрать с пользователя его Facebook-логин.

- Браузер пользователя автоматически посылает запрос на авторизацию.

- С этого момент сеть контролируется атакующим, он подает пользователю страницу, которая выглядит точно как страница авторизации в Фейсбуке, с одним только дополнительным кодом.

- Этот код будет слать введенные доступы на сайт атакующего. Также страница содержит команду закэшировать это в системе пользователя. Итак, до этого момента фактически ничего не произошло — кроме того, что страница авторизации закэшировалась в системе пользователя.

- Теперь жертва через один-два дня подключается к защищенной сети дома или в офисе и пытается авторизоваться в фейсбуке, вводя ссылку на сайт в адресной строке.

- Браузер подгружает фейковую страницу авторизации из кэша.

- Когда пользователь вводит доступы, они передаются атакующему, потому что закэшированная страница была так запрограммирована.

Заключение

Таким образом, через отравление кэша веб-приложения, атакующий может украсть доступы пользователя. Это несколько атак, которые обнаружили специалисты по безопасности. В ближайшие годы, без сомнения, появится еще больше атак, основанных на специфике HTML5.

В качестве бонуса — авторитетный комментарий нашего главного защитника информации, Алексея Федоровича:

Собственно атаки на HTML5 как таковые используются довольно редко, злоумышленники не любят усложнять сам процесс получения доступа к конфиденциальным данным, в реальности все больше лидирует обычная компрометация почтовых ящиков, с дальнейшем восстановление паролей от необходимых ресурсов на этот ящик. Ну и конечно же самый любимый способ всех черношляп, точная копия сайта-формы авторизации (фейк), например Facebook’а или вашего собственного, расположенный на сервере злоумышленника.

А CSRF, XSS, SQLinj и т.п. начинают искать на сайтах только тогда, когда на той стороне сидит человек с головой, и не помогает социальная инженерия + когда у злоумышленника достаточно времени и технических знаний для осуществления задуманного. Если вас захотят взломать, взломают, без вариантов. Можно лишь снизить порог проникновения и на первом уровне отсеять школьников со сканерами безопасности и хактулсами. Удачи.

В 2014 году SQL инъекции были ответственны за 8,1 процента всех подобных атак. Это делает его третьим самым используемым типом атаки, сразу после малваре и DDoS атак. Также можно взглянуть на список других атак общего применения, таких как неверная конфигурация безопасности, использования компонентов с уже известными уязвимостями и межсайтовым скриптингом (XSS). Квалифицированный атакующий может легко найти эти уязвимости и использовать их без риска быть обнаруженным.

Большинство уязвимостей были обнаружены в собственном коде веб-приложений, их называют уязвимостями нулевого дня. Это все потому, что уязвимости являются специфическими для каждого приложения и никогда не были известны ранее. Лучшая защита против этих атак — создание безопасных приложений. Разработчики должны быть осведомлены о том, как те или иные атаки работают, чтобы создавать защиту непосредственно в своих приложениях.

Обучение и информирование разработчиков об уязвимостях приложений является основной целью проекта Open Web Application Security Project (OWASP). Организация публикует списки десяти самых распространенных атак для веб-приложений. Данный список обновляется каждые три года и последний раз обновлялся в 2013 году.

Команда IBM X-Force Ethical Hacking использовала данные отчеты, чтобы создать подборку из десяти видео, которые демонстрируют ряд атак для каждой категории из списка OWASP. Каждое видео включает информацию о том, как предотвратить эти атаки и как использовать автоматизированные инструменты для тестирования подверженности приложения к каждому виду атак. Данные видео были изначально предназначены для внутреннего использования, но потом компания решила предоставить их в свободном доступе в сети Интернет.

Мы уже достаточно наговорились ни о чем, давайте же перейдем к самим видео файлам.

10. Непроверенный переход и редирект

9. Использования компонентов с уже известными уязвимостями

Эта категория включает в себя различные приложения, которые продолжают использовать компоненты даже после обнаружения уязвимости в них. Злоумышленники с легкостью могут использовать уязвимости устаревших компонентов на приложения, которые их используют, так как эти уязвимости были уже давно доказаны и опубликованы. Любой скрипт-кидди можете произвести такой взлом.

8. Межсайтовая подделка запроса

Этот тип атаки используется в сочетании с социальными проектами. На видео ниже, Бреннан Brazeau (Brennan Brazeau) демонстрирует, как злоумышленник может украсть деньги из банковского счета жертвы путем использования социальных медиа — и фотографии котиков:

7. Отсутствие функции контроля уровня доступа

6. Чувствительная экспозиция данных

Тут отсутствует шифрования данных во время перемещения и в состоянии покоя. Если веб-приложения, которые вы используете не правильно защитят конфиденциальные данные, такие как кредитные карты или данные аутентификации, злоумышленники могут украсть или изменить данные.

5. Неправильная настройка безопасности

В данном видео будет исследована другая чрезвычайно опасная категория дефектов, которая связана с неправильной, неверной конфигурацией сервера или самого приложения.

4. Незащищенные прямые ссылки на объект

В этом видео Фитц-Джеральд продемонстрирует атаку незащищенной прямой ссылки на объект, что позволяет злоумышленникам получить данные с сервера, манипулируя именами файлов. Вы увидите, как он терпеливо загружает файл, пока не получит всю базу данных.

3. Межсайтовый скриптинг

2. Повреждение аутентификации и управление сеансами

Brazeau обсуждает недостатки программирования, которые позволяют злоумышленникам обойти методы проверки подлинности, которые используются приложением:

1. Инъекции

Инъекции позволяют атакующим изменить запрос бэкэнда команды через несанкционированный ввод данных пользователем. Мойнихан продемонстрирует несколько примеров SQL-инъекций и, самое главное, покажет как получить всю таблицу пользователя, включая пароли.

Вторжение в личную жизнь является целью многих: специальных служб, правительств, Microsoft, кибермошенников и даже вашего соседа, живущего напротив.

Вторжение в личную жизнь является целью многих: специальных служб, правительств, Microsoft, кибермошенников и даже вашего соседа, живущего напротив.

Поддерживать полную анонимность в глобальной сети практически невозможно, однако вы можете предпринять некоторые шаги в этом направлении. Например, поменять браузер. Можно сказать, что браузер является основным порталом во всемирную паутину, и даже включение опций, связанных с безопасностью, уже большой шаг вперед. Однако зачастую только одних настроек недостаточно.

Далее мы рассмотрим четыре браузера, которые наиболее подходят для анонимного серфинга в интернете.

Доступен на Windows, Mac и Linux.

Сеть TOR предназначена для одной простой задачи – анонимной коммуникации. Этот браузер наиболее безопасный и считается наилучшим для использования в глубоком интернете.

Как работает TOR

Анализ сетевого трафика является, пожалуй, наиболее мощным оружием в арсенале охотника за информацией. Например, при помощи этой техники можно отслеживать ваше поведение и интересы в маркетинговых целях. Альтернативный вариант: в зависимости от вашего местонахождения можно показывать различные цена в онлайн-магазинах. Кроме того, собранную информацию злоумышленники могут использовать для шантажа.

Данные, пересылаемые через интернет, состоят из двух частей: заголовка и полезной нагрузки. Полезная нагрузка представляет собой сами данные, как, например, содержимое электронного письма, а заголовок помогает пересылаемой информации добраться до места назначения и включает в себя источник, размер и временные метки. Базовое шифрование не дает полной защиты от анализатора, поскольку может скрыть только полезную нагрузку, но не заголовок.

И тут нам на помощь приходит TOR. Этот браузер пересылает трафик через множество индивидуальных релеев и туннелей таким образом, что анализ заголовка теряет всякий смысл. Попросту говоря, вместо прямой пересылки из точки А в точку Б, происходит пересылка через сеть, состоящую из множества узлов.

Сниффер, слушающий только один узел в этом маршруте, никогда не узнает ни источник ни приемник перехваченной информации.

Возможности браузера

Для доступа к сети вам понадобится браузер TOR, который настолько безопасен, что даже ВМС США используют это приложение для сбора разведданных. Кроме того, TOR часто используется органами правопорядка для анонимного посещения сайтов.

Программу не нужно устанавливать. Браузер является портативным, может храниться на USB-флешке, и вы можете пользоваться этим сервисом на любом компьютере и даже в публичных местах (например, в библиотеке или университете).

Внешний вид TOR очень похож на браузер Firefox, однако есть пару ключевых отличий. Главное – расширение NoScript интегрировано по умолчанию. В отличие от оригинального и более сложного в использовании плагина NoScript в версии для TOR есть простой слайдер для управления анонимностью.

Однако у браузера TOR есть и недостатки, главный из которых – скорость. Поскольку трафик пересылается через множество узлов, загрузка страниц может быть не очень быстрой, как бы того хотелось. Если у вас хороший канал, проблема не будет ощущаться, однако в случае низкоскоростного интернета серфинг через TOR может раздражать.

Следует отметить, что TOR наилучшее решение в плане анонимности, но полная приватность не гарантируется. Например, загрузка торрентов или незаконный просмотр ТВ оставляет вас уязвимым. Однако по сравнению с известными браузерами, как, например, Chrome и Safari, браузер TOR далеко впереди.

Доступен для Windows и Mac.

Хотя браузер Epic не использует специальную onion-сеть, однако здесь отключены множество опций, негативно влияющих на вашу конфиденциальность во время серфинга.

Например, не сохраняется история, отключена функция DNS pre-fetching (используемая с целью ускорения загрузки страниц) и cookie. Также отключен DNS-кэш и автозаполнение форм.

После закрытия сессии браузер автоматически удаляет все связанные базы данных, настройки, содержимое папки Pepper Data и cookie, используемые флеш-плеером и плагином Silverlight.

Доступен для Windows, Mac, Linux и Android.

Браузер SRWare Iron во многом схож с Google Chrome и разработан на базе проекта Chromium. Соответственно, многие элементы дизайна выглядят очень похоже.

Главное отличие между Chrome и SRWare Iron – улучшенные средства анонимности. Эксперты критикуют Chrome за использование «Unique User ID» (уникальный идентификатор пользователя). Каждый раз, когда начинается новая сессия, Google оповещается об использовании ваших данных.

SRWare не использует уникальных идентификаторов и другие функции, влияющие на безопасность, как, например, подсказки во время поиска.

Доступен для Windows и Mac.

Comodo даже близко не напоминает TOR, но имеет некоторые встроенные инструменты для повышения безопасности во время серфинга. Например, автоматически блокирует отслеживание, cookie и веб-шпионов. Кроме того, у этого браузера есть встроенная функция валидации, которая отделяет сильные и слабые SSL сертификаты. Также используется антивирус для защиты от троянов, вирусов и других атак.

Как и в случае с предыдущим браузером, Comodo Dragon разработан на основе Chrome. Соответственно, множество пользователей могут легко переключиться.

Почему не упоминаются другие браузеры?

Довольно сложно найти высококачественные браузере, где основное внимание уделяется безопасности. Вероятно, вы слышали о браузере Brave, однако на сайте компании прямо говорится, что приложение «анонимно мониторит пользовательскую активность, а затем издатели вознаграждаются криптовалютой Basic Attention Token (BAT).

Возможно вы слышали про наилучшие бесплатные анонимные VPN для браузера Firefox, однако следует помнить, что бесплатным VPN лучше не доверять.

Если вы очень заботитесь о своей анонимности, нужно использовать соответствующий браузер в связке с надежным VPN.

Читайте также: