Какие форматы файлов наиболее часто используются злоумышленниками при проведении фишинговых рассылок

Фишинг – это совокупность методов, позволяющих обмануть пользователя и заставить его раскрыть свой пароль, номер кредитной карты и другую конфиденциальную информацию. Чаще всего злоумышленники выдают себя за представителей известных организаций в электронных письмах или телефонных звонках.

Все о фишинге

Что такое фишинг?

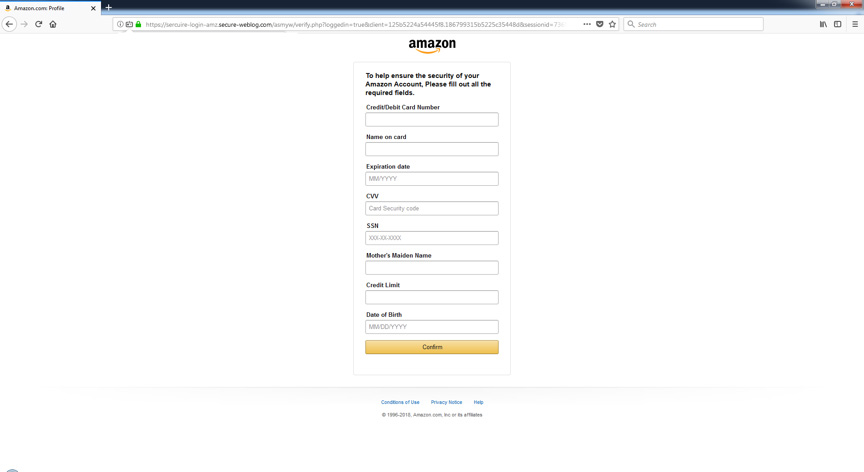

Если пользователь «клюет на наживку» и переходит по ссылке, то он попадает на веб-сайт, имитирующий тот или иной законный интернет-ресурс. На этом веб-сайте пользователя просят «войти в систему», используя имя своей учетной записи и пароль. Если он оказывается достаточно доверчивым и соглашается, то введенные данные попадают напрямую к злоумышленникам, которые затем используют их для кражи конфиденциальной информации или денежных средств с банковских счетов; кроме того, они могут продавать полученные личные данные на черном рынке.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

В отличие от других угроз, встречающихся на просторах Интернета, фишинг не требует наличия глубоких технических знаний. Адам Куява, директор Malwarebytes Labs, заметил: «Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных. Происходит это потому, что объектом атаки становится самый мощный, но одновременно и самый уязвимый компьютер в мире – человеческий разум». Фишинговые мошенники не пытаются воспользоваться техническими уязвимостями в операционной системе устройства, они прибегают к методам так называемой социальной инженерии. От Windows и iPhone до Mac и Android – ни одна операционная система не обладает полной защитой от фишинга, какими бы мощными ни были ее антивирусные средства. В действительности злоумышленники часто прибегают к фишингу, потому что не могут найти какие-либо технические уязвимости. Зачем тратить время на взлом многоуровневой защиты, когда можно обманным путем заставить пользователя добровольно раскрыть свои данные? В большинстве случаев самым слабым звеном в защите системы является не ошибка, затерянная глубоко в программном коде, а сам пользователь, который не обращает внимание на отправителя очередного электронного письма.

История фишинга

Происхождение термина «фишинг» достаточно легко проследить. Фишинговая атака во многом похожа на обычную ловлю рыбы. Сначала нужно обзавестись приманкой, способной ввести жертву в заблуждение, а затем забросить удочку и ждать, пока «рыбка» начнет клевать. В английском языке сочетание слов «fishing» (рыбалка) и «phony» (обман) привело к тому, что букву «f» заменил диграф «ph», в результате термин, обозначающий вредоносные действия в Интернете, приобрел написание «phishing». Однако некоторые источники указывают, что его происхождение может быть несколько иным.

В 1970-х годах сформировалась субкультура, представители которой использовали ряд низкотехнологичных методов для взлома телефонных сетей. Эти ранние хакеры получили название «phreaks» (фрикеры), представляющее собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В то время количество компьютеров, объединенных в сеть, было небольшим, поэтому целью фрикинга было совершение бесплатных международных звонков или звонков на номера, не внесенные в телефонные книги.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

Еще до того, как термин «фишинг» прочно вошел в обиход, методы фишинга были подробно описаны в докладе и презентации, которые подготовила в 1987 году компания Interex (International HP Users Group).

Использование этого термина начинается в середине 1990-х годов, а его первое упоминание приписывается печально известному спамеру и хакеру Хану Си Смиту (Khan C Smith). Кроме того, в Интернете сохранился первый случай публичного упоминания термина «фишинг». Это произошло 2 января 1996 года в Usenet – в новостной группе AOHell. На тот момент компания America Online (AOL) являлась крупнейшим интернет-провайдером, ежедневно обслуживающим миллионы подключений.

«Социальные сети становятся основным объектом фишинговых атак».

С наступлением 2000-х годов фишинговые мошенники начали обращать свое внимание на уязвимости систем электронных платежей. Клиенты банков и платежных систем стали все чаще становиться жертвами фишинга, а в некоторых случаях – как показало последующее расследование – злоумышленникам даже удавалось не только точно идентифицировать своих жертв, но и узнавать, каким банком они пользовались. Социальные сети также стали одной из главных целей фишинга в силу своей привлекательности для мошенников: личная информация, публикуемая в социальных сетях, является отличным подспорьем для кражи идентификационных данных.

Киберпреступники регистрировали десятки доменов, которые настолько изящно имитировали такие ресурсы, как eBay и PayPal, что многие не слишком внимательные пользователи просто не замечали подмены. Клиенты системы PayPal получали фишинговые электронные письма (содержащие ссылки на подставной веб-сайт) с просьбой обновить номер кредитной карты и другие персональные данные. В сентябре 2003 года о первой фишинговой атаке против банка сообщил журнал The Banker (принадлежащий компании The Financial Times Ltd.).

В середине 2000-х годов на черном рынке можно было заказать «под ключ» вредоносное ПО для фишинга. В то же время хакеры начали координировать свои действия, чтобы организовывать все более изощренные фишинговые атаки. Трудно оценить даже приблизительные потери от успешных фишинговых атак: как сообщал в 2007 году отчет компании Gartner, за период с августа 2006 года по август 2007 года около 3,6 миллиона взрослых пользователей потеряли 3,2 миллиарда долларов.

«В 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target».

В 2011 году фишинговые мошенники даже якобы нашли государственных спонсоров, когда китайские власти запустили предполагаемую фишинговую кампанию, которая была направлена против учетных записей Gmail, принадлежащих высокопоставленным чиновникам и военным в США и Южной Корее, а также китайским политическим активистам.

Возможно, самой известной фишинговой атакой стал случай, когда в 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target. Виной всему оказалась скомпрометированная учетная запись одного субподрядчика.

Еще большую дурную славу получила фишинговая атака, предпринятая в первом квартале 2016 года хакерской группой Fancy Bear (деятельность которой связывают с российскими спецслужбами и военной разведкой). Эта атака была нацелена на адреса электронной почты Национального комитета Демократической партии США. В частности, Джон Подеста, руководитель агитационной кампании Хиллари Клинтон на президентских выборах 2016 года, заявил, что злоумышленники взломали его учетную запись Gmail и похитили переписку, поскольку он попался на старейшую мошенническую уловку: ему на электронную почту пришло фишинговое письмо с предупреждением, что пароль учетной записи был скомпрометирован (поэтому нужно «нажать здесь», чтобы сменить его).

В 2017 году была предпринята массированная фишинговая атака на Google и Facebook, вынудившая бухгалтерские службы этих компаний перечислить в общей сложности более 100 миллионов долларов на заграничные банковские счета хакеров.

Типы фишинговых атак

Несмотря на многочисленные вариации, общей чертой всех фишинговых атак является использование подлога с целью присвоения тех или иных ценностей. Вот лишь некоторые основные категории:

Адресный фишинг

В то время как большинство фишинговых кампаний предполагают массовую рассылку электронных писем как можно большему количеству пользователей, адресный фишинг отличается направленным характером. Этим способом злоумышленники атакуют конкретное лицо или организацию, часто применяя специально подобранный контент, который, как им представляется, окажет на жертву наибольшее воздействие. Для осуществления подобной атаки необходимо провести тщательную подготовку, чтобы узнать имена, должности, адреса электронной почты и другую сопутствующую информацию. Хакеры переворачивают вверх дном весь Интернет, сопоставляя эту информацию со всеми доступными сведениями о должностных отношениях жертвы: их, например, интересуют имена коллег и круг их обязанностей в соответствующей организации. Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

В частности, фишинговая атака может быть нацелена на сотрудника, чьи обязанности предполагают авторизацию платежей. Хакеры присылают ему письмо якобы от высокопоставленного должностного лица организации с указанием осуществить крупный платеж в пользу этого лица или в пользу поставщика компании (однако прилагаемая вредоносная ссылка ведет не к платежной системе, а на хакерский веб-сайт).

Адресный фишинг представляет значительную опасность для бизнеса (и государства), поскольку он может привести к значительным убыткам. Согласно отчету, составленному в 2016 году по итогам изучения этой проблемы с участием ряда предприятий, на адресный фишинг приходилось 38 % кибератак, которым они подвергались в течение 2015 года. Что касается компаний в США, ставших жертвами адресного фишинга, то средняя величина ущерба составила 1,8 миллиона долларов на одну успешную атаку.

«Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак».

Клоновый фишинг

Обман 419/нигерийские письма

Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак. Венди Замора, контент-директор Malwarebytes Labs, отметила: «Нередко фишинговая рассылка приходит от имени нигерийского принца, утверждающего, что он является сотрудником правительства или членом королевской семьи и ему срочно требуется помощь, чтобы перевести из Нигерии несколько миллионов долларов. Обычно такое электронное письмо помечается как срочное или личное, а его отправитель просит сообщить ему номер банковского счета, на который он мог бы перечислить деньги для хранения».

Иногда классические нигерийские письма приобретают довольно занятное содержание. Например, в 2016 году британский веб-сайт Anorak сообщил, что его редакция получила электронное письмо от некоего доктора Бакаре Тунде, который представился менеджером проектов в области космонавтики, работающим в Нигерийском национальном агентстве по космическим исследованиям. Доктор Тунде утверждал, что его двоюродный брат, майор авиации Абака Тунде, вот уже более 25 лет находится на старой советской космической станции. Но всего за 3 миллиона долларов менеджеры корпорации Роскосмос согласились организовать рейс пилотируемого корабля и вернуть нигерийского космонавта на Землю. От получателя такого письма требовалось «всего лишь» сообщить данные своего банковского счета, чтобы нигерийские специалисты смогли перечислить необходимую сумму своим российским коллегам. В качестве вознаграждения доктор Тунде обещал заплатить 600 000 долларов.

Случайным образом эта фишинговая атака также стала известна как «обман 419». Это число соответствует номеру статьи в уголовном кодексе Нигерии, которая предусматривает наказание за мошенничество.

Телефонный фишинг

Фишинговые атаки могут происходить с помощью обычного телефона – в этом случае они иногда обозначаются как голосовой фишинг или «вишинг»: мошенник звонит своей жертве и представляется сотрудником местного банка, полиции или налогового управления. Затем он запугивает жертву, сообщая о какой-либо проблеме и настаивая на том, что ее необходимо решить немедленно, а для этого нужно сообщить ему данные банковского счета или выплатить штраф. Обычно мошенники требуют перечислить деньги безналичным способом или с помощью предоплаченной карты, чтобы их нельзя было отследить.

«В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой».

Как распознать фишинговую атаку?

Вот еще несколько признаков фишинга:

В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой. В нем может сообщаться, что Вы выиграли в лотерею, получили дорогой приз или какой-либо уникальный предмет.

Переход по ссылке приводит Вас к этой форме, предлагающей сообщить те данные, которые откроют злоумышленникам путь к похищению Ваших ценностей.

Как защититься от фишинга?

Как говорилось выше, фишинг представляет собой угрозу, которая с одинаковой вероятностью может появиться на настольном компьютере, ноутбуке, планшетном компьютере или смартфоне. Большинство интернет-браузеров проверяют ссылки на предмет благонадежности, однако первой линией обороны от фишинга должна стать Ваша способность оценивать ситуацию. Научитесь распознавать признаки фишинга и придерживайтесь элементарных принципов безопасности, когда проверяете электронную почту, читаете записи в социальной сети Facebook или играете в онлайн-игру.

Наш коллега Адам Куява сформулировал несколько самых важных правил, которые помогут Вам не попасться на крючок мошенников:

Как и всегда, мы также рекомендуем использовать программу, способную противостоять вредоносному ПО. Большинство программных средств кибербезопасности способны обнаруживать маскирующиеся опасные ссылки и вложения, так что Ваша информация не попадет в руки злоумышленников, даже если Вы вовремя не почувствуете неладное.

Все premium-версии продуктов Malwarebytes предоставляют надежную защиту от фишинга. Они могут распознавать мошеннические сайты, не давая открыть их, даже если Вы уверены в их законности.

Так что оставайтесь бдительны, соблюдайте осторожность и следите за признаками возможной фишинговой атаки.

В первый части мы обсуждали массовый фишинг и объекты исследования этой статьи.

Автор: Иван Димов (Ivan Dimov)

В первый части мы обсуждали массовый фишинг и объекты исследования этой статьи.

Целевой фишинг – техника, при помощи которой злоумышленник, используя средства электронной коммуникации, выступает от имени председателя правления, директора, менеджера или другого лица, являющегося сотрудником фирмы или департамента правительства, где работает жертва. Другой вариант: злоумышленник представляет компанию, с которой у целевой фирмы/правительства сложились доверительные отношения, деловые взаимоотношения или обязательства.

К примеру, злоумышленником была послана повестка от имени ФБР с целью принуждения жертвы к установке дополнения для «осмотра» компьютера. На самом деле на компьютер был установлен вредонос. Цель этого подлога – получить доступ к компьютерной сети компании через компьютер жертвы для кражи конфиденциальной информации: коммерческой тайны, данные разведки, информации о сотрудниках, корпоративной интеллектуальной собственности и т. д. Злоумышленник может продать эту информацию на черном рынке или использовать ее с целью получения нематериальной выгоды. В будущем собранная информация, скорее всего, будет использована в ущерб жертве.

Одна из разновидностей целевого фишинга – сбор информации о высокопоставленных лицах: председателях правления, директорах или высокопоставленных правительственных чиновниках.

Целевой фишинг и сбор информации о высокопоставленных лицах

Расширения файлов во вложении и эксплоиты, эксплуатирующие уязвимость формата файла

Целевой фишинг еще именуется как «главная угроза вложений электронной почты». Основной способ обмана жертвы – маскировка вложения, содержащего вредоносную программу, под документ с популярным расширением (1). Также вредонос может быть замаскирован под картинку. Еще один способ: использование файла с достоверным расширением, внутри которого содержится эксплоит, эксплуатирующий уязвимость программы. При открытии вложения жертвой (2) злоумышленник получает доступ к ее машине. Подобные эксплоиты становятся все более популярными и, в целом, более эффективны, чем маскировка вложения под документ с популярным расширением.

(1) Первая схема (когда происходит маскировка вредоноса) не требует особых технических навыков. Расширение файла может быть скрыто или подделано при помощи многочисленных трюков.

Для обмана потенциальной жертвы вложение маскируется под безвредный документ, например, «Business plan, amended 2013_2014.pdf» или под любой другое популярное расширение файла или имя документа.

Во-вторых, фишер может присоединить к письму файл-ярлык, позволяющий этому ярлыку содержать настоящее замаскированное расширение файла, но видимый с любым именем и расширением, которое пожелает злоумышленник. Таким образом, ярлык может запускать команду и выполнять функцию исполняемого файла.

В-третьих, расширение файла можно замаскировать при помощи RTLO или RLO (Right-to-Left Override unicode, замена текста, написанного справа налево, текстом, написанным слева направо), когда символы в имени и расширении файла при чтении переставляются в обратном порядке, но в то же время тип файла остается прежним. К примеру, файл «Business plan, 2013_2014ann[RTLO]fdp.exe» будет выглядеть как «Business plan, 2013_2014 annexe.pdf».

И, наконец, отладочная программа легитимного приложения, представленного во вложении, может быть изменена для установки вредоносного исполняемого файла каждый раз, когда вы запускаете это приложение.

Способы маскировки вредоносных вложений не исчерпываются теми, которые описаны выше.

(2) Факт того, что фишеры предпочитают использовать эксплоиты, эксплуатирующие уязвимости формата файла, не случаен.

Прежде всего, подобные эксплоиты могут предоставлять доступ не только к процессу и приложению, уязвимость которого эксплуатируется, но и ко всей операционной системе. Уязвимости формата файла не только угроза безопасности для Windows, но и других операционных систем, таких как Android или Linux. К примеру, существует уязвимость для Adobe Reader версий v8.x и v9.x, которая позволяет запускать исполняемый файл вместе с открытием pdf-документа в Windows XP SP3. Конечно, уязвимости многочисленны, что дает фишерам огромную свободу действий.

Таким образом, вредонос может быть легко установлен без вашего ведома во время открытия файла.

Во-вторых, поскольку файл во вложении вполне нормальный, вы можете открыть его и увидеть содержимое (текст, картинки и т. д.). Это еще больше снижает шансы раскрытия замысла фишера, и, следовательно, снижаются шансы того, что вы сообщите о факте мошенничества, примите меры для устранения угрозы и предпримите меры предосторожности.

Если ничего этого не произошло, у фишера будет доступ к вашей системе неограниченное время.

Таким образом, вместо создания поддельных веб-сайтов и страниц, используемых при массовом фишинге, для получения конкретной информации об учетных записях или кредитной/дебетовой карты, в целевом фишинге и фишинге, направленном на получение данных о высокопоставленных лица, злоумышленники пытаются получить доступ к компьютеру. После этого они могут просматривать корпоративную и правительственную информацию и решать, какие данные имеют наибольшую ценность. Более того, завладев доступом к одному компьютеру, фишер может получить доступ ко всей информационной системе.

Уязвимости форматов файлов являются наиболее часто используемыми вредоносным программным обеспечением. Наиболее часто используемые форматы в целевом фишинге в прошлом году: .rtf (38%), .xls (15%) и .zip (13%). Следует сказать, что наиболее распространенные типы файлов, используемые во вложениях, насчитывают около 70% вредоносов.

Хотя первая схема (когда маскируется вложение) также используется фишерами (как правило, с очень низким уровнем компетенции) при простых фишинговых атаках (обычно при массовом фишинге).

Я рассказывал вам о способах маскировки расширений файлов и эксплуатации уязвимостей форматов файлов, поскольку на них приходится около 94% целевых фишинговых писем, в то время как ссылки используются в 6% случаях.

Индивидуализация электронных писем в целевом фишинге (посредством email-спуфинга)

В Trend Micro подсчитали, что 91% всех кибератак начинаются с адресных электронных фишинговых писем. Все, что необходимо фишеру, - обмануть одного сотрудника компании, скомпрометировав его компьютер или получив конфиденциальную информацию. После этого злоумышленник может маскироваться под обманутого сотрудника и использовать продвинутые методы социальной инженерии для получения доступа к еще большим объемам конфиденциальных данных. Таким образом, фишеры будут пытаться индивидуализировать электронные письма настолько, насколько это возможно, чтобы эти письма выглядели как можно более естественно. Все это повышает шансы на успех злоумышленника.

Первая схема индивидуализации, с которой вы столкнетесь в фишинговых письмах, - email-спуфинг, целью которого является установление доверия между вами и злоумышленником. Фишер подделывает поля From, Return-Path и Reply-To, чтобы электронное письмо выглядело как присланное от сотрудника той же компании, департамента правительства или от лица или органа управления, с которым у компании или правительства были деловые отношения. Обратите внимание, email-спуфинг не ограничивается только целевым фишингом и может использовать при реализации остальных фишинговых схем. Однако в случае с целевым фишингом отправитель может быть тем, кто действительно знаком с вами.

Следует иметь ввиду, что указанный электронный адрес в вышеупомянутых полях (From, Return-Path и Reply-To) может отличаться от адреса настоящего отправителя, и существует множество способов реализации этой схемы.

Однако, если подделанные электронные письма, «присланы» с адресов, с которыми вы уже контактировали, то вероятность попадания их в папку «Спам» снижается.

Ниже приводится практическая иллюстрация метода отправки электронного письма через Telnet:

Рисунок 1: Скриншот командной строки, на котором показан процесс отправки фальшивого письма через Telnet в связке с ESMTP

Все довольно просто, но весьма неэффективно. Так будет выглядеть письмо при открытии:

Рисунок 2: Скриншот, на котором продемонстрирован внешний вид фальшивого письма

Как вы можете видеть, данный метод больше не приносит фишерам хороших результатов. Однако, как было сказано выше, если фальшивое письмо придет от того, с кем вы уже контактировали, письмо может не попасть в папку «Спам».

Для отправки электронных писем через telnet необходимо разрешить использование Telnet Client в Windows, поскольку по умолчанию он выключен. Для этого перейдите в Панель управления (Control Panel) -> Программы и Компоненты (Programs and Features) -> Включение или отключение компонентов Windows (Turn Windows features on or off) -> Telnet Client. Затем необходимо открыть командную строку (нажмите клавишу Windows, потом Tab, и введите поисковом поле «command»). После этого вам необходимо выбрать SMTP-сервер, выполнив команду nslookup для нахождения SMTP-сервера того сайта, чей адрес сервера вы собираетесь использовать.

На скриншоте ниже показан процесс получения адреса SMTP-сервера:

Рисунок 3: Скриншот командной строки; nskookup

На скриншоте выделены адреса SMTP-серверов для веб-сайта uni-ruse.bg. Теперь все, что необходимо сделать, - запустить команду «telnet SMTP.server.address 25» (число 25 означает адрес порта; 25-й порт используется практически всеми (E)SMTP-серверами) и выполнить шаги, показанные на Рисунке 1.

Однако этот метод может оказаться не только неэффективным, но и рискованным, поскольку ваш IP-адрес будет засвечен во время соединения. То есть вас легко могут поймать и передать в соответствующие органы. Именно поэтому фишеру необходимо скрывать свой IP-адрес и вообще любые данные, которые могут привести к нему полицию. К тому же, злоумышленника на некоторое время могут забанить на SMTP-сервере в случае злоупотребления его ресурсами.

Простой и более безопасный способ подделки электронных писем – использовать «законного» провайдера. Такие провайдеры широко доступны и являются райским садом для фишеров, спамеров и им подобных. В данном случае подделка электронных писем не требует наличия глубоких технических знаний. Фишер может использовать сервисы Zmail или бывший Pseudo Mailer, который позже стал известен как hoaxMail, а сейчас называется Fogmo.

На скриншоте ниже показан веб-интерфейс Fogmo:

В данной статье рассказано лишь о некоторых способах, используемых фишерами для подделки писем.

Индивидуализация электронных писем в целевом фишинге (на основе собранной информации)

Большая часть информации, используемая фишерами для индивидуализации электронных писем, получается из открытых источников.

Подобную информацию можно найти, к примеру, на веб-сайте компании. Здесь фишер может узнать ваше имя, адрес электронной почты, а также получить дополнительные сведения. После получения базовых сведений о вас и человеке, от имени которого собирается выступать фишер, злоумышленник может продолжить сбор информации из открытых источников, к примеру, используя инструменты наподобие Maltego (подобные утилиты относятся к классу инструментов для разведки по открытым источникам).

Если задача у фишера более сложная и важная (например, сбор информации о высокопоставленных лицах), злоумышленник может использовать всю общедоступную информацию для сбора данных, которые не доступны в открытых источниках. Фишер может узнать ваше расписание, планы на отпуск, над какими документами вы работаете, каковы ваши задачи и обязанности. Вся собранная по крупицам информация используется фишером при подготовке индивидуального электронного письма, чтобы у вас при переходе по ссылке или открытии вложения не возникло никаких сомнений в его подлинности.

К примеру, фишер может исследовать содержимое мусорного контейнера для получения служебных документов компании: проектов, планов, постановлений, протоколов заседаний и других документов. После этого злоумышленник отсылает вам фальшивое письмо от имени вашего коллеги, заявляя о том, что готовы «поправки» к документу и своем желании, чтобы вы ознакомились с обновленным документом. На самом деле документ содержит эксплоит формата файла, или документ сам по себе является вредоносным, или является формой вредоноса, гуляющего в «дикой природе».

Таким образом, пропускание всех без исключения документов через шредер должно являться обязательным правилом для всех сотрудников компании.

Пока что мы говорили о том, что вначале информация собирается из открытых источников одним из следующих способов:

- Исследование веб-сайта компании для получения вашего имени, электронного адреса, корпоративных документов и т. д. Также фишер может получить первичную информацию из корпоративных каталогов или телефонных разговоров.

- Использование инструментов для разведки по открытым источникам (например, Maltego), а также исследование фотографий, социальных сетей, форумов, блогов, новых статей, утечек и т. д.

- Исследование мусорных контейнеров, социальная инженерия, реже – используя информаторов или прибегая к услугам сторонних компаний.

Пример использования третьего метода – социальная инженерия. Фишер может получить доступ к компьютеру, данным, учетным записям и т.д. еще одного сотрудника, что позволит злоумышленнику использовать более изощренные техники социальной инженерии, опираясь на уже собранную информацию о первой жертве. После этого фишер может использовать дополнительные способы для обмана других сотрудников и принуждения их к открытию вложений и переходу по ссылкам. Все это дает злоумышленнику доступ к новым рабочим местам и возможность получения ценных данных.

Также фишер может позвонить в службу поддержки и задать вопросы, либо, к примеру, выступить от имени достоверного лица для получения первичной информации о жертве.

Кроме того, если вы добавите фишера к себе в друзья в Facebook или сделаете эту информацию публичной, то позволите злоумышленнику свободно узнать адрес электронной почты, номер телефона, вкусы и предпочтения, информацию о семье и друзьях, которая может быть использовано в социальной инженерии.

Подводим итоги. Всегда ожидайте, что в письме будут указаны ваше имя и должность наряду со знакомым вам адресом в поле From. Более того, могут быть упомянуты «интимные» подробности, относящиеся к работе или личной жизни наряду с вложением, который, на первый взгляд, также имеет отношение к работе и присылается, как правило, вашими коллегами по работе.

Пример того, насколько эффективным может быть целевой фишинг и сбор информации о высокопоставленных лицах

Возможно, целью этих атак был сбор первичной информации для последующего ее использования в более изощренных техниках социальной инженерии. Утверждается, что этот фишинг берет свои корни из административного центра Цзинань (Китай). Данный регион является источником других кибератак, которые могут быть связаны между собой, поскольку были «похожи».

Будущие тенденции

К тому же, от каждой отдельной кампании целевого фишинга злоумышленник ожидает 150000$, в то время как при массовом фишинге только 14000$ (в среднем).

Выводы из опроса более чем 330 IT-профессионалов в прошлом году показывают, что целевой фишинг часто является основной причиной проникновений в системы. 51% опрошенных специалистов заявляют о том, что их организации подвергались нападению фишеров в прошлом году. Из опроса сделан вывод о том, что чем больше организация, тем чаще она становится мишенью фишеров. И это вполне закономерно, поскольку, чем больше организация, тем больше жертв и ценной информации.

Отличительная особенность фишинговых атак заключается в том, что для их осуществления не требуется особенная компьютерная компетентность . Злоумышленники, подобно Остапу Бендеру, полагаются на проверенные веками эффективные психологические манипуляции, внушая страх, тревогу, жадность или другие подобные полусознательные чувства и инстинкты.

Действуя по завету лисы Алисы и кота Базилио: "На дурака не нужен нож. ".

Термин "фишинг" охватывает все методы и подходы, которые позволяют киберпреступникам обманом заставить людей передать посторонним личную информацию, среди которой основным предметом охоты выступают идентификаторы, номера кредитных карт, копии документов, удостоверяющих личность.

Фишингом специалисты по кибербезопасности именуют методы и схемы, позволяющие мошенникам получать доступ к личным данным потенциальных жертв.

Основные виды фишинговых атак

Телефонный фишинг менее распространен. В этой схеме мошенники выдают себя за банк, онлайн-службу или госорган и запрашивают личную информацию посредством прямого звонка жертвам .

Запомните, что по телефону нельзя передавать личную, банковскую и другую информацию, независимо от того, кто является вашим собеседником - физическое лицо или автоответчик.

О чем поговорим ниже.

Как распознать фишинг

Стоит обратить внимание на определенные элементы письма, которые позволят распознать попытки фишинга:

Как защитить себя от интернет-фишинга

Основной способ обезопасить себя от фишинговых атак - это распространение информации о схемах и приемах, используемых мошенниками. Важно привлекать внимание ко всем подобным инцидентам самой широкой аудитории: от молодых до старых, от новичков до опытных пользователей. Только такая стратегия позволит быть надежно защищенными от атак типа "фишинг", которые могут привести нанести значительный моральный и финансовый ущерб .

Приведем перечень действий по предотвращению или преодолению фишинговых нападений:

Фильтры защиты от спама, вирусов. Безопасность веб-браузера

Антивирусные программы являются отличным средством защиты от фишинга. Они действуют двумя способами. С одной стороны, антиспам-фильтр избавляет от нежелательной почты с помощью регулярно обновляемой базы данных спама. Специальный модуль антивируса блокирует мошеннические веб-страницы , которые подделывают информации о службе или организации. При нажатии на фишинговую ссылку, веб-страница автоматически блокируется с предупреждением о проблеме. Но даже если эта двойная защита эффективна, необходимо нарабатывать навыки безопасного взаимодействия с электронными письмами и сайтами.

Злоумышленники постоянно пробуют новые методы маскировки фишинговых атак , позволяющие их преступной деятельности оставаться невидимой простому пользователю. Сейчас у мошенников появился новый инструмент - математические символы.

Об этом сообщают специалисты Inky, обнаружившие фишинговую атаку , нацеленную на клиентов Verizon.

Чтобы оставаться скрытыми, фишинговые мошенники в сети должны проявлять дьявольскую изобретательность. Давно известен метод замены одного символа другим, например, знаменитая подмена заглавной буквой «i» буквы «l» в URL-адресе. Или использование внешне похожих адресов электронной почты. Хорошая новость, что программное обеспечение для защиты от спама улучшается с опытом работы, и такие атаки давно блокируются автоматически.

Компания Inky, специализирующаяся на фишинговых атаках, обнаружила вредоносные электронные письма, которые якобы исходили от американской телекоммуникационной компании Verizon. Буква «V» в названии компании была заменена значком квадратного корня . Расчет мошенников был на то, что, во-первых, жертва поверит в смену логотипа, а во-вторых, попытка фишинга не будет обнаружена скриптами системы безопасности. После того, как потенциальная жертва нажимала на ссылку, её перенаправляли на веб-сайт, сходный с веб-сайтом бренда. Мошенники без доли смущения используют официальные изображения и копируют CSS исходного сайта, делая схему преступления более правдоподобной, чем при использовании почтовых рассылок.

Следует не забывать, что для предотвращения подобных атак по-прежнему нельзя полностью полагаться исключительно на специализированное программное обеспечение. Необходимо обращать самое пристальное внимание на электронные письма , которые с виду похожи на исходящие от известных компаний: совсем недавно от подобных злоумышленных действий пострадали подписчики Netflix. Стоит постоянно помнить о том, что злоумышленники всегда найдут новый метод сокрытия своих преступных намерений, от самых изощренных до невероятно простых. В рассмотренном в заметке инциденте орудием преступников стали всем привычные и с виду вполне безопасные математические символы.

Надеемся, что после этой заметки ваша деятельность во Всемирной сети станет безопаснее. Но расслабляться не стоит. Ведь на противоположной стороне против нас действуют персонажи, подобные Александре Гавриловне Рукояткиной (в фамилии наблюдается недвусмысленная отсылка к деятельности знаменитой Соньки Золотой Ручке) из советского шедевра "Криминальный талант" в исполнении неповторимой Александры Захаровой. Изворотливость, изобретательность, дар перевоплощения этой талантливой аферистки и сегодня на острие фишинговой атаки против пользователей Интернета. Любители легкой наживы через манипуляции человеческими слабостями не переведутся никогда.

Фишинг-атаки можно назвать преступлением XXI века. Средства массовой информации ежедневно публикуют списки организаций, чьи клиенты подверглись фишинговым атакам. Средства phishing-мошенничества с каждым днем продолжают расти не только количественно, но и качественно. В то время как спам только отвлекает получателей от работы, фишинг зачастую ведет к реальным финансовым потерям. Угроза вполне серьезная, так почему же люди до сих пор не научились ее избегать?

Почему фишинг работает?

Есть масса способов сыграть на доверии пользователя

Причин, по которым онлайн-мошенничество работает, на самом деле достаточно много. Начать следует с того, что преступники достаточно умело играют на психологии своих жертв: есть масса способов обмануть пользователя, и все они идут в ход.

Обещание халявы — самый простой и эффективный способ заполучить массу жертвНапример, летом 2014 года был обнаружен фишинговый сайт, имитировавший сайт FIFA, на котором пользователю предлагалось подписать петицию в защиту Луиса Альберто Суареса, нападающего национальной сборной Уругвая. Чтобы подписать петицию, пользователю необходимо было заполнить форму, введя в нее свое имя, страну проживания, номер мобильного телефона и адрес электронной почты.

Другой мошеннический сайт предлагал посетителям скачать электронный билет на чемпионат. На самом деле вместо билета пользователь получал банковского троянца — пробравшись в систему, зловред перехватывал личные данные, прежде всего финансового характера.

Технически фишинг постоянно совершенствуется

Немалую роль в том, что многие люди становятся жертвами онлайн-мошенников, играет тот факт, что с технической точки зрения инструменты фишинга постоянно изменяются и становятся все более и более изощренными.

Фишинг — по-настоящему универсальная угроза, работает на всех платформахДля преступников это по-настоящему прибыльно

Но в первую очередь популярность фишинга растет потому, что это действительно выгодный вид преступной деятельности. Инструменты существуют и сравнительно легко доступны, охват чрезвычайно широк, в том числе и в социальных сетях (помните — 600 миллионов переходов!), большинство действий фишеров полностью автоматизировано.

Поэтому даже при небольшом проценте попавшихся мошенники могут вполне прилично зарабатывать. Причем, поскольку в большинстве случаев охота идет за банковскими данными, для монетизации даже не надо придумывать какие-то сложные схемы.

Поэтому не следует думать, что единственная информация, которую необходимо защищать от мошенников, — это данные банковских карт и платежных систем. Многие фишеры будут вполне удовлетворены и доступом к вашей учетной записи в социальной сети или почтовом сервисе.

Как уберечься от фишинга?

Что предложить пользователям в качестве инструмента противодействия мошенникам? Прежде всего, естественно, здравый смысл.

В идеале на сайты, требующие ввода личных данных, ходить по ссылкам вообще не стоит — лучше набрать адрес вручную. Разумеется, посещение подобных ресурсов должно осуществляться через надежные устройства и сети.

Читайте также: