Как заблокировать 1с доступ в интернет

Ужас. А ведь можно еще много чего узнать, прочитав документацию.

А если серьезно, какую помощь вы хотите получить?

(2)Ну. если вы непосредственно занимаетесь 1с администрированием, то вполне. Я системный администратор. Мне вычитывать всю документацию на 1с. да чего уж там, а вы можете вот так сходу привести ссылку на страницу документации где написано что если у пользователя нет роли web-клиент, но есть тонкий клиент, то ему разрешена работа через web сервер. А то может и вы в пустую в колокола бьете?

Подозреваю, что никак.

Вообще, по опыту, в веб-клиенте значительно больше проблем у пользователей. Помимо общих платформенных ошибок, добавляются ошибки веб-клиента.

Да и работает медленнее в вебе обычно.

Может вам наоборот поступить - всех перевести на тонкий клиент?

(8) Ну вот. Не знаете, а упреками бросатесь. Да и ссылочку на документацию не привели, предположу что и сами не в курсе были.Пока в тестах веб клиент проблем не вызвал. Во вторых будет только создание документов в БГУ и ЗиКГУ. ДГУ в вебе мы уже протестировали, работает отменно. По скорости не соглашусь. Работает не медленнее чем тонкий клиент. На слабых машинах с малым озу есть проблема, там тонкий клиент на голову лучше, но тот же 2-х ядерник и 2 гига оперативы на win7 с firefox portable вполне себе шустро летает.

Тонкий клиент. Но тут возникает проблема с обновлениями платформы, прописью случайно удаленных ИБ, опять же проблемы когда надо при обновлении чистить кэш и т.д.. Кто это будет делать? Если бы вопрос стоял в том что будет отдельный человек заниматься только этим вопросом, то можно и так. Я бы тогда вообще за VPN топил. Но когда у тебя в рыло уже 80 рабочих мест, куча приложений, пяток серверов и все это за 25 тысяч. Сам понимаешь. Нет я не ною, я получаю куда больше, но жизнь научила не класть все яйца в одну корзину. А найти на таких условиях на каких работаю я, да с таким руководством, но меньшими запросами. не так уж и просто. Хотя именно данный пунктик - мое желание.

рассматривал еще терминальный сервер. Но это не дешево в купе с лицензиями 1с, а уж если решить проблему с печатью из терминала тем же ScrewDrivers. Ну и опять же ширина канала не резиновая как у нас, так и у пользователей.

У нас плюс - удаленные пользователи будут только создавать документы и печатать их. После записи, они его даже отредактировать не смогут. Ни проводок, ни отчетов, у них не будет. В ДГУ будет обмен, но там опять же отсканировал напечатанный документ с печатью и подписью (пока начинаем с простого), подписал ЭЦП и отправил на исполнение. Бухгалтер в ответ может переслать печатную форму того же отчета и прочее. Ни чего сверхъественного. Это уже не одна организация опробовала в WEB. Там все красиво.

Просто это основы)) Не обижайтесь, это шутка была.

По поводу проблем в вебе - табличные документы например, бывают не очень хорошо работают. В БГУ в регламенитрованной бух. отчетности используется.

Документ "Универсальный регламентированный отчет".

Терминальный сервер 120 дней тестово бесплатно работает, а потом можно автопереустановить. Печать и без ScrewDrivers нормальная, перенаправляется по-родному через Easy Print..

(16)Говорят могут по шапке за это дать. Не охота.Без него - печать гемор. Я это уже проходил. Да и опять же очень много компуктеров с XP.

ХР компьютеры великолепно работают с терминалами, никаких широких каналов не надо. У Вас куча предрассудков.

(1)

Если основная задача защита от подбора, то в 8,3,16:

В клиент-серверном варианте работы реализована возможность ограничить количество попыток входа с неверным паролем.

Для информационной базы реализованы следующие параметры: максимальное количество неудачных попыток аутентификации перед блокировкой пользователя; интервал времени, в течении которого будет невозможна попытка повторить аутентификации для пользователя, который совершил пороговое количество попыток аутентификации; суффиксы имени пользователя, которые следует использовать при необходимости выполнить аутентификацию от имени пользователя, находящегося под блокировкой.

Реализовано свойство глобального контекста БлокировкаАутентификации.

Реализована форма просмотра блокировок аутентификации в конфигураторе (Администрирование - Блокировки аутентификации). Команда доступна только пользователю с административными правами.

Реализованы события журнала регистрации:

Пользователи. Блокировка аутентификации (_$User$_.AuthenticationLock).

Пользователи. Разблокировка аутентификации (_$User$_.AuthenticationUnlock).

Пользователи. Ошибка разблокировки аутентификации (_$User$_.AuthenticationUnlockError).

Изменен состав данных событий журнала регистрации:

Информационная база. Изменение параметров информационной базы.

Сеанс. Аутентификация.

Доступ. Доступ (только для Z-версии).

Доступ. Отказ в доступе.

В форме отображения списка активных пользователей конфигуратора реализована возможность просмотра колонки с характеристиками разделения данных пользователя.

Воспользуемся внешним управлением сеансами - эта технология в настоящий момент доступна только для КОРП лицензии, к сожалению, и представляет из себя возможность клиентского сеанса обращаться к специальному веб-сервису, который предоставляет информацию о разрешении входа.

Дальше создаем XDTO пакет импортом схемы с ИТС (вышеупомянутая глава

Получаем пакет описания типов веб-сервиса:

Создаем веб-сервис "SessionControl" с указанием только что созданного пакета XDTO:

Реализуем операции веб-сервиса и параметры операций, для описания параметров используем ту же статью ИТС.

Обратите внимание, для наших целей нам достаточно только операции "onStartSession", остальные методы сделаны в виде "заглушки".

Ну и реализуем обработчик операции "onStartSession":

Напишем такой код:

Из всего обилия параметров веб-сервиса мы используем только "AppID" - вид приложения, "InfoBaseName" - имя информационной базы, "UserName" - имя пользователя.

Логика следующая - проверка срабатывает, только если приложение - конфигуратор и в справочнике есть запись с именем базы. Далее мы ищем совпадение имени пользователя с строками табличной части, если совпадения нет - пользователю нельзя заходить в конфигуратор.

Опубликуем наш веб-сервис в веб:

И пропишем в настройках серверной базы адрес веб-сервиса:

Единственное отступление от инструкции на ИТС - мне пришлось явно указать версию веб-сервиса ("wsver=3") и добавить параметр "ErrorDescription". Получилась следующая строка, где localhost - это имя веб-сервера (у меня тестовый конечно), Control - имя публикации (базы), SessionControl - имя веб-сервиса:

База, в которой будем ограничивать вход пользователей, называется RPA (привет тем, кто знает!). Пусть вход в конфигуратор разрешен только пользователю "АдминистраторКонфигуратора".

Сделаем нужную запись в конфигурации - держателе веб-сервиса.

Получилось быстро и просто.

К публикации приложена выгрузка конфигурации. Все действия проводились на платформе 8.3.18.1208

На практике часто возникает необходимость выгнать всех пользователей из 1С или завершить сеансы принудительно с последующей настройкой блокировки начала новых сеансов. Для чего это нужно? Для того чтобы разработчик мог спокойно применить все изменеия в конфигурации базы данных и пользователи не помешали ему в этом.

Включаем блокировку соединений с информационной базой 1C

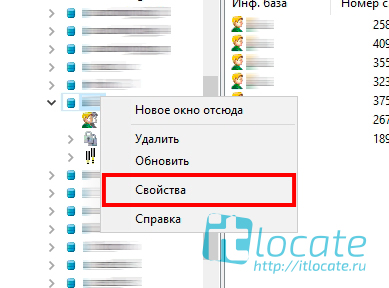

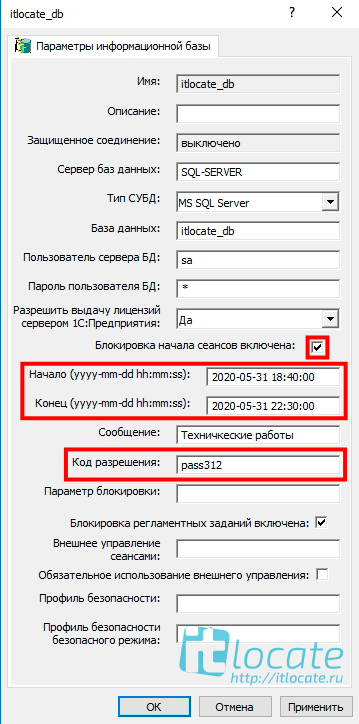

Подключаемся на свой сервер 1С, открываем консоль кластеров, находи свою базу данных, прожимаем правой кнопкой мыши по базе и заходим в свойства нашей базы данных 1С.

Внимание: Также на время блокировки рекомендую останавливать все фоновые задания, отметив чекбоксом пункт Блокировка регламентных заданий включена.

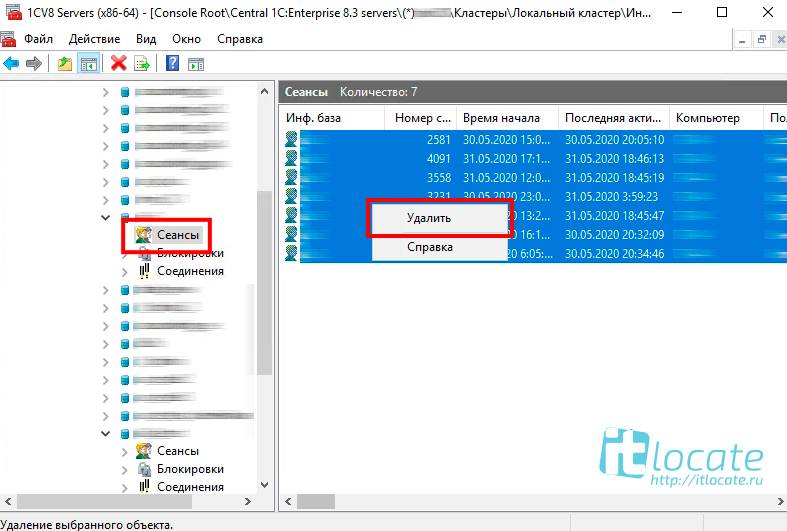

Завершаем зависшие сеансы из консоли кластера серверов 1С

Внимание: Во избежание всемирного коллапса и хаоса, так как пользователи могут проработать весь день и ни разу не сохранить введёные или данные в документ, обязательно уведомлите их заранее и перед завершением сеанса сообщите дополнительно о вашем намерении и необходимости завершении их сеансов.

Получаем монополный доступ к информационной базе с кодом разрешения

Всё, блокировку настроили, сеансы подчистили. Как теперь попасть в информационную базу 1С? Запускаем 1С предприятие, выбираем нашу базу, нажимаем Изменить/Далее и в поле Дополнительные параметры запуска вводим нашь код разрешения через пробел от ключа /uc вначале параметра. Готово, Можно стартовать!

Если по какой-либо причине вам потребовалось заблокировать определенной программе Windows 10, 8.1 или Windows 7 доступ в Интернет, сделать это сравнительно просто, причем возможно использование как встроенных функций системы, так и сторонних бесплатных утилит для установки соответствующих ограничений.

В этой инструкции несколько способов запретить доступ к Интернету выбранных программ Windows: с помощью брандмауэра Windows вручную и простой утилиты для автоматизации этого процесса, а также с использованием стороннего файрвола. Также может быть интересно: Как разрешить программе доступ в Интернет, Как заблокировать запуск программы в Windows.

Блокировка доступа программы в Интернет в брандмауэре Windows

Брандмауэр Windows — один из самых простых способов заблокировать программе доступ к Интернету, не требующий установки каких-либо сторонних средств. Шаги для блокировки будут следующими:

Это не единственный возможный метод с помощью встроенного брандмауэра. Есть ещё один подход, который позволит легко заблокировать доступ в Интернет выбранным приложениям из Магазина Windows 10, не вводя вручную пути к ним:

- Создайте правило для всех программ, выбрав соответствующий пункт на 5-м шаге вышеприведенной инструкции.

- После создания правила, найдите его в списке, нажмите по нему мышью дважды, а затем на вкладке «Программы и службы» нажмите по кнопке «Параметры» в пункте «Пакеты приложений», отметьте «Применять к следующему пакету приложений» и укажите в списке то приложение, для которого нужно заблокировать доступ в Интернет. Например, у меня на скриншоте блокируется Edge.

- Примените сделанные настройки и проверьте их работоспособность.

В целом всё очень просто, но существует возможность даже более быстрой настройки запрета.

Автоматическое создание правил брандмауэра в Winaero OneClickFirewall

Winaero OneClickFirewall — простая бесплатная утилита для Windows, которая упрощает включение и отключение блокировки доступа программ к Интернету:

При этом, блокируя доступ, эта утилита использует тот же механизм, что и при ручном создании правил в брандмауре Windows, просто автоматизирует это.

Comodo Firewall

После установки файрвола, выполните следующие шаги для блокировки программе доступа к сети:

Примените настройки, после этого выбранная программа будет заблокирована. При необходимости разблокировать доступ, нажмите кнопку «Разблокировать приложение» в главном окне Comodo Firewall, отметьте программу и нажмите «Разблокировать».

Читайте также: