Как проверить яндекс браузер на подлинность

Браузерные расширения в последнее время, к сожалению, всё чаще используются не для того, чтобы приносить пользу, а как инструмент мошенников. Сегодня мы хотим поделиться с вами нашим опытом борьбы с вредоносными разработками, рассказать о мерах и технологиях, которые защищают пользователей Яндекс.Браузера.

Весной 2014 года поддержка Яндекс.Браузера обратила внимание на стремительно растущее число обращений от пользователей, в которых говорилось о «заражении браузера вирусом» и агрессивной рекламе, всплывающей на посещаемых сайтах. Наиболее распространенным симптомом была подмена или добавление новых рекламных блоков на популярных в Рунете сайтах (ВКонтакте, Яндекс, . ). При этом разработчики вредоносных расширений не утруждали себя заботой о пользователях и не брезговали откровенно мошеннической или шок-рекламой. Встречались и другие проявления. Например, автоматическое открытие вкладки с определенным сайтом, подмена поиска по умолчанию или даже воровство данных.

Самое простое и самое быстрое, что мы могли сделать в этой ситуации, — это внедрить черный список расширений. Здесь нам помогли коллеги, отвечающие за безопасность в Яндекс.Поиске и имеющие солидный опыт в борьбе с вредоносными сайтами. Именно их данные лежат в основе технологии Safe Browsing, используемой в Яндекс.Браузере. В результате совместного труда Яндекс.Браузер 14.5 научился блокировать работу расширений, чей ID занесен в список вредоносных дополнений. Сам список регулярно пополнялся, после чего новая версия за считанные часы распространялась среди пользователей через Safe Browsing API.

Это был наш первый серьезный удар по мошенническим расширениям, которые ранее не встречали какого-либо особого сопротивления со стороны браузера. Этот шаг привел к тому, что за считанные недели число жалоб сократилось в 10 раз. К сожалению, эффект длился недолго. Радость от быстрой победы сменилась пониманием, что это лишь начало настоящей борьбы за безопасность пользователей.

Безопасность или свобода?

Весной прошлого года мы научились оперативно выявлять и блокировать широко распространенные вредоносные расширения через черный список. Вот только создатели подобных разработок не растерялись и перешли к новой тактике. Узнали мы об этом из все тех же жалоб. Пользователи периодически присылают нам плохие расширения для анализа. Благодаря такой помощи мы и пополняем наш черный список. Но в какой-то момент к нам стали поступать очень странные образцы. Например, нам прислали расширение под названием NxAxR, ID которого был равен «pioclpoplcdbaefihamjohnefbikjilc». Если вы сейчас поищете этот ID в поиске, то узнаете, что принадлежит он вполне безопасному расширению Evernote Web Clipper, которое опубликовано в Chrome Web Store и уж точно никаких гадостей творить не могло (но мы, кстати, все равно проверили). Причем со временем аудитория подобных подделок стала даже больше, чем у оригинальных расширений. Но мы не могли забанить тот же NxAxR по ID, ведь после подобного шага Evernote был бы забанен тоже.

Почти сразу была отброшена идея взлома аккаунтов Chrome Web Store, которая теоретически могла бы объяснить обновление расширения для хранения заметок до вредоносного рекламного поделия. Аккаунт никто не взламывал, а в каталоге по-прежнему распространялась правильная версия расширения. К счастью, думать пришлось недолго, потому что наши разработчики и сами догадались о механизме, который используют мошенники.

Вредоносная программа, запущенная на компьютере пользователя, устанавливало свое расширение в браузер не через штатные для этого инструменты, а прямым редактированием профиля. При этом подделка маскировалась на уровне ID под известное расширение, которое опубликовано в Web Store. Даже «update_url» (адрес сервера, где браузер должен проверять наличие новых версий) был указан корректно. А чтобы вредоносные функции расширения не пропали после первого же обновления оригинала, злоумышленники выставляли заведомо большую версию. Браузер сравнивал версии в манифесте расширения и на сервере. Если на компьютере новее, то обновление не происходило.

Кстати, со временем создатели опасных расширений поняли, что названия вида «NxAxR» привлекают ненужное внимание пользователя, поэтому стали называться, например, «Переводчик для Chrome». Такое и удалить страшно: вдруг переводчик действительно перестанет работать.

Перед нашей командой стояла большая и интересная задача. Нужно было разработать технологию, которая умела бы выявлять подделки и защищала людей от них. Хотелось бы мне в этом месте рассказать вам про фантастические идеи, которые мы перебрали, но все было куда проще (и быстрее, что особенно важно). Чтобы распознать подделку нам нужно было сравнить ее с эталоном, т.е. с заведомо оригинальной копией, которую пользователь устанавливает из официального каталога. Проблема заключалась в том, что многие расширения распространялись альтернативными способами и никак не были связаны с каталогом. В этом случае никакого эталона просто нет. И вредоносные разработки особенно злоупотребляли подобным. В этой ситуации обеспечить защиту от подделок мы могли лишь предварительно ограничив установку расширений проверенными источниками.

Как вы уже догадались (или даже помните август прошлого года) мы ввели ограничение на установку расширений из сторонних источников. Тем не менее наша команда стремилась к тому, чтобы не только защитить пользователей от вредоносных расширений, но и сохранить право выбора. Пользователи должны иметь возможность выбирать как расширения, так и каталог, из которого их можно установить. Именно поэтому в свое время мы добавили в браузер раздел Дополнения. И именно по этой же причине мы не только ввели ограничения, но и поддержали каталог Opera Addons, устанавливать расширения из которого можно так же просто, как и из Chrome Web Store. К тому же те разработки, что были установлены из сторонних источников, не были заблокированы полностью. Мы лишь отключили их по умолчанию. После перезапуска браузера люди сохранили возможность активировать их вручную и продолжить работу.

Как бы тяжело не было совместить безопасность и свободу выбора, кажется, нам удалось найти баланс между ними.

Проверка подлинности

После введения запрета на установку из сторонних источников, браузер получил возможность выявлять подделки, сравнивая их с эталонами. Но как именно нужно сравнивать? Если сравнивать только содержимое манифеста, то этого недостаточно, потому что мошенники смогут внедряться в существующие js-файлы. Сравнивать содержимое всех js и html файлов? Это долго и может сказаться на производительности. Многие из вас уже могли догадаться, что в конечном счете выбор пал на сравнение хешей. Если расширение устанавливалось из Opera Addons, Web Store или Дополнений, то у Яндекс.Браузера есть хеш безопасной копии. Достаточно сопоставить его с хешем текущего расширения, чтобы быстро выявить те, в которые вносились изменения.

Звучит просто, но на отладку этой технологии ушло немало времени. Нам пришлось искать золотую середину между эффективностью защиты, количеством ложных срабатываний и влиянием на производительность. Просим прощение за то, что не раскрываем тут всех деталей. Надеемся, что вы поймете причину. Многие пользователи заплатили за безопасность неудобствами, связанными с установкой расширений, но в конечном счете эта мера позволила нам повторить успех черного списка и в разы снизить количество «зараженных» браузеров.

Групповые политики и прочие лазейки

Черные списки Safe Browsing, ограничение источников и проверка подлинности значительно усложнили работу мошенников. Они отступили, пересчитали свои потери, но, как и в прошлый раз, нашли альтернативный вариант. Причем в этот раз основной удар принял на себя Chrome Web Store.

Каталог Web Store открыт для свободного добавления расширений и не требует премодерации. Злоумышленники этим и воспользовались. В каталоге мы и раньше находили некоторые, скажем так, не совсем полезные образцы. Но в 2015 году подобная активность явно возросла. Мошенники пытались обойти защитные меры простым количеством: одно популярное расширение быстро попадет в черный список, но если загрузить множество копий, то у некоторых вполне есть шанс выжить и окупить вложения.

В проекте Chromium также существует возможность устанавливать как сам браузер, так и расширения для него средствами групповых политик. Создавались они первоначально для корпоративного сегмента. Но как и в случае с первым способом, основное применение нашлось совсем в другой области. Расширения устанавливаются без какого-либо уведомления. Но самое неприятное здесь то, что в групповых политиках можно прописать запрет на отключение или удаление подобных расширений. И без умения работать с системным реестром пользователь от них избавиться не сможет.

Способы установки расширений через реестр или групповые политики, несмотря на их первоначальное назначение, применялись в основном мошенниками. Проблемы многих тысяч наших пользователей значат больше, чем удобство для нескольких сторонних программ. Поэтому весной этого года мы отключили подобные лазейки.

А что дальше?

Мы бы не хотели спойлерить и лишать удовольствия тех, кто находится по ту сторону баррикад, поэтому не станем рассказывать про наши планы и готовящиеся технологии. Со всеми остальными мы можем поделиться некоторыми собственными наблюдениями.

Во-первых, распространение рекламных и других опасных расширений это целая индустрия, у которой есть деньги, время и лучшие умы для поиска все новых способов обхода защиты. Чтобы успешно противостоять такой угрозе, мы выделили в команде целое направление, ответственное за безопасность пользователей.

Во-вторых, меры, принимаемые как в Яндекс.Браузере, так и в других браузерах и каталогах, постепенно создают для мошенников неблагоприятные условия. Им приходится искать альтернативные каналы для подмены рекламы или воровства данных на компьютере пользователя. И здесь важно не упускать их из виду. В будущих постах мы постараемся рассказать об этом подробнее.

Многие пользователи компьютеров больше всего времени проводят в браузерах, используя его в служебных или рабочих целях. Естественно, этот фактор является критически важным для злоумышленников, которые попытаются сделать все, чтобы заразить пользовательский веб-обозреватель, а через него и сам компьютер. Если вы подозреваете, что такое произошло и с вашим проводником в интернет, самое время выполнить его проверку.

Проверка браузера на вирусы

Не бывает одного варианта заражения, при котором пользователь может смело зайти и избавиться от вредоносного ПО. Из-за того, что разновидности вирусов разные, необходимо проверить сразу несколько уязвимых мест, используемых для заражения. Разберем основные доступные варианты того, как браузер может подвергнуться атаке.

Этап 1: Проверка на майнеры

Итак, как же распознать присутствие майнера в браузере?

Проверка через веб-сервис

Разработчики Opera создали веб-сервис Cryptojacking Test, который проверяет наличие в браузере скрытых майнеров. Пройти его можно, пользуясь любым веб-обозревателем.

Проверка вкладок

Браузеры на Chromium (Google Chrome, Vivaldi, Яндекс.Браузер и др.) — «Меню» > «Дополнительные инструменты» > «Диспетчер задач» (либо нажмите сочетание клавиш Shift + Esc).

Firefox — «Меню» > «Еще» > «Диспетчер задач» (или введите about:performance в адресной строке и нажмите Enter).

Вычисляем проблемную вкладку, закрываем ее и больше не заходим на этот сайт.

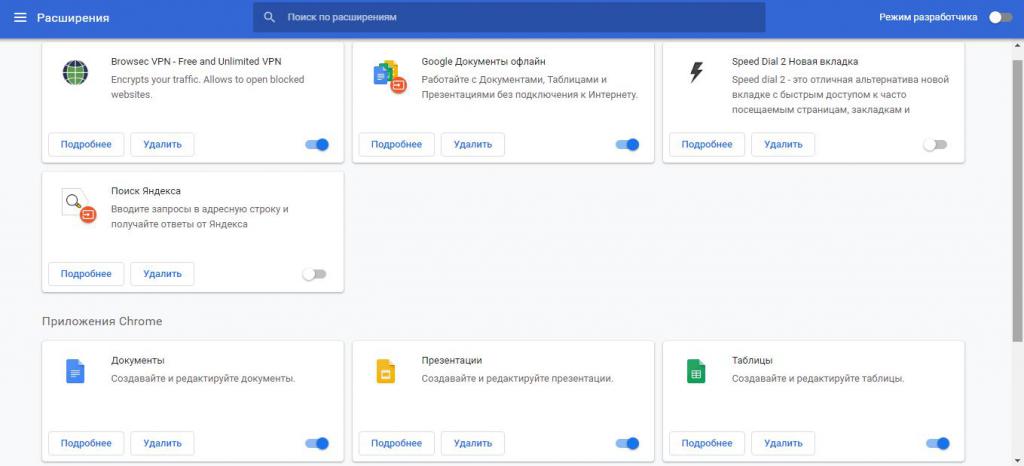

Проверка расширений

Даже при условии, что там нет именно майнера, в неизвестных расширениях могут скрываться другие вирусы, например, похищающие данные пользователя от какого-то аккаунта.

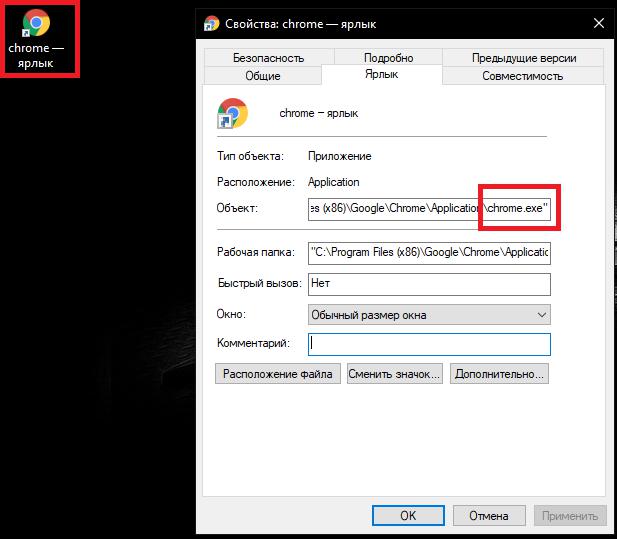

Этап 2: Проверка ярлыка

Формат ярлыка браузера (да и любой другой программы) позволяет к свойствам запуска дописать определенные параметры, вместе с которыми он будет запускаться. Обычно это используется в целях расширения функциональности или устранения неполадок, например, с отображением контента, но злоумышленниками может быть добавлен автозапуск вредоносного исполняемого файла, который хранится на вашем ПК в виде BAT и т.п. Вариации изменения запуска могут быть и более невинными, нацеленными на отображение рекламных баннеров.

Этап 3: Сканирование компьютера

В обязательном порядке необходимо просканировать компьютер на наличие не только вирусов, но и просто нежелательного ПО, которое любит прописываться в браузере в виде тулбаров, поисковых систем по умолчанию, баннеров и т.д. Разными разработчиками было создано сразу несколько утилит, обнаруживающих вредоносное программное обеспечение, заставляющее, к примеру, подменять поисковик, открывать браузер самостоятельно, отображать рекламу в новой вкладке или в углах окна. Со списком таких решений и уроками по их использованию, а также с информацией по устранению проблемы, при которой веб-обозреватель открывается по своему желанию в любое время, вы можете ознакомиться в статьях по ссылкам ниже.

Этап 4: Очистка hosts

Часто пользователи забывают заглянуть в инструмент, напрямую управляющий доступом к тем или иным сайтам. В файл hosts нередко добавляются сайты, которые в дальнейшем запускаются в веб-обозревателе против воли человека. Процесс очистки не составляет труда, для этого найдите и выполните изменение файла по следующей инструкции.

Вам необходимо привести hosts к такому же состоянию, как на скриншоте статьи по ссылке выше. Учитывайте пару нюансов:

Этап 5: Просмотр списка установленных программ

Заключение

Мы разобрали основные приемы проверки и очистки браузера от вирусов. В подавляющем большинстве случаев они помогают либо найти вредителя, либо удостовериться, что его нет. Тем не менее вирусы могут сидеть в кэше браузера, и проверить его на чистоту кроме как сканированием папки кэша антивирусом не представляется возможным. Для профилактики или после случайного скачивания вируса кэш настоятельно рекомендуется очищать. Сделать это несложно, используя следующую статью.

Расширения-блокировщики рекламы помогают не только убирать назойливые браузеры, но и блокировать агрессивное поведение некоторых сайтов, перенаправляющих на другие страницы, которые могут быть вредоносными. Мы рекомендуем uBlock Origin, вы можете выбрать и другой вариант.

Если даже после всех проверок вы замечаете, что с компьютером что-то происходит, вероятнее всего, вирус находится не в браузере, а в самой операционной системе, управляя, в том числе и ним. Обязательно просканируйте весь компьютер, используя рекомендации из руководства по ссылке ниже.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Не секрет, что при работе в Интернете в первую очередь заражению всевозможными компьютерными вирусами подвергаются именно веб-обозреватели, а впоследствии через создаваемые в них бреши угрозы с легкостью проникают на компьютеры и заражают другие системные компоненты, пользовательские файлы и установленные программы. Как проверить браузер на вирусы, несмотря на то что в системе может быть инсталлировано антивирусное ПО, и попробуем разобраться. Но сначала давайте определимся с тем, что именно нужно искать.

Какие вирусы в основном атакуют веб-обозреватели?

Что касается нынешних угроз, которые атакуют обозреватели, чаще всего они относятся к рекламным вирусам классов Adware, Malware и Hijackers. Такие апплеты самопроизвольно встраиваются в оболочки обозревателей, изменяют стартовые страницы, осуществляют постоянное перенаправление на сайты сомнительного содержания, наводняют браузеры рекламой и т. д.

По большому счету, от таких угроз можно избавиться достаточно просто. Однако нередко можно встретить и шпионское ПО из разряда Spyware, которое при заражении компьютерной системы начинает красть персональные данные или конфиденциальную информацию (например, пароли от банковских карт или еще чего-то в этом роде). Зачастую они без ведома пользователя совершают какие-то действия на тех же страницах в социальных сетях, а иногда и вовсе блокируют систему, шифруя файлы и требуя оплату за дешифровку.

Как проверить браузер на вирусы: визуальный метод

Понятно, что перед пользователем возникает довольно непростая задача, связанная с своевременным выявлением таких угроз, ведь некоторые бесплатные антивирусы не всегда способны определять и блокировать их. Но как проверить на вирусы браузер «Яндекс» или любой другой, установленный в системе? Первым делом необходимо применить метод такого себе визуального осмотра.

Признаками заражения может стать появление в браузере рекламы, изменения стартовой страницы или поисковой системы. Иногда может изменяться даже иконка (ярлык) обозревателя на «Рабочем столе». Если такие симптомы были замечены, необходимо сразу же применять экстренные меры по нейтрализации проникших в систему угроз. И пользоваться штатным антивирусом, как уже, наверное, понятно, совершенно бессмысленно. Во-первых, он уже пропустил угрозу, а во-вторых, некоторые вирусные апплеты могут иметь сертификаты безопасности или даже цифровые подписи издателя, из-за чего обычные защитные программы их полностью игнорируют.

Как проверить браузер на наличие вирусов при помощи специализированных сканеров?

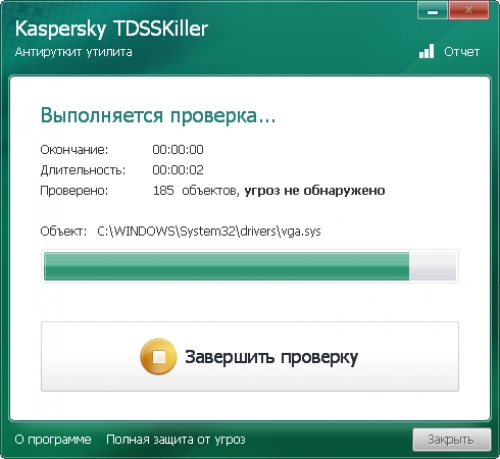

При появлении хотя бы одного из вышеперечисленных симптомов желательно задействовать для проверки портативные утилиты класса AdwCleaner, KVRT, Dr. Web CureIt!, Kaspersky TDSSKiller и им подобные.

Но и тут у многих пользователей появляются вопросы. Например, некоторые юзеры не знают, как проверить браузер «Опера» на вирусы (или любой другой): выполнить сканирование только для основной папки с установленным обозревателем или произвести проверку всей системы в целом?

Конечно, можно найти каталог с инсталлированной программой и просто указать его в качестве основной проверяемой папки. Но ведь никакой гарантии, что вирус не создаст собственную копию где-то еще или не заразит другие файлы, нет! Поэтому при использовании сканеров желательно отметить все пункты проверки, включая и разделы жесткого диска, и съемные носители, если они подключены в данный момент, и оперативную память, и загрузочные секторы.

Проверка панелей и расширений браузеров

Теперь давайте посмотрим, как проверить браузер на вирусы, используя для этого все тот же визуальный метод. Типичной для многих вирусов является ситуация, когда они встраивают в обозреватели собственные расширения и какие-то дополнительные панели.

Поэтому рекомендуется зайти в настройки каждого браузера, перейти к разделу расширений и удалить все сомнительные апплеты, которые вы сами не добавляли. Особо стоит обратить внимание на тот момент, что многие рекламные вирусы устанавливают не только панели или дополнения, но и инсталлируют собственные приложения (такие действия характерны для многих онлайн-казино). Не поленитесь зайти в раздел программ и компонентов через обычную «Панели управления» и при появлении сомнений относительно каких-то установленных приложений попробуйте их удалить.

Если удаление будет невозможным, для избавления и от приложений, и от панелей обозревателей самым подходящим инструментом станет использование специальных программ-деинсталляторов наподобие iObit Uninstaller, которые смогут удалить и основные и остаточные компоненты сомнительных программ даже в тех случаях, когда доступ к ним может оказаться заблокированным.

Проверка ярлыков обозревателей

Еще одна простая методика выявления угроз состоит в проверке ярлыка обозревателя. Для начала посмотрим, как проверить на вирусы браузер Chrome.

Через ПКМ вызовите пункт свойств ярлыка и посмотрите на поле типа объекта. Там после указания полного пути к исполняемому файлу Chrome.exe ничего больше быть не должно. Если после расширения EXE присутствует еще что-то (например, URL-адрес или ссылка на скрипт), удалите все приписки и сохраните изменения.

Если же говорить о том, как проверить на вирусы браузер Opera, действия аналогичны предыдущим, однако имейте ввиду, что для старта обозревателя используется не объект с названием браузера, а файл Launcher.exe. Такие же действия необходимо выполнить для всех браузеров, которые имеются в системе, включая Internet Explorer и Edge, присутствующий в Windows 10. Если этого не сделать, вирус запросто может активизироваться снова, например, при автоматическом запуске IE для открытия какого-то узла в Интернете или для выполнения скрипта.

Действия с файлом hosts

Как проверить браузер на вирусы простейшими методами, немного разобрались. Отдельно следует сказать о содержимом файла hosts, который в посещении страниц Интернета принимает непосредственное участие.

Запустите «Блокнот» от имени администратора (через меню «Выполнить» или через «Диспетчер задач»). После этого откройте искомый файл из каталога etc, установив в поле типа открываемого документа «Все файлы», а затем удалите все ссылки, начинающиеся с IP-адреса с последующим названием ресурса, которые присутствуют ДО (!) строки описания локального хоста (localhost 127.0.0.1), то есть выше ее. Все, что находится ниже, блокируется, и эти записи, если они вам действительно нужны, лучше не трогать.

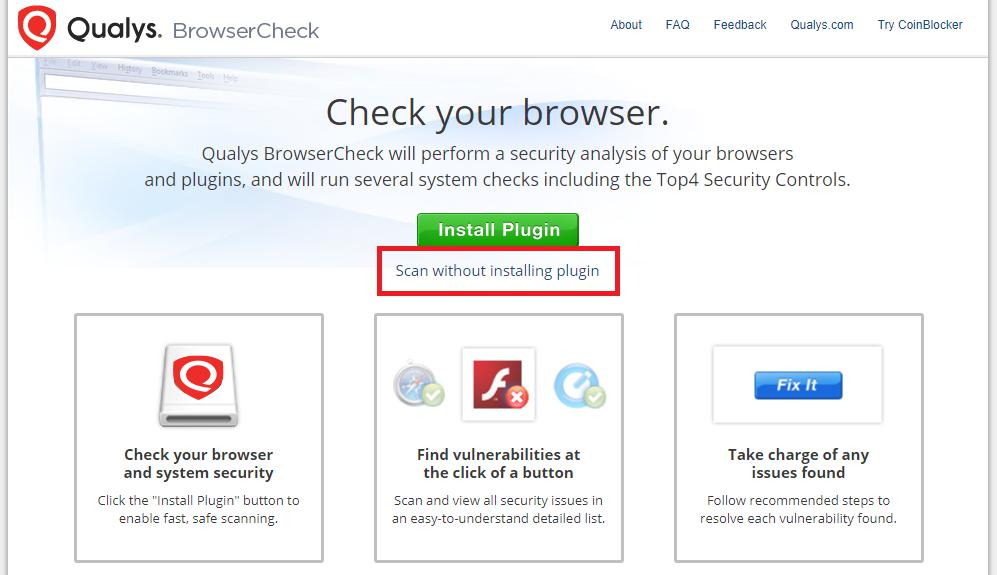

Проверка обозревателей с использованием онлайн-ресурсов

Наконец, чтобы упростить себе задачу, можно воспользоваться специализированным ресурсами, которые помогут выполнить проверку браузера, с которого производится вход, прямо в онлайн-режиме.

Например, зайдите на ресурс Qualys Browser Check, запустите сканирование без установки плагина, а в результатах проверки обратите внимание на пункты, помеченные красным цветом, что свидетельствует о вирусном заражении. Чтобы избавиться от угрозы, просто нажмите кнопку устранения проблем (Fix It).

Примечание: на будущее установите в настройках каждого обозревателя повышенный уровень безопасности, отключив автоматическое обновление плагинов или даже выполнение сценариев с задействованием элементов ActiveX.

Хакеры разрабатывают всё более хитроумные способы заработка за счёт других пользователей, а разработчики антивирусного ПО не могут за ними угнаться. Сегодня есть риск заражения практически всех программ на компьютере: «звонилок», игр, отдельных исполняемых файлов, веб-обозревателей и т.п. У нас, как у пользователей Яндекс браузера, появляется желание проверить его на вирусы и при их обнаружении – очистить веб-обозреватель от них. Если не почистить Yandex Browser от вирусов, тогда вся система становится уязвимой к действиям злоумышленников. Своевременное реагирование на заражение поможет предотвратить усугубление ситуации.

Как узнать заражён ли вирусом браузер Яндекс?

Нередко определённое поведение браузера ошибочно воспринимается за действие вирусов. В то же время некоторые изменения стандартного поведения не всегда являются очевидными проявлениями заражения.

Характерными признаками вирусного заражения являются:

Если наблюдается положительный ответ на один или несколько пунктов, скорее всего браузер инфицирован каким-то вирусом.

Как просканировать Яндекс браузер на вирусы?

Стандартные антивирусы для поиска вирусов в Яндекс браузере далеко не всегда справляются с поставленными целями. Они преимущественно ищут заражения системы и лишь косвенно касаются работы веб-обозревателя. Ещё одним важным недостатком является долгое время ожидания. Сканирование занимает от 30 минут до нескольких часов (зависит от количества файлов и производительности ПК) и всё это время компьютер будет отдавать большую часть ресурсов на процесс анализа файлов.

Существуют специальные утилиты для проверки Яндекс браузера (и других веб-обозревателей) на вирусы:

- AdwCleaner отличается быстрой работой, так как сканирует только браузеры и связанные с ними элементы. Позволяет проверить наличие различного вредоносного кода: троянского коня, червя, шпиона, рекламного вируса и т.п. После их обнаружения, помогает очистить все заражённые области Яндекс браузера,

- Malwarebytes является одним из лучших решений для борьбы с рекламными вирусами. Работает в нескольких режимах, позволяя быстро удалять заражения. Утилита условно бесплатная, есть и отдельные платные функции, но они не нужны для чистки мусора от вирусов в браузере.

Достоинство антивирусных сканеров в том, что они помогают не только найти, но и сразу удалить вирусы. Также для большей уверенности в собственной безопасности рекомендуем дополнительно выполнить алгоритмы ручной проверки, представленные ниже. Ведь антивирусы при сканировании могут упустить отдельные элементы, а это чревато возвращением вируса.

Очистка Яндекс веб-обозревателя от вирусов

У злоумышленников масса способов изменить правильное поведение Яндекс браузера. Преимущественно хакеры пользуются сразу несколькими или всеми из доступных методов заражения. Упустив лишь один элемент, вирус легко восстановится в системе, и проблема вернётся.

Восстановление автозагрузки Windows

Первым действием, нужным чтобы очистить Яндекс браузер от вирусов, является удаление посторонних программ из автозагрузки. Процедура полезна не только для удаления червей, шпионов и других заражений, также она позволяет увеличить скорость загрузки всей системы Windows.

Как убрать вирус в Яндекс браузере из автозагрузки:

Даже в случае выключения полезных программ, их всегда можем запустить с рабочего стола или восстановить в «Автозагрузке».

Изменение настроек подключения

Продвинутые вирусы могут изменять настройки соединения с сетью. Они способны заменять адреса DNS-серверов. Это приводит к неправильному определению связки IP-адреса и названия домена. Переходя на определённый сайт, нас может перебрасывать на ресурс с аналогичным дизайном, созданным для похищения паролей.

Как вычистить неправильные настройки и восстановить правильные DNS-адреса:

- Делаем клик ПКМ по иконке подключения к сети, размещённой в трее (изображение монитора) и выбираем «Центр управления сетями и общим доступом».

- Нажимаем на ссылку «Изменение параметров адаптера».

- Снова выполняем нажатие ПКМ, но уже по активному подключению к сети, и выбираем вариант «Свойства».

- Переходим в раздел «IP версии 4» с помощью двойного щелчка мышью.

- Устанавливаем выделение возле строки «Использовать следующие адреса DNS-серверов».

- Задаём адреса общедоступных серверов Google. В первом поле указываем 8.8.8.8, а во втором – 8.8.4.4.

- Аналогичные действия выполняем уже для «IP версии 6», для этого возвращаемся к пункту 4 и повторяем то же самое, что и в шагах 5 и 6.

Важно! Можем установить и пункт «Получить адрес DNS-сервера автоматически», но для этого провайдер должен иметь правильно настроенный DHCP-сервер. Он используется большинством провайдеров.

Удаление вредоносных расширений

Внимательность в установке дополнений – это важное качество пользователя. Любое расширение, установленное из неизвестного или сомнительного источника может привести к заражениям. Особенно часто дополнения заражены троянскими конями, рекламным ПО или вирусами-шпионами. Важно проявлять бдительность и устанавливать только безопасные расширения с доверительных источников.

Как найти, а затем удалить заражённое расширение:

- Нажимаем на изображение трёх параллельных полос (расположены в верхнем правом углу).

- Выбираем пункт «Дополнения».

- Ищем все активные расширения в разделе «Из других источников» и выключаем их.

- Проверяем, что всё работает как нужно. Теперь поочерёдно включаем расширения, проверяя качество работы после каждой активации плагина. На одном из этапов обычно удаётся найти проблемное дополнение.

Рекомендуем удалять все ненужные плагины, они только уменьшают быстродействие браузера.

Очистка ярлыка

Ещё один эффективный метод почистить браузер Яндекс от вирусов – это указать правильный путь к исполняемому exe-файлу. Вредоносный код мог добавить к пути дополнительные флаги, заставляющие обозреватель работать неправильно. Чтобы восстановить ярлык, можем поступить двумя способами: создать его заново или очистить существующий.

Как восстановить ярлык, если он содержит ключи в конце пути к файлу:

- Выполняем клик ПКМ по ярлыку и выбираем «Свойства».

- Проверяем строку «Объект», у неё в конце должна стоять запись browser.exe. После неё ничего быть не должно. Если существуют ещё какие-то записи, обрезаем их до расширения файла – exe.

Создать ярлык также несложно:

Восстановление реестра

Вручную огромную базу данных не изменить, лучше используем специальные программы: Auslogics File Recovery, RegCool, Refresh Windows Registry, CCleaner. Последнее приложение из списка является самым популярным, поэтому рассмотрим выполнение процедуры на его примере.

Как восстановить реестр, чтобы вычистить заражённые элементы:

Теперь реестр не вмещает неправильных параметров, возникших из-за вирусной активности и обычных системных сбоев.

Удаление вредоносных задач из планировщика заданий

Название утилиты говорит само за себя, она отвечает за выполнение определённых манипуляций в заданное время или после выполнения определённых действий. Вирус часто добавляется в планировщик и после его удаления из остальных разделов, он повторно добавляется в систему. Процедура очистки раздела важна для полного удаления вредоносного ПО.

Как заблокировать выполнение опасных задач:

- Нажимаем на кнопку поиска рядом с меню «Пуск».

- Вводим слово «Планировщик» и выбираем «Планировщик заданий».

- Один раз жмём на папку «Библиотека планировщика заданий».

- Ищем все подозрительные элементы: программы с названиями, состоящими из бессвязного набора букв, уже известные наименования вирусов, различные имена приложений, которые мы ранее не устанавливали.

- Выделяем найденные пункты и выбираем «Удалить» в правом столбце «Действия».

Яндекс браузер ли это?

Подделку лучше удалить из системы:

Удаление неправильных настроек файла hosts

Восстановить правильное состояние hosts можем вручную или автоматически. Первый способ рекомендуем при необходимости сохранить некоторые настройки файла.

Как вручную очистить файл hosts:

Важно! Здесь могут быть записи для блокировки телеметрии Windows 10, работы Denwer и т.п. Перед удалением лучше проверить, что параметр не нужен, «забив» его в поисковую систему и почитать за что он отвечает.

Как автоматически сбросить настройки:

Проверка параметров прокси-сервера

В Яндекс браузер могут быть добавлены настройки прокси-сервера. Во время подключения к ним происходит перенаправление на другие сервисы или вносятся коррективы в исходное состояние страницы (добавляются баннеры). Лучше отключить эту настройку.

Как убрать проблему с прокси-сервером:

- Переходим в «Настройки» в Yandex browser.

- Разворачиваем полный список кликом по кнопке «Показать дополнительные настройки» внизу первой страницы.

- Ищем вкладку «Сеть» и нажимаем на «Изменить настройки прокси-сервера». Если кнопка неактивна, выключает VPN-расширения.

- Нажимаем на кнопку «Настройка сети».

- Снимаем выделение с пункта «Использовать прокси-сервер…».

Профилактика заражения

Если Яндекс браузер ещё или уже не содержит вируса, рекомендуем придерживаться нескольких простых правил, снижающих вероятность повторного заражения:

- Включаем функцию Protect. Переходим на страницу «Безопасность» и устанавливаем выделение возле первого пункта. Остальные элементы можем активировать по желанию,

- Поддерживаем актуальное состояние антивируса. Рекомендуем своевременно обновлять антивирусное ПО и периодически сканировать систему,

- Своевременно обновляем Windows. Если функция обновления не отключена, это происходит автоматически. В противном случае придётся это делать вручную,

- Избегаем пользование подозрительными сайтами. Обычно браузер сообщает о возможном риске,

- Не скачиваем опасные файлы: exe-файлы с небольшим размером, dll-файлы, различные кряки программ и игр.

Все вирусы разные и поведение при их проникновении в систему может отличаться. Если проверить всего несколько мест и при первом улучшении прекратить действия по удалению вируса в Яндекс браузере, скорее всего проблема снова появится через короткое время. Выполнение только полного комплекса мер по очистке вирусного кода освободит от заражения систему. Чтобы избежать заражения, рекомендуем придерживаться профилактических мер.

Читайте также: