Как пользоваться программой reaver for android

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое WPS

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

WPS придумывался для упрощения развёртывания и подключения к Wi-Fi сетям.

Есть два типа WPS: WPS с пин-кодом из 8 цифр, на клиенте нужно ввести тот же код, что и на точке доступа, и кнопка WPS - нужно нажать кнопку на точке доступа и на клиенте с интервалом меньше двух минут, тогда они соединятся друг с другом.

Точки доступа, у которых включён WPS, уязвимы к атаке брут-форса (перебора) данного ПИНа. После того, как подобран WPS ПИН можно подключиться к точке доступа, а также узнать её WPA/WPA2 пароль. Перебор возможен только на точках доступа, для которых нужно вводить цифры, но невозможен там, где нужно нажимать кнопки.

Всего необходимо перебрать только 11000, что можно сделать за часы-дни.

Для перебора WPS ПИНов используются разные программы, самыми популярными являются Reaver и Bully. В данной инструкции я покажу, как использовать Reaver для взлома Wi-Fi.

Уязвимость WPS

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Если PIN-код разбить на две части: Следовательно, получается 10 4 (10 000) вариантов для первой половины и 10 3 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в более 9000 раз меньше исходного числа вариантов 10 8 .

Таким образом вместо одного большого пространства значений 10 7 мы получаем два по 10 4 и 10 3 , и, понятно, что 10 7 <> 10 4 +10 3 . В итоге достаточно протестировать 11 000 комбинаций (больше 4-х цифр на тысячу) вместо 10 000 000.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Защита от взлома WPS

Защититься от атаки можно пока одним способом — отключить WPS с пином в настройках роутера. Правда, сделать это возможно далеко не всегда, иногда WPS отключается только полностью. Самое большее, что могут сделать производители — выпустить прошивку, позволяющую вводить таймаут на блокировку функции, например, после 5 неудачных попыток ввода PIN-кода, что усложнит брутфорс и увеличит время подбора идентификатора злоумышленником.

Какая беспроводная карта подойдёт для перебора WPS

Необходима беспроводная карта, которая поддерживает режим монитора и способна делать инъекции. Т.е. в теории должна была бы подойти любая карта из этого списка.

Но на практике в Reaver присутствуют несколько багов, из-за которых невозможно выполнить перебор WPS пинов беспроводными картами с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel.

Если у вас есть только карта на чипсете Ralink, то вам следует изучить материал:

Алгоритм атаки на WPS

- Переводим беспроводной интерфейс в режим монитора

- Ищем цели для атаки

- Проверяем на подверженность Pixie Dust

- Пробуем, подойдут ли ПИНы из базы данных известных ПИНов и сгеренированные по определённым алгоритмам.

- Запускаем полный перебор, если предыдущие шаги не дали результата.

- Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Перевод беспроводной карты в режим монитора

Для поиска сетей с WPS, а также для атаки на них нам понадобиться перевести Wi-Fi карту в режим монитора.

Закрываем программы, которые могут помешать нашей атаке:

Узнаём имя беспроводного интерфейса:

И переводим его в режим монитора (замените wlan0 на имя вашего интерфейса, если оно отличается):

Новый сетевой интерфейс в режиме монитора также называется wlan0.

Если у вас другое имя беспроводного сетевого интерфейса, то во всех последующих командах вставляйте его вместо wlan0.

Поиск точек доступа с включённым WPS

Очень многие ТД имеют функционал по работе с WPS. Но у многих эта функция отключена, а у тех, у которых включена, может быть заблокирована (например, из-за нескольких неудачных попыток подбора ПИНа).

Чтобы собрать информацию о точках доступа мы воспользуемся программой Wash, которая поставляется вместе с Reaver и именно для этого и предназначена.

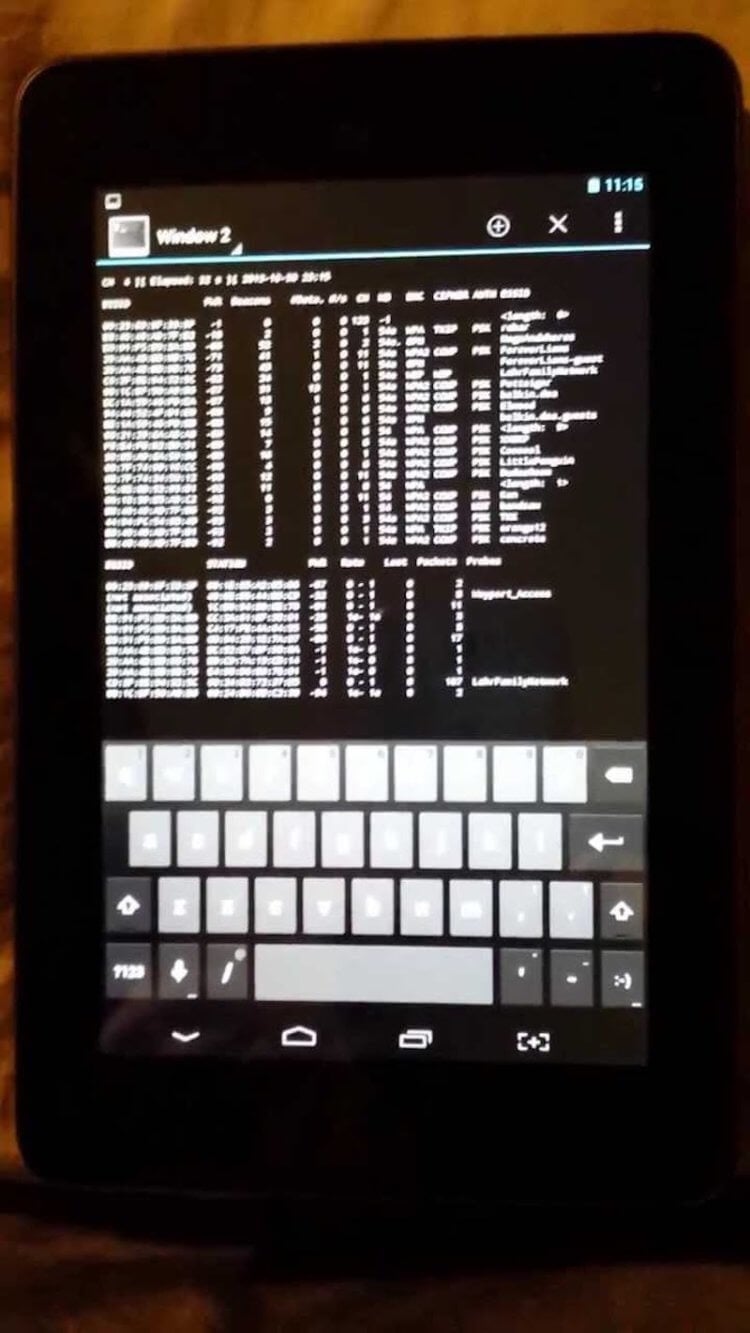

Через несколько минут работы программы будет выведен похожий список:

Для завершения работы программы нажмите CTRL+c.

Wash – это утилита для выявления точек доступа с включённым WPS. Выше показан пример исследования на live («живом») интерфейсе, также она может сканировать pcap файлы (несколько за один раз).

Wash показывает следующую информацию об обнаруженных точках доступа:

Для атаки подходят только точки доступа, у которых в колонке Lck стоит No, т.е. у которых не заблокирован WPS.

По умолчанию wash выполняет пассивное исследование. Т.е. программа не отправляет какие-либо пакеты и остаётся абсолютно незаметной для возможных систем мониторинга беспроводной активности. Тем не менее, можно указать опцию -s и тогда wash будет отправлять probe requests (зондирующие запросы) к каждой ТД, это позволит получить больше информации о ТД.

Для того, чтобы проводить поиск на 5GHz 802.11 каналах используется опция -5.

Проверка на уязвимость Pixie Dust в Reaver

Атака Pixie Dust позволяет очень быстро получить ПИН. Но не все Точки Доступа подвержены этой уязвимости.

Для проверки конкретной ТД на эту уязвимость с помощью Reaver используется опция -K. Т.е. команда имеет следующий вид:

MAC адрес Точки Доступа можно взять из столбца BSSID полученного в Wash вывода.

К примеру, меня заинтересовала следующая точка доступа:

Тогда команда для атаки будет выглядеть так:

Как можно увидеть на скриншоте, ТД оказалась уязвимой, и получен её WPS пин:

При выполнении атаки Pixie Dust не происходит получение WPA пароля (пароля от Wi-Fi сети), как его узнать будет показано ниже.

Если точка доступа неуязвима к Pixie Dust, то прежде чем перейти к полному перебору рекомендуется попробовать наиболее вероятные варианты для атакуемой Точки Доступа. Как это сделать описано в заметке «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Полный перебор WPS пинов с Reaver

Если ни один из описанных методов не помог, то переходим к полному перебору, который может занять часы или даже сутки.

Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

Получение пароля Wi-Fi при известном WPS пине в Reaver

Если атака Pixie Dust прошла успешно, то показывается только ПИН. При полном переборе показывается и пин и WPA пароль. Если у вас уже есть пин, то для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

Если опция -p по каким-то причинам не срабатывает для вас, то попробуйте использовать wpa_supplicant, как это описано в заметке «Решение проблемы: Reaver показывает WPS пин, но не показывает пароль WPA-PSK».

Reaver-GUI for Android

версия: v1.30

Последнее обновление программы в шапке: 08.10.2014

Для функционирования программы необходимы права root пользователя.

Краткое описание:

Взлом wifi с аппаратов с bcm4329/4330 wifi chipset.

Описание:

Reaver for Android, кратко RFA, является простым в использовании. Reaver-GUI for Android для Android устройств с поддержкой bcmon.

Он имеет некоторые очень интересные функции:

Автоматически определяет WPS с поддержкой маршрутизаторов.

Все настройки Reaver доступны из простого в использовании графического интерфейса.

Активизирует и отключает Монитор-режим автоматически, когда это необходимо.

Предоставляет простой способ подключения, когда Reaver находит WPA-ключ.

Huawei Honour (Cyanogen Mod based ROM)

Samsung galaxy Ace 2 (cm11)

huawei U9500 (кастом)

Samsung Galaxy Tab 10.1

lg l9 p765

Meizu MX2

Nexus 7 (не у всех)

Sony Ericsson Xperia Play

Zopo 910

Lenovo p780 - не работает bcmon

Xperia neo (V)

nexus 10 (CM11) не работает: firmware model not detected

HTC One х+ не работает bcmon крашится постоянно

Nexus 4

Zopo 910

LG G2

Samsung Galaxy N7000

Xiaomi 2S

nexus 5

Lenovo A820 - не работает bcmon

zte v880e

Sony Ericsson SK17i (cm10)

Samsung Galaxy S+ (CM 11)

Sony xperia Z2

sony z1 compact

Sony TX

Samsung GT-I8160 Galaxy Ace 2

Sasmung Galaxy Note 3

Sasmung Galaxy S 3

SGN2 android 4.4.2

HTC vivid android 4.0.4

Xperia zr 4.2 сток

Samsung Galaxy Grand Duos. CM11, не работает bcmon

Lenovо a369i

Zopo zp998

Dex ip880

htc one s

Lenovo p780 - не работает bcmon

LG G2 - не работает bcmon

motorola atrix - не работает bcmon

Sony Ericsson Xperia neo V

Sony Tablet S

Sony Xperia J

Sony Acro S

LG G Pro

AMOI n828

HTC sensation

HTC One х+

Asus me302kl

Samsung Galaxy Ace s5830i

nexus 10

Nexus 4

huawei 8950 honor

No.1 S6

Краткое руководство по использованию на русском Здесь

Видео как пользоваться программой

Внимание! Без разрешения владельца, взламывание сетей незаконно! Программа предназначена только для визуализации уязвимости wi-fi сетей, но никак для их взлома. Вы используете данное программное обеспечение на Свой страх и риск. Разработчик не несёт никакой ответственности.

Требуется Android: 2.3.x и выше

Русский интерфейс: Нет

Android-смартфон способен на многое. В том числе и на то, чтобы взломать беспроводную сеть

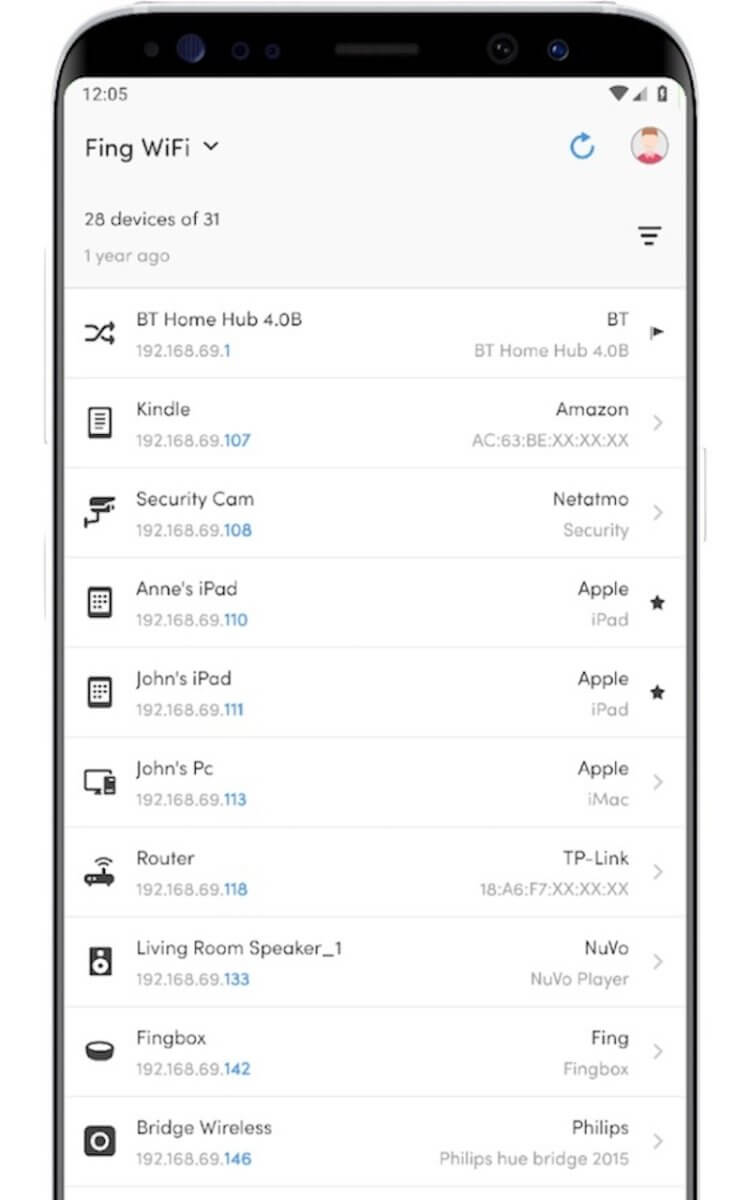

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Свободное общение и обсуждение материалов

Как долго, по-вашему, производители должны обновлять свои смартфоны? Логично, что чем дольше они будут это делать, тем лучше для и для нас, и для них. Ведь так аппараты будут дольше сохранять актуальность, а значит, и медленнее дешеветь, принося больше денег своим создателям. Но это в теории. Потому что на практике производителям оказалось выгоднее просто клепать новые смартфоны, зарабатывая уже на них, а не на старых моделях, интерес к которым довольно быстро угасает. Вот только власти считают, что короткий жизненный цикл мобильных устройств – это большая проблема.

Xiaomi делает классные смартфоны. Несмотря на то что её собственный фокус сместился на довольно дорогие аппараты, она по-прежнему делает бюджетные устройства, пусть и под другими брендами. Они пользуются большой популярностью из-за приемлемого сочетания железа и цены, по которой компания их продаёт. Другое дело, что в той же ценовой категории очень много смартфонов, но большинство пользователей почему-то покупают именно аппараты Xiaomi, Redmi, Poco и Black Shark. И зря.

Подход Google к безопасности пользователей всегда вызывал больше вопросов, чем подход той же Apple. Якобы в Купертино уделяют больше внимания конфиденциальности своих клиентов, тогда как поисковый гигант только и делает, что наживается на них. Вот только у Google, в отличие от Apple, есть отдельный сайт, где собраны все наши данные, которые поисковый гигант собирает, тогда как у Apple ничего такого нет. Там можно посмотреть историю поисковых запросов, просмотренные видео на YouTube, где вы были и многое другое. Правда, никакой защиты у этих данных раньше не было. А теперь есть.

Здравствуйте. Я знаю одну из лучших программ для взлома Wi-Fi сетей. Это Ac Market, где вы можете скачать бесплатные приложения для взлома сети Wi-Fi.

В этой статье будут собираться рекомендации по использованию Reaver или просто Reaver FAQ, а так же опыт из личной жизни. В основном ваш опыт будет в комментариях, но самые интересные и важные попадут в статью. Так что, если есть чем поделиться, пишите.

- вы должны работать в Linux

- у вас должна быть беспроводная карта способная к инъекциям (raw injection)

- беспроводная карта должна быть переведена в режим “монитора” (monitor mode)

Основное использование

Убедитесь, что ваша wifi-карта переведена в режим “монитора” (monitor mode):

Для запуска Reaver, необходимо указать BSSID целевой АР и имя интерфейса, который находится в режиме “монитора” (обычно “mon0″, а не “wlan0″, хотя это будет зависеть от типа беспроводной карты/драйверов):

Для получения более подробной информации используйте -vv:

Канал и SSID (при условии, что SSID не скрыта) атакуемой АР автоматически определяются Reaver’ом. Но их можно явно указать в команде:

По умолчанию, если АР переключает каналы (switches channels), reaver тоже будет это делать. Тем не менее, эта опция будет отключена, если явно указать канал АР:

Увеличение скорости атаки

По умолчанию период получения тайм-аута (timeout) равен 5 секундам. Но период тайм-аута (timeout) можно уставить вручную (минимальный срок ожидания = 1 сек.):

По умолчанию, перед отсылкой очередного pin’a AP, reaver производит задержку, которая равна 1 секунде. Эту задержку можно отключить, воспользовавшись опцией -d 0. Однако некоторым АР будет все равно, но попробовать все таки стоит:

Другой вариант, который может ускорить атаку, опция –dh-small. Опция “говорит” raever’y использовать не большие секретные/скрытые номера Диффи-Хеллмана в целях снижения вычислительной нагрузки на целевую AP:

Некоторые АР, при обнаружении подозрительной активности, будут блокировать WPS на 5 минут или меньше. По умолчанию, когда WPS заблокирована, reaver будет проводить проверку состояния WPS на АР, которая составляет 315 секунд (5 минут и 15 секунд). Следовательно перебор пинов будет приостановлен. Эту проверку можно увеличить/уменьшить на любое не отрицательное число:

MAC SPOOFING

В некоторых случаях нужно или вы просто так хотите использовать поддельный MAC-адрес. Reaver поддерживает MAC spoofing благодаря опции –mac. Но для начала вы должны правильно подделать MAC-адрес.

Изменение MAC-адреса на виртуальном интерфейсе (например mon0), который включен в режим “монитора” (monitor mode) не правильно. Нужно изменить MAC-адрес на физическом интерфейсе! Например:

PIN’ы используемые по умолчанию (Default Pins)

Сообщается, что некоторые модели АР используются настроенными по умолчанию. Т.е. они используют стандартные pin-коды: 12345670, 00005678, 01230000 и и.д. В первую очередь reaver будет “перебирать” их – логично.

Ошибки и предупреждения

Тем не менее, если количество pin’ов не увеличивается или увеличивается, но очень медленно и с большим количеством ошибок/предупреждений, тогда ответьте на след. вопросы:

- на целевой АР включен/поддерживается WPS?

- переведена ли wifi-карта в режим монитора?

- поставлена ли опция -i перед интерфейсом?

- хороший ли сигнал до AP?

Поддержка драйверов в Reaver

Поддерживаются

Следующие беспроводные драйверы были испытаны или, как сообщается успешно работают с Reaver:

FAQ по программе Reaver

Здесь часто поднимается вопрос как взломать wifi?. Решил выложить мануал по работе в программе Reaver. Очень рекомендую тем кто, хочет взломать Wi-Fi сеть.

В этом мануале собраны рекомендации по использованию программы Reaver.

Требования:

1. Вы должны иметь навыки работы в Linux

2. Должна быть беспроводная карта способная к инъекциям (raw injection)

3. Беспроводная карта должна быть переведена в режим “монитора” (monitor mode)

Основное использование

Для начала убедитесь, что ваша wifi-карта переведена в режим “монитора” (monitor mode):

Для запуска Reaver, необходимо указать BSSID целевой АР и имя интерфейса, который находится в режиме “монитора” (обычно “mon0?, а не “wlan0?, хотя это будет зависеть от типа беспроводной карты/драйверов):

Для получения более подробной информации используйте -vv:

Канал и SSID (при условии, что SSID не скрыта) атакуемой АР автоматически определяются Reaver’ом. Но их можно явно указать в команде:

По умолчанию, если АР переключает каналы (switches channels), reaver тоже будет это делать. Тем не менее, эта опция будет отключена, если явно указать канал АР:

Увеличение скорости атаки

Обычно по умолчанию период получения тайм-аута (timeout) равен 5 секундам. Но период тайм-аута (timeout) можно уставить вручную (минимальный срок ожидания = 1 сек.):

По умолчанию, перед отсылкой очередного pin’a AP, reaver производит задержку, которая равна 1 секунде. Эту задержку можно отключить, воспользовавшись опцией -d 0. Однако некоторым АР будет все равно, но попробовать все таки стоит:

Другой вариант, который может ускорить атаку, опция –dh-small. Опция “говорит” raever’y использовать не большие секретные/скрытые номера Диффи-Хеллмана в целях снижения вычислительной нагрузки на целевую AP:

Некоторые АР, при обнаружении подозрительной активности, будут блокировать WPS на 5 минут или меньше. По умолчанию, когда WPS заблокирована, reaver будет проводить проверку состояния WPS на АР, которая составляет 315 секунд (5 минут и 15 секунд). Следовательно перебор пинов будет приостановлен. Эту проверку можно увеличить/уменьшить на любое не отрицательное число:

MAC SPOOFING

В некоторых случаях нужно или вы просто так хотите использовать поддельный MAC-адрес. Reaver поддерживает MAC spoofing благодаря опции –mac. Но для начала вы должны правильно подделать MAC-адрес.

Изменение MAC-адреса на виртуальном интерфейсе (например mon0), который включен в режим “монитора” (monitor mode) не правильно. Нужно изменить MAC-адрес на физическом интерфейсе! Например:

PIN’ы используемые по умолчанию (Default Pins)

Сообщается, что некоторые модели АР используются настроенными по умолчанию. Т.е. они используют стандартные pin-коды: 12345670, 00005678, 01230000 и и.д. В первую очередь reaver будет “перебирать” их – логично.

Ошибки и предупреждения

И всё-таки, если количество pin’ов не увеличивается или увеличивается, но очень медленно и с большим количеством ошибок, тогда ответьте на след. вопросы:

- на целевой АР включен/поддерживается WPS?

- переведена ли wifi-карта в режим монитора?

- поставлена ли опция -i перед интерфейсом?

- хороший ли сигнал до AP?

Поддержка драйверов в Reaver

Поддерживаются

Следующие беспроводные драйверы были испытаны или, как сообщается успешно работают с Reaver:

- ath9k

- rtl8187

- carl19170

- ipw2000

- rt2800pci

- rt73usb

Частично поддерживаются

Эти драйверы имели переменных успех:

- ath5k

- iwlagn

- rtl2800usb (используя последние compat-wireless драйвера, для многих пользователей проблема исчезла)

- b43

Не поддерживаются

Эти беспроводные драйвера не поддерживаются Reaver:

- iwl4965

- RT3070L

- Netgear WG111v3

Читайте также: