Host based driver что это

Наиболее общий способ классификации IDS состоит в группировании их по источникам информации. Некоторые IDS для нахождения атакующих анализируют сетевые пакеты, захватываемые ими из сети. Другие IDS для обнаружения признаков проникновения анализируют источники информации, созданные ОС или приложением.

Network-Based IDS

Основными коммерческими IDS являются network-based . Эти IDS определяют атаки, захватывая и анализируя сетевые пакеты. Слушая сетевой сегмент, network-based IDS может просматривать сетевой трафик от нескольких хостов, которые присоединены к сетевому сегменту, и таким образом защищать эти хосты.

Network-based IDS часто состоят из множества сенсоров, расположенных в различных точках сети. Эти устройства просматривают сетевой трафик, выполняя локальный анализ данного трафика и создавая отчеты об атаках для центральной управляющей консоли. Многие из этих сенсоров разработаны для выполнения в "невидимом ( stealth )" режиме, чтобы сделать более трудным для атакующего обнаружение их присутствия и расположения.

Преимущества network-based IDS:

- Несколько оптимально расположенных network-based IDS могут просматривать большую сеть.

- Развертывание network-based IDS не оказывает большого влияния на производительность сети. Network-based IDS обычно являются пассивными устройствами, которые прослушивают сетевой канал без воздействия на нормальное функционирование сети. Таким образом, обычно бывает легко модифицировать топологию сети для размещения network-based IDS .

- Network-based IDS могут быть сделаны практически неуязвимыми для атак или даже абсолютно невидимыми для атакующих.

Недостатки network-based IDS:

- Для network-based IDS может быть трудно обрабатывать все пакеты в большой или занятой сети, и, следовательно, они могут пропустить распознавание атаки, которая началась при большом трафике. Некоторые производители пытаются решить данную проблему, полностью реализуя IDS аппаратно, что делает IDS более быстрой. Необходимость быстро анализировать пакеты также может привести к тому, что производители IDS будут определять небольшое количество атак или же использовать как можно меньшие вычислительные ресурсы, что снижает эффективность обнаружения.

- Многие преимущества network-based IDS неприменимы к более современным сетям, основанным на сетевых коммутаторах (switch). Коммутаторы делят сети на много маленьких сегментов (обычно один fast Ethernet кабель на хост) и обеспечивают выделенные линии между хостами, обслуживаемыми одним и тем же коммутатором. Многие коммутаторы не предоставляют универсального мониторинга портов, и это ограничивает диапазон мониторинга сенсора network-based IDS только одним хостом. Даже когда коммутаторы предоставляют такой мониторинг портов, часто единственный порт не может охватить весь трафик, передаваемый коммутатором.

- Network-based IDS не могут анализировать зашифрованную информацию. Эта проблема возрастает, чем больше организации (и атакующие) используют VPN.

- Большинство network-based IDS не могут сказать, была ли атака успешной; они могут только определить, что атака была начата. Это означает, что после того как network-based IDS определит атаку, администратор должен вручную исследовать каждый атакованный хост для определения, происходило ли реальное проникновение.

- Некоторые network-based IDS имеют проблемы с определением сетевых атак, которые включают фрагментированные пакеты. Такие фрагментированные пакеты могут привести к тому, что IDS будет функционировать нестабильно.

Host-Based IDS

Host-based IDS имеют дело с информацией, собранной внутри единственного компьютера. (Заметим, что application-based IDS на самом деле являются подмножеством host-based IDS .) Такое выгодное расположение позволяет host-based IDS анализировать деятельность с большой достоверностью и точностью, определяя только те процессы и пользователей, которые имеют отношение к конкретной атаке в ОС. Более того, в отличии от network-based IDS , host-based IDS могут "видеть" последствия предпринятой атаки, так как они могут иметь непосредственный доступ к системной информации, файлам данных и системным процессам, являющимся целью атаки.

Преимущества host-based IDS:

- Host-based IDS , с их возможностью следить за событиями локально относительно хоста, могут определить атаки, которые не могут видеть network-based IDS .

- Host-based IDS часто могут функционировать в окружении, в котором сетевой трафик зашифрован, когда host-based источники информации создаются до того, как данные шифруются, и/или после того, как данные расшифровываются на хосте назначения.

- На функционирование host-based IDS не влияет наличие в сети коммутаторов.

- Когда host-based IDS работают с результатами аудита ОС, они могут оказать помощь в определении Троянских программ или других атак, которые нарушают целостность ПО.

Недостатки host-based IDS:

- Host-based IDS более трудны в управлении, так как информация должна быть сконфигурирована и должна управляться для каждого просматриваемого хоста.

- Так как по крайней мере источники информации (и иногда часть средств анализа) для host-based IDS расположены на том же хосте, который является целью атаки, то, как составная часть атаки, IDS может быть атакована и запрещена.

- Host-based IDS не полностью соответствуют возможности определения сканирования сети или других аналогичных исследований, когда целью является вся сеть, так как IDS наблюдает только за сетевыми пакетами, получаемыми конкретным хостом.

- Host-based IDS могут быть блокированы некоторыми DoS-атаками.

- Когда host-based IDS использует результаты аудита ОС в качестве источника информации, количество информации может быть огромно, что потребует дополнительного локального хранения в системе.

- Host-based IDS используют вычислительные ресурсы хостов, за которыми они наблюдают, что влияет на производительность наблюдаемой системы.

Application-Based IDS

Application-Based IDS является специальным подмножеством host-based IDS , которые анализируют события, поступившие в ПО приложения. Наиболее общими источниками информации, используемыми application-based IDS , являются лог-файлы транзакций приложения.

Способность взаимодействовать непосредственно с приложением, с конкретным доменом или использовать знания, специфичные для приложения, позволяет application-based IDS определять подозрительное поведение авторизованных пользователей, которое превышает их права доступа. Такие проблемы могут проявиться только при взаимодействии пользователя с приложением.

Если себе домой хочешь, то лучше подумать о hp clj 1500 или 2500 иначе на расходниках разоришься. В твоем звере для печати используются 4! барабана одновременно и при замене тонера барабан придется тоже менять, так как ето целый картридж в сборе.

12ppm

USB2.0

Host-based driver (только) - надеюсь понимаешь что ето значит

memory 64 non upgradable

дуплекса нет и не будет))

поддержка офф тока 98 me NT(n)

нагрузка 1000-1500 month

жизнь длится до120000 стр

16ppm

слоты: Parallel; USB1.1; EIO (для доп плат)

Embeddged Web server

memory 96 standart up to 448MB

драйвера: PCL6; PostScript3

может быть добавлен дуплекс

поддерживает 2000 ось

нагрузка 1500-2000 month

жизнь длится до150000 стр

Так чте платить есть за что

ЗЫ насчет бумаги ты заблуждаешься)))

Дуплекса не надо, памяти надеюсь хватит

mefistophel, а ты юзаеш у себя 3700, или откуда такие познания?

Недавно юзал 3700 точнее ремонтировал, а познания оттого, что по долгу службы пришлось получить 3 сертификата HP по ремонту их принтеров, отчего теперь имеется доступ к хпшной базе знаний

Host based driver - не значит что принтер не может быть сетевым, это значит что обработка изображения будет производится на компьютере с которого идет задание а не на принтере, что не есть хорошо.

в официальном описании продукта (3500) написано что поддерживаемые операционки только 98 милениум и NT(n) , где забыли ХРюшу не знаю, но думаю ты проверишь

Если вам нужен сетевой 3500, то берите модель 3500n - у нее внешний принт сервер

Да оттого и название host-based.

Ну в принципе смотри сам, если возмешь 3500 не забудь внешний принт сервер к нему для работы в сети.

Слишком дорагая модель чтобы HP позволил заправлять как модели низкого уровня.

У него стоит хрень называется E-lable(на картридже) и E-reader(в принтере).

E-лейбл содержит число напечатанных страниц, серийник, число вращений магн вала, число вращений барабана.

E-reader общается с платой DC-Контроллера и пишет в лейбл инфу.

Последнее время в материалах различных конференций по сетевым технологиям, обзорах, статьях стали всё чаще встречаться такие термины, как TRILL, FabricPath, VXLAN, OTV и LISP, особенно в разрезе построения ЦОДов. Ловишь себя на мысли, а что же это такое? Конечно, многие из них, как звёзды, достаточно далеки от нашей повседневной реальности. Но все-таки, наверное, было бы не плохо понять, хотя бы в общих чертах, а что же это всё значит. Более того, вроде как, все они меняют привычные принципы работы сети: коммутация по каким-то меткам, маршрутизация какая-то не такая, да и адресация хоста совсем уже не та. В общем, предлагаю попробовать со всем этим разобраться.

Статья будет разбита на три части. В первой части рассмотрим, что такое оверлейные технологии. Разберёмся с предпосылками появления новых оверлейных технологий для ЦОД, а также их общей классификацией. Остальные части будут посвящены уже непосредственно технологиям TRILL, FabricPath, VXLAN, OTV и LISP.

Итак, все эти технологии объединяются под общим названием — оверлейные сетевые технологи. Как мы знаем, оверлейные технологи позволяют нам получить новую логику работы сети, используя в качестве основы стандартные протоколы. Т.е. это надстройка, обеспечивающая нас новыми сервисами. Обычно оверлейные технологии используют дополнительные заголовки, которые присоединяются к исходному пакету. Это позволяет абстрагироваться от заголовков изначального пакета и обеспечить дальнейшую передачу по сети на основе оверлейного заголовка.

Примером такой технологии может является VPN (в частности IPSec в туннельном режиме). VPN позволяет нам проложить туннель поверх сети. Далее внутри этого туннеля мы можем передавать любые данные. Транспортная сеть будет маршрутизировать такие данные только на основании заголовка VPN. Таким образом, с помощью технологии VPN мы как бы меняем стандартные правила маршрутизации трафика, обеспечивая передачу нужных нам данных поверх сети. Примеров оверлейных технологий огромное множество. Но давайте остановимся на тех, которые появились и используются в первую очередь для построения ЦОДов.

В цикле данных статей хотелось бы обзорно разобрать предпосылки появления новых оверлейных технологий для ЦОД, попытаться их классифицировать, отметив основные моменты по наиболее распространённым и актуальным на сегодня технологиям. В основном речь пойдёт про технологии, которые поддерживаются оборудованием Cisco, так как мне именно с ним приходится чаще всего иметь дело. Безусловно, у других производителей сетевого оборудования есть схожие технологии, однако их разбор останется вне рамок нашего обзора.

Откуда же возникла потребность в каких-то новых оверлейных технологиях? Ещё недавно трёхуровневая архитектура построения сети обычно не вызывала каких-то вопросов. Количество доступных VLAN’ов равное 4096, воспринималось как достаточно большое число. Стандартные правила коммутации и маршрутизации трафика являлись незыблемыми постулатами, на которых держится Земля сеть. Однако, бурное развитие «облаков» автоматически повлекло за собой такое же активное развитие ЦОДов, где эти облака размещаются. ЦОДы увеличились в размере, стали более ёмкими, возникла необходимость связи между ними. И конечно же, появились новые требования к их работе, так сказать «Citius, Altius, Fortius!» (быстрее, выше, сильнее).

Все мы давно привыкли к традиционной трёхуровневой архитектуре построения сетей: уровень доступа (access), уровень агрегации/распределения (aggregation) и ядро (core). Между ядром сети и уровнем распределения обычно используется маршрутизация (L3), между уровнем доступа и распределения коммутация (L2) или маршрутизация (L3). В ряде случаев ядро сети и уровень распределения могут быть совмещены.

Однако, появление и активное использование виртуализации, а также рост ЦОДов (в размере) выявил целый ряд новых требований к сети:

- Необходимость обрабатывать большое количество MAC-адресов. Следовательно, повышенные требования к MAC-таблицам коммутаторов (таблицам, где хранятся записи соответствий MAC-адреса, порта коммутатора и другой служебной информации). Теперь за одним физическим сервером могут находиться десятки виртуальных машин (каждая со своим MAC-адресом), а количество самих серверов в некоторых ЦОДах стало измеряется тысячами.

- Поддержка более 4К VLAN: опять-таки, причина в применении виртуализации, теперь есть возможность обслуживать большее количество пользователей. При этом каждый пользователь требует свой изолированный сегмент сети. Причём иногда требуется даже несколько сегментов на одного пользователя.

- Мобильность: виртуальная машина должна иметь возможность переезжать между хостами как внутри ЦОДа, так и между ЦОДами. При этом для ряда технологий (например, Vmware vMotion) хосты в этом случае должны находится в одном L2 домене.

- Эластичность и унификация: приложение может находиться на любом сервере, при этом не важно, где физически будет располагаться сам сервер.

- Взаимодействие «все со всеми»: произошло существенное увеличение трафика между серверами внутри ЦОДа (так называемый «east-west» трафик), так как сервисы могут находится в любой точке ЦОДа (опять же из-за виртуализации).

- Другие требования: энергоэффективность, управляемость и пр.

В частности, требование прозрачной мобильности виртуальных машин заставляет нас «растянуть» широковещательный домен между всеми коммутаторами уровня доступа. А это влечёт за собой дополнительные издержки на его обслуживание. Потребуется использовать протокол STP. А значит часть каналов будет заблокирована или недостаточно утилизирована, не всегда будет оптимальная передача трафика. Также имеем повышенную нагрузку на MAC-таблицы коммутационного оборудования и проблемы с флудингом (широковещательного трафика и пр.).

Модель взаимодействия «все со всеми» также выявляет определённые проблемы: наиболее загруженное место сети – её ядро, плюс мы имеем большое количество хопов при передаче трафика между серверами, подключённые через различные коммутаторы уровня агрегации. А хотелось бы, чтобы количество хопов равнялось одному, при этом все каналы равномерно утилизировались.

Идеально было бы, например, объединить в себе плюсы маршрутизации и коммутации, получив возможность:

- миграции виртуальных машин, без потребности в большом широковещательном домене;

- балансировки трафика для равномерной утилизации всех каналов с минимальным количеством хопов при его передаче.

- работающие на сетевом оборудовании — Network-based (или Switch-based),

- работающие на оконечном хосте (точнее сказать на виртуальном коммутаторе) — Host-based.

В обоих случаях к исходному пакету добавляется специализированный заголовок. Дальнейшая передача пакета происходит уже с использованием нового заголовка. В случае Network-based процесс инкапсуляции и деинкапсуляции происходит на коммутационном оборудовании. Оконечный хост даже не догадывается, что пакет передаётся каким-то специальным образом. В случае Host-based добавление специализированного заголовка выполняет сам хост. При этом коммутационное оборудование теперь ничего не подозревается об использовании оверлейных технологий.

Особенности реализации Network-based и Host-based оверлейных технологий

| Network-based | Host-based |

|---|---|

| «Железо» должно поддерживать данную технологию | Нет информации о топологии сети. Возможна неоптимальная передача трафика |

| Повышенные требования к MAC-таблице для ToR (Top-of-Rack) коммутаторов | Возможные проблемы с производительностью, так как процесс инкапсуляции/деинкапсуляции выполняет сам хост |

Кстати сказать, ещё одним «заказчиком» оверлейных технологий стали программно-определяемые сети (Software-defined Networking — SDN). Так как одна из задач SDN – обеспечение достаточно гибких правил работы сети, добиться этого без новых технологий тяжело. Оверлейные технологии отлично подходят для обеспечения передачи дополнительной информации для каждого пакета (например, для обеспечения функций безопасности или сегментации), быстрой организации связи между хостами (например, организация L2 соединения), обеспечение работы различных клиентских сетевых технологий (их туннелирование) внутри транспортной сети ЦОД и пр. В частности, SDN от компании Cisco (Application Centric Infrastructure — ACI) использует как базовую технологию VXLAN.

Безусловно, нет одной самой лучшей оверлейной технологии, которая бы полностью решала все проблемы, стоящие при построении ЦОД. Более того существуют целые классы таких технологий, реализующие какую-то одну задачу, например, организацию связи ЦОД между собой. Поэтому их зачастую используют совместно друг с другом.

Прежде чем двигаться дальше, хотелось бы отметить, что вместе с новыми оверлейными технологиями, появились и новые архитектуры построения ЦОДов. Например, стала использоваться архитектура Clos, её производная Fat-Tree и пр. Считается, что данные архитектуры более адаптированы к реалиям современных ЦОДов.

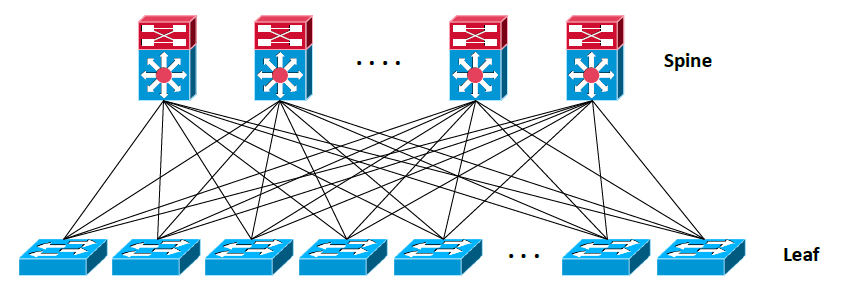

Зачем я упомянул о них? Ведь речь у нас про оверлейные технологии. Ответ прост. Некоторые оверлейные технологии в своей работе для получения максимального эффекта опираются на новые архитектуры. В частности, TRILL/FabricPath лучше всего работают поверх Clos сети. Данная архитектура предполагает наличие большого количества связей между устройствами и выполнение простого правила: коммутаторы определённого уровня соединяется лишь с коммутаторами вышестоящего уровня и нижестоящего, не имея связи между собой. На рисунке приведён пример простейшей двух уровневой Clos сети.

Такая архитектура достаточно просто расширяется. Она позволяет получить хорошую суммарную пропускную способность. В ней мы имеем большое количество одинаковых маршрутов между устройствами уровня доступа (Leaf). Также существенно уменьшается влияние отказов коммутационного оборудования на общую производительность сети, так как нет какого-то выраженного центра.

На этом, думаю, введение пора завершать. В следующих статьях мы перейдём уже непосредственно к интересующим нас технологиям, а именно TRILL, FabricPath, VXLAN, OTV и LISP. А в конце подведём некоторые итоги.

Драйвер это по своей сути связующее звено между операционной системой, то есть программным обеспечением и железом, то есть физическими устройствами, таким как видеокарты, принтеры, процессоры и т.д. В операционной системе могут быть заложены базовые драйвера для самых необходимых устройств - мышка, клавиатура, но для всего остального потребуются свежие драйвера.

Как установить драйвер?

1.Самый простой способ, если имеется установочный файл, то необходимо просто запустить его и следовать инструкциям установщика.

2.Если в наличии нет установщика, а присутствуют только файлы с расширениями *.inf , *.dll, *.vxt ,*.sys, *.drv., то алгоритм действий должен примерно следующий:

a) Для начала надо на рабочем столе выбрать значок (Мой компьютер) и нажать по нему правой кнопкой мыши, в выпадающем меню выбрать (Свойства).

b) Теперь переходим на вкладку (Оборудование) и нажимает на кнопку (Диспетчер устройств).

c) Теперь необходимо выбрать устройство для которого будет устанавливаться/обновляться драйвер. На строке с устройством надо нажать правой кнопкой мыши и в выпадающем меню выбрать (Свойства), либо можно просто дважды по нему щелкнуть, чтобы перейти в нужные настройки.

d) Переходим на вкладку (Драйвер), выбираем кнопку (Обновить).

e) В появившемся диалоговом окне выбираем пункт (Нет, не в этот раз) и переходим (Далее).

f) На этом этапе есть два вариант. Можно попытаться установить драйвера в автоматическому режиме, тогда ОС сама попытается найти подходящие устройству драйвера и установить их, для этого выбираем (Автоматическая установка (рекомендуется)) , если попытка завершится неудачно, то надо переходить ко второму пункту (Установка из указанного места) и выбираем (Далее).

g) Этот пункт меню подразумевает выбор между поиском драйвера на сменных носителях и вариантом указать папку с драйвером самостоятельно. Поэтому если в наличии есть диск с драйверами, то надо вставьте диск в CD-rom и выбрать вариант (Поиск на сменных носителях (дискетах, компакт-дисках..)) и перейти (Далее).

Если драйвер найден и скачен в интернете самостоятельно, то надо указать в ручную путь к папке в которой находятся установочный данные для драйвера следующим образом. Выбираем пункт (Включить следующее место поиска:) и переходим в (Обзор), теперь из списка выбираем папку с драйвером и кликаем на кнопку (ОК). Теперь смело переходим (Далее), если все сделано правильно, то начнется установка необходимого драйвера.

Читайте также: