Dcpromo не удалось удалить dns делегирование из родительской зоны

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

Информация в данной статье сильно отличается от того что реально имеется в dcpromo 2012. Я понимаю что командлет и визард запускаются после установки роли, когда я пробовал Install-AddsDomainController роль уже была, пробовал и через модуль AD для powershell. В приложенном скрине показано на чем стопнулся делая реплику через визард. На данный момент брандмауэры на обоих машинах (dc оригинал и потенциальная реплика) отключены, машины видят друг друга и по fqdn и по ip. Единственный сомнительный момент - возможно какой-то другой порт кроме 389 использовать стоит? Но почти все друзья гугла говорят что 389 ок (не 636 же).

P.S. я слегка слоупок, были проблемы с схд, не было времени заняться этим (не приоритет).

Последний раз редактировалось nokogerra, 03-09-2015 в 11:17 .

nokogerra,Судя по скрину Вы настраиваете роль AD LDS, а если Вам нужно ввести новый КД то Вам нужна роль AD DS. Вы роль AD DS установили на сервер?? Вывод ipconfig /all с обоих КД покажите. Роль DNS Server на 2012 -ом установлена?

Оба КД на 2012, на обоих установлены роли DNS Server.

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : UEC-DC

Основной DNS-суффикс . . . . . . : UEC-22.local

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : UEC-22.local

Ethernet adapter Ethernet 2:

DNS-серверы. . . . . . . . . . . : ::1

127.0.0.1

NetBios через TCP/IP. . . . . . . . : Включен

Туннельный адаптер Teredo Tunneling Pseudo-Interface:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : UEC-DC2

Основной DNS-суффикс . . . . . . : UEC-22.local

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : UEC-22.local

Ethernet adapter Ethernet:

DNS-серверы. . . . . . . . . . . : 10.22.22.14

NetBios через TCP/IP. . . . . . . . : Включен

В этой статье решается проблема, из-за которой не удается Windows сервера, на котором размещены службы домена Active Directory (AD DS) или роль сервера контроллера домена.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 2694933

Симптомы

Изящное понижение Windows Сервера, на который размещена роль AD DS или сервера контроллера домена. Вы видите следующую ошибку на экране:

Соответствующая часть DCPROMO. Файл LOG содержит следующий текст:

Обзор объекта инфраструктуры и атрибутов раздела приложений DNS, на который ссылается ошибка DCPROMO на экране и DCPROMO. ЖУРНАЛ:

Атрибут содержит строку 0ADEL, указывающую, что роль, владеющий объектом fSMORoleOwner NTDS dc Параметры, удалена.

Атрибут содержит 32-символ альфа-числимый GUID владеют объектом DCs NTDS Параметры в формате fSMORoleOwner xxxx-xxxx-xxxx-xxxx-xxxx.

Имя раздела приложения DNS по умолчанию, для которого атрибут назначен dc с удаленным объектом fSMORoleOwner NTDS Параметры. В этом случае ошибка ссылается на DomainDNSZones. Эта же ошибка может возникнуть и в разделе приложений ForestDNSZones.

Причина

Ошибка возникает, когда пониженный контроллер домена не может воспроизводить исходящие изменения в DC, который владеет инфраструктурой FSMO или операционной ролью раздела, на который ссылается ошибка DCPROMO [журнал].

В частности, попытка понижения прерывается для защиты от потери данных. В случае разделов приложений DNS понижение блокируется, чтобы обеспечить репликацию следующих данных:

- живые и удаленные записи DNS

- ACLS записей DNS

- метаданные, такие как даты регистрации и удаления

Пути DN для разделов, в которых может возникнуть ошибка в разделе Симптомы, включают следующие:

- CN=Infrastructures,DC=DomainDNSZones.

- CN=Infrastructures,DC=ForestDNSZones.

Решение

Если мастеру инфраструктуры назначен удаленный NTDSA в разделе приложений DNS, например DomainDNSZones, его также может не оказаться в разделе ForestDNSZones или наоборот. Рекомендуется убедиться, что разделы DomainDNSZones и ForestDNSZones назначены для живых Windows Server 2003 или более поздних контроллеров домена, на которые размещена роль и раздел DNS Server.

Для решения этой проблемы воспользуйтесь одним из указанных ниже способов.

Используйте для назначения пути DN для атрибута к живому DC, который был прямым партнером репликации исходного ADSIEDIT.MSC fsMORoleOwner владельца роли FSMO. Затем подождите, пока это изменение будет входящий репликации в dc, который будет понижен.

Запустите сценарий в разделе Разрешение KB949257 для раздела, о чем идет речь.

Если пониженный dc не может воспроизводить входящие изменения для раздела каталога, запустите команду, чтобы принудительно понизить контроллер DCPROMO /FORCEREMOVAL домена.

Дополнительная информация

DCPromo пытается реплицировать изменения на каждом локально удерживаемом NC, чтобы уникальные изменения не были потеряны. Если данные хранятся в зонах DNS, DCPROMO пытается реплицировать содержимое зон DNS в мастер инфраструктуры для раздела DNS, о чем идет речь.

KB949257 описывает проблему, при которой команда не удается, когда мастер инфраструктуры для одного или более разделов приложений DNS назначен удаленным ADPREP /RODCPREP NTDSA.

Здравствуйте пытаюсь обновить контроллеры домена с 2008r2 до windows server 2016. У меня используется старый тип репликации ntfrs и я пытаюсь сначала сделать через DFS.

Проверяем, какой тип репликации используется для текущего каталога AD.

Для этого запускаем утилиту ADSI Edit на контроллере домена и подключаемся к «контексту именования по умолчанию». Далее ищем в вашем каталоге текущие контроллеры домена и выбираем один из них. Если вы видите каталог «CN=NTFRS Subscriptions» , значит у вас используется тип репликации «FRS». Если же «CN=DFSR-LocalSettings» – значит используется новый тип репликации DFS-R и тогда 5 шаг мы пропускаем.

Получаем текущее глобальное состояние миграции DFSR через команду

dfsrmig /getglobalstate

Начинаем процесс миграции. Выполняем команду

dfsrmig /setglobalstate 1

С помощью команды dfsrmig /getmigrationstate проверяем, когда 1 этап миграции завершится на всех контроллерах.

Чтобы ускорить процесс репликации между контроллерами, выполним команды

Repadmin /syncall /AeS

на каждом контроллере

Переходим к следующему этапу:

dfsrmig /setglobalstate 2

И опять ускоряем процесс синхронизации командой

Repadmin /syncall /AeS

Как только команда dfsrmig /getmigrationstate выдаст положительный результат, запускаем заключительный этап

dfsrmig /setglobalstate 3

и повторяем те же действия, чтобы завершить процесс перехода на DFS-R.

Миграция DFSR еще не инициализирована. Что бы начать миграцию установите глобальное состояние в нужное значение

Ошибка функции DsBindWithCred для Aed, состояние ошибки 1722 (0x6ba): Сервер RPC недоступен.Lehhaa

Участник

Вы это не выполнили.

Делайте строго по порядку выше

Diversant

Участник

Спасибо, вроде заработало.Но теперь дальше вылезают ошибки когда пытаюсь выполнить

Процесс DsReplicaConsistencyCheck() завершился ошибкой с кодом состояния 8453 (0x2105)

Доступ к репликации отвергнут

Что вообще делает команда repadmin /kcc ? Как проверить что DFS репликация работает?:dummy:

GoodWIN

Активный участник

repadmin /replsummary — отображает краткое состояние репликации и относительную работоспособность леса

repadmin /syncall — синхронизирует контроллер домена (указанный) со всеми партнерами репликации

repadmin /kcc — принуждает перерасчитать входящую топологию репликации

repadmin /replicate — запускает немедленную репликацию (указанного раздела)

repadmin /? — покажет подробную справку по командам

Вы сервер новый повысили до контроллера домена или нет? На каком вы сейчас шаге?:guru:

Diversant

Участник

DFSR вроде заработало. Но я не знаю как проверить точно.:botanik:Сначала были ошибки:

EVENT id 1302

Служба репликации DFS обнаружила ошибку во время записи в файл журнала отладки. Сбой записи в журнал отладки может произойти из-за переполнения диска, сбоя в работе диска или достижения папкой, содержащей журналы, предела квоты. Ведение журнала будет отключено до тех пор, пока эта ошибка не будет исправлена.

Служба репликации DFS обнаружила, что по крайней мере одно подключение настроено для группы репликации Domain System Volume.

Дополнительные сведения:

Идентификатор группы репликации: B17FFC21-A8A4-44B1-A4ED-3B46503C5F3F

Идентификатор члена: 36C0DBFC-A593-401F-936B-2247396C0C91

Служба репликации DFS останавливает подключение к партнеру SDC группы репликации Domain System Volume из-за ошибки. Служба будет периодически пытаться повторить подключение.

Дополнительные сведения:

Ошибка: 9036 (Пауза по причине архивации или восстановления)

Идентификатор подключения: 248DFEAC-7E0A-42AD-B782-276A8C9FC717

Идентификатор группы репликации: B17FFC21-A8A4-44B1-A4ED-3B46503C5F3F

Служба репликации DFS успешно установила входящее подключение с партнером SDC для группы репликации Domain System Volume.

Дополнительные сведения:

Адрес использованного подключения: SDC.domen.Local

Идентификатор подключения: 248DFEAC-7E0A-42AD-B782-276A8C9FC717

Идентификатор группы репликации: B17FFC21-A8A4-44B1-A4ED-3B46503C5F3F

Diversant

Участник

Я делаю по этой статье. Вроде все повысилось без проблем, роли FSMO передал. Но теперь как то надо все проверить

Обновление контроллеров домена до Windows Server 2016

1. Проверяем, что каталоги AD синхронизируются без проблем. Запускаем

repadmin /replsum

Убеждаемся, что в столбце «Fails» нет ошибок, а дельта синхронизации не превышает той, которая настроена между сайтами.

2. Текущий уровень домена и леса должен быть не ниже Windows Server 2008. Если он ниже, то сначала поднимаем уровень домена до 2008 (этого не произойдет, если у вас остались в домене контроллеры, которые работают на Windows Server 2003 или 2003R2). После поднимаем уровень леса до 2008 (также надо предварительно убедиться, что все домены в лесу имеют уровень 2008). Поднятие уровня домена и леса осуществляется через оснастку «Active Directory – домены и доверие».

3. Разворачиваем новый сервер Windows Server 2016. Добавляем его в домен. Задаем статичный IP-адрес и имя хоста.

4. Проверяем, какой тип репликации используется для текущего каталога AD.

Для этого запускаем утилиту ADSI Edit на контроллере домена и подключаемся к «контексту именования по умолчанию». Далее ищем в вашем каталоге текущие контроллеры домена и выбираем один из них. Если вы видите каталог « CN=NTFRS Subscriptions » , значит у вас используется тип репликации «FRS». Если же « CN=DFSR-LocalSettings » – значит используется новый тип репликации DFS-R и тогда 5 шаг мы пропускаем.

5. Получим текущее глобальное состояние миграции DFSR через команду

dfsrmig /getglobalstate

Начинаем процесс миграции. Выполняем команду

dfsrmig /setglobalstate 1

С помощью команды dfsrmig /getmigrationstate проверяем, когда 1 этап миграции завершится на всех контроллерах.

Чтобы ускорить процесс репликации между контроллерами, выполним команды

Repadmin /syncall /AeS

на каждом контроллере

Переходим к следующему этапу:

dfsrmig /setglobalstate 2

И опять ускоряем процесс синхронизации командой

Repadmin /syncall /AeS

Как только команда dfsrmig /getmigrationstate выдаст положительный результат, запускаем заключительный этап

dfsrmig /setglobalstate 3

и повторяем те же действия, чтобы завершить процесс перехода на DFS-R.

6. Делаем новые сервера контроллерами домена: устанавливаем на них роль Active Directory Domain Services и DNS-сервера.

7. Запускаем службу KCC для создания новых связей с новыми контроллерами домена.

repadmin /kcc

и проверяем, что синхронизация проходит без ошибок на каждом из контроллеров

где dc-01 и dc-02 новые сервера на WS2016

Еще раз запускаем репликацию на всех контроллерах:

repadmin /syncall /AeS

Командой netdom query fsmo убеждаемся, что все роли переехали на нужные сервера.

9. На новых серверах в настройках сетевых адаптеров указываем в качестве DNS-сервера новые контроллеры домена.

10. Выполняем команду dcpromo на старых контроллерах для понижения уровня сервера. После отключения всех серверов не забываем запустить

Иногда при установке служб Microsoft Active Directory Domain Services (AD DS) в среде Windows Server 2008 или Server 2008 R2 возникают две проблемы. Одна из них относится к процессу установки; другая связана с рекомендациями компании Microsoft по запуску контроллеров домена (DC) на виртуальных машинах. Эти проблемы известны опытным администраторам. Но начинающим специалистам, которым необходимо заменить операционную систему контроллера домена с Windows Server 2003 на Server 2008 R2, будет очень полезна эта статья, в которой я планирую рассмотреть все возможные трудности и пути их преодоления

Иногда при установке служб Microsoft Active Directory Domain Services (AD DS) в среде Windows Server 2008 или Server 2008 R2 возникают две проблемы. Одна из них относится к процессу установки; другая связана с рекомендациями компании Microsoft по запуску контроллеров домена (DC) на виртуальных машинах.

Эти проблемы известны опытным администраторам. Но начинающим специалистам, которым необходимо заменить операционную систему контроллера домена с Windows Server 2003 на Server 2008 R2, будет очень полезна эта статья, в которой я планирую рассмотреть все возможные трудности и пути их преодоления.

Ошибки, связанные с Adprep

Adprep — утилита для подготовки существующей среды Active Directory (AD) для первого DC, функционирующего с новой операционной системой, например Server 2008 R2. Если все контроллеры домена в среде AD работают с Server 2008 или Windows 2003 и требуется добавить первый DC с операционной системой Server 2008 R2, необходимо выполнить определенные команды Adprep.

- Выполните adprep/forestprep на хозяине схемы.

- Выполните adprep/domainprep на каждом хозяине инфраструктуры домена.

- Если предполагается установить доступный только для чтения DC (RODC — новшество Server 2008), следует также выполнить adprep/rodcprep для каждого домена с RODC.

Этот достаточно простой процесс подробно описан в Интернете, но тем не менее у администраторов часто возникают вопросы:

- какие именно действия выполняет Adprep?

- как убедиться, что все необходимые команды Adprep выполнены успешно?

- как исправлять возникающие ошибки?

При запуске Adprep необходимо учитывать следующие важные факторы.

Если подготовиться к возможным проблемам и выполнять рекомендации, приведенные в указанных выше статьях, то, скорее всего, сбоев удастся избежать. Однако в некоторых случаях в ходе выполнения Adprep могут возникать следующие ошибки.

Ошибка делегирования DNS

.jpg) |

| Экран 1. Ошибка делегирования DNS |

До появления Server 2008 многие проблемы с AD были вызваны внутренними неполадками в инфраструктуре DNS, в частности отсутствующими или неправильными записями делегирования DNS. Одной из целей специалистов Microsoft при совершенствовании установки служб AD DS в Server 2008 было помочь потребителям в начальной настройке правильной инфраструктуры DNS, а затем облегчить обслуживание данной конфигурации.

- утилита Dcpromo настроена для установки роли DNS-сервера;

- слишком мало отношений делегирования существует между DNS-серверами и непосредственной родительской зоной DNS и поддоменом, в котором устанавливается новый DC;

- устанавливаемый DC не может создать делегирование поддомену DNS на DNS-сервере для родительской зоны.

Dcpromo пытается создать делегирование, чтобы компьютеры в других доменах могли распознавать запросы DNS для узлов, в том числе контроллеров домена и компьютеров — членов домена, в поддомене DNS. Dcpromo может автоматически создавать такие отношения делегирования только на DNS-серверах Microsoft; попытка завершится неудачей, если родительская зона домена DNS находится на сторонних DNS-серверах, таких как BIND.

Чтобы организовать делегирование на полномочных DNS-серверах в родительском домене, должны быть выполнены следующие условия.

- На родительском DNS-сервере должна функционировать служба Microsoft DNS Server.

- DNS-сервер Microsoft в родительском домене должен быть подключен к сети и доступен с устанавливаемого контроллера домена.

- Пользователь, запускающий утилиту Dcpromo на устанавливаемом контроллере домена, должен иметь учетные данные Domain Admins, Enterprise Admins или DNS Admin в родительской зоне DNS.

Виртуальные DC и возврат USN

Только поддерживаемые решения резервного копирования, такие как Windows Server Backup, могут быть использованы для восстановления контроллера домена. Недавно компания Microsoft пересмотрела рекомендации по запуску контроллеров домена на виртуальных машинах, в частности объяснено функционирование USN и способы предотвращения возврата USN. Благодаря этим изменениям информация представлена в более краткой и ясной форме, и администраторам будет проще избежать проблем.

Ошибка The Specified User Already Exists

Чаще всего эта ошибка указывает на то, что имя узла повышаемого сервера — такое же, как у другого контроллера домена. Для устранения этой проблемы выполните следующие шаги.

- Если выполняется замена ранее пониженного DC новым контроллером домена с тем же именем, обязательно удалите метаданные старого DC. В Server 2008 и более новых версиях самый простой способ удаления метаданных — через оснастки AD. При необходимости можно воспользоваться и старым методом — Ntdsutil.

- Если по-прежнему происходят сбои Dcpromo с этой ошибкой, выясните в файле dcpromoui.log имя исходного DC (он же вспомогательный DC), используемого новым DC для репликации. Найдите в файле раздел, который начинается с метки A в листинге 2. Имя исходного DC показано во фрагменте с меткой B.

- Убедитесь, что исходный DC выполнил входящую репликацию удаления метаданных DC (то есть конфликтующих учетной записи компьютера DC и объектов параметров NTDS). Если учетная запись контроллера домена все еще существует, определите причину:

- простая задержка репликации; например, DC находится на расстоянии нескольких переходов от DC, запустившего операцию очистки метаданных;

- сбой входящей репликации на вспомогательном DC или на исходном DC, с которого вспомогательный DC получает изменения;

- вспомогательный DC в «сайте задержки» преднамеренно настроен на входящую репликацию изменений в AD с задержкой.

У ошибки могут быть и другие причины, кроме конфликта учетных записей компьютера. В следующих статьях Microsoft рассматриваются некоторые из них:

| Таблица 1. Возможные строки расширения ошибок |

.jpg) |

Еще одна распространенная причина сбоя установки AD заключается в том, что группе Administrators не назначено право Enable computer and user accounts to be trusted for delegation («Разрешение доверия к учетным записям компьютеров и пользователей при делегировании»). Это право — параметр групповой политики, включенный для группы Administrators по умолчанию в политике контроллеров домена. Если DC выбран в качестве партнера репликации в ходе повышения уровня реплицируемого DC, выбранному DC требуется доступ к ресурсам повышаемого компьютера. Если право Enable computer and user accounts to be trusted for delegation не назначено группе безопасности Administrators, то каждый запрос доступа к ресурсу завершается неудачей с пояснением «отказано в доступе», как показано на экране 2.

.jpg) |

| Экран 2. Ошибка «отказано в доступе» |

Чтобы устранить ошибку, используйте консоль управления групповой политики (GPMC) и инструмент Group Policy Results (Gpresult) для проверки, назначено ли группе Administrators право Enable computer and user accounts to be trusted for delegation в политике Default Domain Controllers Policy. Путь в редакторе групповой политики — \Computer Configuration\Policies\Windows Settings\SecuritySettings\Local Policies\UserRights Assignment\Enable computer and user accounts to be trusted for delegation.

После того как DC начинает работать с 2008 R2, можно запустить анализатор AD DS Best Practices Analyzer (BPA) для обнаружения любых ошибок в настройках политики. Соответствующее правило BPA не входит в изначальный набор правил, но имеется в дополнительном наборе правил, поставляемом через службу Windows Update. Это правило применяется к DC, работающему с Server 2008 R2.

При запуске AD DS BPA другое правило из того же дополнительного набора поможет предотвратить две типичные ошибки в настройках групповой политики, которые являются коренными причинами отказа репликации DC: непредоставление права Access this computer from the network («Доступ к компьютеру из сети») группам безопасности Administrators, Enterprise Domain Controllers или Authenticated Users либо назначение группам безопасности Enterprise Domain Controllers, Everyone, Administrators или Authenticated Users права Deny access to this computer from network («Запрет доступа к компьютеру из сети»). Отказ может случиться на любом DC, пытающемся выполнить репликацию из DC с одной из упомянутых выше настроек. Пользователи и компьютеры также могут столкнуться с отказами при применении объектов групповой политики (GPO).

Чтобы устранить эту ошибку, убедитесь в анализаторе BPA, что контроллеры домена назначили это право соответствующему участнику безопасности. Используйте настройки GPMC и Gpresult из таблицы 2, чтобы проверить правильность параметров групповой политики.

| Таблица 2. Параметры GPMC и Gpresult |

.jpg) |

Особенности Adprep

Когда в Windows Server 2003 впервые появилось требование выполнения команды adprep/forestprep, компания Microsoft и некоторые партнеры рекомендовали в целях предосторожности изолировать хозяина схемы (например, временно поместить его в отдельную сеть) для лучшего управления процессом обновления схемы. С тех пор специалисты службы поддержки пользователей Microsoft пришли к выводу, что в большинстве компаний такой подход скорее вызывает проблемы, чем устраняет. Поэтому специалисты Microsoft больше не рекомендуют отключать от сети хозяина схемы перед запуском adprep/forestprep.

На данный момент имеем сервер с Windows 2008 с настроенным DNS сервером. Сейчас будем устанавливать туда же службу Active Directory, создадим домен и включим в него клиента и.

Добавляем роль серверу. Панель управления > Администрирование > Диспетчер сервера, жмём Добавить роли выбираем Доменные службы Active Directory (так как начинать будем с основ, то все остальные названия, содержащие AD, нам пока не нужны)

Далее, Далее, Установить.

Ну вот. Тут нам предлагают ещё мастер установки доменных служб запустить. Это можно сделать из консоли (dcpromo.exe) или прямо в этом окошке нажать на синюю строчку "Закройте этот мастер и запустите. ". Результат один. Вот этот мастер, который должен создать домен и сделать из нашего сервера контроллер домена:

В расширенных настройках можно будет создать новый контроллер домена в существующем домене, создать новый домен в существующем лесу и прочие вещи, которые нас сейчас не касаются. Мы просто создаём наши первые домен и контроллер. Так что галочку не ставим. Дальше выбираем Создать новый домен в новом лесу и. Тут самое время сделать лирическое отступление.

Домен ДНС - поддерево в области имён ДНС, и как видно из структуры имени, отражает путь к ресурсу. Например, maps.google.ru - ресурс "Карты" в домене Google в зоне RU. Простая иерархия.

Домен АД - область, объединяющая сетевые ресурсы (компы, учётки пользователей, ПО и проч.) и имеющая некие правила поведения, которые задаёт сервер (контроллер этого домена).

Надеюсь все осилили вышеописанное и поняли, что в Мастере установки доменных служб Active Directory надо задать имя домена отличное от stado.net. Пусть это будет stado.local. Далее. Режим работы - Windows Server 2008 (другие варианты нужны, если бы у нас в сети были серверы AD более ранних версий Винды). Затем нам сообщат, что служба DNS, которая нужна для функционирования AD, у нас-то уже и есть. Замечательно. Потом выскочит окошко, гласящее "Делегирование для этого DNS-сервера не будет создано поскольку полномочная родительская зона не найдена. "

Расположение служебных папок менять не будем. Задаём пароль для восстановления (можно тот же пароль админа). Ребут. Смотрим на экран и видим:

Мы в домене! Запись вида user\domain при логине говорит нам об этом. Наш локальный пользователь Администратор стал теперь администратором домена. Снова стоит оговориться, что теперь на каждом компьютере будет использоваться две базы пользователей - локальная и доменная. Локальная будет храниться (что характерно) локально на компьютере, доменная будет храниться на сервере. На контроллере домена локальных пользователей быть не может. Убедиться можно так: Пуск > Выполнить > control userpasswords2 > OK > Дополнительно > Дополнительно, видим следующее:

Теперь заглянем в Свойства системы > Дополнительные параметры системы. Наблюдаем:

Всё, что мы прописывали раньше, сбросилось и теперь у нас описание нашего домена, отвечающего за Active Directory. Так и должно быть.

Далее разберёмся с зоной обратного просмотра. Мы её создавали из соображений, что ДНС-зона stado.net будет использоваться для локальных нужд. Раз уж это оказалось не так, то и зона обратного просмотра подсети 192.168.100.0/24 должна обслуживать наш домен для локальных нужд stado.local, а не stado.net. Удаляем зону обратного просмотра и создаём заново. На этот раз у нас уже будет галочка "Сохранять зону в AD". Все настройки оставляем по умолчанию. Готово.

Сервер настроен. Можно попробовать добавить клиента. Запускаем нашу машину с Windows XP и снова видим какую-то хрень - не удалось получить адрес от DHCP-сервера. Всё потому что наш свежеустановленный домен Active Directory наложил некоторые ограничения для безопасности. Возвращаемся на сервер в настройки DHCP, жмём на наш сервер (ad.stado.local) и выбираем Авторизовать. После этого всё должно снова заработать.

Но вернёмся к нашим баранам - мы хотели включить клиента в домен AD. Для этого нам нужно включить в домен компьютер и завести в домене пользователя. Заходим на клиенте в Свойства компьютера > Имя компьютера > Изменить, ставим переключатель на Является членом домена, вбиваем stado.local

Для присоединения к домену нам нужен пользователь с правами добавления новых пользователей в домен. Вообще такие права есть у любого пользователя в домене, но на данный момент единственный доменный пользователь - это Администратор (заметьте, не локальный админ, а именно доменный). Им и воспользуемся.

Перезагружаемся и видим, что и наш клиентский компьютер тоже в домене.

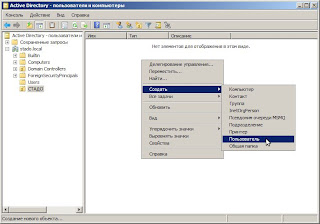

Одна проблема - не будем же мы логиниться на клиентский комп под доменным админом. Нам нужен простой доменный пользователь. Создать его можно сервере. Администрирование > Active Directory - Пользователи и компьютеры. Сделаем сначала подразделение, в которое будем кидать наших пользователей. Назовём его СТАДО по имени нашей организации. А в нём уже можно создать и пользователя.

Пусть первый пользователь будет рабочей учёткой админа нашей организации (но чтобы не вносить неразбериху между должностью "админ" в организации и официальным названием "администратор", которое используется в ОС, назовём нашего несчастного так, как зовут его везде простые смертные):

И блядский Виндовс снова выставил политики паролей. Меняем опять, хуле. Только теперь уже локальная политика безопасности, которую меняли раньше, не спасёт (собственно она и не активна - зайдите туда в политики учётных записей > политики паролей и попытайтесь что-то изменить, увидите сами, что все переключатели заморожены). Поскольку у нас домен, то и менять надо доменную политику безопасности. Администрирование > Управление групповой политикой, там выбираем наш домен stado.local, жмём на Default domain policy > Изменить

Ну и дальше по следующему адресу находим нужные настройки: Конфигурация компьютера > Политики > Конфигурация Windows > Параметры безопасности > Политики учётных записей > Политика паролей. Политики не отключаем, а ставим везде нули.

Чтобы изменения политики безопасности вступили в силу сразу, а не только во время очередного планового обновления политик системы (которое случается раз в хз сколько минут), надо в консоли дать следующую команду:

C:\Users\Администратор>gpupdate

Обновление политики.

Обновление политики пользователя завершено успешно.

Обновление политики для компьютера успешно завершено.

Теперь снова можно делать простые пароли.

После этого создадим ещё несколько пользователей, чтобы потом было с чем поиграться:

- бухгалтер маша (логин - buh-m)

- менеджер степан (man-s)

- менеджер даша (man-d)

- гендиректор (gendir)

Ну вот. Теперь мы можем зайти на клиентский компьютер под любой из этих учёток. Можете сами попробовать, если не верите. И напоследок:

Удалив клиентский комп из этого списка, мы исключим его из домена и залогиниться на компе снова можно будет только под локальной учёткой.

Читайте также: