Каким образом пк может отследить поток данных между несколькими сеансами приложений

операционная система Windows предоставляет механизмы для облегчения обмена данными и совместного использования данных между приложениями. В совокупности действия, которые поддерживаются этими механизмами, называются взаимосвязями (IPC). Некоторые формы IPC упрощают разделение труда между несколькими специализированными процессами. Другие формы IPC облегчают разделение труда между компьютерами в сети.

Как правило, приложения могут использовать IPC категории "клиенты" или "серверы". Клиент — это приложение или процесс, запрашивающий службу от какого-либо другого приложения или процесса. Сервер — это приложение или процесс, отвечающий на запрос клиента. Многие приложения действуют как клиент и сервер в зависимости от ситуации. Например, приложение для обработки текстов может выступать в качестве клиента в запросе сводной таблицы производственных затрат из приложения электронной таблицы, выступающего в качестве сервера. Приложение электронной таблицы, в свою очередь, может работать в качестве клиента при запросе последних уровней инвентаризации от приложения управления инвентаризацией.

После принятия решения о том, что приложение будет выгодным из IPC, необходимо решить, какой из доступных методов IPC использовать. Скорее всего, приложение будет использовать несколько механизмов IPC. Ответы на эти вопросы определяют, может ли приложение использовать преимущества одного или нескольких механизмов IPC.

- Должно ли приложение взаимодействовать с другими приложениями, работающими на других компьютерах в сети, или достаточно для того, чтобы приложение могло обмениваться данными только с приложениями на локальном компьютере?

- должно ли приложение взаимодействовать с приложениями, работающими на других компьютерах, которые могут работать под управлением разных операционных систем (например, 16-разрядные Windows или UNIX)?

- Следует ли пользователю приложения выбрать другие приложения, с которыми взаимодействует приложение, или может ли приложение неявным образом найти своих взаимодействующих партнеров?

- Следует ли, чтобы приложение взаимодействовало со многими различными приложениями обычным образом, например разрешить операции вырезания и вставки с любым другим приложением или должны ли требования к обмену информацией ограничиваться ограниченным набором взаимодействий с конкретными другими приложениями?

- Является ли производительность критически важным аспектом приложения? Все механизмы IPC включают некоторый объем издержек.

- Должно ли приложение быть приложением с графическим интерфейсом или консольным приложением? Для некоторых механизмов IPC требуется приложение с графическим пользовательским интерфейсом.

Windows поддерживает следующие механизмы IPC:

Использование буфера обмена для IPC

Буфер обмена выступает в качестве центрального депозита для совместного использования данных между приложениями. Когда пользователь выполняет операцию вырезания или копирования в приложении, приложение помещает выбранные данные в буфер обмена в одном или нескольких стандартных или определенных форматах приложения. Затем любое другое приложение может получить данные из буфера обмена, выбрав из доступных форматов, которые он понимает. Буфер обмена — это очень слабо связанный носитель Exchange, где приложения должны быть согласованы только с форматом данных. Приложения могут находиться на одном компьютере или на разных компьютерах в сети.

Ключевой момент: Все приложения должны поддерживать буфер обмена для тех форматов данных, которые они понимают. Например, текстовый редактор или текстовый процессор должен иметь по крайней мере возможность создавать и принимать данные из буфера обмена в формате чистого текста. Дополнительные сведения см. в разделе буфер обмена.

Использование COM для IPC

Приложения, использующие OLE для управления составными документами, то есть документы, состоящие из данных различных приложений. OLE предоставляет службы, облегчающие приложениям вызов в других приложениях для редактирования данных. Например, текстовый процессор, использующий OLE, может внедрить граф из электронной таблицы. Пользователь может автоматически запустить электронную таблицу с помощью текстового процессора, выбрав внедренную диаграмму для редактирования. OLE берет на себя запуск электронной таблицы и представление графа для редактирования. Когда пользователь закрывает электронную таблицу, диаграмма будет обновлена в исходном документе текстового процессора. Электронная таблица является расширением текстового процессора.

Основой OLE является объектная модель компонента (COM). Программный компонент, использующий COM, может взаимодействовать с множеством других компонентов, даже если они еще не были написаны. Компоненты взаимодействуют как объекты и клиенты. Распределенная модель COM расширяет модели программирования COM таким образом, чтобы она работала по сети.

Ключевой момент: OLE поддерживает составные документы и позволяет приложению включать внедренные или связанные данные, которые при выборе автоматически запускают другое приложение для редактирования данных. Это позволяет расширить приложение с помощью любого другого приложения, использующего OLE. Объекты COM предоставляют доступ к данным объекта через один или несколько наборов связанных функций, известных как интерфейсы. дополнительные сведения см. в разделе COM и ActiveX службы объектов.

Использование копирования данных для IPC

Ключевой момент: копирование данных можно использовать для быстрой отправки сведений в другое приложение с помощью Windows messaging. Дополнительные сведения см. в разделе копирование данных.

Использование DDE для IPC

DDE — это протокол, позволяющий приложениям обмениваться данными в различных форматах. Приложения могут использовать DDE для одноразовых обменов данными или для текущих обменов, в которых приложения обновляются по мере появления новых данных.

Форматы данных, используемые DDE, совпадают с форматами, используемыми в буфере обмена. DDE можно рассматривать как расширение механизма буфера обмена. Буфер обмена почти всегда используется для одноразового ответа на пользовательскую команду, например для выбора команды вставить в меню. DDE также обычно инициируется пользователем с помощью пользовательской команды, но часто остается без вмешательства пользователя. Кроме того, можно определить пользовательские форматы данных DDE для особого целевого IPC между приложениями с более тесно связанными требованиями к обмену данными.

Обмен DDE может происходить между приложениями, запущенными на одном компьютере, или на разных компьютерах в сети.

Ключевой момент: DDE не так эффективнее, как новые технологии. Тем не менее можно по-прежнему использовать DDE, если другие механизмы IPC не подходят или если необходимо взаимодействовать с существующим приложением, которое поддерживает только DDE. дополнительные сведения см. в разделе платформа динамических данных Exchange и платформа динамических данных библиотеки управления Exchange.

Использование сопоставления файлов для IPC

Сопоставление файлов позволяет процессу обрабатывать содержимое файла так, будто он был блоком памяти в адресном пространстве процесса. Процесс может использовать простые операции с указателями для проверки и изменения содержимого файла. Когда двум или более процессам выполняется доступ к одному сопоставлению файлов, каждый процесс получает указатель на память в своем собственном адресном пространстве, который может использоваться для чтения или изменения содержимого файла. Для предотвращения повреждения данных в многозадачной среде процессы должны использовать объект синхронизации, например семафор.

Для предоставления именованной общей памяти между процессами можно использовать особый вариант сопоставления файлов. При указании файла подкачки системы при создании объекта сопоставления файлов объект сопоставления файлов рассматривается как блок общей памяти. Другие процессы могут получить доступ к тому же блоку памяти, открыв тот же объект сопоставления файлов.

Сопоставление файлов является довольно эффективным, а также предоставляет поддерживаемые атрибуты безопасности операционной системы, которые могут помочь предотвратить несанкционированный повреждение данных. Сопоставление файлов может использоваться только между процессами на локальном компьютере. его нельзя использовать по сети.

Ключевой момент: Сопоставление файлов является эффективным способом для двух или более процессов на одном компьютере для совместного использования данных, но необходимо обеспечить синхронизацию между процессами. Дополнительные сведения см. в разделе Сопоставление файлов и Синхронизация.

Использование слота для IPC

Использование каналов для IPC

Существует два типа каналов для двусторонней связи: анонимные каналы и именованные каналы. Анонимные каналы позволяют связанным процессам передавать данные друг другу. Как правило, анонимный канал используется для перенаправления стандартного ввода или вывода дочернего процесса, чтобы он мог обмениваться данными с родительским процессом. Для обмена данными в обоих направлениях (дуплексная операция) необходимо создать два анонимных канала. Родительский процесс записывает данные в один канал, используя его маркер записи, в то время как дочерний процесс считывает данные из этого канала, используя его маркер чтения. Аналогичным образом дочерний процесс записывает данные в другой канал, а родительский процесс считывает из него. Анонимные каналы не могут использоваться по сети и не могут использоваться между несвязанными процессами.

Именованные каналы используются для обмена данными между процессами, которые не являются связанными процессами и между процессами на разных компьютерах. Как правило, серверный процесс именованного канала создает именованный канал с известным именем или именем, которое должно обмениваться с клиентами. Клиентский процесс именованного канала, который знает имя канала, может открыть его другой конец с учетом ограничений доступа, заданных процессом сервера именованных каналов. После того как сервер и клиент подключены к каналу, они могут обмениваться данными, выполняя операции чтения и записи в канале.

Ключевой момент: Анонимные каналы предоставляют эффективный способ перенаправлять стандартные входные или выходные данные в дочерние процессы на том же компьютере. Именованные каналы предоставляют простой программный интерфейс для передачи данных между двумя процессами независимо от того, находятся ли они на одном компьютере или по сети. Дополнительные сведения см. в разделе каналы.

Использование RPC для IPC

RPC позволяет приложениям вызывать функции удаленно. Таким образом, RPC делает IPC проще, чем вызов функции. RPC работает между процессами на одном компьютере или на разных компьютерах в сети.

RPC, предоставляемый Windows, соответствует требованиям к распределенным вычислительным средам (использование) Open Software Foundation (DCE). Это означает, что приложения, использующие RPC, могут взаимодействовать с приложениями, работающими с другими операционными системами, поддерживающими DCE. RPC автоматически поддерживает преобразование данных для учета различных архитектур оборудования и для упорядочения байтов между разнородными средами.

Клиенты и серверы RPC тесно связаны, но по-прежнему поддерживают высокую производительность. Система активно использует RPC для упрощения связи между клиентом и сервером между различными частями операционной системы.

Ключевой момент: RPC — это интерфейс уровня функции с поддержкой автоматического преобразования данных и взаимодействия с другими операционными системами. С помощью RPC можно создавать высокопроизводительные распределенные приложения с высоким уровнем производительности. Дополнительные сведения см. в разделе компоненты Microsoft RPC.

использование сокетов Windows для IPC

Windows Сокеты — это независимый от протокола интерфейс. В нем используются возможности связи базовых протоколов. в сокетах Windows 2 при необходимости можно использовать обработчик сокетов в качестве файла с стандартными функциями файлового ввода-вывода.

Windows Сокеты основаны на гнездах, которые впервые популярны по Berkeley Software Distribution (BSD). приложение, которое использует сокеты Windows, может взаимодействовать с другой реализацией сокета в других типах систем. Однако не все поставщики транспортных служб поддерживают все доступные варианты.

ключевой момент: Windows сокеты — это независимый от протокола интерфейс, поддерживающий текущие и новые сетевые возможности. дополнительные сведения см. в разделе сокеты Windows 2.

Многие администраторы сетей часто сталкиваются с проблемами, разобраться с которыми поможет анализ сетевого трафика. И здесь мы сталкиваемся с таким понятием, как анализатор трафика. Так что же это такое?

Программное обеспечение NetFlow собирает и анализирует данные потоков, генерируемых маршрутизаторами, и представляет их в удобном для пользователей формате.

SolarWinds Real-Time NetFlow Traffic Analyzer

Free NetFlow Traffic Analyzer является одним из наиболее популярных инструментов, доступных для бесплатного скачивания. Он дает возможность сортировать, помечать и отображать данные различными способами. Это позволяет удобно визуализировать и анализировать сетевой трафик. Инструмент отлично подходит для мониторинга сетевого трафика по типам и периодам времени. А также выполнение тестов для определения того, сколько трафика потребляют различные приложения.

Этот бесплатный инструмент ограничен одним интерфейсом мониторинга NetFlow и сохраняет только 60 минут данных. Данный Netflow анализатор является мощным инструментом, который стоит того, чтобы его применить.

Colasoft Capsa Free

Этот бесплатный анализатор трафика локальной сети позволяет идентифицировать и отслеживать более 300 сетевых протоколов, и позволяет создавать настраиваемые отчеты. Он включает в себя мониторинг электронной почты и диаграммы последовательности TCP-синхронизации , все это собрано в одной настраиваемой панели.

Другие функции включают в себя анализ безопасности сети. Например, отслеживание DoS/DDoS-атак , активности червей и обнаружение ARP-атак . А также декодирование пакетов и отображение информации, статистические данные о каждом хосте в сети, контроль обмена пакетами и реконструкция потока. Capsa Free поддерживает все 32-битные и 64-битные версии Windows XP .

Минимальные системные требования для установки: 2 Гб оперативной памяти и процессор 2,8 ГГц. У вас также должно быть соединение с интернет по сети Ethernet ( совместимой с NDIS 3 или выше ), Fast Ethernet или Gigabit с драйвером со смешанным режимом. Он позволяет пассивно фиксировать все пакеты, передаваемые по Ethernet-кабелю .

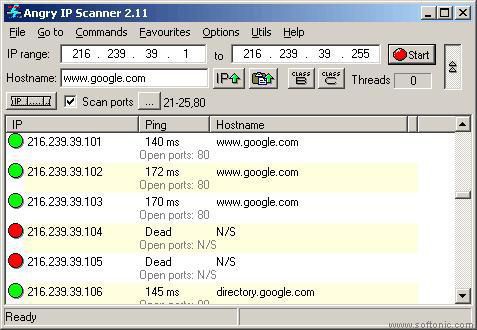

Angry IP Scanner

Это анализатор трафика Windows с открытым исходным кодом, быстрый и простой в применении. Он не требует установки и может быть использован на Linux , Windows и Mac OSX . Данный инструмент работает через простое пингование каждого IP-адреса и может определять MAC-адреса , сканировать порты, предоставлять NetBIOS-информацию , определять авторизованного пользователя в системах Windows , обнаруживать веб-серверы и многое другое. Его возможности расширяются с помощью Java-плагинов . Данные сканирования могут быть сохранены в файлы форматов CSV, TXT, XML .

ManageEngine NetFlow Analyzer Professional

Полнофункциональная версия программного обеспечения NetFlow от ManageEngines . Это мощное программное обеспечение с полным набором функций для анализа и сбора данных: мониторинг пропускной способности канала в режиме реального времени и оповещения о достижении пороговых значений, что позволяет оперативно администрировать процессы. Кроме этого предусмотрен вывод сводных данных по использованию ресурсов, мониторинг приложений и протоколов и многое другое.

Бесплатная версия анализатора трафика Linux позволяет неограниченно использовать продукт на протяжении 30 дней, после чего можно производить мониторинг только двух интерфейсов. Системные требования для NetFlow Analyzer ManageEngine зависят от скорости потока. Рекомендуемые требования для минимальной скорости потока от 0 до 3000 потоков в секунду: двухъядерный процессор 2,4 ГГц, 2 Гб оперативной памяти и 250 Гб свободного пространства на жестком диске. По мере увеличения скорости потока, который нужно отслеживать, требования также возрастают.

The Dude

Это приложение представляет собой популярный сетевой монитор, разработанный MikroTik . Он автоматически сканирует все устройства и воссоздает карту сети. The Dude контролирует серверы, работающие на различных устройствах, и предупреждает в случае возникновения проблем. Другие функции включают в себя автоматическое обнаружение и отображение новых устройств, возможность создавать собственные карты, доступ к инструментам для удаленного управления устройствами и многое другое. Он работает на Windows , Linux Wine и MacOS Darwine .

JDSU Network Analyzer Fast Ethernet

Приложение поддерживает создание графиков и таблиц с высокой детализацией, которые позволяют администраторам отслеживать аномалии трафика, фильтровать данные, чтобы просеивать большие объемы данных, и многое другое. Этот инструмент для специалистов начального уровня, а также для опытных администраторов, позволяет полностью взять сеть под контроль.

Plixer Scrutinizer

Wireshark

Paessler PRTG

Этот анализатор трафика предоставляет пользователям множество полезных функций: поддержку мониторинга LAN , WAN , VPN , приложений, виртуального сервера, QoS и среды. Также поддерживается мониторинг нескольких сайтов. PRTG использует SNMP , WMI , NetFlow , SFlow , JFlow и анализ пакетов, а также мониторинг времени бесперебойной работы/простоя и поддержку IPv6 .

Бесплатная версия дает возможность использовать неограниченное количество датчиков в течение 30 дней, после чего можно бесплатно использовать только до 100 штук.

nProbe

Это полнофункциональное приложение с открытым исходным кодом для отслеживания и анализа NetFlow .

nProbe поддерживает IPv4 и IPv6 , Cisco NetFlow v9 / IPFIX , NetFlow-Lite , содержит функции анализа VoIP трафика, выборки потоков и пакетов, генерации логов, MySQL/Oracle и DNS-активности , а также многое другое. Приложение является бесплатным, если вы анализатор трафика скачиваете и компилируете на Linux или Windows . Исполняемый файл установки ограничивает объем захвата до 2000 пакетов. nProbe является полностью бесплатным для образовательных учреждений, а также некоммерческих и научных организаций. Данный инструмент будет работать на 64-битных версиях операционных систем Linux и Windows .

Этот список из 10 бесплатных анализаторов трафика и коллекторов NetFlow поможет вам приступить к мониторингу и устранению неисправностей в небольшой офисной сети или обширной, охватывающей несколько сайтов, корпоративной WAN-сети .

Каждое представленное в этой статье приложение дает возможность контролировать и анализировать трафик в сети, обнаруживать незначительные сбои, определять аномалии пропускного канала, которые могут свидетельствовать об угрозах безопасности. А также визуализировать информацию о сети, трафике и многое другое. Администраторы сетей обязательно должны иметь в своем арсенале подобные инструменты.

Читайте, как в Windows 10 просмотреть данные об использовании сети приложениями и определить какие программы загружают вашу сеть. Рассмотрим только встроенные в ситему инструменты.

Введение

И операционная система «Windows 10» может вести учет и предоставлять пользователям сводный информационный реестр о том, какие из, установленных на компьютере, приложений используют сеть прямо сейчас и сколько данных они передают. А также дополнительно ознакомить со списком приложений, которые использовали сеть в течение последних тридцати дней.

Используя представленные в данной статье способы, пользователи смогут получить исходные данные о полном использовании всех доступных сетей. Независимо от того, взаимодействует ли приложение с удаленным сервером в «Интернете» или другим компьютером в подключенной локальной сети, сведения все равно будет представлены как использование вашего сетевого подключения.

Используйте приложение «Диспетчер задач» , чтобы ознакомиться с текущим использованием сети

В операционной системе «Windows 10» пользователям для прямого изучения и просмотра перечня запущенных приложений, которые используют вашу сеть прямо сейчас, а также уточнения непосредственного количества данных, которые они обновляют, отправляют или загружают, необходимо воспользоваться возможностями системного предустановленного прикладного приложения «Диспетчер задач» .

Получить доступ к означенному приложению «Диспетчер задач» можно многими различными способами. Мы остановимся на нескольких самых распространенных и наиболее удобных вариантах.

Способ 1. Нажмите совместно комбинацию клавиш «Ctrl + Alt + Delete» и в кратком меню принудительного выхода выберите раздел «Диспетчер задач» .

Способ 2. Щелкните правой кнопкой мыши по кнопке «Пуск» , расположенной на «Панели задач» в нижнем левом углу рабочего стола, или нажмите совместно сочетание клавиш «Windows + X» и откройте меню «Опытного пользователя» . Из списка предложенных вариантов доступных действий выберите раздел «Диспетчер задач» .

Способ 3. Щелкните правой кнопкой мыши по свободному пространству «Панели задач» и во всплывающем контекстном меню управления выберите из вариантов параметров панели раздел «Диспетчер задач» .

Способ 4. Откройте диалоговое окно «Выполнить» , используя совместное нажатие комбинации клавиш «Windows + R» , в поле «Открыть» введите команду «taskmgr» , нажмите на кнопку «ОК» или клавишу «Ввод» на клавиатуре для исполнения, и приложение «Диспетчер задач» будет запущено незамедлительно.

Способ 5. Вероятно, самый быстрый способ добиться мгновенного отображения системного приложения «Диспетчер задач» , который состоит в использовании совместной комбинации клавиш «Ctrl + Shift + Esc» , позволяющий выполнить прямой переход в искомое приложение. Также такой способ успешно работает при использовании удаленного рабочего стола или во время работы в виртуальной машине (в отличие от способа, в котором задействовано сочетание клавиш «Ctrl + Alt + Delete» ).

После запуска приложения «Диспетчер задач» во вкладке «Процессы» щелкните заголовок графы «Сеть» , чтобы отсортировать список запущенных процессов по уровню использования сети.

Просмотрев список, пользователи смогут определить, какие приложения используют сеть и ознакомиться с величиной пропускной способности для каждого конкретного подключения.

Примечание. Если список вкладок приложения «Диспетчер задач» не отображается и содержит лишь перечень запущенных приложений, то нажмите на кнопку «Подробнее» для перехода к расширенной форме представления содержимого приложения.

С технической точки зрения, в отмеченной графе указан не полный список приложений. Если запущенный процесс не использует много сетевых ресурсов, то система учета «Windows 10» округляет значение пропускной способности до «0 Мбит / с» (мегабит в секунду), и не всегда отображает его в представленном списке. Данный способ только помогает быстро определить, какие процессы используют заметный объем пропускной способности.

Запустите приложение «Монитор ресурсов» для получения детальных сведений

«Монитор ресурсов» представляет собой предустановленный системный инструмент, дополненный графическим интерфейсом, осуществляющий сбор разнообразной информации, обрабатывающий и представляющий для дальнейшей оценки пользователям подробные сведения об использовании операционной системой и различными запущенными приложениями ресурсов компьютерного устройства, включая процессор, оперативную память «RAM» , обмен данными по сетевому соединению, внутренние дисковые хранилища информации, а также максимально контролирует активные процессы и службы.

Часть функций по контролю за ресурсами системы присутствуют в привычном приложении «Диспетчер задач» , но для более подробной информации и статистического обзора, необходимо использовать данный инструмент. Кроме того, в режиме реального времени «Монитор ресурсов» позволяет наблюдать за конкретными процессами (в том числе испытывающих проблемы с исполнением и не реагирующих не обращение системы), идентифицировать, использующие сетевое подключение, приложения и файлы, и отслеживать их исполнение.

Для получения более подробной информации откройте приложение «Монитор ресурсов» , используя любой известный способ. Мы представим на выбор два распространенных способа из доступного многообразия возможных вариантов.

Способ 1. Откройте любым, из представленных ранее, способом приложение «Диспетчер задач» и выберите вкладку «Производительность» . В левом нижнем углу окна нажмите на текстовую ссылку «Открыть монитор ресурсов» , и требуемое приложение контроля за использованием ресурсов будет запущено.

Способ 2. Совместным нажатием комбинации клавиш «Windows + R» добейтесь отображения диалогового окна «Выполнить» , в котором в строке «Открыть» введите команду «perfmon /res» и нажмите на кнопку «ОК» или клавишу «Ввод» на клавиатуре для исполнения. Приложение «Монитор ресурсов» будет открыто незамедлительно.

Теперь в окне приложения под лентой главного меню отыщите и перейдите на вкладку «Сеть» . В основном окне вкладки в панели «Процессы с сетевой активностью» будет представлен полный список процессов, отправляющих и получающих наборы пакетных данных по сети. А также в отдельной графе пользователи смогут получить сведения о средней скорости передачи данных каждого конкретного учтенного процесса за последнюю минуту, выраженные в «байт/с» (байт в секунду).

Табличный реестр сведений показывает все запущенные процессы, использующие даже небольшую пропускную способность сети, которая в «Диспетчере задач» имела бы нулевое значение или отсутствовала бы полностью.

В дополнительных панелях пользователи могут ознакомиться с данными сетевой активности, включающими идентификатор процесса и адрес, к которому данный процесс подключен, получить сведения о «TCP-подключениях» и прослушиваемых портах.

Также, как и в списке приложений «Диспетчера задач» , так и в перечне процессов сетевой активности «Монитора ресурсов» , пользователи, нажатием правой кнопкой мыши по интересующему приложению, могут выбрать во всплывающем контекстном меню раздел «Поиск в Интернете» , чтобы получить значительно больше информации о происходящем процессе.

Просмотр данных об использовании сети приложениями за последние тридцать дней

Операционная система «Windows 10» оснащена разнообразными настройками, способными управлять и контролировать исполнение различных процессов. Основной набор системных инструментов в полной мере представлен в приложении «Параметры» . В соответствующем разделе приложения пользователи могут отследить, какие приложения непосредственно используют сеть и сколько данных они передают. Чтобы отыскать и ознакомиться с такой информацией, пользователям потребуется открыть приложение «Параметры» , используя любой, из известных или наиболее удобный, способ. В качестве примера мы представим три возможных варианта доступа к искомому приложению.

Способ 1. Нажмите на кнопку «Пуск» , расположенную в левом нижнем углу рабочего стола на «Панели задач» и откройте главное пользовательское меню «Windows» . В левой боковой панели нажмите на кнопку «Параметры» , представленную в виде шестеренки. Или в основном списке доступных приложений отыщите, при помощи колеса прокрутки компьютерной мыши или бегунка полосы прокрутки, и выберите раздел «Параметры» для вызова одноименного приложения.

Способ 2. Щелкните кнопку отображения панели «Центр уведомлений Windows» , расположенную на «Панели задач» в нижнем правом углу рабочего стола. Затем во всплывающей боковой панели выберите кнопку быстрого действия «Все параметры» для мгновенного отображения соответственного приложения.

Способ 3. Нажмите совместно комбинацию клавиш «Windows + I» для быстрого прямого перехода к приложению «Параметры» (наиболее легкий и простой способ).

Теперь в окне приложения выберите из доступных вариантов раздел «Сеть и Интернет» . Затем в левой боковой панели настроек перейдите в раздел «Использование данных» . Потом в правой панели окна в разделе «Обзор» нажмите на текстовую ссылку «Просмотр сведений об использовании отдельно для каждого приложения» .

Пользователям будет представлена новая страница, содержащая в табличной форме комбинированный отчет, включающий перечень приложений, использовавших сетевое подключение в течение последних тридцати дней, и, улучшающую визуальное восприятие, графическую шкалу с цифровым значением объема полученных и отправленных пакетов данных.

В разделе «Показать использование с» можно выбрать конкретный вид соединения, непосредственно с помощью кабеля или беспроводной способ передачи данных «Wi-Fi» . И ниже расположенный список будет отображать приложения, использовавшие установленный вид соединения ( «Ethernet» или «Wi-Fi» ).

Приложения будут упорядочены по величине числовых значений по убыванию, отображая в верхней части списка приложения с максимальными показателями, которые, вероятно, пользователи используют чаще всего. В конце списка будут представлены приложения, которые редко подключаются к «Интернету» или локальной сети, и не осуществляют получение или передачу большого количества данных.

Заключение

Персональные компьютерные устройства значительно упрощают пользователям исполнение ими собственных обязанностей, облегчают удаленное взаимодействие друг с другом и помогают автоматизировать многие процессы, связанные с созданием, обработкой, передачей и обменом информацией, а также упорядочивают за ней учет и контроль.

Компьютеры оснащаются продвинутыми суперсовременными комплектующими, которые позволяют использовать множество разнообразным мощных программных инструментов. Применяемые приложения не только отвечают за взаимодействие пользователей с информацией, но и обеспечивают доступ к значительным массивам данных, расположенный в сети.

Часто, приложения самостоятельно выходят как в международную сеть, так и контактируют с удаленными узлами по локальной сети. И в такой ситуации пользователям важно уметь определять список приложений, оказывающим влияние на пропускную способность сети, и получать подробные сведения о объеме входящего и исходящего потокового обмена данными. Применяя способы, представленные в данной статье, пользователи смогут вести учет всех приложений и собирать данные о полном использовании сетевых ресурсов, контролировать пропускную способность сети и полноценно реагировать на возможные действия запущенных процессов при необходимости.

Чтобы перехватывать трафик, анализаторы могут использовать перенаправление пакетов или задействовать так называемый Promiscuous mode — «неразборчивый» режим работы сетевого адаптера, при котором отключается фильтрация и адаптер принимает все пакеты независимо от того, кому они адресованы. В обычной ситуации Ethernet-интерфейс фильтрует пакеты на канальном уровне. При такой фильтрации сетевая карта принимает только широковещательные запросы и пакеты, MAC-адрес в заголовке которых совпадает с ее собственным. В режиме Promiscuous все остальные пакеты не отбрасываются, что и позволяет снифферу перехватывать данные.

Нередко анализаторы трафика применяются в «мирных» целях — для диагностики сети, выявления и устранения неполадок, обнаружения вредоносного ПО или чтобы выяснить, чем заняты пользователи и какие сайты они посещают. Но именно при исследовании безопасности сетевого периметра или тестировании на проникновение сниффер — незаменимый инструмент для разведки и сбора данных. Существуют снифферы для различных операционных систем, кроме того, подобное ПО можно установить на роутере и исследовать весь проходящий через него трафик. Сегодня мы поговорим о наиболее распространенных популярных анализаторах трафика для платформы Microsoft Windows.

Wireshark

Об этой программе знает, наверное, каждый, кто хотя бы раз сталкивался с задачей анализа трафика. Популярность Wireshark вполне оправданна: во‑первых, данный продукт бесплатен, во‑вторых, его возможностей вполне хватает для решения самых насущных вопросов, касающихся перехвата и анализа передаваемых по сети данных. Продукт пользуется заслуженной популярностью у вирусных аналитиков, реверс‑инженеров, системных администраторов и, безусловно, пентестеров.

Что такое Wireshark, знает, наверное, каждый

Этот анализатор имеет русскоязычный интерфейс, умеет работать с большим количеством сетевых протоколов (перечислять здесь их все лишено смысла: полный список можно найти на сайте производителя). В Wireshark можно разобрать каждый перехваченный пакет на части, просмотреть его заголовки и содержимое. У приложения очень удобный механизм навигации по пакетам, включая различные алгоритмы их поиска и фильтрации, есть мощный механизм сбора статистики. Сохраненные данные можно экспортировать в разные форматы, кроме того, существует возможность автоматизировать работу Wireshark с помощью скриптов на Lua и подключать дополнительные (даже разработанные самостоятельно) модули для разбора и анализа трафика.

Помимо Ethernet, сниффер умеет перехватывать трафик беспроводных сетей (стандарты 802.11 и протокол Bluetooth). Тулза позволяет анализировать трафик IP-телефонии и восстанавливать TCP-потоки, поддерживается анализ туннелированного трафика. Wireshark отлично справляется с задачей декодирования протоколов, но, чтобы понять результаты этого декодирования, надо, безусловно, хорошо разбираться в их структуре.

К недостаткам Wireshark можно отнести то, что восстановленные потоки не рассматриваются программой как единый буфер памяти, из‑за чего затруднена их последующая обработка. При анализе туннелированного трафика используется сразу несколько модулей разбора, и каждый последующий в окне программы замещает результат работы предыдущего — в итоге анализ трафика в многоуровневых туннелях становится невозможен.

В целом Wireshark — не просто популярный, но очень добротный продукт, позволяющий отследить содержимое гуляющих по сети пакетов, скорость их передачи, найти «проблемные места» в сетевой инфраструктуре. Но в отличие от коммерческих приложений здесь нет удобных инструментов визуализации. Кроме того, с помощью Wireshark не так уж и просто, например, выловить из трафика логины и пароли, а это одна из типичных задач при тестировании на проникновение.

CommView

Среди существующих ныне снифферов CommView — один из самых старых и заслуженных ветеранов, об этом продукте «Хакер» писал еще в 2001 году. Проект жив и по сей день, активно развивается и обновляется: последняя на текущий момент версия датирована 2020 годом. Несмотря на то что продукт платный, производитель предлагает скачать триал, который позволяет посмотреть работу приложения на практике — пробная версия сниффера перехватывает трафик в течение пяти минут, после чего просит денег.

CommView — заслуженный «ветеран» в мире снифферов

Программа имеет русскоязычный интерфейс, что может стать определяющим фактором при выборе сниффера для пользователей, не владеющих английским. Главное преимущество CommView — возможность гибко настроить правила фильтрации пакетов: можно выбрать отдельные протоколы, которые будет отслеживать приложение, сортировать пакеты по ряду признаков, например по размеру или заголовку. Ассортимент поддерживаемых протоколов также весьма велик: сниффер умеет работать с самыми распространенными прикладными протоколами, а также выполнять реконструкцию TCP-сессии и UDP-потока. При этом CommView позволяет анализировать трафик вплоть до пакетов протоколов самого низкого уровня — TCP, UDP, ICMP, а также просматривать «сырые» данные. Программа показывает заголовки перехваченных пакетов, собирает подробную статистику IP-трафика. Сохраненные данные можно экспортировать в 12 различных форматов, начиная с .txt и .csv и заканчивая файлами других анализаторов вроде Wireshark.

Помимо трафика на сетевой карте, CommView может мониторить соединения по VPN, а также трафика, проходящего через модемы — аналоговые, мобильные, ADSL, ISDN и другие, для чего в систему устанавливается специальный драйвер. Есть возможность перехвата VoIP-трафика и сессий SIP-телефонии. В состав приложения входит генератор пакетов, с помощью которого можно отправить на заданный Ethernet-интерфейс пакет указанной длины, с произвольными заголовками и содержимым. Есть также довольно удобный просмотрщик лог‑файлов, позволяющий открывать файлы журналов в отдельном окне сниффера и выполнять поиск по их содержимому.

Тулза, вне всяких сомнений, крайне удобная и полезная, если бы не «кусачие» цены на лицензию. Для профессионального пентестера покупка такого инструмента наверняка будет оправданна, но ради того, чтобы разок «глянуть сеть», можно поискать альтернативные — более дешевые или бесплатные решения.

Intercepter-NG

Это тоже очень старый и убеленный сединами инструмент — впервые «Хакер» написал о нем еще в 2012 году. C тех пор разрабатываемый нашими соотечественниками проект не только не исчез с просторов интернета, как многие его конкуренты, но даже активно развивался и совершенствовался — последняя актуальная редакция сниффера датирована 2020 годом. Существует версия программы для Android в виде .APK-файла и даже консольная версия этого инструмента для Unix.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Если вы пользуетесь системой Windows, то скорее всего знаете о на наличии в ней встроенного брандмауэра. Возможно вы также умеете разрешать и блокировать доступ отдельных программ в сеть, чтобы контролировать входящий и исходящий трафик. Но знаете ли вы, что фаервол Windows может быть использован для регистрации всех проходящих через него соединений?

Журналы Брандмауэра Windows могут быть полезны при решении отдельных проблем:

- Используемая программа не может подключиться к Интернету, несмотря на то, что с другими приложениями эта проблема не наблюдается. В данном случае для устранения неисправности следует проверить, не блокирует ли системный фаервол запросы данной программы на подключение.

- Вы подозреваете, что компьютер используется для передачи данных вредоносной программой и хотите провести мониторинг исходящего трафика на предмет подозрительных запросов подключения.

- Вы создали новые правила разрешения и блокировки доступа и хотите убедиться, что фаервол корректно обрабатывает заданные инструкции.

Независимо от причин использования, включение протоколирования событий может быть сложной задачей, так как требует многих манипуляций с настройками. Приведем четкий алгоритм действий, как активировать регистрацию сетевой активности в фаерволе Windows.

Доступ к настройкам фаервола

Во-первых, нужно перейти к расширенным настройкам брандмауэра Windows. Откройте панель управления (клик правой кнопкой мыши по меню Пуск, опция “Панель управления”), затем нажмите ссылку “Брандмауэр Windows”, если стоит режим просмотра мелкие/крупные значки, либо выберите раздел “Система и безопасность”, а затем “Брандмауэр Windows”, если стоит режим просмотра категория.

В окне фаервола выберите опцию в левом навигационном меню “Дополнительные параметры”.

Вы увидите следующий экран настроек:

Это внутренняя техническая сторона брандмауэра Windows. Данный интерфейс позволяет разрешать или блокировать доступ программ в Интернет, настраивать входящие и исходящий трафик. Кроме того, именно здесь можно активировать функцию регистрации событий - хотя не сразу понятно, где это можно сделать.

Доступ к настройкам журнала

Во-первых, выберите опцию “Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)”.

Кликните правой кнопкой мыши по ней и выберите опцию “Свойства”.

Откроется окно, которое может запутать пользователя. При выборе трех вкладок (Профиль домена, Частный профиль, Общий профиль) можно заметить, что их содержимое идентично, но относится к трем различным профилям, название которых указано в заголовке вкладки. На вкладке каждого профиля содержится кнопка настройки ведения журнала. Каждый журнал будет соответствовать отдельному профилю, но какой профиль используете вы?

Рассмотрим, что означает каждый профиль:

- Профиль домена используется для подключения к беспроводной сети Wi-Fi, когда домен задается контроллером домена. Если вы не уверены, что это значит, лучше не используйте данный профиль.

- Частный профиль используется для подключения к частным сетям, включая домашние или персональные сети - именно данный профиль вы скорее всего будете использовать.

- Общий профиль используется для подключения к общественным сетям, включая сети ресторанов, аэропортов, библиотек и других учреждений.

Активация журнала событий

В открывшемся окне вы можете настроить расположение и максимальный размер журнала. Можно задать легко запоминающееся место для лога, но на самом деле локация файла журнала не имеет особо значения. Если вы хотите запустить регистрацию событий, в обоих выпадающих меню “Записывать пропущенные пакеты” и “Записывать успешные подключения” установите значение “Да” и нажмите кнопку “ОК”. Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений. Для отключения функции логирования установите значение “Нет (по умолчанию)” в обоих выпадающих меню.

Изучение журналов

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом. Для того, чтобы просмотреть логи, перейдите в окно “Дополнительные параметры”, выберите опцию “Наблюдение” в левом списке, а затем в секции “Параметры ведения журнала” кликните ссылку “Имя файла”.

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

- Дата и время подключения.

- Что произошло с подключением. Статус “ALLOW” означает, что фаервол разрешил подключение, а статус “DROP” показывает, что подключение было заблокировано фаерволом. Если вы столкнулись с проблемами подключения к сети отдельной программы, то сможете точно определить, что причина проблемы связана с политикой брандмауэра.

- Тип подключения - TCP или UDP.

- По порядку: IP-адрес источника подключения (компьютера), IP-адрес получателя (например, веб-страницы) и используемый на компьютере сетевой порт. Данная запись позволяет выявлять порты, которые требуют открытия для работы ПО. Также следите за подозрительными подключениями - они могут быть совершены вредоносными программами.

- Был ли успешно отправлен или получен пакет данных.

Не забудьте отключить функцию ведения журнала после завершения работы.

Расширенная диагностика сети

С помощью использования журнала брандмауэра Windows, вы можете проанализировать типы данных, обрабатываемых на компьютере. Кроме того, можно установить причины проблем с сетью, связанные с работой фаервола или другими объектами, нарушающими соединения. Журнал активности позволяет ознакомиться с работой фаервола и получить четкое представление о происходящем в сети.

Читайте также: