Как дать доступ приложению к папке

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант - взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система "узнаёт" и "различает" реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом "сервере" (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

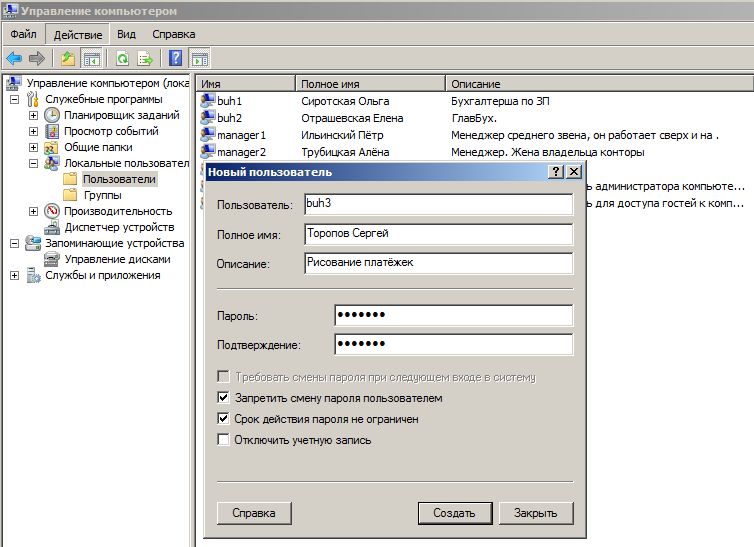

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров - manager1, manager2. Для бухгалтеров - buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: "сделать пароль на папку". Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему - вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис - Свойства папки - Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис - Параметры папок - Вид. Снять галочку Использовать простой общий доступ к файлам.

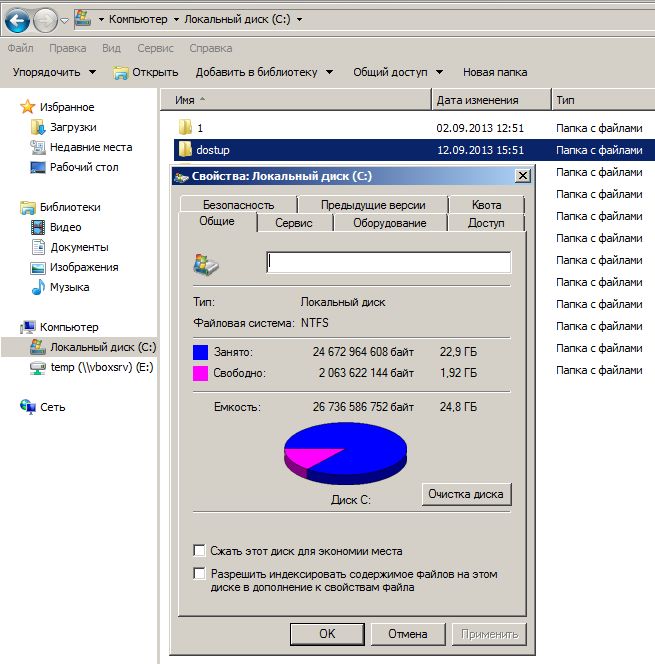

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

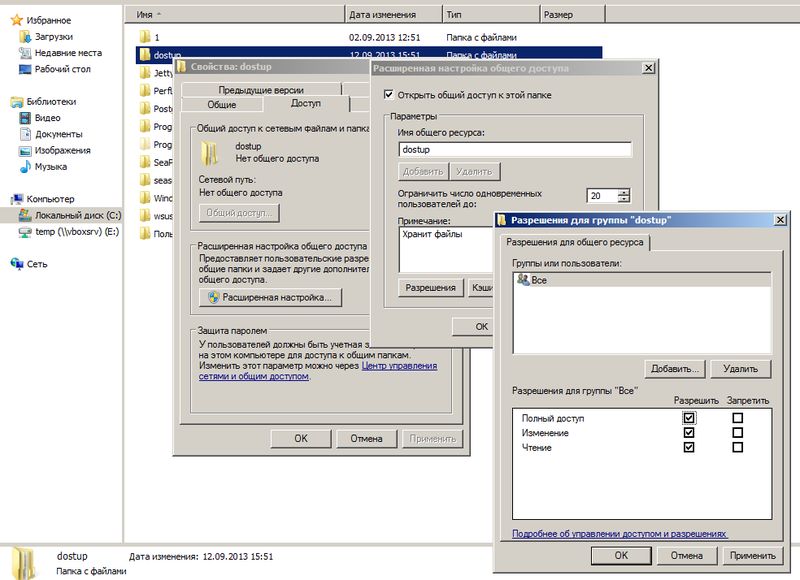

На данном этапе нужно выдать в доступ по сети (расшарить - share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем "сервере" и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Новый пользователь. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Создать пользователя.

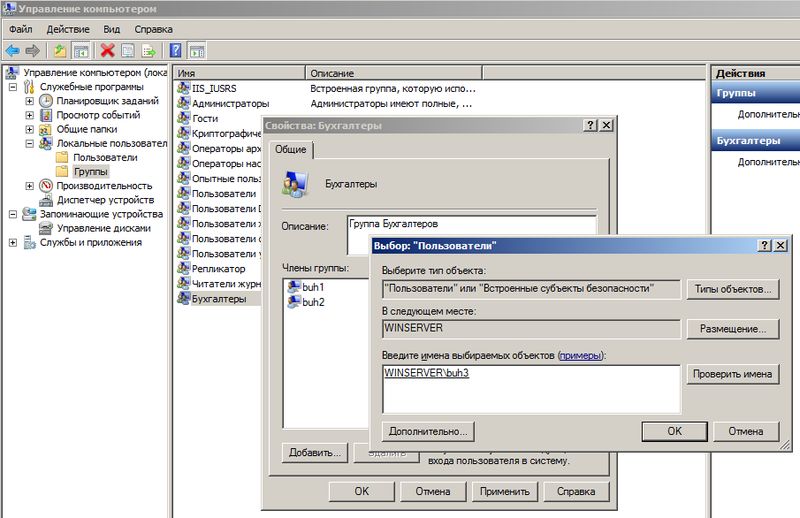

Теперь очередь за самым главным - группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено "наложение прав" на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже "передадут" права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

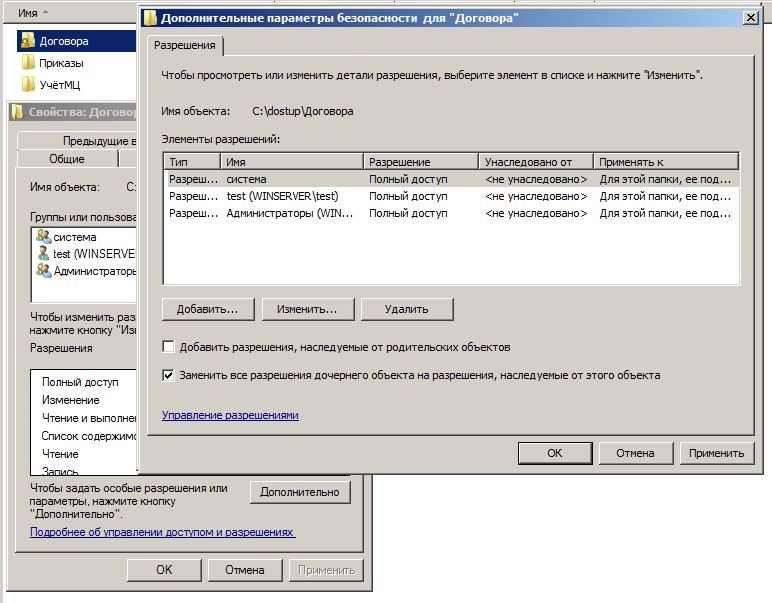

На папке Договора правой клавишей и там Свойства - вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

Жмём кнопку Дополнительно - вкладка Разрешения - кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить - это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель - ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

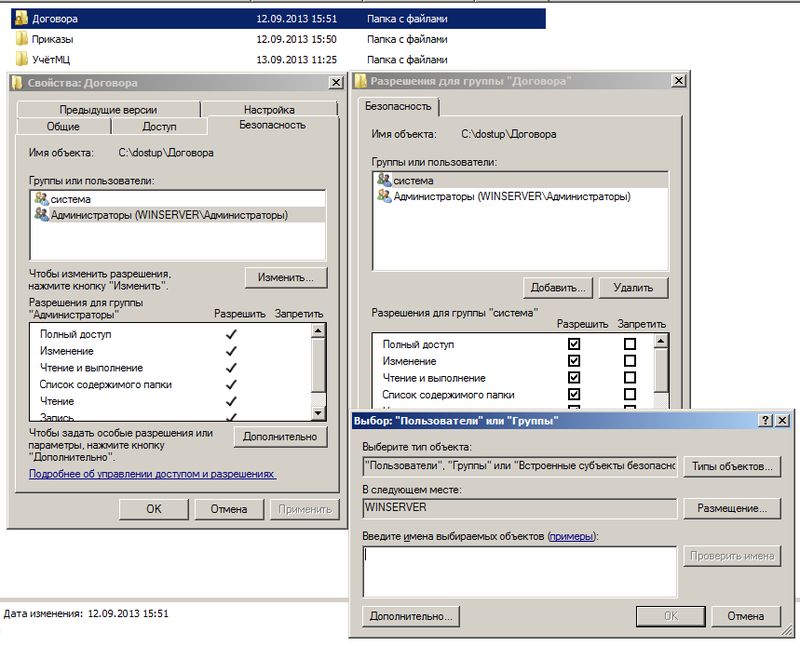

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно "Разрешения для группы".

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём "Проверить имена" - Ок. По умолчанию даётся в упрощённом виде доступ "на чтение". Галочки в колонке Разрешить автоматически выставляются "Чтение и выполнение", "Список содержимого папки", "Чтение". Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить - Добавить - вбиваем Менеджеры - Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

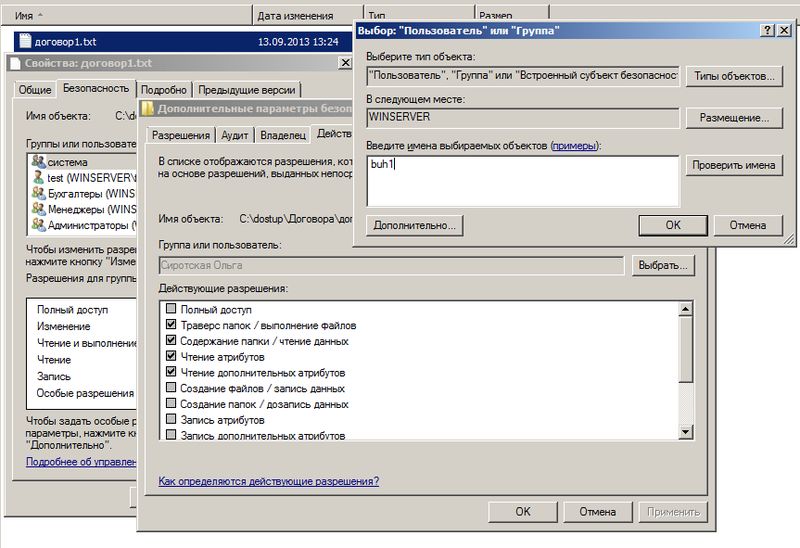

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства - вкладка Безопасность - Дополнительно - вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая "распространяет" свои разрешения на свои дочерние объекты.

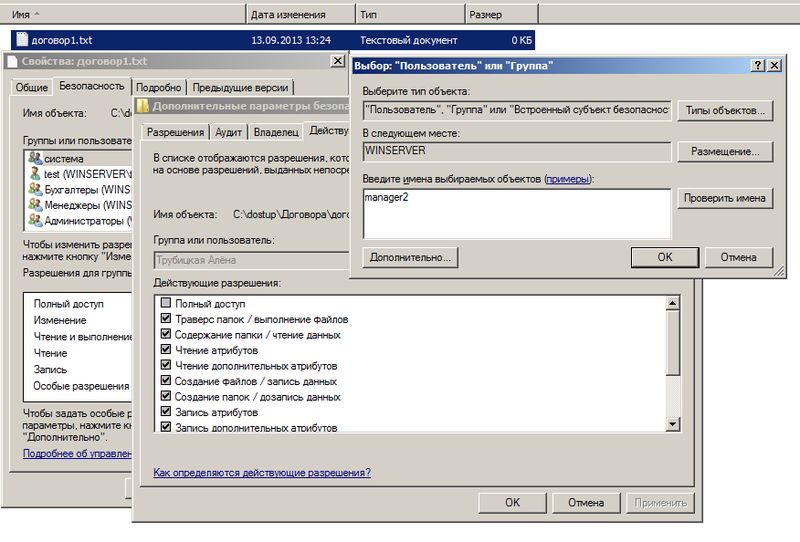

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Все современные версии операционной системы Windows, начиная с легендарного Win XP, снабжены полезным функционалом для работы в локальных и интертет-сетях, о котором многие владельцы компьютеров даже не догадываются. В данном случае речь идет об организации общего доступа к папке для определенной группы людей (устройств), подключенных к единой локальной сети.

Эта техническая возможность находит применение во многих сферах деятельности:

- Для обеспечения быстрого доступа работников предприятия к общим данным, архивам, сведениям и прочим материалам.

- Для размещения и распространения секретной корпоративной информации в пределах узкого круга лиц высшего руководства.

- Для домашнего использования мультимедийных и прочих файлов на нескольких устройствах сразу.

Сегодня мы расскажем и покажем вам, как сделать общий доступ к папке в Windows 7 и 10, не прибегая к использованию стороннего ПО или сетевых ресурсов.

Разрешаем доступ к ресурсам ПК через Панель инструментов

Чтобы открыть общий доступ к папке нужно настроить систему компьютера должным образом. Также вы должны указать имена разрешенных пользователей (или группы), и установить пароль для входа (при необходимости). Процесс настройки практически идентичен для Windows 7 и 10.

Выполняем следующие действия:

- Открываем меню «Центр управления сетями и общим доступом», перейдя в «Пуск/Панель управления/Сеть и интернет». Есть и более простой вариант — нажать на иконку интернет-соединения и выбрать названный выше пункт.

- Выбираем меню «Изменить дополнительные параметры общего доступа».

- В зависимости от используемой вами сети производим настройки доступа к ПК. В нашем случае используется профиль «Домашняя сеть».

Выставив галочки напротив указанных пунктов, нажимаем кнопку «Сохранить изменения». Если вы хотите защитить данные от посторонних людей, работающих в сети — включите защиту паролем (предпоследний параметр).

Теперь ваш компьютер виден в локальной сети. Чтобы убедиться в этом — перейдите в меню «Сеть» через «Этот компьютер» или «Компьютер».

Создаем папку с общим доступом

После настройки компьютера переходим к созданию сетевой папки в Windows 7 и 10.

Выглядит это так:

- Создаем новую папку или выбираем уже существующий раздел. Нажимаем по иконке правой кнопкой мыши и выбираем «Свойства/Доступ». Настройка общего доступа выполняется двумя способами: через меню «Общий доступ» или «Расширенная настройка». Мы рассмотрим оба варианта по очереди.

- Переходим в директорию «Общий доступ». Здесь нужно выбрать пользователей, которые получат доступ к папке и ее содержимому. Также тут устанавливаются разрешения на действия с разделом и вложением.

Мы выбираем пункт «Все» и нажимаем «Добавить».

После добавления нового профиля предоставляем ему права чтения и записи, и нажимаем «Общий доступ».

На экране появится окно с уведомлением об успешной настройке общего доступа к выбранным папкам в Windows и указанием пути к ресурсу.

- Вы также можете проделать описанные выше действия через меню «Расширенная настройка».

Открываем доступ к папке в Windows по галочке в верхней части окна, выбираем нужный ресурс, и устанавливаем разрешения по одноименной кнопке.

Открывшееся окно представляет собой список пользователей, имеющих разрешение на работу с папкой и ее содержимым. Жмем по кнопке «Добавить».

Тут мы вольны ввести имя пользователя самостоятельно или выбрать из имеющегося списка. Выберем второй вариант, нажимая на «Дополнительно».

Следующая консоль содержит все имеющиеся в системе профили пользователей, группы и служебные субъекты. Кликаем по «Поиск» и выбираем профиль «Все» из списка. В конце нажимаем «ОК».

Разрешаем все действия для профиля и соглашаемся с настройками.

Теперь папка «деловая документация» отображается в сети, и доступна всем пользователям.

Открываем доступ к разделу через «Компьютер» и «Этот Компьютер»

Сетевая папка в Windows 7 и 10 может быть создана более простыми способами. Сейчас мы сделаем это непосредственно в меню «Компьютер» и «Этот Компьютер».

На «Семерке» это выглядит так:

- Открываем «Компьютер», находим целевой раздел на жестком диске, выделяем его и нажимаем кнопку «Общий доступ/Конкретные пользователи» строки меню.

Отмечаем группу «Все» и соглашаемся с внесенными изменениями.

Открываем доступ к папке через командную строку

Наверное, самый быстрый метод создания сетевого раздела – через командную строку Windows 7 и 10.

Для этого делаем следующее:

- Открываем «Пуск/Все программы/Стандартные/Командная строка» либо пишем команду «cmd» в поисковой строке.

- В консоли вводим команду: «net share files=буква диска:\название папки». В нашем случае это «net share files=d:\Деловая документация» (без кавычек).

Заходим в сетевую папку с другого ПК

После расшаривания нашего раздела в локальной сети переходим к его использованию на другом компьютере.

Выглядит это следующим образом:

- Для начала узнаем IP-адрес компьютера, на котором находится папка с открытым доступом. Запускаем «Командную строку» как указано выше и вводим команду «ipconfig» (без кавычек).

Ищем IPv4-адрес в списке. Запоминаем наш IP:192.168.1.3 (у вас будет другой).

- Переходим к другому компьютеру, который уже подключен к вашей локальной сети. В поисковую строку проводника вводим IP-адрес с двумя обратными слэшами: «\\192.168.1.3». Искомые папки с данными появятся перед вами.

Создаем и входим в «Домашнюю группу»

Благодаря функционалу «Домашняя группа» члены вашей семьи и близкие люди могут стать полноправными владельцами сетевой папки на едином ПК в Windows 7 и 10.

Для ее создания делаем следующее:

- Переходим в меню «Пуск/Панель управления/Сеть и Интернет/Домашняя группа» и кликаем по кнопке «Создать домашнюю группу».

- Отмечаем галочками те элементы, которые вы хотите предоставить для всех участников группы.

- После нажатия «Далее» система создаст новую группу и предоставит пароль для входа в нее. Обязательно запишите код на отдельном листе бумаги или сделайте скриншот окна. Только после этого нажимайте «Готово».

- Подтвердив действие, на экране появится окно управления, где вы можете сменить пароль, установить ограничения для участников группы. Тут же можно включить потоковую передачу мультимедийных данных, что необходимо для просмотра вложений сетевых разделов без необходимости скачивать их на свое устройство.

Теперь вы будете иметь доступ к открытым ресурсам пользователей домашней группы.

Становимся владельцем сетевой папки

Чтобы сменить владельца папки делаем следующее:

- Выделяем интересующую нас папку, жмем правую кнопку мыши и выбираем «Свойства/Безопасность». После переходим в меню «Дополнительно».

- В этом разделе пользователю доступны точные настройки доступа к папке и возможных действий над ней. Идем во вкладку «Владелец» и кликаем по «Изменить» в нижней части окна.

- Теперь мы должны выбрать свою учетную запись. Чтобы доступ распространялся на все вложения, обязательно ставим галочку «Заменить владельца подконтейнеров и объектов».

По окончании настройки нажимаем «ОК» или «Применить». Если владелец был успешно изменен — система оповестит вас об этом в окне уведомления.

- В десятой Windows есть небольшие отличия в структуре меню. Нажимаем синюю ссылку «Изменить», где выбираем свой профиль из списка. Отмечаем галочкой о замену владельца вложенных файлов и папок.

Завершаем настройку кнопкой «ОК».

В заключение

В этой статье мы рассмотрели несколько простых способов, как открыть доступ к папкам в пределах локальной сети. Все вышеуказанные алгоритмы действий для Windows 7 и 10 не имеют различий, за исключением визуальной составляющей интерфейса и перестановки некоторых кнопок управления.

Не бойтесь экспериментировать со своим компьютером, запоминайте пройденные шаги во время настройки, и у вас все получится!

Для того чтобы нормально пользоваться локальной сетью, нужно уметь открывать общий доступ к папкам. В данном материале мы расскажем о том, как открыть общий доступ к папке в Windows 7, 8 или 10, а также расскажем какие настройки нужно сделать на компьютере, для того чтобы доступ к папкам работал нормально.

Настройка компьютера перед открытием доступа к папкам

Перед тем как открывать доступ к папкам нужно убедиться, что компьютер правильно настроен. Иначе вы не сможете получить доступ к нужным вам папкам. Для этого перейдите по пути «Пуск – Панель управления – Сеть и Интернет – Центр управления сетями и общим доступом». В этом окне нужно нажать на ссылку «Изменить дополнительные параметры общего доступа».

После этого перед вами откроется окно с настройками общего доступа. В данном окне должны быть включены все функции кроме «Общий доступ с парольной защитой». Данную функцию нужно отключить и нажать на кнопку «Сохранить изменения».

Если не отключить данную функцию, то при попытке получить доступ к папке придется вводить пароль.

Как открыть общий доступ к папке в Windows 7, 8 или 10

Открыть общий доступ к папке в Windows 7, 8 или 10 довольно просто. Для начала кликните правой кнопкой мышки по нужной папке и выберите пункт «Свойства».

После этого перед вами появится окно со свойствами папки. В этом окне нужно перейти на вкладку «Доступ» и нажать там на кнопку «Общий доступ».

Дальше появится окно «Общи доступ к файлам». В данном окне нужно открыть выпадающее меню и выбрать в нем пункт «Все», после этого нажать на кнопку «Добавить».

После этого появится окно с названием общей папки. Здесь нужно просто нажать на кнопку «Готово».

На этом открытие доступа к папке завершено.

Альтернативный способ открытия доступа к папке

Также существует альтернативный способ открытия доступа к папкам. Для того чтобы воспользоваться данным способом нажмите комбинацию клавиш Windows+R и в открывшемся окне введите команду shrpubw.

После этого перед вами должен появиться «Мастер создания общих ресурсов». С его помощью можно быстро и легко открыть доступ к папке. Для того чтобы приступать к созданию общей папки просто нажимаем на кнопку «Далее».

Первый шаг — это выбор папки, доступ к которой вы хотите открыть. Выберите нужную папку и нажмите на кнопку «Далее».

Дальше нужно указать название для общей папки и нажать на кнопку «Далее». Если не хотите менять название, то можете оставить стандартное.

Завершающий этап – выбор разрешений на доступ к папке. Выберите подходящие вам правила доступа к папке и нажмите на кнопку «Готово».

На этом настройка завершена. Для того чтобы открыть доступ к папке осталось еще раз нажать на кнопку «Готово».

При необходимости на этом этапе можно включить функцию повторного запуска «Мастера создания общих ресурсов».

Контролируемый доступ к папкам - новая функция безопасности Windows 10, представленная в Fall Creators Update. Она является частью Exploit Guard Защитника Windows.

Функция безопасности защищает файлы от несанкционированного доступа со стороны вредоносных программ. Microsoft позиционирует новую функцию как механизм защиты от троянов-шифровальщиков.

Для работы данной функции требуется Защитник Windows и активная защита реального времени. Впервые “Контролируемый доступ к папкам” представлен в Windows 10 версии 1709 (Fall Creators Update) и не является частью более старых версий операционной системы.

Системные администраторы и обычные пользователи могут управлять функцией “Контролируемый доступ к папкам” с помощью групповых политик, PowerShell или приложения Центр безопасности Защитника Windows.

Контролируемый доступ к папкам

Корпорация Майкрософт описывает функцию безопасности доступа к управляемым папкам следующим образом:

Все приложения (любой исполняемый файл, включая файлы .exe, .scr, .dll и другие) оцениваются антивирусной программой "Защитник Windows", которая определяет, является ли приложение вредоносным или безопасным. Если приложение признается вредоносным или подозрительным, ему будет запрещено вносить изменения в любые файлы во всех защищенных папках.

Это означает, что функция использует Защитник Windows для идентификации процесса в качестве злонамеренного. Если проверки Защитника Windows не распознают процесс как вредоносный или подозрительный, доступ к защищаемым файлам будет предоставлен.

Принцип работы данной функции отличается от других инструментов для защиты от программ-вымогателей, в частности Hitman Pro Kickstart, Bitdefender Anti-Ransomware, или WinPatrolWar. Последние используют более проактивный подход при защите важных файлов и папок.

Центр безопасности Защитника Windows

Пользователи Windows 10 могут включать и управлять “Контролируемым доступ к папкам” с помощью приложения Центр безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения "Параметры".

- Перейдите в "Обновление и безопасность", затем выберите пункт "Защитник Windows" и нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель Защита от вирусов и угроз.

- На открывшейся странице выберите ссылку Параметры защиты от вирусов и других угроз.

- Убедитесь, что "Защита в режиме реального времени" включена.

- Активируйте переключатель Контролируемый доступ к папкам.

После активации функции станут доступны две новые ссылки: “Защищенные папки” и “Разрешить работу приложения через контролируемый доступ к файлам”.

Защищенные папки

Список защищенных папок отображается, когда вы нажмете по одноименной ссылке. По умолчанию Защитник Windows защищает некоторые папки:

- Пользователь (User): Документы, Изображения, Видео, Музыка, Рабочий стол и Избранное

- Общие (Public): Документы, Изображения, Видео, Музыка, Рабочий стол

Вы не можете удалить стандартные папки, но можете добавить любые другие папки для защиты.

Разрешить работу приложения через контролируемый доступ к файлам

Данная опция позволяет добавлять приложения в исключения, чтобы они могли взаимодействовать с защищенными папками и файлами. Белые списки будут полезны для ситуаций, когда приложения неправильно идентифицируются Защитником Windows (ложные срабатывания).

Просто нажмите кнопку “Добавление разрешенного приложения” на странице и выберите исполняемый файл из локальной системы, чтобы разрешить доступ к защищенным файлам и папкам.

Групповые политики

Вы можете настроить функцию “Контролируемый доступ к папкам” с помощью групповых политик.

Примечание: данный способ подходит для пользователей Windows 10 Pro. Пользователям Windows 10 Домашняя редактор групповых политик недоступен, но можно использовать сторонние решения.

- Нажмите клавишу Windows , введите gpedit.msc и выберите объект, предлагаемый службой поиска Windows.

- Перейдите в Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows” > Exploit Guard в Защитнике Windows > Контролируемый доступ к папкам.

- Выберите политику “Настройка контролируемого доступа к папкам” и щелкните по ней дважды.

- Выберите опцию “Включено”.

Вы можете выбрать следующие режимы:

- Выкл (по умолчанию) - аналогично отключению. Контролируемый доступ к папкам будет неактивен.

- Блокировать - Контролируемый доступ к папкам будет активен и защитит объекты от несанкционированного доступа.

- Проверять - доступ будет разрешен, но каждое событие будет записано в журнал событий Windows.

Для настройки функции доступно две дополнительные политики:

- Настроить разрешенные приложения - включите данную политику, чтобы добавить приложения в список исключений.

- Настройка защищенных папок - включите данную политику, чтобы добавить папки для защиты.

PowerShell

Вы можете использовать PowerShell для настройки “Контролируемого доступа к папкам”.

- Нажмите клавишу Windows , введите PowerShell и, удерживая клавиши Ctrl + Shift , выберите объект PowerShell, предлагаемый службой поиска Windows. В результате будет запущена командная строка PowerShell с правами администратора.

- Чтобы изменить статус функции, запустите команду: Set-MpPreference -EnableControlledFolderAccess Enabled

Можно устанавливать три различных статуса: enabled, disabled или AuditMode.

Чтобы добавить папки в список защищенных папок, запустите команду: Add-MpPreference -ControlledFolderAccessProtectedFolders " "

Чтобы добавить приложение в список исключений, запустите команду: Add-MpPreference -ControlledFolderAccessAllowedApplications " "

События функции “Контролируемый доступ к папкам”

Система Windows создает записи в журнале событий при изменении настроек, а также при срабатывании событий в режимах “Проверить”и “Блокировать”.

Читайте также: