Bitlocker приложение не найдено

Читайте, как защитить жесткий или внешний диск от доступа к нему посторонних зашифровав его . Как настроить и использовать встроенную функцию Windows – BitLocker шифрование. Операционная система позволяет шифровать локальные диски и съемные устройства с помощью встроенной программы-шифровальщика BitLocker . Когда команда TrueCrypt неожиданно закрыла проект, они рекомендовали своим пользователям перейти на BitLocker.

Как включить Bitlocker

Для работы BitLocker для шифрования дисков и BitLocker To Go требуется профессиональная, корпоративная версия Windows 8, 8.1 или 10, или же Максимальная версия Windows 7. Но “ядро” ОС Windows версии 8.1 включает в себя функцию “Device Encryption” для доступа к зашифрованным устройствам.

Для включения BitLocker откройте Панель управления и перейдите в Систему и безопасность – Шифрование диска с помощью BitLocker. Вы также можете открыть Проводник Windows, кликнуть правой кнопкой на диске и выбрать Включить BitLocker. Если такой опции нет в меню, значит у вас не поддерживаемая версия Windows.

Кликните на опцию Включить BitLocker на против системного диска, любого логического раздела или съемного устройства для включение шифрования. Динамические диски не могут быть зашифрованы с помощью BitLocker.

Доступно два типа шифрования BitLocker для включения:

- Для логического раздела . Позволяет шифровать любые встроенные диски, как системные, так и нет. При включении компьютера, загрузчик запускает Windows, из раздела System Reserved, и предлагает метод разблокировки – например, пароль. После этого BitLocker расшифрует диск и запустит Windows. Процесс шифрования / дешифрования будет проходить на лету, и вы будете работать с системой точно также, как до включения шифрования. Также можно зашифровать другие диски в компьютере, а не только диск операционной системы. Пароль для доступа необходимо будет ввести при первом обращении к такому диску.

- Для внешних устройств : Внешние накопители, такие как USB флэш-накопители и внешние жесткие диски, могут быть зашифрованы с помощью BitLocker To Go. Вам будет предложено ввести пароль для разблокировки при подключении накопителя к компьютеру. Пользователи, у которых не будет пароля не смогут получить доступ к файлам на диске.

Использование BitLocker без TPM

«Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр – Разрешить использовать BitLocker без совместимого TPM» в политике – Обязательная дополнительная проверка подлинности при запуске для томов ОС.

Шифрование диска с Bitlocker по умолчанию требует наличие модуля TPM на компьютере для безопасности диска с операционной системой. Это микрочип, встроенный в материнскую плату компьютера. BitLocker может сохранять зашифрованный ключ в TPM, так как это гораздо надежнее чем хранить его на жестком диске компьютера. TPM чип предоставит ключ шифрования только после проверки состояния компьютера. Злоумышленник не может просто украсть жесткий диск вашего компьютера или создать образ зашифрованного диска и затем расшифровать его на другом компьютере.

Для включения шифрования диска без наличия модуля TPM необходимо обладать правами администратора. Вы должны открыть редактор Локальной группы политики безопасности и изменить необходимый параметр.

Нажмите клавишу Windows + R для запуска команды выполнить, введите gpedit.msc и нажмите Enter. Перейдите в Политика «Локальный компьютер» – «Конфигурация компьютера» – «Административные шаблоны» – «Компоненты Windows» – «Шифрование диска BitLocker» – «Диски операционной системы». Дважды кликните на параметре «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». Измените значение на включено и проверьте наличие галочки на параметре «Разрешить использование BitLocker без совместимого TPM», затем нажмите Ок для сохранения.

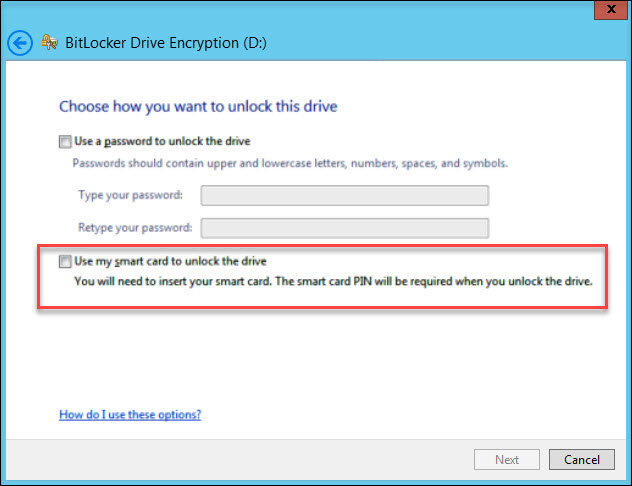

Выберите метод разблокировки

Далее необходимо указать способ разблокировки диска при запуске. Вы можете выбрать различные пути для разблокировки диска. Если ваш компьютер не имеет TPM, вы можете разблокировать диск с помощью ввода пароля или вставляя специальную USB флешку, которая работает как ключ.

Если компьютер оснащен TPM, вам будут доступны дополнительные опции. На пример вы можете настроить автоматическую разблокировку при загрузке. Компьютер будет обращаться за паролем к TPM модулю и автоматически расшифрует диск. Для повышения уровня безопасности Вы можете настроить использование Пин кода при загрузке. Пин код будет использоваться для надежного шифрования ключа для открытия диска, который храниться в TPM.

Выберите ваш предпочитаемый способ разблокировки и следуйте инструкции для дальнейшей настройки.

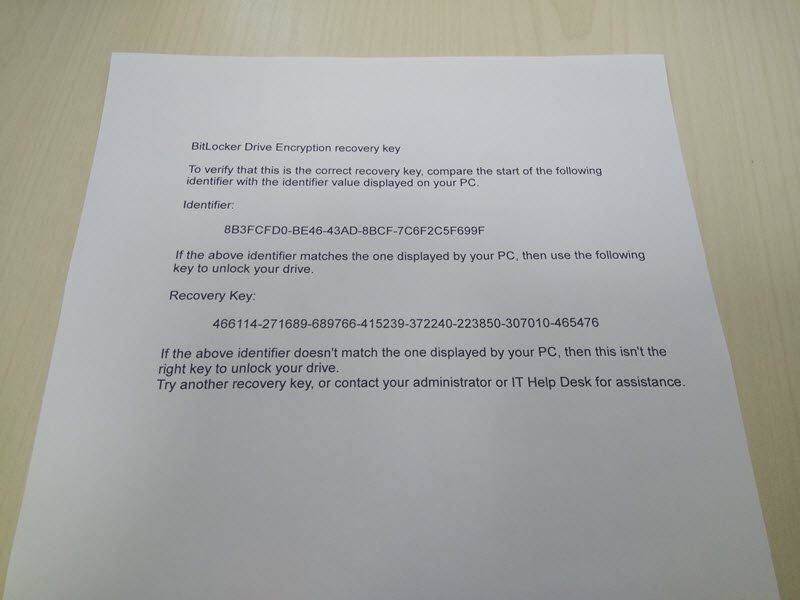

Сохраните ключ восстановления в надежное место

Перед шифрованием диска BitLocker предоставит вам ключ восстановления. Этот ключ разблокирует зашифрованный диск в случае утери вашего пароля. На пример вы потеряете пароль или USB флешку, используемую в качестве ключа, или TPM модуль перестанет функционировать и т.д.

Расшифровка и разблокировка диска

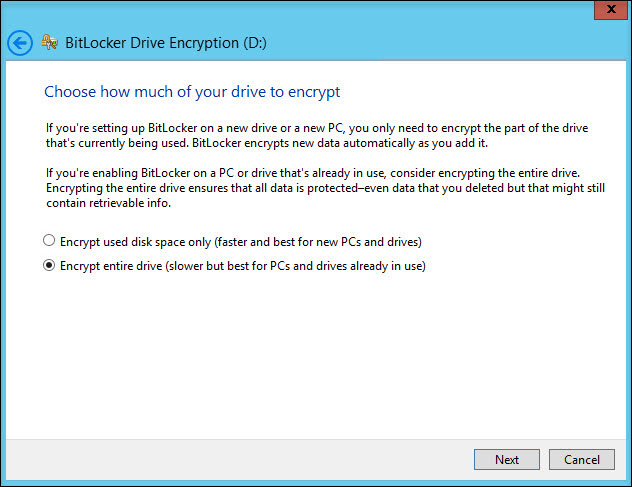

После включения BitLocker будет автоматически шифровать новые файлы по мере их добавления или изменения, но вы можете выбрать как поступить с файлами, которые уже присутствуют на вашем диске. Вы можете зашифровать только занятое сейчас место или весь диск целиком. Шифрование всего диска проходит дольше, но оградит от возможности восстановления содержимого удаленных файлов. Если вы настраиваете BitLocker на новом компьютере, шифруйте только использованное место на диске – так быстрее. Если вы настраиваете BitLocker на компьютере, который использовали до этого, вы должны использовать шифрование всего диска целиком.

Вам будет предложено запустить проверку системы BitLocker и перезагрузить компьютер. После первой загрузки компьютера в первый раз диск будет зашифрован. В системном трее будет доступна иконка BitLocker, кликните по ней что бы увидеть прогресс. Вы можете использовать компьютер пока шифруется диск, но процесс будет идти медленнее.

После перезагрузки компьютера, вы увидите строку для ввода пароля BitLocker, ПИН кода или предложение вставить USB ключ.

Нажмите Escape если вы не можете выполнить разблокировку. Вам будет предложено ввести ключ восстановления.

Если вы выбрали шифрование съемного устройства с BitLocker To Go, вы увидите похожий мастер, но ваш диск будет зашифрован без требования перезагрузки системы. Не отсоединяйте съемное устройство во время процесса шифрования.

Когда вы подсоедините зашифрованную флешку или внешний диск к компьютеру, необходимо будет ввести пароль для его разблокировки. Защищенные BitLocker диски имеют специальную иконку в Windows проводнике.

Вы можете управлять защищенными дисками в окне контрольной панели BitLocker – изменить пароль, выключить BitLocker, сделать резервную копию ключа восстановления и другие действия. Нажмите правой кнопкой мышки на зашифрованном диске и выберите Включить BitLocker для перехода в панель управления.

Как и любое шифрование BitLocker дополнительно нагружает системные ресурсы. Официальная справка Microsoft по BitLocker говорит следующее «Как правило дополнительная нагрузка составляет менее 10%» . Если вы работаете с важными документами и шифрование вам необходимо – это будет разумный компромисс с производительностью.

Функция BitLocker впервые появилась в Vista максимальной и корпоративной редакций, а затем успешно была унаследована всеми последующими версиями операционной системы Windows. BitLocker представляет собой средство шифрования данных на локальном диске, а также службу, обеспечивающую защиту этих данных без непосредственного участия пользователя. В Windows 10 BitLocker поддерживает шифрование с использованием алгоритма AES 128 и AES 256, для защиты данных служба может использовать работающий в связке с данными учётной записи текстовый пароль, а также специальный набор данных, хранящийся на внешнем устройстве — так называемой смарт-карте или токене, которые, между прочим, также используют защиту паролем, в роли которого выступает пин-код.

↑ Как разблокировать BitLocker Windows 10

↑ Как разблокировать BitLocker, если система не загружается

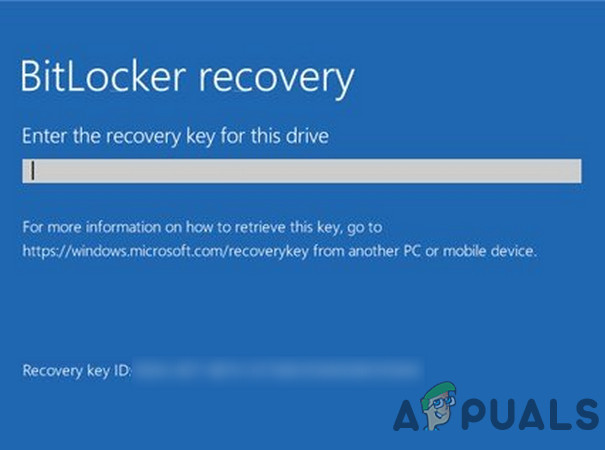

До этого мы имели дело с работающей системой, но давайте представим, что по какой-то причине Windows не может загрузиться, а получить доступ к данным нужно. В этом случае можно воспользоваться спасательным диском на базе WinPE, тем же WinPE 10-8 Sergei Strelec, о котором мы уже не раз писали. Всё очень просто. Загрузившись с диска, выполняем те же действия, что и в рабочей Windows: кликаем дважды по зашифрованному диску, жмём «Дополнительные параметры» → «Введите ключ восстановления», вводим ключ и нажимаем «Разблокировать».

В другом спасательном диске — AdminPE для разблокировки BitLocker в контекстном меню предусмотрена опция «Разблокировать, используя ключ восстановления».

↑ Можно ли взломать BitLocker

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами. Поэтому пользоваться BitLocker есть смысл только вместе с другими механизмами безопасности, в частности, с шифрованной файловой системой и службой управления правами доступа.

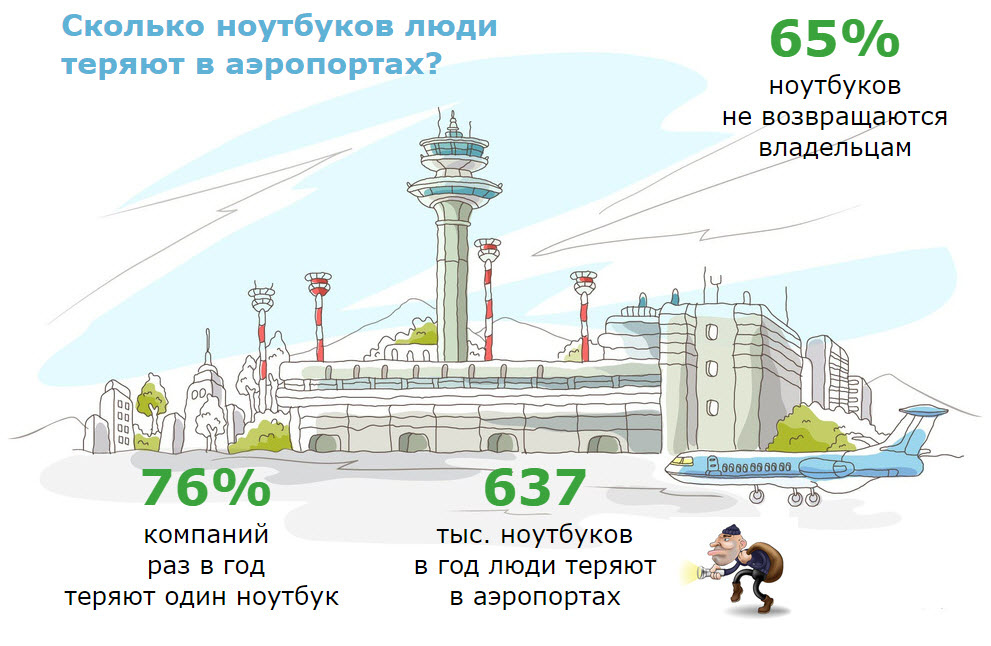

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

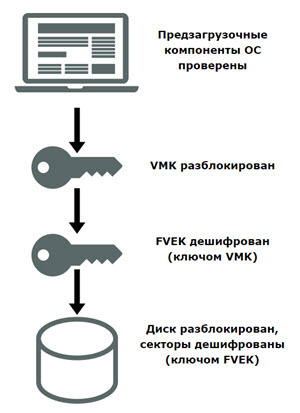

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

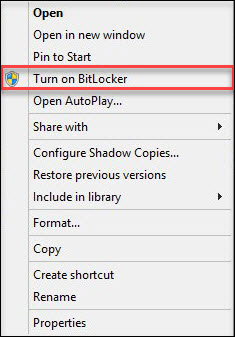

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

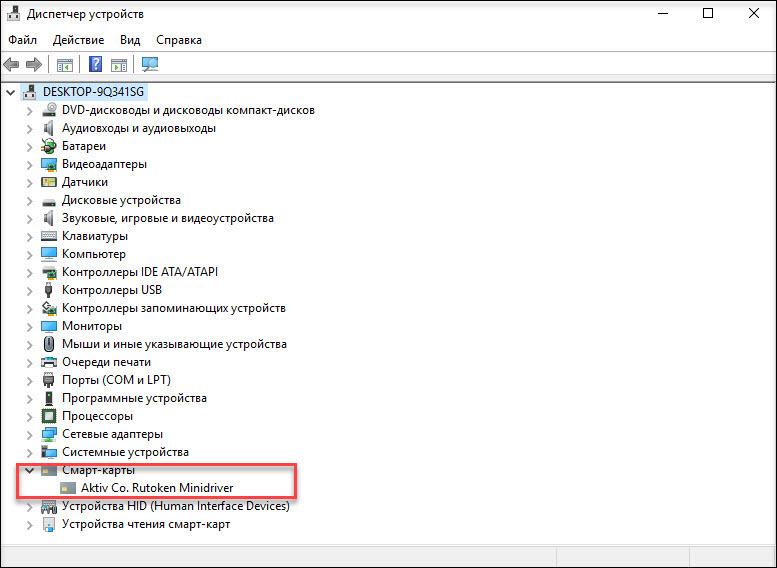

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

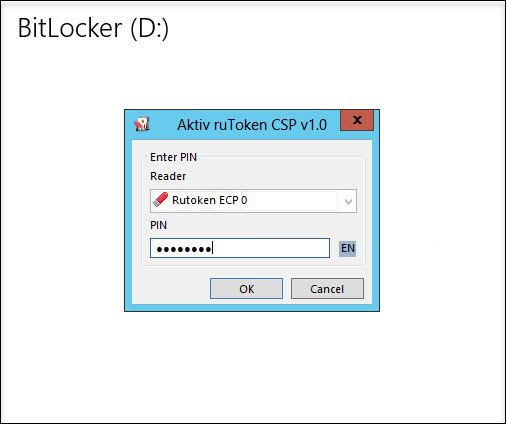

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

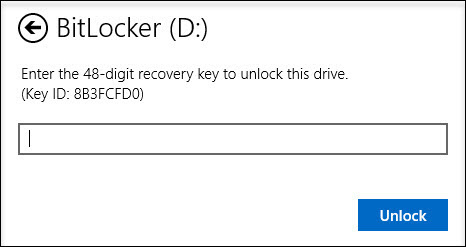

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE — весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE — расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition— для зашифрованного раздела;

- Decrypted-partition — для расшифрованного раздела.

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

Введем команду для монтирования раздела:

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

BitLocker - это встроенная функция Microsoft в версиях Windows Pro и Enterprise, начиная с Windows Vista. Функция BitLocker предназначена для защиты данных путем обеспечения шифрования целых томов, например защитить паролем USB-накопитель .

Однако некоторым людям не нужна функция BitLocker, и они задаются вопросом, как отключить BitLocker Windows 10. Чтобы удалить BitLocker Windows 10, вы попали в нужное место. В этом посте показано, как отключить BitLocker в Windows 10.

[Решено] Как легко восстановить шифрование диска BitLocker уже сегодня!

Возможно, вам потребуется выполнить восстановление с шифрованием диска BitLocker, но вы не знаете, как это сделать; это то, о чем я собираюсь здесь поговорить.

7 способов отключить BitLocker в Windows 10

В этой части мы продемонстрируем 7 способов отключить BitLocker Windows 10.

Способ 1. Отключить BitLocker Windows 10 через панель управления

Прежде всего, вы можете отключить BitLocker Windows 10 через панель управления.

А вот и руководство.

- открыто Панель управления .

- выберите Шифрование диска BitLocker .

- Разверните диск, защищенный BitLocker, и выберите Разблокировать диск .

- Затем введите пароль.

- Затем нажмите Отключить BitLocker .

Способ 2. Отключить BitLocker через настройки

Чтобы отключить BitLocker Windows 10, вы также можете попробовать удалить BitLocker Windows 10 через приложение «Настройки».

А вот и руководство.

- Нажмите Windows ключ и я ключ вместе, чтобы открыть Настройки .

- Во всплывающем окне выберите Система .

- Во всплывающем окне выберите Около с левой панели.

- Затем найдите Раздел шифрования устройства на правой панели и выберите Выключи кнопка.

- Затем в окне подтверждения нажмите Выключи очередной раз.

После этого функция BitLocker была отключена на вашем компьютере.

Способ 3. Отключить BitLocker через редактор локальной групповой политики

Чтобы отключить BitLocker в Windows 10, вы можете отключить его с помощью редактора локальной групповой политики.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Тип gpedit.msc в поле и щелкните Хорошо продолжать.

- Во всплывающем окне перейдите по следующему пути: Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Шифрование диска BitLocker -> Фиксированные диски с данными .

- Затем выберите Запретить запись на фиксированные диски, не защищенные BitLocker .

- Во всплывающем окне выберите Не настраивать или же Отключено . Затем нажмите Применять и Хорошо для подтверждения изменений.

После этого функция BitLocker была отключена с компьютера.

Способ 4. Отключить BitLocker через CMD

Что касается того, как отключить BitLocker Windows 10, вы можете отключить BitLocker через CMD.

Теперь, вот руководство о том, как отключить BitLocker CMD.

- Откройте командную строку от имени администратора .

- Во всплывающем окне введите команду управление-bde -off X: и ударил Войти продолжать. Пожалуйста, замените X фактической буквой жесткого диска.

- Затем начнется процесс расшифровки. Это займет некоторое время, пожалуйста, не прерывайте его.

Когда он будет завершен, вы завершите процесс отключения BitLocker cmd.

Способ 5. Отключить BitLocker через PowerShell

Чтобы отключить BitLocker в Windows 10, вы также можете отключить его через PowerShell.

А вот и руководство.

- Тип PowerShell в поле поиска Windows и выберите наиболее подходящий.

- Затем щелкните его правой кнопкой мыши, чтобы выбрать Запустить от имени администратора .

- Во всплывающем окне введите команду Отключить-BitLocker -MountPoint «X:» и ударил Войти продолжать. Пожалуйста, замените X фактической зашифрованной буквой жесткого диска.

Когда он будет завершен, функция BitLocker на зашифрованном жестком диске будет отключена.

Кроме того, вы также можете отключить BitLocker для всех томов. Просто введите следующие команды, чтобы продолжить.

$ BLV = Get-BitLockerVolume

Отключить-BitLocker -MountPoint $ BLV

После этого вы сможете удалить BitLocker Windows 10.

Способ 6. Отключить службу BitLocker

Есть еще один способ удалить BitLocker Windows 10. Вы можете отключить службу BitLocker.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Во всплывающем окне введите services.msc в поле и щелкните Хорошо продолжать.

- В окне 'Службы' найдите Служба шифрования диска BitLocker и дважды щелкните по нему.

- Затем измените его Тип запуска к Отключено .

- Затем нажмите Применять и Хорошо чтобы сохранить изменения.

Когда он будет завершен, вы отключите BitLocker Windows 10.

Способ 7. Форматирование зашифрованного жесткого диска

Существует способ удалить BitLocker Windows 10. Если на жестком диске нет важного файла, вы можете выбрать отформатируйте это и удалите BitLocker Windows 10. Если на нем есть важные файлы, не рекомендуется использовать этот способ.

А вот и руководство.

- Щелкните правой кнопкой мыши зашифрованный жесткий диск и выберите Формат .

- Во всплывающем окне установите файловые системы и отметьте опцию Быстрое форматирование . Затем нажмите Начало продолжать.

После этого вы удалили BitLocker с жесткого диска Windows 10. Если вы потеряли данные после форматирования, вы можете прочитать пост на Как восстановить файлы с отформатированного жесткого диска (2020) - Руководство Узнать больше.

Заключительные слова

Подводя итог, в этой публикации представлены 7 способов выключить BitLocker в Windows 10. Если вы хотите отключить BitLocker, попробуйте эти способы. Если у вас есть лучший способ отключить BitLocker в Windows 10, вы можете поделиться им в зоне комментариев.

В вашей системе может отображаться проблема с ключом восстановления из-за неправильной конфигурации параметров BIOS. Более того, нежелательное изменение схемы системы также может вызвать возникшую проблему.

Проблема возникает, когда пользователь включает свою систему, но система запрашивает ключ BitLocker (многие из затронутых пользователей не знали, что BitLocker был активен в их системе / диске) для продолжения. Проблема в основном возникает из-за обновления Windows / BIOS или в результате изменения компонента материнской платы (или самой материнской платы). Для некоторых пользователей проблема была ограничена только одним диском. Об этой проблеме сообщают (почти) все марки ПК, и не ограничивается конкретными.

Перед тем, как попробовать решения для обхода BitLocker, отключите систему от Интернета и убедитесь, что проблема не является результатом атаки программы-вымогателя. Также убедитесь, что ваша учетная запись Microsoft в настройках системы подтверждена (кнопка «Подтвердить вашу личность» не отображается). Кроме того, проверьте, можете ли вы использовать Инструмент восстановления BitLocker чтобы решить проблему. И последнее, но не менее важное: проверьте, можете ли вы использовать панель управления в безопасном режиме вашей системы для отключения BitLocker.

Имейте в виду, что всякий раз, когда (во время процесса устранения неполадок) вам удается войти в систему, попробуйте отключить BitLocker или сделайте резервную копию ключа восстановления в безопасном месте, например в вашей учетной записи Microsoft.

Решение 1. Отсоедините кабель питания (вашей системы) или извлеките аккумулятор (из ноутбука)

Проблема BitLocker может быть вызвана любым нежелательным изменением в схеме системы. В этом случае отключение кабеля питания или извлечение аккумулятора (при использовании ноутбука) может привести к полной разрядке компонентов материнской платы и, таким образом, решить проблему.

- Выключите систему или выполните принудительное выключение системы, нажав и удерживая кнопку питания.

- Затем отсоедините кабель питания системы от источника питания. Если проблема связана с ноутбуком, попробуйте извлечь из него аккумулятор.Извлеките аккумулятор ноутбука

- Подождите не менее 5 минут, а затем снова подключите кабель питания (в случае ноутбука снова подключите аккумулятор).

- Теперь загрузите свою систему и проверьте, решена ли проблема с BitLocker. В таком случае отключите BitLocker на панели управления системы и обязательно расшифруйте проблемный диск.

Решение 2. Используйте командную строку

Если вы один из тех счастливчиков, которые смогли войти в систему, и проблема ограничена только одним из дисков, вы можете найти ключ BitLocker с помощью командной строки и таким образом решить проблему.

- Нажмите клавишу Windows и в поле поиска введите Командная строка. Затем щелкните правой кнопкой мыши результат командной строки и выберите «Запуск от имени администратора».Откройте командную строку от имени администратора

- Теперь выполните следующую команду: manage-bde -protectors X: -get

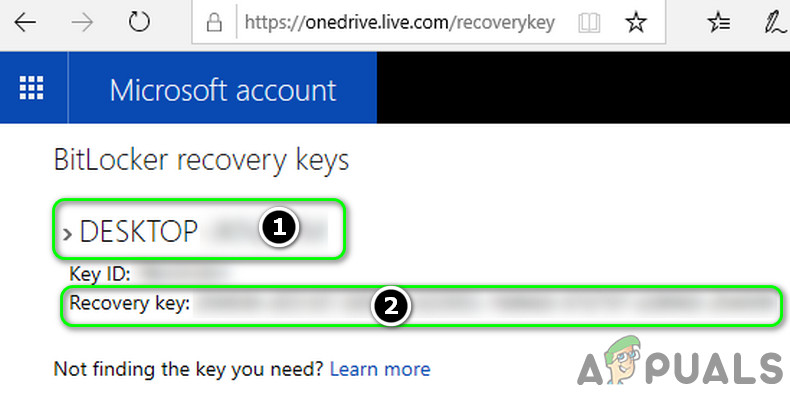

Решение 3. Восстановите ключ BitLocker из хранилищ онлайн-резервных копий

Если у вас нет или вы не можете найти ключ восстановления BitLocker в вашей системе / на USB-устройствах или в любом из распечатанных документов, вы можете использовать любое из перечисленных ниже мест для восстановления ключа BitLocker. Но имейте в виду, что если ключ находится не в перечисленных ниже местах или найденный ключ не работал, проверьте, используете ли вы какую-либо другую учетную запись Microsoft (личную, рабочую, учебную / университетскую) в проблемной системе. Если это так, то используйте эту учетную запись (возможно, вам придется по очереди попробовать все учетные записи Microsoft, используемые в вашей системе), чтобы войти в нижеупомянутые места и проверить, присутствует ли ключ восстановления. Если да, то используйте этот ключ, чтобы проверить, решает ли это проблему BitLocker.

Использовать ссылку OneDrive

- Запустите веб-браузер и перейдите Вот (возможно, вам придется использовать свои учетные данные Microsoft для входа в систему):

- Теперь проверьте, есть ли там ключ восстановления, если да, затем используйте этот ключ, чтобы проверить, решает ли он проблему (или попробуйте другую учетную запись Microsoft, если учетная запись использовалась в проблемной системе).Найдите ключ восстановления BitLocker в OneDrive

Использовать страницу учетной записи Microsoft

- Навигация Вот через веб-браузер:

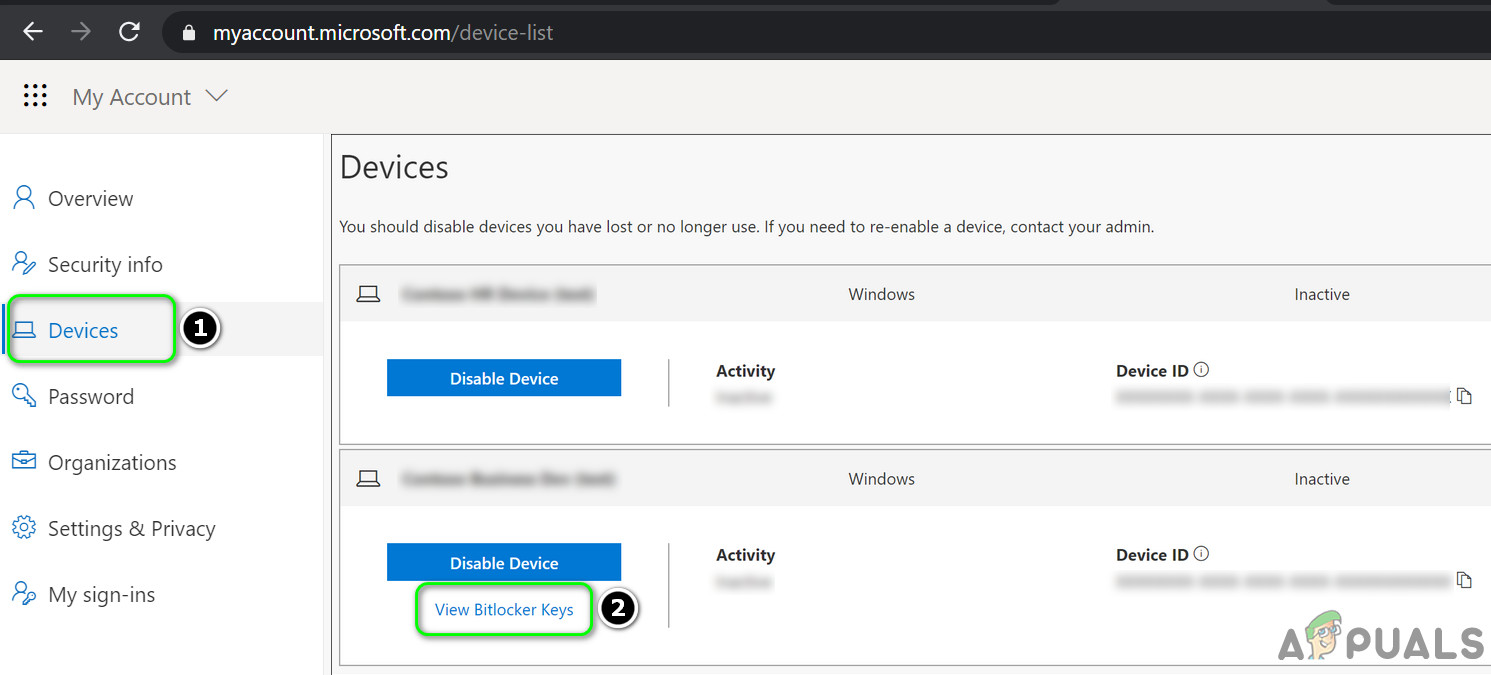

- Затем на левой панели навигации нажмите «Устройства» (обычно третий вариант) и проверьте, отображается ли там проблемное устройство.

- Если это так, нажмите кнопку View BitLocker для проблемного устройства и проверьте, решает ли этот ключ проблему.Просмотр ключей BitLocker на странице моей учетной записи

- Если это не помогло, проверьте, присутствует ли ключ. Вот:

- Если этот ключ там не отображается, убедитесь, что выбрано проблемное устройство. Затем используйте этот ключ, чтобы проверить, решает ли это проблему.

Используйте Office 365 / Azure Active Directory

- Навигация Вот через веб-браузер (если вы являетесь пользователем Office 365 или ваша организация использовала / использует Azure Active Directory):

- Затем на левой панели навигации щелкните Azure Active Directory и еще раз на левой панели щелкните Azure Active Directory.Откройте Центр администрирования Azure Active Directory

- Теперь нажмите «Устройства», а затем на вкладке «Все устройства» (вы можете использовать вкладку «Ключи BitLocker») откройте проблемное устройство (если показано).Открытие устройств в центре администрирования Azure Active Directory

- Теперь скопируйте (вы можете щелкнуть значок «щелкните, чтобы скопировать») ключ восстановления BitLocker проблемного устройства и проверьте, решает ли найденный ключ проблему BitLocker.Скопируйте ключ BitLocker из центра администрирования Azure Active Directory.

Возможно, вам придется связаться с ИТ-администратором вашей организации, если протоколы безопасности вашей организации не позволяют восстановить ключ из каталога Azure. Если ваша система является частью доменной сети, обратитесь к сетевому администратору за ключом восстановления BitLocker (возможно, резервная копия ключа была скопирована на локальном сервере).

Решение 4. Измените настройки BIOS

Вы можете столкнуться с проблемой BitLocker, если какой-либо из параметров BIOS системы изменен пользователем или в результате обновления BIOS, поскольку это может привести к изменению среды (например, включение / отключение функции TPM), которое важно для работы BitLocker. В этом случае внесение указанных ниже изменений в BIOS может решить проблему.

Предупреждение: Двигайтесь вперед на свой страх и риск, так как редактирование BIOS системы требует определенного уровня знаний, и если не сделать это правильно, вы можете заблокировать свой компьютер и нанести непоправимый вред своим данным.

Загрузите свою систему в BIOS и проверьте, решило ли изменение следующих настроек BIOS проблему BitLocker. Имейте в виду, что следующие инструкции могут быть разными для всех пользователей.

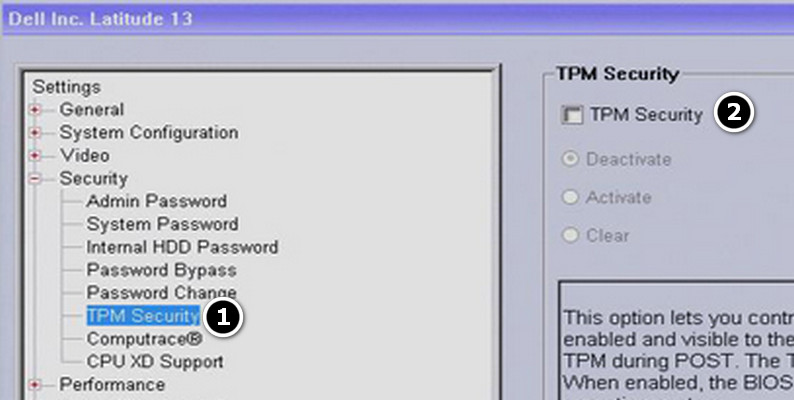

Включение / отключение модуля TPM

- В BIOS системы разверните вкладку Безопасность и выберите Безопасность TPM.

- Теперь отметьте опцию TPM Security и примените свои изменения.Включите безопасность TPM в BIOS

- Затем проверьте, очищена ли система от проблемы с BitLocker.

Если TPM уже включен, проверьте, решает ли проблему отключение функции TPM.

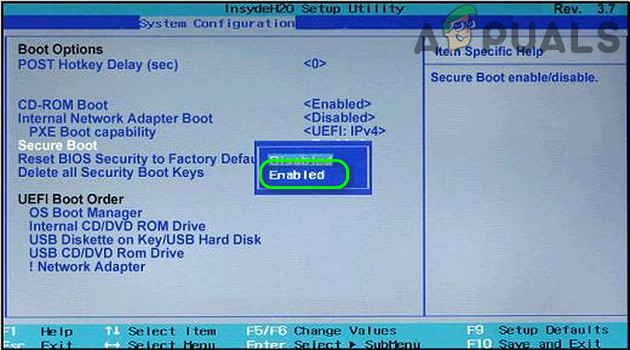

Включение / отключение функции безопасной загрузки

- Загрузитесь в BIOS системы и перейдите на вкладку Конфигурация системы.

- Теперь включите безопасную загрузку и проверьте, решена ли проблема с BitLocker. Если безопасная загрузка уже включена, проверьте, решает ли ее отключение проблему.Включите безопасную загрузку в BIOS

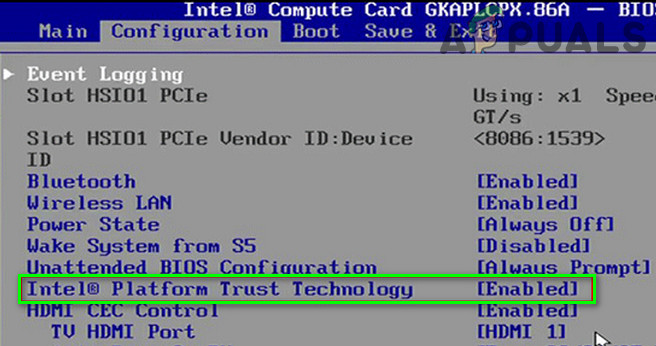

Включить платформу Trust Technology (PTT)

- В BIOS системы перейдите на вкладку Configuration и включите платформу Trust Technology.Включить платформу Trust Technology

- Затем примените свои изменения и проверьте, решена ли проблема BitLocker.

Обновите BIOS системы до последней сборки

- Перед обновлением проверьте, решает ли возврат к более старой версии BIOS проблему BitLocker (если да, то обязательно отключите BitLocker на панели управления системы, так как это может создать проблему в будущем, если BIOS снова обновится).

- Если нет, обновите BIOS системы в соответствии с инструкциями производителя системы (возможно, вам придется удалить проблемный диск или использовать USB для обновления BIOS и проверить, решает ли это проблему BitLocker):

Редактировать последовательность загрузки

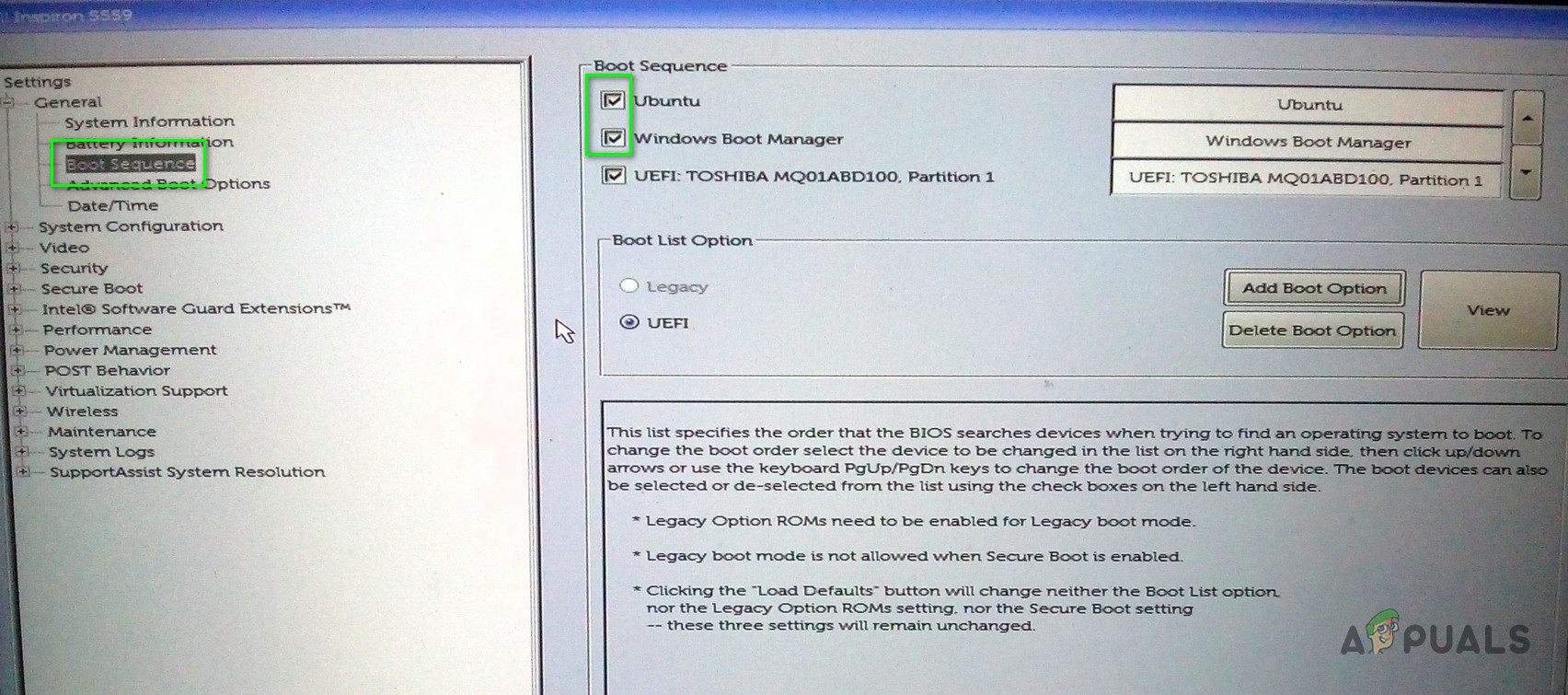

- В BIOS системы разверните «Общие» и выберите параметр «Последовательность загрузки».

- Теперь на правой панели снимите флажки с тех параметров загрузки, которые вы не используете. Например, снимите флажок Windows Boot Manager и любой другой UEFI / устройство, которое не требуется. Убедитесь, что отмечен только диск, на котором установлена ваша Windows.Снимите флажок Несоответствующие параметры загрузки UEFI в BIOS

- Затем примените свои изменения и проверьте, решена ли проблема BitLocker.

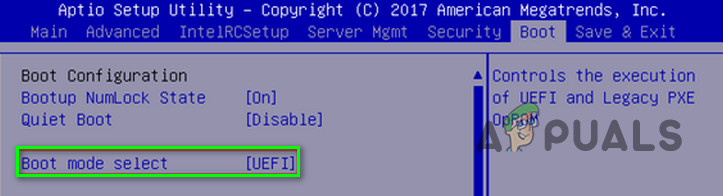

Изменить режим загрузки

- В BIOS системы перейдите на вкладку Boot и установите режим загрузки UEFI.Установите режим загрузки на UEFI

- Затем проверьте, решена ли проблема BitLocker. Если нет, проверьте, решает ли включение TPM / PTT и безопасной загрузки (обсуждалось выше) проблему BitLocker (убедитесь, что параметр Legacy Boot не отмечен).

Сброс различных настроек BIOS

- В BIOS вашей системы разверните Secure Boot и выберите Expert Key Management.

- Теперь нажмите кнопку «Восстановить настройки» и выберите «Заводские настройки».Перейдите на вкладку Expert Key Management в BIOS

- Затем выберите ОК и выйдите из BIOS.

- Теперь проверьте, очищена ли система от проблемы BitLocker.

- Если нет, то загрузите свою систему в BIOS и на вкладке «Общие» нажмите «Восстановить настройки».

- Затем щелкните Custom User Setting и щелкните OK.

- Теперь проверьте, решена ли проблема BitLocker.

- Если нет, то повторите шаги с 5 по 6, но на этот раз выберите «Заводские настройки» и проверьте, избавлена ли система от проблемы BitLocker.

- Если нет, то повторите то же самое, но на этот раз выберите BIOS по умолчанию и проверьте, решена ли проблема BitLocker в системе.Сбросьте BIOS на другие настройки

Если проблема не устранена и вы не можете найти ключ BitLocker, вы можете либо использовать стороннее агентство по восстановлению данных, чтобы вернуть свои данные, либо переформатировать диск / систему, а затем выполнить восстановление данных с помощью инструментов восстановления данных (но сохраните в виду, что вы можете потерять свои данные).

Читайте также: