Запрет запуска с флешки

Данная функция позволяет автоматически считывать данные с различных съемных устройств, запуску приложений на них, сразу после подключения носителя информации к вашему компьютеру.

Как правило, в операционной системе Windows, функция «автозапуск» активирована по умолчанию. Когда вы вставляете диск, всегда сразу же запускается инсталляция программы на нем, или, например, аудио, или видео проигрыватель, если на вашем носителе имеются файлы мультимедиа (музыка, видео, фото).

Зачем необходим автозапуск и что он из себя представляет?

В случае, когда вы подключаете к компьютеру флешку, или портативный жесткий диск, сперва появится окно «Автозапуск», после которого, откроется другое окошко, в котором будет указано, что данный диск, или устройство хранит в себе данные различных типов и будет предложен небольшой список из различных действий, которые можно выбрать для данного носителя (или отказаться от них).

Автозапуск позволяет довольно комфортно автоматизировать работу с разными носителями информации, что довольно удобно для любого пользователя. Но у этого удобства есть и обратная сторона: не все что запускается автоматически, может нести с собой пользу. Ведь при подключении флешки, или диска, на компьютер без вашего ведома может установиться любая программа и хорошо если это будет навязчивый виджет в браузер. Очень часто таким образом, на компьютер попадают различные вирусы. Пользуясь автозапуском, вредоносная программа, устанавливает в систему свои файлы, которые уже начинают выполнять свое коварное предназначение. Согласитесь, не приятная ситуация. Дабы избежать подобных неприятностей, рекомендуется отключать автозапуск, тем самым повышая безопасность на вашем ПК.

Отключаем автозапуск через редактор групповой политики

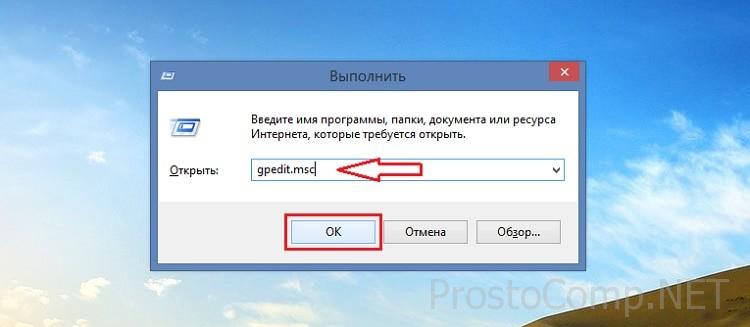

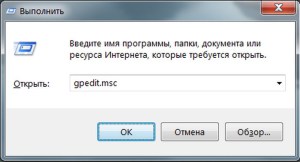

Откройте меню «Пуск», затем «Выполнить» (можно так же воспользоваться «горячими клавишами» Win+R), после чего будет открыто окошко «Запуск программы». В которое необходимо ввести gpedit.msc и нажать ENTER.

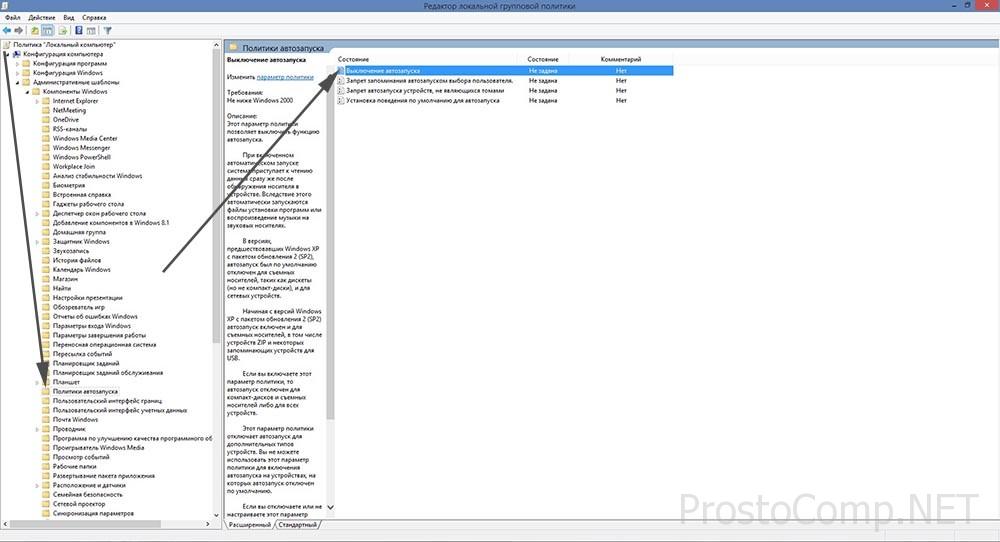

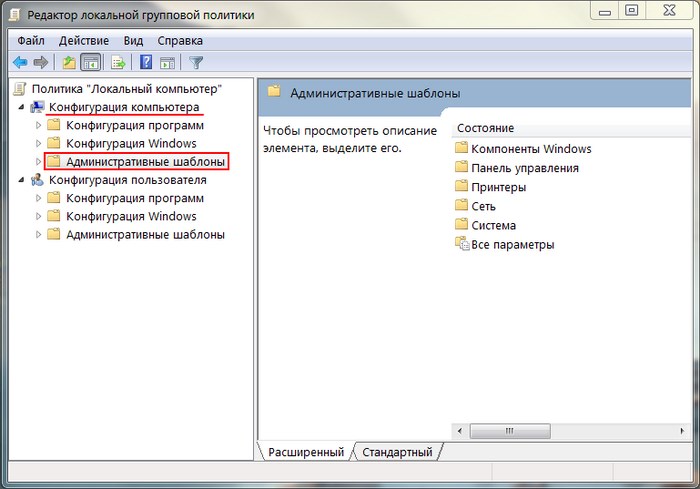

Далее выполняем такие пункты:

- в окне, которое открылось, выбираем Политика «Локальный компьютер», затем «Конфигурация компьютера», после чего «Административные шаблоны» и «Компоненты Windows» → «Политика автозапуска»;

- в правой части окна выберем «Отключить автозапуск»;

- выбираем меню Действие → Свойства (или можно сделать двойной щелчок мыши по «Отключить автозапуск»);

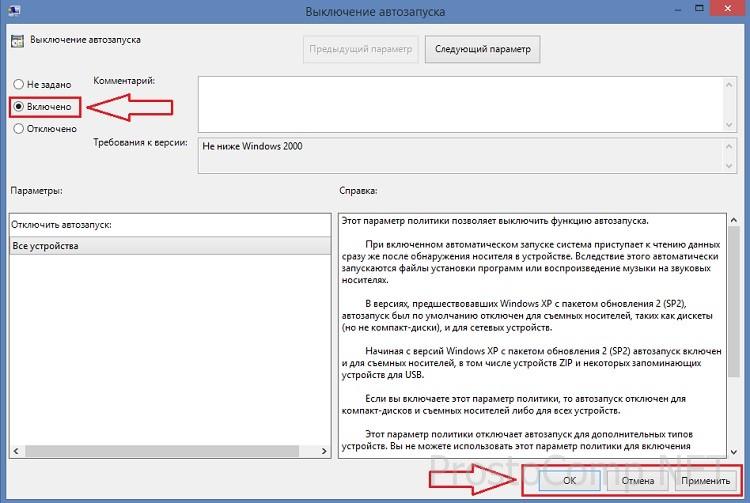

- в открывшемся окне «Свойства», напротив «Отключить автозапуск», устанавливаем переключатель в положение Включен;

- затем, в списке «Отключить автозапуск на:» выбираем «всех дисководах» и нажимаем ОК.

После чего:

- заходим в Конфигурация пользователя → Административные шаблоны → Система;

- в правой части окна выбираем «Отключить автозапуск»;

- открываем меню Действие → Свойства;

- в открывшихся Свойствах, напротив «Отключить автозапуск», устанавливаем значение «Включен»;

- после чего в выпадающем списке отключения автозапуска на дисководах, выбираем «всех дисководах» и нажимаем ОК;

- закрываем окно, в котором выполняли все вышеописанные изменения.

Необязательно выполнять перезагрузку вашего компьютера, что бы выполненные изменения вступили в силу. Для этого мы сворачиваем все окна (можно воспользоваться соответствующей значком, расположенным на панели «Быстрого запуска», или при помощи сочетания клавиш Win+D), затем просто нажимаем клавишу F5 (или через контекстное меню Рабочего стола, кликнув правой кнопкой по пустому месту и выбрав «Обновить»).

Отключаем автозапуск через редактор реестра

Для этого нам нужно открыть меню «Пуск» выберете «Выполнить» (или воспользуйтесь сочетанием Windows+R), откроется окошко, в которое вводим команду regedit и нажимаем ОК.

Безопасность системы существенно снижается из-за физического подключения к ней внешних носителей информации. Зачастую у имеющих доступ к компьютеру пользователей есть возможность приносить флешки и другие съемные носители, подключать их, и как копировать информацию, так и запускать со съемных носителей программы, представляющие опасность. Причем зачастую пользователь может даже и не подозревать, что на его носителе имеются вирусы (так как они неплохо маскируются), а, следовательно – невольно заражать систему, что приводит как к потере, так и разглашению конфиденциальной информации.

За сменными носителями обычно пристально наблюдают антивирусные программы-мониторы. Мы же расскажем, как обезопасить систему ее же встроенными средствами.

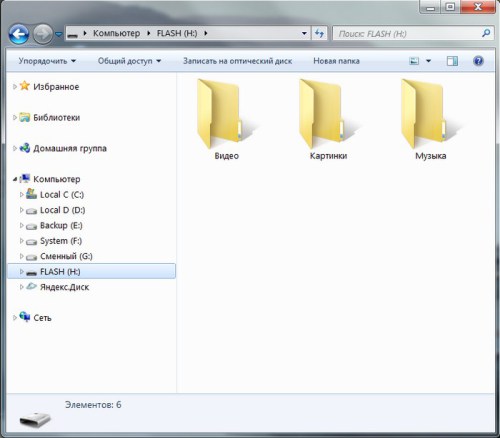

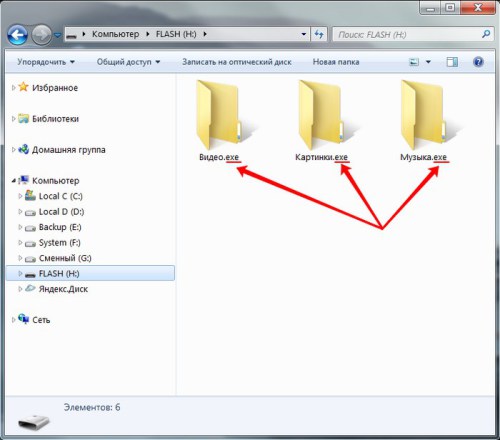

Наверняка вы уже сталкивались с вирусами, скрывающими на флешке ваши папки и маскирующимися под них? Выглядит это приблизительно таким образом:

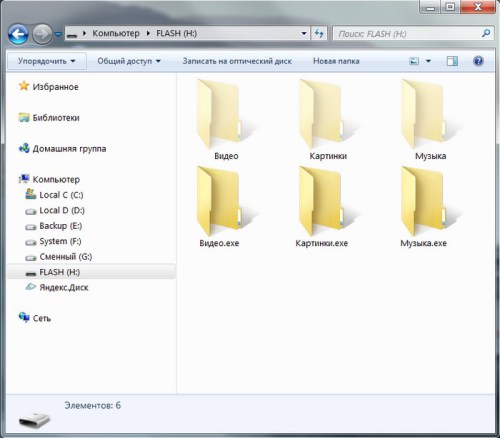

Как видим, это совсем не то, что мы думали, а запускаемые .exe файлы вируса, замаскированные под наши, находившиеся на флешке, папки. Куда же пропали наши папки? Включив отображение скрытых файлов, мы обязательно обнаружим папки на своем месте, вот так:

Стоило нам кликнуть мышью на запускаемый файл, притворившийся папкой, и компьютер был бы заражен, мы сами бы запустили вирус и дали бы ему возможность безнаказанно хозяйничать в системе.

Само собой, вряд ли вы будете проверять таким образом все флешки, попадающие в ваши руки. Стало быть, необходимо категорически запретить запуск программ непосредственно со сменных носителей. В таком случае необходимые программы можно использовать, скопировав их с флешки на жесткий диск компьютера, а вот случайно запустить вирус, притворяющийся папкой – уже будет невозможно.

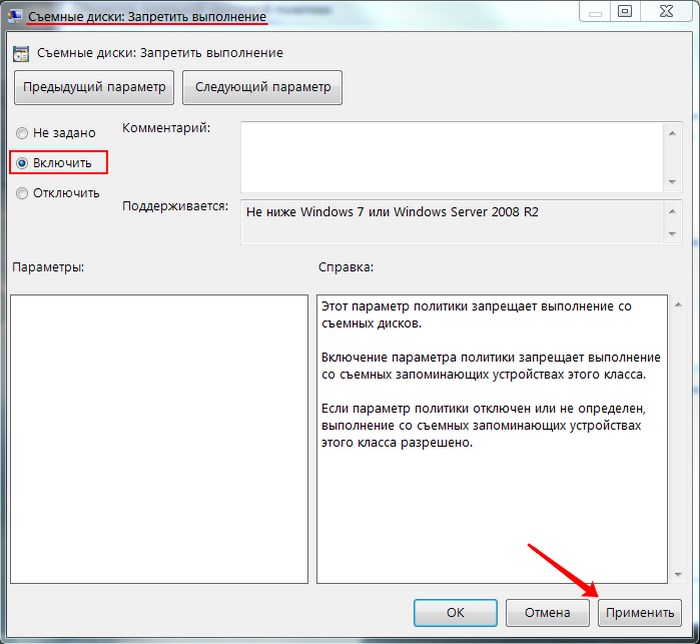

Для этой цели нам необходимо отредактировать локальную групповую политику, которая и позволяет ограничить пользователя в некоторых действиях, что в итоге приведет к более безопасной работе всей системы в целом (ведь пользователь, как неожиданно это не звучит, тоже является частью компьютерной системы, причем зачастую гораздо менее дисциплинированной).

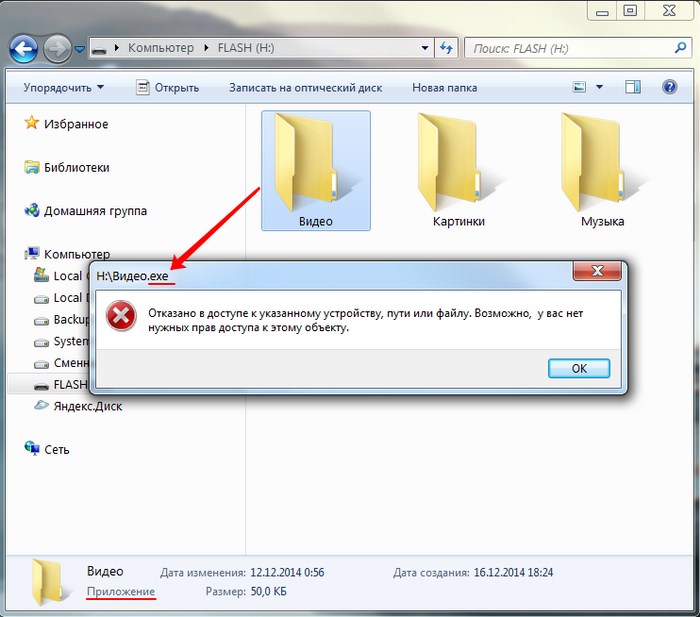

После внесенных нами изменений, ни одна программа со сменного диска не сможет быть запущена, а при попытке запуска будет выдаваться окно, сообщающее о запрете действия:

Таким образом, появление подобного окна не при попытке запуска приложения, хранящегося на флешке, а при открытии папки, будет сигнализировать о том, что под видом папки скрывается запускаемая программа-вирус, которая в вашей системе запущена не будет, но, конечно же, требует немедленного излечения любым доступным антивирусом, или удаления вручную.

Само собой, подобное редактирование имеет смысл в том случае, когда пользователи, имеющие доступ к компьютеру, не обладают административными правами и не могут отключить установленные нами ограничения.

При желании, можно ввести и более жёсткие ограничения, например, запретив использовать сменные диски, или даже запретив устанавливать их в систему (тем, у кого есть привилегии установки драйверов).

Вероятно, подобный запрет вызовет недовольство, тем не менее, это достаточно эффективное средство для ограничения посторонней деятельности на вашем компьютере, как пользователей, так и приносимых ими программ.

Как видите, ограничить доступ к сменным носителям в целях повышения безопасности системы – не так уж и сложно, а выигрыш оправдывает затраченное время.

Есть много случаев, когда по какой-либо причине мы оставляем запоминающее устройство подключенным к ПК, когда выключаем его, а когда мы снова включаем его, система отказывается загружаться, пока мы не отключим его от сети. Это происходит потому, что Загрузка ПК настроен на поиск USB-накопители Во-первых, в этой статье мы расскажем вам, что вам нужно сделать, чтобы решить эту проблему.

Как правило, даже если вы оставляете USB-накопитель подключенным к ПК при его включении (например, флеш-накопитель или внешний жесткий диск), ПК не должен определять его как загрузочное устройство и, следовательно, не должен давать ошибка при запуске. система. Однако бывают случаи, когда у вас есть подключенное устройство, если это устройство хранения, компьютер будет считать, что это загрузочный диск, и выдает ошибку, если на нем не установлена операционная система.

Почему возникают эти проблемы?

Существуют определенные условия, которые должны быть выполнены для того, чтобы система обнаружила USB-накопитель в качестве загрузочного устройства, и это как раз то, чтобы предотвратить попытки компьютера загрузиться с него, когда вы включаете ПК с подключенным USB-устройством. Фактически, несмотря на то, что в конфигурации загрузки вы сначала поместили USB-накопители перед системным устройством, на котором у вас установлена операционная система, ПК должен определить, что на этих дисках не установлена операционная система, и он перейдет к следующий . однако бывают случаи, когда это не работает должным образом, и тогда возникают проблемы.

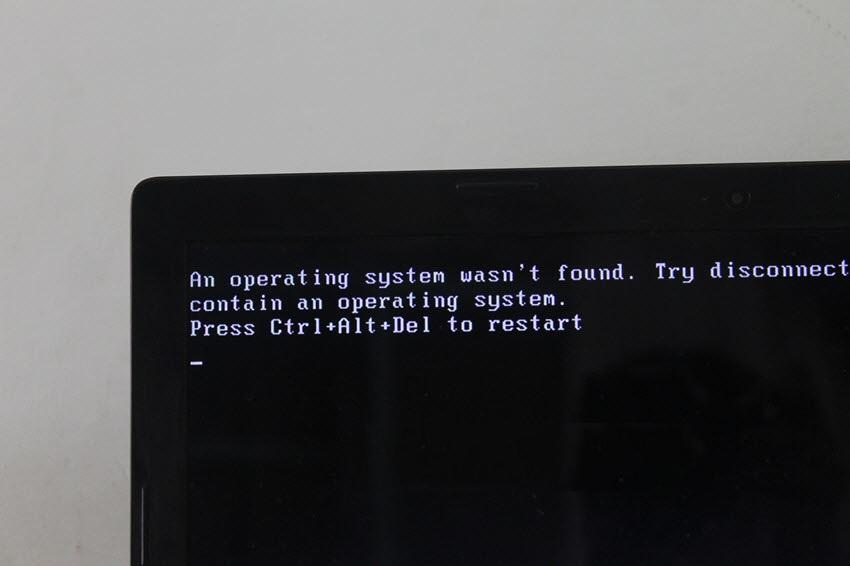

Ошибка, которую вы получаете, когда это происходит, должна напоминать ошибку на изображении выше, которое говорит нам, что операционная система не была найдена, и буквально говорит нам отключить устройство и нажать Ctrl + Alt + Del, чтобы перезагрузить компьютер (и попробуйте еще раз. ).

У нас есть полное руководство по измените BIOS с Legacy на UEFI в случае, если вы предпочитаете эту альтернативу, которая, хотя она более рекомендуется, чем то, что мы собираемся рассказать вам ниже, также требует немного больше работы и даже связана с некоторыми рисками (это решение, которое мы предлагаем сейчас, не несет никакого риска).

Отключить загрузку с USB

Попав в BIOS, снова все зависит от производителя, модели и поколения вашей материнской платы, но, как правило, вам следует перейти в Advanced Settings, Advanced или что-то подобное. На более современных материнских платах вы увидите опцию «Загрузка» прямо в верхнем правом углу, и именно здесь вам следует перейти, чтобы изменить интересующую нас конфигурацию, чтобы решить эту проблему загрузки с USB.

В любом случае вы должны найти параметр под названием «Последовательность загрузки», «Порядок загрузки», «Загрузочное устройство» или что-то подобное - выберите этот параметр, и появится меню, позволяющее выбрать загрузочные устройства, которые поддерживает ваша материнская плата. В зависимости от BIOS здесь есть две альтернативы: появляются разные строки, называемые «Первое загрузочное устройство», «Второе загрузочное устройство» и т. Д. или варианты появляются сразу.

Лучшее, что вы можете сделать здесь, - это изменить последовательность загрузки так, чтобы первым вариантом был блок хранения (жесткий диск или твердотельный накопитель), на котором установлена операционная система, и забыть обо всех остальных вариантах. Имейте в виду, что это будет отключить возможность компьютера загрузка напрямую с USB-накопителя когда вам это нужно, и будет ограничиваться загрузкой только с вашего обычного накопителя, но, несомненно, решит проблему того, что компьютер не загружается, когда он у вас есть. USB-накопитель подключен.

А что делать, если вам нужно запустить систему с USB?

Если у вас уже был ПК с активной и работающей операционной системой, обычно вам никогда не потребуется загружаться с USB-накопителя, если только вы не собираетесь форматировать компьютер, переустанавливать Windows или вынуждены использовать Live CD для решения проблем; В любом случае, если вы ранее отключили возможность загрузки компьютера с USB-накопителя, не беспокойтесь, потому что это, очевидно, обратимо.

Все, что вам нужно сделать, это снова войти в BIOS и выполнить шаги, противоречащие тому, как мы объяснили в предыдущем шаге, поместив USB-устройства в качестве первого варианта в последовательности загрузки, но не забыв поставить обычное устройство хранения в качестве второго варианта, поскольку в противном случае в тот момент, когда вы вытащите загрузочный USB-накопитель, система не сможет нормально запустить ваше устройство.

Как видите, изменение последовательности запуска вашего компьютера - это нечто простое, и это не займет у вас больше минуты, если вы узнаете, где соответствующее меню должно внести изменения, поэтому вам не нужно бояться при внесении этих изменений. каждый раз, когда вам это нужно.

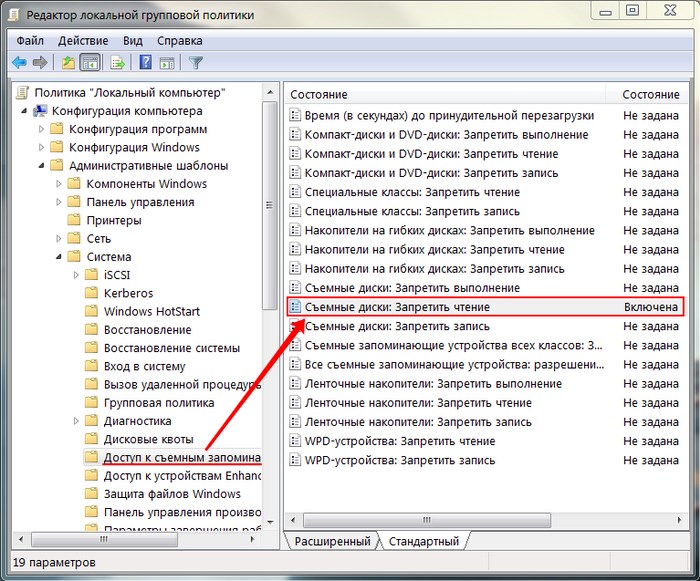

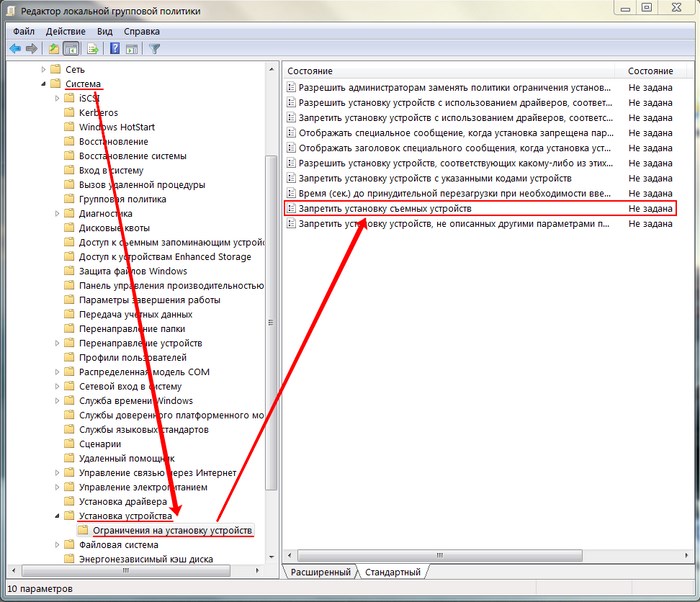

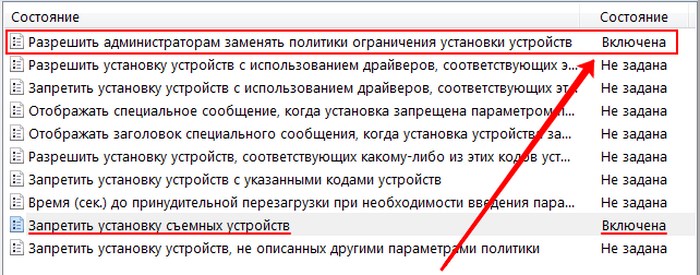

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. В некоторых организациях для предотвращения утечки конфиденциальных данных и заражения компьютеров вирусами, возможность использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п) блокируют из соображений безопасности. В этой статье мы покажем, как с помощью групповых политик (GPO) заблокировать возможность использования внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов.

Настройка групповых политик управления доступом к внешним USB носителям в Windows

Во всех версиях Windows, начиная с Windows 7, вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Возможно программное запретить использование только USB накопителей. При этом вы можете использовать другие USB устройства такие как мышь, клавиатура, принтер и т.д, которые не определяются как съемный диск.

Групповые политики блокировки USB устройств будут работать, если инфраструктура вашего домена Active Directory соответствует следующим требованиям:

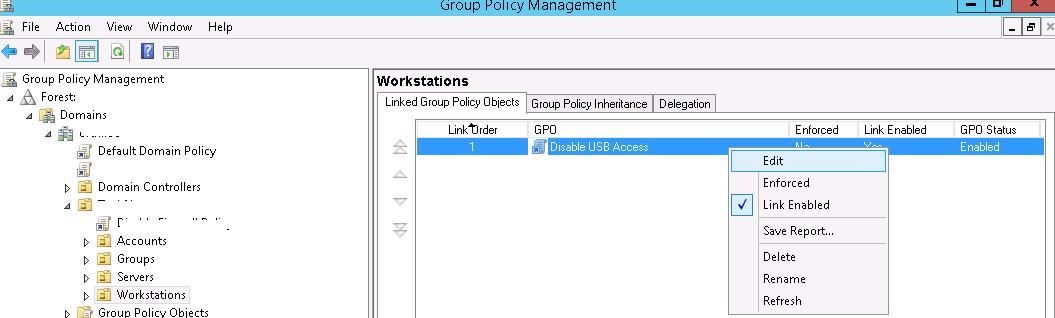

Примечание. Набор политик, позволяющий полноценно управлять установкой и использованием съемных носителей в Windows, появился только в этой версии AD (версия схемы 44).Итак, мы планируем запретить использование USB накопителей на всех компьютерах в определенном контейнере (OU) домена (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства). Предположим, мы хотим распространить действие политики на OU с именем Workstations. Для этого, откройте консоль управления доменными GPO (gpmc.msc) и, щелкнув ПКМ по OU Workstations, создайте новую политику (Create a GPO in this domain and Link it here).

Совет. Политика ограничения использования USB портов на отдельно стоящем компьютере (домашний компьютер или компьютер в рабочей группе) может быть настроена с помощью локального редактора групповых политик – gpedit.msc. В домашних редакция Windows локальный редактор групповых отсутствует, но это можно установить.

Перейдите в режим редактирования GPO (Edit).

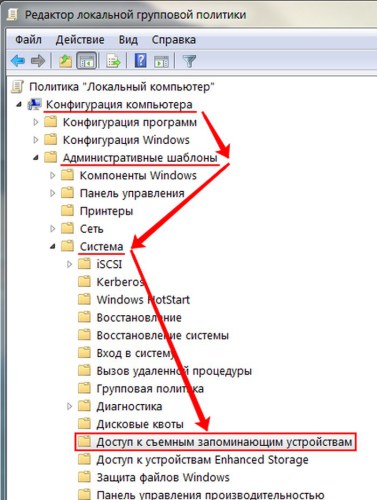

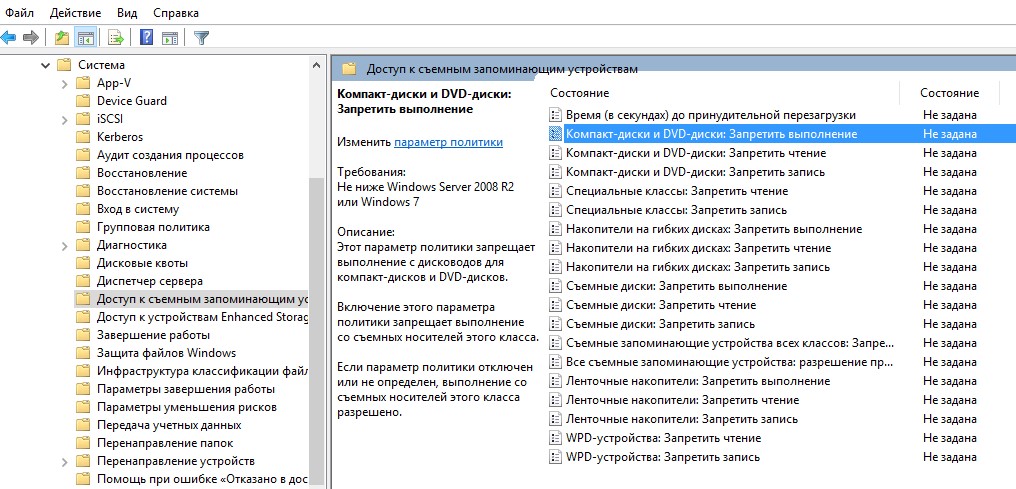

Настройки блокировки внешних запоминающих устройства есть как в пользовательском, так и в компьютерных разделах GPO:

- UserConfiguration-> Policies-> AdministrativeTemplates-> System->RemovableStorageAccess (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- ComputerConfiguration-> Policies-> AdministrativeTemplates-> System-> RemovableStorageAccess (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

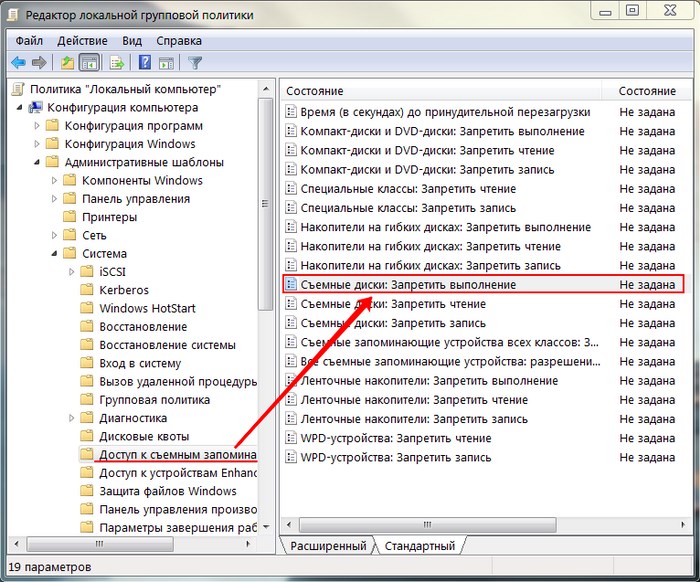

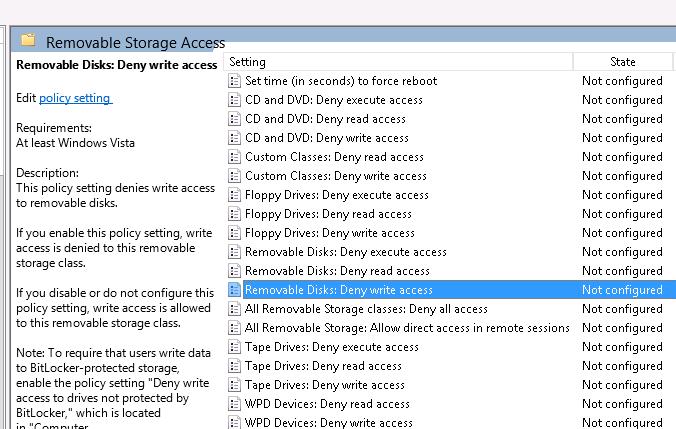

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны, планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

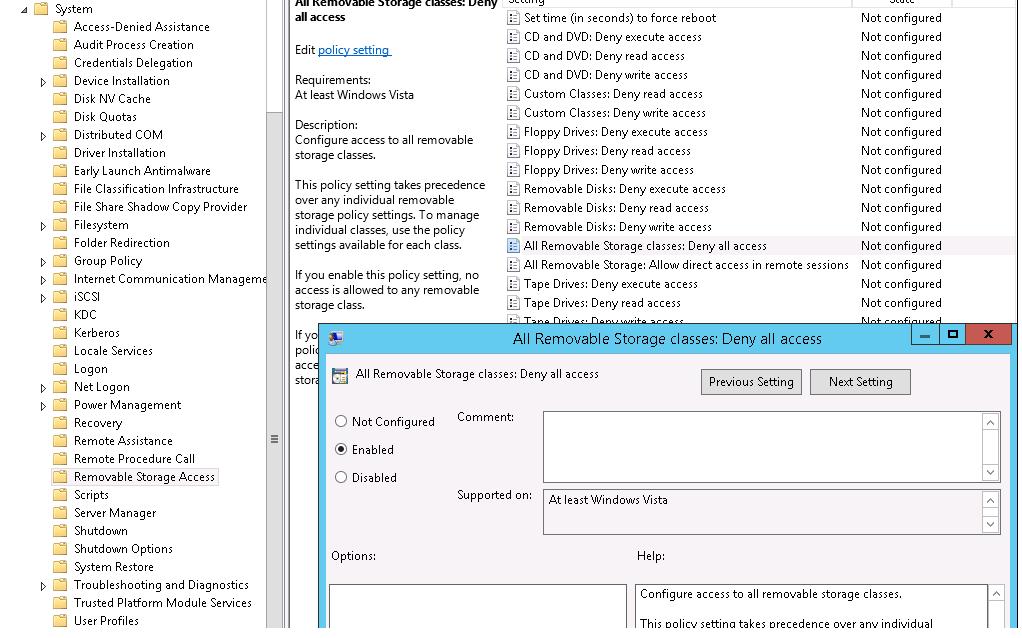

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью заблокировать доступ с компьютера к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

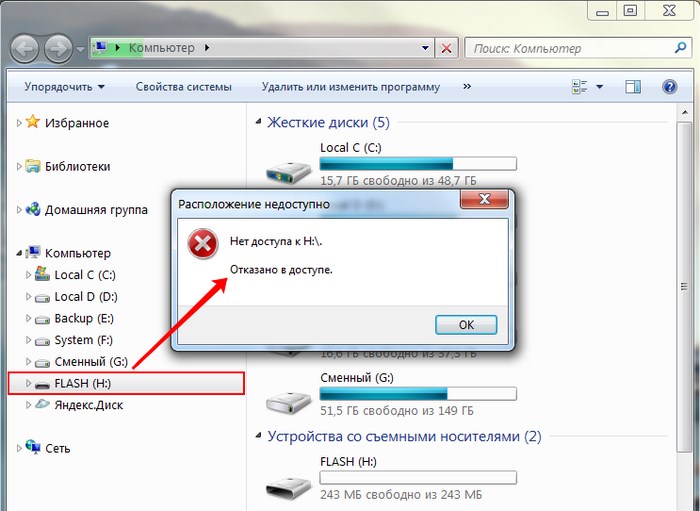

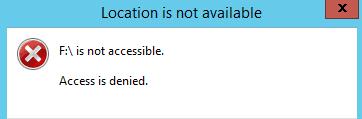

После активации политики и обновления ее на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, чтобы запретить запись данных на USB флешки, и другие типы USB накопителей, достаточно включить политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

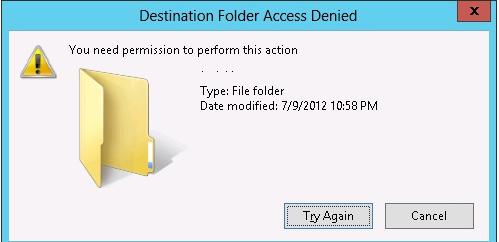

В этом случае пользователи смогут читать данные с флешки, но при попытке записать на нее информацию, получат ошибку доступа:

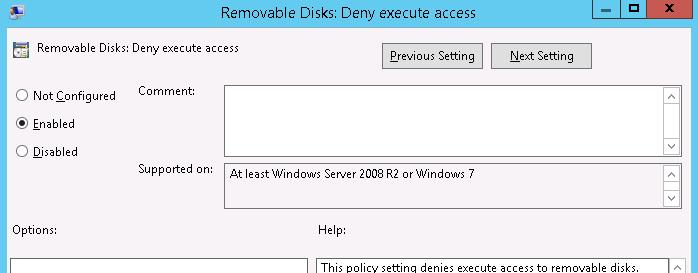

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск с USB дисков исполняемых файлов и файлов сценариев.

Как заблокировать USB накопители только определенным пользователям?

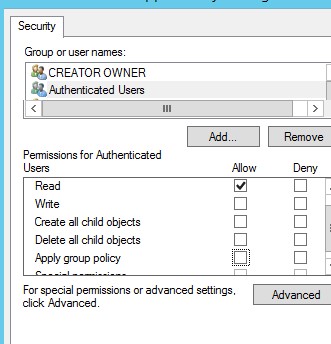

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов (или другие исключения в политики блокировки USB накопителей).

Проще всего это реализуется с помощью использования Security Filtering в GPO. Например, запретить применять политику блокировки USB к группе администраторов домена.

Гибкое управление доступом к USB накопителям через реестр и GPO

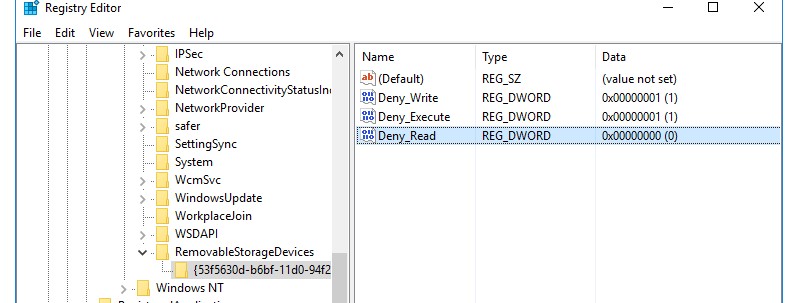

Более гибко управлять доступом к внешним устройствам можно с помощью настройки параметров реестра, которые задаются рассмотренными выше политиками через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) \SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices (по умолчанию этого раздела в реестре нет).

Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец 2) и параметром REG_DWORD с типом ограничения Deny_Read (запрет чтения), Deny_Write (запрет записи) или Deny_Execute (запрет выполнения).

Если значение параметра равно 1— ограничение активно, если 0 – запрет использования данного класса устройств не действует.

| Имя политики | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access | Deny_Read | |

| Floppy Drives: Deny write access | Deny_Write | |

| CD and DVD: Deny read access | Deny_Read | |

| CD and DVD: Deny write access | Deny_Write | |

| Removable Disks: Deny read access | Deny_Read | |

| Removable Disks: Deny write access | Deny_Write | |

| Tape Drives: Deny read access | Deny_Read | |

| Tape Drives: Deny write access | Deny_Write | |

| WPD Devices: Deny read access | | Deny_Read |

| WPD Devices: Deny write access | | Deny_Write |

Указанные ключи реестра и параметры можно создать вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем . С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

С помощью данных ключей реестра и возможностями нацеливания политик GPP с помощью Item-level targeting вы сможете гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (вплоть до возможности выборки компьютеров через WMI фильтры). Например, можно создать доменную группу Storage-Devices-Restrict и добавьте в нее учетные записи компьютеров, на которых нужно ограничить исопльзование USB накопителей. Эта группа указывается в вашей политике GPP в секции Item Level Targeting -> Security Group с опцией Computer in Group. В результате политика блокировки USB будет применяться к компьютерам, добавленным в эту группу AD.

Примечание. Аналогичным образом вы можете создать собственные политики для классов устройств, которые в данном списке не перечислены. Узнать идентификатор класса устройства можно в свойствах драйвера в значении атрибута Device Class GUID.Полное отключение USB Storage Driver через реестр

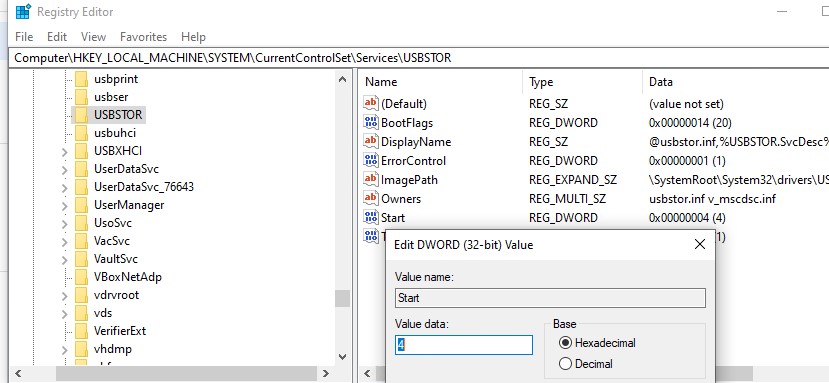

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\services\USBSTOR" -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

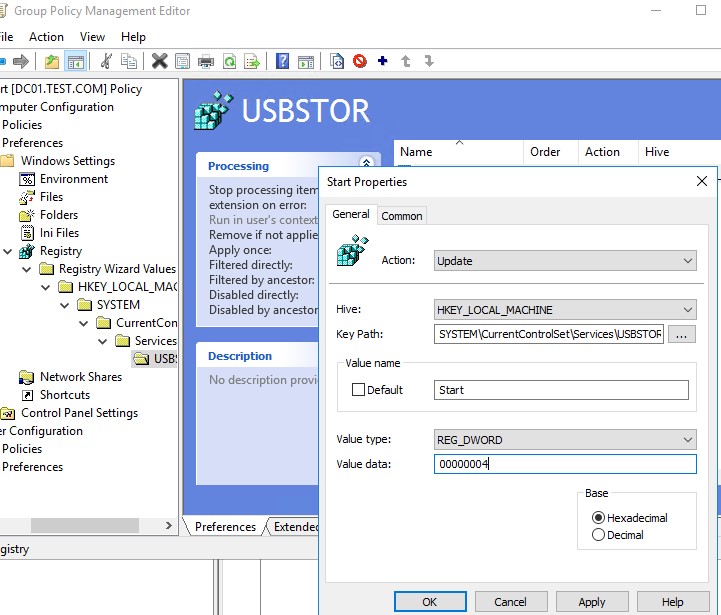

Примечание. Это единственный способ отключения USB накопителей в снятых с поддержки Windows XP /Windows Server 2003, т.к. в этих версиях нет отдельных настроек груповых политик для ограничения доступа к внешним USB устройствам.С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEM\CurrentControlSet\Services\USBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

Разрешить подключение только определенной USB флешки

С помощью определённой настройки реестра можно разрешить подключение только определённой (одобренной) USB флешки к компьютеру. Вкратце рассмотрим, как это можно настроить.

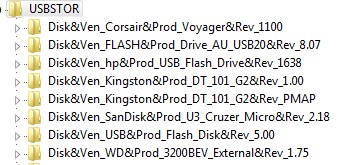

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR отдельную ветку. в которой содержится информация о накопителе (например, Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00 ).

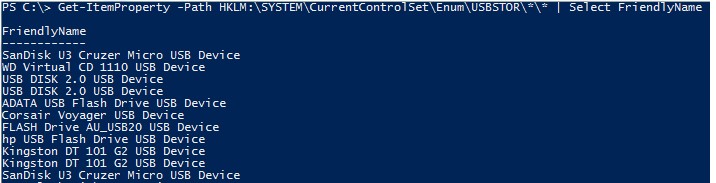

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\*| select FriendlyName

Вы можете удалить все разделы реестра для подключенных ранее USB флешек, кроме тех, которые вам нужны.

Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех (в том числе (SYSTEM и администраторов) были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.

Читайте также:

- Магнитолы дигма почему с флешки проигрывают всю подряд музыку а не по альбомам

- Как настроить монитор филипс по ширине и высоте

- Мультизагрузочная флешка с несколькими ос и утилитами подробный обзор утилиты ventoy mp4

- От чего зависит качество изображения на мониторе узи

- Как поставить с в кружочке на клавиатуре