Можно ли украсть конфиденциальную информацию с экрана монитора

В современных условиях цифровизации и развития технологий в очередной раз, как никогда, становится актуальной проблема утечки информации.

Но иногда, по умыслу, или стечению обстоятельств, привычный инструмент, без которого сложно представить жизнь современного человека, становится источником утечки данных. И в некоторых случаях — это конфиденциальные данные, которые могут содержать информацию, способную оказать влияние на широкий спектр деятельности предприятия или организации. От простого инсайда до сведений, составляющих коммерческую или даже государственную тайну.

Современные системы контроля и защиты данных от утечки информации (DLP-системы) прекрасно контролируют классические цифровые каналы передачи информации в рамках коммерческой организации или государственной структуры: электронную почту, копирование на съемные носители информации и другие типы сменных носителей. Но один канал утечки, ставший актуальным, доступным, распространенным и самое главное неконтролируемым, подобные системы защитить не могут.

Речь о фотографировании с экрана монитора.

В ретроспективе фотографирование документов всегда было наиболее эффективным съемом информации и методом получения конфиденциальной информации. Чертежи и схемы, планы расположения войск, карты и другие материалы фотографировали, проявляя чудеса изобретательности в уменьшении габаритов фотоаппаратов. Встраивая фотографическую технику в самые разные предметы обихода и личные вещи, от наручных часов до курительных трубок. В наше время необходимость подобных ухищрений отпала. Смартфон стал неотъемлемой частью нашей жизни, но ведь данные все так же необходимо защищать! Что же делать?

Суть этой технологии заключается в размещении скрытых, неочевидных данных в очевидных и понятных. Проще говоря, в зависимости от задачи можно модифицировать текст или графическое изображение, картинку, график, фотографию, чертеж таким образом, чтобы это было незаметно для шпиона. Но при этом в случае обнаружения подобного изображения во внешних источниках, которыми в наше время стали, например, социальные сети, существует возможность определить источник утечки данных. На каком именно мониторе какого компьютера и каким именно пользователем был открыт данный документ в тот момент, когда было произведено его фотографирование.

Многое зависит от формата документа: текст, изображение. При использовании механизма стеганографии в том или ином виде могут быть применены различные технологии, которые легли в основу реализации в продукте Crosstech Docs Security Suite (DSS).

Дополнительным источником данных в рамках расследования могут быть внешние элементы инфраструктуры безопасности: видеонаблюдение, данные системы контроля и управления доступом. Эти источники дополнительной информации могут помочь в случае, если фотографирование было произведено вне контроля конечного пользователя: сотрудник пошел за чаем и не заблокировал рабочий компьютер, на котором был открыт конфиденциальный документ, или не успел вовремя забрать документ после вывода его на печать на общий принтер.

Ситуации могут быть разными. В свою очередь, расследование может быть несколько усложнено, но не встанет в тупик даже в случае отсутствия прямого умысла в совершении действий, не соответствующих правилам поведения сотрудника предприятия или организации. Виновник утечки будет найден.

Одним из перспективных направлений защиты от утечек методом фотографирования являются работы со стеганографическими метками, внедрение меток не только в конкретный документ, но и в целом в любое изображение, выводимое на монитор, вне зависимости от типа выводимых данных. Будь то фотография, таблица, текстовый документ или любое другое изображение. Проще говоря, данная технология позволяет внедрить скрытую метку в то, что вы видите на мониторе, и в случае обнаружения фотографического изображения, скриншота, распечатанной копии документа, специалисты по информационной безопасности будут знать, кому задавать вопросы.

Безусловно, подобные технологии могут применяться только в рамках рабочего оборудования, стационарных компьютеров и ноутбуков, находящихся на балансе предприятия или организации, и никоим образом не затрагивают частную жизнь сотрудников.

Канал утечки данных через фотографирование информации с экрана необходимо закрывать, и стеганография максимально эффективно позволяет идентифицировать источник данных, а также ответственного сотрудника, с компьютера которого осуществлялся съем конфиденциальной информации.

Конфиденциальность экрана – актуальная проблема для общества, которое всё больше и больше ориентируется на данные. От онлайн-банкинга и бизнес-транзакций до социальных сетей и личного общения – мы получаем доступ к огромному количеству конфиденциальной информации через наши экраны. Но, вы когда-нибудь задумывались, что кто может посмотреть на экран «через плечо»?

Учитывая современный упор на кибербезопасность, защищающую нас от сетевых угроз, легко забыть о низкотехнологичных уязвимостях безопасности, например о том, что люди могут физически увидеть что-то на вашем дисплее или в важных документах, которые вы бросаете на столе.

Почему важна конфиденциальность экрана?

Честно говоря, во многих контекстах конфиденциальность экрана совершенно не нужна. Ваш домашний компьютер, вероятно, не нуждается в защите визуальных данных. Как и экран в небольшой группе доверенных коллег в комнате без окон.

Но, если вы работаете в публичном пространстве – защита контента на вашем мониторе становится важной мерой безопасности. Никогда не знаешь, кто смотрит (или записывает) вашу работу. И если вы не защищаете свои данные от посторонних глаз поблизости, вы открываете очень опасные уязвимости для себя и своей организации.

Более того, визуальная защита данных становится неизбежной, если вы регулярно работаете с конфиденциальными данными, такими как медицинские записи, финансовые транзакции или работа клиентов, защищенная соглашениями о неразглашении. Подумайте о том, сколько личных данных отображается на обычном посту медсестры или в компьютере кассира. Если вы работаете в этих ролях, вы также несёте ответственность за защиту конфиденциальной информации других людей.

Что такое визуальный взлом?

Визуальный взлом можно отнести к одному из самых низкотехнологичных способов кражи информации. (Это лишь немного сложнее, чем просто украсть бумажный документ со стола.) Однако, простота не означает, что это не опасно. Шокирующий эксперимент Института Понемона (подробнее здесь) показал, насколько уязвима офисная среда для взломов социальной инженерии, особенно визуального взлома.

Несмотря на свою простоту, визуальный взлом создаёт реальный риск утечки данных, и вам нужно быть начеку.

Что я могу сделать, чтобы улучшить конфиденциальность экрана?

Существует множество решений для уменьшения риска визуального взлома и повышения конфиденциальности экрана. Они различаются по сложности и не все универсально применимы.

- Используйте перегородки или ширмы. Открытые рабочие места значительно упрощают визуальный взлом. Кабинки и отдельные офисы обеспечивают защиту данных, блокируя просмотр дисплеев и бумажных копий.

- Скройте экраны от всеобщего обозрения. По возможности держите дисплеи подальше от прохода и мест с интенсивным движением, чтобы ограничить доступ.

- Не забудьте выключить автоматическое отключение дисплея. Всякий раз, когда вы отходите от компьютера, не забудьте перевести его в режим сна, защищенный паролём.

- Держите свой стол подальше от конфиденциальных документов. Визуальный взлом нацелен не только на экраны. Он также может ориентироваться на бумажные документы и информацию. Как минимум, уберите все папки, документы или заметки, содержащие конфиденциальную информацию.

- Установите фильтр конфиденциальности для экрана вашего компьютера. Это поможет защитить вашу работу от нежелательного внимания. Это аппаратное решение, которое легко реализовать, а затем обслуживать без каких-либо дополнительных действий, кроме установки.

Что такое экранный фильтр конфиденциальности компьютера?

Защитный экранный фильтр компьютера представляет собой тонкий слой поляризованного пластика, который значительно уменьшает угол обзора экрана. В идеале это означает, что содержание вашего экран совершенно ясно для вас, как для пользователя, в то время как другие, находящиеся по сторонам, видят только темный экран. Все ваши визуальные данные скрыты, если вы не смотрите прямо на экран.

Фильтр конфиденциальности для монитора представляет собой тонкий слой высокотехнологичного пластика – обычно поликарбоната или акрила – который сочетает в себе антибликовое покрытие с наклонными планками. В результате свет проходит через пластиковый слой только под определенными углами. Неидеальные углы либо полностью блокируют свет, либо излучают свет только одного цвета.

Фильтр монитора – один из лучших способов защитить себя от визуального взлома.

Как использовать экран конфиденциальности?

Экран конфиденциальности функционально представляет собой просто покрытие экрана, которое блокирует свет под определенными углами. Однако, есть несколько разных способов установить его, и каждый имеет свои варианты использования.

- Подвешиваемый фильтр. Это упрощает добавление и удаление фильтра. Это хороший вариант для людей, которым иногда приходится сотрудничать с другими, и поэтому им необходимо периодически удалять фильтр конфиденциальности. Кроме того, такая версия полезна, если планируется использовать фильтры конфиденциальности для нескольких устройств.

- Наклеиваемые планки – более надежный способ обеспечить конфиденциальность экрана. Выступы навсегда прикреплены к монитору, но сам фильтр съёмный. Это также хороший вариант для людей, которым приходится работать без фильтра конфиденциальности. Однако, им не так удобно делиться, поскольку планки прикреплены к вашему устройству.

- Постоянный – это вариант для случаев, когда всегда требуется дополнительная защита от визуального взлома и нежелательного внимания. Как и защитная пленка для экрана телефона, фильтр на постоянно приклеивается к дисплею и не может быть удален или передан другим пользователям. Тем не менее, это удобный вариант «установил и забыл».

Как только ваш экран конфиденциальности будет установлен, он сразу начнёт выполнять свою функцию, то есть уменьшит видимость вашего экрана для всех, кто находится за пределами оптимального угла обзора.

Тем не менее, стоит помнить, что между видимым и скрытым нет четкой границы, поэтому при определенных углах обзора по-прежнему будет отображаться часть содержимого вашего экрана.

Могу ли я обрезать фильтр конфиденциальности?

Вы можете уменьшить фильтр конфиденциальности до желаемого размера. Но, это не лучший способ действия, так как существует много доступных размеров, и, вполне вероятно, вы сможете получить нужный размер прямо из упаковки. Если вы не можете или не хотите найти нужный размер, вы все равно можете уменьшить фильтр до нужного размера.

Также очень важно быть очень осторожным при обрезке фильтра конфиденциальности. Хороший может быть довольно дорогим, а царапины или повреждение защитной пленки обычно аннулируют гарантию. Точно так же разрезание поляризационного слоя может ухудшить качество изображения.

Если вам абсолютно необходимо обрезать защитный фильтр по размеру экрана, обязательно тщательно измерьте и используйте как очень острый универсальный нож, так и прямой край, чтобы разрезать.

Как удалить экран конфиденциальности?

Как упоминалось выше, если вы планируете периодически добавлять и удалять экран конфиденциальности, вам нужно будет использовать крепление, которое позволяет это. Однако, если вы выбрали приклеиваемый на постоянно, удалить его будет гораздо сложнее.

Этот процесс очень похож на удаление защитной пленки из закаленного стекла.

Антибликовое покрытие – это экран конфиденциальности?

Хотя большинство экранов конфиденциальности имеют антибликовое покрытие, не все антибликовые экраны имеют фильтры конфиденциальности. В основном, это вопрос удобства: не так уж сложно добавить базовую функцию, такую как антибликовое покрытие на экран конфиденциальности.

Поскольку функции конфиденциальности часто увеличивают стоимость экранного фильтра, убедитесь, что это именно то, что вам нужно. Если вам достаточно антибликового покрытия, нет смысла платить за фильтр конфиденциальности для вашего монитора. С другой стороны, если целью является конфиденциальность, убедитесь, что фильтр, на который вы смотрите, имеет все необходимые функции, чтобы скрыть ваш дисплей от посторонних глаз.

Последние мысли о конфиденциальности экрана

Сегодня экраны играют ведущую роль во всех сферах нашей жизни, от работы до развлечений. У нас есть телеэкраны в гостиных, мониторы на рабочих столах и смартфоны в карманах. Но, мы должны помнить, что наши экраны – это и наше «проклятие». Без надлежащих мер предосторожности дисплеи представляют собой реальную уязвимость для кражи данных.

С помощью всего лишь нескольких передовых методов обеспечения конфиденциальности экрана, в том числе хорошего фильтра конфиденциальности на особенно уязвимых устройствах, мы можем защитить все наши конфиденциальные данные от злоумышленников и просто случайных наблюдателей. Всего несколько простых мер предосторожности могут иметь огромное значение.

Один из самых простых способов утечки информации, который нередко упускают из виду, – когда конфиденциальные данные получают с экрана монитора. Особенно если рабочее место сотрудника расположено в офисах открытого типа, также известных как open space.

В этой статье я расскажу о результатах экспериментов, которые провела наша команда в ЛАНИТ. Мы проверили, насколько эффективен такой способ защиты данных, как экран защиты информации от компании 3М, и рассмотрели несколько сценариев, при которых чувствительная информация может попасть в поле внешнего наблюдения (коллег или посторонних). Подробнее о том, что показало исследование, – в материале под катом.

Алгоритм проверки

Мы ввели несколько следующих понятий:

- оператор – сотрудник, работающий за АРМ, монитор которого оснащен экраном защиты;

- наблюдатель – любое лицо, не являющееся оператором.

- Сценарий 1: Наблюдатель сидит за соседним рабочим местом.

- Сценарий 2: Наблюдатель стоит рядом с рабочим местом, в зоне видимости оператора.

- Сценарий 3: Наблюдатель стоит рядом с рабочим местом, вне зоны видимости оператора (за плечом).

- Образец 1 – текст с различными шрифтами;

- Образец 2 – титульная страница документа с реквизитами;

- Образец 3 – цветная и черно-белая картинки.

Чтобы оценить влияние качественных параметров наблюдателя, мы попросили коллег с разной остротой зрения поучаствовать в экспериментах.

С учетом приведенных условий был создан стенд, на котором непосредственно тестировали эффективность экрана защиты:

Точка 1 – Оператор защищаемого АРМ.

- Взгляд оператора на уровне центра экрана.

- Расстояние от объекта исследования — 1 м.

- Угол отклонения от центра обзора — 0°.

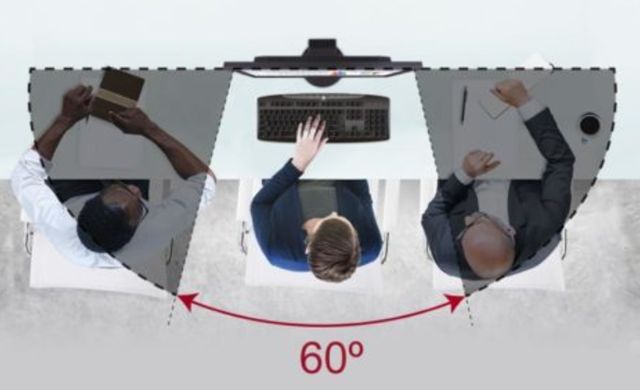

Точка 2 – Оператор соседнего с защищаемым АРМ рабочего места.

- Взгляд оператора на уровне центра экрана.

- Расстояние от объекта исследования — более 1,5 м.

- Угол отклонения от центра обзора — 60°.

Точка 3 – Наблюдатель в зоне видимости оператора, защищаемого АРМ (стоит сбоку).

- Взгляд наблюдателя выше центра экрана на 40 см.

- Расстояние от объекта исследования — 1,15 м.

- Угол отклонения от центра обзора — 30°.

Точка 4 – Наблюдатель вне зоны видимости, защищаемого АРМ.

- Взгляд наблюдателя выше центра экрана на 40 см.

- Расстояние от объекта исследования — 1,7 м.

- Угол отклонения от центра обзора — 30°.

Точка 5 – Наблюдатель в зоне видимости оператора, защищаемого АРМ.

- Взгляд наблюдателя выше центра экрана на 40 см.

- Расстояние от объекта исследования — 1,4 м.

- Угол отклонения от центра обзора — 45°.

Точка 6 – Наблюдатель вне зоны видимости оператора, защищаемого АРМ.

- Взгляд наблюдателя выше центра экрана на 40 см.

- Расстояние от объекта исследования — 2,14 м.

- Угол отклонения от центра обзора — 45°.

Ход исследования

Испытания проводила группа лиц, обладающих следующей остротой зрения.

- Близорукость 1-й степени – 1 человек.

- Дальнозоркость 1-й степени – 1 человек.

- Без дефектов зрения – 3 человека.

Вывод о свойствах защитного экрана в каждой точке мы делали на основании экспертной оценки.

Хочу заметить, что современные камеры довольно хорошо корректируют изображение сразу после съемки, тем самым уменьшая блики и красный цвет, которые обычно негативно влияют на восприятие. Таким образом, фотофиксация монитора обладает большим потенциалом для утечки информации.

Результаты

Точка 1

В первую очередь проверили стандартный режим работы оператора, при котором он сидит непосредственно перед монитором.

Стандартный режим работы оператора, на мониторе отображен текст для редактирования.

Стандартный режим работы оператора, на мониторе отображен титульный лист документа с реквизитами.

Стандартный режим работы оператора, черно-белые и цветные картинки отображаются без искажения цвета.

Информация на дисплее монитора отчетливо различима. Экран защиты информации не создает препятствий для комфортной работы оператора. Дискомфорта при работе в течение рабочего дня с перерывами по 5-10 минут каждый час не выявлено.

Точка 2

Наблюдатель, сидящий на соседнем рабочем месте, никак не может получить информацию с защищенного экрана.

Распознать информацию на дисплее монитора невозможно. Экран защиты обеспечивает полное искажение информации на экране монитора при данном угле отклонения от стандартного положения оператора.

Точка 3

В точке 3 наблюдатель стоит в зоне видимости оператора и смотрит на монитор. Примечательно, что в этой точке угол отклонения от центра монитора по оси x составляет 30°, а по оси y – 20°. Взгляд наблюдателя выше центра экрана на 40 см, но все тестовые объекты легко читаются.

Точка 3 для титульного листа документа и для изображений.

Информацию на экране монитора возможно распознать и при визуальном осмотре, и при использовании фотофиксации. Экран защиты информации не обеспечивает достаточное искажение отображения при данном угле отклонения от стандартного положения оператора.

Точка 4

В точке 4 наблюдатель находится вне зоны видимости оператора, угол отклонения по оси x – 30°, а по оси y угол отклонения уменьшился до 13° вследствие увеличения расстояния до объекта. Результат использования экрана защиты такой же, как и для точки 3.

Информацию на экране монитора возможно распознать и при визуальном осмотре, и при использовании фотофиксации. При данном угле отклонения от стандартного положения оператора экран защиты информации не обеспечивает достаточное искажение.

Точка 5

Так как мы не получили заявленного производителем искажения при угле отклонения 30°, мы увеличивали его, пока опытным путем не получили приемлемый результат.

Наблюдатель — в зоне видимости оператора, отклонение по оси x – 45°, а по оси y – 16°.

С большим трудом можно распознать текст на правой стороне экрана. При визуальном осмотре, а не при фотофиксации дополнительные блики красного цвета делают интерпретацию тестовых объектов почти невозможной. Похожая ситуация наблюдается и для образца титульного листа, и для изображений.

Распознавание информации с левой половины дисплея монитора практически невозможно. Существует вероятность утечки информации с правой половины дисплея монитора. При фотофиксации есть возможность получения информации с обеих частей экрана из-за использования встроенной системы коррекции изображения в большинстве современных средств фото- и видеофиксации.

Возможно распознавание как отдельных элементов документа, так и определенным способом оформленного текста. При малейшем изменении угла в большую сторону искажение резко возрастает.

Точка 6

Наблюдатель стоит вне зоны видимости оператора, отклонение по оси x – 45°, а по оси y – 10°.

Результат не сильно отличается от полученного для точки 5. Похожий вывод можем сделать и для образца титульного листа, и для изображений.

Считать текст и изображения довольно сложно благодаря достаточному искажению, полученному с помощью экрана защиты. Дополнительно распознать изображение мешает существенное расстояние до экрана – более двух метров.

Выводы

В ходе исследования были получены следующие результаты.

| Обозначение точки | Краткое описание точки | Образец 1: Сплошной текст с различными шрифтами | Образец 2: Титульный лист с реквизитами | Образец 3: Черно-белое и цветное изображение |

| Точка 1 | Стандартный режим работы оператора | Без искажений | Без искажений | Без искажений |

| Точка 2 | Наблюдатель находится на соседнем рабочем месте | Полное искажение | Полное искажение | Полное искажение |

| Точка 3 | Наблюдатель стоит сбоку от оператора. Угол отклонения от центра обзора – 30°. | Незначительное искажение, не влияет на восприятие образцов | Незначительное искажение, не влияет на восприятие образцов | Незначительное искажение, не влияет на восприятие образцов |

| Точка 4 | Наблюдатель стоит за плечом оператора.Угол отклонения от центра обзора – 30° | Эффект экрана незначителен. Из-за увеличения расстояния до монитора, восприятие текста затруднено. | Эффект экрана незначителен. Можно определить факт использования реквизитов в документе, без определения смысловой нагрузки. | Эффект экрана незначителен. Слабое искажение цвета цветного изображения. |

| Точка 5 | Наблюдатель стоит сбоку от оператора.Угол отклонения от центра обзора – 45°. | Сильное искажение, делающее невозможным считать информацию с одной части экрана и сильно препятствующее восприятию второй части. | Сильное искажение, делающее невозможным считать информацию с одной части экрана и сильно препятствующее восприятию второй части. | Сильное искажение, делающее невозможным считать информацию с одной части экрана и сильно препятствующее восприятию второй части.Значительное искажение цвета. |

| Точка 6 | Наблюдатель стоит за плечом оператора.Угол отклонения от центра обзора – 45°. | Сильное искажение, делающее невозможным считать информацию с одной части экрана и сильно препятствующее восприятию второй части. | Сильное искажение, делающее невозможным считать информацию с одной части экрана и сильно препятствующее восприятию второй части. | Сильное искажение, делающее невозможным считать информацию с одной части экрана и сильно препятствующее восприятию второй части.Значительное искажение цвета. |

По результатам испытаний было принято решение рекомендовать производителю изменить значения гарантированного искажения информации в так называемой желтой зоне (от 30° до 45°), чтобы дополнительно перекрыть случаи, когда оператор использует монитор для редактирования сразу нескольких документов.

Чем больше информации о себе вы храните в цифровом виде и чем активнее пользуетесь интернетом, тем выше вероятность, что ваши данные попадут в руки к недоброжелателям. Сегодня разбираемся в приёмах и уловках кибермошенников и рассказываем, как себя от них защитить.

Что могут украсть хакеры? Если коротко – всё, что находится у вас на цифровых устройствах либо проходит через них, хранится онлайн в мессенджерах, облаках, электронной почте.

Данные банковской карты

По сути, любая афера кибермошенников нацелена на получение денег. А узнать данные вашей карты – самый прямой путь к этому. Для получения данных существует два основных способа: скимминг, о котором мы уже рассказывали однажды, но он в меньшей степени относится к кибер-преступлениям. А также фишинг со всеми его разновидностями.

Основу фишинга составляет использование психологических слабостей человека либо его невнимательности для того, чтобы он собственноручно передал мошенникам данные своей карты либо аккаунта в интернет-банке.

Классический вид фишинга – рассылка писем со ссылкой на вредоносный сайт или вирус по e-mail. Письмо может быть замаскировано под рабочее и ссылаться на заражённую страницу либо иметь прикреплённый заражённый файл для скачивания. Если вирус попадёт на ваш компьютер, он сможет передать всю информацию о сохранённых логинах и паролях (лог-файлы) мошенникам. Естественно, там могут оказаться и пароли от онлайн-кошельков или итернет-банкинга.

Логины и пароли

Выше частично мы уже описали, как мошенники могут украсть данные всех ваших учётных записей через фишинговое письмо. Однако это не единственный способ. Вирус, передающий регистрационные данные, может попасть на ваш компьютер и без фишеров.

Если вы используете один пароль на многих сайтах, то при взломе одного из них мошенники смогут получить доступ и к другим вашим страницам. Взломанные аккаунты могут использоваться для рассылки спама, мошеннического выманивания денег из ваших друзей и коллег в соцсетях, для восстановления и изменения паролей к интернет-банкингу и для многого другого.

Использование мощностей вашего устройства

Зловредная программа может майнить на вашем компьютере или даже телефоне криптовалюту. Объём получаемой «крипты» с одного устройства невелик, но целая сеть заражённых гаджетов может с лихвой это компенсировать.

Информация со смартфона

Как вы уже поняли, заражены могут быть не только компьютеры, но и любые гаджеты, в которых есть процессор и память. Смартфоны – не исключение. Через них проходят многие банковские операции, в них также хранится много паролей и заметок. При этом обычный пользователь чаще обращает гораздо меньше внимания на защиту телефона, чем на защиту компьютера.

Вирус можно схватить, установив непроверенную программу даже из официального магазина приложений. Также в потенциальной опасности те, кто устанавливает взломанные программы. Переход по фишинговым ссылкам тоже можно отнести сюда. Способы заражения телефона похожи на те, какими вирус попадает и на компьютер. Однако подконтрольный киберпреступникам смартфон открывает для них немного иные возможности.

Сюда можно отнести обход двухфакторной аутентификации (3D-secure) при оплате с банковской карты – мошенники могут видеть, что происходит на вашем экране либо иметь полное управление телефоном и легко получить одноразовый банковский пароль, пользуясь уже украденными ранее данными карты. Также становится доступной слежка, ведь смартфон чаще всего при нас и имеет как встроенные камеры и микрофон, так и систему геопозиционирования.

Документы

В переписках в соцсетях, в облаках и на файлообменниках могут храниться фото вашего паспорта, PDF-файлы с билетами, документы, представляющие коммерческую тайну, и прочая конфиденциальная информация. Получив ваши пароли, мошенники могут пользоваться всем этим без ограничения.

Однако получить фото паспорта можно не только через взлом аккаунтов. Иногда мошенники создают фейковые объявления о приёме на работу на сайтах вакансий. На этапе переписки с соискателем под предлогом проверки судимостей/кредитной истории/отсутствия в чёрном списке компании у него просят фото паспорта. Если жертва присылает документ, злоумышленники перестают выходить на связь. После они могут использовать это фото для ведения своей мошеннической деятельности от вашего имени, предоставляя в доказательство фото паспорта.

Не стоит выкладывать в открытый доступ фото билетов на что бы то ни было – от концерта до самолёта. Покрасоваться перед подписчиками многим может быть приятно, но ещё приятнее будет мошенникам найти такие фото. Выудив информацию, преступники могут сделать многое: скопировать билет, отменить его, получить личные данные и телефон, узнать время, когда вас не будет дома.

Как защитить себя?

Многие правила цифровой безопасности читаются уже между строк в самих способах работы кибермошенников. Однако не все из них могут быть очевидны, поэтому опишем по порядку:

Современные проблемы требуют современных решений. А кибермошенничество – одна из самых ярких проблем нашего времени. Но равно так же, как мошенники постоянно обучаются новым технологиям, чтобы красть ваши деньги и данные, вы можете обучаться в ответ, чтобы защитить своё цифровое имущество. Чтобы обеспечить свою безопасность, нужно всегда быть начеку и не отставать от развития технологий. Желаем вам оставаться в недоступности для хакеров.

Если не подключать компьютер к Интернету, то информацию никто не сможет украсть, правда же? На самом деле это не совсем так.

Нет подключения — нет проблем, верно? На самом деле это не совсем так: известно довольно много способов незаметно вытащить информацию даже с физически изолированного устройства.

В израильском Университете Бен-Гуриона есть особый отряд исследователей во главе с Мордехаем Гури, специализирующийся как раз на изучении таких способов кражи данных. Сейчас мы расскажем, чего они за последнее время наисследовали и нужно ли вам (и нам) по этому поводу беспокоиться.

Как можно прорваться через физическую изоляцию

То, что системы за воздушным зазором уязвимы, несмотря на изоляцию, не новость: атаки через цепочку поставок или с помощью инсайдеров никто не отменял. Самый простой способ — зараженная флешка. Именно с этого, например, началось распространение великого и ужасного Stuxnet. Окей, заражение произошло — но как можно вытащить данные наружу, если подключения к Интернету нет?

На помощь приходят смекалка и физика в ее самых разных проявлениях. Несмотря на физическую изолированность компьютера и виртуальную природу информации, любое устройство остается реально существующим физическим объектом, который выделяет тепло, создает магнитные поля и издает звуки. И эти неочевидные каналы можно использовать для передачи информации.

Ультразвук

Или, что актуально в данном случае, злоумышленники могут заразить компьютер специальным ПО, кодирующим нужную информацию и передающим ее с помощью ультразвука. Его, в свою очередь, будет улавливать другое зараженное устройство поблизости (например, смартфон), и передавать уже во внешний мир. Кроме того, среди найденных исследователями способов есть эксплуатация звуков, издаваемых компьютерными вентиляторами и жесткими дисками.

Электромагнетизм

Также никто не отменял старого доброго электромагнетизма. В основе таких методов — простая идея, что электрический ток создает электромагнитное поле, которое можно улавливать и преобразовывать обратно в электрический сигнал. Контролируя ток, можно контролировать и это поле. Дальше следите за руками: злоумышленники с помощью зловреда отправляют на дисплей специальную последовательность сигналов и превращают кабель монитора в своеобразную антенну. Манипулируя количеством и частотой отправки байт, они могут сделать так, чтобы отправленный сигнал можно было принимать с помощью FM-приемника. Так, господа, работает метод под названием AirHopper.

Еще один способ называется GSMem и основан на излучении компьютерной шины памяти. Как и в предыдущем случае, специальный зловред отправляет по шине некий набор нулей и единиц, благодаря которому вызываются изменения в ее излучении. В этих изменениях можно закодировать информацию, а уловить их можно обычным мобильным телефоном, даже без встроенного FM-радиоприемника, причем работающим на частотах как GSM, так и UMTS или LTE.

Общий принцип метода понятен, а в качестве передающей антенны может использоваться практически любой компонент компьютера. Помимо уже перечисленных, известны и исследованы способы передачи данных с помощью излучения шины USB, интерфейса GPIO и кабелей питания компьютера.

Магнетизм

Особенность этого способа в том, что в некоторых случаях он сработает даже в клетке Фарадея, которая блокирует электромагнитное излучение и потому считается надежным способом защиты даже среди матерых параноиков.

Метод основан на высокочастотном магнитном излучении, которое генерирует компьютерный процессор и которое успешно просачивается сквозь металлическую оболочку. Похожим образом в клетках Фарадея работает, например, компас. Исследователи выяснили, что если найти способ программно манипулировать нагрузкой ядер процессора, то можно управлять и его магнитным излучением. Расположите улавливающее устройство неподалеку от клетки (Гури с коллегами утверждают, что способ работает на расстоянии до полутора метров), и дело в шляпе. В процессе эксперимента исследователи использовали для приема информации специальный магнитный датчик, подключенный к серийному порту соседнего компьютера.

Оптика

Тут все довольно просто: любой компьютер моргает окружающей среде как минимум несколькими лампочками, и если заставить его моргать по вашему усмотрению, он будет передавать всю нужную информацию.

Улавливать эти данные можно, например, взломав камеру наблюдения в помещении. Так устроены способы LED-it-GO или xLED. А если посмотреть на aIR-Jumper, то окажется, что и сама камера может стать дырой: она способна как излучать, так и улавливать инфракрасное излучение, неразличимое человеческим глазом.

Термодинамика

Еще один неожиданный канал передачи данных из изолированной системы — через тепло. Воздух в компьютере нагревают процессор, видеокарта, жесткий диск, многочисленные периферийные устройства — проще сказать, какой компонент этого не делает. Также в любом компьютере установлены температурные датчики, которые следят, чтобы ничего не перегрелось.

И если один (изолированный) компьютер по указанию зловреда начинает произвольно менять температуру, то второй (подключенный к Интернету) может эти изменения регистрировать, переводить их в понятную информацию и отправлять данные наружу. Правда, для того чтобы компьютеры смогли общаться между собой такими тепловыми сигналами, они должны быть довольно близко расположены — не далее 40 сантиметров друг от друга. Пример такого способа: BitWhisper.

Сейсмические волны

Или, проще говоря, вибрация. Это последний на сегодня вид излучения, которым заинтересовались исследователи, и его тоже можно использовать для передачи данных. Вредонос в этом случае манипулирует опять же скоростью вентиляторов, но так, чтобы информация кодировалась не в звуках, а в вибрации, которую они производят.

Она передается через поверхность, где стоит компьютер, и улавливается лежащим на этой поверхности смартфоном с помощью акселерометра. Недостаток способа в том, что скорость сколько-то надежной передачи данных очень невысока — около половины бита в секунду. Поэтому на передачу даже скромного объема информации в несколько килобайт может уйти пара-тройка дней. Впрочем, если взломщик никуда не торопится, то метод вполне рабочий.

Насколько это все опасно?

Как от этого защититься?

Простой как топор, но очень эффективный способ обезопасить себя от кражи секретной информации — запрет на территории предприятия любых посторонних устройств, включая кнопочные телефоны. Если же это по каким-либо причинам невозможно или хочется дополнительных гарантий, можно прибегнуть к следующим методам:

Кроме того, сами исследователи в своих работах отмечают, что почти во всех случаях более тщательной изоляции помогает защита на уровне софта: то есть, проще говоря, хорошо бы пользоваться надежными защитными решениями, которые смогут уловить вредоносную активность. Если изолированная машина работает со стандартными задачами (а в случае с машинами за воздушным зазором это достаточно распространенная ситуация), то, возможно, защиту стоит переключить в режим запрета по умолчанию (Default Deny), в котором посторонние программы не смогут выполняться.

Читайте также: