Защита компании от оптических гаджетов

Визуально-оптические каналы – это ТКУ, возникающие за счет выхода за пределы контролируемой зоны световой энергии, несущей ту или иную информацию.

Защита информации от утечки по визуально оптическим каналам

Защита информации от утечки по визуально-оптическому каналу — это комплекс мероприятий, исключающих или уменьшающих возможность выхода конфиденциальной информации за пределы контролируемой зоны за счет распространения световой энергии.

Общие положения

Человек видит окружающий его мир и предметы за счет отраженного от них света либо за счет их собственного излучения. Наиболее привычным для человека носителем информации об объектах его интересов является видимое человеческим глазом излучение. С помощью зрительной системы человек получает наибольший (до 90%) объем информации из внешнего мира. Соседние участки видимого спектра — инфракрасный и ультрафиолетовый — также несут существенную информацию об окружающих предметах, но она не может быть воспринята человеческим глазом непосредственно. Для этих целей используются различного рода преобразователи невидимого изображения в видимое — визуализация невидимых изображений.

Окружающий нас мир освещается естественным светом (Солнце, Луна, звезды) и искусственным освещением. Возможность наблюдения объектов определяется величиной падающего потока света (освещенность), отраженного от объекта света (отражающие свойства) и контрастом объекта на фоне окружающих его предметов.

В дневное время, когда освещенность создается светом Солнца, глаз человека обладает наибольшей цветовой и контрастной чувствительностью. В сумерки, когда солнечный диск постепенно уходит за линию горизонта, освещенность падает в зависимости от глубины погружения Солнца. Уменьшение освещенности вызывает ухудшение работы зрения, а следовательно, сокращение дальности и ухудшение цветоразличия. Эти физические особенности необходимо учитывать при защите информации от утечки по визуально-оптическим каналам.

Средства и способы защиты.

С целью защиты информации от утечки по визуально-оптическому каналу рекомендуется:

- располагать объекты защиты так, чтобы исключить отражение света в стороны возможного расположения злоумышленника (пространственные ограждения);

- уменьшить отражательные свойства объекта защиты;

- уменьшить освещенность объекта защиты (энергетические ограничения);

- использовать средства преграждения или значительного ослабления отраженного света: ширмы, экраны, шторы, ставни, темные стекла и другие преграждающие среды, преграды;

- применять средства маскирования, имитации и другие с целью защиты и введения в заблуждение злоумышленника;

- использовать средства пассивной и активной защиты источника от неконтролируемого распространения отражательного или излученного света и других излучений;

- осуществлять маскировку объектов защиты, варьируя отражательными свойствами и контрастом фона;

- применять маскирующие средства сокрытия объектов можно в виде аэрозольных завес и маскирующих сеток, красок, укрытий.

В качестве оперативных средств сокрытия находят широкое применение аэрозольные завесы. Это взвешенные в газообразной среде мельчайшие частицы различных веществ, которые в зависимости от размеров и агрегатного сочетания образуют дым, копоть, туман. Они преграждают распространение отраженного от объекта защиты света. Хорошими светопоглощающими свойствами обладают дымообразующие вещества.

Аэрозольные образования в виде маскирующих завес обеспечивают индивидуальную или групповую защиту объектов и техники, в том числе и выпускаемую продукцию.

Меня зовут Алиса Шевченко. В 3М я работаю в отделе средств защиты от визуального хакинга, который делает пленки на экраны – для визуальной защиты данных. В числе прочего, объясняю пользователям, почему таскать секретные документы без папок и отсылать скриншоты внутреннего софта — плохая идея. Долгое время задаюсь вопросом, какой процент от всех тех громких взломов, про которые пишут СМИ, начинается именно с визуальной утечки данных. В ходе поисков собрала много интересной информации: результаты опросов, примеры визуального взлома, придумки из научно-популярных журналов. Поделюсь самыми интересными находками.

Кстати, сейчас это как никогда актуально – статистика говорит, что и до самоизоляции сотрудники мало защищали информацию от подглядываний, а работая из дома они и вовсе расслабились. Тем временем, утечка конфиденциальных данных может иметь серьезные последствия, вплоть до уголовной ответственности.

Примеры визуального взлома

Сегодня, когда рабочие места становятся все более мобильными, традиционные средства защиты, – хоть программные, хоть аппаратные – перестали быть панацеей. Если они вообще когда-то могли претендовать на такую роль.

Все больше предприятий позволяют сотрудникам приносить для работы свои собственные гаджеты (BYOD). Все больше людей работают с конфиденциальной информацией из небезопасных мест: в офисах открытого типа, кафе, зале ожидания аэропорта, общественном транспорте.

Контент так и просится, чтобы его просмотрел или сфотографировал кто-то посторонний, – сидящий рядом или просто проходящий мимо. Особенно с учетом того, что у всех сейчас в смартфонах мощные фотокамеры.

Когда кто-то забывает отгородить свои экраны и распечатки от любопытных глаз, он рискует стать жертвой визуального взлома. То и дело возникают вот такие конфузы:

-

Правительственный чиновник Великобритании прикорнул в электричке перед своим ноутбуком, с конфиденциальными данными на экране. Журналист, который ехал в том же вагоне, сфотографировал бедолагу и написал о нем историю в национальном СМИ. [2]

Почти 90% сотрудников в зоне риска, но лишь 30% защищаются от взлома: выдержки из опросов

По меньшей мере, 50% предприятий разрешает сотрудникам приносить для работы свои собственные гаджеты (BYOD). [1] 90% сотрудников, пристрастившихся к BYOD, работают не только в офисе, но и в общественном транспорте: по пути на работу и по пути домой [10], тратя на это от 7 до 14 часов в неделю [9]. Большинство из них уверены, что их деятельность невозможна без мобильного доступа к электронной почте и мессенджерам.

80% пассажиров общественного транспорта читали с чужих экранов по меньшей мере раз; та же картина наблюдается у постояльцев общепита. 80% офисных сотрудников не исключают, что кто-то посторонний и неуполномоченный мог подглядеть конфиденциальную информацию с их экрана. 80% менеджеров уверены, что сотрудники их предприятия не будут озадачиваться по поводу защиты своих экранов от просмотра посторонними людьми. [1]

Такие данные я нашел в открытых источниках. Плюс еще инициировал отдельный опрос бизнес-аудитории, реализованный совместно с консалтинговой группой «Текарт». В нем приняли участие представители 200+ зарубежных и российских компаний из финансовой сферы (банки, страхование), консалтинга, телекома, фармацевтики, производства, строительства, торговли. 72% респондентов – руководители высшего и среднего звена.

Оказалось, что 86% сотрудников любой компании работают с персональными или конфиденциальными данными. 54% работают в офисах открытого типа. 19% ездят в командировки более 10 раз в год.

Диаграмма 1. Частота командировок, % от общего числа респондентов

28% замечали, что в их экран подсматривают. Около 30% предпринимают в связи с этим какие-то действия.

Примерно такое же число опрошенных (31% представителей международных компаний и 20% российских) заявили, что их компании уделяют внимание вопросу безопасности.

Диаграмма 2. Доля компаний, проявляющих заботу о безопасности корпоративных устройств, в разрезе сфер деятельности

Среди наиболее распространенных мер визуальной защиты (личных или корпоративных):

- сворачивание рабочих окон,

- блокировка экрана,

- разворачивание экрана так, чтобы посторонние не могли заглянуть в него,

- разграничение рабочих мест в офисе (отдельный кабинет, разворот стола от окна, перегородки и т.п.),

- передвижение только на корпоративном транспорте.

Мы уже писали про защитные пленки 7 лет назад в другом своем посте на Хабре [7], вплоть до того, какая за ними стоит физика, оптика и химия, так что повторяться не буду.

Из опроса также стало понятно, какие корпоративные гаджеты наиболее востребованы. 72% пользуются ноутбуками, 46% – стационарными компьютерами, 40% – смартфонами, 8% – планшетами.

Как параноики защищаются от визуального взлома

Когда увидела, что защитными пленками пользуются только 5%, стала искать, что люди вообще делают для защиты от визуального взлома. Копаясь по научно-популярным журналам, наткнулась на статью [8] в IEEE Transactions on Consumer Electronics. Там описан интересный способ защиты. Не хочу судить о том, насколько он практичен, но знакомиться с ним было интересно. Привожу описание на правах лирического отступления.

Схематично защита выглядит так:

У нее есть программная и аппаратная части. Она отслеживает посторонних лиц (в прямом и переносном смысле этого слова), которые бросают взгляд на ваш экран. Заприметив чужака, защита создает визуальные эффекты на экране (манипулирует яркостью и контрастностью), чтобы чужак не смог увидеть то, чего видеть не должен. При пониженной яркости или контрастности содержимое экрана видит только сам пользователь.

Аппаратная часть поделки включает в себя три сенсора: видеокамера, ультразвуковой дальномер, датчик освещенности. Работает поделка следующим образом.

Берет кадры с видеокамеры. Ищет там парные глаза, которые смотрят в экран. Подсчитывает, сколько людей так делает. Если их больше одного, то регулирует на экране яркость и контраст. Причем регулирует с учетом того, на каком расстоянии от экрана находится пользователь и какое около него освещение.

Пять шагов к визуальной безопасности ваших гаджетов

Отталкиваясь от результатов опросов, мы подготовили рекомендации, которые помогут обеспечить визуальную безопасность. Эти рекомендации актуальны прежде всего для тех руководителей и сотрудников, которые регулярно ездят в командировки или работают в офисе open space, а также для работающих удаленно.

Важность защиты данных и обеспечения их конфиденциальности признают специалисты в области IT и информационной безопасности по всему миру. Однако существует угроза, которой по-прежнему не уделяется должного внимания, — визуальное хакерство.

Визуальное хакерство (от англ. visual hacking, термин иногда переводят как визуальный взлом или шпионаж) — это сознательный просмотр или перехват личной конфиденциальной информации для несанкционированного использования. К нему относится как обычный поиск и запоминание сведений о компании в сети, так и запись закрытых данных об организациях или клиентах с помощью современных технологий слежения.

Взлом визуальным методом может произойти везде, где отображается важная информация, и в этом состоит главная проблема:

- В офисах хакеры могут считывать данные с экранов компьютеров сотрудников, с напечатанных документов и даже с доски в конференц-зале.

- В финансовых и медицинских учреждениях взломщики добывают персональную, финансовую и медицинскую информацию, которая часто бывает доступна на компьютерах и планшетах сотрудников, на информационных стойках.

- У людей, часто работающих вне офиса, конфиденциальную информацию могут перехватить с экрана ноутбука или планшета во время поездки в транспорте, на конференции, в кафе или любом общественном месте.

Почему это актуально именно сейчас?

Конфиденциальная информация компаний становится более уязвимой для визуального хакерства из-за одновременного развития сразу нескольких трендов.

Во-первых, сейчас подсмотреть информацию на экране стало проще, чем когда-либо . Многие компании выбирают для офисов формат open space: чем меньше стен и больше людей в одном пространстве, тем сложнее сделать так, чтобы информацию никто не увидел. Но ещё более важным является повышение мобильности сотрудников, которые часто предпочитают работать вне офиса. В итоге коммерческие данные теперь могут быть на виду в общественных местах, хотя раньше они были бы доступны только на рабочем месте сотрудника.

Мобильные сотрудники очень уязвимы для визуальных хакеров. Только подумайте об этой цифре: почти 9 из 10 работающих вне офиса сотрудников, опрошенных Ponemon Institute*, сказали, что ловили на своем экране взгляд человека в общественном месте. Ещё большее беспокойство вызывает следующий факт: более половины респондентов заявили, что не предпринимают никаких действий для защиты информации при работе в публичном пространстве.

Во-вторых, инструменты для визуального хакерства продолжают совершенствоваться, и их число растет благодаря развитию потребительских технологий. Сегодня смартфоны с хорошей камерой есть почти у всех, и люди всё чаще приобретают другие устройства с функцией фотосъемки. Не стоит забывать и о дронах с мощной оптикой. Для них даже высотные здания не являются помехой, чтобы считать информацию с экранов.

Наконец, такая угроза может исходить не только извне. Информацию могут специально похитить сотрудники или подрядчики, если они хотят причинить вред компании. Но не меньшую угрозу представляют работники и контрагенты, которые небрежно относятся к хранению и защите данных, имеющих коммерческую ценность.

По данным опроса около 800 специалистов в области ИТ и безопасности, проведенного SANS Institute в 2015 году (SANS Survey Reveals Organizations Lack Insider Defenses, Are Vulnerable to Attack, SpectorSoft, April 9, 2015), 34% респондентов подвергались визуальным атакам с целью коммерческого шпионажа внутри компании, а 74% обеспокоены злонамеренными или небрежными сотрудниками.

Защищаем данные от визуального хакерства: 5 советов

Если вы хотите выстроить эффективный процесс по защите конфиденциальной информации от визуальных хакеров, следуйте пяти правилам.

Визуальное хакерство часто осуществляется с помощью самых простых технологий, но его последствия могут быть столь же серьезными и дорогостоящими, как и любые другие действия хакеров, когда те получают доступ к конфиденциальной информации. И это ежедневная угроза. Поэтому никогда не поздно спросить себя: а делаем ли мы всё возможное, чтобы защитить свои данные?

Подписывайтесь на канал «Инвест-Форсайта» в «Яндекс.Дзене»

Наиболее сложными и дорогостоящими средствами дистанционного перехвата речи из помещений являются лазерные устройства. Принцип их действия заключается в посылке зондирующего луча в направлении источника звука и приеме этого луча после отражения от каких-либо предметов, например, оконных стекол, зеркал и т. д. Эти предметы вибрируют под действием окружающих звуков и модулируют своими колебаниями лазерный луч. Приняв отраженный от них луч, можно восстановить модулирующие колебания.

Исходя из этого, рассмотрим один из достаточно простых, но очень эффективных способов защиты от лазерных устройств. Он заключается в том, чтобы с помощью специальных устройств сделать амплитуду вибрации стекла много большей, чем вызванную голосом человека.

При этом на приемной стороне возникают трудности в детектировании речевого сигнала. Ниже приведены схемы и описания некоторых подобных устройств.

Простейший модулятор оконного стекла

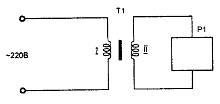

Этот модулятор прост в изготовлении, содержит минимальное количество деталей и не требует налаживания. Он позволяет передавать стеклу колебания частотой 50 Гц. И в этом заключается его недостаток, так как с помощью современных средств обработки сигналов возможно вырезать эту частоту из спектра речевого сигнала. Принципиальная схема устройства приведена на рис. 3.18.

Рис. 3.18.

Простейший модулятор с трансформаторным питанием

В качестве модулятора с частотой 50 Гц используется обычное малогабаритное реле постоянного тока Р1. Питается реле Р1 от сети переменного тока частотой 50 Гц и напряжением 220 В через понижающий трансформатор Т1. На выводы обмотки реле Р1 подается напряжение со вторичной обмотки трансформатора Т1, немного ниже порога срабатывания. В качестве трансформатора используется любой, желательно малогабаритный, понижающий трансформатор. Напряжение на обмотке II выбирается в зависимости от используемого реле. Реле Р1 может быть типа РЭС22, РЭС9 и им подобные. Корпус реле приклеивается к стеклу клеем "Момент" или аналогичным (рис. 3.19).

Рис 3.19.

Способ крепления устройства к стеклу.

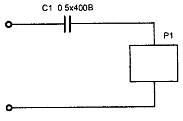

Если подходящего трансформатора подобрать не удалось, то можно воспользоваться бестрансформаторной схемой устройства приведенной на рис. 3.20.

Рис. 3.20.

Бестрансформаторная схема модулятора

Конденсатор С1 гасит излишек напряжения, он подбирается под определенную нагрузку. Его можно разместить прямо в штепсельной вилке. При монтаже необходимо помнить, что устройство не имеет гальванической развязки с питающей сетью.

Другой модулятор позволяет получать сигналы, которые имеют хаотический характер, т. к. частота следования импульсов не стабильна.

Устройство представляет собой два генератора импульсов, частоты которых не стабилизированы и отличаются друг от друга. Оба генератора работают на общую нагрузку. Принципиальная схема модулятора приведена на рис. 3.21.

Рис. 3.21

. Модулятор с питанием or сети 220 В

Питание устройства осуществляется от сети переменного тока напряжением 220 В. Напряжение питания снимается с делителя напряжения на резисторах R1-R3 и выпрямляется диодом VD1 типа КД102А. Выпрямленное напряжение сглаживается конденсатором С1. Так как конденсатор С1 имеет небольшую емкость, то напряжение питания имеет большие пульсации. Оба генератора импульсов собраны на транзисторной сборке VT1 типа К101КТ1Г, содержащей два идентичных транзистора VT1.1 и VT1.2. Микросборка представляет собой транзисторные прерыватели для коммутации слабых сигналов переменного и постоянного токов. Транзисторы микросборки имеют общий коллектор. Работают генераторы следующим образом. Через резисторы R5 и R6 происходит заряд конденсаторов С2 и СЗ, соответственно, от источника питания. При достижении на конденсаторах С2 и СЗ напряжения пробоя транзисторов VT1.1 и VT1.2 последние открываются и происходит разряд конденсаторов через базовый переход транзистора VT2 типа КТ301. Это приводит к открыванию транзистора VT2 и короткие импульсы (щелчки, следующие с частотой в сотни герц) поступают на пьезокерамические излучатели ZQ1 и ZQ2. Период времени между импульсами постоянно изменяется, в связи с чем считывание информации со стекол в условиях апериодических акустических полей даже с использованием специальных фильтров сильно затруднено. Громкость звукового сигнала можно плавно регулировать резистором R4.

Транзистор VT2 можно заменить на КТ3102, КТ315. Пьезокерамические преобразователи могут быть любыми, их число может быть от одного до четырех. Диод VD1 можно заменить на КД105. Пьезоизлучатели наклеиваются в центре стекла внутренних рам и соединяются с генератором тонким проводом.

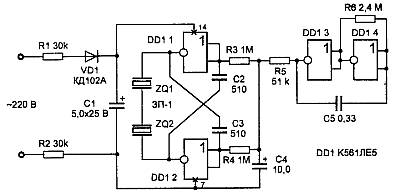

Модулятор на одной микросхеме

Этот модулятор тоже питается от сети переменного тока напряжением 220 В. Принципиальная схема модулятора приведена на рис. 3.22.

Рис. 3.22.

Модулятор не одной микросхеме

Напряжение сети гасится резисторами R1 и R2 и выпрямляется диодом VD1 типа КД102А. Конденсатор С1 уменьшает пульсации выпрямленного напряжения. Модулятор выполнен на одной микросхеме К561ЛЕ5. По своему схемному построению он напоминает генератор качающей частоты иди частотный модулятор. На элементах DD1.3 и DD1.4 собран управляющий генератор низкой частоты. С его выхода прямоугольные импульсы поступают на интегрирующую цепочку R5, С4. При этом конденсатор С4 то заряжается через резистор R5, то разряжается через него. Поэтому на конденсаторе С4 получается напряжение треугольной формы, которое используется для управления генератором на элементах DD1.1, DD1.2. Этот генератор собран по схеме симметричного мультивибратора. Конденсаторы С2 и СЗ поочередно заряжаются через резисторы R3 и R4 от источника треугольного напряжения. Поэтому на выходе генератора будет иметь место сигнал, частота которого "плавает" в области звуковых частот речевого диапазона. Поскольку питание генератора не стабилизировано, то это приводит к усложнению характера генерируемых сигналов. Нагрузкой генератора служат пьезокерамические излучатели ZQ1 и ZQ2 типа ЗП-1.

Микросхему DD1 можно заменить на К561ЛА7 и даже на К561ЛН1, К561ЛН2, либо на микросхемы серий 564, 1561.

Излучатели ZQ1 и ZQ2 могут быть любыми, их количество может быть от одного до четырех. Они могут быть соединены последовательно или параллельно-последовательно.

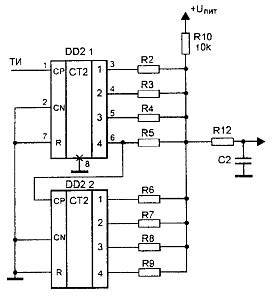

Устройство модуляции стекла на цифровых микросхемах

Данное устройство вызывает вибрацию стекла с различной частотой, тем самым устраняя основной недостаток простейшего модулятора. Оно выполнено на двух цифровых схемах 561 серии. В качестве вибропреобразователя используется пьезокерамический преобразователь. Принципиальная схема устройства приведена на рис. 3.23.

Рис. 3.23.

Модулятор на цифровых микросхемах

Модулятор собран на микросхемах К561ЛН2 и К561ИЕ8. Генератор тактовых импульсов собран на элементах DD1.1, DD1.2, резисторе R1 и конденсаторе C1 по схеме несимметричного мультивибратора.

С выхода генератора тактовые импульсы поступают на вход счетчика DD2 типа К561ИЕ8. Эта микросхема имеет встроенный дешифратор, поэтому напряжение высокого уровня поочередно появляется на выходах счетчика в соответствии с количеством пришедших импульсов.

Допустим, что после прихода очередного тактового импульса уровень логической единицы появился на выходе 2 микросхемы DD2 (выв. 4).

На остальных выходах присутствует уровень логического нуля. Положительное напряжение начинает заряжать конденсатор С2 по цепи VD3, R4, R12. При достижении на конденсаторе С2 напряжения, достаточного для открывания транзистора VT1 типа КТ315, последний открывается, и на выходе элемента DD1.4 появляется уровень логического нуля. Конденсатор С2 быстро разряжается через диод VD11 типа КД522. Транзистор VT1 закрывается, и процесс заряда конденсатора С2 возобновляется но той же зарядной цепи. С приходом очередного тактового импульса уровень положительного напряжения появляется только на выходе 3 (выв. 7). Теперь конденсатор С2 заряжается по цепи VD4, R5, R12. Так как суммарное сопротивление этой цепи меньше, чем сопротивление цепи VD3, R4, R12, то заряд конденсатора С2 до напряжения открывания происходит быстрее. Частота импульсов на выходе этого управляемого генератора увеличивается. Прямоугольные импульсы поступают на вибропреобразователь ZQ1, выполненный на основе пьезокерампческого преобразователя.

Микросхемы DD1 и DD2 можно заменить на аналогичные — серий 176,564,1561. Резисторы — типа МЛТ-0,125. Сопротивлелнлиля резисторов R2-R11 могут быть любыми из интервала 10 кОм — 1 МОм. Резисторы одинакового номинала лучше не использовать. Диоды VD1-VD11 могут быть любыми, например, КД521, Д9, Д18, КД510 и др.

Транзистор VT1 можно заменить на КТ3102. Пьезокерамический преобразователь ZQ1 может быть любой, от игрушек или телефонных аппаратов. Питание устройства осуществляется от батарейки типа "Крона". Вибродатчик ZQ1 приклеивается на стекло клеем "Момент". Сигнал к нему подводится по проводам от элемента DD1.6.

Настройка заключается в установке частоты тактового генератора подбором конденсатора С1 или резистора R1. Частота тактовых импульсов выбирается около 2–3 Гц.

Количество генерируемых частот можно увеличить, если вместо микросхемы DD2 К561ИЕ8 использовать широко распространенную микросхему К561ИЕ10. Эта микросхема (рис. 3.24) содержит два двоичных четырехразрядных счетчика.

Рис. 3.24.

Использование микросхемы К561ИЕ10

К выходам счетчиков подключаются резисторы R2-R9, их сопротивления могут быть также от 10 кОм до 1 МОм. Диоды VD1-VD10 из схемы исключаются. При подаче тактовых импульсов на вход CP микросхемы DD2.1 в точке соединения резисторов R2-R12 появляется, изменяющееся ступенчато, напряжение. Число градаций напряжения, а, следовательно, и число частот, можно варьировать путем использования определенного количества разрядов счетчика DD2.

Если еще несколько лет назад проблема кибербезопасности и защиты личных данных большинству обывателей казалась чем-то далеким их не касающимся, то в последнее время уже не осталось людей, до которых бы не доносились тревожные сигналы такого рода.

Пока хакеры шантажируют мировые корпорации, людей заботит конфиденциальность их собственной жизни. Будь ты государственный служащий, агент секретной службы или рядовой бизнесмен, любой теперь может подвергнуться слежке с помощью определения геопозиции личного смартфона, заполучить программу-шпион на собственный гаджет или оказаться лицом к лицу со взломанным ноутбуком, полным подробностей деловой или интимной жизни.

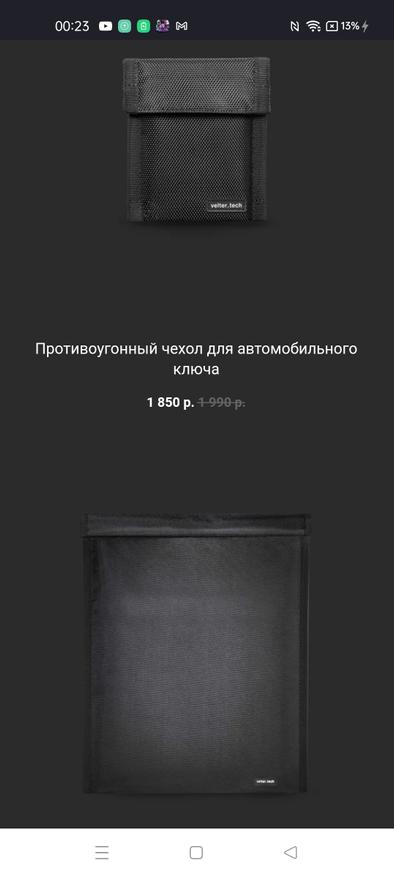

В любом случае, рисков, связанных с широким проникновением в нашу жизнь различных гаджетов, которым мы доверяем все самое сокровенное, от банковских счетов до личных фотографий, становится с каждым днем все больше. Российский стартап Velter решил по-своему бороться с потерей приватности или важных данных, выпустив линейку чехлов, блокирующих сигналы помещенных в них устройств.

Рассчитанная на широкий круг пользователей серия включает в себя специальные сумки, чехлы и боксы для совершенно разного типа мобильных устройств от смартфона до ноутбука. Мы решили протестировать один из них на деле, взяв на пробу чехол большего размера, в который можно поместить хоть смартфон, хоть ноутбук.

Изделия Velter блокируют отслеживание местоположения, предотвращают доступ к камере и микрофону, обеспечивают приватность при использовании мобильных устройств. То есть, осуществляют защиту информации на физическом уровне: блокируют все сигналы от него и к нему, делая гаджет “невидимым” для любого рода источников связи. Смартфон, помещенный в такой чехол, по сути превращается в “кирпич”.

“Ноги растут”, кстати, у Velter не абы откуда: известно, что c прошлого года компания является резидентом инновационного центра «Сколково», и обладает собственной запатентованной технологией сборки экранирующих материалов.

Сам чехол в нашем случае представляет собой довольно ординарного дизайна большой тканевый карман из полиэстера с застежкой-липучкой (есть вариант и с магнитной застежкой). Углы прямые, цвет — черный. Клапан сворачивается в два оборота и лишь затем “слипается”. Чехол гибкий, но внутри него еще имеются два слоя экранирующего материала из особой токопроводящей материи.

Технология экранирования работает по принципу решетки Фарадея: гаджет внутри чехла оказывается полностью изолированным от сотовой сети, сигналов Wi-Fi, Bluetooth, NFC. Но наиболее удобная с практической точки зрения функциональность заключается в том, что нет нужды производить какие-либо дополнительные манипуляции: выключать смартфон, например, или переводить в режим «В самолете».

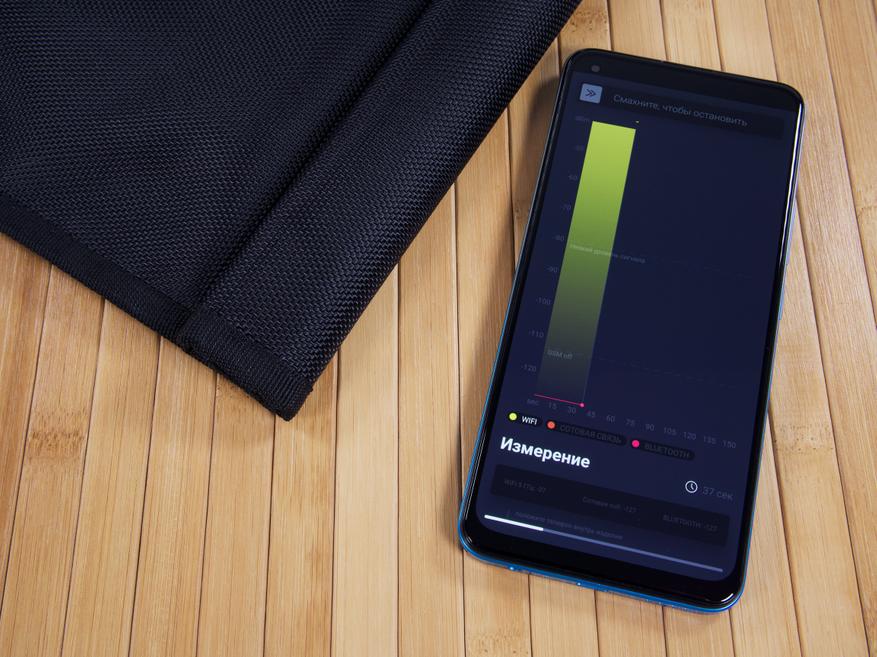

Проверить в действии работу экранирующей функции чехла оказалось несложно: для этого есть много способов. Например, для ОС Android уже имеется работающая версия приложения Shielding Tester: она инициирует передачу сигналов сотовой связи и bluetooth, одновременно с этим проводя мониторинг и запись. Соответственно, тест считается положительным, когда помещенный в чехол смартфон перестает участвовать в приеме и передаче такого рода сигналов. В чем мы, собственно, и убедились на практике.

Проверить “изолированность” iPhone оказалось еще проще: достаточно положить его в чехол Velter, и он просто исчезает из общей сети в экосистеме Apple.

Чехол в нашем случае имеет размер, достаточный для помещения в него ноутбука приблизительно 14 дюймов. То есть, Macbook 13,3" в него спокойно умещается. Проверить это тоже несложно: по умолчанию макбук с закрытой крышкой уходит в режим Power nap и остается в сети в списке устройств на роутере. В случае помещения внутрь чехла Velter, он и из этого списка пропадает.

Как только гаджет извлекается из чехла, он становится сразу же опять доступен для сигналов из внешнего мира, опять же, без каких-либо дополнительных манипуляций, что удобно.

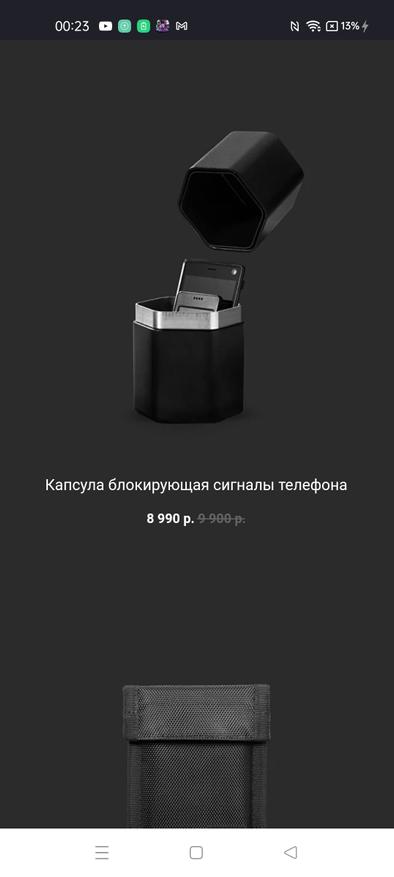

Но, как мы уже сказали, мы рассмотрели самый простой из вариантов. Есть еще экранирующие устройства Velter, выполненные в виде красивых бумажников, кардхолдеров, сумок и даже боксов (коробочек). Один из довольно неожиданных, но чрезвычайно полезных и практичных сценариев использования чехлов Velter – предотвращение угона автомобиля. Помещенные в них смарт-ключи от машины просто делают их невидимыми для ретрансляторов! В общем, вариантов использования так же много, как и мобильных разномастных устройств во владении современного человека.

Порядок цен на изделия таков: поясная сумка, например, стоит 5500 рублей, экранирующий чехол с магнитной застежкой – 2700 рублей, а наш чехол Фолд (с клапаном на липучке) оценен в 3900 рублей.

Кстати, стартап Velter занимается разработкой не только “клеток Фарадея”, но также и софта. А скоро в продажу поступят и особые беспроводные зарядные станции с подавителем микрофонов.

Читайте также: