Зачем нужен касперский агент

Доброго времени суток, уважаемый посетитель. Из названия статьи Вы уже поняли, что сегодня речь пойдет о защите. В одной из прошлых статей мною был рассмотрен продукт относящийся к данной области IT, который неплохо себя показал. Сегодня я Вам расскажу о не менее интересном продукте компании «Лаборатории Касперского», партнерами которой мы являемся, Kaspersky Endpoint Security. Он будет рассмотрен в виртуальной среде Hyper-V, на машинах второго поколения. Серверная часть будет реализована на контроллере домена ОС Windows Server 2012 R2, режим AD Windows Server 2012 R2, а клиентская на Windows 8.1.

Стоит отметить, что данный продукт мы постоянно используем в нашей практике ИТ аустсорсинга.

Что же такое Kaspersky Endpoint Security?

В решении Kaspersky Endpoint Security для Windows технологии мирового класса для защиты от вредоносных программ сочетаются с Контролем программ, Веб-Контролем и Контролем устройств, а также с шифрованием данных — и все это в рамках одного приложения. Управление всем функционалом осуществляется из единой консоли, что позволяет упростить развертывание и администрирование широкого спектра решений «Лаборатории Касперского».

- Единое приложение

- Единая консоль

- Единые политики

Kaspersky Endpoint Security для Windows — это единое приложение, включающее широкий спектр важнейших защитных технологий, таких как:

- Защита от вредоносного ПО (в том числе сетевой экран и система предотвращения вторжений)

- Контроль рабочих мест

- Контроль программ

- Веб-Контроль

- Контроль устройств

- Шифрование данных

Kaspersky Endpoint Security различается набором входящих модулей, содержащих разное количество модулей в зависимости от редакции:

- СТАРТОВЫЙ,

- СТАНДАРТНЫЙ

- РАСШИРЕННЫЙ

- Kaspersky Total Security для бизнеса

В нашем случае мы будем использовать РАСШИРЕННЫЙ.

В составе решения Kaspersky Endpoint Security для бизнеса СТАРТОВЫЙ доступны следующие возможности:

- Защита от вредоносного ПО, сетевой экран и система предотвращения вторжений

В составе решения Kaspersky Endpoint Security для бизнеса СТАНДАРТНЫЙ доступны следующие возможности:

- Защита от вредоносного ПО, сетевой экран и система предотвращения вторжений

- Контроль рабочих мест

- Контроль программ

- Веб-Контроль

- Контроль устройств

…а также другие технологии «Лаборатории Касперского» для обеспечения IT-безопасности

В составе решений Kaspersky Endpoint Security для бизнеса РАСШИРЕННЫЙ и Kaspersky Total Security для бизнеса доступны следующие возможности:

- Защита от вредоносного ПО, сетевой экран и система предотвращения вторжений

- Контроль рабочих мест

- Контроль программ

- Веб-Контроль

- Контроль устройств

- Шифрование

…а также другие технологии «Лаборатории Касперского» для обеспечения IT-безопасности.

Архитектура

- Сервер администрирования Kaspersky Security Center

- Консоль администрирования Kaspersky Security Center

- Агент администрирования Kaspersky Security Center

Установка сервера администрирования

В нашем случае сервер администрирования будет установлен на контроллер AD в режиме Windows Server 2012 R2. Запустим инсталляцию:

.jpg)

Забыл уточнить, мы будем использовать Kaspersky Security Center 10. Устанавим полный дистрибутив , скаченный с сайта «Лаборатории Касперского», в состав которого входит инсталляционный пакет Kaspersky Endpoint Security 10, соответственно, и Агент администрирования 10

В следующем окне мастера выберем путь для распаковки дистрибутива и нажмем «Установить».

.jpg)

После распаковки дистрибутива нас встречает мастер установки Kaspersky Security Center, после нажатия кнопки «Далее» мастер спрашивает «Размер сети», т.к. клиентов у нас будет всего два, один x86, а другой x64 разрядности, то указываем «Менее 100 компьютеров в сети».

.jpg)

Задаем учетную запись, под которой будет стартовать «Сервер администрирования». В нашем случае учетная запись доменного администратора.

.jpg)

Все свои данные Kaspersky Security Center хранит в СУБД. При установке мастер предлагает установить Microsoft SQL Server 2008 R2 Express, либо, если имеется уже установленная СУБД, можно выбрать имя SQL-сервера и имя БД.

.jpg)

Далее мастер предлагает создать или указать имя общей папки для хранения инсталляционных пакетов. Оставим по умолчанию.

На этапе «Адрес сервера администрирования» мастер просит указать адрес сервера, т.к. у нас установлен AD и DNS интегрирован, то разумнее будет указать имя сервера.

.jpg)

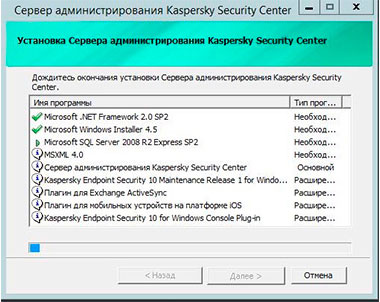

После выбора плагинов для управления начнется установка Kaspersky Security Center.

.jpg)

После успешной установки и первом запуске Kaspersky Security Center, нас встречает мастер первоначальной настройки, в котором мы можем указать ключ, принять соглашение в участии KSN, указать адрес почты для оповещений.

.jpg)

.jpg)

Так же указываются параметры обновления и создается политика с задачами.

.jpg)

После установки на наш сервер будет установлено:

- Сервер администрирования

- Консоль администрирования

- Агент Администрирования

Но не будет установлен Kaspersky Endpoint Security. Выполним удаленную установку, т.к. агент администрирования уже установлен, то мы сможем развернуть Kaspersky Endpoint Security на сервер. В случает отсутствия агента администрирования и запрета на все входящие соединения в Брандмауэре Windows удаленную установку произвести не получится. Развернем узел «Удаленная установка» и выберем «Запустить мастер удаленной установки». Выберем инсталляционный пакет и нажмем кнопку «Далее»

.jpg)

В окне «Выбор компьютеров для установки» выберем вариант установки для компьютеров, размещенных в группах администрирования. Затем выбираем сервер и нажимаем кнопку «Далее».

.jpg)

Перезагрузка системы потребуется после обновления важных модулей Kaspersky Endpoint Security, т.к. пакет достаточно новый, то перезагрузка не нужна. В выборе учетных данных оставим все по умолчанию, т.е. пусто. После нажатия кнопки «Далее», мы увидим ход установки Kaspersky Endpoint Security.

.jpg)

.jpg)

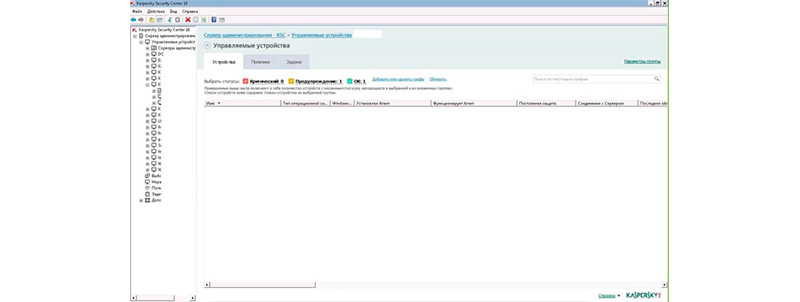

Создание групп

Т.к. политики и задачи, предназначенные для серверов отличаются от политик и задач рабочих станций, то создадим группы, соответствующие типу администрирования для разных машин. Развернем узел «Управляемые компьютеры» и выберем «Группы», нажмем «Создать подгруппу». Создадим две подгруппы, «Рабочие станции» и «Серверы». Из меню «Управляемые компьютеры – Компьютеры», с помощью «drag and drop» или «cut & copy», «DC» перенесем в группу «Серверы» и создадим политику и задачи для данной группы отличной от задач и политики в узле «Управляемые компьютеры».

Установка Kaspersky Endpoint Security

Для удаленной установки Kaspersky Endpoint Security, нужно отключить UAC на время установки. Требование является «неудобным», поэтому мы создадим в GPO политику для Брандмауэра Windows, в которой разрешим входящее соединение по следующему предопределенному правилу «Общий доступ к файлам и принтерам».

После настройки и распространения групповой политики, перейдем в консоль администрирования. Развернем узел «Сервер администрирования» и выберем «Установить антивирус Касперского», нажмем «Запустить мастер удаленной установки». В окне мастера выбора инсталляционного пакета выберем нужный пакет и нажмем «Далее». Выберем клиентов в группе «Нераспределённые компьютеры» и нажмем «Далее».

.jpg)

В следующем окне оставим все по умолчанию и нажмем «Далее». После окна с выбором ключа, мастер предлагает спросить у пользователя о перезагрузке системы по окончании установки Kaspersky Endpoint Security, оставим по умолчанию и нажмем «Далее». На шаге «Удаление не совместимых программ» можно внести коррективы, конечно, если они нужны. Далее мастер предлагает переместить клиентские компьютеры в одну из групп, в нашем случает переместить в группу «Рабочие станции».

.jpg)

Далее мастер просит ввести «Логин» и «Пароль» учетной записи, обладающими административными правами.

.jpg)

По нажатии кнопки «Далее» начнется установка Kaspersky Endpoint Security.

.jpg)

Как мы видим, консоль «говорит» об успешной установке Kaspersky Endpoint Security на клиентских станциях.

.jpg)

Как мы видим, после установки сервер администрирования перенес клиентские машины согласно условию в задаче удаленной установки.

.jpg)

Kaspersky Endpoint Security на клиентской машине.

Создадим политику для клиентских станций, в которой включим «Защита паролем», это необходимо, например, если пользователь захочет выключить антивирус.

.jpg)

Попробуем отключить защиту на клиентской машине.

.jpg)

Правила перемещения компьютеров

На сервере администрирования можно задать правила перемещения для клиентских компьютеров. Например, создадим ситуацию, в которой на новый обнаруженный ПК будет установлен Kaspersky Endpoint Security. Это удобно в сценарии, когда в организации был установлен новый ПК.

Для автоматизации развертывания Kaspersky Endpoint Security зададим правила перемещения для компьютеров. Для этого выберем узел «Нераспределенные компьютеры» и выберем пункт «Настроить правила перемещения компьютеров в группы администрирования» и создадим новое правило.

.jpg)

.jpg)

В созданном правиле новый обнаруженный ПК будет добавляться в группу «Рабочие станции» из заданного диапазона IP адресов.

Далее создадим задачу автоматического развертывания антивирусной защиты для машин, на которых он не установлен. Для этого выберем группу «Рабочие станции» и перейдем во вкладку «Задачи». Создадим задачу по установке антивирусной защиты с расписанием «Немедленно».

Итак, мы видим, что клиентский компьютер был добавлен в группу «Рабочие станции».

.jpg)

Перейдем во вкладку «Задачи» и увидим, что задача по установке запущена.

.jpg)

Напомню, ситуация была воспроизведена на машине без антивирусной защиты (хотя до этого я демонстрировал удаленную установку на одной из них, после, был удален антивирус, для демонстрации данного сценария) и, как видно, установка происходит на машине без антивирусной защиты, машина с антивирусной защитой не была тронута. После установки средств антивирусной защиты к данному клиентскому компьютеру будет применена политика KES.

Отчеты

Отчеты в Kaspersky Endpoint Security более, чем информативны. Например, посмотрим отчет «О версиях программ Лаборатории Касперского».

.jpg)

В отчете, довольно подробно, отображается информация об установленных программах «Лаборатории Касперского». Видно на сколько агентов, клиентских решений и серверов установлено. Отчеты можно удалять и добавлять. Так же можно просматривать состояние антивирусной защиты с помощью «Выборки компьютеров», которая помогает удобно отсортировать компьютеры с зараженными объектами или с критическими событиями.

В заключение хочется сказать, что была рассмотрена лишь небольшая часть антивирусного комплекса «Лаборатории Касперского». Управление, действительно, является удобным и интуитивно понятным. Но стоит заметить огромную загруженность клиентских систем во время поиска вирусов и потенциальных угроз, данная загруженность вызвана в основном из-за эвристического анализа, который требует не мало ресурсов. Продукт очень удобен в администрировании и подходит как в среде AD, так и в рабочей группе. Данный продукт установлен у многих наших клиентов и показывает себя только с хорошей стороны.

![]()

В составе комплексного решения Kaspersky Security для виртуальных сред находится Легкий Агент 5.1, решение сочетает в себе основные функции для защиты рабочих станций, серверов и мобильных устройств. Kaspersky Security для виртуальных сред обладает функционалом полноценного EPP-решения, поддерживая все популярные платформы виртуализации и функционируя с множеством гостевых операционных систем.

Особенности работы Kaspersky Security для виртуальных сред. Легкий агент 5.1

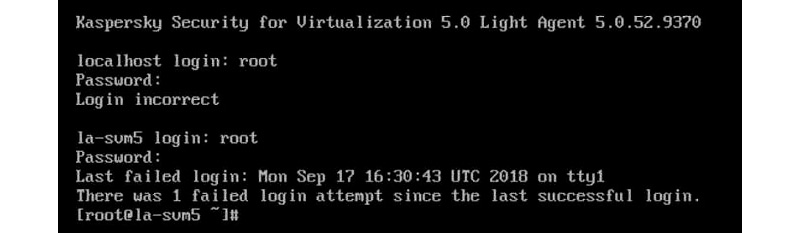

Для работы продукта потребуется установка специального ПО на каждую рабочую станцию – Легкого агента. Как понятно из названия, Легкий агент не нагружает систему. Вся нагрузка уходит для установки в отдельную специализированную виртуальную машину на базе Linux (Security Virtual Machine — SVM).

Kaspersky Security для виртуальных сред включает в себя все новейшие технологии из полноценных антивирусных решений:

- Система предотвращения вторжений;

- Персональный межсетевой экран;

- Система мониторинга приложений;

- Контроль web-трафика;

- Контроль устройств;

- Автоматическая блокировка эксплойтов;

- Самозащита и самоконтроль;

- Полноценное антивирусное решение для проверки файлов;

- Полный набор антивирусных баз;

- Инструмент «Общий кэш вердиктов» (Shared Cache) для оптимизации проверок на одном хосте;

- Сканирование системы;

- Механизм распределения лицензий;

Для работы и управлений всего решений необходимо установить особый компонент – Сервер интеграции.

Рисунок 1. Компонент Сервер интеграции Kaspersky Security для виртуальных сред. Легкий агент 5.1

Сервер интеграции собирает и актуализирует данные о всех SVM, обмениваясь с ним сведениями каждые 5 минут. Собранные данные перенаправляются на установленные агенты с целью оптимизации выбора подключения к одной из SVM доступных в сети, для запуска проверки на заражения.

Новейшие технологии в Kaspersky Security для виртуальных сред

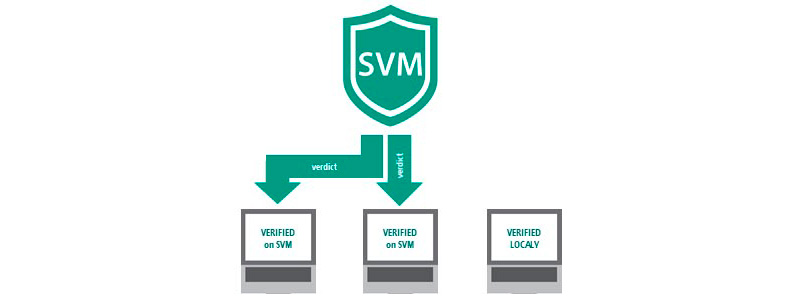

Рисунок 2. Принцип работы кешей вердиктов Kaspersky Security для виртуальных сред | Легкий агент

1. Кэш вердикт

При обращении к файлу на виртуальной машине, Легкий агент автоматически проверяет данный файл на отсутствие скрытой угрозы. После чего, результат проверки сохраняется в централизованной базе вердиктов (Shared Cache), каждая запись о проверенном файле преобразовывается в уникальный образец файла. И если данный файл будет использован на другом устройстве внутри сети, то проверка файла производиться не будет. Файл проходит повторную проверку только в случае своего изменения или при ручном запуске проверки. Кроме того, в память виртуальной машины автоматически подгружается дополнительный локальный КЭШ, для сокращения нагрузки на сеть.

2. Очередь отложенной проверки

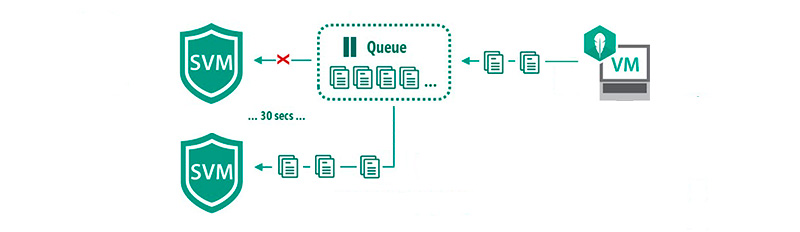

Рисунок 3. Очередь отложенной проверки в Kaspersky Security для виртуальных сред. Легкий агент 5.1

Установленный агент отправляет файлы для анализа на SVM, которая в случае недоступности формирует очередь отложенной проверки. Данный принцип работы сканирования позволяет проводить анализ файлов в любое время, не смотря на какие-либо ситуации, не завесившие от системы.

3. Механизм отказоустойчивости

Рисунок 4. Реализация отказоустойчивости в Kaspersky Security для виртуальных сред. Легкий агент 5.1

Крупные компании, чаще всего, обладают множеством SVM и проверка файлов на угрозу заражения занимает достаточно длительное время. Легкий агент позволяет инициировать подключение к указанному устройству автоматически. Однако если оно оказывается недоступно, агент пробует подключение к другой такой в сети, при этом время ожидания не превышает 30 секунд.

Начало работы с Kaspersky Security для виртуальных сред. Легкий агент 5.1

1. Установка консоли управления Kaspersky Security Center

Каждый корпоративный продукт «Лаборатории Касперского» удобнее и лучше всего разворачивать через единый Центр управления безопасностью (Kaspersky Security Center – KSC), который предоставляется пользователю бесплатно в комплекте с приобретённым решением. Чаще всего пользователи пренебрегают установкой и пользуются приобретенным решением отдельно. Важно, в случае с Kaspersky Security для виртуальных сред. Легкий агент 5.1 это не рекомендация к установке, а обязательное требование так как все серверные компоненты необходимые для его функционирования, инсталлируются с помощью KSC, который состоит из двух базовых компонентов:

- Сервер администрирования – центральный компонент, ответственный за управление устройствами организации и хранение данных в СУБД;

- Консоль администрирования – основной инструмент администратора. Консоль администрирования поставляется вместе с Сервером администрирования, но может быть также установленная отдельно на несколько устройств пользователей.

Инструкция для установки Kaspersky Security Center

Рисунок 5. Инструкция к установке

KSC включает в себя плагины для управления защитными решениями для всех типов платформ: физических, виртуальных, облачных – из единой консоли управления.

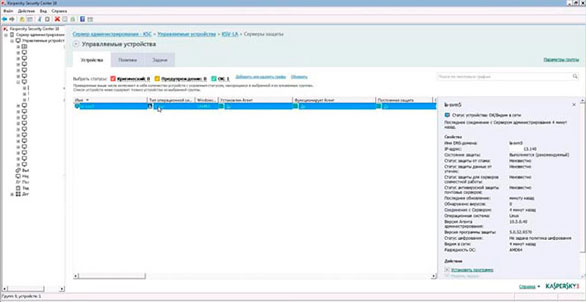

Рисунок 6. Конфигурирование управляемых устройств в Kaspersky Security Center

2. Установка и настройка Сервера интеграции

Перед началом установки Kaspersky Security для виртуальных сред. Легкий агент 5.1, Вам необходимо развернуть Сервер интеграции. В качестве наиболее оптимального способа установки мы рекомендуем проинсталлировать специальный exe-файл, который добавляет и запускает соответствующую службу в операционной системе на уже развернутом KSC. После успешной установки файла, в интерфейс KSC добавились новые разделы меню, а в список сервисов Windows – новая служба. Первоначальная настройка параметров Сервера интеграции также не занимает длительного времени, все стандартно: имена, адреса, порты.

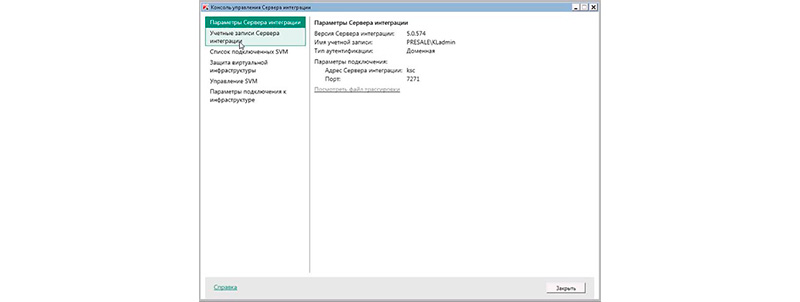

Рисунок 7. Настройка параметров Сервера интеграции Kaspersky Security для виртуальных сред. Легкий агент 5.1

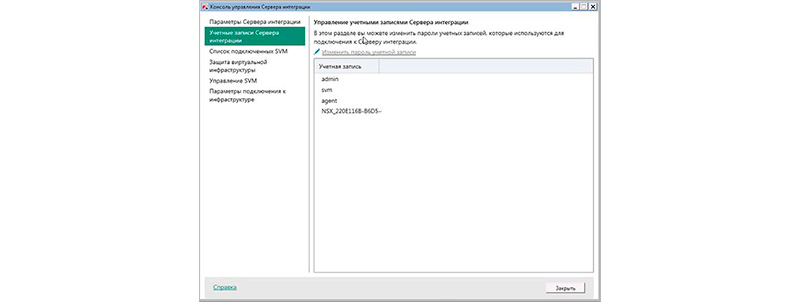

Для управления Сервером интеграции используется служебная учетная запись admin. Администратор также может настроить пароль или другие данные для подключения.

Рисунок 8. Настройка учетных записей Сервера интеграции Kaspersky Security для виртуальных сред. Легкий агент 5.1

При успешной установке Сервера интеграции в разделе «Дополнительно» появятся новые плагины управления:

- Kaspersky Security для виртуальных сред 5.0 Легкий агент — Сервер защиты;

- Kaspersky Security для виртуальных сред 5.0 Легкий агент для Linux;

- Kaspersky Security для виртуальных сред 5.0 Легкий агент для Windows.

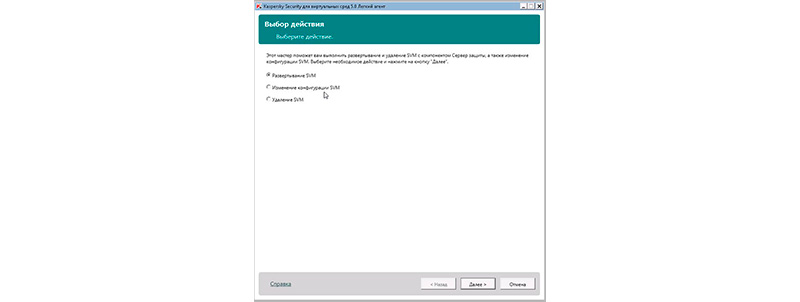

3. Установка и настройка Виртуальной машины безопасности

Для установки новой SVM активируйте соответствующий пункт меню и следуйте указаниям мастера установки. Предварительно необходимо скачать с сайта вендора образ, соответствующий производителю развернутой среды виртуализации в компании.

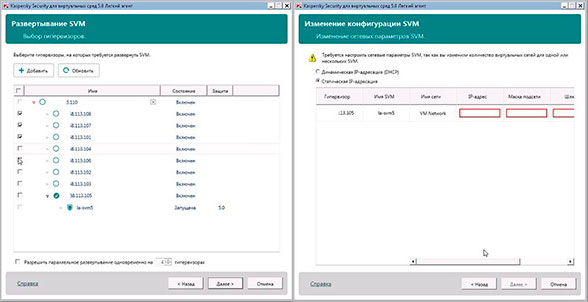

Рисунок 9. Мастер установки SVM Kaspersky Security для виртуальных сред. Легкий агент 5.1

Для завершения процесса установки SVM выберите целей ESX-хост и настройте сетевые параметры.

Рисунок 10. Конфигурирование SVM Kaspersky Security для виртуальных сред. Легкий агент 5.1

После окончания работы мастера установки KSC появится новый сервер защиты.

Рисунок 11. Управление SVM в KSC Kaspersky Security для виртуальных сред. Легкий агент 5.1

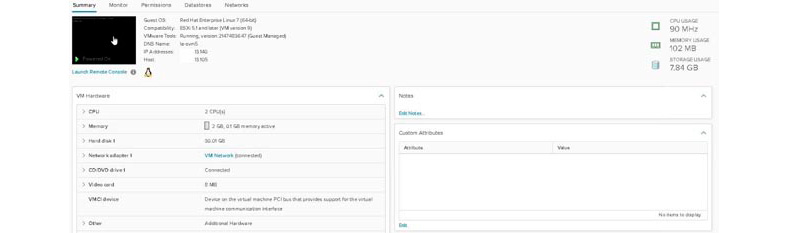

Интересный факт. Интерфейс гипервизора построен на базе Red Hat Enterprise Linux, в современном мире сложно подобрать сценарий, при котором к нему потребовался бы прямой доступ из консоли управления.

Рисунок 12. Виртуальная машина SVM в интерфейсе гипервизора Kaspersky Security для виртуальных сред. Легкий агент 5.1

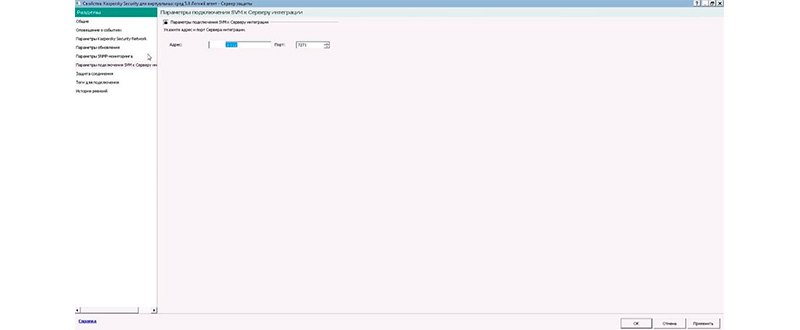

Для возвращения к более привычному пользовательскому интерфейсу, необходимо закончить процедуру организации сетевой связности путем настройки подключения SVM к Серверу интеграции через создание новой политики в соответствующей оснастке KSC.

Рисунок 13. Настройка подключения SVM к Серверу интеграции в KSC Kaspersky Security для виртуальных сред. Легкий агент 5.1

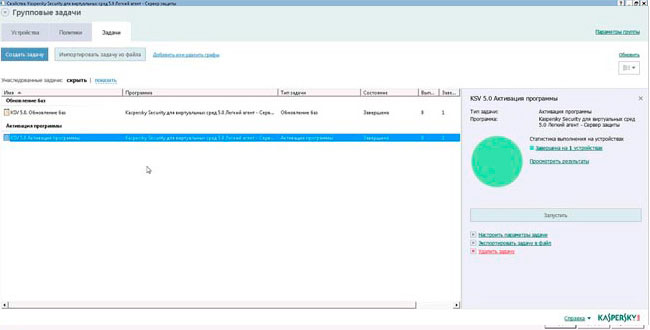

На этом первичное конфигурирующее SVM завершено, далее необходимо создать первоочередные задачи: активировать лицензию и запустить обновление антивирусных баз. После чего Вы можете переходить к развёртыванию Легких агентов на виртуальные машины пользователей.

Рисунок 14. Создание задач для SVM Kaspersky Security для виртуальных сред. Легкий агент 5.1

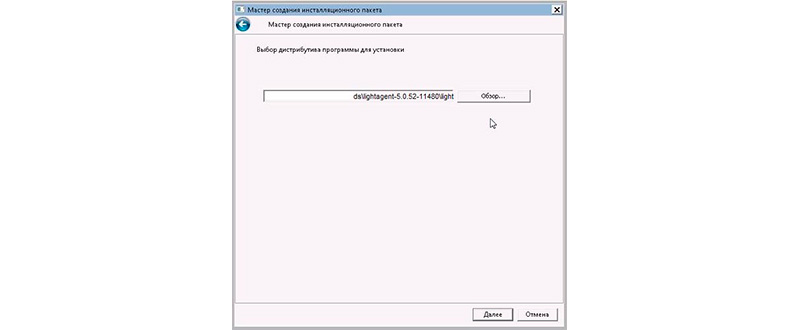

Создайте пакет инсталляционный пакет, выбрав образ агента для соответствующей гостевой операционной системы., например, Windows.

Рисунок 15. Создание инсталляционного пакета агентов Kaspersky Security для виртуальных сред. Легкий агент 5.1

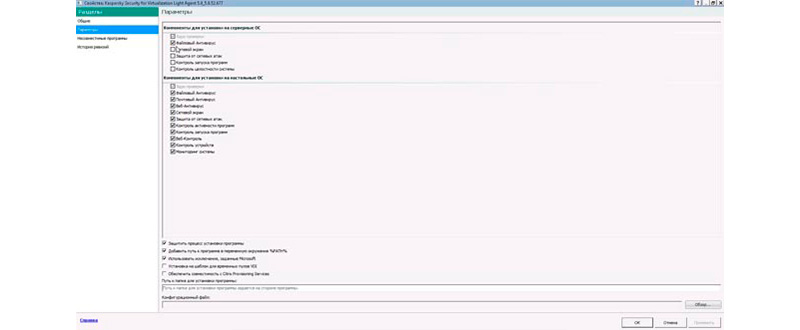

Гибкая настройка параметров инталяционного пакета, позволяет пользователю легко настроить необходимые функции. Например, во избежание конфликтов и для повышения надежности работы агентов на критичных серверах рекомендуется ограничить файловым антивирусом и сетевым экраном. Для максимальной оценки возможностей продукта, рекомендуем включать все функции продукта.

Рисунок 16. Настройка инсталляционного пакета Kaspersky Security для виртуальных сред | Легкий агент

Единоразовая настройка агента сохраняется и применяется на всех целевых виртуальных машинах в сети. Важной особенностью является то, что процесс поиска таких машин и установку возможно автоматизировать.

Помимо оперативной технической сводки о защищенной машине, пользователь может получить данные по необработанным объектам и угрозам в виде журнала событий. Также доступен режим функционирования, который настраивается во вкладке «Политика» и во многом повторяет аналогичные параметры и функции в семействе продуктов KES. Отличительной особенностью являются параметры подключения к SVM, которые можно настроить в зависимости от выбранного способа интеграции.

Особенности лицензирования и сертификаты

Kaspersky Security для виртуальных сред. Легкий агент 5.1 в рамках единой лицензии входит в состав комплексного решения Kaspersky Security для виртуальных и облачных сред (Kaspersky Hybrid Cloud Security — KHCS).

Кроме него KHCS включает в себя также:

- Kaspersky Security для виртуальных сред | Защита без агента;

- Kaspersky Endpoint Security для Linux;

- Kaspersky Security для Windows Server;

- Kaspersky Security для виртуальных и облачных сред для AWS;

- Kaspersky Security для виртуальных и облачных сред для Microsoft Azure.

Данный подход позволяет шибко управлять защитой большой инфраструктуры на базе унифицированной точки контроля из единой консоли. Администратор получает контроль над всеми корпоративными устройствами, включая облачные серверы и физические рабочие станции.

Для получения детальной информации о лицензировании, рекомендуем ознакомиться с нашей статьей.

Подведем итоги

Главная особенность продукта заключается в близкой к идеальному балансу ресурсных требований и функциональности. В отличие от устоявшихся на рынке «тяжелых» решений, требующих установки полноценного антивируса на каждую из виртуальных машин, весь движок разворачивается лишь на выделенной SVM, а гостевые на системы разворачивается малое ПО – Легкий агент. Файловая проверка выполняется локально, но вынесена на новый уровень функционирования в отдельно выделенной SVM. Помимо сканирования на вирусы в продукте доступен весь набор защитных технологий «Лаборатории Касперского», который доступен в корпоративных десктопных антивирусах – KES.

Установка и настройка не вызывают сложностей у пользователя, все действия интуитивны и происходят в привычном для постоянных пользователей «Лаборатории Касперского».

Преимущества

Хорошая оптимизация потребления виртуальных ресурсов агентом;

Поддержка всех популярных платформ виртуализации;

Поддержка широкой линейки гостевых операционных систем;

Функциональность полноценного EPP решения;

Гибкая конкурентная система распределения лицензий;

Единый стиль и система управления с иными продуктами «Лаборатории Касперского»;

Сегодня сложно представить область деятельности человека, в которой не использовались бы компьютеры. Десятки миллионов пользователей каждое утро включают компьютеры по всему миру. И в это же время миллионы ботов активизируются и уведомляют своих хозяев о готовности к выполнению их заданий. Примерно полгода назад мы все с помощью новостных агентств наблюдали за созданием ботнета, в который, по последним сведениям, было включено более 10 миллионов компьютеров по всему миру.

Bot - от английского «robot», net - от английского «network». Сеть роботов, миллионы компьютеров, объединённых в единую информационную систему гениальным хозяином. Владельцы компьютеров, находящихся в ботнетах, и не подозревают о том, что их компьютеры давно инфицированы и является частью мировой сети по распространению спама, атак на серверы и прочей незаконной деятельности. Проще всего понять порядок мощностей нынешних ботнетов на простом примере. 10 миллионов компьютеров получают задание с 12 часов UTC следующих суток делать один запрос в минуту любого сайта в Сети. В полдень следующего дня они создадут поток трафика в десятки гигабит в секунду. С таким потоком мусорного трафика не справится ни один хостер, ни один датацентр или любое специализированное оборудование. Такой поток будет означать использование всей пропускной способности каналов передачи данных и последствия этой атаки заметят все, а не только тот сайт, на который была направлена атака.

Этот пример слишком прямолинеен, демонстрирует лишь потенциальные возможности одного ботнета, а их сотни. Владельцы ботнетов сдают части своих мощностей в аренду, предлагая использовать их для проведения DDoS атак или рассылок спама. Один «небольшой» ботнет из миллиона компьютеров за сутки может разослать полтора миллиарда спам-писем или сделать недоступным практически любой сервер в Интернете.

Казалось бы, «ботнеты», «атаки», «DDoS» - это всё какие-то отдалённые от нас события, происходящие где-то и с кем-то, а не с нами. Но давайте посмотрим как, с помощью каких инструментов создаётся ботнет.

Где-то в Китае настраивается веб-сервер, содержащий всего одну страницу. На странице размещается специальным образом сформированный файл pdf, специальный JavaScript, видеоролик на Flash. При заходе на такую страницу, последовательно выполняется проверка возможности запуска в браузере посетителя того или иного объекта, размещённого на странице. Если такая возможность находится, а она будет найдена в большинстве случаев, то через уязвимость в браузер посетителю загружается и запускается на исполнение небольшой файл. Уже этот файл скачает с других серверов дополнительные модули и установит все части, необходимые для включения компьютера в ботнет. Посетитель же может увидеть ошибку браузера, после перезапуска которого он продолжит работу как и раньше, но с тем отличием, что теперь его компьютер является частью мирового ботнета и готов в любой момент начать работу в нём.

Как же заманить пользователя на такую страницу с установленными скриптами и вредоносными файлами? Здесь всё до безобразия просто и автоматизировано. Программисты ежедневно ищут новые уязвимости в широко используемых движках блогов, форумов, в других скриптах, например, в phpMyAdmin. Найдя так называемую «уязвимость нулевого дня», т.е. ранее никому неизвестную, программист пишет задание роботу, который сможет использовать её. Десятки таких роботов устанавливаются на серверах по всему миру, и каждый день методично обходят миллионов сайтов в интернете в поисках требуемой версии движка блога или скрипта. Самые продвинутые версии таких роботов могут использовать поисковые системы для быстрого нахождения требуемой версии. Достаточно в строке поиска ввести «CMSName 3.0.7» и поисковая машина выдаст тысячи ссылок на сайты с той версией движка, которая нужна роботу. Ему остаётся прочитать этот список и обойти его.

Найдя сайт с требуемой версией движка или скрипта, робот использует уязвимость, получает доступ к файловой системе сервера, проходит по ней и добавляет в тело каждой найденной html страницы так называемый «фрейм» или маленькое окно, в которое автоматически загружается та самая страница с китайского сервера. Теперь любой посетитель, зашедший на вполне уважаемый, надёжный и известный сайт, загрузит страницу с китайского сервера и станет частью ботнета. Совсем недавно новостные агентства информировали о быстрых массовых взломах сайтов, исчисляемых десятками тысяч. Если каждый такой сайт в среднем в сутки посещает 1000 человек, то количество заразившихся будет исчисляться миллионами.

Таким образом, сегодня в Сети сложилась такая ситуация, что даже ограничение количества посещаемых сайтов до нескольких весьма известных и уважаемых, не может гарантировать от заражения.

Если домашний пользователь подключён к интернету, как правило, через относительно медленные каналы связи, то корпоративные пользователи подключаются по очень быстрым, выделенным линиям. С одной стороны, обычный домашний пользователь, как правило, не имеет достаточной квалификации для обнаружения по косвенным признакам заражения, работает на нелегальной копии операционной системы, обновления в которой отключены во избежание блокирования после очередного обновления. Сумма этих факторов делает из таких пользователей достаточно лёгкую мишень для заражения. С другой стороны, создав эпидемию в локальной сети из 300 компьютеров, поставив такую сеть под свой контроль, атакующий получает в своё распоряжение мощный небольшой ботнет, подключенный к Интернету на скорости в 10-100 мегабит. При нерадивом системном администраторе, не озаботившимся вовремя созданием централизованной системы развёртывания обновлений операционных систем и программного обеспечения, не установившим централизованную систему антивирусной защиты и фильтрации трафика, такая локальная сеть становится рассадником спама и вирусов на несколько дней, до тех пор, пока администратор не заметит вирусную активность и не предпримет мер по её прекращению.

В этом обзоре мы рассмотрим один из инструментов, позволяющих полностью решить проблему заражения и включения в ботнеты локальных сетей любых размеров. Централизованное управление, правила, автоматическое обновление антивирусных баз и многое другое позволяет с помощью Kaspersky Open Space Security решить этот вопрос с минимальными затратами времени обслуживающего персонала, сведя стоимость владения решением к минимуму.

Следует чётко понимать, что одна система не способна полностью оградить от всех угроз. Должен быть предпринят комплекс мер по защите локальной сети. Например, все пользователи должны работать в Интернете только через корпоративный прокси с авторизацией. «Общаться» с серверами в Интернете по 25-му порту для отправки почты могут только почтовые серверы компании, но не любой пользователь. В локальной сети должен быть развёрнут сервер для автоматической установки обновлений на операционные системы и программное обеспечение пользователей без их на то согласия. И так далее. Одним из «кирпичей» этой системы и является Kaspersky Open Space Security.

Систему можно развернуть несколькими способами. В подробнейших руководствах рассмотрены способы как ручной установки компонентов системы, так и автоматической при помощи доменных политик или скриптов. Мы же рассмотрим вариант развёртывания системы в домене с одного сервера.

Установка Kaspersky Administration Kit

- Сервер администрирования - основной компонент пакета, который осуществляет управление программами «Лаборатории Касперского».

- Агент администрирования используется для связи между клиентскими компьютерами и сервером администрирования.

- Сервер политик авторизует набор мандатов для Cisco NAC.

- Компонент Поддержка мобильных устройств позволяет обеспечить совместную работу с Kaspersky Mobile Security Enterprise Edition.

- Консоль администрирования - интерфейс для управления программами.

Для работы Kaspersky Administration Kit необходим Microsoft SQL Server, MySQL или SQL Express. При необходимости мастер установки может развернуть MySQL или Microsoft SQL Server 2005 Express Edition.

Для хранения и доступа по сети к обновлениям, будет создана папка общего доступа. Есть возможность выбрать произвольный номер порта для сервера администрирования. В качестве имени сервера администрирования необходимо выбрать между DNS или NetBIOS именами компьютера, на который устанавливается Kaspersky Administration Kit, или его IP адресом.

Мастер первоначальной настройки предложит указать файл ключа продукта, ввести код активации или сделать это позже. На ознакомление с возможностями всех продуктов отведено 30 дней, в течение которых они будут полнофункциональны.

Мастер опросит локальную сеть и предложит просмотреть список найденных им компьютеров.

По умолчанию предлагается выбрать между установкой антивируса для рабочих станций и серверов. При необходимости, можно нажать кнопку «Новый» и создать инсталляционный пакет другого продукта Лаборатории или произвольного приложения.

По умолчанию предлагается установить выбранный пакет при помощи Агента администрирования. Если предложенные настройки не менять, то выбранный пакет будет установлен на определённые ранее компьютеры сразу после запуска установки из мастера. Если назначить установку Агента администрирования через политики AD, то сначала при логоне пользователя будет установлен Агент администрирования, а затем уже его средствами сам пакет.

На следующем шаге мастер предложит указать файл лицензии, с которым будет развёрнут выбранный пакет на компьютеры пользователей. Если лицензию не добавлять, то Антивирус Касперского проработает 30 дней без ограничения функционала.

Удаление с клиентских компьютеров несовместимых программЕсли это необходимо, то можно включить удаление определённых программ с клиентского компьютера перед установкой Антивируса Касперского. Эта возможность значительно ускорит процесс развёртывания продукта, избавив администратора от необходимости вручную удалять с компьютеров в сети установленные ранее антивирусы.

Затем мастер предложит переместить выбранные для установки компьютеры в существующую группу («Управляемые компьютеры»), создать новую группу и переместить выбранные компьютеры в неё или не перемещать компьютеры в группы.

Перед началом развёртывания нужно учесть, что брандмауэр Windows не должен запрещать общий доступ к файлам и принтерам и должен быть отключен «Простой общий доступ к файлам» на всех компьютерах пользователей.

Окно Антивирус Касперского 6.0 для Windows Workstation на компьютере пользователя Окно консоли управления Kaspersky Administration Kit Начало работы мастера установки Антивируса для сервера Установка Антивирус Касперского для Windows Server выполненаПри помощи этой политики администратор может управлять всеми настройками Антивируса Касперского на управляемых компьютерах. Закрытый замок в правой верхней части каждой группы означает, что пользователю запрещено изменять эти настройки. При необходимости можно на некоторых группах настроек замок «открыть», после чего пользователь сможет изменить настройки антивируса на своём компьютере.

Политика применяется к группе компьютеров и её подгруппам. По умолчанию все компьютеры включены в группу «Управляемые компьютеры». Если это необходимо, можно создать подгруппы, разместить в них компьютеры, сгруппировав их по типам необходимых настроек безопасности, и создать для каждой группы свою политику.

Администратор может централизованно управлять настройками перехвата и проверки трафика, получаемого пользователем из Интернета. Антивирус проверит объекты на загружаемой странице, и если они безопасны, то отдаст их браузеру. В этой же группе настроек можно указать адреса доверенных сайтов и эти адреса автоматически распространятся сразу же на все компьютеры, к которым применена политика.

После того, как группа и политика создана, достаточно поместить в эту группу компьютер и политика будет применена к установленному на нём антивирусу.

Помимо всего прочего, с каждым компьютером с установленным агентом управления можно создавать туннель. Например, если на удалённом компьютере закрыт файрволом порт 3389, то можно создать туннель через агента администрирования и подключиться к порту 3389 на удалённом компьютере через указание порта на локальном компьютере.

Консоль управления Kaspersky Administration Kit предоставляет массу удобств при обслуживании большого количества пользователей и серверов с установленным Антивирусом Касперского. Здесь есть и отчёты о состоянии компьютеров, и инструменты для управления карантином на удалённых компьютерах, и настройка уведомлений о событиях. Сервер администрирования в зависимости от количества клиентов распределяет нагрузку на сеть во время обновления антивирусных баз, вводя небольшую задержку в получении обновлений для разных клиентов. С помощью вложенных групп компьютеров можно очень точно применять политики настройки антивирусов для конкретных отделов или пользователей. Всё это позволяет утверждать, что KOSS будет отличным выбором как для небольших компаний, так и для компаний с числом рабочих мест больше тысячи. Один администратор сможет обслуживать практически любое количество антивирусов, вовремя реагировать на возникающие угрозы и тем самым минимизировать продолжительность возможных простоев как в работе локальной сети в целом, так и каждого отдельного пользователя.

Если вы устанавливаете традиционный антивирус на виртуальные серверы, одними расходами на лицензии (довольно высокими) дело не ограничивается, приходится тратить и вычислительные мощности — продукты для физических машин не адаптированы к особенностям среды и требуют множества избыточных телодвижений. Их базы данных хранятся и обновляются локально, а сканирование файлов и программ в памяти прилично нагружает систему. Это замедляет работу критичных бизнес-приложений, а если таких серверов много, вы можете получить так называемые штормы обновлений и штормы проверок с отказами в обслуживании. В случае облачных VPS с оплатой за фактически потребляемые ресурсы лишняя нагрузка бьет не только по карману — антивирусные базы на выключенном сервере не обновляются, и после его запуска система некоторое время будет уязвима.

В виртуальных средах эксперты «Лаборатории Касперского» рекомендуют применять специализированные продукты. Доступны они не только владельцам программно определяемых дата-центров и частных облаков. Для более прозаических VPS тоже есть простое решение сложных проблем — защита от вредоносного ПО как услуга.

Защита как услуга

Сегодня мы поговорим о Kaspersky Security для виртуальных сред. Этот продукт совместим со всеми популярными платформами виртуализации (VMware vSphere, Microsoft Hyper-V, Citrix XenServer и KVM) и позволяет вынести обновление баз, а также проверку процессов, памяти, файлов и сетевого трафика на отдельные виртуальные устройства (SVM), по одному на каждую хост-систему. Крупные компании разворачивают серверную часть решения в собственной виртуальной инфраструктуре, но ради пары машин это не имеет смысла. Некоторые сервис-провайдеры предлагают услугу подключения VPS к Kaspersky Security за абонентскую плату. Клиентам уже не нужно покупать лицензию и разворачивать защитное решение на каждом узле: достаточно инсталлировать легкий агент, и сразу после его запуска система будет надежно защищена без существенного снижения производительности.

Процесс внедрения прост, поэтому подробно его описывать мы не будем — у RuVDS достаточно поставить соответствующую галочку при заказе виртуального сервера.

После запуска агента в панели уведомлений появится значок, позволяющий просмотреть его рабочий статус и запустить программу-конфигуратор.

Возможности продукта

Kaspersky Security for Virtualization 4.0 Light Agent (легкий агент для виртуальных сред) обеспечивает многоуровневую защиту VPS от внешних и внутренних сетевых атак. Трафик гипервизора отслеживается, есть сетевой экран и система предупреждения вторжений — все как во «взрослых» серверных версиях продуктов «Лаборатории Касперского».

Решение интегрируется с облачной сетью Kaspersky Security Network (KSN) и реагирует на новые угрозы через 0,02 секунды после их появления в базе. Это позволяет использовать легкий агент в том числе для защиты от угроз нулевого дня. При этом в каждой хост-системе обновляется только одно устройство SVM, что исключает шквалы обновлений. Задачи проверки также распределяются по времени в зависимости от нагрузки на гипервизор — SVM автоматически создает очереди и управляет приоритетами, сглаживая пики потребления вычислительных ресурсов виртуальными машинами.

Итоги

Необходимость защиты серверов (в том числе виртуальных) не вызывает сомнений даже у самых консервативных системных администраторов, растущее количество (и качество, что важно!) угроз не оставляет нам пространства для дискуссий. Лет десять назад вопрос считался спорным, но сейчас ограничивающиеся только грамотной настройкой прав доступа и политик безопасности, а также своевременной установкой патчей специалисты ушли на пенсию или были уволены из компаний по причине профнепригодности.

Проблема сегодня исключительно в выборе способа защиты, и, естественно, повсеместное внедрение технологий виртуализации привело к появлению специализированных решений. Они оптимально используют возможности виртуальных сред и позволяют скинуть ресурсоемкие задачи обеспечения безопасности с хилых плеч VPS, ударив по злодеям всей вычислительной мощью хост-системы. Подобные решения требуют высокопроизводительной серверной части и были изначально доступны только крупным компаниям, но, подкидывая нам очередную проблему, технический прогресс предлагает и ее решение. Требовательную к ресурсам часть продукта можно вынести на сторону сервис-провайдера, оставив клиентским VPS только легкие агенты и защиту как услугу за довольно скромную абонплату. Это идеальный вариант для небольших компаний и физических лиц, не имеющих возможности вложиться в создание собственного облака или программно определяемого дата-центра.

Читайте также: