Vmware nat service что это

Для создания сети в html5-консоли выполните следующие действия:

На вкладке General заполните:

- имя сети (Name), например, Test-Network;

- шлюз (Gateway CIDR) в формате CIDR (Classless Inter-Domain Routing – формат, в котором указывается IP адрес и количество бит маски подсети), например: 10.10.1.1/24 . Shared – разрешает использование данной сети в других виртуальных дата-центрах в рамках одной организации.

На шаге Static IP pool введите диапазон адресов, которые в дальнейшем будут автоматически присваиваться вашим виртуальным машинам. Примечание: ввод должен осуществляться в формате xxx.xxx.xxx.xxx — yyy.yyy.yyy.yyy, где xxx.xxx.xxx.xxx — это начальный адрес подсети, а yyy.yyy.yyy.yyy — конечный IP-адрес подсети. Например, 192.168.10.2 — 192.168.10.22. Для ваших виртуальных машин будут выделяться адреса из указанного пула. Внизу будет указано количество доступных IP (total:20).

На шаге DNS при необходимости задайте DNS для вашей сети, например 8.8.8.8. По умолчанию указывается адрес шлюза, но его необходимо отдельно настраивать.

Завершите настройку, нажав кнопку Finish.

Внешний IP-адрес виртуального дата-центра

Внешний IP-адрес можно просмотреть, выполнив следующие действия:

- Перейдите в раздел Networking на вкладку Networks.

- Кликните на нужный edge правой кнопкой мыши.

Выберите Configuration → Gateway Interface. В столбце Primary IP будет указан внешний IP-адрес.

Примечание: в столбце External Network указано имя внешней сети.

Настройка Edges

Для настройки шлюза выполните следующие действия:

Откроется окно с возможностью настраивать Firewall, DHCP и правила NAT.

Настройка правил NAT

Что такое NAT

NAT (Network Address Translation) — технология преобразования приватных IP-адресов во внешние в IPv4, благодаря которой виртуальная машина получает доступ в интернет. В частной сети используются три блока приватных (серых) IP-адресов, которые не используются в интернете:

- 10.0.0.0 --- 10.255.255.255/8 (16777216 хостов);

- 172.16.0.0 --- 172.31.255.255/12 (1048576 хостов);

- 192.168.0.0 --- 192.168.255.255/16 (65536 хостов).

Любая организация имеет право использовать частные IP-адреса (также называемые внутренними, внутрисетевыми, локальными или серыми) по своему усмотрению без регистрации у какой-либо организации.

Для выхода в интернет нужен белый IP, который будет “маскировать” 1 или несколько приватных IP-адресов. Механизм NAT осуществляет подмену (“маскировку”) серых адресов на белые и наоборот. Благодаря этому вся частная сеть может подключаться к интернету через один публичный IP-адрес (или пул адресов), предоставленный провайдером. Ресурс глобальных адресов расходуется гораздо экономнее.

Преобразования NAT имеет важную особенность с точки зрения обеспечения безопасности: трансляция частных IP-адресов в публичные из пула маршрутизатора позволяет скрыть топологию внутренней сети от внешних пользователей, то есть затрудняет несанкционированный доступ к ресурсам сети.

Создание правил SNAT

Примечание: перед настройкой правил NAT обязательно уточните внешний IP-адрес виртуального дата-центра. Убедитесь, что Firewall включен (Enabled) и настроен (Настройка Firewall) — без этого механизм NAT не будет работать.

Для доступа виртуальных машин в интернет настройте правило SNAT:

В открывшемся окне заполните поля:

- в поле Applied on выберите внешнюю сеть;

- в поле Original source IP/range укажите адрес для доступа в интернет определённой VM) или целую подсеть (для доступа всем VM в сети), например, 10.10.1.12 или 10.10.1.0/24;

- в поле Translated source IP/range укажите внешний адрес, назначенный для вашего edge-роутера. Можно указать вручную или нажать кнопку SELECT и выбрать из списка для внешней сети;

- Destination IP Address и Port — укажите any либо оставьте пустыми (по умолчанию проставляется any);

- Description — можно добавить описание правила;

- Enabled — включает данное правило;

- Enabled logging — включает ведение журнала для данного правила (регистрирует трансляцию адресов).

Сохраните изменения, нажав кнопку Save changes.

Создание правил DNAT

DNAT — механизм, изменяющий адрес назначения пакета, а также порт назначения. Используется для перенаправления входящих пакетов с внешнего адреса/порта на приватный IP-адрес/порт внутри частной сети. Правило DNAT настраивается, если нужно подключиться из интернета к ВМ по SSH, RDP или получить доступ к web-странице.

Для получения пакетов из интернета настройте правило DNAT:

В появившемся окне заполните поля:

- в поле Applied on выберите внешнюю сеть (как и в случае с SNAT, это не сеть уровня организации!);

- в поле Original IP/range укажите внешний адрес, назначенный для вашего edge-роутера. Можно указать вручную или нажать кнопку SELECT и выбрать из списка для внешней сети;

- в поле Protocol — протокол;

- в поле Translated IP/range укажите адрес из локального диапазона, например, 10.10.1.12 (при использовании подсети 0.10.1.0/24);

- в поле Translated Port — порт во внутренней сети, в который будет выполняться NAT;

- Source IP Address и Port оставьте пустыми;

- Description — можно добавить описание правила;

- Enabled — включает данное правило;

- Enabled logging — включает ведение журнала для данного правила (регистрирует трансляцию адресов).

Сохраните изменения, нажав кнопку Save changes.

Примечание: для SSH и RDP лучше использовать порт, отличный от стандартного, например, 5222.

Использование настольных платформ виртуализации, как на домашних компьютерах, так и в производственной среде предприятий, в последнее время становится особенно популярным. Множество пользователей применяют виртуальные машины для обучения, запуска программного обеспечения, написанного для отличной от установленной операционной системы, а также создания переносных пользовательских сред, отвязанных от конкретного оборудования. В корпоративной среде виртуальные машины позволяют производить безопасное тестирование программного обеспечения в различных конфигурациях гостевых операционных систем, используя при этом специализированные инструменты платформ виртуализации, повышающие эффективность процесса разработки и тестирования. Кроме того, одним из самых важных достоинств виртуальных машин является возможность их объединения в виртуальные сети, что позволяет на одном компьютере моделировать поведение распределенных систем, состоящих как из приложений для конечного пользователя, так и различного рода серверов, в гетерогенной среде. Гибкость виртуальных машин в отношении выделяемых им ресурсов и широкие возможности по обслуживанию и оптимизации производительности позволяет легко управлять множеством различных конфигураций виртуальных машин и создавать оптимизированные, независимые от оборудования, приложения, «упакованные» в виртуальные машины. Затем эти компоненты, состоящие из виртуальных машин, могут быть в различных вариантах объединены в сеть для моделирования различных систем.

Продукты VMware с точки зрения организации таких моделей для тестирования являются на данный момент лидирующими на рынке. В июне 2007 года продукт VMware Workstation 6 получил премию журнала Visual Studio Magazine как лучшее решение в категории Development Tools. Во многом это произошло благодаря наличию большого количества инструментов, позволяющих существенно повысить скорость разработки и тестирования, упростить процедуру развертывания приложений и настройки сетевого взаимодействия между ними. Настольная платформа виртуализации VMware Workstation стала настолько популярной, что компания Microsoft решилась на не совсем честный шаг в отношении лицензионной политики виртуализации операционных систем семейства Windows Vista: некоторые ее издания не могут быть виртуализованы. Такая ситуация не могла устроить компанию VMware, которая начала борьбу за свободное использование операционных систем на платформах виртуализации. Кроме того, VMware делает большую ставку на продукт VMware Fusion, предоставляющий возможность по наиболее тесной интеграции Mac OS и Windows Vista (под кодовым названием Unity) и демонстрирующий поистине фантастические результаты: пользователь работает как бы «в двух мирах».

В шестой версии VMware Workstation появилось множество новых функций и возможностей, касающихся, в том числе, сетевого взаимодействия. Наиболее значимое улучшение — это возможность создавать до десяти виртуальных сетевых адаптеров для виртуальной машины.

Принципы организации сетей между виртуальными машинами

- виртуальные коммутаторы (Virtual Switches)

- виртуальные сетевые интерфейсы (Virtual Ethernet Adapters)

- виртуальный мост (Virtual Bridge)

- встроенный DHCP-сервер

- устройство трансляции сетевых адресов (NAT, Network Address Translation)

Фундаментальным элементом сетевого взаимодействия в VMware Workstation и VMware Server является виртуальный коммутатор. Он обеспечивает сетевое взаимодействие виртуальных машин на манер физического устройства: на виртуальном коммутаторе есть порты, к которым могут быть привязаны виртуальные сетевые интерфейсы виртуальных машин, а также другие компоненты виртуальной инфраструктуры в пределах хоста. Несколько виртуальных машин, подключенных к одному виртуальному коммутатору, принадлежат одной подсети. Виртуальный мост представляет собой механизм, посредством которого происходит привязка физического сетевого адаптера компьютера к виртуальным сетевым интерфейсам. Встроенный DHCP-сервер VMware позволяет виртуальным машинам автоматически получать IP-адрес в своей подсети, а виртуальное NAT-устройство обеспечивает трансляцию сетевых адресов при общении виртуальных машин с внешней сетью.

3 вида сетевого взаимодействия между виртуальными машинами

Каждый из этих видов сетевого взаимодействия может применяться для различных вариантов использования виртуальных машин и необходимо тщательно подбирать тип сетевого взаимодействия виртуальной машины для более эффективного ее использования совместно с другими компонентами сетевой инфраструктуры.

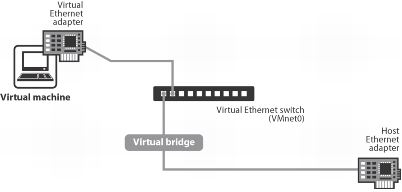

Bridged Networking

Этот тип сетевого взаимодействия позволяет привязать сетевой адаптер виртуальной машины к физическому сетевому интерфейсу компьютера, что дает возможность разделять ресурсы сетевой карты между хостовой и виртуальной системой. Виртуальная машина с таким типом сетевого взаимодействия будет вести себя по отношению к внешней сети хостовой системы как независимый компьютер. Вы можете назначить такой машине собственный IP-адрес в домашней сети или сети организации, либо она получит его от внешнего DHCP-сервера. Для создаваемой виртуальной машины этот тип сетевого взаимодействия назначается по умолчанию, поскольку это наиболее простой способ организации сетевого взаимодействия между виртуальной машиной, хостом и внешней сетью. Структура Bridged Networking приведена ниже.

Виртуальный сетевой адаптер гостевой системы подключается к виртуальному коммутатору VMnet0, к которому также подключен виртуальный мост, взаимодействующий напрямую с физическим сетевым адаптером.

Для того чтобы назначить виртуальной машине тип сетевого взаимодействия Bridged, необходимо зайти в меню «VM», затем «Settings», на вкладке «Hardware» выбрать виртуальную сетевую карту Ethernet и установить переключатель группы Network Connection в положение Bridged.

Host-Only Networking

Такой тип сетевого взаимодействия оптимален для целей тестирования программного обеспечения, когда вам требуется организовать виртуальную сеть в пределах хоста, а виртуальным машинам не требуется выход во внешнюю сеть. В виртуальной подсети действует DHCP-сервер, подключенный к виртуальному коммутатору VMnet1 и назначающий виртуальным машинам IP-адреса из заданного диапазона (по умолчанию 192.168.179.128 — 192.168.179.254). Структура Host-Only Networking приведена ниже:

Виртуальные сетевые адаптеры гостевых систем подключаются к коммутатору VMnet1 и взаимодействуют в подсети 192.168.179.0/24. В хостовой системе создается также виртуальный сетевой интерфейс, подключенный к VMnet1, который позволяет взаимодействовать с виртуальными машинами.

Для того чтобы назначить виртуальной машине тип сетевого взаимодействия Host-Only, необходимо зайти в меню «VM», затем «Settings», на вкладке «Hardware» выбрать виртуальную сетевую карту Ethernet и установить переключатель группы Network Connection в положение Host-Only.

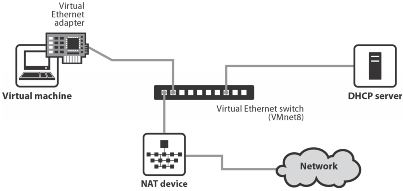

NAT Networking

Этот тип сетевого взаимодействия очень похож на Host-Only, за одним исключением: к виртуальному коммутатору VMnet8 подключается устройство трансляции IP-адресов (NAT). К этому коммутатору также подключается DHCP-сервер, раздающий виртуальным машинам адреса из заданного диапазона (по умолчанию 192.168.89.128 — 192.168.89.254) и, непосредственно, сами виртуальные машины. NAT-устройство позволяет осуществлять трансляцию IP-адресов, что позволяет виртуальным машинам инициировать соединения во внешнюю сеть, не предоставляя при этом механизма доступа к виртуальным машинам извне. Структура NAT Networking приведена ниже:

В хостовой операционной системе также как и для Host-Only Networking создается виртуальный сетевой интерфейс для коммутатора VMnet 8, позволяющий хосту общаться с виртуальными машинами.

Такая модель сетевого взаимодействия оптимальна с точки зрения безопасности (поскольку невозможно инициировать извне соединение с виртуальной машиной), однако существенно снижает быстродействие сети (иногда, до 20-30 процентов). NAT-соединение может использоваться, например, для безопасной работы в Интернет из виртуальной машины.

Для того чтобы назначить виртуальной машине тип сетевого взаимодействия NAT, необходимо зайти в меню «VM», затем «Settings», на вкладке «Hardware» выбрать виртуальную сетевую карту Ethernet и установить переключатель группы Network Connection в положение NAT.

У каждой виртуальной машины может быть несколько виртуальных сетевых адаптеров, подключенных к различным виртуальным коммутаторам, на которых реализуются различные типы сетевого взаимодействия. На платформе VMware Server 1.0 может быть создано до четырех виртуальных сетевых адаптеров для одной виртуальной машины, на платформе VMware Workstation 6 — до десяти. Для того чтобы добавить виртуальный сетевой адаптер виртуальной машине, зайдите в меню «VM», выберите «Settings», далее на вкладке «Hardware» нажмите кнопку «Add» и в мастере добавления виртуальных устройств выберите «Ethernet Adapter». После этого, в мастере назначьте вид сетевого взаимодействия для этого адаптера и нажмите «Finish».

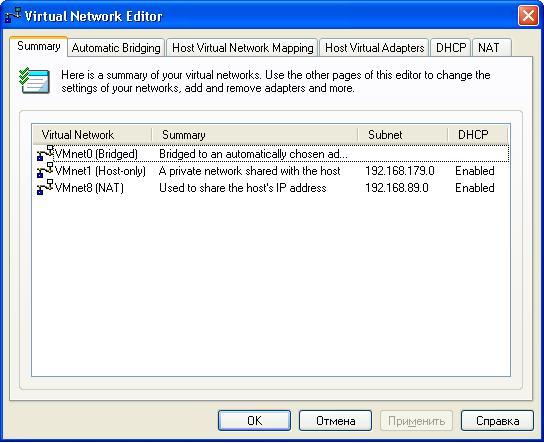

Настройка виртуальной сети с помощью Virtual Network Editor

Приложение Virtual Network Editor входит в комплект поставки VMware Workstation и VMware Server и представляет собой мощное средство управления виртуальной сетью. Для того чтобы использовать его, необходимо запустить программу vmnetcfg.exe из папки с Workstation или Server, либо в меню «Edit» выбрать пункт Virtual Network Settings.

Автоматическая привязка физических сетевых адаптеровЗдесь мы видим, что DHCP-сервер работает для виртуальных коммутаторов VMnet1 и VMnet8. Мы можем также добавить коммутатор в список клиентов DHCP-сервера, нажав кнопку «Add», причем не важно привязан ли к нему какой-нибудь сетевой интерфейс хоста или нет. Внизу также виден статус сервиса, поддерживающего DHCP (vmnetdhcp.exe), и мы можем остановить, запустить или перезапустить его.

Здесь, помимо диапазона IP-адресов, назначаемых виртуальным машинам, мы можем настроить длительности аренды IP-адресов клиентами DHCP (по умолчанию и максимальную). Таким образом, присоединив DHCP-сервер к коммутатору и создав виртуальный сетевой адаптер хоста, привязанный к нему же, мы создали свою подсеть типа Host-Only.

Здесь можно настроить IP-адрес шлюза, используемого NAT-устройством, таймаут протокола UDP (User Datagram Protocol) в минутах (сколько держится привязка протокола UDP к сети NAT) и Config port — порт, по которому можно получить информацию о статусе устройства NAT.

Галка «Active FTP» разрешает или запрещает открытие входящего соединения от внешнего FTP-сервера в Active Mode. Если галка не выставлена, будет использоваться одноканальный режим Passive Mode. Кнопка «DNS» (DNS, Domain Name System) позволяет управлять настройками DNS-форвардинга (перенаправления запросов к DNS). Эта возможность может быть настроена только для Windows-хостов. Галка OUI (Organizationally Unique Identifier) должна быть выставлена только в том случае, если вы поменяли первую часть MAC-адреса виртуальной машины, идентифицирующую производителя сетевой карты (по умолчанию VMware назначает всем машинам свой OUI), и хотите позволить этим машинам использовать NAT-устройство.

Параметры протокола NetBIOS включают в себя таймаут процессора имен NBNS (NetBIOS Name Service), число попыток для NBNS-запросов и таймаут NBDS (NetBIOS Datagram Service).

Построение сетей из виртуальных машин с несколькими сетевыми адаптерами

Пример виртуальной инфраструктуры на базе VMware Workstation или VMware ServerКак видно из рисунка, нет никаких проблем в моделировании на одном физическом компьютере сложных комплексных систем, в которых действуют различного рода серверы, сетевые экраны и клиентские компьютеры. Все это можно сделать с помощью утилиты Virtual Network Editor. Кроме того, продукт VMware Workstation, ориентированный на процесс разработки и тестирования, предоставляет еще один инструмент для создания виртуальных сетей между виртуальными машинами, обладающий расширенными возможностями — Virtual Machine Teaming.

Virtual Machine Teaming в VMware Workstation

Привязка сетевых интерфейсов виртуальных машин к сегментамЗдесь мы можем назначить привязки виртуальных сетевых адаптеров нужным нам сегментам виртуальной сети, просто поставив галки для соответствующих сетевых интерфейсов в столбцах с сегментами. В соответствии со структурой модели назначаем для сервера баз данных и Web-сервера сегмент LAN 1 и сегмент LAN 2 для Web-сервера и клиента. Таким образом, после нажатия на кнопку «Finish», мы получим команду из виртуальных машин, соответствующую требованиям моделируемой системы.

После того как команда создана, мы можем запустить все виртуальные машины команды одним кликом и сразу же приступить к тестированию системы. Нужно отметить, что виртуальные машины, добавленные в команду, не могут использоваться независимо, а только внутри нее.

Некоторые аспекты сетевого взаимодействия VMware

При старте виртуальной машины, VMware Workstation и VMware Server автоматически назначают виртуальным сетевым адаптерам MAC-адреса. Система автоматического назначения адресов такова, что на одном хосте у виртуальных машин гарантированно не будет одинаковых MAC-адресов. Поэтому если вы используете только одну копию платформы VMware в сети организации, такая система гарантирует отсутствие конфликтов физических адресов. Однако если платформы виртуализации запущены сразу на нескольких хостах в сети, может возникнуть ситуация дублирования MAC-адресов, что приведет к конфликтам в сети и недоступности виртуальных машин. Чтобы избежать этого, вы можете вручную назначить MAC-адреса виртуальным машинам, добавив в текстовом редакторе vmx-файл строчку вида:

Ethernet[n].address = 00:50:56:XX:YY:ZZ

Где n — порядковый номер (начиная с нуля) сетевого интерфейса виртуальной машины, а XX, YY и ZZ — соответствующие компоненты MAC-адреса.

Кроме того, при применении виртуальной инфраструктуры на базе VMware Workstation или VMware Server в производственной среде, стоит помнить, что виртуальные коммутаторы VMnet на самом деле являются концентраторам («хабами»), то есть дублируют трафик на всех портах устройств VMnet. Это создает потенциальные проблемы безопасности, поскольку сетевой интерфейс, работающий в promiscuous-mode в одной из виртуальных машин может прослушивать трафик, предназначенный другим клиентам виртуального хаба.

Заключение

Платформы VMware Workstation и VMware Server являются мощными средствами по организации сетевого взаимодействия нескольких запущенных одновременно виртуальных машин в пределах хоста. Такой функциональности, как у VMware Workstation, в отношении сетевого взаимодействия нет ни у одной из настольных платформ виртуализации, присутствующих в данный момент на рынке. При тестировании программного обеспечения возможности платформ по моделированию сложных распределенных систем являются просто незаменимыми. Кроме того, на платформе VMware сервер можно создавать «парки виртуальных серверов» со своими внутренними и внешними сетевыми связями, эти системы получаются отвязанными от оборудования и являются очень гибкими в отношении перенесения их на другую платформу. В настройке виртуальных сетей скрывается много возможностей, а также различного рода тонкостей, которые позволяют очень и очень гибко настраивать виртуальные сети и получать максимум эффекта от виртуальных машин.

Как понимать мостовую сеть и сетевой режим NAT в VMware

Прежде всего, я не понял проблем, которые я узнал в VMware. Я не собирался продолжать идти вниз. Далее я возьму меня в интернете. О Мостовая сеть также как и Nat Network Основные концепции делятся всеми, некоторые из рисунков и информации идут в Интернете, все не любят распылять, связанные с обучением!

В случае командной строки CMD в хосте введите ipconfig для запроса VMware Network Adapter VMnet1、 IP-адрес сетевого адаптера VMware VMNet8.

Ввод IPConfig можно найти в соответствующей информации!

Во-первых, мостовая сеть:

В режиме моста, виртуальная операционная система VMware - это как независимый хост в локальной сети, которая может получить доступ к любой машине в этом сегменте сети.

Нужно делать в мостовой сетевой среде:

1. Вручную настройте IP-адрес, маску подсети.

2. В режиме моста виртуальная машина должна быть в том же сегменте сети с физической машиной, Например, физическая машина IP: 192.168.1.2, виртуальная машина IP: 192.168.1.3 Эта виртуальная система может общаться с настоящим хозяином.

Небольшие знания о мостовых сетях:

Когда вы хотите создать виртуальный сервер в локальной сети для локальной сети, вы должны выбрать режим моста для пользователя локальной сети пользователя. Дурак Виртуальная машина может моделировать локальную сеть, где находится хост. Мостовая сеть, эквивалент, виртуальная машина подключена к хосту в коммутаторе, одновременно онлайн, прямое воздействие виртуальной машины на сеть физической машины невелики

Во-вторых, Nat Network:

В сети NAT будет использоваться виртуальный переключатель VMNet8, VMware Network Adapter VMNet8 виртуальная сетевая карта на физической машине подключится к переключанию VMNet8 для реализации связи между физической машиной и виртуальной машиной.

Примечание. Виртуальная сетевая карта сетевого адаптера VMWare используется для связи с сегментами сети VMNet8, которая не предоставляет функции маршрутизации для сегментов сети VMNet8, и гостей в сети Virtual NAT представляют собой доступ в Интернет с помощью виртуальных серверов NAT.

VMware Network Adapter VMNet8 Виртуальная чистая карта VMNet8 - это просто интерфейс для гостевой связи по виртуальным сетям хоста и NAT, поэтому даже если вы удалите эту виртуальную сетевую карту, виртуальная машина все еще доступна, просто физическая машина не сможет получить доступ к Сегмент сети VMNet8. Да.

Нужно делать в сетевой среде NAT:

1. Хозяин должен включить VMDHCP и VMNAT Services. (На открытии можно установить правой кнопкой мыши «Управление» на моем компьютере)

2. Информация о конфигурации TCP / IP виртуальной машины в режиме NAT будет автоматически назначена VMNet8 (NAT) Virtual Network DHCP-сервером, и требуется функция DHCP.

О маленьких знаниях сети NAT :

Использование режима NAT - это доступ к виртуальной системе с функцией NAT (сетевой адрес перевода) для доступа к внешней сети через сеть, где находится физика. То есть использование режима NAT может быть реализовано на виртуальной машине для доступа к Интернету. Информация о конфигурации TCP / IP виртуальной машины в режиме NAT предоставляется виртуальной сетью VMNET8 (NAT) (которая автоматически назначается, без ручного распределения), не может быть изменена, поэтому виртуальная система не может быть в состоянии других действительных хостов В середине общаются. Максимальное преимущество использования режима NAT заключается в том, что доступ виртуальной системы в Интернет очень прост, вам не нужна какая-либо другая конфигурация, просто нужен хост-машина для доступа к Интернету.

Сеть в режиме NAT эквивалентна тому, что виртуальная машина подключена к сети, подключенной к физической машине. Это равно физической машине - это маршрутизатор, подать заявку на онлайн-квоту, с виртуальной машиной, скрытой под ним онлайн. Естественно, все виртуальные машины, используемые виртуальными машинами, ограничены сетевым каналом в реальной машине. виртуальная машина Воспользуйтесь сетью физической машины

, существует большое влияние на физическую машину!

Резюме: До сих пор автор в основном имеет вероятность понимания моста и NAT, следующие связанные знания и связанные с ними ресурсами, необходимые на виртуальной машине, будут продолжать делиться!

Часть первая

После небольшого перерыва возвращаемся к NSX. Сегодня покажу, как настроить NAT и Firewall.

Во вкладке Administration перейдите в ваш виртуальный дата-центр – Cloud Resources – Virtual Datacenters.

Выберите вкладку Edge Gateways и кликните на нужный NSX Edge правой кнопкой мыши. В появившемся меню выберите опцию Edge Gateway Services. Панель управления NSX Edge откроется в отдельной вкладке.

Настройка правил Firewall

По умолчанию в пункте default rule for ingress traffic выбрана опция Deny, т. е. Firewall будет блокировать весь трафик.

Чтобы добавить новое правило, нажмите +. Появится новая запись с названием New rule. Отредактируйте ее поля в соответствии с вашими требованиям.

В поле Name задайте название правила, например Internet.

В поле Source введите необходимые адреса источника. По кнопке IP можно задать единичный IP-адрес, диапазон IP-адресов, CIDR.

По кнопке + можно задать другие объекты:

- Gateway interfaces. Все внутренние сети (Internal), все внешние сети (External) или Any.

- Virtual machines. Привязываем правила к определенной виртуальной машине.

- OrgVdcNetworks. Сети уровня организации.

- IP Sets. Заранее созданная пользователем группа IP-адресов (создается в Grouping object).

В поле Destination укажите адрес получателя. Тут такие же опции, как и в поле Source.

В поле Service можно выбрать или указать вручную порт получателя (Destination Port), необходимый протокол (Protocol), порт отправителя (Source Port). Нажмите Keep.

В поле Action выберите необходимое действие: разрешить прохождение трафика, соответствующее этому правилу, или запретить.

Применяем введенную конфигурацию, выбрав пункт Save changes.

Примеры правил

Правило 1 для Firewall (Internet) разрешает доступ в Интернет по любым протоколам серверу с IP 192.168.1.10.

Правило 2 для Firewall (Web-server) разрешает доступ из Интернета по (ТСР-протокол, порт 80) через ваш внешний адрес. В данном случае – 185.148.83.16:80.

NAT (Network Address Translation) – трансляция приватных (серых) IP-адресов во внешние (белые), и наоборот. Благодаря этому процессу виртуальная машина получает доступ в Интернет. Для настройки этого механизма нужно настроить правила SNAT и DNAT.

Важно! NAT работает только при включенном Firewall и настроенных соответствующих разрешающих правилах.

Создание правила SNAT. SNAT (Source Network Address Translation) – механизм, суть которого состоит в замене адреса источника при пересылке пакета.

Сначала нужно узнать доступный нам внешний IP-адрес или диапазон IP-адресов. Для этого зайдите в раздел Administration и кликните дважды на виртуальный дата-центр. В появившемся меню настроек перейдите во вкладку Edge Gateways. Выберите нужный NSX Edge и кликните на него правой кнопкой мыши. Выберите опцию Properties.

В появившемся окне во вкладке Sub-Allocate IP Pools вы сможете посмотреть внешний IP-адрес или диапазон IP-адресов. Запишите или запомните его.

Дальше кликните на NSX Edge правой кнопкой мыши. В появившемся меню выберите опцию Edge Gateway Services. И мы снова в панели управления NSX Edge.

В появившемся окне открываем вкладку NAT и нажимаем Add SNAT.

В новом окне указываем:

- в поле Applied on – внешнюю сеть (не сеть уровня организации!);

- Original Source IP/range – внутренний диапазон адресов, например, 192.168.1.0/24;

- Translated Source IP/range – внешний адрес, через который будет осуществляться выход в Интернет и который вы посмотрели во вкладке Sub-Allocate IP Pools.

Создание правила DNAT. DNAT – механизм, изменяющий адрес назначения пакета, а также порт назначения. Используется для перенаправления входящих пакетов с внешнего адреса/порта на приватный IP-адрес/порт внутри частной сети.

Выбираем вкладку NAT и нажимаем Add DNAT.

В появившемся окне укажите:

— в поле Applied on – внешнюю сеть (не сеть уровня организации!);

— Original IP/range – внешний адрес (адрес из вкладки Sub-Allocate IP Pools);

— Protocol – протокол;

— Original Port – порт для внешнего адреса;

— Translated IP/range – внутренний IP-адрес, например, 192.168.1.10

— Translated Port – порт для внутреннего адреса, в который будет транслироваться порт внешнего адреса.

Применяем введенную конфигурацию, выбрав пункт Save changes.

Дальше на очереди инструкция по DHCP, включая настройку DHCP Bindings и Relay.

Читайте также: