Вирус удаленного управления телефоном

Vultur используют функции записи экрана для кражи конфиденциальной информации с Android-устройств.

Операторы нового трояна для удаленного доступа (RAT), получившего название Vultur, используют функции записи экрана для кражи конфиденциальной информации с Android-устройств, включая банковские учетные данные.

Вредонос использует технологию удаленного доступа к экрану Virtual Network Computing (VNC) для обеспечения слежки за пользователями. Вредоносное ПО распространялось через официальный магазин Google Play Store и маскировалось под приложение Protection Guard с более чем 5 тыс. установок.

«Впервые мы видим банковский троян для Android-устройств, который использует запись экрана и кейлоггеры в качестве основной стратегии для автоматического и масштабируемого сбора учетных данных для входа в систему. Злоумышленники предпочли отказаться от общей разработки HTML-оверлеев, которые мы обычно наблюдаем в других банковских троянах для Android. Данный подход обычно требует от хакеров больших затрат времени и усилий для создания нескольких оверлеев, способных обмануть пользователя. Вместо этого они решили просто записывать то, что отображается на экране и получать тот же конечный результат», — отметили исследователи из компании ThreatFabric.

По словам специалистов, в последнее время операторы банковских троянов все чаще отказываются от тактики с использованием оверлейных атак. Например, операторы UBEL, представляющего собой обновленный вариант вредоноса Oscorp, использовали протокол WebRTC для взаимодействия со скомпрометированным телефоном под управлением Android в режиме реального времени. Vultur применяет аналогичную тактику — он использует преимущества разрешений доступа для захвата нажатий клавиш и использует функцию записи экрана VNC для незаметной слежки за всеми действиями пользователя.

Более того, вредоносная программа использует кроссплатформенную утилиту ngrok для подключения локальных серверов, защищенных Network Address Translation (NAT), и межсетевых экранов к интернету через защищенные туннели с целью обеспечения удаленного доступа к серверу VNC, работающему локально на телефоне. Кроме того, вредонос устанавливает соединения с C&C-сервером для получения команд через Firebase Cloud Messaging (FCM) и передачи украденных данных обратно на сервер.

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, знаменитый TeamViewer, а могут устанавливаться злодеями в глубокой тайне от пользователя. В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в настоящее время находится на стадии бета-версии. Программа ориентирована на пользователей Windows, но на GitHub можно найти исходники и для Unix-подобных платформ.

AhMyth RAT состоит из двух компонентов.

Серверное приложение, с помощью которого можно управлять зараженным устройством и генерировать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном в GitHub для создания простых графических приложений.

Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному устройству. То есть наш APK будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор выложил в свободный доступ бинарники программы. Но при желании можно скомпилировать ее из исходников. Лично я проводил свои тесты на машине под управлением Windows 10.

Для работы утилиты нам необходима виртуальная машина Java. Устанавливаем ее с официального сайта Java. Затем нужно скачать бинарники самой AhMyth. Их ты можешь найти в официальном репозитории проекта на GitHub, вкладка Assets. При скачивании лучше отключить антивирус, чтобы его не хватил удар от происходящего.

Создаем зараженный APK

Чтобы создать файл APK для Android, открой вкладку APK Builder. Внешний вид конструктора вредоносных мобильных приложений показан на следующей иллюстрации.

Вкладка с конструктором APK

Пользоваться этим инструментом очень просто. В окне Source IP мы прописываем IP-адрес атакующей машины (этот адрес потом легко вычисляется при исследовании вредоноса). В поле Source Port ты можешь указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

WARNING

Помни, что распространение вирусов и вредоносных программ — незаконное действие и влечет за собой уголовную ответственность. Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не призывают к использованию полученных знаний в практических целях и не несут ответственности за любой возможный вред, причиненный материалом.

Без использования дополнительной опции Bind With Another Apk ты сгенерируешь мобильное приложение только с вредоносным кодом. И это практически бесполезно, поскольку заставить юзера установить такую программу можно разве что под пытками.

Но есть проверенный способ создания малвари, который используют все продвинутые вирмейкеры: найти в интернете какой-нибудь APK и склеить его с вредоносом. Для этого поставь флажок Bind With Another Apk, выбери нужный APK и укажи метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку C:\Users\<Your_Username>\AhMyth\Output .

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Аннотация научной статьи по компьютерным и информационным наукам, автор научной работы — Какаев Денис Валерьевич, Маслова Мария Александровна

Современный уровень распространенности мобильных устройств делает их доступными каждому. На смартфонах хранятся многие важные файлы и с помощью смартфонов осуществляют финансовые операции и операции авторизации. В связи с этим возросло количество мошенников, желающих получить, хранящиеся на телефоне данные. Но защиты мобильных устройств не позволяет быть спокойным за безопасность информации. Создание вредоносного программного обеспечения не составляет труда и по силам любому энтузиасту. Для этого не нужно обладать навыками программирования, разбираться в уязвимостях операционных систем или обладать каким-то труднодоступным софтом. Достаточно воспользоваться одной из многих программ, находящихся в открытом доступе и доступным всем желающим. В статье рассмотрены варианты распространения вирусов удаленного доступа на примере операционной системы Android , как самой популярной, алгоритм создания простейшего вируса, с помощью программы AhMyth , и некоторые рекомендации по защите своего устройства.

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Какаев Денис Валерьевич, Маслова Мария Александровна

Усовершенствование дискреционной модели доступа мобильных приложений к сервисам операционной системы Android Пять лучших антивирусов для защиты вашего смартфона Проблемы защиты информации в приложениях для мобильных систем Основные принципы построения защищенной операционной системы для мобильных устройств Особенности обеспечения информационной безопасности в мобильных устройствах под управлением операционной системы Android i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.Overview of remote access viruses for mobile devices

The current level of prevalence of mobile devices makes them available to everyone. Many important files are stored on smartphones and financial transactions and authorization operations are performed using smartphones. In this regard, the number of scammers who want to get the data stored on the phone has increased. But the protection of mobile devices does not allow you to be calm about the security of information. Creating malicious software is not difficult and can be done by any enthusiast. To do this, you do not need to have programming skills, understand operating system vulnerabilities, or have some hard-to-access software. It is enough to use one of the many programs that are in the public domain and available to everyone. The article discusses options for the distribution of remote access viruses on the example of the Android operating system, as the most popular, the algorithm for creating a simple virus using the program AhMyth , and some recommendations for protecting your device.

Текст научной работы на тему «Обзор вирусов удаленного доступа для мобильных устройств»

Какаев Д.В., Маслова М.А. Обзор вирусов удаленного доступа для мобильных устройств // Научный результат. Информационные технологии. - Т.5, №1,2020

Какаев Д.В. Маслова М.А.

ОБЗОР ВИРУСОВ УДАЛЕННОГО ДОСТУПА ДЛЯ МОБИЛЬНЫХ УСТРОЙСТВ_

Современный уровень распространенности мобильных устройств делает их доступными каждому. На смартфонах хранятся многие важные файлы и с помощью смартфонов осуществляют финансовые операции и операции авторизации. В связи с этим возросло количество мошенников, желающих получить, хранящиеся на телефоне данные. Но защиты мобильных устройств не позволяет быть спокойным за безопасность информации. Создание вредоносного программного обеспечения не составляет труда и по силам любому энтузиасту. Для этого не нужно обладать навыками программирования, разбираться в уязвимостях операционных систем или обладать каким-то труднодоступным софтом. Достаточно воспользоваться одной из многих программ, находящихся в открытом доступе и доступным всем желающим. В статье рассмотрены варианты распространения вирусов удаленного доступа на примере операционной системы Android, как самой популярной, алгоритм создания простейшего вируса, с помощью программы AhMyth, и некоторые рекомендации по защите своего устройства.

Ключевые слова: Вирус удаленного доступа; RAT; Remote Access Trojan; Android; AhMyth; безопасность; уязвимость.

Kakaev D.V. Maslova M.A.

OVERVIEW OF REMOTE ACCESS VIRUSES FOR MOBILE DEVICES

The current level of prevalence of mobile devices makes them available to everyone. Many important files are stored on smartphones and financial transactions and authorization operations are performed using smartphones. In this regard, the number of scammers who want to get the data stored on the phone has increased. But the protection of mobile devices does not allow you to be calm about the security of information. Creating malicious software is not difficult and can be done by any enthusiast. To do this, you do not need to have programming skills, understand operating system vulnerabilities, or have some hard-to-access software. It is enough to use one of the many programs that are in the public domain and available to everyone. The article discusses options for the distribution of remote access viruses on the example of the Android operating system, as the most popular, the algorithm for creating a simple virus using the program AhMyth, and some recommendations for protecting your device.

Keywords: remote access Virus; RAT; Remote Access Trojan; Android; AhMyth; security; vulnerability.

Смартфон является одним из самых популярных гаджетов в современном мире. Практически у каждого человека имеется хотя бы один смартфон или планшет. По данным NICE LAB на 2019 год в мире используется 5.6млрд. смартфонов, а на 100 человек населения приходится примерно 74 смартфона. [1] В России этот показатель на 10 сентября 2019 года по

Какаев Д.В., Маслова М.А. Обзор вирусов удаленного доступа для мобильных устройств // Научный результат. Информационные технологии. - Т.5, №1,2020

данным Inventive Retail Group составляет 88.1млн. смартфонов, что составляет 60 смартфонов на сто человек населения. [2] Но помимо колоссального удобства и постоянной мобильности, смартфоны несут и угрозы. Одними из самых распространенных пользователей, подвергающихся угрозам, являются дети и пожилые люди, которые могут плохо разбираться в работе гаджетов и не знать основных действий, предотвращающих угрозам, что может повлечь за собой определенные проблемы. Ведь правилам безопасного использования «гаджетами», к сожалению, не обучают ни при покупке их, ни в школах или где-то еще. Следовательно, неумелые пользователи - это большая угроза безопасности, чем какие-либо ошибки в программном обеспечении устройства.

Сейчас на смартфонах хранится большое количество личной информации: фотографии в памяти телефона и облачных хранилищах, аккаунты в социальных сетях и иных ресурсах, телефонные номера и другие файлы. Социальные сети, интернет-банкинг и интернет ресурсы обеспечивают защиту данных с помощью криптографии и защищенных протоколов от попыток взлома алгоритма защиты или перехвата данных. Но вся эта защита бессмысленна, если злоумышленник имеет удаленный доступ к смартфону «жертвы».

По данным Statcounter Global на июнь 2019 года доля смартфонов под управлением операционной системы Android на мировом рынке составляет 76.03%, под управлением iOS -22.04%, на другие операционные системы приходится 1.93%. (рис. 1) [3].

■ Android ■ iOS ■ Другие

Рис. 1. Доля смартфонов на мировом рынке Fig. 1. Share of smartphones in the global market

При этом Android смартфоны являются более уязвимыми из-за своей популярности, а также открытости исходного кода системы. У злоумышленников имеется больше возможностей для создания вирусов из-за доступности системы для подробного исследования и выявления

уязвимостей. Так же возможностей распространения «зараженных» приложений больше, чем в iOS смартфонах.

Помимо официального магазина приложений Play Маркет, приложения могут распространяться на сторонних интернет ресурсах в виде APK-файлов. APK (англ. Android Package) -формат архивных исполняемых файлов-приложений для Android. Стоит уточнить, что скачивания приложений из Play Маркета тоже происходит с помощью APK-файлов, только после установки файл автоматически удаляется. Аналогично с компьютерными вирусами, зловредный код вшивается в APK-файл и начинает работу после установки. Существует множество способов создания приложений с замаскированным вирусом удаленного доступа (RAT) и возможности этих приложений так же разнятся. RAT - аббревиатура англ. Remote Access Trojan, в переводе - «Троян удаленного доступа» или «средство удалённого управления». Популярными программы для создания RAT из общедоступных являются: SpyNote, SpyMax, DroidJack, AhMyth, AndroRat [4]. Эти программы уже появились в открытом доступе и каждый желающий может ими воспользоваться. Размещение программ в открытом доступе обусловлено тем, что они уже были замечены крупными компаниями, занимающимися безопасностью, и были созданы какие-либо решения по выявлению этих RAT на устройствах. Соответственно злоумышленник потерял возможность продавать данный софт, но тем не менее множество устройств подвержены воздействию данных вирусов из-за старых версий операционной системы или ошибок пользователя. У программ по созданию RAT могут быть такие возможности: «склеивание» вирусов и готовых приложений; создание зараженных приложений с невидимыми иконками; маскировка вируса под иконкой готового приложения; запуск вируса в текущей сессии или после перезагрузки устройства [5].

Эти возможности предназначены для лучшей маскировки вирусов. К примеру, вирусы «вшитые» в уже известные приложения подавляют бдительность неопытного пользователя, и он подсознательно уверен, что с хорошо ему известным приложением все в порядке. Вирусы с невидимыми иконками предназначены для скрытия самого факта установки вируса.

Зараженные таким образом приложения могут иметь такие возможности:

- полная информация о телефоне (модель, версия ОС, IMEI, MAC-адрес);

- доступ к памяти телефона (просмотр, удаление, модификация, отправление на сервер злоумышленнику);

- доступ к контактам, возможность совершать и прослушивать звонки;

- запись звука с микрофона;

- кейлогер (считывание нажатых клавиш, предназначенный для кражи паролей);

- устанавливать новые приложения на смартфон; скрытый доступ к камерам смартфона; отправление скриншотов с экрана злоумышленнику; получить местонахождение через GPS; другие возможности, по желанию злоумышленника [6].

Имея такой функционал, злоумышленник может нанести большой ущерб «жертве». При этом создать такой вирус может любой пользователь, ведь для этого не требуются навыки написания вирусов.

Разберем алгоритм создания RAT с помощью AhMyth. После запуска программы открывается вкладка APK Bilder (рис. 2), где и будет происходить создание APK-файла.

Source IP 188.132.xxx.xxx Source Port default is42474

V Bind With Another Apk

• Or boot (recommended)

Victim needs tD restart his ptione

On launcher activity

Рис. 2. Вкладка APK Bilder Fig. 2. APK Builder Tab

В поле Source IP указывается IP адрес, с которого будет происходить управление устройством. В поле Source Port указывается номер свободного порта на устройстве злоумышленника. Перед этим действием может понадобиться предварительное открытие портов. В меню Bind With Another Apk имеется возможность выбрать вшить вирус в другое приложение или создать собственное приложение. Собственное приложение, созданное программой, будет иметь стандартную иконку приложения андроид и после установки не появится на рабочих столах устройства. Далее необходимо выбрать момент активации вируса: после перезагрузки устройства или сразу же после установки. Рекомендуется выбирать активацию после перезагрузки, в ином случае могут быть проблемы с получением отклика от приложения. После выполнения всех вышеперечисленных пунктов запускаем Build для создания APK. При успешном создании APK размещается в корневой папке AhMyth и злоумышленнику остается только каким-либо образом вынудить «жертву» установить его.

После того как приложение каким-либо образом было установлено на телефон «жертвы» и телефон был перезагружен (если на момент создания была выбрана активация после перезагрузки) злоумышленник переходит во вкладку Victims (рис. 3).

Victims АРК Builder

country Manuf. Model

24.02.2017, 1:07:27 New victiΠfrom 2.76.158.240

Рис. 3. Вкладка Fig. 3. Victims

В этой вкладке указывается порт, который был выбран при создании APK, и нажимается Listen. Через какое-то время появляется «жертва», при условии, что телефон подключен к интернету. После установления соединения с «жертвой» появляется меню (рис. 4) для дальнейших манипуляций.

Рис. 4. Функционал программы Fig. 4. The functionality of the program

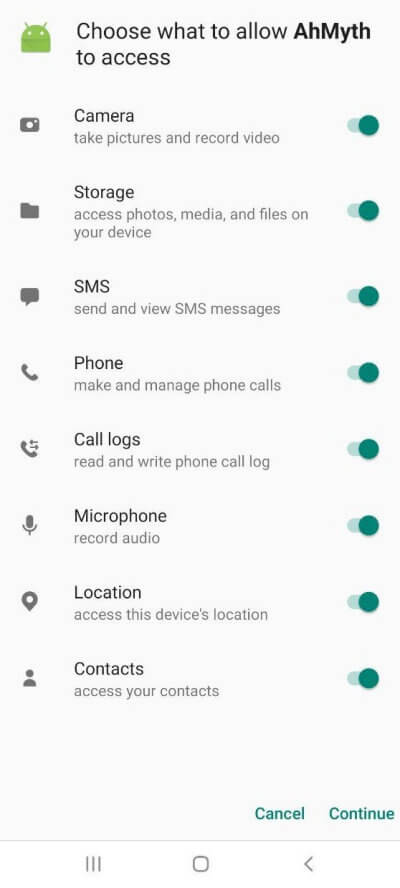

«Жертва» скачивает зараженный файл и начинает установку. Перед началом установки всплывает обычное окно (рис. 5), где указаны необходимые приложению разрешения.

Какаев Д.В., Маслова М.А. Обзор вирусов удаленного доступа для мобильных устройств // Научный результат. Информационные технологии. - Т.5, №1,2020

|§р GTA Vice City Cheater

Хотите ли вы установить это

приложение? Оно получит следующие

а Фото- и видеосъемка

в Просмотр контактов

» Точное местоположение (на основе сети и сигналов GPS)

■ Изменение/удаление данных на USB-накопителе

Просмотр данных на USB-накопителе

0 Показ элементов интерфейса поверх других окон

^ Получение данных о статусе телефона Просмотр журнала вызовов

Рис. 5. Окно установки программы Fig. 5. Program installation window

Список разрешений - один из вариантов определения вшитого в приложение вируса. Но об этом речь пойдет в способах защиты от таких вирусов. Другие программы по созданию RAT работают почти так же, с небольшими индивидуальными отличиями. [6]

Таким образом видно, что создание подобных вирусов не требует каких-то профессиональных знаний и умений. Любой желающий сможет с легкостью создать и распространить зараженное приложение. Самый популярный способы распространения таких вирусов - это сайты с пиратскими приложениями. Под видом какого-нибудь платного приложения, которое предлагают скачать бесплатно, или приложения, у которого еще не было релиза, злоумышленник выставляет вирус. Реже зараженные приложения могут распространяться с помощью Play Маркета, т.к. приложения перед выпуском в продажу на площадке, проходят обязательную проверку Google Play App Security Improvement [7]. Эта проверка способна выявить RAT, описанные выше и подобные им, поскольку они уже известны. Но более продвинутые вирусы могут пройти проверку и быть допущены для размещения на площадке Play Маркета. Такие вирусы более опасные, поскольку их создают профессионалы и сами вирусы могут оставаться на устройстве после удаления зараженного приложения. А для пользователя такие приложения автоматически кажутся безопасными, ведь они скачаны из официального магазина. Но в данной статье рассматриваются более слабые вирусы. Как уже говорилось раннее андроид является слабо защищенной системой, до пятой версии системы разработчики уделяли этому мало

внимания. И тем не менее приложения, созданные с помощью AhMyth, не были помечены опасными всеми версиями ОС до седьмого. По данным на 2018 год пользователей андроид младше 7-ой версии - 70.4%, а старше всего 29.6%. 2/3 всех пользователей андроид не защищены от установки зараженных приложений [8].

Отсюда можно сделать вывод и выделить некоторые рекомендации для повышения защищенности своих данных:

1. Оперативно обновлять версию операционной системы или прошивки телефона до последней. Почти во всех, даже мелких, обновлениях проводится работа над повышением безопасности.

i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.2. Избегать скачивания из неизвестных источников, а тем более из СМС рассылок. При необходимости скачать приложения из неизвестных источников стоит проявлять особую бдительность. Перед установкой приложения необходимо проанализировать запрашиваемые разрешения. Например, необходимо скачать ридер для книг, а в разрешениях требуется доступ к файлам, телефонной книге и камере. Доступ к файлам необходим для получения доступа к сохраненным на устройстве книгам. Но доступ к телефонной книге и камере ридеру совсем ни к чему. Ненужные для функционала приложения разрешения сразу должны насторожить и стоит отказаться от их установки [9].

3. Установка антивируса. Многие пользователи полагают, что не существует вирусов на андроид, поэтому пренебрегают антивирусом. Но это далеко не так, каждый год обнаруживается десятки тысяч новых мобильных вирусов. И абсолютное большинство из них на андроид. Для обнаружения таких слабых вирусов, как созданный с помощью AhMyth, достаточного самого простого бесплатного антивируса.

4. Регулярное обновление антивируса. По мере выявления в антивирусную базу добавляются новые зловредные программы. Если была скачана программа с еще не известным вирусом, которая смогла пройти проверку Play Маркета, то антивирус сразу проинформирует пользователя, как только будет создан алгоритм определения и удаления вируса. Таким образом, пользователь быстрее сможет избавиться от зараженной программы и избежать лишнего ущерба [10].

Какаев Денис Валерьевич, студент 4 курса кафедры Информационная безопасность Института радиоэлектроники и информационной безопасности

Маслова Мария Александровна, аспирант, старший преподаватель кафедры Информационная безопасность Института радиоэлектроники и информационной безопасности

Kakaev Denis Valerievich, 4th year student of the Department Information security, Institute of Radioelectronics and information security

Maslova Maria Aleksandrovna, postgraduate student, senior lecturer of the Department Information security, Institute of Radioelectronics and information security

Рассказываем, какие вредоносы могут захватить контроль над вашим устройством и чем опасна многофункциональная зараза.

23 октября 2018

-

: adware, подписчики, флудеры, DDoS-еры.: вымогатели, вайперы, майнеры.: шпионы, кейлоггеры, банкеры.

В четвертой части материала про различные виды мобильных угроз мы расскажем о самых сложных и опасных зловредах, которые не только используют возможности Android для собственной выгоды, но и настраивают вашу систему под себя и умеют совмещать в себе несколько вредоносных функций.

RAT-трояны

Но в руках злоумышленника RAT-средства превращаются в грозное оружие: установить на свой смартфон троян, обеспечивающий кому-то удаленный доступ к гаджету, — это все равно что отдать незнакомцу ключи от квартиры. Вредоносное использование инструментов для удаленного доступа настолько популярно, что сама аббревиатура теперь все чаще расшифровывается как Remote Access Trojan (троян удаленного доступа).

Конечно, не забыв перед этим скопировать все ваши фотографии, чтобы — если среди них есть что-то пикантное — потом шантажировать вас их публикацией. А еще он может набрать от вашего имени онлайн-микрозаймов, за которые потом расплачиваться придется опять-таки вам.

Очень часто RAT используются для шпионажа. Самое безобидное применение таких зловредов — шпионаж ревнивых мужей за женами (или наоборот), но и для кражи корпоративных секретов они еще как подходят. Например, обнаруженный весной этого года AndroRAT втихаря делает снимки камерой смартфона и записывает звук (в том числе телефонные разговоры). А еще крадет пароли от Wi-Fi с привязкой к геолокации. С ним никакие переговоры не будут конфиденциальными, а уж приехать к офису и попытаться проникнуть в сеть компании с такими сведениями сам бог велел.

Рутовальщики

А еще некоторые зловреды умеют получать root-привилегии, используя уязвимости в операционной системе, — они называются трояны-рутовальщики. Наличие прав root позволяет злоумышленнику сделать тюнинг вашего смартфона под свои задачи. Например, заставить его принудительно открывать рекламные окна на весь экран. Или в фоновом режиме, без всяких уведомлений, устанавливать какие угодно программы — в первую очередь, конечно, зловредные или рекламные (adware).

Один из любимых фокусов рутовальщика — незаметно удалить установленные на смартфоне приложения и заменить их либо фишинговыми, либо дополненными вредоносными функциями. А еще при помощи прав суперпользователя можно запретить вам удалять зловреды с устройства. Немудрено, что рутовальщики считаются сегодня самым опасным видом мобильных угроз.

Модульные трояны

И швец, и жнец, и на дуде игрец — это про модульные трояны, которые умеют совершать несколько разных вредоносных действий, одновременно или выбирая наиболее подходящие по обстановке. Одним из ярчайших примеров такого трояна стал Loapi, обнаруженный в конце 2017 года. Как только он проникает на устройство, сразу же обеспечивает свою безопасность: запрашивает права администратора, но не оставляет вам выбора — при отказе окно запроса тут же появляется снова, и смартфоном пользоваться не получается. А если доступ разрешить, то Loapi уже не получится удалить с устройства.

В свободное от этих важных дел время троян потихоньку майнит криптовалюту, делая это преимущественно тогда, когда смартфон подключен к розетке или внешнему аккумулятору. При этом батарея заряжается очень долго из-за того, что энергию потребляет работающий на всех парах процессор, ведь майнинг — это сложная вычислительная задача, на которую требуется бросить все ресурсы. Для телефона это может кончиться печально: наши эксперты опытным путем выяснили, что пары дней активности Loapi достаточно, чтобы аккумулятор вздулся от перегрева.

Как защититься от самых страшных троянов

Несмотря на серьезную опасность, которую несут RAT-трояны, рутовальщики и модульные зловреды, от них можно защититься. Вот несколько простых правил:

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, популярный TeamViewer, а могут устанавливаться хакерами в тайне от пользователя.

В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

Как создать RAT для Android

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в данный момент находится на стадии бета-версии. Инструмент ориентирован на пользователей ОС Windows, но на GitHub можно скачать исходники AhMyth и для Unix-подобных платформ.

Программа для создания RAT для Android AhMyth состоит из двух компонентов.

- Серверное приложение, с помощью которого можно управлять зараженным устройством и создавать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном на площадке GitHub для создания простых графических приложений.

- Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному Андроид-устройству. То есть созданный APK-файл будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор RAT-конструктора выложил в свободный доступ бинарники. Но при желании можно скомпилировать ее из исходников. В моем случае тесты проходили на компьютере с Windows 10.

Создание зараженного APK

Чтобы создать файл APK для Android, откройте вкладку APK Builder. Внешний вид конструктора для создания RAT для Android показан ниже:

Вкладка с конструктором APK

Пользоваться конструктором AhMyth RAT очень легко. В окне Source IP надо ввести IP-адрес атакующей машины (этот адрес потом легко вычисляется \ при криминалистическом анализе вредоноса). В поле Source Port можно указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

Есть также опция Bind With Another Apk, которая позволяет склеить APK-файл с другим приложением.

Для этого надо отметить флажок Bind With Another Apk, выбрать необходимый APK и указать метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку:

< strong > C : \ Users \ < Your_Username > \ AhMyth \ Output < / strong >Распространение RAT для Android

Как распространяются собранные таким методом вредоносы — это отдельная тема для дискуссий. Отмечу только, что в Google Play регулярно обнаруживают зараженные RAT программы и столь же регулярно их оттуда выпиливают, что не мешает малвари появляться в этом каталоге снова. Кроме того, методы социальной инженерии никто не отменял. Но имейте ввиду, что для активации RAT после установки приложения обязательно нужно запустить или перезагрузить зараженное устройство (в зависимости от настроек билдера).

Запуск RAT ahmyth на устройстве

Для успеха также требуется, чтобы в настройках целевого устройства был отключен параметр «Установка только из доверенных источников».

Соединение с зараженным устройством

Теперь нужно перейти во вкладку Victims и вбить в поле тот же порт, что мы указывали раньше, чтобы сервер ждал подключений от зараженных устройств. Опять же если вы ничего не меняли при сборке APK, то ничего не надо указывать и здесь.

Нажимаем на Listen, и, если наш APK успешно заразил мобильное устройство, мы увидим новое подключение.

Доступные устройства в AhMyth

Программа также логирует все действия в консоли, расположенной в нижней части окна. Значения колонок журнала в целом очевидны.

- Country — страна, в которой работает зараженное устройство.

- Manuf — компания — изготовитель девайса.

- Model — код или название модели устройства.

- Release — версия операционной системы зараженного девайса (в моем случае это Android 10).

- IP — IP-адрес устройства, а Port — порт, через который инфицированный девайс подключился к атакующей машине.

Теперь пора переходить к активным действиям — для этого смело нажимаем на кнопку Open The Lab.

Использование RAT AhMyth

Нашему вниманию будет предложено меню из семи пунктов, которое открывает доступ к разным функциям программы.

Камера

Для начала заглянем в раздел Camera. Выберите камеру: фронталку (Front) или основную (Back) — и можете сделать снимок нажатием на кнопку Snap. Правда, у меня почему-то не получилось толком сфотографировать, хотя все мои камеры на устройстве были успешно инициализированы.

Камера работает в AhMyth

Файловый менеджер

Файловый менеджер здесь не такой продвинутый, как в других RAT для Андроид и Windows, однако все равно это очень полезная вещь. С его помощью можно как минимум скачивать нужные нам файлы с зараженного устройства. Как видите, начальная директория — это корневой каталог, к которому есть доступ только с правами администратора.

Файловый менеджер ahmyth

Микрофон

Эта функция позволяет использовать микрофон устройства в фоновом режиме и записать все, что «слышит» телефон в течение указанного времени (в окне Seconds нужно числом задать продолжительность записи в секундах). Далее жмем Record и ждем. Полученный файл можно прослушать прямо в окне программы или сохранить себе на машину.

Работа с микрофоном

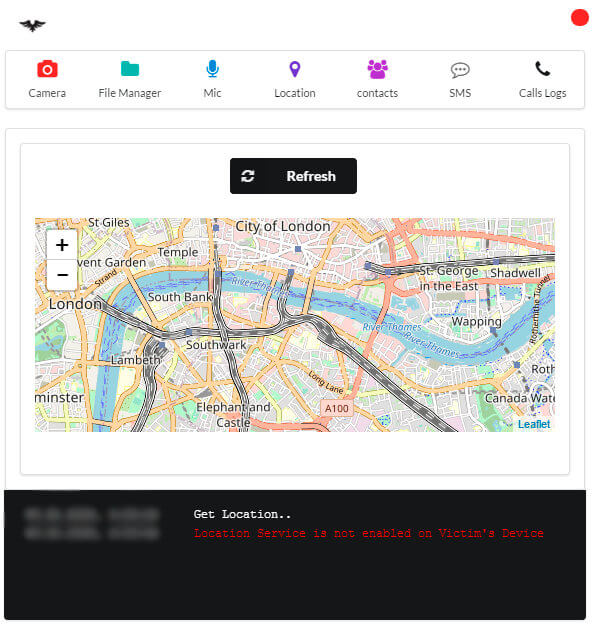

Геопозиция

На мой взгляд, это самая интересная возможность AhMyth. Если на инфицированном устройстве включена передача геоданных, вы сможете узнать геопозицию человека с точностью до десяти метров. Известно, что неопытные пользователи очень редко вспоминают об этом параметре и оставляют его включенным. Плюс некоторые приложения (те же карты), использующие передачу геоданных, когда-нибудь да заставят человека включить эту функцию.

Геопозиция пользователя

Контакты

С помощью этой функции можно вытащить весь список контактов, которые записаны в телефоне. Есть возможность скачать весь список контактов себе на машину.

Получение списка контактов

Эта функция может быть использована для сброса паролей учетных записей владельца зараженного устройства, например, для взлома «Вконтакте» или Instagram.

Журнал вызовов

Этот раздел дает возможность просмотреть список телефонных вызовов. Тут представлено четыре блока информации о каждом вызове: номер, с которым связывалось зараженное устройство; название контакта, к которому привязан этот номер на зараженном устройстве; время длительности вызова (в секундах); тип вызова (входящий или исходящий).

Журнал вызовов

Очень полезный инструмент.

Как защититься от RAT на Андроид?

Как бы банально это ни звучало, никогда не давайте свой телефон в чужие руки и не устанавливайте сомнительные приложения. На самом деле это практически единственный способ обеспечить собственную безопасность и защититься от RAT на Android. И конечно же, всегда обращайте внимание на предупреждения системы о возможном вреде, который может причинить устройству скачанное приложение.

Заключение

Надеюсь, что вы будете использовать утилиту AhMyth RAT только в исследовательских целях на своих личных устройствах. Не забывайте: «Чем больше сила, тем больше и ответственность»!

Читайте также: