Ваш dns изменяется а конфиденциальная информация может быть перехвачена 360 total

Попытки взлома стали более умными, учитывая более широкое использование удаленного доступа к Интернет-соединениям. Наличие общедоступного подключения к Wi-Fi также привело к серьёзным уязвимостям в соединениях, предлагаемых поставщиками услуг Интернета (ISP). Более того, с учетом роста числа кибератак и атак программ-вымогателей на персональные компьютеры и корпоративные сети, конфиденциальность и безопасность данных, хранящихся в киберпространстве, поставлены под сомнение.

В этой статье мы подробнее обсудим утечки DNS, их симптомы в сети и способы их проверки.

Что такое DNS

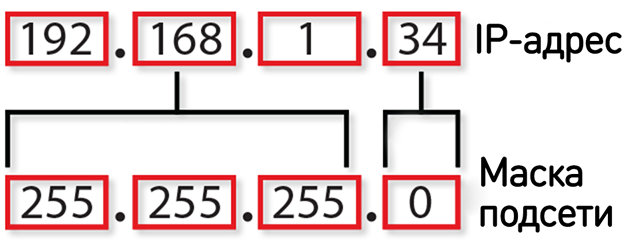

DNS означает систему доменных имен, которая действует как база данных соответствий IP-адресов веб-сайтов, которые пользователь посещает через браузер. Когда вы вводите URL-адрес веб-сайта в браузере, интернет-провайдеры не могут напрямую подключить вас к сайту только по адресу домена. Вам нужен совпадающий или соответствующий IP-адрес серверам этого сайта для связи между вашим браузером и сайтом.

Поскольку запомнить абстрактные IP-адреса очень сложно, интернет-провайдеры используют DNS-серверы для хранения всех соответствующих IP-адресов веб-сайтов, которые вы хотите посетить. DNS-сервер автоматически сопоставляет доменное имя с IP-адресом и помогает вам получить доступ к веб-сайту.

Какой DNS-сервер вы используете?

Он принадлежит вашему интернет-провайдеру. Маршрутизатор Wi-Fi действует как путь для ваших DNS-запросов, которые достигают DNS-сервера, а затем передаются на веб-сайт.

Вы всегда можете проверить, какой DNS-сервер использует ваше устройство для получения IP-адресов веб-сайтов, которые вы просматриваете, посетив этот веб-сайт – Какой у меня DNS-сервер?

Что такое утечка DNS?

К сожалению, эти DNS-серверы подвержены кибератакам и могут раскрывать вашу личную информацию, касающуюся активности вашего браузера, злоумышленникам. Кроме того, информация видна интернет-провайдерам, что делает её менее безопасной, чем должна быть.

Иногда хакеры просматривают DNS-запросы, которые ваше устройство отправляет вашим интернет-провайдерам, или пытаются взломать DNS-сервера, чтобы получить дополнительную информацию о действиях пользователей в браузере, что, в конечном итоге, приводит к серьёзному нарушению или раскрытию ваших данных. Это называется утечкой DNS.

Каковы причины утечки DNS

Существует несколько причин утечки DNS:

Проблема в конфигурации сети

При подключении к Интернету убедитесь, что вы используете стабильное соединение. Часто случается, что соединение прерывается на несколько секунд до того, как будет установлено новое соединение. Это приводит к изменению IP-адреса. Когда это изменение произойдёт, вы можете подключиться к DNS-серверу вашего интернет-провайдера, даже если вы используете VPN. Хакеры могут проникнуть в соединение, поскольку ваша VPN не будет работать из-за внезапного изменения IP-адреса и раскрыть вашу информацию.

Утечки IPv6

Большинство IP-адресов состоят из четырех наборов трёхзначных кодов, например 111.111.111.111; это называется IPv4-адресом. Однако, Интернет медленно переходит в фазу IPv6, когда IP-адреса состоят из восьми наборов по 4 кода, которые также могут включать буквы.

В большинстве случаев, если вы отправляете запрос IPv6 на свой DNS-сервер для веб-сайта, у которого всё ещё есть адрес IPv4, в таком случае безопасность соединения может быть нарушена. Даже в случае соединения VPN запрос IPv6 обходит шифрование VPN, если VPN явно не поддерживает безопасность соединения IPv6.

Прозрачные DNS-прокси

VPN туннелирует ваше соединение через сторонний сервер, прежде чем достигнет DNS-серверов вашего интернет-провайдера, чтобы замаскировать ваш IP-адрес. Это также удерживает интернет-провайдеров от сбора и мониторинга ваших данных или действий в Интернете.

Иногда интернет-провайдеры используют отдельный или прокси-сервер для повторного перенаправления ваших запросов и веб-трафика на свои серверы – таким образом, интернет-провайдеры во многих случаях «заставляют» утечки DNS собирать информацию о пользователях.

Функция Windows «Smart Multi-Homed Name Resolution»

«Smart Multi-Homed Name Resolution» – это функция, представленная Windows версии 8.0. Эта функция позволяет подключаться к другим нестандартным серверам, отличным от того, который принадлежит соответствующим интернет-провайдерам, если серверы интернет-провайдеров перестают отвечать.

В Windows 10 эта функция позволяет принимать ответы на запросы DNS от любого самого быстрого доступного сервера. Так как это позволяет читать IP-адреса пользователей разными серверами, это может вызывать серьёзные проблемы, связанные с утечками DNS.

Проблема Teredo

Teredo – это технология, разработанная Mircosoft, которая позволяет пользователям находить IPv6-совместимые соединения с веб-сайтами и плавно переходить с IPv4 на IPv6. В этой технологии ваш запрос IPv4 туннелируется таким образом, что адреса веб-сайтов IPv4 выбирают их. Однако, этот процесс может обойти процесс туннелирования VPN и раскрыть ваш IP-адрес, что приведёт к утечке DNS.

Как предотвратить утечку DNS

Используйте эффективный VPN-сервис

Вы всегда можете предотвратить утечки DNS и связанные с этим проблемы, если используете правильный VPN-сервис. Имейте в виду, что это не должен быть бесплатный поставщик услуг VPN, поскольку они не обеспечивают достойной защиты от возможных утечек DNS и часто «грешат» разрывами соединения.

Используйте анонимные браузеры

Браузер Tor считается одним из самых безопасных браузеров для серфинга. Он использует луковую маршрутизацию, чтобы замаскировать или скрыть ваши данные и IP-адрес. Он перескакивает через три разных места, позволяя осуществлять обширный гео-спуфинг и скрывать большую часть информации, связанной с конкретным соединением.

Как проверить соединение на утечку DNS

Вы всегда можете проверить утечку DNS, посетив эти два веб-сайта:

Чтобы узнать, «герметично» ли соединение, посмотрите:

- Совпадает ли полученный IP-адрес с IP-адресом VPN, а не вашим реальным.

- Посмотрите, указано ли в результатах теста имя вашего интернет-провайдера, это сигнализирует об утечке DNS.

Не используйте инструмент проверки DNS, который предлагается в приложении VPN, поскольку он никогда не показывает правильный результат и не указывает на какие-либо дефекты в защищенном VPN-соединении.

Утечки DNS широко распространены, особенно с учетом того, что хакеры разрабатывают новые методы поиска возможных нарушений в сетях. Однако, использование правильного VPN и агрессивный мониторинг активности вашего браузера может помочь вам уменьшить их.

Архитектура системы доменных имен (DNS) за редким исключением остается неизменной с 1983 года. Каждый раз, когда вы хотите открыть сайт, браузер отправляет запрос с указанием домена на DNS-сервер, который в ответ отправляет необходимый IP-адрес. И запрос, и ответ на него передаются в открытом виде, без какого-либо шифрования. Это значит, что ваш провайдер, администратор сети или злоумышленник c MITM могут не только хранить историю всех запрошенных вами сайтов, но и подменять ответы на эти запросы. Звучит неприятно, не правда ли?

Предлагаю вспомнить несколько реальных историй перехвата и подмены DNS-запросов.

DNS hijacking

Перехват DNS-запросов (DNS hijacking) это не какая-то редкая страшилка, а вполне распространенная практика. Например, среди провайдеров. Обычно это работает следующим образом. Если пользователь пытается перейти на несуществующий сайт, то провайдер перенаправляет его на свою страницу с рекламой. А может и не на свою.

Вы, конечно же, можете отказаться от использования DNS-сервера провайдера и прописать в настройках роутера сторонние решения (например, Google Public DNS или Яндекс.DNS). Но при отсутствии шифрования это никак не решит проблему. Провайдер вполне может вмешаться и здесь, подменив ответ на свой.

Масштабы трояна DNSChanger впечатляют, но бразильцы его переплюнули. 4,5 млн DSL-модемов было взломано в одной только Бразилии в 2011-2012 годах. Для этого было достаточно разослать спам со ссылкой на вредоносную страницу, которая взламывала модем и прописывала новый адрес DNS-сервера. Причем в этот раз мошенники не стали мелочиться с рекламой. На своих подставных DNS-серверах они подменяли адреса для всех крупнейших банков Бразилии.

С домашними и офисными WiFi-роутерами дело обстоит так же печально, как и с бразильскими модемами. Пользователи нередко оставляют заводские логин и пароль на админку, да и за выходом свежих прошивок с исправленными уязвимостями не следит почти никто (кроме читателей Хабра, конечно же). В прошлом году исследователи из Sentrant в своем докладе рассказали о новых случаях взлома роутеров. Мошенники перехватывали обращения к Google Analytics и благодаря этому встраивали на сайты рекламу.

Думаю, с примерами перехвата можно закончить. Вывод тут простой: DNS перехватывают много, на разных этапах и с разной целью.

Во-вторых, вы больше не привязаны к серверу провайдера или настройкам своего роутера. DNSCrypt обращается за адресами напрямую на указанный вами сервер.

До сих пор для применения DNSCrypt пользователям было необходимо установить на компьютер отдельную утилиту. Это не сложно, но без широкого распространения знаний об угрозе и способах ее решения вряд ли стоит рассчитывать на массовое применение технологии.

Поддержка DNSCrypt в Яндекс.Браузере

При этом все запросы в зашифрованном виде будут отправляться на быстрый DNS-сервер Яндекса, который также получил поддержку протокола DNSCrypt. Ограничивать пользователей только одним сервером мы не хотим, поэтому уже в ближайшее время добавим в этом месте возможность выбрать альтернативный DNS-сервер (например, тот же OpenDNS).

И еще кое-что. Подменить IP-адрес на фишинговый можно не только через перехват запроса, но и через самый обычный системный host-файл. Поэтому мы сейчас экспериментируем с запретом использовать системный резолвер в случае недоступности DNS-сервера. Мы понимаем, что включение этой опции по умолчанию может навредить пользователям корпоративных и локальных ресурсов, поэтому пока только наблюдаем и собираем отзывы.

Максим,нажми. перезагрузить. потом сделай полную проверку на вирусы.

Иногда сбоку всплывает окно "Ваш DNS изменяется, а конфиденциальная информация может быть перехвачена". На новом компьютере устанавливали роутер и подключение к интернету, подключали колонки/мышку, и появлялось окно после этих действий, спустя некоторое время. Недавно на компьютере ничего не происходило, но окно упорно продолжает появляться, хотя всё ок, да и комп абсолютно новый.

Как нибудь это можно отключить, чтоб перестал просить открыть впн для защиты?

Здравствуйте.

Почему ветка "360 Total Security Essential" застряла в своём развитии ещё на прошлогодней версии 8.8.0.1119 (а у меня вообще дальше 8.8.0.1118 не обновляется - просто не видит новых версий), тогда как перегруженый комбайн "360 Total Security" уже имеет номер версии 10.8.0.1060?

Неужели 360 Total Security Essential больше не поддерживается?

в 360 security сделал ускорение и теперь не могу пользоваться ярлыками панелью задач и поиском помогите как мне вернуть всё обратно в журнале пытался всё включить

Нечего не произашло

Один из самых популярных способов защиты ваших персональных данных в сети заключается в использовании VPN-сервиса. Однако, иногда недостаточно просто установить службу и надеяться на лучшее. Данное руководство поможет вам убедиться, что VPN не раскрывает ваши DNS-запросы.

В поисковой системе Google можно найти много статей по отключению Smart Multi-Homed Name Resolution или улучшенное многоадресное разрешение имен, но что это за функция? Еще в Windows 8 Microsoft представила новую функцию, которая ускоряет DNS-запросы за счет использования всех доступных в системе сетевых адаптеров для возврата самого первого результата. Это означает, что даже если вы используете VPN-сервис для работы в Интернете, но в вашей системе установлено несколько сетевых адаптеров, DNS-запрос может быть передан вне вашего защищенного VPN соединения.

Приведенные ниже шаги позволяют отключить данную функцию в Windows 8.1 и Windows 10 в системах с несколькими сетевыми адаптерами, например, при использовании нескольких беспроводных подключений или беспроводного и проводного подключений.

Windows 8 и 8.1

Следующий твик реестра можно применить только в системах Windows 8 и 8.1, в Windows 10 он не работает.

Если вы не любите работать с реестром, то можете пропустить данный способ и отключить функцию с помощью редактора групповых политик.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

- Откройте редактор реестра: нажмите клавишу Windows, затем введите regedit.exe и нажмите Enter. Появится запрос службы контроля учетных записей, подтвердите его.

- Перейдите по пути: HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient .

- Если параметр DisableSmartNameResolution уже существует, убедитесь, что его значение равно 1.

- В противном случае щелкните правой кнопкой мыши по директории DNSClient и в меню выберите Создать > Параметр DWORD (32 бита).

- Назовите параметр DisableSmartNameResolution .

- Установите значение, равное 1. Вы сможете в любой момент снова включить функцию, просто установив значение, равное 0 или просто удалив параметр.

- Перейдите по пути: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters .

- Если параметр DisableParallelAandAAAA уже существует, убедитесь, что его значение равно 1.

- В противном случае щелкните правой кнопкой мыши по директории Parameters и в меню выберите Создать > Параметр DWORD (32 бита).

- Назовите параметр DisableParallelAandAAAA .

- Установите значение, равное 1. Вы сможете в любой момент снова включить функцию, просто установив значение, равное 0 или просто удалив параметр.

После этого можно закрыть редактор реестра и перезагрузить Windows, чтобы применить изменения.

Windows 8 и Windows 10 (редактор локальной групповой политики)

Следующий способ работает во всех версиях Windows 10, а также в Windows 8 и 8.1.

Обратите внимание, что редактор групповых политик доступен только в версиях Windows 10 Pro. Если вы используете Windows 10 Домашняя, то можете использовать бесплатное приложение с открытым исходным кодом Policy Plus для редактирования групповых политик и отключения функции Smart Multi-Homed Name Resolution.

- Откройте редактор локальной групповой политики: нажмите клавишу Windows, затем введите gpedit.msc и нажмите Enter.

- Перейдите по пути: Конфигурация компьютера > Административные шаблоны > Сеть > DNS-клиент > Отключить улучшенное многоадресное разрешение имен.

- Установите статус политики Включено для отключения данной функции в системе.

Перезагрузите Windows, чтобы применить изменения.

Данная метод ни в коем случае не является верным способом защиты вашей конфиденциальности в Интернете, многие другие факторы также играют важную роль. Если у вас есть собственный лайфхак, который вы используете, чтобы поддерживать безопасность в сети, поделитесь им ниже в обсуждениях. Давайте сделаем серфинг снова безопасным вместе!

Мы живем в стремительно развивающемся технологическом мире, где практически все оцифровано. Эта цифровизация действительно очень плодотворна, и этот огромный мир сведен к нашим пальцам. Тем не менее, со всеми удивительными вещами, безусловно, есть некоторые недостатки.

С технологией возникает опасность ее неправильного использования. Конечно, технологии привели к революционным изменениям в обществе, которые питают наши потребности, но, несомненно, есть много фонов.

Проблемы, связанные с кибербезопасностью, являются одной из главных проблем людей и аналитиков. Одной из таких угроз является перехват DNS, от которой надеялись избавиться все технологи.

Однако в связи с недавними атаками DNS на высокопроизводительные платформы, такие как Google Cloud, Gmail, Netflix и PayPal, опасность перехвата DNS возрастает. Эта статья содержит информацию о:

- Перехват DNS

- Это типы

- Методы защиты.

Давайте начнем с понимания угона DNS.

Что такое перехват DNS?

Что такое перехват DNS?

Что такое перехват DNS?

Атака перехвата DNS – это злонамеренная атака, при которой пользователь перенаправляется на сервер доменных имен (DNS) с преобладанием IP-адресов устройства пользователя. Хакеры выполняют эту операцию, просто изменяя настройки сервера пользователя или с помощью вредоносных программ.

Как только угонщик преуспеет во взломе DNS человека, он может контролировать трафик устройства по своей воле. Угон DNS играет роль как в фишинге, так и в фарминге. Некоторые правительства, а также интернет-провайдеры используют перехват DNS.

Интернет-провайдеры используют перехват DNS исключительно в коммерческих целях. В основном они используют его как средство сбора данных и статистики для показа рекламы пользователям, когда они получают доступ через неизвестный домен. Правительства применяют его для перенаправления на разрешенный правительством контент, а также для введения цензуры.

Существует два основных типа перехвата DNS:

- Первый тип заражает пользователя атаками DNS-троянов или вредоносными программами. Это предотвращает компьютер от дружественных доменных имен к соответствующим IP-адресам.

- В типе перехвата DNS, хакер проникает на сайты и меняет их адреса DNS. Таким образом, когда пользователь заходит на сайт, открывается совершенно другой.

Типы перехвата DNS:

Типы перехвата DNS:

Типы перехвата DNS:

Угон DNS может происходить четырьмя различными способами. Эти четыре основных типа атак определены ниже:

1. Маршрутизатор DNS Hijack:

1. Маршрутизатор DNS Hijack:

1. Маршрутизатор DNS Hijack:

Большинство маршрутизаторов поставляются с паролями по умолчанию, а также с уязвимостями встроенного программного обеспечения. В этом методе атаки угонщик тихо взламывает DNS-маршрутизатор и принимает настройки DNS. Таким образом, затрагиваются все пользователи, подключенные к маршрутизатору.

2. Локальная перехват DNS

2. Локальная перехват DNS

2. Локальная перехват DNS

Таким образом, злоумышленникам удается установить троянское программное обеспечение на компьютер жертвы. Благодаря этому он приводит к изменению локальных настроек DNS компьютера. Это позволяет ему перенаправлять пользователя на вредоносные сайты.

3. Руж DNS атаки:

3. Руж DNS атаки:

3. Руж DNS атаки:

В этом хакер атакует сервер DNS. Затем он приступает к изменению записей DNS. Изменяя записи DNS, хакер перенаправляет пользователя на вредоносные сайты.

4. Атака «человек посередине»:

4. Атака «человек посередине»:

4. Атака «человек посередине»:

В этом типе атаки хакеру удается вмешаться в коммуникацию между пользователем и DNS-сервером. Таким образом он может затем предоставить пользователю другую точку IP-адреса назначения, которая направлена на вредоносные сайты.

Угон DNS и фишинг:

Угон DNS и фишинг:

Угон DNS и фишинг:

Фишинг является одной из наиболее распространенных проблем в кибербезопасности. Перехват DNS является неотъемлемой частью фишинг-атаки.

Атака DNS-перехвата, при которой пользователь перенаправляется на вредоносную ссылку. Эта вредоносная ссылка обычно представляет собой усовершенствованную копию исходного веб-сайта, который пользователь планирует посетить.

Это угроза для пользователей, а также конфиденциальность сайта. Например, вы становитесь объектом фишинг-атаки при доступе к веб-сайту своего банка. Ваш сайт банка взломан, и вы будете перенаправлены.

Поскольку сайт изначально взломан, вы в конечном итоге отправите свою информацию, а также учетные данные на поддельный сайт хакера, и, таким образом, ваша информация будет утечка.

DNS угон и фарминг:

DNS угон и фарминг:

DNS угон и фарминг:

Эта атака имеет функцию перенаправления пользователя на поддельный веб-сайт. Этот угон делается в основном для коммерческих целей.

Допустим, например, что вы пытаетесь зайти на сайт социальной сети. Вы вводите URL, но вместо того, чтобы быть направленным на платформу, вы перенаправлены.

Ссылка, которая открывается после перенаправления, содержит множество всплывающих рекламных объявлений, которые приносят доход злоумышленнику.

Этот метод обычно известен как фарминг. В нем хакер организует атаку с основным мотивом зарабатывания на ней денег.

Как защититься от перехвата DNS?

Как защититься от перехвата DNS?

Как защититься от перехвата DNS?

Атаки DNS-перехвата особенно коварны. Возможно, вы атакованы DNS-хакером, и иногда вы даже не узнаете об этом. Вот почему лучше предпринять меры предосторожности и повысить безопасность, а не сожалеть позже.

Во-первых, лучше поддерживать безопасность на высоком уровне, используя самые распространенные методы защиты. Есть некоторые основные вещи, которые нужно обязательно использовать, такие как:

- Наличие обновленного программного обеспечения безопасности

- Убедитесь, что исправления безопасности не повреждены, прежде чем выходить в интернет

- Не нажимайте на подозрительные ссылки и не открывайте неизвестные электронные письма.

Помимо этого есть много других проверенных и проверенных способов избежать взлома DNS:

1. Часто обновляйте пароль вашего роутера:

1. Часто обновляйте пароль вашего роутера:

1. Часто обновляйте пароль вашего роутера:

В маршрутизаторы обычно оснащены по умолчанию заводской пароль. Чтобы оставаться защищенным, лучше постоянно менять настройки маршрутизатора.

Если хакер решит нацелиться на ваш роутер и попытаться получить к нему доступ для внесения изменений, он получит пользовательский пароль, а не заводской. Это может помочь предотвратить доступ хакера к маршрутизатору.

2. Подписаться на услугу VPN:

2. Подписаться на услугу VPN:

2. Подписаться на услугу VPN:

VPN лучше всего известны для защиты вашей конфиденциальности. Они, как известно, являются наиболее эффективным способом защиты от перехвата DNS.

VPN зашифровывает ваши данные и воспринимает их через туннель, поэтому их невозможно узнать всем, у кого нет ключа шифрования.

3. Не будь в темноте:

3. Не будь в темноте:

3. Не будь в темноте:

Поскольку вы осведомлены о возможных DNS-атаках, то выход из ситуации – знать, подвергаетесь ли вы DNS-атакам или нет.

Лучший способ отследить перехват DNS – использовать утилиту ping. Это метод, при котором вы пытаетесь пропинговать домен, которого, как вы уверены, не существует.

Если неизвестный домен разрешается, то есть вероятность того, что вы находитесь под атакой DNS.

Прощальные слова:

Находясь в сети, лучше сохранять бдительность в отношении киберугроз! Лучше использовать несколько инструментов безопасности, которые доступны для защиты!

Интернет опасный мир во всем. Здесь намного лучше оставаться в безопасности, а потом сожалеть!

Читайте также: