Ты меня не найдешь я использую tor и vpn

Загрузил: Иван Педан

Длительность: 2 мин и 49 сек

Битрейт: 192 Kbps

Cлушайте онлайн и cкачивайте песню Ты Меня Не Найдешь Я Использую Тор И Впн размером 3.71 MB и длительностью 2 мин и 49 сек в формате mp3.Похожие песни

Олег Погудин Вот Так Она Любит Меня

Свадьба Максим Знаешь Ли Ты

Анонизмность В Сети 2017 Обход Блокировки Tor И Vpn

Евгений Дятлов Вот Так Она Любит Меня

Lovv66 Говорят Чо Live

Rauf Faik Я Люблю Тебя Премьера Клипа 2018

Luo Tianyi Ember Of Phoenix Senjougahara Yousei

Badcurt Face Vpn Tor

Вирус Ты Меня Не Ищи

Nicebeatzprod Ты Меня Отпусти Edited

Cwt Ты Меня Не Ищи

Sibirsky Дикпик Премьера Клипа

Запретная Любовь Ты Меня Прости

Анастасия Брухтий Девушка Армянка Remix By Sammy Flash

Бутер Бродский Я Люблю Тебя При Уч Гексмалыш

Paul Baldhill Роскомнадзор

Lovv66 Blago White Говорят Чо Slowed Reverb

Слушают

Квн Ольга Картункова

Gmod Михакер Перевод

Песня Шофера Саша Байкальский

Eşid Ey Vəfasız Afət

Гендальф Ждите Меня

Я Самый Счастливый А Часики То Идут Тикают

Rammstein Album 2019

Душевные Песни Индийский

Маруся Клюева Все Песни

Обалденные Песни Музыка Для Души Песни Лучшие 2021 Лучшие Песни 2021

Песня Дети Дети Маму Берегите

На Поле Танки Грохотали Хор Сретенского Монастыря Матвей

А Во Дворе Ходит Слух То Что Я Влюбился В Двух

Temple Of Sorrow M83

Шахзода 2019 Точики

Santa Maria Mammo Don T Cry Mommy Pray For Us

Скачивают

Samsung One Ui 4 Stable Update A51 A52 A71 A72 M31 M51 F41 M62 F62 A52S A21S Android 12 One Ui 4

Elevation Of The Cross Lamentations 3

Sabuwar Wakar Ali Show So

Fruit Blast В Разгаре Казалось Все Идёт По Плану

The Weeknd Blinding Lights Dance Video 2020 Viral Theweeknd Dance Viral

Как Сделать Макет Ак 47 Из Дерева

Подборка Лучших Видео Опер Стиль Oper Style Дал Дал Ушел

3 Qiso Oo Cajiib Ah Oo Cibra Qaadasho Inoogu Filan Alle Iyo Awoodiisa Sh Abubakr Omar

- Слушали: 2 718

- Размер: 6.2 mb

- Длина: 2:42

- Битрейт: 320 kbps

- Добавлено: 17.11.2021, 12:11

Когда бывшие видят меня они хором говорят: «Чо?» (Чо?)

Говорят: «Чо?» (Да ну нахуй)

LOVV иногда бывает в них, там также горячо (Хей-хей)

Горячо (Хей-хей-хей, ког—)

Когда бывшие видят меня они хором говорят: «Чо?» (Чо?)

Говорят: «Чо?» (Да ну нахуй)

И я иногда бываю в них, там также горячо (Хей-хей)

Горячо (Хей-хей-хей-хей)

[Куплет 1: LOVV66]

Ты меня не найдёшь (Нет-нет)

Я как двойной (VPN)

Если посчитать (Раз, два)

Ты проебала: два — ноль (Ха-ха, два — ноль)

И когда я торчал (Торчал, oh yeah)

Ты в меня не верила, нет (Нет-нет)

И ты не верила, нет (Нет-нет)

И ты тоже не верила, нет (Нет)

А теперь с открытым ртом (Ха-ха, чо?)

Я бы пообщался с тобой, но о чём? (Не о чем)

Но позову тебя только ночью

Просто хочу вспомнить твой позвоночник (Yeah)

Снова хочу залезть в твоё тело

Необязательно говорить: «Алло?» (Алло)

Я сегодня буду меж твоих ног

Перед этим залезу в голову (В голову)

[Куплет 2: blago white]

Кайф

blago, Six-Six

Пингвин в компи — Linux

Pussy, дам ей Whiskas, я (Ту-ту-ту)

Залип в это Netflix

На отвёртки Мемфис

Время путешествий (Let's go)

Я внутри её поставил герой в героина (Shee-e-esh, а-я, shee-e-e—, ага-ага)

Очень долгий путь прошел из небеса, blago — пилигрима (А-а-а)

Либо, все ихни поступки мимо

Либо, мой стакон грязный, надо клизма

Либо, я такой высокий — не достигнуть

Либо, называется — высокий читка

Ты такая сладкая, ты дала

У меня кариес (Wassup)

Очень холодно на мне — это прорубь (Прорубь)

У меня болен, будто Covid (Уо-о)

blago Presley — rockin' n' rollin' (Кайф)

[Припев: blago white & LOVV66]

I got money now

I got money now

I got money now

I got money now (Говорят «Чо?»)

I got money now (Говорят «Чо?»)

I got money now (Говорят «Чо?»)

I got money now (Говорят «Чо?»)

I got money now

[Аутро: LOVV66]

Говорят «Чо?»

Говорят «Чо?»

Говорят «Чо?»

Говорят «Чо?»

В этой статье будет рассказано, как пробросить весь трафик операционной системы через TOR так, чтобы о наличии TOR-а операционная система даже не подозревала.

Это поможет не думать о бесконечных настройках прокси и onion, перестать бояться на тему «а не сливает ли торрент клиент мой реальный IP адрес, так как не полностью поддерживает прокси?» и, наконец, быть застрахованным от законодательного запрета TOR-а в России.

Когда я говорю «TOR», я подразумеваю «TOR и I2P». По схожей методике сюда можно подключить любой даркнет.

Постановка задачи

1. Мой компьютер должен по нажатию одной кнопки переходить в режим «весь трафик — не русский».

2. По нажатию второй кнопки он должен переходить в режим «весь траффик идет через TOR»

3. Третья кнопка — для I2P.

5. Все это должно работать под linux, windows, android. Заранее: с OS X и iPhone тоже все в порядке, просто у меня их нету, так что протестить не смогу.

Дисклеймер

Хостинг

Первым делом нам понадобится сравнительно дешевая VPS-ка, владельцы которой не против, чтобы там крутился TOR (и не русская, разумеется). Лично я использую DigitalOcean. В их ToS не специфицирован запрещенный трафик (хотя если будете качать пиратские торренты прямо с их IP — заблокируют на раз. Ну, собственно, нам для этого и нужен TOR. ). Стоит это 5$ в месяц.

Если Вы знаете лучшие или хотя бы не худшие варианты хостинга под такие цели — пишите в комменты, обновлю статью.

Я не буду описывать конкретную процедуру создания VPS-ки, так как это зависит от хостинга и просто. Давайте предположим, что вы в итоге можете выполнить команду,

и получить shell на VPS-ку. Я буду считать, что на VPS-ке крутится debian 7. По крайней мере, эта статья тестировалась на debian 7. На убунте тоже заработает, наверное.

Установка пакетов

Сначала немного приложений, которые облегчают нам жизнь. Не забудьте поставить ваш любимый редактор, mc если нужно и т.п.

I2P нету в репозитории debian, так что придется добавить новый источник.

Теперь поставим основные пакеты — TOR, VPN и I2P. Также нам пригодится DNS сервер. Я использую unbound.

Настройка VPN

Я буду держать все настройки VPN в /opt/vpn. Для начала следует сгенерировать сертификаты для сервера и клиента.

N.B. Мы будем запускать несколько серверов (один под tor, второй под обычный трафик) и использовать для них один и тот же сертификат. Это не обязательно. Вполне можно (и нужно) генерировать независимый сертификат или даже свою CA для каждого из openvpn серверов.

Теперь сгенерируем новую CA и необходимые сертификаты.

Изучите папку /opt/vpn/rsa/keys. Теперь там есть несколько пар ключ+сертификат.

ca. — certificate authority

server. — ключ сервера

client. — ключ клиента.

Клиенту нужно отдать только ca.crt, client.crt и client.key, остальные файлы должны оставаться только на сервере.

Пора писать конфигурационный файл для сервера. Положите его в /etc/openvpn/00-standard.conf

Попробуйте запустить openVPN

ОК, VPN работает. Самое время подключиться к нему. Для этого на клиенте напишем конфиг-файл:

Теперь попробуйте подключиться

После появления надписи «Initialization Sequence Completed» вы подключены и должны успешно пинговать 10.8.1.1. Интернет пропадет, это нормально.

Настройка интернета

Допустим, мы не хотим использовать TOR, а просто хотим себе не русский внешний IP. В этом случае при помощи вот этого скрипта:

вы достигнете желаемого. Перепишите это в /etc/rc.local.

Настройка TOR

Если вы прочитали и выполнили предыдущую часть — не забудьте очистить iptables

Теперь допустим, что вы таки хотите VPN через TOR (и предыдущий пункт не выполняли). Тогда:

допишите в конец /etc/tor/torrc следующее:

также изменим наш конфиг-файл сервера /etc/openvpn/00-standard.conf. Измените DNS с гугловского на локальный. Не забудьте перезапустить openvpn.

Наконец, следующая конструкция на bash перенаправит весь входящий трафик vpn через tor

Готово. Подключитесь к VPN. Убедитесь, что у Вас TOR-овский IP-шник. Зайдите на какой-нибудь .onion сайт, чтобы проверить: dns тоже работает.

Настройка I2P

С I2P сложности. У них нет собственного DNS сервера, так что придется делать свой.

Откройте /etc/unbound/unbound.conf и допишите в конец:

После этого любой (!) домен будет раскрываться в заведомо несуществующий IP адрес 10.191.0.1. Осталось «ловить» такой трафик и перенаправлять на localhost:8118 — именно тут слушает I2P.

Кстати говоря, пока что не слушает. Выполните

и выставьте флаг, чтобы стартовал при загрузке.

Остановите tor. Запустите unbound.

Теперь настроим privoxy в связке в I2P. Допишите в конец /etc/privoxy/config

и рестартаните privoxy

Точно так же, как и в случае с TOR, смените DNS на локальный в конфигурации vpn-сервера:

Если вы уже пробовали редиректить TOR — не забудьте почистить iptables:

Осталось выполнить переадресацию:

Знакомо, правда? Единственное отличие — номер порта прокси.

Подключитесь к VPN. Вы в I2P. Откройте epsilon.i2p, убедитесь, что сеть работает.

Что дальше?

Дальше Вам пора сделать так, чтобы они не конфликтовали. Вместо одного сервера /etc/openvpn/00-standard сделать три: 00-standard для обычного трафика, 01-tor для tor-а, и 02-i2p для i2p. Назначьте им разные подсети (например, 10.8.2.* для tor и 10.8.3.* для i2p). После этого tor и unbound перестанут конфликтовать и вы сможете подключаться к любой из трех одновременно работающих сетей.

А еще можно запилить виртуалку, для которой выкатить tun0, трафик которого идет через TOR, после чего виртуалка не будет знать даже про VPN. А в хосте этой виртуалки прописать роутинг так, чтобы без VPN не подключалось вообще.

А еще надо лимит скорости в I2P поставить. И логи у VPN не ротируются. И веб-морды нет.

А еще… а еще я все это обязательно опишу — в других статьях. Засим — спасибо за внимание!

Tor - это свободное и открытое программное обеспечение для реализации второго поколения так называемой луковой маршрутизации. Это система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания. Рассматривается как анонимная сеть виртуальных туннелей, предоставляющая передачу данных в зашифрованном виде.

Идем по сслыке, выбираем папку (версию) без буковок "a" и качаем tor-win32-XXX.zip или tor-win64-XXX.zip (зависит от вашей операционной системы). Архив распаковываем, создаем рядом пустой фал torrc и запускем cmd (от имени администратора). В cmd переходим в папку куда все распаковали и даем команды:

tor.exe --service install -options -f "C:\Path\Path\torrc"

tor.exe --service stop

tor.exe --service start

С этого самого момента у Вас на компьютере появился свой личный tor-proxy-server.

Подключиться к нему можно указав хост (127.0.0.1), порт (9050) и тип (SOCKSv5).

Далее можете прописать его хоть в стандартных настройках браузера, хоть во всей системе, хоть в спец. дополнениях.

Вот как это выглядит в Google Chrome с дополнением FoxyProxy (умеет много браузеров).

P.S. А ведь забавно. tor это не совсем про прокси в классическом его понимании. через него люди ходят в ONION (привет даркнет).

Все бы ничего, но через тор скорость черепашья.

Вообще есть вариант для ленивых (почти) без плясок с бубном. На сайте оперном, или как правильно сказать, сайте с расширениями найти неустанавливаемое расширение Free VPN, и включить чего. Непосредственно как расширение оно в систему оперы не устанавливается, включать это надо каждый раз, если очень хочется на торренты зайти.В cmd переходим в папку куда все распаковали и даем команды

Не делайте так, это полностью убирает функцию анонимности, ради которой, собственно, и используется Тор. Прописывать никуда ничего не нужно, просто установил Тор и пользуйся им, без всяких доп. прокси.

тор это дрочь, любой прокси плагин в хром и никаких проблем, а если нужен вот прям VPN на постоянку - 3 евро сервер на хетзнере, или бесплатно на оракле, или еще где за пару копеек, и все

более того, TOR - это аббревиатура The ONION Router

Поясните пожалуйста, чем обычная установка Тора хуже танцев с консолью? Без сарказма.

заметил, что теперь опера со встроенным впн частенько ведет себя так.

О какой анонимности в сети можно думать, сидя в win у себя дома ? Левая сим в дешевом свистке, далеко от города, одноразовый ноут и KALI LINUX. Никто никогда не найдет. Остальное для школьников.

Господа, все намного проще) Идем сюда:

C:\Users\имя юзера\AppData\Roaming\Opera Software\Opera Stable

Открывает файл Secure Preferences блокнотом ищем строку: blacklisted_locations":["cn","ru"] и убираем в ней "ru"

И сбсна тадам, опера снова с vpn

Tor шляпа, лютая шляпа. I2P кури.

@metej спасибо. Прикольно - попробовал поставил, всё заработало.

Можно еще Brave поставить. Там Тора встроена ;)

Блять, коммерческий впн со скоростями в сотни мегабит и выбором серверов в нескольких десятках стран стоит около $3 в месяц.

Для ЛЛ: качают ТОР только лига тупых.

Нафига вам этот тормозной Тор, когда у Оперы куча расширений с ВПН?

Я пользуюсь Browsec VPN - работает как часы. Для меня в Опере ничего не изменилось, только вместо двух нажатий для перехода в ВПН приходится делать три.

Вообще не понимаю трагедии, все же так легко.

Тор дырявый как х знает что, куча поддельных серверов. ну ну давайте пользуйтесь

вы нахрена изобретаете велосипед - пашет впн через оперу, убирайте в настройках ru, много раз писали - работает!

скорость хорошая. но пинг. хотя для просмотра к примеру фильмов подойдет, для игр такой пинг нет

Вечная альтернатива Opera VPN (Windows & Linux)

Сейчас, когда Роскомнадзор повсеместно начал блокировать VPN сервисы, очень остро стоит вопрос поиска долгоиграющих альтернатив. Единственный, как мне кажется, вариант, который никогда не смогут заблокировать - это сервис Tor. Давайте попробуем подружить его с нашим любимым браузером (необязательно Opera). Но Opera в качестве примера я взял ради своего удобства.

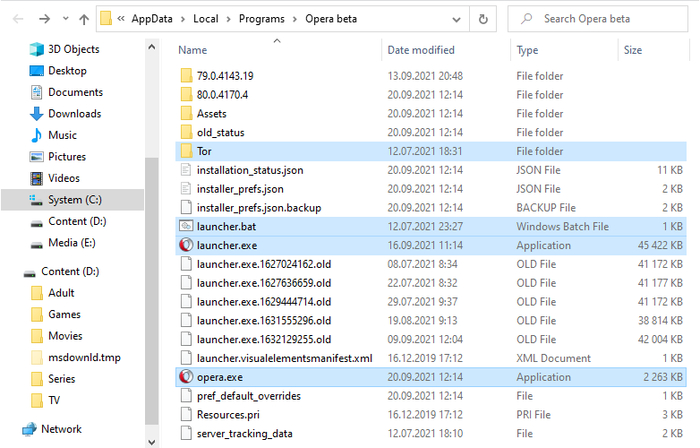

Я буду использовать отдельный пакет Opera Beta, чтобы была возможность одновременного запуска Opera без VPN и Opera с VPN (так как новые экземпляры Opera из одного пакета запускаются с настройками уже запущенного экземпляра; ну а ещё у Opera Beta прикольный логотип, отражающий, как мне кажется, идею VPN). Покажу настройку на примере Windows 10 и Linux Mint.

Итак, для Windows нам понадобятся:

2) пакет Tor Expert Bundle (просто сервис Tor без браузера)

Сначала устанавливаем Opera Beta в каталог по умолчанию. Следом распаковываем архив с Tor Bundle в директорию, куда установилась Opera. Скорее всего это будет такой путь: C:\Users\<USER>\AppData\Local\Programs\Opera beta, где <USER> - это имя вашего конкретного пользователя. На всякий случай распакуем архив в подкаталог Tor.

Теперь создадим в каталоге с установленными Opera Beta и Tor Bundle BATCH-скрипт, который будет запускать службу Tor только тогда, когда мы будем запускать Opera с VPN по ярлыку с Рабочего стола. Назовём его launcher.bat и он будет с таким содержимым:

start Tor\Tor\tor.exe

start launcher.exe --proxy-server=socks://127.0.0.1:9050

В нём происходит последовательный запуск службы Tor, а затем Opera с переданным адресом прокси-сервера Tor.

В итоге содержимое каталога должно получиться примерно такое:

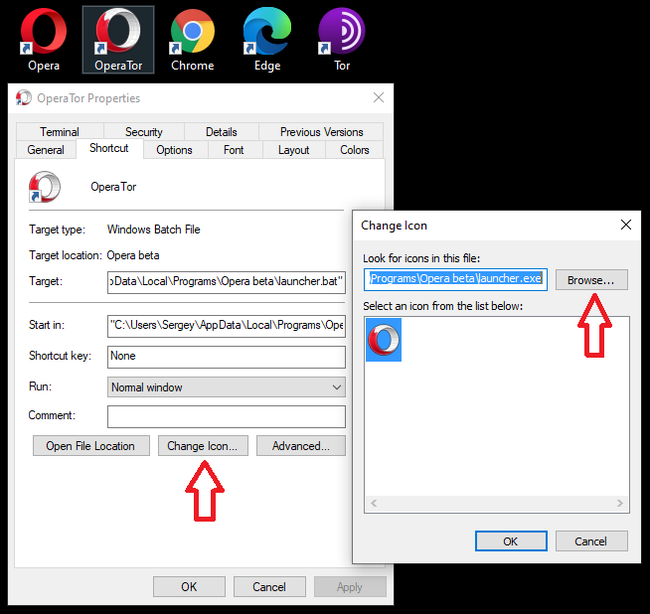

В конце концов создадим ярлык к этому скрипту на Рабочем столе. Для этого кликнем правой кнопкой мыши по launcher.bat и выберем:

Идём на Рабочий стол, переименовываем ярлык, например, в OperaTor и в свойствах ярлыка меняем иконку на иконку от Opera Beta, вот так:

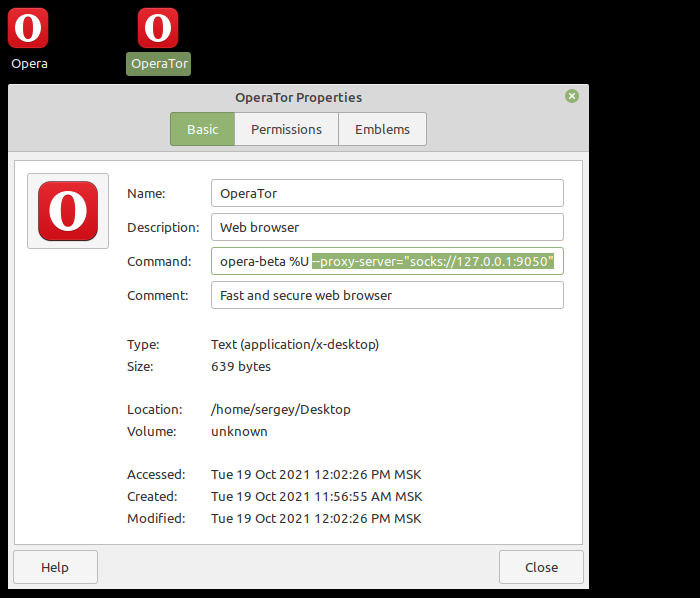

В Linux Mint всё еще проще:

1) так же, качаем и устанавливаем deb или rpm пакет Opera Beta

2) затем ставим пакет tor командой sudo apt install tor

После этого заходим в Меню системы, ищем в приложениях ярлык Opera Beta, вызываем для него контекстное меню и выбираем Добавить на Рабочий стол.

И, наконец, идём на Рабочий стол, заходим в свойства ярлыка Opera Beta, чтобы изменить название на OperaTor и в поле Команда добавить опцию использования прокси-сервера --proxy-server="socks://127.0.0.1:9050"

Вот и всё! Теперь, когда вы запускаете OperaTor с Рабочего стола, запускается Opera, использующая прокси-сервер Tor. На мой взгляд это даже удобнее, чем был встроенный Opera VPN. Пользуйтесь на здоровье. Свободу интернету!

Как я и говорил в начале, выбор браузера не ограничивается Opera. То же самое можно сделать и для Google Chrome, у которого так же есть возможность задать прокси-сервер через опцию командной строки: google-chrome --proxy-server="socks://127.0.0.1:9050"

Opera VPN

Есть еще один способ восстановить VPN в Opera. Для этого всего лишь нужно зайти в расширения -> добавить расширения - > найти там наш "Opera free VPN" и нажать плашку "включить в Opera".

Все, готово, VPN снова работает :)

Новый браузер Tor стал «непробиваемым» для хакеров и спецслужб

Более ранние версии Tor, который были доступны до сегодняшнего дня, содержали в себе некоторые уязвимости перед хакерами и спецслужбами, что делало пользователей сервиса анонимного веб-серфинга The Tor Project беззащитными. Чаще всего, этот веб-браузер используют для обхода блокировок в сети Интернет, поскольку обозреватель позволяет выходить в сеть при сохранении полной анонимности. Скрывается и подменяется буквально все, начиная от IP-адреса и заканчивая местоположением.

Тем не менее, более ранние версии Tor из-за своей несовершенности были скомпилированы, то есть некоторым хакерам и спецслужбам удавалось получить доступ к защищенной информации. В новой версии самого защищенного в мире веб-браузера этого произойти не должно, поскольку его создатели предусмотрели абсолютно все способы получения информации и построили обновленный обозреватель таким образом, чтобы его было невозможно взломать.

Насколько все эти слова окажутся правдой – покажет время, а пока любой желающий может скачать новый браузер Tor с официального сайта разработчиков. Клиент доступен для компьютеров на базе операционных системы Windows, macOS и Linux, причем совершенно бесплатно.

К фундаментальным проблемам можно отнести централизацию большинства VPN решений. Контроль за VPN сетью находиться в руках её владельца, пользуясь VPN вы должны полностью понимать политику сервиса в области раскрытия данных и хранения логов, внимательно читать соглашение об оказании услуг.

Пример из жизни, в 2011 году ФБР арестовала хакера Cody Kretsinger, который пользовался достаточно известным британским сервисом HideMyAss для взлома Sony. Переписка хакера в IRC попала в руки федералов, даже не смотря на то, что сервис в своём лицензионном соглашении утверждает, что они собирают только общую статистику и не записывают IP-адреса клиентов и их трафик.

Казалось бы, сеть Tor, как более надежное и децентрализованное решение должна помочь избежать подобных ситуаций, но и тут не обошлось без подводных камней. Проблема в том, что каждый может запустить свой выходной узел Tor. Трафик пользователей проходит через такой узел в незашифрованном виде, что позволяет владельцу выходного узла злоупотреблять своим положением и анализировать ту часть трафика которая проходит через подконтрольные ему узлы.

Это не просто теоретические выкладки, в 2016 году ученые из университета Northeastern опубликовали исследование в котором всего за 72 часа нашли 110 вредоносных выходных узлов, шпионящих за пользователями анонимной сети. Логично предположить, что таких узлов на самом деле больше, а учитывая общее небольшое количество узлов (всего около 7000 на июнь 2017) ничто не мешает соответствующим организациям анализировать значительную часть Tor трафика.

Также много шуму наделала недавняя история с эксплойтом для браузера Firefox который ФБР использовала для деанонимизации пользователей Tor. И хотя разработчики активно работают над устранением подобных проблем, никогда нельзя быть уверенным в том, что не существуют уязвимости не известные широкой общественности.

Не смотря на то, что Tor предполагает более высокий уровень анонимности чем VPN, за это приходится платить скоростью соединения, невозможностью использовать p2p сети (Torrent, Gnutella) и проблемы с доступом к некоторым ресурсам интернет, так как часто админы блокируют диапазон IP адресов Tor.

Хорошая новость заключается в том, что можно совместно использовать обе технологии с целью нивелировать недостатки каждой и добавить дополнительный уровень безопасности, конечно за это придется заплатить еще большим снижением скорости. При этом важно понимать, что существует два варианта связки VPN и Tor, подробно остановимся на достоинствах и недостатках каждого.

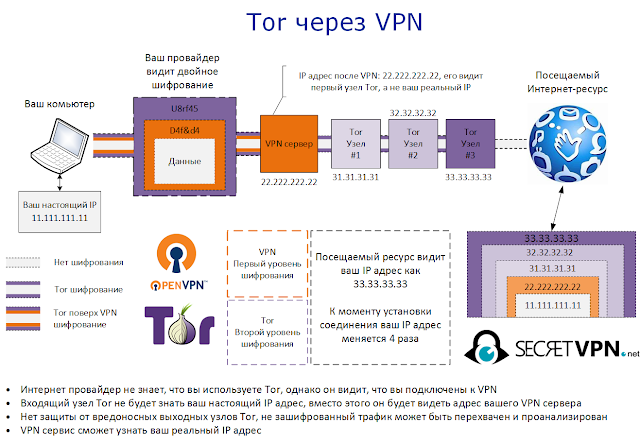

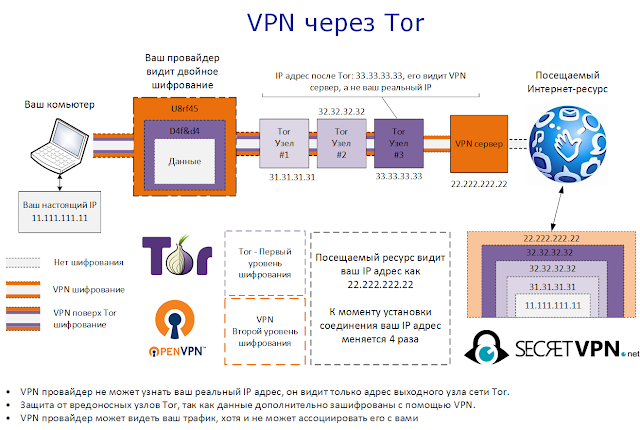

Tor через VPN

В такой конфигурации вы сначала подключаетесь к VPN серверу, а потом используете сеть Tor поверх VPN соединения.

Это именно то, что происходит, когда вы запускаете Tor браузер или защищенную ОС Whonix (для большей безопасности) в системе с уже подключенным VPN. При этом очевидно, что ваш внешний IP будет принадлежать диапазону сети Tor.

Достоинства Tor через VPN:

Недостатки Tor через VPN:

- Ваш VPN провайдер знает ваш реальный IP адрес.

- Нет защиты от вредоносных выходных узлов Tor, не зашифрованный трафик может быть перехвачен и проанализирован.

- Выходные узлы Tor часто заблокированы по IP.

Важно отметить, что для сокрытия факта использования Tor от глаз провайдера можно использовать не только VPN, но и Obfsproxy.

VPN через Tor

Данная конфигурация предполагает сначала соединение с сетью TOR, а потом использование VPN поверх Tor для выхода в сеть.

Цепочка соединений выглядит следующим образом:

Достоинства VPN через Tor:

- Так как вы соединяетесь с VPN сервером через Tor, VPN провайдер не может узнать ваш реальный IP адрес, он видит только адрес выходного узла сети Tor. Настоятельно рекомендуем использовать анонимный метод оплаты (например, пропущенные через миксер биткоины) и Tor для доступа к сайту VPN провайдера в момент приобретения VPN подписки.

- Защита от вредоносных узлов Tor, так как данные дополнительно зашифрованы с помощью VPN.

- Доступ к сайтам которые блокируют соединения из Tor

- Возможность выбора местонахождения сервера

- Весь трафик направляется через Tor

Недостатки VPN через Tor:

- VPN сервис может видеть ваш трафик, хотя и не может ассоциировать его с вами

- Ваш интернет провайдер видит, что трафик направляется в сторону одного из узлов Tor. Это немного повышает риск атаки по времени.

- Использовать стандартный Tor браузер. Недостаток такого подхода заключается в том, что придется запускать и держать постоянно включенным браузер Tor при работе с VPN.

- Установить Tor Expert Bundle как службу Windows. Такая настройка несколько сложнее, но зато вы получите постоянно работающий Tor на вашем компьютере и перед подключением VPN отпадает необходимость запускать Tor браузер

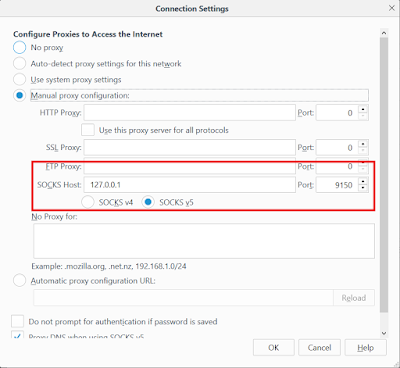

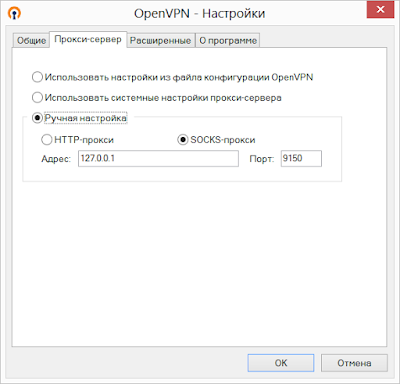

Настройка VPN через Tor с помощью браузера Tor.

1. Запустите Tor браузер, перейдите в меню настроек (Options), далее Advanced -> Network -> Settings. Перед вами откроется окно настроек Прокси. Здесь нет особой необходимости что-то менять. Видно, что пока включен Tor браузер ваш компьютер работает как SOCKS v5 прокси и принимает соединения на порту номер 9150.

Настройка VPN через Tor с помощью Expert Bundle.

1. Скачайте Expert Bundle c официального страницы загрузки и поместите в выбранную папку. Мы это сделали в папку tor на диске C:.

Еще больше Tor и VPN

Отметим, что ничто не мешает расширить схемы описанные выше и использовать Tor поверх VPN поверх Tor. Например, запустив анонимную виртуальную ОС Whonix на компьютере с настроенной конфигурацией VPN через TOR.

Получается следующая схема:

Недостаток такой схемы еще большая потеря скорости соединения по сравнению с предыдущими конфигурациямиВредоносные выходные узлы Tor

Бывали случае, что такие вредоносные выходные узлы перенаправляли пользователей на фишинговые сайты, поэтому всегда стоит обращать внимание на подлинность SSL сертификата.

Атака по времени

Это техника, используется для деанонимизации пользователей VPN и Tor путем сопоставления времени их подключения к сети со временем анонимной интернет активности.

И хотя в глобальном масштабе такая атака трудноосуществима, это не значит, что она невозможна. Учитывая, что соответствующие структуры вполне могут иметь достаточное количество выходных узлов Tor под своим контролем.

Совместное использование Tor и VPN добавляет дополнительный уровень безопасности, что позволяет снизить риски подобных атак.

Что же выбрать?

VPN через Tor выглядит более предпочтительным вариантом, который позволяет добиться настоящей анонимности, так как даже ваш VPN сервис не знает кто вы (при условии анонимной оплаты и покупки VPN подписки через Tor). Дополнительно осуществляется защита от вредоносных выходных узлов Tor, а так как ваш видимый IP-адрес при этом не принадлежит сети Tor вы избегаете проблем с блокировкой адресов Tor многими web сайтами.

Tor через VPN не предоставляет защиты от вредоносных узлов Tor и не позволяет обходить блокировки IP-адресов Tor, но в тоже время скрывает ваш трафик от VPN сервиса. Хороший вариант, когда вы не доверяете своему VPN провайдеру, с другой стороны зачем им тогда пользоваться.

Заключение

В независимости от того, какую конфигурацию вы выбрали, совместное использование VPN и Tor обязательно улучшит вашу безопасность и анонимность и позволит избавиться от недостатков использования каждой из технологии по отдельности.

Однако если вам нужна очень высокая степень защиты, не забудьте зашифровать ваши данные. Отличная идея — это использовать скрытую операционную систему в VeraCrypt.

Оставляйте свои комментарии и вопросы ниже, а также подписывайтесь на нас в социальных сетях

Читайте также: