Talos cisco что это

В компании Cisco есть подразделение Talos, которое занимается широким спектром исследований в области угроз информационной безопасности (последнее исследование WannaCry — тоже их рук дело). В основе Talos лежит множество данных, собираемых по всему миру и анализируемых в круглосуточном режиме:

Всего же за год в поле зрения Cisco Talos попадает около 7 триллионов угроз, что в 6 раз превышает число поисковых запросов в Google за тот же период времени. Такой объем информации распределяется по пяти подразделениям Cisco Talos, которые занимаются:

- анализом угроз (threat intelligence) и созданием индикаторов компрометации в различных форматах (сигнатуры атак, черные списки вредоносных доменов, категории и уровни репутации URL, хеши вредоносных файлов и т.п.)

- исследованиями в области обнаружения этих угроз

- разработкой “движков”, решающих различные задачи в области обнаружения угроз (это подразделение, в частности, занимается разработкой и поддержкой Snort)

- поиском и исследованиями уязвимостей

- публикацией результатов своих исследований.

Вот о деятельности последнего департамента Cisco Talos мы сегодня и поговорим. На протяжении последних 10 лет Cisco публикует свой ежегодный отчет, в котором высвечиваются ключевые тенденции по ту сторону баррикад за прошедший год. Не стал исключением и ушедший 2016-й — в феврале мы представили миру свой Cisco Annual Cybersecurity Report (Cisco ACR 2017), который, спустя некоторое время, был переведен и на русский язык. Не стану подробно пересказывать все 110 страниц этого отчета, остановлюсь на некоторых интересных тенденциях и выводах, которые можно из них сделать.

По понятным причинам любая кибератака требует предварительной разведки. На этом этапе хакеры ищут уязвимую интернет-инфраструктуру или слабые места в сети, за счет которых можно получить доступ к компьютерам пользователей и в конечном итоге проникнуть в сеть той или иной организации. Третье место в нашем рейтинге занимает мошенничество в Facebook, включая сфальсифицированные предложения, опросы и медиаконтент. Высокие позиции Facebook- мошенничества в годовом и полугодовом рейтингах наиболее распространенных видов вредоносного ПО свидетельствуют о важнейшей роли социального инжиниринга в реализации значительной доли кибератак. В мире насчитывается 1,8 млрд активных учетных записей Facebook, что вполне закономерно превращает эту социальную сеть в плодородную почву для деятельности киберпреступников и других хакеров, стремящихся обмануть пользователей.

Чтобы далеко не ходить приведу пример атаки лично на меня. Появилась у меня как-то в Facebook девушка по имени Илзе Холл. В профиле написано, что работает сотрудницей службы технической поддержки Cisco TAC в Амстердаме. Вполне нормальная ситуация для Cisco — у нас много девушек-инженеров. Но что-то меня в странице Илзе смутило и я решил проверить ее через другие соцсети. В LinkedIn (еще до запрета этой соцсети на территории России) она тоже нашлась. И тоже сотрудница Cisco. Но только в этот раз она работала в нашем парижском офисе в отделе кадров. А вот это даже в нашей либеральной компании ситуация невозможная.

Примерно в то же время стал популярен сервис FindFace, позволяющий по фотографии найти страницу человека в соцсети “ВКонтакте”. Загрузил я туда фотографию Илзе и получил множество совпадений. Илзе из Амстердама и Парижа одновременно оказалась Кариной из Минска, Галиной из Уссурийска, а еще Людмилой, Светланой и Яной (сейчас она, кстати, в Фейсбуке зовется Амелиной Татьяной).

Примерно через полгода ко мне постучалась Алена Голубева, чат с которой напоминал известный диалог Хоттабыча из одноименного российского фильма, в котором главный герой пытался познакомиться с ботом по имени “Киса”. На фразе Алены Голубевой “с тобой так интересно” я расхохотался и забанил ее, предварительно “пробив” через FindFace. Оказалось, что Алена из Москвы также имела “сестер-близнецов” — Василину из Могилева и Татьяну из Краснодара. Правда, если использование одинаковой одежды у близнецов я еще могу понять, то использование идентичных фотографий не поддается логическому объяснению :)

Если бы я неосторожно вступил в эти “дружеские” отношения, то могу предположить, что через какое-то время мне пришла бы ссылка на “прикольный” ролик, а то и вовсе на ролик со мной в главной роли с припиской “и как не стыдно ТАКОЕ вытворять :)”. Любопытство могло пересилить подозрительность (а какие подозрения против “друзей”) и я бы кликнул по присланной ссылке. Ключевая задача нападающих — заставить “друга” по соцсети что-то сделать. Последствия предсказуемы — заражение компьютера и установление над ним контроля со всеми вытекающими отсюда последствиями.

Борьба с этой угрозой требует комплексного подхода — от обучения и регулярного повышения осведомленности пользователей до применения средств контроля доступа в Интернет (например, Cisco Web Security Appliance или Cisco OpenDNS Umbrella), МСЭ следующего поколения (например, Cisco Firepower NGFW), средств защиты оконечных устройств (например, Cisco AMP for Endpoints).

Наши исследования показали еще один явный сдвиг: изменился набор методов, применяемых на этапе разведки при реализации веб-атак. Программное обеспечение Adobe Flash в течение многих лет оставалось привлекательным вектором веб-атак, при помощи которого хакеры многократно взламывали и компрометировали системы. Однако объем Flash-контента, присутствующего в Интернете, по-прежнему сокращается, при этом повышается уровень осведомленности об уязвимостях Flash, и в нынешних условиях масштабные взломы едва ли возможны. Да и сама компания Adobe постепенно отказывается от разработки и поддержки этой платформы и призывает разработчиков к переходу на новые стандарты, например на HTML5. Во-многом именно поэтому в 2016 году три ведущих эксплойт-кита, а именно Angler, Nuclear и Neutrino (а они использовали Flash как основной вектор атаки), внезапно исчезли со сцены, уступив место более мелким игрокам и новичкам.

При этом растет количество угроз, непосредственно ориентированных на уязвимые браузеры и подключаемые модули (plugin). Этот сдвиг отражает новую тенденцию: киберпреступники все чаще применяют вредоносную рекламу, поскольку в современных условиях довольно сложно скомпрометировать большое количество пользователей при помощи традиционных векторов веб-атак. Специалисты Cisco по анализу угроз сообщают о масштабном распространении вредоносного рекламного ПО, включая подстановщики рекламы, разнообразные утилиты и загрузчики, а также программы, меняющие параметры браузера. Мы выявили заражение рекламным ПО в 75 % компаний, обследованных недавно в рамках нашего проекта по изучению проблемы рекламного ПО.

Наборы эксплойтов распространяются среди жертв двумя основными путями: через взломанные сайты и вредоносную рекламу. Хакеры размещают ссылку на страницу запуска набора эксплойтов во вредоносном рекламном объявлении, на взломанном веб-сайте или используют промежуточную ссылку (брокер). Подобные ссылки, связывающие взломанные веб-сайты и серверы наборов эксплойтов, называются шлюзами. Брокер служит посредником между исходной ссылкой для переадресации и фактическим набором эксплойтов, который доставляет вредоносный код на устройства пользователей. Эта тактика становится все популярнее, поскольку хакеры стремятся действовать быстрее, чтобы сохранить пространство для своих действий и избежать обнаружения. Благодаря брокерам хакеры быстро перемещаются между различными вредоносными серверами, не меняя исходных параметров переадресации. Так как преступникам не нужно постоянно модифицировать веб-сайты или вредоносные рекламные объявления для запуска цепочки заражения, операторы наборов эксплойтов имеют больше времени для вторжения.

Для борьбы с данной проблемой подойдут не только средства защиты оконечных устройств, но и более простые и недорогие рекомендации — отключение неиспользуемых и регулярное обновление используемых плагинов. С помощью различных дополнительных инструментов можно контролировать наличие уязвимых или необновленных плагинов, например, с помощью Qualys Browser Check. Указанные выше простейшие меры существенно усилят защиту от распространенных веб-угроз и лишат хакеров рабочего пространства для реализации следующего этапа в цепочке атаки — этапа создания кибероружия.

Еще одной важной тенденцией, которую мы отметили в рамках нашего отчета — рост числа угроз со стороны облачных приложений третьих фирм. При их внедрении периметр безопасности организации расширяется и охватывает чужуй, непринадлежащую компании инфраструктуру. При этом граница довольно быстро размывается, поскольку сотрудники внедряют в рабочую среду множество разнообразных облачных приложений. Такие приложения помогают увеличить производительность и оставаться на связи в течение рабочего дня. Однако эти же приложения формируют теневую ИТ-прослойку, представляющую угрозу для безопасности организации. Теневая прослойка непосредственно соприкасается с корпоративной инфраструктурой и позволяет свободно обмениваться данными с корпоративным облаком и SaaS- платформами, для чего достаточно получить от пользователя разрешение на доступ по протоколу OAuth. Специалисты компании CloudLock, поставляющей услуги по обеспечению безопасности облачной среды (в настоящее время входит в состав Cisco), отслеживают рост количества сторонних облачных приложений в группе из 900 организаций из различных отраслей.

На начало 2016 года было обнаружено около 129 000 уникальных приложений. К концу октября эта цифра возросла до 222 000. А всего с 2014 года количество приложений увеличилось приблизительно в 11 раз. В CloudLock разработали систему классификации CARI (Cloud Application Risk Index), которая помогает специалистам по безопасности оценить уровень угрозы, исходящей от того или иного облачного приложения, применяемого в корпоративной среде. По итогам классификации 27 % этих приложений были отнесены к категории высокой опасности.

Для контроля доступа к облачным средам необходимо не только применять межсетевые экраны следующего поколения (например, Cisco Firepower NGFW) и средства контроля доступа к Интернету (например, Cisco Web Security Appliance или Cisco OpenDNS Umbrella), но и специализированные решения класса Cloud Access Security Broker (CASB), которые могут подключаться к внешним SaaS-платформам и контролировать доступ к ним даже из-за пределов корпоративной сети, из дома, с личных мобильных устройств. В том же случае, когда речь идет об использовании облачных IaaS- и PaaS-платформ, то для их контроля можно применять соответствующие виртуализированные решения по ИБ (например, Cisco vNGIPS, Cisco StealthWatch Cloud License и другие).

Для выявления подозрительного поведения пользователей и объектов (включая сторонние облачные приложения) в рамках корпоративных SaaS-платформ специалисты по безопасности должны проанализировать миллиарды естественных, легитимных операций, осуществляемых в информационной среде организации, чтобы определить нормальные модели поведения. Эти модели используются в качестве фона для поиска аномалий в поведении. Обнаружив подозрительную активность, необходимо взаимно сопоставить соответствующие операции, чтобы определить, откуда именно может исходить реальная угроза, требующая дальнейшего анализа. По данным Cisco, подозрительным является всего 1 из 5000 (0,02 %) действий, выполняемых пользователями в облачных приложениях. И задача специалистов по безопасности, разумеется, состоит в том, чтобы обнаружить это единственное действие. Необходимо пробиться сквозь информационный шум бесчисленных оповещений о потенциальных проблемах безопасности и сосредоточить усилия на борьбе с реальными угрозами. Эту задачу можно решить только одним способом — за счет автоматизации. Именно для решения этой задачи несколько лет назад мы купили европейскую компанию Cognitive Security, решение которой, Cognitive Threat Analytics (CTA), и используется для автоматизации поиска подозрительной активности в веб-логах.

Старый добрый спам продолжает оставаться одной из проблем для любого пользователя. Результаты наших исследований свидетельствуют об увеличении общемирового объема спама за счет крупных и прибыльных ботнетов, рассылающих такие письма. Около двух третей трафика электронной почты (65 %) приходится на спам. При этом спам вреден не только тем, что отвлекает от основной деятельности. Согласно данным, собранным специалистами Cisco по анализу угроз, вредоносные письма составили от 8 до 10 % общемирового объема спама в 2016 году. Кроме того, процент спама с вредоносными вложениями увеличивается, при этом хакеры по-видимому экспериментируют с разнообразными форматами файлов в поисках наиболее эффективного средства для реализации атак.

Анализ данных CBL (черный список на основе DNS, содержащий подозрительные адреса, с которых рассылается спам) за 10 лет показал, что объемы спама в 2016 году близки к рекордно высоким показателям 2010 года.

В последние несколько лет объем спама оставался сравнительно небольшим, что можно объяснить появлением новых технологий защиты от спама и резонансными отключениями спам-ботнетов. По мнению наших специалистов, зафиксированный в недавнем времени рост объемов спама связан с деятельностью ботнета Necurs. Necurs является основным вектором распространения программ-вымогателей семейства Locky. Через этот же ботнет распространяется банковский троян Dridex и другие подобные программы. Многие IP-адреса, с которых по команде Necurs рассылается спам, были заражены уже более 2 лет назад. Necurs скрывает свои реальные масштабы, используя для рассылки спама лишь определенные подмножества зараженных хостов. Как правило, ботнет эксплуатирует инфицированный хост в течение 2–3 дней, за которыми может следовать перерыв в 2–3 недели. Подобная модель поведения усложняет борьбу со спам-атаками. Специалисты по безопасности находят и дезинфицируют один из зараженных хостов, полагая, что решили проблему, но хозяева ботнета Necurs всего лишь ждут подходящего момента для запуска очередной атаки.

Инфраструктура одного из самых популярных вредоносного ПО прошлого года Locky выглядит следующим образом. Для визуализации мы использовали сервис Cisco OpenDNS Investigate и библиотеку визуализации OpenGraphitti. Красные узлы являются известными вредоносными доменами, внесенными в черные списки; серые узлы — это добропорядочные домены; зеленые — популярные и хорошие домены, оранжевые — IP-адреса, а синие узлы — хеши файлов. Пульсация отображает движение DNS-трафика между узлами.

При этом злоумышленники стараются всеми силами увеличить вероятность успешного проникновения и заражения и для этого применяют сразу несколько векторов для атаки, постоянно комбинируя их и расширяя. Например, у вредоносного кода Locky, визуализация инфраструктуры которого показана выше, это распределение векторов атак выглядит следующим образом:

А у того же Nemucod число уникальных векторов еще больше:

Все это приводит к тому, что среднее время обнаружения вредоносных программ варьируется от нескольких часов (для хорошо известных кампаний) до нескольких дней.

Борьба с такой тактикой злоумышленник ов требует не только применения эффективных средств защиты электронной почты (например, Cisco E-mail Security Appliance), но и технологий Threat Intelligence (например, Cisco OpenDNS, Cisco AMP Threat Grid и других), позволяющих оперативно получать информацию о динамически изменяющемся ландшафте угроз — используемых ими IP-адресах, доменах, автономных системах и на основе этой информации блокировать их с помощью традиционных средств сетевой безопасности — межсетевых экранов (например, Cisco ASA или Cisco Firepower NGFW), систем предотвращения вторжений (например, Cisco NGIPS), систем контроля доступа в Интернет (например, Cisco Web Security Appliance или Cisco OpenDNS Umbrella), систем защиты оконечных устройств (например, Cisco AMP for Endpoints) и т.п.

Наверное, это все ключевые моменты, на которых я бы хотел остановиться в кратком обзоре раздела по угрозам нашего ежегодного отчета по кибербезопасности Cisco Annual Cybersecurity Report 2017, который может быть свободно скачан с нашего сайта на русском языке. Но наш отчет не ограничивается анализом только поведения атакующих. Мы активно изучаем и поведение обороняющейся стороны и в следующей заметке (если опять не произойдет какой-нибудь внезапной эпидемии, о которой нам надо будет написать, как мы это сделали для WannaCry) мы рассмотрим интересные аспекты, связанные с обеспечением кибербезопасности. При этом оперировать будем только российской статистикой. Да-да, у нас есть не только мировая статистика, но и локальная, показывающая отличия в поведении защитников во всем мире и в нашей стране. Но об этом уже в следующей заметке.

Contact Us

Listen to Talos security experts as they dive into emerging threats, forcing the bad guys to innovate, hacking refrigerators, and other security issues, all with beer.

Talos Threat Source Newsletters

Talos Threat Source is a regular intelligence update from Cisco Talos, highlighting the biggest threats each week and other security news.

We Keep Your Network Safe

Comprehensive Threat Intelligence

Talos was formed by combining SourceFire’s Vulnerability Research Team, the Cisco Threat Research and Communications group, and the Cisco Security Applications Group. The combined expertise is backed by a sophisticated infrastructure, and Cisco’s unrivaled telemetry of data that spans across networks, endpoints, cloud environments, virtual systems, and daily web and email traffic.

Fostering an Informed Community

Talos utilizes its extensive threat intelligence to make the internet safer for everyone. A variety of free software, services, resources and data are available to the public, including official rule sets and communities. Additionally, Talos promotes an informed security community, posting information on new threats and research on the Talos Blog, ThreatSource newsletter, social media, and on the Beers with Talos podcast, with new episodes posted biweekly.

Talos Public PGP Key

Note: This key expires on 2023-03-30

Connect with us

© 2021 Cisco Systems, Inc. and/or its affiliates. All rights reserved. View our Privacy Policy.

Зачем выставлять в Интернет интерфейс управления или атака на Cisco Smart Install

Недавно Cisco узнала о некоторых хакерских группировках, которые выбрали своими мишенями коммутаторы Cisco, используя при этом проблему неправильного использования протокола в Cisco Smart Install Client. Несколько инцидентов в разных странах, в том числе некоторые из которых касаются критической инфраструктуры, оказались связаны с неправильным использованием протокола Smart Install. Некоторые эксперты считают, что ряд этих атак связан с хакерами, стоящими на службе государства. В результате мы занимаем активную позицию и призываем клиентов, снова, к оценке рисков и применению доступных методов нейтрализации рисков.

14 февраля 2017 года (да-да, тут нет ошибки, речь идет о 2017-м годе) группа реагирования на инциденты безопасности продуктов Cisco (PSIRT) опубликовала бюллетень, описывающий результаты активного сканирования, связанного с Cisco Smart Install Clients. ПО Cisco Smart Install Client — устаревшая утилита, предназначенная для удаленной настройки нового оборудования Cisco, в частности коммутаторов Cisco. В продолжение, Cisco Talos опубликовал заметку в блоге и выпустил инструмент с открытым исходным кодом, который сканирует устройства, использующие протокол Cisco Smart Install. В дополнение к описанному была выпущена сигнатура для системы обнаружения атак Snort (SID: 41722-41725), позволяющая детектировать любые попытки использовать эту технологию.

Протоколом Cisco Smart Install можно злоупотреблять, чтобы изменить настройку сервера TFTP, экспортировать файлы конфигурации через TFTP, изменить конфигурационные файлы, заменить имидж сетевой операционной системы IOS и настроить учетные записи, позволяющие выполнять команды IOS. Хотя это не является уязвимостью в классическом смысле, неправильное использование этого протокола может служить вектором атаки, который следует немедленно нейтрализовать. В течение конца 2017 года и в начале 2018 года Talos наблюдал, как злоумышленники пытались сканировать клиентов, используя эту уязвимость. Недавняя информация повысила актуальность этой проблемы и мы решили вновь к ней вернуться.

Хотя мы наблюдали только атаки, связанные с проблемой неправильного использования протокола Cisco Smart Install, недавно была раскрыта и исправлена другая уязвимость в Cisco Smart Install Client. Эта уязвимость была обсуждена публично, и был выпущен код с доказательством возможности эксплуатации уязвимости (PoC). Для устранения проблемы неправильного использования протокола, клиенты также должны устранить эту уязвимость, установив соответствующее обновление.

Область действия

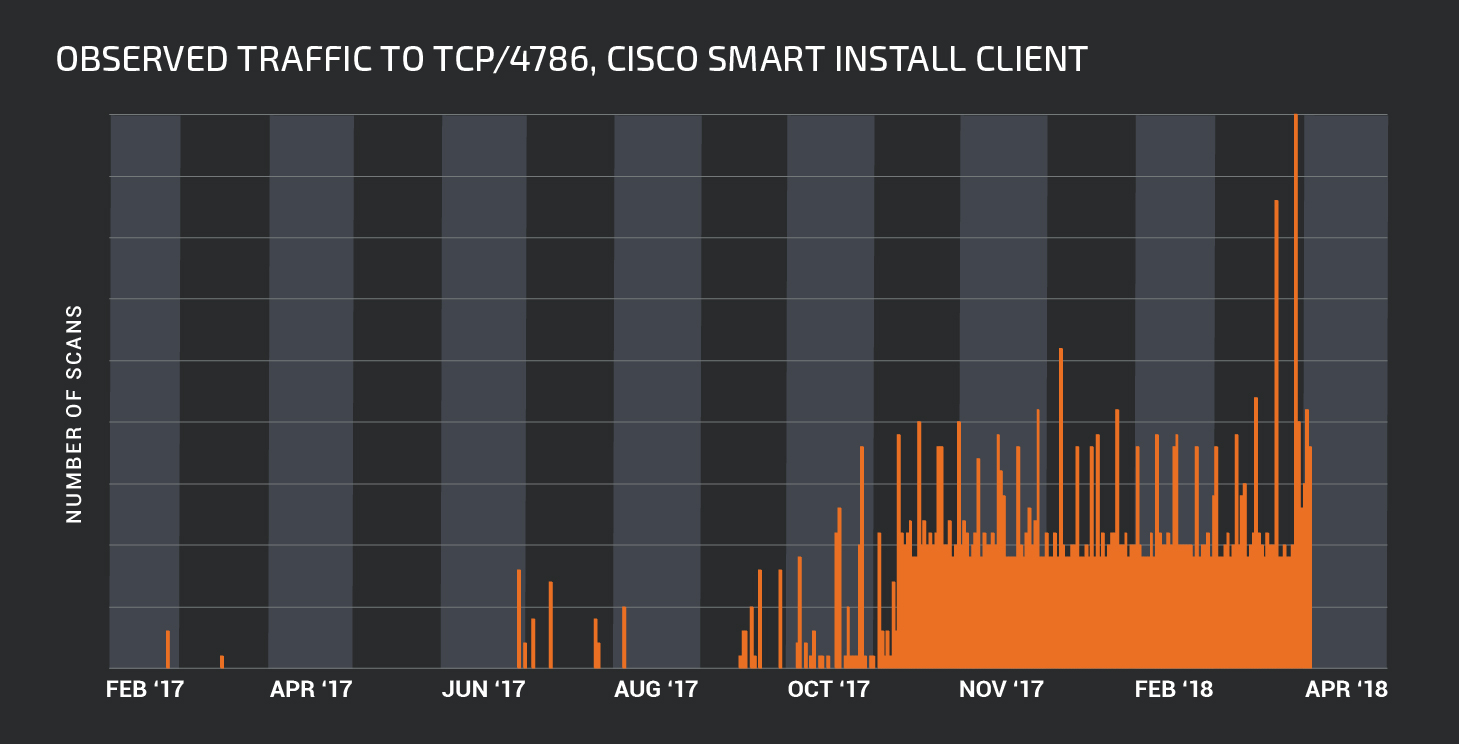

Как часть исследования Cisco Talos, мы начали изучать, сколько устройств потенциально уязвимо для этой атаки. Результаты были крайне тревожными. Используя Shodan, Talos смог определить, что более 168 000 систем потенциально могут быть обнаружены через “открытый в Интернет” Cisco Smart Install Client. Это лучше, чем результаты 2016 года, когда один из сотрудников компании Tenable сообщил о 251000 уязвимых клиентов Cisco Smart Install Client, “видимых” из Интернет. Могут существовать различия в методологии сканирования Cisco Talos и Tenable, но мы предполагаем существенное сокращение число доступных для атаки устройств. Кроме того, несмотря на то, что с момента нашего первоначального бюллетеня было отмечено падение объемов сканирования, Talos наблюдал резкое увеличение попыток сканирования для Cisco Smart Install Client около 9 ноября 2017 года.

Нейтрализация

Вы можете определить, есть ли у вас устройствас “поднятым” на коммутаторе ПО Cisco Smart Install Client. Запуск команды show vstack config позволит вам определить, активен ли Smart Install Client. Ниже приведен пример такой команды с получением ответа на нее:

Дополнительные признаки активного Cisco Smart Install Client могут присутствовать, если включена регистрация уровня 6 (информационный) или выше. Эти журналы регистрации событий могут включать, но не ограничиваются ими, операции записи через TFTP, выполнение команд и перезагрузки устройств.

Самый простой способ нейтрализовать эту проблему — запустить команду no vstack на уязвимом устройстве. Если по какой-либо причине эта опция недоступна для клиента, лучшим вариантом будет ограничение доступа через список управления доступом (ACL) для интерфейса, пример которого показан ниже:

Этот тип ACL разрешает только узлам, показанным выше, доступ к Smart Install Client, что значительно ограничивает возможность реализации атаки. В дополнение к этому в наших системах предотвращения вторжения (IPS) есть сигнатуры, позволяющие определить, осуществляется ли воздействие на Smart Install Client или нет.

Поддержка

Для этого и других вопросов важно помнить о приверженности Cisco поддержке пострадавших клиентов. Все клиенты, независимо от статуса контракта поддержки, получают бесплатную помощь по реагированию на инциденты, как и помощь, предлагаемая контрактным клиентам, для любого инцидента, связанного с известными или разумно подозрительными уязвимостями безопасности в продукте Cisco. Если вы столкнулись с инцидентом с продуктом Cisco, обратитесь в Центр технической поддержки Cisco (TAC):

Выводы

Чтобы обеспечить безопасность и контроль периметра, сетевым администраторам необходимо проявлять особую бдительность. Легко «устанавливать и забывать» сетевые устройства, поскольку они обычно очень стабильны и редко меняются. Достаточно вспомнить результаты нашего позапрошлогоднего ежегодного отчета по кибербезопасности, в котором мы продемонстрировали результаты нашего исследования, доказывающего, что среднее время неустранения клиентами уязвимостей в сетевом и серверном оборудовании и ПО составляет в среднем около пяти лет. Объедините это с преимуществами, которые атакующий имеет при получении доступа и перехвате управления сетевым устройством и вы поймете, что маршрутизаторы и коммутаторы становятся очень заманчивыми целями для злоумышленников. Особенно если идет речь об устройствах, стоящих на периметре организации или оператора связи.

Наблюдая за активным использованием этого вектора злоумышленниками, Cisco настоятельно рекомендует всем клиентам пересмотреть свою архитектуру, использовать инструменты Talos для сканирования своей сети и удалить Cisco Smart Install Client со всех устройств, где он не используется.

Интерактивные карты кибератак в реальном времени

Да, начало, пожалуй, вышло пафосным и больше подходит для заголовка какой-нибудь газетной статьи или как раз для ресурса, который в визуальной форме показывает нам происходящие в мире кибератаки.

В этой статье будут описаны известные и, возможно, малоизвестные ресурсы, демонстрирующие происходящие в мире кибератаки в режиме реального времени.

«Find out where you are on the Cyberthreat map» или «Узнай, где сейчас кипит кибервойна»

Начнем с отечественного ресурса, детища лаборатории Касперского — проект Узнай, где сейчас кипит кибервойна.

Визуализация очень красочная и удобная для просмотра, поэтому залипать на «Земной шар» можно долго (не забудьте запастись чаем).

«Norse Live Attack Map»

Однажды, крупная американская компания Norse поставила кучу ханипотов и с открытыми портами и прочими плюшками и сделала ресурс Norse Live Attack Map, где показала, что весь мир «дербанит» их ханипоты (особенно Китай).

Даже крупный новостной портал Daily Mail в своей статье ссылался на ресурс Norse Live Attack Map (стоит отдать должное — в статье фигурирует и отечественный продукт лаборатории Касперского).

На самом деле стоит отметить этот ресурс — выполнен качественно, красиво и реально можно почерпнуть полезную информацию для себя. Так что залипать можно очень долго.

«Top Daily DDoS Attacks Worldwide»

Ресурс Top Daily DDoS Attacks Worldwide от корпорации Google тоже не отстает в наглядности от своих конкурентов — все также залипательно, информативно. Заодно есть и галерея «красивых атак» и выборка новостей по атакам.

«Cyber Threat Map by FireEye»

И еще один ресурс от крупной компании FireEye Cyber Threat Map.

Карта сама по себе менее информативная, однако тоже красочная, да и к тому же, можно подписаться на рассылку — будете в курсе крупных атак)

«Security Tachometer by Deutsche Telekom»

Security Tachometer от крупнейшей в Европе телекоммуникационной компании Deutsche Telekom.

Немного бледновато-скучноватый вид ресурса отпугивает, но и в нем есть плюсы — несколько видов статистики. А еще они предлагают помочь ресурсу и установить сенсоры для отслеживания активности атак.

«Cyberfeed Live Botnet Map by AnubisNetworks» — в данный момент недоступна!

Проект Cyberfeed Live Botnet Map от компании AnubisNetworks показывает нам статистику заражений, приводя рейтинг ботнетов (zeus, andromeda и прочие).

«Real-time Web Monitor by Akamai»

Ребята с компании Akamai тоже не отстают — сервис Real-time Web Monitor тому доказательство.

Кстати, у них есть и другие визуальные карты и графы

«Global Activity Maps ATLAS»

Проект ATLAS от Arbor Networks.

Очень неплохой сервис, хоть и визуально скуден. зато отчеты по атакам, сканам, ботнетам можно выгружать в разных форматах.

«Global Botnet Threat Activity Map by Trend Micro»

Global Botnet Threat Activity Map от известной компании Trend Micro.

Визуально скудно, пару графиков по ботнетам.

«Internet Malicious Activity Maps by TeamCymru»

Internet Malicious Activity Maps от Team Cymru Research.Ребята сделали мувики по дневной активности — вышло «дешево и сердито».

«F-Secure Global Maps»

Визуально-пестрые карты от компании F-Secure — Globe и VirusMap.

«Fortinet Threat Map»

Еще одна неплохая карта атак от компании FortiGuard — FortiNet.

анимация чем-то напоминает игровые автоматы или инди-игры)

«ThreatCloud World Cyber Threat Map»

Новый ресурс от компании CheckPoint — World Cyber Threat Map.

По данной карте замечено, что США усиленно бьет Украину, а Россия — Турцию…

«OpenDNS Global Network» — в данный момент недоступна!

Карта от OpenDNS — OpenDNS Global Network.

Еще одна простенькая карта угроз/атак.

«Cisco Talos Reputation Center»

Карта от Cisco Talos — Cisco Talos Reputation Center.

«SenderBase Threat Maps»

Еще карты от Cisco Talos — SenderBase Threat Maps.

«Stealthwatch Labs Intelligence Center»

Карты от Lancope — Threat Scope Maps.

«ThreatMetrix Cybercrime Threat Map»

Карты от ThreatMetrix — Cybercrime Threat Map.

«AlienVault Radar»

Карты от AlienVault — AlienVault Radar Map.

«Threatbutt Internet Hacking Attack Attribution Map»

Карты от Threatbutt — Threatbutt Internet Hacking Attack Attribution Map.

Осторожно! Можно оглохнуть :)

«Blueliv CYBER THREAT MAP»

Карты от Blueliv — CYBER THREAT MAP.

«SkyCure Threat Map»

Карты от SkyCure — SkyCure Threat Map.

«SUPERAntiSpyware Threat Map»

Карты от SUPERAntiSpyware — SUPERAntiSpyware Threat Map.

«Cyveillance Threat Map»

Карты от Cyveillance — LookingGlass Threat Map.

«Pixalate Threat Map»

Карты от Pixalate — Pixalate Threat Map.

«SANS ISC Threat Map»

Карты от SANS ISC — SANS ISC Threat Map.

«Fast-Flux Threat Map»

Карты от Fast-Flux — Fast-Flux Threat Map.

«Shadowserver Maps»

Подборка карт от Shadowserver — Shadowserver Maps.

«Bitdefender Cyberthreat Real-time Map»

Карта от Bitdefender — Bitdefender Cyberthreat Real-time Map.

«World-Class Threat Tracking»

Карта от SophosLabs- SophosLabs Map.

«Orange Business Internet Security Threat Map»

Карта от Orange — Orange Business Internet Security Threat Map.

Интересная карта с разделением по уровням риска! Советую для просмотра!

«RigoTechnology Threat Map»

Карта от RigoTechnology — RigoTechnology Map.

«Cyren Threat Map»

Карта от Cyren Security Center — Cyren Threat Map.

Также есть много графиков со статистикой по угрозам.

«Atomicorp Threat Map»

Карта от Atomicorp — Atomicorp Threat Map.

«DDoS Threat Intelligence Map»

Карта DDoS-атак от A10 — DDoS Threat Intelligence Map A10.

«Cyber Threat Intelligence Map»

В каком-то роде радар атак от SecurityWizardry — Cyber Threat Intelligence Map SecurityWizardry.

Читайте также: