Переустановить учетную запись компьютера в домене

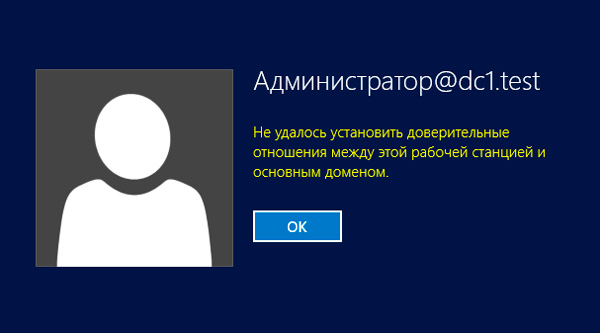

С ошибкой "Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом" время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа "Компьютер" и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ - это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант - это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

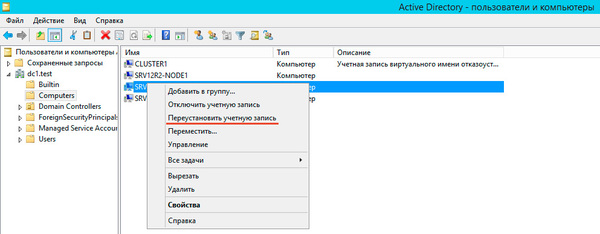

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

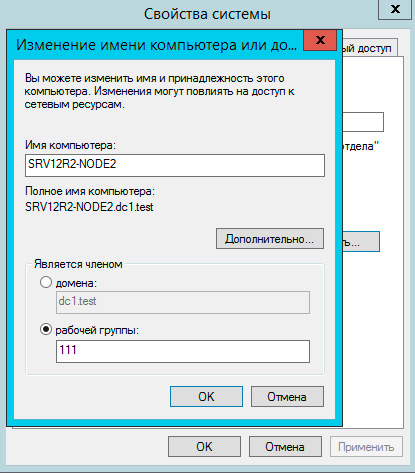

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

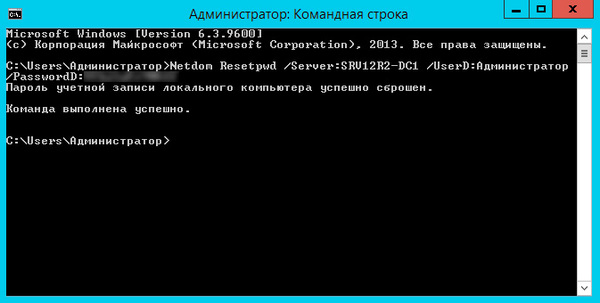

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

- Server - имя любого доменного контроллера

- UserD - имя учетной записи администратора домена

- PasswordD - пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

- Server - имя любого контроллера домена

- Credential - имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Как видим, восстановить доверительные отношения в домене довольно просто, главное - правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

Для каждого компьютера или сервера, работающего под управлением Windows 2000 или Windows XP и являющегося членом домена, существует отдельный канал связи с контроллером домена, называемый также безопасным каналом.

При установке сеанса компьютера DOMAINMEMBER не получено подтверждение имен. В базе данных безопасности содержатся ссылки на учетные записи DOMAINMEMBER$. Произошла следующая ошибка: Отказано в доступе.

NETLOGON Код события 3210:

Сбой при проверке имени на \\DOMAINDC, контроллере домена Windows NT для домена DOMAIN.

NETLOGON Код события 5722:

При установке сеанса компьютера %1 не получено подтверждение имен. В базе данных безопасности содержатся ссылки на учетные записи %2. Ошибка: %n%3

В данной статье описаны четыре способа переустановки учетных записей компьютеров под управлением Windows 2000 или Windows XP. Эти способы перечислены ниже.

Использование запускаемого из командной строки средства Netdom.exe.

Использование запускаемого из командной строки средства Nltest.exe.

Примечание. Средства Netdom.exe и Nltest.exe содержатся на компакт-диске Windows Server в папке «Support\Tools». Для их установки необходимо запустить программу Setup.exe или извлечь соответствующие файлы из файла Support.cab.

Использование консоли управления «Пользователи и компьютеры Active Directory».

Использование сценария Microsoft Visual Basic.

Эти средства можно использовать как для удаленного, так и для локального администрирования. Netdom.exe и Nltest.exe – это запускаемые из командной строки средства, выполняющие переустановку успешно установленного безопасного канала. Их не следует использовать при разрыве безопасного канала и неправильной работе подключения.

Дополнительная информация

Netdom.exe

Для каждого компьютера в составе домена существует отдельный канал связи (безопасный канал) с контроллером домена. Безопасный канал используется службой входа в сеть для обмена данными между компьютером домена и контроллером домена. Эта служба обеспечивает переустановку безопасного канала компьютера, входящего в состав домена. Чтобы переустановить безопасный канал компьютера, введите следующую команду:

netdom reset 'компьютер' /domain:'домен, где «компьютер» – имя локального компьютера, а «домен» – имя домена, которому принадлежит учетная запись этого компьютера.

Предположим, в домене МОЙ_ДОМЕН имеется компьютер ЧЛЕН_ДОМЕНА. Чтобы переустановить безопасный канал компьютера, введите следующую команду:

netdom reset ЧЛЕН_ДОМЕНА /domain:МОЙ_ДОМЕН Эту команду можно выполнить на компьютере ЧЛЕН_ДОМЕНА, на любом компьютере – члене данного домена или на контроллере домена, используя учетную запись с правами администратора для компьютера ЧЛЕН_ДОМЕНА.

Nltest.exe

Средство Nltest.exe используется для проверки доверительных отношений между компьютером, работающим под управлением Windows 2000 или Windows XP и являющимся членом домена, и контроллером домена, которому принадлежит учетная запись этого компьютера.

Использование: nltest [/параметры]

/SC_QUERY:имя_домена – Отображает состояние безопасного канала для домена имя_домена на сервере имя_сервера

/SERVER:имя_сервера

/SC_VERIFY:имя_домена – Отображает состояние безопасного канала в заданном домене для локальной или удаленной рабочей станции, сервера или контроллера домена.

Пользователи и компьютеры Active Directory

Windows 2000 и Windows XP позволяют переустановить учетную запись компьютера с помощью графического интерфейса пользователя. Для этого необходимо в оснастке «Пользователи и компьютеры Active Directory» щелкнуть правой кнопкой мыши элемент, соответствующий требуемому компьютеру, и выбрать команду Переустановить учетную запись. При этом учетная запись выбранного компьютера будет переустановлена. Этот способ не позволяет переустанавливать пароль контроллеров домена. Переустановка учетной записи компьютера прекращает его подключение к домену и требует заново ввести данный компьютер в домен.

Примечание. Это делает невозможным дальнейшее подключение компьютера к домену и должно использоваться только после переустановки.

Сценарий Microsoft Visual Basic

Переустановку учетной записи компьютера можно выполнить с помощью сценария Visual Basic. Для этого следует подключиться к учетной записи компьютера с помощью интерфейса IADsUser. Затем необходимо использовать метод SetPassword для присвоения паролю начального значения. Начальным паролем компьютера всегда является «имя_компьютера$».

Приведенные примеры сценариев могут работать не на всех компьютерах и должны быть проверены перед использованием. Первый пример рассчитан на учетную запись компьютера под управлением Windows NT, а второй – на учетную запись компьютера под управлением Windows 2000 или Windows XP.

Домены Active Directory считают компьютеры участниками безопасности. Это значит, что у компьютера, как и у пользователя, есть учетная запись, или, точнее, свойства объекта компьютера: имя, пароль и SID. На этом занятии обсуждаются основные понятия, связанные с устранением неполадок объектов компьютеров.

Удаление, отключение и переустановка учетных записей компьютеров

Учетные записи компьютеров, как и учетные записи пользователей, обладают уникальным SID, позволяющим администратору предоставлять разрешения компьютерам. Как и учетные записи пользователей, компьютеры можно включать в группы. Следовательно, как и для учетных записей пользователей, важно понимать последствия удаления учетной записи компьютера. Когда учетная запись компьютера удаляется, его членство в группах и SID теряются. Если удаление было случайным, и с этим именем создается другая учетная запись компьютера, это будет совершено новая учетная запись с новым SID. Отношения с группами потребуется восстановить, и все разрешения, назначенные удаленному объекту компьютера, необходимо переназначить новой учетной записи. Удаляйте объекты компьютеров, только когда абсолютно уверены, что атрибуты безопасности этого объекта больше не понадобятся.

Для удаления учетной записи компьютера в оснастке Active Directory — пользователи и компьютеры (Active Directory Users And Computers) щелкните нужный объект компьютера, а затем в меню Действие (Action) или в контекстном меню выберите Удалить (Delete). Вас попросят подтвердить удаление, и, поскольку это необратимая операция, ответом по умолчанию принято Нет (No). Щелкните Да (Yes), чтобы удалить объект.

Команда DSRM, описанная в главе 3, позволяет удалить объект компьютера из командной строки:

Здесь DN _объекта — различающееся имя компьютера, например «CN=Desktop15,OU=Desktops,DC=contoso,DC=com». Снова появится запрос на подтверждение удаления.

Совет Когда компьютер отсоединяется от домена (например, если администратор присоединяет его к другой рабочей группе или домену), он пытается удалить свою учетную запись из домена. Если это нельзя сделать (из-за отсутствия связи, проблем с сетью или недостаточных разрешений), учетная запись остается в Active Directory. Она сразу или со временем будет отображаться как отключенная. Если эта учетная запись больше не нужна, удалите ее вручную.

Если компьютер отключают от сети или не будет использоваться долгое время, его учетную запись можно отключить. Такое действие отвечает принципу безопасности, по которому список участников безопасности разрешает проверку подлинности только минимальному числу учетных записей, необходимому для решения задач организации. Отключение учетной записи не изменяет SID компьютера или его членство в группах, поэтому, когда компьютер подключат к сети, его учетную запись можно снова включить.

В контекстном меню и в меню Действие (Action) для выбранного объекта компьютера предусмотрена команда Отключить учетную запись (Disable Account). Отключенные учетные записи обозначаются в оснастке Active Directory — пользователи и компьютеры (Active Directory Users And Computers) крестом (рис. 5-5).

Рис. 5-5. Отключенная учетная запись компьютера

Когда учетная запись отключена, компьютер не может установить с доменом безопасную связь. В результате пользователи, ранее не входившие в систему на этом компьютере и реквизиты которых не были на нем кэшированы, не смогут входить в систему, пока учетная запись данного компьютера не будет включена и безопасный канал не будет восстановлен.

Для включения учетной записи компьютера просто выделите нужный компьютер и в меню Действие (Action) или в контекстном меню выберите команду Включить учетную запись (Enable Account).

Отключать и включать компьютер из командной строки можно командой DSMOD, которая изменяет объекты Active Directory:

DSMOD COMPUTER DN_компьютера -DISABLED YES

DSMOD COMPUTER DN_компыотера -DISABLED NO

Если членство в группах и SID учетной записи компьютера, а также разрешения, назначенные этому SID, важны для функционирования домена, не следует удалять такую учетную запись. Что же делать, если компьютер заменяется новой системой с современным оборудованием? Это одна из ситуаций, когда может понадобиться переустановка учетной записи компьютера.

При переустановке учетной записи компьютера пароль на вход удаляется, но сохраняются все остальные свойства объекта. Без пароля данная учетная запись фактически становится «доступной» для использования. Любой компьютер теперь может присоединиться к домену по этой учетной записи, в том числе ваша новая система.

На самом деле компьютер, который уже был присоединен к домену с этой учетной записью, тоже может использовать переустановленную запись, просто ему нужно повторно присоединиться к этому домену. Эти ситуации будут подробно рассмотрены в практикуме по устранению неполадок.

Команда Переустановить учетную запись (Reset Account) доступна для выбранного объекта компьютера в меню Действие (Action) и в контекстном меню. Для переустановки учетной записи компьютера также можно применять команду DSMOD:

DSMOD computer DN_компьютера -reset

Команда NETDOM, входящая в средства поддержки Windows Server 2003 (папка Support\Tools на установочном компакт-диске), также позволяет переустановить учетную запись компьютера.

3. Сайт -- он для того и сайт, чтобы давать AD понимание структуры вашей сети. От этого будут зависеть параметры репликации, и, например, такие вещи, как выбор контроллера для авторизации. Если вы сделаете один сайт, то у вас пользователи из филиала могут авторизоваться на "головном" контроллере, или на любом контроллере из другого филиала. Т.е. авторизация пойдёт по WAN-каналам, и будет занимать соответствующее время.

Поэтому по фэншую нужно делать так, как сейчас у вас сделано -- каждый филиал со своим контроллером -- это отдельный сайт.

Да, и "главность" DC в нынешней структуре AD -- понятие достаточно условное, сейчас все контроллеры равноправны. Разница может быть только в наличии/отсутствии ролей или глобального каталога на конкретном DC, а в остальном все равны.

1. Нужно ли при переустановки Windows на клиентском компьютере выводить его из домена, если dns имя клиента в итоге не изменится?

Желательно, сначала выводишь из домена, после вводишь, тогда проблем никаких не возникнет.

2. Нужно ли выводить клиентский компьютер из домена, при его переименовании?

Не обязательно, но я тогда ДНСы чищу обычно, чтобы проблем не было.

3. 1 сайт для всех

UPD. Можно на ПоШе сделать.

Нужен будет модуль Active-directory

Import-Module ActiveDirectory

2. Нет. Есть скрип который позволяет сделать это удаленно с DC. Возможно придется почистить DNS.

3. Каждый офис где есть свой DC в отдельном сайте. Желательно в слабо контролируемых зонах ставить не полноценный DC, а RODC, для RODC можно будет назначить локального админа, который будет решать проблемы данного филиала.

Сайты крайне важны для работы на медленных каналах, в частности с помощью сайтов можно определять ближайший файловый ресурс и давать пользователю файлы не с центрального сервера, а с реплики.

4. ИМХО нет, делается несколько иначе, в каждом OU создается эталонный отключенный пользователь со всеми настройками, новые пользователи создаются через копирование эталонного.

1. Нужно ли при переустановки Windows на клиентском компьютере выводить его из домена, если dns имя клиента в итоге не изменится?

Необязательно. Переустанавливаете систему на компьютере, используя тот же хостнейм.

Перед вводом в домен - учетную запись данного компьютера в AD необходимо резетнуть. гуглите "переустановка учетной записи компьютера в домене" - или в оснастке или netdom-ом.

2. Нужно ли выводить клиентский компьютер из домена, при его переименовании?

нет, выводить не нужно. хостнейм - хостнеймом, sid - sid-ом.

3.

Логичнее выглядит схема, где есть один главный DC, с которым синхронизируются все остальные.

Разделять на сайты или нет - выбирать вам. Прочитайте зачем нужны сайты AD (ну не пересказывать же здесь всё) и принимайте решение.

Если у вас широкие и стабильные интернет каналы то вам будет все равно, делать сайты или жить в одном сайте.

4. Здесь у вас богатый выбор.

Можете просматривать скриптом OU и добавлять всем учетным записям необходимые группы.

Можете полностью все это контролировать скриптом еще при создании учетной записи.

Но самый адекватный ответ уже был дан nApoBo3 : копируйте эталонную учетную запись.

Читайте также: