Перехват dns запросов провайдером

Как известно, в России, Китае и некоторых других странах повально закрывают доступ к множеству сайтов, легальных и не очень, безопасных и не очень. РКН не держит базу в открытом доступе, а вместо этого он предлагает провайдерам использовать цифровую подпись для доступа к базе. РКН рекомендует провайдерам обновлять базу раз в час. Эта база содержит список доменных имен, IP адресов и сетей, которые должны быть заблокированы.

Провайдер, в свою очередь, скачав базу, должен перенаправлять запросы к указанных ресурсам на страницу о блокировке. Кроме того, провайдеров обязали установить программно-аппаратный комплекс « Ревизор» разработки «МФИ Софт», который автоматически проверяет доступ к запрещенным сайтам из сети провайдера. Кстати, решение было создано на базе беспроводного маршрутизатора компании TP-Link :)

В итоге при обращении по определенному доменному имени или IP правила на сетевом оборудовании провайдера резолвили (разрешали) адрес заблокированного сайта в IP сервера, где находится страница с информацией о блокировке, которая пользователем и показывалась вместо ожидаемого сайта.

Но этим все не заканчивается. Конечно же, продвинутые пользователи сразу начали обходить такую блокировку просто прописав сторонние DNS, например от Google (8.8.8.8). Но счастье продлилось недолго.

Современные методы блокировки

Кстати, перехват DNS запросов (DNS hijacking) может использоваться и троянами для вредоносных целей. В 2007 году группа предприимчивых людей из Эстонии создала троян DNSChanger, который за несколько лет заразил 4 млн компьютеров по всему миру. Троян изменял системные настройки DNS, что приводило к появлению рекламы на веб-страницах. Также подвержены этой уязвимости и домашние модемы и роутеры (при условии, что проникнув в них, будут прописаны подставные DNS сервера).

Из методов перехвата трафика наиболее популярными являются перенаправление запросов и реплицирование ответа (оригинальный запрос и ответ не блокируются, но провайдер также направляет свой подставной ответ, который обычно приходит раньше и воспринимается клиентом). Наиболее часто перехватываемым публичным DNS-сервером стал сервис Google (8.8.8.8).

Как бороться с перехватом DNS

Также для компаний разумно рассмотреть вариант проксирования DNS трафика. DNS-прокси с одной из этих служб (непосредственно на сетевом устройстве или на сервере в локальной сети) поможет предотвратить DNS-утечки через VPN, поскольку прокси-сервер всегда будет самым быстрым DNS-сервером среди всех доступных.

Список публичных DNS-сервисов с поддержкой DoT/DoH вы можете найти на:

Для пользователей подключить DNS-шифрование не так просто, как изменить адрес в настройках сети. В настоящее время ни одна ОС напрямую не поддерживает шифрование DNS без дополнительного программного обеспечения. И не все сервисы одинаковы с точки зрения софта и производительности.

Диспозиции сейчас такие:

DNS через TLS поддерживается основными поставщиками DNS, что не относится к DNSCrypt. Однако, последняя предоставляет удобную утилиту для Windows, плюс этот протокол поддерживается Яндекс. Поэтому с него и начнем.

DNSCrypt

Сообщество DNSCrypt создало простые в использовании клиенты, такие как Simple DNSCrypt для Windows и клиент для Apple iOS под названием DNS Cloak, что делает шифрование DNS доступнее для нетехнических людей. Другие активисты подняли независимую сеть приватных DNS-серверов на основе протокола, помогающего пользователям уклониться от использования корпоративных DNS-систем.

Для тех, кто хочет запустить DNS-сервер с поддержкой DNSCrypt для всей своей сети, лучшим клиентом будет DNSCrypt Proxy 2. По умолчанию прокси-сервер использует открытый DNS-резолвер Quad9 для поиска и получения с GitHub курируемого списка открытых DNS-сервисов. Затем подключается к серверу с самым быстрым откликом. При необходимости можно изменить конфигурацию и выбрать конкретный сервис.

Основное преимущество DNSCrypt в том, что он передаёт UDP-трафик по порту 443 — тот же порт используется для безопасных веб-соединений. Это даёт относительно быстрый резолвинг адресов и снижает вероятность блокировки на файрволе провайдера.

Кроме того нативная поддержка DNSCrypt реализована в Яндекс.Браузере. При этом все запросы в зашифрованном виде будут отправляться на быстрый DNS-сервер Яндекса, который также получил поддержку протокола DNSCrypt. Правда, по умолчанию эта настройка в браузере отключена.

Сравним два эти протокола:

Как работает DNS over TLS

Для реализации DNS-over-TLS предлагается клиент Stubby для Windows, MacOS и Ubuntu.

Например, для того, чтобы настроить телефон на использование DNS сервиса CloudFlare, вам нужно туда прописать в качестве адреса DNS сервера:

Инструкция с картинкой доступна на официальном сайте.

Архитектура системы доменных имен (DNS) за редким исключением остается неизменной с 1983 года. Каждый раз, когда вы хотите открыть сайт, браузер отправляет запрос с указанием домена на DNS-сервер, который в ответ отправляет необходимый IP-адрес. И запрос, и ответ на него передаются в открытом виде, без какого-либо шифрования. Это значит, что ваш провайдер, администратор сети или злоумышленник c MITM могут не только хранить историю всех запрошенных вами сайтов, но и подменять ответы на эти запросы. Звучит неприятно, не правда ли?

Предлагаю вспомнить несколько реальных историй перехвата и подмены DNS-запросов.

DNS hijacking

Перехват DNS-запросов (DNS hijacking) это не какая-то редкая страшилка, а вполне распространенная практика. Например, среди провайдеров. Обычно это работает следующим образом. Если пользователь пытается перейти на несуществующий сайт, то провайдер перенаправляет его на свою страницу с рекламой. А может и не на свою.

Вы, конечно же, можете отказаться от использования DNS-сервера провайдера и прописать в настройках роутера сторонние решения (например, Google Public DNS или Яндекс.DNS). Но при отсутствии шифрования это никак не решит проблему. Провайдер вполне может вмешаться и здесь, подменив ответ на свой.

Масштабы трояна DNSChanger впечатляют, но бразильцы его переплюнули. 4,5 млн DSL-модемов было взломано в одной только Бразилии в 2011-2012 годах. Для этого было достаточно разослать спам со ссылкой на вредоносную страницу, которая взламывала модем и прописывала новый адрес DNS-сервера. Причем в этот раз мошенники не стали мелочиться с рекламой. На своих подставных DNS-серверах они подменяли адреса для всех крупнейших банков Бразилии.

С домашними и офисными WiFi-роутерами дело обстоит так же печально, как и с бразильскими модемами. Пользователи нередко оставляют заводские логин и пароль на админку, да и за выходом свежих прошивок с исправленными уязвимостями не следит почти никто (кроме читателей Хабра, конечно же). В прошлом году исследователи из Sentrant в своем докладе рассказали о новых случаях взлома роутеров. Мошенники перехватывали обращения к Google Analytics и благодаря этому встраивали на сайты рекламу.

Думаю, с примерами перехвата можно закончить. Вывод тут простой: DNS перехватывают много, на разных этапах и с разной целью.

Во-вторых, вы больше не привязаны к серверу провайдера или настройкам своего роутера. DNSCrypt обращается за адресами напрямую на указанный вами сервер.

До сих пор для применения DNSCrypt пользователям было необходимо установить на компьютер отдельную утилиту. Это не сложно, но без широкого распространения знаний об угрозе и способах ее решения вряд ли стоит рассчитывать на массовое применение технологии.

Поддержка DNSCrypt в Яндекс.Браузере

При этом все запросы в зашифрованном виде будут отправляться на быстрый DNS-сервер Яндекса, который также получил поддержку протокола DNSCrypt. Ограничивать пользователей только одним сервером мы не хотим, поэтому уже в ближайшее время добавим в этом месте возможность выбрать альтернативный DNS-сервер (например, тот же OpenDNS).

И еще кое-что. Подменить IP-адрес на фишинговый можно не только через перехват запроса, но и через самый обычный системный host-файл. Поэтому мы сейчас экспериментируем с запретом использовать системный резолвер в случае недоступности DNS-сервера. Мы понимаем, что включение этой опции по умолчанию может навредить пользователям корпоративных и локальных ресурсов, поэтому пока только наблюдаем и собираем отзывы.

Мы живем в стремительно развивающемся технологическом мире, где практически все оцифровано. Эта цифровизация действительно очень плодотворна, и этот огромный мир сведен к нашим пальцам. Тем не менее, со всеми удивительными вещами, безусловно, есть некоторые недостатки.

С технологией возникает опасность ее неправильного использования. Конечно, технологии привели к революционным изменениям в обществе, которые питают наши потребности, но, несомненно, есть много фонов.

Проблемы, связанные с кибербезопасностью, являются одной из главных проблем людей и аналитиков. Одной из таких угроз является перехват DNS, от которой надеялись избавиться все технологи.

Однако в связи с недавними атаками DNS на высокопроизводительные платформы, такие как Google Cloud, Gmail, Netflix и PayPal, опасность перехвата DNS возрастает. Эта статья содержит информацию о:

- Перехват DNS

- Это типы

- Методы защиты.

Давайте начнем с понимания угона DNS.

Что такое перехват DNS?

Что такое перехват DNS?

Что такое перехват DNS?

Атака перехвата DNS – это злонамеренная атака, при которой пользователь перенаправляется на сервер доменных имен (DNS) с преобладанием IP-адресов устройства пользователя. Хакеры выполняют эту операцию, просто изменяя настройки сервера пользователя или с помощью вредоносных программ.

Как только угонщик преуспеет во взломе DNS человека, он может контролировать трафик устройства по своей воле. Угон DNS играет роль как в фишинге, так и в фарминге. Некоторые правительства, а также интернет-провайдеры используют перехват DNS.

Интернет-провайдеры используют перехват DNS исключительно в коммерческих целях. В основном они используют его как средство сбора данных и статистики для показа рекламы пользователям, когда они получают доступ через неизвестный домен. Правительства применяют его для перенаправления на разрешенный правительством контент, а также для введения цензуры.

Существует два основных типа перехвата DNS:

- Первый тип заражает пользователя атаками DNS-троянов или вредоносными программами. Это предотвращает компьютер от дружественных доменных имен к соответствующим IP-адресам.

- В типе перехвата DNS, хакер проникает на сайты и меняет их адреса DNS. Таким образом, когда пользователь заходит на сайт, открывается совершенно другой.

Типы перехвата DNS:

Типы перехвата DNS:

Типы перехвата DNS:

Угон DNS может происходить четырьмя различными способами. Эти четыре основных типа атак определены ниже:

1. Маршрутизатор DNS Hijack:

1. Маршрутизатор DNS Hijack:

1. Маршрутизатор DNS Hijack:

Большинство маршрутизаторов поставляются с паролями по умолчанию, а также с уязвимостями встроенного программного обеспечения. В этом методе атаки угонщик тихо взламывает DNS-маршрутизатор и принимает настройки DNS. Таким образом, затрагиваются все пользователи, подключенные к маршрутизатору.

2. Локальная перехват DNS

2. Локальная перехват DNS

2. Локальная перехват DNS

Таким образом, злоумышленникам удается установить троянское программное обеспечение на компьютер жертвы. Благодаря этому он приводит к изменению локальных настроек DNS компьютера. Это позволяет ему перенаправлять пользователя на вредоносные сайты.

3. Руж DNS атаки:

3. Руж DNS атаки:

3. Руж DNS атаки:

В этом хакер атакует сервер DNS. Затем он приступает к изменению записей DNS. Изменяя записи DNS, хакер перенаправляет пользователя на вредоносные сайты.

4. Атака «человек посередине»:

4. Атака «человек посередине»:

4. Атака «человек посередине»:

В этом типе атаки хакеру удается вмешаться в коммуникацию между пользователем и DNS-сервером. Таким образом он может затем предоставить пользователю другую точку IP-адреса назначения, которая направлена на вредоносные сайты.

Угон DNS и фишинг:

Угон DNS и фишинг:

Угон DNS и фишинг:

Фишинг является одной из наиболее распространенных проблем в кибербезопасности. Перехват DNS является неотъемлемой частью фишинг-атаки.

Атака DNS-перехвата, при которой пользователь перенаправляется на вредоносную ссылку. Эта вредоносная ссылка обычно представляет собой усовершенствованную копию исходного веб-сайта, который пользователь планирует посетить.

Это угроза для пользователей, а также конфиденциальность сайта. Например, вы становитесь объектом фишинг-атаки при доступе к веб-сайту своего банка. Ваш сайт банка взломан, и вы будете перенаправлены.

Поскольку сайт изначально взломан, вы в конечном итоге отправите свою информацию, а также учетные данные на поддельный сайт хакера, и, таким образом, ваша информация будет утечка.

DNS угон и фарминг:

DNS угон и фарминг:

DNS угон и фарминг:

Эта атака имеет функцию перенаправления пользователя на поддельный веб-сайт. Этот угон делается в основном для коммерческих целей.

Допустим, например, что вы пытаетесь зайти на сайт социальной сети. Вы вводите URL, но вместо того, чтобы быть направленным на платформу, вы перенаправлены.

Ссылка, которая открывается после перенаправления, содержит множество всплывающих рекламных объявлений, которые приносят доход злоумышленнику.

Этот метод обычно известен как фарминг. В нем хакер организует атаку с основным мотивом зарабатывания на ней денег.

Как защититься от перехвата DNS?

Как защититься от перехвата DNS?

Как защититься от перехвата DNS?

Атаки DNS-перехвата особенно коварны. Возможно, вы атакованы DNS-хакером, и иногда вы даже не узнаете об этом. Вот почему лучше предпринять меры предосторожности и повысить безопасность, а не сожалеть позже.

Во-первых, лучше поддерживать безопасность на высоком уровне, используя самые распространенные методы защиты. Есть некоторые основные вещи, которые нужно обязательно использовать, такие как:

- Наличие обновленного программного обеспечения безопасности

- Убедитесь, что исправления безопасности не повреждены, прежде чем выходить в интернет

- Не нажимайте на подозрительные ссылки и не открывайте неизвестные электронные письма.

Помимо этого есть много других проверенных и проверенных способов избежать взлома DNS:

1. Часто обновляйте пароль вашего роутера:

1. Часто обновляйте пароль вашего роутера:

1. Часто обновляйте пароль вашего роутера:

В маршрутизаторы обычно оснащены по умолчанию заводской пароль. Чтобы оставаться защищенным, лучше постоянно менять настройки маршрутизатора.

Если хакер решит нацелиться на ваш роутер и попытаться получить к нему доступ для внесения изменений, он получит пользовательский пароль, а не заводской. Это может помочь предотвратить доступ хакера к маршрутизатору.

2. Подписаться на услугу VPN:

2. Подписаться на услугу VPN:

2. Подписаться на услугу VPN:

VPN лучше всего известны для защиты вашей конфиденциальности. Они, как известно, являются наиболее эффективным способом защиты от перехвата DNS.

VPN зашифровывает ваши данные и воспринимает их через туннель, поэтому их невозможно узнать всем, у кого нет ключа шифрования.

3. Не будь в темноте:

3. Не будь в темноте:

3. Не будь в темноте:

Поскольку вы осведомлены о возможных DNS-атаках, то выход из ситуации – знать, подвергаетесь ли вы DNS-атакам или нет.

Лучший способ отследить перехват DNS – использовать утилиту ping. Это метод, при котором вы пытаетесь пропинговать домен, которого, как вы уверены, не существует.

Если неизвестный домен разрешается, то есть вероятность того, что вы находитесь под атакой DNS.

Прощальные слова:

Находясь в сети, лучше сохранять бдительность в отношении киберугроз! Лучше использовать несколько инструментов безопасности, которые доступны для защиты!

Интернет опасный мир во всем. Здесь намного лучше оставаться в безопасности, а потом сожалеть!

Перехват DNS: как диагностировать перехват DNS и остановить его

Перехват DNS звучит страшно, но понимание рисков и установка VPN являются эффективными контрмерами для обеспечения вашей безопасности в Интернете. В сегодняшнем руководстве мы расскажем вам все, что вам нужно знать о хищениях DNS-атак и о том, как решить проблему, если она возникнет.

Серверы доменных имен (DNS) представляют собой еще одну технологию, которая находится внутри более глубокая работа интернета. Когда DNS выполняет свою работу, вы никогда не узнаете, что он существует. Но если это не так, вы не можете даже загрузить веб-сайт. Хуже всего то, что атака с использованием DNS-взлома может заставить вас выдать вашу личную информацию, и вы даже не поймете этого. Хорошо научите вас всему, что вам нужно знать, чтобы оставаться в безопасности, поэтому читайте дальше!

Как получить БЕСПЛАТНЫЙ VPN на 30 дней

Если вам требуется недолгое VPN, например, во время путешествий, вы можете получить наш лучший VPN-сервис бесплатно заряда. ExpressVPN включает 30-дневную гарантию возврата денег. Вам нужно будет заплатить за подписку, это факт, но он предоставляет полный доступ в течение 30 дней, а затем вы отменяете для полного возврата. Их политика отмены без вопросов соответствует своему названию.

Как работает DNS

DNS-хакерские провайдеры и хакеры

Наиболее распространенный тип перехвата DNS возникает, когда кто-то получает доступ на ваш компьютер через вирус или вредоносное ПО. Эти программы могут изменить DNS-серверы по умолчанию на вашем устройстве на поддельную службу, перенаправляя каждый URL на другой сайт. Шпионы данных также могут находиться в той же сети Wi-Fi, что и вы, и перехватывать запросы по мере их поступления.

Общественные точки доступа в местах, часто посещаемых туристами, являются одной из главных улик для похитителей данных, поэтому вам следует принять дополнительные меры предосторожности для обеспечения безопасности ваших устройств во время путешествий.

Некоторые распространенные атаки по захвату DNS включают в себя:

Опасности угона DNS очевидны, но причина, по которой они настолько мощны, заключается в том, что пользователи редко осознают, что их перенаправили. Поддельные веб-сайты могут идеально отразить внешний вид вашего предполагаемого места назначения, и, прежде чем вы это узнаете, вы передали свой пароль Amazon хакеру. К счастью, есть некоторые очень эффективные меры, которые вы можете предпринять для предотвращения перехвата DNS всех типов.

Остановите перехват DNS с помощью VPN

Они работают, создавая частный туннель между вашим устройством и Интернетом, шифруя весь трафик, который покидает ваш компьютер, чтобы его нельзя было прочитать любопытными глазами. Эти данные отправляются в сеть серверов VPN от вашего имени, что также помогает сохранить вашу анонимность.

Провайдеры VPN используют свои собственные DNS-серверы для создания портала в Интернет, который заменяет DNS вашего локального интернет-провайдера. VPN активно инвестируют в поддержание быстрого и точного поиска DNS, что само по себе сокращает попытки перехвата. Пока вы пользуетесь хорошо зарекомендовавшим себя VPN-сервисом, вы с меньшей вероятностью столкнетесь с попыткой перехвата DNS, чем без VPN.

Если вы не уверены, какой VPN лучше всего подходит для обеспечения безопасности в Интернете, мы немного упростили вам этот процесс. Ниже приведены основные критерии, которые мы используем для оценки рекомендуемых нами услуг VPN. Каждый из них гарантирует вам быстрый, частный и безопасный опыт VPN без каких-либо хлопот.

1. ExpressVPN

Конфиденциальность также важна в списке приоритетов ExpressVPN. Весь трафик защищен жестким 256-битным AES-шифрованием и безошибочной политикой ведения журналов с нулевым трафиком, которые работают для того, чтобы сохранить ваши данные нечитаемыми и недоступными для посторонних глаз.Кроме того, в нескольких версиях программного обеспечения предусмотрена защита DNS от утечек и автоматический переключатель защиты, обеспечивающий надежное и безопасное расположение и идентификацию.

В число лучших функций ExpressVPN входит постоянный доступ к потокам Netflix, хотя многие VPN активно блокируются службой, встроенными тестами скорости, чтобы гарантировать, что вы всегда сможете найти максимально быстрое соединение, неограниченную пропускную способность и отсутствие ограничений на P2P или торрент-трафик.

Ознакомьтесь с полным обзором ExpressVPN.

Плюсы

- Разблокировка Netflix USA, iPlayer, Amazon Prime

- Супербыстрая и надежная связь

- Безопасное шифрование и протоколы VPN

- Строгая политика отсутствия регистрации

- Поддержка Live Chat.

Минусы

BEST VS DNS HIJACKING: Мощные средства шифрования и обеспечения конфиденциальности ExpressVPN делают его лучшим VPN для предотвращения перехвата DNS. Получите 3 месяца бесплатно и сэкономьте 49% на годовом плане. 30-дневная гарантия возврата денег включена.

2. NordVPN

Заинтересованы в одной из самых быстрых VPN на рынке? Поместите NordVPN вверху списка. Компания управляет сетью из более чем 5600 серверов в 60 разных странах, крупнейшей в отрасли. Это число растет и еженедельно, поскольку NordVPN постоянно работает над расширением и улучшением своих предложений для клиентов по всему миру.Эти серверы обеспечивают невероятную скорость с почти нулевой задержкой, гарантируя, что вы всегда будете иметь правильное соединение в нужном месте, независимо от того, где вы путешествуете.

Другие лучшие функции NordVPN включают полностью приватное соединение, обеспечивающее надежный доступ даже при цензуре тяжелые районы, такие как Китай, Россия и Ближний Восток, плюс политика нулевого ведения журналов, которая охватывает трафик, метки времени, пропускную способность и журналы IP-адресов. NordVPN также является одной из немногих VPN, поддерживающих надежный доступ к Netflix.

Прочитайте полный обзор NordVPN.

Плюсы

- Оптимизированные серверы для разблокировки Netflix

- Нет ограничений пропускной способности

- Нулевые утечки: IP / DNS / WebRTC

- Нет журналов и зашифрованных соединений для полной конфиденциальности

- Поддержка живого чата.

Минусы

- Некоторые серверы могут работать медленно и ненадежно

- Иногда медленно обрабатываются возвраты (но всегда делаю).

ЛУЧШИЙ БЮДЖЕТ VPN: получите огромную скидку в 70% на подписку на трехлетний план, снизив месячную цену до $ 3,49. Также обратите внимание, что все планы поставляются с 30-дневной гарантией возврата денег без проблем.

3. PureVPN

PureVPN обладает одними из лучших функций защиты от перехвата DNS среди любых VPN-сервисов. Здесь есть обычные преимущества виртуальной частной сети, включая сеть из более чем 750 серверов в 141 стране, 256-битное шифрование AES, защиту от утечки DNS и журналы нулевого трафика. Пройдя шаг вперед, PureVPN также предлагает встроенную антивирусную защиту, веб-фильтрацию и фильтрацию контента, блокировку рекламы и невероятно надежную защиту от вредоносных программ, ботнетов и шпионских программ. Это комплексный пакет безопасности для полной конфиденциальности и безопасности в сети, что делает его одной из лучших VPN для предотвращения перехвата DNS.

Функции PureVPN с первого взгляда включают в себя отличные пользовательские приложения для современных операционных систем, включая смартфоны. , планшеты, ПК и многое другое, собственная сеть серверов для повышения конфиденциальности и безопасности, неограниченной пропускной способности и отсутствия ограничений для P2P или торрент-трафика.

Прочитайте наш полный обзор PureVPN.

ОГРОМНАЯ СКИДКА: Выберите 2-летний план, который даст солидную 74% -ную скидку с цены, снизив ее до $ 2,88 в месяц, если вы выполните математику.

4. IPVanish

Хотите оставаться скрытым в Интернете? IPVanish имеет инструменты, которые вам нужны.Компания концентрируется на невероятных функциях конфиденциальности и безопасности, обеспечивая молниеносные скорости по всему миру. Он начинается с сети из более чем 1300 серверов в 60 разных странах, одной из крупнейших на рынке VPN. Достаточно разнообразия, чтобы вы всегда находили нужное вам расположение и качество связи, где бы вы ни жили. Вы также получите доступ к 40 000 общих IP-адресов IPVanishs для дополнительной анонимности.

С точки зрения конфиденциальности, IPVanish использует надежное 256-битное шифрование AES для всех передач, поддерживая его нулевыми журналами трафика, защитой от утечки DNS. и автоматический выключатель. Эти функции идеально подходят для скрытия вашего местоположения в Интернете, а также предоставляют удобный рычаг для проникновения через брандмауэры и доступ к цензурированному контенту.

Другие отличные функции IPVanish включают возможность загрузки торрентов с полной конфиденциальностью и анонимностью, сохраняя Вы защищены от предупреждений интернет-провайдера и уведомлений о нарушении авторских прав. Он предлагает продуманные и легкие приложения для всех основных операционных систем, смартфонов и мобильных устройств, а также быстрые и безопасные серверы, позволяющие передавать невероятные HD-видеопотоки через Kodi.

Прочитайте наш полный обзор IPVanish.

5. VyprVPN

VyprVPN обладает невероятными функциями конфиденциальности, которые выходят за рамки стандартных усилий VPN. Самым уникальным является их технология Chameleon, протокол, который помогает преодолеть глубокую проверку пакетов (DPI), оборачивая метаданные в дополнительный уровень безопасности. Это позволяет вам помешать усилиям по регулированию интернет-провайдеров и прорваться через межсетевые экраны в таких местах, как Китай, Турция и Ближний Восток. Ваша свобода и конфиденциальность в сети еще сильнее, чем когда-либо, с VyprVPN на месте, и вам даже не нужно поднимать палец, чтобы это произошло.

Еще одна фантастическая особенность опыта VyprVPN заключается в том, что компания владеет и управляет вся его сеть серверов, более 700 в 70 разных странах. Это полностью исключает возможности третьих лиц, позволяя этому провайдеру самостоятельно выполнять все обновления, обслуживание, настройки оборудования и программного обеспечения. Если вы хотите, чтобы ваша информация оставалась в безопасности, несмотря ни на что, VyprVPN, безусловно, является для вас выбором.

VyprVPN также включает поддержку широкого спектра операционных систем, включая настольные компьютеры, смартфоны Android и iOS, без ограничений пропускная способность и отсутствие ограничений на трафик P2P или загрузку с торрента, а также строгая политика нулевого ведения журнала, которая охватывает журналы как трафика, так и DNS-запросов.

Прочитайте наш полный обзор VyprVPN.

СПЕЦИАЛЬНЫЙ ЧИТАТЕЛЬ: во всех планах есть 30 гарантия возврата денег всего за 5 долларов в месяц.

Остановите перехват DNS с помощью стороннего DNS

Использование VPN автоматически дает вам доступ к новому набору DNS-серверов. Вы также можете вручную изменить, к каким DNS-серверам обращается ваше устройство, переключая их с вашего локального поставщика услуг на доверенного третьего лица. Это может помочь создать более быструю и безопасную онлайн-среду для всей домашней сети, а также даст вам возможность защитить пользователей от нежелательного контента.

Существует два основных типа сторонних служб DNS: платные и платные. свободный. Платные услуги предоставляют множество дополнительных функций, таких как настраиваемые веб-фильтры, агрессивная защита от фишинга и фарминга. Бесплатные сервисы могут быть ударены или пропущены, часто обеспечивая невероятно надежные результаты DNS, но иногда проваливаясь с плохим сервисом. Тщательно выбирайте альтернативный DNS, так как он в конечном итоге будет контролировать весь ваш интернет-опыт.

Использование антивирусного программного обеспечения для защиты от перехвата DNS

Распространенным способом доставки DNS-атак является размещение скрытого вредоносного ПО на целевом компьютере и использование его для изменения информации DNS-сервера по умолчанию. Вредоносные программы этого типа часто остаются незамеченными, так как авторы вирусов считают их малозаметными, но при этом они могут стать причиной больших утечек данных, если их не обнаружить и не устранить. ссылки

Защитник Windows является хорошим примером этого.Если вам нужны предложения, ознакомьтесь с нашими рекомендуемыми антивирусными программами для iOS. Постоянно следите за активностью этих программ, и не забывайте время от времени запускать сканирование на случай, если что-то ускользнет.

Заключение

Надеемся, мы смогли демистифицировать перехват DNS для вас с помощью эта статья, дающая вам знания, необходимые для восстановления контроля над вашей кибербезопасностью. С этой целью мы предоставили вам краткие обзоры лучших VPN на рынке, каждая из которых доказала вашу конфиденциальность в Интернете.

Что вы думаете о наших рекомендациях? У вас есть другие советы для наших читателей? Оставьте комментарий ниже!

Как получить БЕСПЛАТНЫЙ VPN на 30 дней

Если вам нужен VPN на короткое время, например, во время путешествий, вы можете получить наш лучший рейтинг VPN бесплатно заряд. ExpressVPN включает 30-дневную гарантию возврата денег.

Вам нужно будет заплатить за подписку, это факт, но он предоставляет полный доступ в течение 30 дней, а затем вы отменяете для полного возврата. Их политика отмены вопросов без вопросов соответствует своему названию.

Используя VPN, TOR, и даже Tails Linux вы думаете что ваша анонимность надежно защищена. Но к сожалению это не так. Существует один очень важный канал утечки вашей приватной информации — служба DNS. Но к счастью на это тоже придумано решения. Сегодня я раскажу как зашифровать свой DNS трафик с помощью утилиты DNSCrypt.

Тут на помощь приходит опенсорсная утилита DNSCrypt, разработанная хорошо известными тебе создателями OpenDNS, — программа, позволяющая шифровать DNS-запросы. После ее установки на компьютер твои соединения также будут защищены и ты сможешь более безопасно бороздить просторы интернета. Конечно, DNSCrypt — это не панацея от всех проблем, а только одно из средств обеспечения безопасности. Для шифрования всего трафика все еще нужно использовать VPN-соединение, но в паре с DNSCrypt будет безопаснее. Если тебя такое краткое объяснение устроило, можешь сразу переходить к разделу, где я буду описывать установку и использование программы.

Попробуем разобраться глубже. Этот раздел предназначен для настоящих параноиков. Если ты ценишь свое время, тогда можешь сразу перей ти к установке программы.

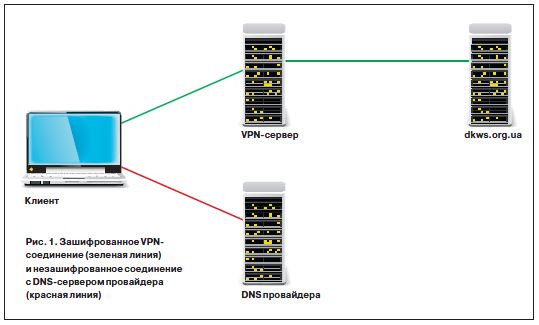

Итак, как говорится, лучше один раз увидеть, чем сто раз услышать. Посмотри на рисунок.

Принцип работы DNSCrypt

Описанная ситуация называется DNS leaking («утечка DNS»). DNS leaking происходит, когда твоя система даже после соединения с VPN сервером или Tor продолжает запрашивать DNS серверы провайдера для разрешения доменных имен. Каждый раз, когда ты посещаешь новый сайт, соединяешься с новым сервером или запускаешь какое-то сетевое приложение, твоя система обращается к DNS провайдера, чтобы разрешить имя в IP. В итоге твой провайдер или любой желающий, находящийся на «последней миле», то есть между тобой и провайдером, может получить все имена узлов, к которым ты обращаешься. Приведенный выше вариант с подменой IP-адреса совсем жестокий, но в любом случае есть возможность отслеживать посещенные тобой узлы и использовать эту информацию в собственных целях.

При этом тебе не нужно никакое другое дополнительное программное обеспечение. Просто настрой свою систему на использование этих DNS-серверов.

Но все равно остается проблема перехвата DNS-соединений. Да, ты уже обращаешься не к DNS провайдера, а к OpenDNS, но все еще можно перехватить пакеты и посмотреть, что в них. То есть при желании можно узнать, к каким узлам ты обращался.

Вот мы и подошли к DNSCrypt. Эта программулина позволяет зашифровать твое DNS соединение. Теперь твой провайдер (и все, кто между тобой и им) точно не узнает, какие сайты ты посещаешь! Еще раз повторюсь. Эта программа не замена Tor или VPN. По-прежнему остальные передаваемые тобой данные передаются без шифрования, если ты не используешь ни VPN, ни Tor. Программа шифрует только DNS трафик.

DNS LEAK

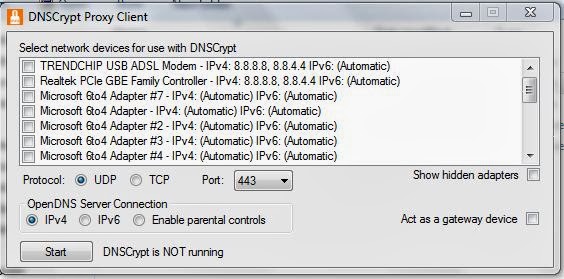

УСТАНОВКА И ИСПОЛЬЗОВАНИЕ DNSCRYPT

Самый простой способ защитить свое DNS соединение — это использовать DNSCrypt.

Осталось только запустить dnscrypt-proxy. exe. В появившемся окне выбери сетевые адаптеры, которые нужно защитить, и нажми кнопку Start. Если все нормально, тогда возле кнопки Stop (в нее превратится кнопка Start) появится надпись DNSCrypt is running. Кстати, обрати внимание, что интерфейс для OS X выглядит несколько иначе (клиент для OS X можно взять здесь: bit.ly/rCNp01).

В КАЧЕСТВЕ ЗАКЛЮЧЕНИЯ

Статья получилась не очень большая, поскольку сама программа очень проста в использовании. Но она была бы неполной, если бы я не упомянул и о VPN. Если ты прочитал эту статью, тебя она заинтересовала, но ты еще не пользуешься услугами VPN-провайдера для шифрования своих данных, то самое время это сделать.

VPN-провайдер предоставит тебе безопасный туннель для передачи твоих данных, а DNSCrypt обеспечит защиту DNS-соединений. Конечно, услуги VPN провайдеров платны, но ведь за безопасность нужно платить?

Можно использовать, конечно, и Tor, но Tor работает относительно медленно, и это, как ни крути, не VPN — весь трафик «торифицировать» не получится. В любом случае (какой бы вариант ты ни выбрал) теперь твои DNS-соединения защищены. Осталось только определиться со средством шифрования трафика (если ты это еще не сделал).

Читайте также: