Ограничение сетевого шторма на ethernet портах padavan

Прошивка роутера Xiaomi Mi WiFi Router – процесс весьма занятный и несложный, при этом иногда просто жизненно необходимый. Дело в том, что Mi-роутеры являются отличным решением для современных пользователей (как по доступной стоимости, так и согласно техническим характеристикам). Единственный момент, который может остановить русскоязычного покупателя – это китайский язык веб-интерфейса и множество иероглифов в настройках. Но и эта проблема не является неразрешимой – наша статья тому подтверждение.

Стоковая заводская прошивка первоначально присутствует на всех гаджетах, но ее легко заменить, пересадив web-интерфейс Asus на исходный код роутеров Xiaomi (да, это возможно). Смотрите сами!

Как прошить Xiaomi Mi WiFi роутер на Padavan

Всего 3 этапа отделяют нас от того, чтобы пользоваться всеми возможностями сетевого устройства без переводчиков и сторонней помощи.

Давайте поговорим обо всем по порядку. Вашему вниманию предлагается подробный мануал.

Заходим в настройки по адресу 192.168.31.1, инструкция по входу есть в этой статье. Клик на 2-ой пункт из выпадающего списка (как показано на скриншоте):

Подгружаем ROM прошивку, выбрав ранее сохраненный файл. Нажимаем большую кнопу - устройство перезагрузится.

Следующий этап – подключение к своей беспроводной сети, скачивание фирменной программы Mi WiFi, создание учетной записи и привязка Mi-устройства к ней, если ранее вы этого не делали.

Заходим в личный аккаунт:

Так мы получили и сохранили файл «miwifi_ssh.bin». Копируем его на пустую флешку. Отключаем маршрутизатор от сети (обязательно!), вставляем в него флешку. Иголочкой зажимаем Reset на корпусе, подключаем адаптер питания. Дожидаемся, пока индикатор загорится синим цветом.

Статья получилась немного сумбурной, но такая подробность и многочисленные скриншоты точно «на руку новичкам», которым порой сложно разобраться с подобными нюансами конфигураций и управления. Надеемся, информация была вам полезна.

Если вы не согласны приобретать дорогостоящее сетевое оборудование, но нуждаетесь в мощном адаптере с хорошими показателями скорости, ОЗУ и т.д. - Padavan для Xiaomi роутера – то, что вам нужно! У прошивки удобная консоль управления и понятный интерфейс. Пользуйтесь смело!

Вчера мне позвонили из кафе, где я когда-то помогал протянуть несколько интернет кабелей и настроить локальную сеть и точки доступа. Проблема заключалась в том, что днем пропал доступ к серверу POS-терминалов и отвалился Wi-Fi на баре. Естественно, я полез в сеть через удаленный доступ, который, к моему удивлению, прекрасно работал.

Зайдя в UniFi контроллер, я увидел, что одна точка доступа отвалилась, хотя по заявлениям администратора по телефону, она горела синим цветом, и вроде все было нормально (у UniFi синий цвет кольца означает нормальную работу устройства). После нескольких попыток физической перезагрузки точки доступа и свича, к которому она была подключена, стало понятно, что проблема в чем-то другом.

Зайдя на микротик, я не обнаружил никаких проблем, связанных с доступом в сеть и выдачей адресов устройствам. Да и другие точки доступа были видны, и клиенты к ним подключались, хоть и была заметна нагрузка, т.к. одна из точек была недоступна для подключения.

В этот день один из кассиров подключил проводом эквайринг терминал в свитч, так как в нем умерла сим карта, а люди хотели расплачиваться бесконтактным способом. После звонка ей все стало еще более непонятно, так как она уверяла, что эквайринг терминал после подключения заработал и не выдавал больше никаких ошибок. Значит, теоретически, можно отбросить проблему с коммутатором.

Немного подумав, проверив доступность сети, я попросил их посмотреть как был подключен эквайринг. Далее было самое смешное. Он не был подключен никак, один конец патч-корда висел в воздухе. Ну окей, подумал я, так в чем же все таки проблема. Напомню, все это происходило по телефону. Попросил проверить свитч, думая, ну вдруг он помер, такое редко, но все-таки случается. Оказалось, что подключая эквайринг, кассир воткнул два конца одного патч-корда в свитч, что и вызвало эти проблемы.

Естественно, там был установлен самый обычный неуправляемый коммутатор на 8 портов, и ни о каком loop_detection и STP речи не шло. Самое забавное то, что я до сих пор не понял как работал эквайринг терминал, ведь он не был подключен к сети, а симка у него точно не работает. Ну ладно, пусть это останется загадкой.

Сталкивались ли вы с подобной ситуацией в своей практике? Насколько я знаю, это достаточно нормальное явление, но у меня оно встретилось всего второй раз. В первый раз я сам протянул 2 кабеля петлей, обжал их, и не разрезав их на другом конце, воткнул в коммутатор. Естественно, у него также поехала крыша.

Обеспечение безопасности канального уровня средствами коммутаторов Cisco

Локалка стала доставлять много хлопот? Пользователи получают левые айпишники по DHCP? Красноглазые пионеры балуются спуфингом? Всю сеть время от времени штормит? Пора изучать матчасть и настраивать фирменный коммутатор!

Как ни банально звучит, но канальный уровень — это краеугольный камень безопасности компьютерной сети. Принципы работы коммутаторов Ethernet, а также протоколы ARP и DHCP, использующие широковещательные рассылки, разработаны много лет назад. В основе этих подходов — доверие участников сетевых взаимодействий друг к другу, что в сегодняшних реалиях неприемлемо. Атаковать узлы и/или нарушить работоспособность локальной сети, построенной на основе неуправляемых свитчей, — проще простого.

Сегментация сети как метод защиты снимает часть проблем, но порождает другие угрозы. Классикой уже успели стать различные техники, применяемые против виртуальных локальных сетей (VLAN): VLAN-hopping, нелегальный Q-in-Q и подобные. Служебные протоколы (STP, CDP, DTP) также успешно эксплуатируются для получения информации о сети и реализации некоторых видов атак.

Как же противостоять угрозам канального уровня? Это сложный вопрос. Но очевидно, что первый рубеж защиты приходится на уровень доступа к сетевой инфраструктуре. А основной инструмент борьбы со злом — управляемый коммутатор.

Для простейшей проверки того, насколько безопасна локальная сеть, достаточно… патчкорда. Им необходимо соединить две ближайшие розетки Ethernet. Если защита не совсем хороша, то созданная таким нехитрым способом петля вызовет лавинный рост широковещательного трафика. Пропускная способность сети резко упадет, а то и вовсе ее работа будет парализована.

Между тем коммутаторы Cisco позволяют эффективно контролировать широковещательный (broadcast), многоадресный (multicast) или одноадресный (unicast) трафик. Например, используя консоль, настроим устройство для борьбы с широковещательным штормом. Сначала войдем в режим конфигурирования:

Потом переключимся в режим конфигурирования интерфейса (например, gigabite ethernet 0/1) и введем две команды:

Первая команда устанавливает максимальный уровень широковещательного трафика в 20 процентов от полосы пропускания. Порог можно устанавливать не только в процентах, но и в битах в секунду (bps).

Чтобы в этом примере коммутатор автоматически восстанавливал порт, скажем, через 5 минут (равно 300 секунд) после отключения, нужно в глобальной конфигурации дать такие команды:

Можно в broadcast level указать два порога. Тогда при достижении первого порт будет отключаться, при падении broadcast-трафика до уровня второго — включаться:

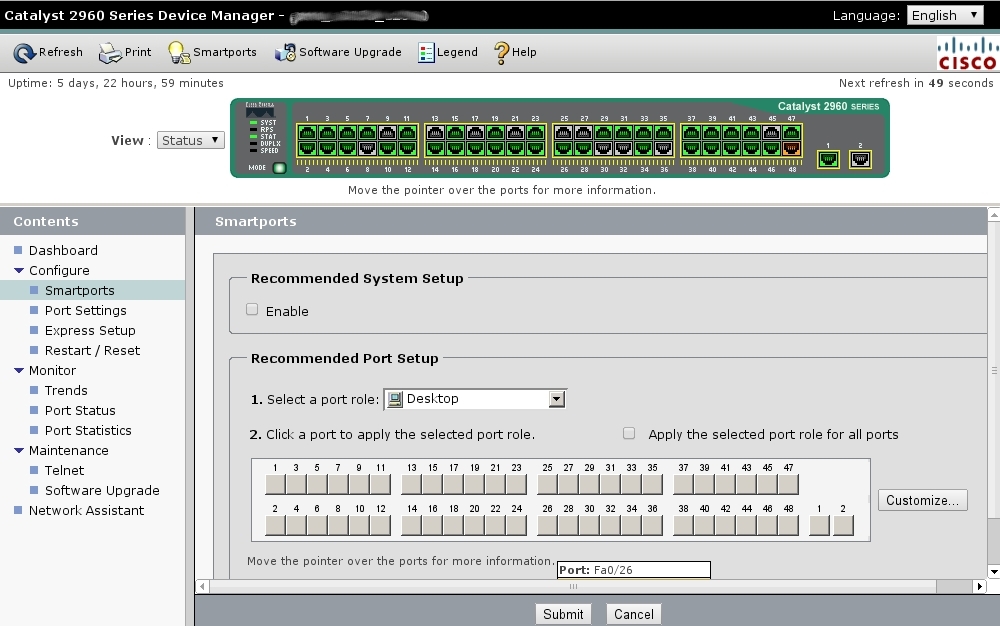

У коммутаторов Cisco есть веб-интерфейс

Не консолью единой сильна Cisco

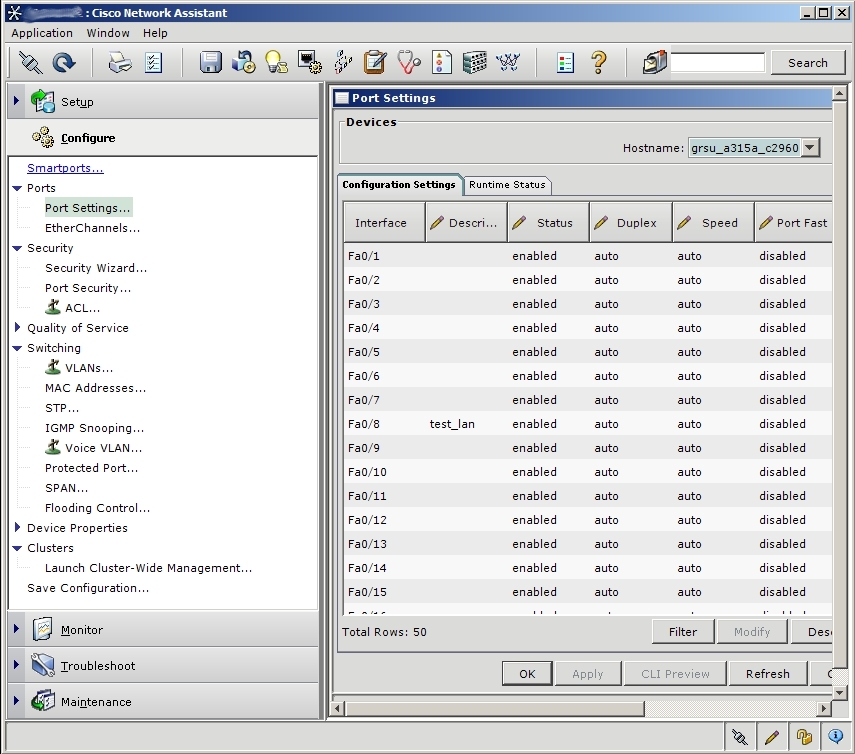

Использование интерфейса командной строки для управления коммутатором — чаще дело привычки, чем необходимость. Большинство рутинных операций в небольшой сети можно автоматизировать с помощью бесплатной фирменной утилиты Network Assistant (CNA, bit.ly/rrPPx). Она доступна для Windows и OS X. Максимальное количество управляемых устройств (коммутаторов, маршрутизаторов, беспроводных точек доступа) — 40. Ее интуитивный графический интерфейс позволяет решать основные задачи настройки, инвентаризации, оповещения о событиях, управления файлами и программным обеспечением оборудования.

Еще одним средством борьбы с петлями в сети является протокол STP. Кроме того, STP позволяет обеспечить дублирование линий передачи и, соответственно, отказоустойчивость. Все это хорошо, но излишняя толерантность конфигурации коммутатора приводит к плачевным последствиям: злоумышленник может манипулировать приоритетами с помощью параметров BPDU-пакетов.

Чтобы пресечь это зло на корню, делаем следующее. Во-первых, чтобы все работало быстрее, устанавливаем режим portfast на портах, к которым подключены рабочие станции:

И в глобальной конфигурации настраиваем portfast-порты так, чтобы при появлении BPDU-пакета порт отключался (там их не должно быть в принципе):

Во-вторых, защищаем Root Bridge. Для этого на магистральном интерфейсе выполняем команду:

Защищаем консоль коммутатора

Для ограничения доступа к администрированию сетевые интерфейсы устройств можно разместить в отдельном VLAN, «отгороженном» от остальной сети межсетевым экраном. В коммутаторах Cisco управляющий VLAN задается установкой IP-адреса на соответствующий VLAN-интерфейс.

Туда-сюда-туда

В консоли для выполнения команды show часто приходится выходить из режима конфигурирования, а потом снова набирать «conf t» и так далее. Чтобы сэкономить время, используй do, например: «do show ip route».

Использование в большой (или плохо контролируемой) сети DHCP-сервера для настройки протокола IP на узлах — это постоянный источник проблем для системного администратора. По иронии часто эти проблемы связаны не со злоумышленной активностью, а с деятельностью нерадивых пользователей. Почти классический пример — самовольное подключение к сети устройства с включенным DHCP-сервером, который наперегонки с легитимным сервером начинает раздавать IP-адреса рабочим станциям. Чей DHCP-ответ дойдет до клиента, того и адрес он себе поставит.

Функция коммутатора, которая предназначена для защиты от DHCP-атак, называется DHCP snooping. Ее основу составляет классификация всех портов на доверенные (trust) и ненадежные (untrust). Принципиальная разница в том, что с первых транслируются ответы DHCP-сервера, а со вторых — нет.

Итак, большую часть вопросов можно снять, включив DHCP snooping на коммутаторе и объявив доверенным тот порт, к которому подключен DHCP-сервер. Для этого нужно в режиме глобальной конфигурации выполнить следующие команды (вторая команда указывает, для каких VLAN включается опция защиты DHCP):

А в настройках порта, к которому подключен DHCP-сервер, указать:

Ненадежные порты настраивать не надо: они таковыми считаются по умолчанию.

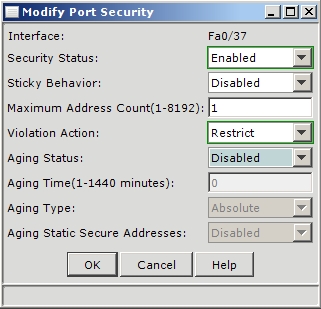

Пусть есть коммутатор Cisco 2960, на борту которого 48 портов FastEthernet. К портам подключены розетки. Требуется реализовать политику, согласно которой к розетке можно подключить только один компьютер, создав препятствие к стихийному возникновению сетей на основе нелегальных SOHO-коммутаторов, а также пресечь попытки MAC-флудинга свитча.

В документации сказано, что технология Port Security позволяет регулировать входной трафик устройства Cisco путем ограничения (и идентификации) активных MAC-адресов на порту. А это, по сути, и требуется в данном случае.

Конечно, ограничение количества MAC-адресов — мера условная, и ее можно обойти, например с помощью SOHO-роутера с настроенной трансляцией сетевых адресов. Но во-первых, мы рассматриваем проблему в разрезе канального уровня. Во-вторых, SOHO-роутер дороже SOHO-коммутатора. А в-третьих, от попыток флудинга Port Security таки защищает.

В режиме конфигурирования укажем диапазон настраиваемых портов:

И непосредственно настройка портов (они уже находятся в access mode):

Первая строка — включаем Port Security. Вторая — определяем действие при нарушении политики безопасности. Третья задает количество разрешенных на порту MAC’ов (по умолчанию 1). Четвертая включает добавление обнаруженных на порту MAС’ов в running-config (если сохранить в startup-config, то будет действительно и после перезагрузки).

Режим protect — самый «гуманный» из возможных способов реакции на превышение допустимого количества MAC’ов. Трафик maximum адресов, «засветившихся» раньше других на этом порту, будет разрешен. Кадры от «лишних» источников будут отбрасываться. Режим restrict — то же, что и protect, но отправляется SNMP-трап, и делается запись в syslog (а еще счетчик инцидентов тикает).

Есть еще режим shutdown (по умолчанию) — если количество MAC’ов больше maximum, то порт отключается (error-disabled). Здесь опять будет полезным настроить автоматическое включения порта через заданное время после инцидента (errdisable recovery cause psecure-violation), чтобы каждый раз не писать «no shutdown» вручную.

С помощью Port Security можно создавать что-то вроде ACL канального уровня. Пусть, например, требуется разрешить доступ к порту только данным трем компьютерам. Решение заключается в выставлении maximum в 3 и указании всех трех MAC-адресов с помощью параметра mac-address:

Настройка Port Security на интерфейсе в CNA

В старых коммутаторах 2950 работа с листами контроля доступа (IP и MAC) была возможна только на улучшенных версиях прошивок. У свитчей 2960 эта опция стала частью базового ПО (LAN Base). На этих устройствах на физические интерфейсы можно добавлять следующие виды входящих (in) ACL:

- Стандартные IP ACL на основе IP-адреса источника (номера 1–99 и 1300–1999).

- Расширенные IP ACL на основе IP-адресов источника и получателя, а также опционально на типе протокола (100–199 и 2000–2699).

- Расширенные MAC ACL на основе MAC-адресов источника и получателя, а также опционально на типе протокола.

Если номеров будет мало, можно использовать символьные имена (MAC-списки у 2960 только именованные).

В работе с ACL два этапа: создание списка в режиме глобальной конфигурации и применение списка с данным номером (именем) к интерфейсу. Так, для привязки IP-адреса к интерфейсу сначала создадим ACL номер 5 с одной записью:

Действие по умолчанию в списке — запрет всего (deny any). Поэтому явно его указывать нет необходимости.

А затем применим ACL к интерфейсу, на котором «висит» 5-й адрес:

Для обозначения диапазона адресов в ACL у Cisco используется инверсная маска (wildcard mask). После ключевого слова eq в ACL для протокола TCP можно указать порт назначения. Например, запрещаем доступ из «первой» подсети в «нулевую» по протоколу Telnet:

С помощью именованных MAC ACL можно фильтровать не-IP-трафик (в том числе и на основе физических адресов). Например, так выглядит лист контроля доступа, запрещающий протокол netbios:

Чтобы применить его на интерфейсе:

Управление широковещательными штормами в CNA Создание ACL в CNA

Персонифицированный доступ к ресурсам сети является трендом, который сложно игнорировать. Во-первых, в Лету канули те времена, когда рабочие места сотрудников были стационарными и можно было легко идентифицировать конкретного пользователя по IP- или MAC-адресу сетевой карты его компьютера. С распространением мобильных систем отслеживать эти технические характеристики стало накладно. Впрочем, концепция BYOD (Bring Your Own Device) для проводных сетей не успела принять таких угрожающих масштабов, так как беспроводные гаджеты быстро вытесняют устройства с Ethernet-адаптерами.

Во-вторых, более сложные схемы идентификации (сертификаты, логины и пароли) предпочтительнее в плане безопасности, чем IP- или MAC-адреса, манипулировать которыми не составляет никакого труда.

Собрать стенд для тестирования 802.1X несложно. Во-первых, нужен RADIUS-сервер. Он будет обрабатывать запросы на аутентификацию, поступающие от коммутатора с поддержкой 802.1X (это во-вторых). В-третьих — клиент 802.1X на рабочей станции, который сможет передать необходимые параметры коммутатору. В этой схеме свитч выступает как посредник между RADIUS-сервером и рабочей станцией в процессе аутентификации, а также обеспечивает контроль доступа к порту и непосредственно авторизацию.

Настройки 802.1X на коммутаторе зависят от версии iOS. В глобальной конфигурации нужно настроить RADIUS-сервер, модели аутентификации/авторизации и активировать dot1X. Примерно так:

Далее нужно включить 802.1X в настройках соответствующих портов:

Можно также поиграться с VLAN’ами. Для порта dot1X можно установить пользовательский VLAN. В него рабочая станция помещается после успешной аутентификации. Он прописан в настройках порта, как обычно:

Есть также гостевой VLAN. В него помещаются клиенты, не поддерживающие 802.1X:

А еще есть Restricted VLAN. Туда попадает клиент, не прошедший аутентификацию:

При практическом внедрении 802.1X в корпоративную сеть придется учесть множество моментов: выбор программного обеспечения для аутентификации, настройка протокола IP на рабочих станциях, различные сценарии работы пользователей в сети, согласование групповых политик и так далее. В общем, это тема для отдельного разговора.

Разделяй и властвуй

Используя TFTP, в устройство можно заливать конфиг не только целиком, но и частями (настройки интерфейсов, ACL и прочее). Разложи эти куски по отдельным файлам и добавь в начале каждого команду no (no interface. no access-list. ), чтобы предварительно удалить старый фрагмент конфигурации.

Хороший коммутатор может дать немало для безопасности локальной сети. Еще больше может сделать хороший специалист, который сумеет настроить этот коммутатор.

VLAN Hopping по умолчанию

Одна из особенностей конфигурации по умолчанию у коммутаторов Cisco состоит в том, что на всех портах включен протокол DTP (switchport mode dynamic desirable). Он позволяет автоматически устанавливать тегированное транковое соединение, если вторая сторона его поддерживает. Это, конечно, удобно, но если на том конце патчкорда окажется злоумышленник — ему не составит труда «вытянуть» доступные VLAN’ы локальной сети. Поэтому для устройств, доставаемых из коробки, лучше сразу выключить все неиспользуемые порты (shutdown) или принудительно установить режим доступа (switchport mode access) для них. В последнем случае желательно назначать таким портам какой-нибудь незадействованный (гостевой) VLAN (switchport access vlan 13) или считать VLAN 1 гостевым.

Режем VLAN’ы

В настройках транка (switchport mode trunk) можно указать, какие VLAN’ы на нем запрещены/разрешены. Например, чтобы разрешить только заданные сети: «switchport trunk allowed vlan 2,999». Чтобы запретить: «switchport trunk pruning vlan 5».

Прошивка Padavan или как сделать ваш роутер стабильным как швейцарский франк

В рамках этой статьи рассмотрим прошивку Padavan для Xiaomi mi wifi router 3g, веб-интерфейс и настройки. Так же расскажу когда возникла необходимость смены маршрутизатора, что продают на полках магазинов и как разделить свою жизнь на до и после покупкой и прошивкой роутера.

Когда остро встает вопрос смены или прошивки роутера

Стал он потихоньку загибаться и парить мозги. Постоянно терял соединение, скорость резал, так как пришлось ограничить количество присоединенных пиров на один торрент. Если этого не сделать после старта торрента ТП-линк сразу превращается в кусок бесполезного пластика.

Начал курить тему и напоролся на сторонние прошивки под названием Padavan и DD-WRT. Прошился на DD-WRT и ощутил заметный результат.

Я это сразу понял, так как телик работает только через интернет и прекратились подвисания. Роутер перестал тупить, стал работать стабильнее.

В этой прошивке встроен сторож соединения и плановая перезагрузка по расписанию. Грамотно настроив эту прошивку можно спрятать роутер туда, где его больше никто не увидит. Ежедневные глюки в прошлом!

Возникшие трудности от кастомной прошивки и решение

Стабильная работа кастомной прошивки принесла облегчение, но ненадолго. Дело в том, что количество подключаемых устройств стало расти с расширением количества гаджетов и умного дома Xiaomi.

Уже при шести подключенных wifi устройствах (и комп по ethernet) чудо разработка начала терять пакеты. При чем пакеты не доходили до беспроводных устройств Sonoff, при минимальном прохождении трафика через сеть. Сеть была не загружена.

Я начал искать косяк в сценариях и работе сервака, так прошли вечера еще одной недели. Проблемы в поочередной нестабильной работе разных устройств натолкнули на мысль о возможных проблемах с этим зеленым чудовищем.

В магазин ноги за новым оборудованием не несли ввиду предварительного изучения тактико-технических характеристик предполагаемой покупки. Решил купить топовый Xiaomi с Алиэкспресс.

Нагуглив самый лучший по характеристикам заплатил 3200 деревянных за Xiaomi mi wifi router 3g, у которого на борту 2 ядерный проц на 4 потока частотой 880Mhz и 256 мб DDR3 ОЗУ.

Дополнительно к роутеру для его лучшего охлаждения заказал вот такие резиновые ножки для увеличения протока воздуха снизу и наклеил их на дно корпуса.

Прошивка Xiaomi Mi Router 3G на Padavan

По прибытии ко мне белоснежного Китайского друга читать иероглифы в веб интерфейсе и ставить плагины русификации не было никакого желания.

Тем более оценив преимущества кастомной прошивки. Прошить на Padavan Xiaomi mi wifi router 3g проще простого. Сводится это к трем простым этапам без проводов и пайки:

- Прошивка для разработчиков, получение пароля на китайском сайте.

- Прошивка загрузчика.

- Прошивка на Padavan из загрузчика.

Представленная на сайте инструкция актуальна только для Xiaomi Router 3G

На экране приветствия жмем на ссылку в правом нижнем углу и переходим к настройке.

- Жмем кнопку и переходим к настройкам.

- Вводим пароль от wifi сети.

- Вводим пароль на админку.

Роутер уйдет в перезагрузку для применения настроек.

Заходим на сайт miwifi, нажимаем ROM и ищем файл для Xiaomi mi wifi router 3g. Качаем его.

В адресной строке браузера вводим 192.168.31.1 и логинимся. Кликаем вторую ссылку из выпадающего меню в правой части.

- Нажимаем кнопку загрузки ROM прошивки.

- Указываем путь до скачанного ROM.

- Нажимаем кнопку прошить, ждем до 100%. Далее роутер перезагружается.

Убеждаемся что на роутере настроен интернет. Подключаемся к беспроводной сети. Скачиваем приложение Mi Wi-Fi из AppStore или PlayMarket. Создаем учетную запись, для входа. Router автоматически появится в приложении и привяжется к созданному аккаунту.

Далее переход на сайт MiWifi для получения пароля, который даст доступ по ssh. Логинимся в аккаунт, который создали при добавлении в приложение на телефоне.

- Заходим в аккаунт меняя протокол

- Нажимаем кнопку скачать, снова меняем протокол.

- Соглашаемся

Сохраняем логин и пароль для доступа по ssh (см. рис ниже).

Ждем начало моргания светодиода на передней панели роутера. По окончании светодиод загорится голубым цветом.

Заходим утилитой Putti на 192.168.31.1, вводим логин и пароль с сайта Mi. Увидим в консоли надпись ARE U OK. Файл загружен успешно.

Вводим в браузере 192.168.1.1 и попадаем в загрузчик Breed.

- Нажимаем второй пункт в меню слева.

- Выбираем в загрузчике файл прошивки Padavan.

- Жмем кнопку прошивки.

- Подтверждаем прошивку.

Появится полоска с процентами. По окончании прошивки появится wifi сеть двух диапозонов с названиями Asus и Asus_5G (пароль 1234567890)

Для входа на веб интерфейс 192.168.1.1 (admin/admin)

Прошивка Padavan для Xiaomi mi router. Настройки.

После входа в веб интерфейс увидим следующие блоки:

- Загрузка ЦП/ОЗУ, время работы

- Быстрые настройки беспроводных сетей, перезагрузка, выход. Дублирует №5.

- Главное меню

- Настройки интернет соединения

- Беспроводные сети

- Список клиентов

- Вкладка активна когда подключена флешка / HDD

Настройка интернета ничем не отличается от других прошивок. Те же стандартные поля. У меня линия приходит на оптический терминал, далее протянул провод до Xiaomi wifi Router 3g. Нажимаю Дополнительно -> WAN и загоняю роутер в одну сеть с терминалом. Готово.

Прошивка Padavan дополнительные настройки

- Беспроводных сетей

- LAN

- WAN

- Брандмауэра

- USB

- Администрирования

Замер скорости

Очень хотелось измерить максимальную скорость интернет-соединения после прошивки, но возможности не было, так как тариф у меня 100 мегабит.

На самоизоляции Ростелеком расщедрился и нарастил мощности канала. Подозреваю что гигабитный канал просел с учетом нагрузки на сеть, а роутер номинальную скорость в гигабит обеспечивает.

Обновление прошивки Padavan

После прошивки маршрутизатора по инструкции через загрузчик Breed последующие обновления выполняются из вебморды. Заходим в Администрирование -> Обновление микропрограммы.

После года использования Padavan

Очень нравится Padavan и Xiaomi 3g router. Работает крайне стабильно. Не испытываю никаких проблем. Забыл что у меня есть router.

Захожу на веб-интерфейс только для добавления статического адреса на новое устройство умного дома. Иногда перезагружаю по старой памяти (скупая мужская слеза скатилась по щеке).

Сейчас подключено 20 устройств по wifi, по ethernet подключен комп и одноплатный компьютер (сервер Raspberry Pi). Что нужно сделать чтобы загрузить его на полную ума не приложу.

При подключении диска можно качать торренты прямо из веб-интерфеса и сделать локальную файлопомойку. Видимо только так можно его полностью реализовать.

Ресурсов крайне много, но за эти смешные деньги! Вполне уверен что версия Xiaomi router 3 на Padavan будет работать не менее стабильно.

Я очень доволен. Всем рекомендую к покупке, вместо мусора с полки магазинов.

Читайте также: