Настройка wi fi контроллера

Перед владельцами больших квартир, загородных домов и дач, а так же малых офисов часто встает задача, как покрыть сетью WiFi все помещения, чтобы интернет был в каждом уголке, особенно если перекрытия и стены плохо пропускают сигнал WiFi. Еще одна проблема – в цене вопроса. Специализированные сетевые системы, предполагающие развертывание многочисленных точек доступа, дороги и часто неподъемны по цене как для частных пользователей, так и для бизнеса.

На помощь в решении таких проблем может прийти управляющий контроллер MikroTik CAPsMAN. Этот программный комплекс бесплатен, входит в состав операционной системы RouterOS и может быть развёрнут абсолютно на любом устройстве компании MikroTik. В качестве управляемых точек доступа подойдут любые Wi-Fi маршрутизаторы Mikrotik с лицензией 4 уровня, даже самые недорогие (hAP mini, hAP Lite, mAP lite).

В качестве примера рассмотрим развертывание Wi-Fi сети в дачном доме. Предположим, что уже есть устройство, настроенное на подключение к сети Интернет, например, SXT LTE подключенный к LTE сети одного из сотовых операторов. Теперь задача заключается в создании сети, раздающей Интернет на всей площади дома. При этом желательно не затрачивать значительные суммы на приобретение точек доступа и дополнительных аппаратных контроллеров. В данном примере в качестве контролирующего устройства использовалась модель маршрутизатора RB951-Ui-2HnD-in, а в качестве двух точек доступа модель RB mAP, хотя настройки будут идентичны и для других устройств Mikrotik. Стоимость такого минимально необходимого набора может быть сравнима со стоимостью только одной точки доступа другого производителя.

В целом, задача будет состоять в том, чтобы устройство RB951-Ui-2HnD-in было настроено как свитч, коммутирующий между собой порты Ethernet (главным маршрутизатором уже является SXT LTE). А на устройствах mAP будет настроен сетевой мост (bridge), коммутирующий между собой порты Wireless и Ethernet. Для удобства развертывания пользователем может быть выбрано любое устройство Mikrotik с RouterOS, но особенно удобным будет устройство, имеющее функции исходящего питания по PoE (например, hEX PoE lite), чтобы «запитать» точки доступа непосредственно от контроллера и не занимать дополнительные электрические розетки для каждой точки доступа. Также подача питания по PoE позволяет более незаметное расположение точек доступа практически в любом месте.

Предполагается, что все устройства перед началом работы сброшены «в ноль» без начальной конфигурации. Настройка начинается с точек доступа. В нашем примере их всего две и настройки на них абсолютно идентичны (при необходимости добавления большего числа точек действия выполняются полностью аналогично). Так что, настроив одно устройство, пользователь может легко скопировать конфигурацию с одного устройства, на другое, затратив минимальное время.

В первую очередь на точках доступа необходимо настроить программный мост (bridge) и объединить в него порты Ethernet и Wireless.

Рисунок 1. Создание сетевого моста на точках доступа.

Рисунок 2. Добавление интерфейсов в сетевой мост.

Это почти все необходимые настройки. Остается только активировать режим управляемой точки доступа CAP. В этом режиме настройки беспроводной сети Wireless будут управляться контроллером CAPsMAN. Сделать это можно в меню Wireless -> CAP. Здесь необходимо выбрать интерфейс управляемый контроллером – wlan и интерфейс, по которому будет обнаруживаться сам контроллер – bridge1. Также, в меню «Bridge» нужно выбрать интерфейс, куда будут входить пользователи, подключившиеся к данному устройству «по воздуху» в случае если мы будем использовать Local Forwarding, режим при котором пользователи попадают в сеть непосредственно на точке доступа.

Рисунок 3. Настройка режима управляемой точки доступа CAP.

Теперь нужно настроить контроллер CAPsMAN. Учитывая, что раздачей адресов по DHCP, маршрутизацией и доступом в Интернет занимается SXT LTE, на которой предварительно уже были сделаны необходимые настройки, то из необходимых настроек остается на контроллере объединить порты в сетевой мост (bridge) по аналогии с тем, как это было сделано на точках доступа.

Рисунок 4. Создание моста на устройстве с контроллером.

Рисунок 5. Добавление интерфейсов в сетевой мост на устройстве с контроллером.

Теперь необходимо настроить сам контроллер. Для этого нужно открыть меню «CAPsMAN» и перейти на вкладку Security Cfg, на которой нужно добавить новое правило безопасности подключения согласно скриншоту ниже.

Рисунок 6. Создание конфигурации безопасности для контроллера CAPsMAN.

Естественно, все настройки в данном руководстве приведены в качестве базового примера и для обеспечения безопасности своей сети в реальных условиях рекомендуется использовать более «сильный» пароль.

Далее нужно добавить новый профиль на вкладке Datapaths с настройками аналогичными рисунку ниже. Здесь нужно указать параметры Local Forwarding и Client To Client Forwarding. Первый отвечает за то чтобы подключившиеся пользователи выходили в сеть сразу на точке доступа, об этом было упомянуто выше при настройке точек доступа, а второй за то, чтобы клиенты могли взаимодействовать между собой, то есть, чтобы не было так называемой изоляции клиентов (Client Isolation). Естественно, если создается «гостевая» сеть для «чужих» клиентских устройств, изоляцию лучше включить.

Рисунок 7. Настройка работы с прохождением данных (Datapath).

Далее Теперь на вкладке Channels необходимо настроить параметры беспроводной сети. Эти параметры пока не относятся к привычным SSID и паролю, а определяют радиочастотные характеристики, включая полосу частот и ширину канала, на которой будут работать точки доступа.

Рисунок 8. Настройка профиля радиочастотных характеристик беспроводной сети в контроллере.

Следующим этапом, будет «объединение» всех предыдущих профилей в единую конфигурацию контроллера. Делается это на вкладке Configuration.

Рисунок 9. Создание единой конфигурации контроллера.

Поочередно на вкладках Channel, Datapath и Security нужно указать ранее созданные профили. Можно и не создавать профили а указать всю необходимую конфигурацию прямо на месте. Но использование профилей вопрос субъективный и по нашему мнению предоставляет более гибкие возможности для конфигурации в будущем. Здесь же, на вкладке Wireless нужно указать название создаваемой Wi-Fi сети – SSID.

Следующим этапом настраивается распространение единых параметров, заданных на уровне контроллера CAPsMAN, на точки доступа. Делается это на вкладке Provisioning. Для этого нужно создать новый профиль со следующими настройками:

Рисунок 10. Создание профиля распространения настроек.

Где в качестве основной конфигурации (Master Configuration) нужно выбрать ту, что была создана на предыдущем этапе.

И последним пунктом настройки идет включение самого контроллера. Для этого необходимо перейти на вкладку CAP Interface, нажать кнопку Manager и установить чекбокс «enabled».

Рисунок 11. Включение контроллера CAPsMAN в работу.

После выполнения всех этих настроек, точки доступа соединятся с контроллером и получат соответствующие настройки. На самом контроллере в разделе CAP interface появятся динамические интерфейсы управляемых точек доступа.

Рисунок 12. Управляемые точки доступа в интерфейсе контроллера CAPsMAN.

А подключившись к точке доступа, можно увидеть в настройках Wireless информацию о контролируемой конфигурации.

Рисунок 13. Отображение информации о контроллере в интерфейсе точек доступа.

Теперь сеть WiFi централизованно управляется контроллером, и ее покрытие может быть распространено на каждый уголок в доме или офисе (при подключении нужного числа точек доступа), а все клиентские устройства будут централизованно выходят в интернет через единую сеть.

В данной статье рассмотрены основные аспекты внедрения беспроводной сети Cisco на основе контроллера WLC 2504. В статье представлены все этапы работы: от заказа контроллера до его инсталляции и поиска неисправностей. Статься начинается с общих технических характеристик контроллера, далее представлена информация для подготовки заказа и спецификации контроллера, далее идет описание первоначальной настройки контроллера, а затем подробно рассмотрен один сценарий настройки беспроводной сети.

Характеристики контроллера 2504 AIR-CT2504

- Поддержка до 75 точек доступа и до 1000 клиентов

- Два порта с поддержкой PoE для прямого подключения точек доступа

- Пропускная способность до 1 Гбит/с

- Лицензии могут быть добавлены в процессе эксплуатации по мере роста числа точек доступа. При этом лицензии продаются пакетами по 1, 5 или 25 точек доступа.

- Поддержка стандартов Wi-Fi: IEEE 802.11a, 802.11b, 802.11g, 802.11d, WMM/802.11e, 802.11h, 802.11k, 802.11n, 802.11r, 802.11u, 802.11w, 802.11ac

- Поддержка шифрования: WEP и TKIP-MIC (с ключом длинной 40, 104 и 128 бит), AES, DES, 3DES, SSL, TLS, DTLS

- Поддержка CleanAir

- Поддержка Unified Communication

- Поддержка IP телефонов

- Поддержка технологии Cisco VideoStream

- Возможность монтажа в стойку

Заказ и комплектность поставки.

Ниже приведен пример заказа WLC 2504 c лицензией на 5 точек доступа

| Номер п.п. | Наименование (партийний номер) | Описание | Кол-во | Цена в GPL, $ |

| 1.0 | AIR-CT2504-5-K9 | 2504 Wireless Controller with 5 AP Licenses | 1 | 1 295,00 |

| 1.1 | AIR-CT2504-K9 | 2504 Wireless Controller with 0 AP Licenses | 1 | 0,00 |

| 1.2 | AIR-CT2504-SW-7.6 | 2504 Wireless Controller SW Rel. 7.6 | 1 | 0,00 |

| 1.3 | CAB-AC2E | AC Power cord Europe | 1 | 0,00 |

| 1.4 | AIR-CT2504-RMNT | 2504 Wireless Controller Rack Mount Bracket | 1 | 95,00 |

| 1.5 | AIR-CT2504-CCBL | 2504 Wireless Controller Console Cable | 1 | 0,00 |

| 1.6 | LIC-CT2504-5 | 5 AP License for 2504 WLAN Controller | 1 | 0,00 |

| 1.7 | LIC-CT2504-BASE | Base Software License | 1 | 0,00 |

| 1.8 | PS-SWITCH-AC-2P | 2 Prong C7/C8 On-Off AC Power Supply Switch | 1 | 0,00 |

| 1.9 | LIC-CT25-DTLS-K9 | 2504 Wireless Controller DTLS License | 1 | 0,00 |

1.1 AIR-CT2504-K9 – сам контроллер

1.2 AIR-CT2504-SW-7.6 – программное обеспечение, если не удается заказать контроллер с последней версией ПО, рекомендуется обновить до версии 7.6: AIR-CT2500-K9-7-6-110-0.aes. С версией до 7.5 могут наблюдаться проблемы связанные с выводом точек доступа на максимальную мощность.

1.3 CAB-AC2E – кабель питания

1.4 AIR-CT2504-RMNT

– крепление для серверной стойки. Могут быть заказаны как в составе заказа контроллера, так и отдельно. Стоят отдельных денег. Если отдельно, то парт номер будет со знаком «=» на конце: AIR-CT2504-RMNT=

1.5 AIR-CT2504-CCBL – консольный кабель

1.7 LIC-CT2504-BASE – лицензия на ПО, в составе контроллера, отдельной установки не требуется.

1.8 PS-SWITCH-AC-2P – блок питания с кнопкой включения

1.9 LIC-CT25-DTLS-K9 – Лицензия шифрования данных, активирует возможность шифрования пользовательского трафика

Беспроводные точки доступа, поддерживаемые WLC 2504:

Lightweight APs: 1040, 1130, 1140, 1240, 1250, 1260, 1600, 2600, 2700, 3500e, 3500i, 3500p, 3600e, 3600i, 3600p, 3702e, 3702i, 3702p, 600 OEAP, 700, 700W, AP801, AP802

Outdoor Mesh APs: 1522, 1524PS, 1524SB, 1532E, 1532I, 1552E, 1552H, 1552I, 1552C, 1552EU, 1552CU, 1552S

Первоначальная настройка контроллера WLC 2504

Подключившись консольным кабелем к контроллеру, выполняем первоначальную настройку.

Иногда бывает, что зависает подсистема Auto-install. Контроллер будет “пинговаться”, но будет казаться, что система зависла. При этом если подключиться той же самой консолью к любому другому устройству Cisco, можно будет убедиться, что консольный кабель исправен. Решение такое: отключить flow control в настройках гипер-терминала. Дополнительно, клиент SecureCRT может вызывать подобный эффект.

И так, подключились консолью, видим следующее приглашение.

Would you like to terminate autoinstall? [yes]:

Функция autoinstall предусматривает автоматическую настройку контроллера с заранее заготовленного конфигурационного файла. Для этого необходимо иметь DHCP сервер, TFTP сервер с конфигурационным файлом. При включении контроллер получает IP адрес с опцией адреса TFTP сервера, на котором хранится конфигурационный файл. Контроллер скачивает этот файл и применяет его в настройки. Чтобы завершить попытки контроллера получить IP адрес и выполнить автоматическую настройку, соглашаемся с предложением, выбирая “yes” (достаточно просто нажать на Enter) и приступаем к ручной первичной настройке.

AUTO-INSTALL: process terminated -- no configuration loaded

Задаем логин и пароль администратора. На данном этапе настройки к паролю предъявляются довольно-таки серьезные требования: верхний и нижний регистры плюс цифры и длинна не меньше 8 символов. Для того чтобы создать более простой пароль, можно будет потом в меню изменить политики безопасности, создать нового пользователя с более простым паролем.

Enter Administrative User Name: cisco

Enter Administrative Password (3 to 24 characters): ***********

Re-enter Administrative Password : ***********

Если нет необходимости, отключаем Link Aggregation

Enable Link Aggregation (LAG) [yes][NO]:

Management Interface IP Address: 10.1.10.253

Management Interface Netmask: 255.255.255.0

Management Interface Default Router: 0

Выбираем номер VLANа и тип порта для интерфейса управления. В данном примере говорится что адрес управления будет в 10 vlan-е.

Management Interface VLAN Identifier (0 = untagged): 10

Выбираем физический интерфейс для адреса управления

Management Interface Port Num [1 to 4]: 1

Вводим адрес DHCP сервера, который будет раздавать адрес точкам доступа.

Management Interface DHCP Server IP Address: 10.1.10.254

Зачастую не требуется, но поле пустым оставить нельзя, поэтому можно ввести следующий адрес

Virtual Gateway IP Address: 1.1.1.1

Зачастую не требуется, но поле пустым оставить нельзя, поэтому можно ввести следующий адрес

Multicast IP Address: 236.1.1.1

Следующие настройки на данном этапе не сильно важны, можно выбрать любые или настроить их позже.

Mobility/RF Group Name: Laboratory

Network Name (SSID): temp

Configure DHCP Bridging Mode [yes][NO]:

Allow Static IP Addresses [YES][no]:

Configure a RADIUS Server now? [YES][no]: no

Warning! The default WLAN security policy requires a RADIUS server.

Please see documentation for more details.

Остальные настройки можно пока оставить такими: включить радио сеть, включить автоматическую настройку мощности передатчика и канала, а настройки времени и синхронизацию времени по NTP отложить на потом.

Enable 802.11b Network [YES][no]:

Enable 802.11a Network [YES][no]:

Enable 802.11g Network [YES][no]:

Enable Auto-RF [YES][no]:

Configure a NTP server now? [YES][no]: no

Configure the system time now? [YES][no]: no

Warning! No AP will come up unless the time is set.

Please see documentation for more details.

Сохраняем настройки, после чего контроллер перезагрузится и будет уже доступен по адресу 10.1.10.253

Configuration correct? If yes, system will save it and reset. [yes][NO]: yes

Теперь требуется настройка коммутатора, через который подключены контроллер и компьютер администратора. Схема подключения выглядит следующим образом.

На коммутаторе настраиваем порты следующим образом:

name Management_ AP

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 10

switchport mode trunk

switchport mode access

switchport access vlan 10

Типичный сценарий настройки контроллера

Рассмотрим следующую схему подключения.

Задача создать две беспроводные сети Guest и Corporate. Права и доступ к корпоративным ресурсам и сети Интернет настраиваются на существующей сети передачи данных. Беспроводная сеть – это только новые VLAN-ы в существующей сети.

Начнем с настройки коммутатора (ядра сети), для нашего случая настройка будет выглядеть так:

name Management_ AP

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 10,20,30

switchport mode trunk

interface range GigabitEthernet 0/2-4

switchport access vlan 10

switchport mode access

interface vlan 10

description Management_ AP

ip address 10.1.10.254 255.255.255.0

interface vlan 20

ip address 10.1.20. 254 255.255.255.0

interface vlan 30

ip address 10.1.30. 254 255.255.255.0

ip dhcp excluded-address 10.1.10.200

ip dhcp excluded-address 10.1.10.253

ip dhcp excluded-address 10.1.10.254

ip dhcp excluded-address 10.1.20.254

ip dhcp excluded-address 10.1.30.254

ip dhcp pool Management_ AP

network 10.1.10.0 255.255.255.0

ip dhcp pool Corporate

network 10.1.20.0 255.255.255.0

ip dhcp pool Guest

network 10.1.30.0 255.255.255.0

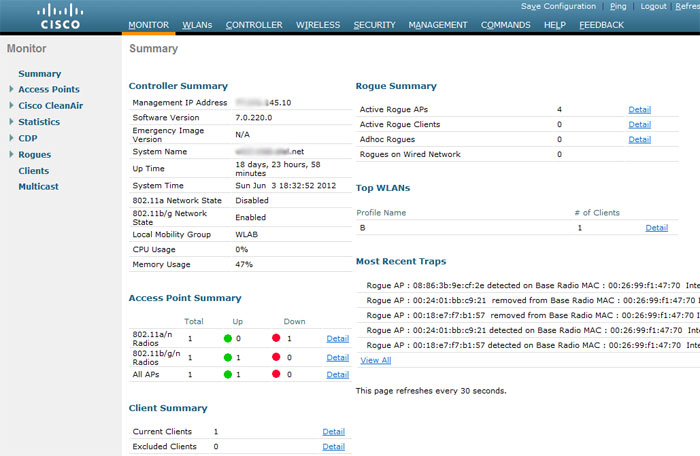

- Начальная страница выглядит так. Здесь следует обратить внимание на версию программного обеспечения, при необходимости, обновить до последней версии. Далее, обратить внимание на количество лицензий для точек доступа. В данном примере ПО версии 7.6.110.0 и лицензия на 5 точек доступа.

2. На вкладке CONTROLLER, меню GENERAL, в поле NAME меняем имя WLC на нужное. Это имя будет видно в CDP.

3. На вкладке CONTROLLER, меню INTERFACES добавляем новые интерфейсы, привязывая их к порту PORT1

4. Добавляем интерфейс Corporate, привязывая его к порту PORT1

5. Аналогичным образом добавляем интерфейс Guest

6. На вкладке WLANs, меню WLANs, подменю WLANs удаляем временную SSID с именем temp и создаем новые, нажав на кнопку GO

7. Указать название профиля и имя SSID (имя, как будет называться сеть в радио эфире)

8. Поставить галочку Status – Enabled, для того чтобы разрешить работу этой сети. Выбрать нужный интерфейс привязки его к SSID.

9. Настроить параметры шифрования и установить пароль, если используется аутентификация по PSK

10. Аналогичные процедуры для сети Guest, настройка общих параметров и безопасности

11. Итого, имеем две сети

12. Далее, на вкладке WIRELESS, меню 802.11a/n/ac и 802.11 b/g/n, подменю CleanAir, активируем CleanAir (по умолчанию функции выключена)

13. На вкладке WIRELESS, меню 802.11a/n/ac и 802.11 b/g/n, подменю RRM (Radio Resourse Management), TPC (Tx Power Control) выбираем режим покрытия (оптимизация по покрытию, когда точки достаточно далеко друг от друга и плотность клиентов не велика, или оптимизация по интерференции, когда плотность клиентов большая и точки близко друг к другу), выбираем режим управления мощностью: автоматический или ручной. В обоих режимах можно задать минимальную мощность передатчика в поле “Minimum Power Level Assignment”.

Таблица соответствия мощности в dBm и mW.

| dBm | mW |

| 0 | 1 |

| 9 | 8 |

| 10 | 10 |

| 12 | 16 |

| 15 | 32 |

| 14 | 25 |

| 16 | 40 |

| 18 | 63 |

| 19 | 79 |

| 20 | 100 |

Для большинства случаев, наиболее оптимальный диапазон мощности – от 10mW до 63 mW. Соответственно, разумно установить минимальный порог мощности на 10 dBm, а режим управления мощности на Auto. Для сети 802.11b/g/n проделать аналогичное.

14. Для удобства управления, можно разрешить администрирование WLC через Wi-Fi. Для этого в меню MANAGEMENT, подменю «Mgmt Via Wireless» установить галочку Enable

15. Для того чтобы работал роуминг между базовыми станциями, необходимо создать группу и добавить туда все точки доступа. Для этого зайти в раздел WLANs, меню Advances, подменю AP Group, создать новую группу (или редактировать группу default-group)

16. Далее, сопоставить все интерфейсы с SSID

17. И наконец, на вкладке Aps, добавить все точки доступа с правого столбца в левый. Все точки доступа перезагрузятся. Роуминг будет работать.

На этом основная настройка контроллера закончена.

После всех настроек рекомендуется проверить реальную мощность точек доступа. Для этого зайти на контроллер по SSH и посмотреть вывод команды “show advanced 802.11b txpower”

(Cisco Controller) >show advanced 802.11b txpower

AP Name Channel TxPower Allowed Power Levels

AP1 *11 *3/5 (12 dBm) [18/15/12/9/6/6/6/6]

AP2 *6 *3/5 (12 dBm) [18/15/12/9/6/6/6/6]

AP3 *11 *3/5 (12 dBm) [18/15/12/9/6/6/6/6]

AP4 *1 *3/5 (12 dBm) [18/15/12/9/6/6/6/6]

Точка доступа может менять значение мощности с шагом в 3 дБ. Это значит, что каждый новый шаг в два раза по мощности отличается от предыдущего. В данном примере, точка доступа 2602 имеет максимальную мощность 18dBm (63mW). В соответствии с настройками, она может уменьшать мощность до 12 dBm (16mW) включительно. Нижнюю границу мощности устанавливали на 10 dBm, а шаг изменения мощности равен 3 dBm.

Уровень мощности равный 1 соответствует максимальной мощности, то есть 18dBm. Уровень мощности 2 соответствует в два раза меньшей мощности, 15 dBm и так далее.

В WEB интерфейсе это можно посмотреть в разделе WIRELESS, меню Access points, подменю Radios и далее 802.11a/n/ac и 802.11b/g/n соответственно:

Итак, свершилось. Тебе на стол принесли свежекупленный контроллер wi-fi производства Cisco, и ещё десяток новых точек доступа. Что это, зачем мне, как оно работает? Как мне установить этот контроллер в сеть, и наконец-то «раздать фай-фай правильно»? Об этом и пойдет речь сегодня.

Зачем нужен контроллер? Не сильно вдаваясь в подробности, точки доступа и контроллер совместно предоставляют доступ беспроводным клиентам к остальной (проводной) части сети. Половину задач, связанных с доступом к радио-среде, генерацией beacon фреймов, шифрованием, выполняет сама точка доступа. Другую половину, в основном ассоциацию и авторизацию, обслуживает контроллер. Это называется Split-MAC архитектурой.

К контроллеру через локальную коммутируемую сеть подключены точки доступа (конечно, производства Cisco, хоть и протокол взаимодействия CAPWAP открыт). Их может быть до сотен на контроллер, в зависимости от его производительности. Несколько контроллеров можно объединить в группы, при этом обеспечивается скоординированная работа контроллеров, и самих точек, согласно общим настройкам. Преимущества такого подхода очевидны: централизованное управление, гибкость настроек, отказоустойчивость, балансировка нагрузки, интеллектуальные функции вроде бесшовного роуминга, управления частотным ресурсом, мощностью, качеством обслуживания, авторизацией.

На точках доступа, подключенных к контроллеру, т.н. «легковесных» (lightweighted) работает практически такой же образ IOS (AIR-LAP-xxx), что и на обычных (standalone, AIR-AP-xxx). Разница в отсутствии режима «conf t», так как точки настраиваются контроллером централизованно. Прошивки между standalone lightweighted можно вручную менять «туда и обратно».

При старте точка доступ производит поиск лучшего из доступных контроллеров по достаточно сложной схеме, авторизуется, скачивает прошивку (если требуется), настройки, и начинает обслуживать клиентов. Между точкой и контроллером организован канал управления (UDP порт 5246), и канал данных (UDP порт 5247). Пользовательские данные инкапсулируются в UDP пакеты независимо от номера клиентского WLAN/VLAN, что позволяет размещать точки доступа где угодно в сети (на access портах коммутаторов), и централизовано управлять безопасностью на уровне VLAN на стороне контроллера. Для случая «удаленного офиса», где нет контроллера, предусмотрен режим с локальным свитчингом трафика клиентов.

Контроллер архитектурно представляет собой специализированный компьютер (разная аппаратная архитектура и разрядность, в зависимости от модели) с достаточно старой версией MontaVista Linux внутри. К ядру добавлено несколько модулей, иногда драйвера для железа, занимающегося аппаратным ускорением шифрования или пересылки пакетов. Все действия, связанные с жизнедеятельностью контроллера, исполняет большой монолитный процесс, оформленный как user-приложение.

Подключив контроллер к питанию, COM-порту (9600/8/N/1) и локальной сети, требуется произвести первоначальную настройку. Это просто, если понимаешь, что и зачем спрашивают. Ниже приведена процедура первоначальной настройки контроллера NME-AIR-WLC (модуль для маршрутизатора ISR), в моем случае успешно виртуализированного и затем запущенного в виртуальной машине:

Cryptographic library self-test. passed!

XML config selected

Validating XML configuration

Cisco is a trademark of Cisco Systems, Inc.

Software Copyright Cisco Systems, Inc. All rights reserved.

Welcome to the Cisco Wizard Configuration Tool

Use the '-' character to backup

Приостанавливаем действие фичи autoinstall. Она позволяет контроллеру автоматически загрузить по TFTP заранее приготовленный конфиг-файл. Таким образом, можно развернуть в сети очень много контроллеров, не прибегая к ручной настройке каждого. Полезно, если у вас работает система управления WCS.

Would you like to terminate autoinstall? [yes]: yes

AUTO-INSTALL: process terminated -- no configuration loaded

Настраиваем адресацию интерфейса управления. Это логический интерфейс, через который контроллер «общается» с внешним миром (кроме точек доступа). Обычная практика такова, что все физические интерфесы контроллера объединяют в EtherChannel группу (вы можете сделать это позднее), и в таком общем канале настраиваете сколько требуется логических интерфейсов, каждый в своем VLANе. В данном примере между коммутатором и контроллером создан trunk-порт, а обслуживание ведется через VLAN 310. Для access-порта, или если у вас применяется native VLAN, укажите номер 0. Адрес DHCP-сервера нужен для пересылки тому клиентских DHCP-запросов, если таковое будет настроено. Контроллер будет DHCP-релеем (хотя также может исполнять роль DHCP-сервера).

Management Interface IP Address: xx.xx.145.10

Management Interface Netmask: 255.255.255.128

Management Interface Default Router: xx.xx.145.1

Management Interface VLAN Identifier (0 = untagged): 310

Management Interface Port Num [1]:

Management Interface DHCP Server IP Address: xx.xx.145.9

Все контроллеры, кроме модели 5508, используют отдельный логический интерфейс ap-manager для общения с точками доступа. Необходимо настроить его адрес, обычно из той же сети:

AP Manager Interface IP Address: xx.xx.145.14

AP-Manager is on Management subnet, using same values

AP Manager Interface DHCP Server (xx.xx.145.9):

Последнй логический интерфейс — виртуальный. Он используется для передачи DHCP-запросов клиентам, веб-авторизации, роуминга. На него прописывают адрес, не использующийся нигде в сети и не маршрутизируемый, обычно это 1.1.1.1. Внимание: он должен быть одинаков для нескольких контроллеров, между которыми предполагается роуминг клиентов.

Virtual Gateway IP Address: 1.1.1.1

Для целей роуминга клиентов контроллеры объединяются в группы мобильности (mobility group), имя которой и предлагается задать. Также предлагается задать имя группы контроллеров, совокупно обеспечивающих управление радиорескрсом (частотный план и мощность, rf group). Хотя это могут быть разные группы по набору устройств и имени, здесь указывается общее имя (его можно изменить позднее):

Mobility/RF Group Name: WLAB

Визард предлагает создать одну беспроводную сеть (WLAN). Я обычно указываю здесь что-нибудь, все равно затем я эту сеть удаляю, и создаю правильную из веб-интерфейса.

Network Name (SSID): test

Режим бриджинга DHCP-пакетов экзотичен и на практике вряд ли применяется.

Configure DHCP Bridging Mode [yes][NO]:

Вы можете разрешить работу беспроводных клиентов, у которых IP-адрес прописан статически. Реально эта опция включает кэширование ARP на контроллере, что полезно.

Allow Static IP Addresses [YES][no]:

Для целей авторизации клиентов (а также доступа к контроллеру, и некоторых специфичных других) может быть использован внешний RADIUS-сервер, который удобнее настраивать позже через веб-интерфейс.

Configure a RADIUS Server now? [YES][no]: no

Warning! The default WLAN security policy requires a RADIUS server.

Please see documentation for more details.

Каждая точка доступа, и контроллер, имеют допустимые коды страны, в которой они работают. В действительности country code определяет разрешенный набор частот (каналов) и предельных мощностей, что влияет на работу алгоритмов автоматического выбора частоты и т.д. Крайне рекомендуется, чтобы во всей вашей сети список кодов стран был настроен единообразно.

Enter Country Code list (enter 'help' for a list of countries) [US]: RU

Контроллер предлагает включить сети 2.4 и 5 ГГц (11b/g/n и 11a/n соответственно). В действительности этот парамер передается на ассоциированные с контроллером точки доступа, на которых собственно и установлено радио. Я советую включать радио через веб-интерфейс уже после того, как все остальные параметры настроены.

Enable 802.11b Network [YES][no]: no

Enable 802.11a Network [YES][no]: no

Запрос на включение полезных алгоритмов динамического управления частотным ресурсом и мощностями, о чем мы говорили ранее.

Enable Auto-RF [YES][no]:

Настройки времени (сервер времени, и статичесски заданное время/часовой пояс) важны не только для правильности меток в лог-файлах, но и для работы авторизации точек доступа по сертификатам (они используют CAPWAP, основанный на DTLS, основанный на сертификатах с известными проверками сроков валидности).

Configure a NTP server now? [YES][no]: no

Configure the system time now? [YES][no]: no

Warning! No AP will come up unless the time is set.

Please see documentation for more details.

Наконец, если вы готовы, контроллер сохраняет конфигурацию, и перезапускается:

Configuration correct? If yes, system will save it and reset. [yes][NO]: yes

Configuration saved!

Resetting system with new configuration.

Всё, теперь устройство можно настраивать через веб-интерфейс управления, доступный через пару минут по адресу: httрs://xx.xx.145.10. Чтобы избежать ненужных вопросов о валидности сайта, контроллеру можно впоследствии выписать сертификат для работы SSL.

Контроллеры можно настраивать и через командную строку (консоль, telnet, ssh). От синтаксиса приверженцы IOS CLI будут плеваться, а фанаты JunOS окажутся в шоке. Командная строка, однако, очень полезна для дебагов, без которых вы в беспроводных системах Cisco просто шагу не ступите.

Теперь самое время прочитать исчерпывающее руководство по настройке контроллера, и ринуться в бой. При наличии рук и напильника достаточных средств можно подумать о внедрении крайне удобного централизованного средства управления беспроводной сетью NCS/WCS, скриншот которого приведен ниже:

На основе решений Cisco возможно построить корпоративную бесшовную Wi-Fi сеть, надежную и безопасную, управляемую из единой точки. В рамках такой сети может быть задействовано любое оборудование и сервисы Cisco. Трафик в корпоративной сети на базе устройств Cisco может передаваться по любой среде, конкретно в этой статье мы рассмотрим только типы устройств и настройки Wi Fi Cisco.

Беспроводные точки доступа и настройки WiFi Cisco

WiFi точка доступа Cisco может быть автономной (standalone) или работать под управлением специального контроллера точек доступа. Отличие этих двух видов точек только программная прошивка и, для многих моделей, возможна перепрошивка с одного варианта работы на другой на случай, если архитектура сети изменится и понадобится другая настройка Wi-Fi Cisco.

Флагманская серия точек доступа Cisco Aironet обеспечивает высокую, по нашему мнению лучшую в своей отрасли, производительность и стабильное качество радиоканала, WiFi сигнала.

Cisco поставляет свои точки доступа с разъемами для внешних антенн, со встроенными антеннами, а также отдельно Wi-Fi антенны разных видов и назначения.

Контроллеры Cisco WLC

Сложные корпоративные беспроводные сети работают под общим управлением WiFi контроллеров. Такие контроллеры иногда путают с Cisco вай фай роутерами, этого не следует делать, т.к. это совсем другой класс устройств.

Точки доступа Wi-Fi на предприятии регистрируются на контроллере, он раздает им настройки, управляет ими, а от точек уже получают беспроводной доступ конечные пользователи. Такой подход сильно упрощает развертывание и администрирование беспроводной сети, что, в результате, сокращает расходы на ее эксплуатацию.

Производительность аппаратных контроллеров зависит от их платформы, которая физически представляет собой своеобразный компьютер. Существуют также виртуальные контроллеры.

Между собой контроллеры отличаются количеством поддерживаемых беспроводных абонентов, подключаемых точек доступа,а также функционалом.

Wi-Fi контроллеры Cisco дают возможность:

- Гибко и централизованно настраивать Wi-Fi политики управления сетью

- Обеспечивать пользователям доступ к сетевым сервисам в ответ на их запросы

- Привести к единому стандарту конфигурации всех точек доступа, контролировать и синхронизировать апдейты их прошивок

- Противодействовать угрозам в Wi-Fi сетях

- Обеспечить приоритет трафика для голоса и видео, тем самым обеспечить надежную корпоративную связь

- Настроить сеть так, чтобы обеспечить действительно бесшовный роуминг для пользователей в ней

Для комбинированных Wi-Fi и беспроводных сетей (которых, на самом деле, большинство), есть беспроводные контроллеры, интегрированные в роутеры и свитчи. Такая интеграция устройств удешевляет владение ими, упрощает контроль и открывает широкий простор для разнообразных вариантов конфигурирования сети.

Уникальные технологии Wi-Fi контроллеров Cisco:

- Cisco CleanAir . По этой технологии сети могут самовосстанавливаться и оптимизироваться в случае помех. Таким способом защищается и поддерживается на требуемом уровне производительность сетей 802.11n. Фактически, это решение все время ищет помехи, классифицирует и насколько это возможно подавляет их влияние на сигнал так, что конечный пользователь часто не замечает разницы в работе сети, а если перебои и есть, то они минимальны. Когда источник проблемы классифицирован, система создает отчет для IT-службы, по которому уже можно устранить источник неприятностей. А подсистема превентивного реагирования на вторжения WIPS (Wireless Intrusion Prevention System) обнаруживает устройства на необычных Wi-Fi каналах или занимающиеся активной прослушкой эфира, чтобы взломать сети или получить секретные данные.

- Cisco ClientLink / ClientLink 2.0 . – позволяет максимально использовать ресурсы антенн Wi-Fi точек и клиентских устройств. Можно использовать MIMO и Beamforming одновременно для разных клиентов. В итоге получается, что доступная дистанция связи больше, а сама связь – надежнее и работает быстрее. Cisco ClientLink / ClientLink 2.0 повышает продуктивность как на восходящей, так и на нисходящей линии связи, что обеспечивает лучшее взаимодействие пользователей во время видеосвязи, получения электронной почты, загрузки файлов.

Cisco WCS – ПО для управления Wi-Fi сетью

Cisco Wireless Control System – единое программное решение, которое, будучи установленным на сервер, позволяет контролировать работу, мониторить состояние беспроводных сетей, настраивать политики безопасности, собирать статистику, формировать отчеты. Имеет графический интерфейс. Хорошо зарекомендовало себя в комплексе с платформой мобильных сервисов Cisco MSE.

Cisco MSE – сервер мобильных приложений

Cisco Mobility Service Engine обеспечивает доставку мобильных сервисов по Wi-Fi к enduser’ам, при этом учитывает всю специфику того, как должно функционировать конкретное приложение на стороне пользователя. Она реализует преимущества концепции BYOD («принеси свое устройство») и снижает связанные с этим риски. Система доступна в виде физического или виртуального устройства.

Службы MSE собирают и консолидируют информацию о девайсах пользователей в сети, их поведении и местоположении, о помехах, предотвращают вторжения в Wi-Fi сеть.

Cisco Identity Service Engine (ISE) – продвинутая идентификация пользователей и устройств

Cisco Identity Services Engine (ISE) – средство, чтобы из единого центра администрировать сеть и надежно контролировать доступ к ней. Цель ISE – сделать проще управление идентификацией в различных устройствах и приложениях, разграничить доступ пользователей в зависимости от собранной информации о них.

- настраивать и применять сложные политики доступа для конечных устройств, подключенных к маршрутизаторам и коммутаторам компании, что важно при быстром росте числа самых разнообразных мобильных устройств у пользователей.

- собирать о пользователях и устройствах полную информацию в реальном времени, сведения об их авторизации и аутентификации, локализовать положение, фиксировать время и способ подключения

- Снизить вероятность отказа или стороннего доступа в систему

- Настраивать гостевые порталы и гостевой доступ при необходимости за считанные минуты.

Пользователи, являющиеся гостями/клиентами компании, не удовлетворяющие требованиям безопасности, смогут воспользоваться этим доступом, но не получат доступа к сколько-нибудь важным подсистемам.

Платформа для управления WLAN – Cisco Prime Network Control System (NCS)

Платформа Cisco Prime обеспечивает единое управление, полную прозрачность и управляемость сети, видимость и своевременную диагностику устройств, составляющих сетевую инфраструктуру: коммутаторов, контроллеров Cisco WLC, точек доступа Cisco Aironet, управление, real-time доступ к высокопроизводительным бизнес-приложениям и критичным данным, безопасную корпоративную связь.

Кроме вышеперечисленного, с ее помощью вы можете централизованно управлять:

- мобильными сервисами Cisco MSE с wIPS (гибкая подсистема против вторжений)

- предотвращением взломов и разделение доступа Cisco ISE

- классификацией и устранением помех в радиочастотах CleanAir

- Службами определения местоположения

NCS является развитием отлично зарекомендовавшей себя платформы Cisco Wireless Control System (WCS), в наличии весь необходимый функционал для управления enterprise-системами 802.11n и 802.11a/b/g. Cisco Prime NCS позволяет эффективно справляться с любыми сетевыми неполадками, обеспечивая пользователям практически непрерывный доступ к сервисам, владеть полной информацией об оборудовании и пользователях сети.

Cisco Prime интуитивно понятна и сотрудники IT-подразделения могут быстро изучить ее, несложно масштабируется, подходит в равной мере для небольших офисных и гигантских корпоративных проводных и беспроводных сетей. Существуют ее физическая и виртуальная реализации.

Cisco Prime NCS работает в рамках политики Cisco Unified Wireless Network, которая сочетает в себе сильные стороны беспроводных и проводных сетей, чтобы в конечном итоге дать клиенту масштабируемую, управляемую и безопасную WLAN с низкой стоимостью владения.

Внедрение беспроводных сетей Wi-Fi от Cisco

У Cisco очень широкая линейка оборудования, вполне реально развернуть сколь угодно сложную беспроводную сеть на базе исключительно устройств Cisco. Это считается хорошей практикой и избавляет IT-специалистов от многих проблем, поскольку все устройства будут заведомо совместимы между собой и обеспечат качественное радиопокрытие – при грамотной настройке можно получить качественный и действительно бесшовный WiFi Cisco.

К сожалению, столь же хороший результат нельзя гарантировать, если в сети используется оборудование разных производителей – большинство протоколов и технологий Cisco закрыты и являются секретом, потому чужое оборудование может не поддерживать или работать с ними нестабильно.

Как видно из написанного ранее в этой статье, системы Wi-Fi Cisco наиболее эффективны, когда используются в комплексе, правильно внедрены и настроены. Для этого не достаточно просто посмотреть в интернете, как подключить роутер Cisco, ведь процесс внедрения включает в себя:

Перед владельцами больших квартир, загородных домов и дач, а так же малых офисов часто встает задача, как покрыть сетью WiFi все помещения, чтобы интернет был в каждом уголке, особенно если перекрытия и стены плохо пропускают сигнал WiFi. Еще одна проблема – в цене вопроса. Специализированные сетевые системы, предполагающие развертывание многочисленных точек доступа, дороги и часто неподъемны по цене как для частных пользователей, так и для бизнеса.

На помощь в решении таких проблем может прийти управляющий контроллер MikroTik CAPsMAN. Этот программный комплекс бесплатен, входит в состав операционной системы RouterOS и может быть развёрнут абсолютно на любом устройстве компании MikroTik. В качестве управляемых точек доступа подойдут любые Wi-Fi маршрутизаторы Mikrotik с лицензией 4 уровня, даже самые недорогие (hAP mini, hAP Lite, mAP lite).

В качестве примера рассмотрим развертывание Wi-Fi сети в дачном доме. Предположим, что уже есть устройство, настроенное на подключение к сети Интернет, например, SXT LTE подключенный к LTE сети одного из сотовых операторов. Теперь задача заключается в создании сети, раздающей Интернет на всей площади дома. При этом желательно не затрачивать значительные суммы на приобретение точек доступа и дополнительных аппаратных контроллеров. В данном примере в качестве контролирующего устройства использовалась модель маршрутизатора RB951-Ui-2HnD-in, а в качестве двух точек доступа модель RB mAP, хотя настройки будут идентичны и для других устройств Mikrotik. Стоимость такого минимально необходимого набора может быть сравнима со стоимостью только одной точки доступа другого производителя.

В целом, задача будет состоять в том, чтобы устройство RB951-Ui-2HnD-in было настроено как свитч, коммутирующий между собой порты Ethernet (главным маршрутизатором уже является SXT LTE). А на устройствах mAP будет настроен сетевой мост (bridge), коммутирующий между собой порты Wireless и Ethernet. Для удобства развертывания пользователем может быть выбрано любое устройство Mikrotik с RouterOS, но особенно удобным будет устройство, имеющее функции исходящего питания по PoE (например, hEX PoE lite), чтобы «запитать» точки доступа непосредственно от контроллера и не занимать дополнительные электрические розетки для каждой точки доступа. Также подача питания по PoE позволяет более незаметное расположение точек доступа практически в любом месте.

Предполагается, что все устройства перед началом работы сброшены «в ноль» без начальной конфигурации. Настройка начинается с точек доступа. В нашем примере их всего две и настройки на них абсолютно идентичны (при необходимости добавления большего числа точек действия выполняются полностью аналогично). Так что, настроив одно устройство, пользователь может легко скопировать конфигурацию с одного устройства, на другое, затратив минимальное время.

В первую очередь на точках доступа необходимо настроить программный мост (bridge) и объединить в него порты Ethernet и Wireless.

Рисунок 1. Создание сетевого моста на точках доступа.

Рисунок 2. Добавление интерфейсов в сетевой мост.

Это почти все необходимые настройки. Остается только активировать режим управляемой точки доступа CAP. В этом режиме настройки беспроводной сети Wireless будут управляться контроллером CAPsMAN. Сделать это можно в меню Wireless -> CAP. Здесь необходимо выбрать интерфейс управляемый контроллером – wlan и интерфейс, по которому будет обнаруживаться сам контроллер – bridge1. Также, в меню «Bridge» нужно выбрать интерфейс, куда будут входить пользователи, подключившиеся к данному устройству «по воздуху» в случае если мы будем использовать Local Forwarding, режим при котором пользователи попадают в сеть непосредственно на точке доступа.

Рисунок 3. Настройка режима управляемой точки доступа CAP.

Теперь нужно настроить контроллер CAPsMAN. Учитывая, что раздачей адресов по DHCP, маршрутизацией и доступом в Интернет занимается SXT LTE, на которой предварительно уже были сделаны необходимые настройки, то из необходимых настроек остается на контроллере объединить порты в сетевой мост (bridge) по аналогии с тем, как это было сделано на точках доступа.

Рисунок 4. Создание моста на устройстве с контроллером.

Рисунок 5. Добавление интерфейсов в сетевой мост на устройстве с контроллером.

Теперь необходимо настроить сам контроллер. Для этого нужно открыть меню «CAPsMAN» и перейти на вкладку Security Cfg, на которой нужно добавить новое правило безопасности подключения согласно скриншоту ниже.

Рисунок 6. Создание конфигурации безопасности для контроллера CAPsMAN.

Естественно, все настройки в данном руководстве приведены в качестве базового примера и для обеспечения безопасности своей сети в реальных условиях рекомендуется использовать более «сильный» пароль.

Далее нужно добавить новый профиль на вкладке Datapaths с настройками аналогичными рисунку ниже. Здесь нужно указать параметры Local Forwarding и Client To Client Forwarding. Первый отвечает за то чтобы подключившиеся пользователи выходили в сеть сразу на точке доступа, об этом было упомянуто выше при настройке точек доступа, а второй за то, чтобы клиенты могли взаимодействовать между собой, то есть, чтобы не было так называемой изоляции клиентов (Client Isolation). Естественно, если создается «гостевая» сеть для «чужих» клиентских устройств, изоляцию лучше включить.

Рисунок 7. Настройка работы с прохождением данных (Datapath).

Далее Теперь на вкладке Channels необходимо настроить параметры беспроводной сети. Эти параметры пока не относятся к привычным SSID и паролю, а определяют радиочастотные характеристики, включая полосу частот и ширину канала, на которой будут работать точки доступа.

Рисунок 8. Настройка профиля радиочастотных характеристик беспроводной сети в контроллере.

Следующим этапом, будет «объединение» всех предыдущих профилей в единую конфигурацию контроллера. Делается это на вкладке Configuration.

Рисунок 9. Создание единой конфигурации контроллера.

Поочередно на вкладках Channel, Datapath и Security нужно указать ранее созданные профили. Можно и не создавать профили а указать всю необходимую конфигурацию прямо на месте. Но использование профилей вопрос субъективный и по нашему мнению предоставляет более гибкие возможности для конфигурации в будущем. Здесь же, на вкладке Wireless нужно указать название создаваемой Wi-Fi сети – SSID.

Следующим этапом настраивается распространение единых параметров, заданных на уровне контроллера CAPsMAN, на точки доступа. Делается это на вкладке Provisioning. Для этого нужно создать новый профиль со следующими настройками:

Рисунок 10. Создание профиля распространения настроек.

Где в качестве основной конфигурации (Master Configuration) нужно выбрать ту, что была создана на предыдущем этапе.

И последним пунктом настройки идет включение самого контроллера. Для этого необходимо перейти на вкладку CAP Interface, нажать кнопку Manager и установить чекбокс «enabled».

Рисунок 11. Включение контроллера CAPsMAN в работу.

После выполнения всех этих настроек, точки доступа соединятся с контроллером и получат соответствующие настройки. На самом контроллере в разделе CAP interface появятся динамические интерфейсы управляемых точек доступа.

Рисунок 12. Управляемые точки доступа в интерфейсе контроллера CAPsMAN.

А подключившись к точке доступа, можно увидеть в настройках Wireless информацию о контролируемой конфигурации.

Рисунок 13. Отображение информации о контроллере в интерфейсе точек доступа.

Теперь сеть WiFi централизованно управляется контроллером, и ее покрытие может быть распространено на каждый уголок в доме или офисе (при подключении нужного числа точек доступа), а все клиентские устройства будут централизованно выходят в интернет через единую сеть.

Читайте также: