Настройка правил фильтрации на межсетевом экране

Последнее время нас все чаще спрашивают с чего должна начинаться настройка межсетевого экрана нового поколения. Обладатели нового NGFW не всегда понимают, как нужно активировать или настроить опции, чтобы устройство обеспечивало защиту корпоративной сети.

В данной публикации мы рассмотрим пошаговую инструкцию (HOWTO) для настройки и запуска межсетевого экрана на примере оборудования трёх производителей: Cisco, Huawei, Fortinet.

Группируем настройки по типу, решаемым задачам - и приступим!

Администрирование

- Административные учётные записи и пароли по умолчанию либо пустые, либо общеизвестные, либо доступные из документации. Если их не поменять, то злоумышленники без труда получат доступ к управлению устройством.

- Ограничить доступ нужно только IP-адресами рабочих станций администраторов для того, чтобы пользователи, и тем более злоумышленники, не смогли бы провести атаку на подбор пароля.

- Защищённые протоколы управления исключают возможность перехвата пароля, передаваемого в открытом виде, например, по сети Интернет.

- Неизменённые настройки по умолчанию могут быть использованы для получения данных о структуре локальной сети или даже компрометации устройства.

1. Задать IP-адресацию интерфейсов. Как минимум, двух: для подключения к сети интернет (WAN) и для локальной сети (LAN). Опционально: настроить DHCP сервер.

|  |  |

2. Настроить маршрутизацию. Как минимум: маршрут по умолчанию. Опционально: с использованием протоколов динамической маршрутизации (в крупных сетях).

|  |  |

3. Обновить версию операционной системы до последней, актуальной и рекомендованной производителем. ПО доступно на сайте при наличии сервисного контракта.

|  |  |

4. Опционально: настроить работу двух устройств в режиме HA (high availability) пары (собрать кластер). На Cisco возможность собрать кластер под управлением Firepower Device Manager появляется на сегодняшний день только при наличии Firepower Management Center (FMC).

|  |

Если не сделать: при ненастроенной или настроенной с ошибками маршрутизации не будет связанности между сетями, а также не будет доступа к сети Интернет.

Неактуальная версия прошивки может содержать уязвимости и быть нестабильной в работе.

Режим работы в кластере позволит повысить уровень доступности сервисов

1. Настроить подключение ресурсов локальной сети к сети Интернет с использованием динамической трансляции адресов (SNAT)

|  |  |

2. Настроить доступ из сети Интернет к ресурсам локальной сети с использованием статической трансляции сетевых адресов и портов (DNAT).

|  |  |

3. Настроить доступы между сегментами локальной сети на сетевом уровне.

|  |  |

Для чего это нужно: правило по умолчанию запрещает прохождение любого трафика, без задания правил фильтрации не будет доступа как между локальными сетями, так и сетью Интернет.

1. Настроить подключение удалённых площадок друг с другом (Site to Site).

|  |  |

2. Настроить удалённый доступ (Remote Access).

|  |  |

3. Опционально: настроить двухфакторную аутентификацию для доступа к VPN (2FA).

Для чего нужно: все современные NGFW позволяют организовать связь между разнесёнными площадками поверх любых сетей, в том числе Интернет. Также можно настроить защищённый доступ к ресурсам компании из любого места сети Интернет как IPSEC, L2TP, так и SSL VPN. Двухфакторная аутентификация (FortiToken, Cisco DUO) позволяет более эффективно защитить удалённый доступ к локальной сети.

Контентная фильтрация

1. Подключить устройство к облачным сервисам обновлений. Обновить базы данных средств защиты.

|  |  |

2. Настроить профили антивируса, URL-фильтрации, предотвращения вторжений, защиты DNS и т. п. Более детально будет рассмотрено в тематических обзорах. Пример для URL фильтрации:

|  |  |

3. Активировать функционал инспекции SSL-трафика для поиска вредоносного трафика внутри шифрованных туннелей.

|  |  |

4. Привязать профили защиты и SSL-инспекции к трафику внутри правил Firewall

|  |  |

Что будет если не сделать: существует множество уязвимостей протоколов уровня приложений, которые невозможно обнаружить на сетевом уровне. Расширенные средства позволяют проанализировать уровни 5-7 на предмет наличия вредоносного трафика. Более того, на сегодняшний день более половины трафика является шифрованными по технологии SSL, что не позволяет провести анализ трафика без дешифрации.

Аутентификация

1. Подключить устройство к Microsoft AD.

|  |  |

2. Опционально: подключить устройство к серверу аутентификации/авторизации (Cisco ISE, FortiAuthenticator, Huawei Agile Controller)

3. Опционально: настроить получение данных от смежных систем (SSO)

Что это даёт: с настройками по умолчанию доступ к ресурсам сети Интернет ограничивается на основе IP-адресов. Существует возможность настройки доступа на основе аутентификационных данных, полученных из Microsoft AD. Появляется возможность расширенного протоколирования событий на основе данных пользователей из службы каталогов. Подключение к выделенным серверам аутентификации/авторизации (ААА) позволяет гибко настроить политики доступа в организации. Смежные системы могут предоставить данные для доступа через технологию единого входа (Single sign on).

Регулярное архивирование конфигураций позволяет отслеживать все внесённые изменения.

Иерархия утверждения для настройки фильтров межсетевых экранов

Для настройки стандартного фильтра межсетевых экранов можно включить следующие утверждения. Для стандартного фильтра межсетевых экранов IPv4 это family inet утверждение является необязательным. Для стандартного фильтра межсетевых экранов IPv6 family inet6 эта процедура является обязательной.

Можно включить конфигурацию межсетевых экранов на одном из следующих уровней иерархии:

[edit logical-systems logical-system-name ]

Для фильтрации межсетевых экранов без с состоянием состояния необходимо разрешить выходной туннельный трафик через фильтр брандмауэра, примененный к вводимом трафику интерфейса, который является интерфейсом следующего перехода, к месту назначения туннеля. Фильтр межсетевых экранов влияет только на пакеты, которые по туннелю выходят из маршрутизатора (или коммутатора).

Семейства протоколов фильтрации межсетевых экранов

Конфигурация фильтра брандмауэра характерна для конкретного семейства протоколов. Под утверждением включим одно из следующих правил, чтобы указать семейство протоколов, для которого firewall необходимо фильтровать трафик:

family any - Фильтрация трафика, не зависят от протокола.

family inet -Фильтрация трафика протокола Internet Protocol версии 4 (IPv4).

family inet6 - Фильтрация трафика протокола Internet версии 6 (IPv6).

family mpls -Фильтрация MPLS трафика.

family vpls - Фильтрация трафика виртуальных частных lan-сервисов (VPLS).

family ccc - Фильтровать трафик с перекрестным подключением (CCC) цепи уровня 2.

family bridge -Фильтровать трафик с ремированиями уровня 2 только серия MX универсальных edge маршрутизаторов.

family ethernet-switching -Фильтрация трафика уровня 2 (Ethernet).

Утверждение необходимо только для указания семейства family family-name протоколов, иных, чем IPv4. Для настройки фильтра межсетевых экранов IPv4 можно настроить фильтр на уровне иерархии, не включив утверждение, так как уровни иерархии [edit firewall] family inet [edit firewall] [edit firewall family inet] эквивалентны.

Для фильтра семейства мостов критерии соответствия ip-протокола поддерживаются только для IPv4, а не для IPv6. Это применимо к картам линии, которые поддерживают микросхемы Trio Junos, например, для линк-карт MPC MPC 3D.

Имена и параметры фильтра брандмауэра

Под family family-name утверждением можно включить утверждения для создания и имен filter filter-name межсетевых экранов фильтров. Имя фильтра может содержать буквы, цифры и дефис (-) и длиной до 64 символов. Чтобы включить пробелы в имени, включив все имя в кавычках (" ").

На уровне иерархии следующие утверждения являются [edit firewall family family-name filter filter-name ] необязательными:

instance-shared (серия MX маршрутизаторы с модульными концентраторами портов (только MPCS)

Термины фильтра межсетевых экранов

В этом filter filter-name выражении можно включить утверждения для создания и имен term term-name фильтра.

Необходимо настроить как минимум один термин в фильтре межсетевых экранов.

В фильтре межсетевых экранов необходимо указать уникальное имя для каждого термина. Термин "имя" может содержать буквы, цифры и дефис (-) и может содержать до 64 символов. Чтобы включить пробелы в имени, включив все имя в кавычках (" ").

Важен порядок указания терминов в конфигурации фильтра межсетевых экранов. Термины фильтра межсетевых экранов оцениваться в порядке их настройки. По умолчанию новые термины всегда добавляются к концу существующего фильтра. Команду configuration insert mode можно использовать для переубора условий фильтра межсетевых экранов.

На уровне иерархии утверждение не действует в том же [edit firewall family family-name filter filter-name term term-name ] термине, что и или filter filter-name from then утверждения. Если он включен на этом уровне иерархии, утверждение filter filter-name используется для вложения межсетевых экранов в фильтры.

Условия совпадения фильтра межсетевых экранов

Условия совпадения фильтра межсетевых экранов специфически для типа фильтруемого трафика.

За исключением трафика IPv4 MPLS IPv6 с тегами, в этом выражении необходимо указать условия совпадения from этого термина. Для трафика MPLS IPv4 с тегами, в этом выражении определяются условия совпадения, специфические для адреса IPv4, а также условия совпадения порта IPv4 в этом ip-version ipv4 protocol (tcp | udp) выражении.

Для MPLS IPv6 с тегами в этом выражении определяются условия совпадения, специфические для адресов IPv6, а также условия совпадения портов IPv6 в этом ip-version ipv6 protocol (tcp | udp) выражении.

Табл. 1 описывает типы трафика, для которого можно настраивать фильтры межсетевых экранов.

Табл. 1: Условия совпадения фильтра межсетевых экранов для семейства протоколовУровень иерархии, при котором заданы условия совпадения

Протокол не зависит от протокола

[edit firewall family any filter filter-name term term-name ]

Полный список условий совпадения см. в "Условия совпадения фильтра межсетевых экранов для независимого от протокола трафика".

[edit firewall family inet filter filter-name term term-name ]

Полный список условий совпадения см. в "Условия совпадения фильтра межсетевых экранов для трафика IPv4".

[edit firewall family inet6 filter filter-name term term-name ]

Полный список условий совпадения см. в "Условия совпадения фильтра межсетевых экранов для трафика IPv6".

[edit firewall family mpls filter filter-name term term-name ]

Полный список условий совпадения см. в "Условия совпадения фильтра межсетевых экранов для MPLS трафика".

Адреса IPv4 в MPLS потоках

[edit firewall family mpls filter filter-name term term-name ip-version ipv4 ]

Полный список условий совпадения см. в перечне условий совпадения фильтра межсетевых экранов MPLS трафика IPv4 или IPv6.

Порты IPv4 в MPLS потоках

[edit firewall family mpls filter filter-name term term-name ip-version ipv4 protocol (tcp | udp)]

Полный список условий совпадения см. в перечне условий совпадения фильтра межсетевых экранов MPLS трафика IPv4 или IPv6.

Адреса IPv6 в MPLS потоках

[edit firewall family mpls filter filter-name term term-name ip-version ipv6 ]

Полный список условий совпадения см. в перечне условий совпадения фильтра межсетевых экранов MPLS трафика IPv4 или IPv6.

Порты IPv6 в MPLS потоках

[edit firewall family mpls filter filter-name term term-name ip-version ipv6 protocol (tcp | udp)]

Полный список условий совпадения см. в перечне условий совпадения фильтра межсетевых экранов MPLS трафика IPv4 или IPv6.

[edit firewall family vpls filter filter-name term term-name ]

Полный список условий совпадения см. в "Условия совпадения фильтра межсетевых экранов для трафика VPLS".

[edit firewall family ccc filter filter-name term term-name ]

Полный список условий совпадения см. в "Условия совпадения фильтра межсетевых экранов для трафика CCC уровня 2".

Замыкание 2-го уровня

(серия MX только маршрутизаторы и коммутаторы серии EX)

[edit firewall family bridge filter filter-name term term-name ]

[edit firewall family ethernet-switching filter filter-name term term-name ] (только для коммутаторов серии EX)

Полный список условий совпадения см. в перечне условий совпадения фильтра межсетевых экранов для трафика с помощью 2-го уровня.

Если адрес IPv6 указан в состоянии совпадения (условия совпадения), используйте синтаксис для текстовых представлений, описанных в address destination-address source-address RFC 4291, IP-архитектуре версии 6. Дополнительные сведения об адресах IPv6 см. в обзоре IPv6 и поддерживаемых стандартах IPv6.

Действия по фильтру межсетевых экранов

В утверждениях для термина фильтра брандмауэра можно указать действия, которые необходимо принять для пакета, который соответствует then термину.

Табл. 2 суммирует типы действий, которые можно задать в термине фильтра межсетевых экранов.

Останавливает все оценки фильтра межсетевых экранов для конкретного пакета. Маршрутизатор (или коммутатор) выполняет указанное действие, и для проверки пакета не используются дополнительные условия.

В термине фильтра межсетевых экранов можно задать только одно действие. Тем не менее, можно указать одно действие, завершающее действие, одним или более неудающим действием в одном и том же сроке. Например, в термине можно указать accept с и count syslog . Независимо от количества терминов, содержащих термины действий, как только система обрабатывает о прекращении действия в течение срока, обработка всего фильтра межсетевых экранов прекращается.

Выполняет другие функции пакета (например, приращение счетчика, ведение журнала информации о загоне пакета, выборка пакетных данных или отправка информации удаленному хосту с помощью функции системного журнала), но для проверки пакета используются любые дополнительные условия.

Все неустанавливающие действия включают неявное действие принятия. Данное действие при приеме осуществляется в том случае, если в том же сроке не было настроено ни одного другого действия.

Только для стандартных фильтров межсетевых экранов действие направляет маршрутизатору (или коммутатору) выполнение настроенных действий на пакете, а затем, вместо того, чтобы прервать фильтр, использует следующий термин фильтра для оценки next term пакета. Если включено действие, совпадающий пакет оценивается в соответствие со следующим термином next term фильтра межсетевых экранов. В противном случае совпадающий пакет не будет оцениваться с последующими условиями фильтра межсетевых экранов.

Например, при настройке термина с неустановимым действием его действие меняется с неявного на count discard неявное. accept Это next term действие вынуждает продолжать оценку фильтра межсетевых экранов.

Действие, прервав действие, нельзя настроить в том же next term термине фильтра. Однако можно настроить действие на следующий термин с другим действием, неудающим действием в том же термине фильтра.

В стандартной конфигурации фильтра брандмауэра поддерживается до 1024 next term действий. Если стандартный фильтр межсетевых экранов настроен на превышение этого предела, в данной конфигурации возможно установить ошибку commit.

На Junos OS Evolved next term не может появиться последний срок действия. Термин фильтра, который определяется как действие, но не имеет настроенных условий next term совпадения, не поддерживается.

Межсетевой экран (Firewall) позволяет контролировать движение трафика на уровне IP-адресов и портов, а также поддерживает NAT . Это первый и главный инструмент, защищающий сети предприятия от угроз извне и контролирующий доступ пользователей за пределы сети.

Модуль «Межсетевой экран» можно открыть двумя способами:

В модуле расположены следующие вкладки:

Межсетевой экран

На данной вкладке отображаются:

- статус службы ( запущен , остановлен , выключен , не настроен );

- кнопка «Включить» («Выключить») — позволяет запустить или остановить службу;

- журнал последних событий.

Внимание! Выключать межсетевой экран не рекомендуется. Выключая межсетевой экран, вы оставляете сервер без защиты от подключений извне. Кроме того, при включении ИКС именно межсетевой экран генерирует NAT для всех сетей, поэтому, если перезагрузить ИКС с выключенным межсетевым экраном, у всех пользователей пропадет доступ в сеть Интернет.

Настройки

На данной вкладке можно настроить доступ к ИКС при помощи межсетевого экрана.

- Если требуется, укажите:

- адреса и подсети, с которых разрешен доступ к управлению ИКС через веб-интерфейс и к серверу ИКС по SSH ;

- максимальное количество активных соединений — позволяет ограничить количество подключений к ИКС;

- режим работы межсетевого экрана — позволяет задать порядок запуска служб ipfw и pf, на которых основывается работа межсетевого экрана ИКС. Вариант ipfw -> pf является рекомендованным и выставлен по умолчанию, но может препятствовать корректной работе правил, ограничивающих скорость, а также VPN. В таком случае можно изменить режим на pf -> ipfw .

- Нажмите «Сохранить».

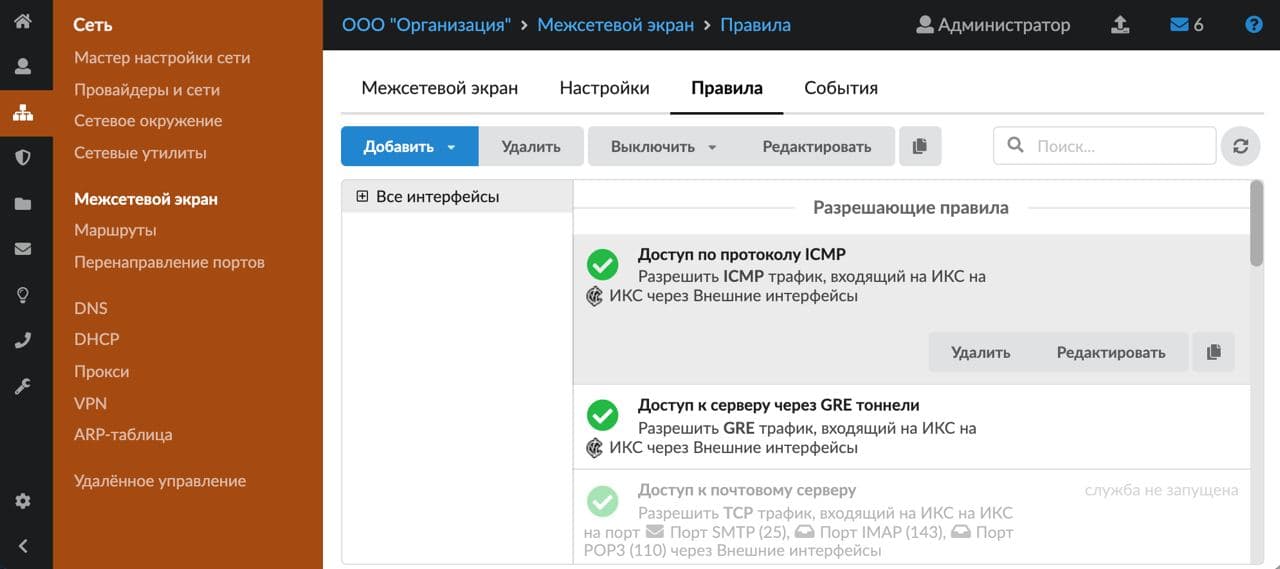

Правила

На данной вкладке происходит основная настройка доступа.

Слева расположен список всех интерфейсов ИКС в виде дерева, справа — список правил. При нажатии на интерфейс будут показаны только те правила, которые относятся к данному интерфейсу.

Здесь можно настроить следующие правила:

-

— разрешают доступ; — запрещают, ограничивают доступ; — определяют, какой трафик будет обрабатываться в первую очередь (например, телефония), а какой — в последнюю (например, e-mail); — определяют, по какому пути трафик отправляется в каждую сеть; — позволяют задать максимальную скорость для определенных соединений.

По умолчанию в ИКС всегда есть общее запрещающее правило для всего трафика. Это самая популярная политика безопасности в мире: «все, что не разрешено — запрещено».

Разрешающие правила в ИКС всегда приоритетнее запрещающих и используются для того, чтобы открывать доступ только к определенным службам. При установке в ИКС автоматически создаются разрешающие правила для самых популярных служб. Программа предоставляет возможность управлять этими правилами на свое усмотрение (оставить, удалить, модифицировать).

Для того чтобы скопировать созданное правило межсетевого экрана, нажмите на него в списке, а затем — на кнопку .

Внимание! Выключение межсетевого экрана оставит работающими только правила NAT. Все правила, ограничивающие доступ извне, будут отключены, что может негативно сказаться на безопасности системы. Отключайте межсетевой экран только при крайней необходимости.

Инструкция по настройке правил Firewall для виртуальных серверов в панели управления Serverspace.

Что это такое?

С помощью межсетевого экрана прямо из панели управления можно управлять доступом к серверу, сетевыми пакетами данных. Данная опция отдельно не тарифицируется и входит в стоимость сервера.

На данный момент существует ограничение в 50 правил, если вам будет недостаточно этого лимита, то увеличить его можно по запросу в техническую поддержку.

Сетевая архитектура

Для избежания конфликта правил межсетевого экрана и его правильной настройки необходимо понимать порядок действия существующих брандмауэров. Во-первых, вы можете настроить брандмауэр для частной сети. Во-вторых, для сервера через панель управления. В-третьих, вы можете настроить внутренний брандмауэр, например, для Linux через iptables, для Windows - встроенный.

Для входящих пакетов первым будет применяться брандмауэр на уровне сети (при наличии). Если пакет прошел, дальше будет применяться фаерволл на уровне сервера, в последнюю очередь будет использоваться внутренний программный механизм. Для исходящих пакетов будет применена обратная последовательность действий.

Мы не рекомендуем одновременно использовать межсетевой экран на уровне сервера и внутренний программный:

Создание правила

Конфигурация брандмауэра доступна для всех VPS и находится в настройках сервера в разделе Firewall.

Важно:

- порядок правил имеет значение, чем меньше порядковый номер правила (чем выше он в списке), тем выше его приоритет. Изменять последовательность правил можно с помощью Drag and Drop, перетащив правило левой кнопкой мыши на нужную позицию;

- по умолчанию - все пакеты данных, как входящие, так и исходящие разрешены.

Для создания правила нажмите кнопку Добавить:

Перед вами откроется окно добавления правила. Необходимо заполнить следующие поля:

- Name - понятное для пользователя название (не более 50 символов), как правило кратко описывает назначение правила;

- Direction - направление пакетов, для которых необходимо применить правило, принимает одно из двух значений: Incoming или Outgoing. Incoming - правило распространяется на входящие пакеты данных, Outgoing - на исходящие;

- Source/Destination - в зависимости от направления содержит IP-адрес сервера или одно из значений: IP-адрес, CIDR, диапазон IP-адресов и any;

- SourcePort/DestinationPort - при выборе протокола TCP, UDP или TCP and UDP возможно указать порт, диапазон портов, либо Any;

- Action - действие, которое необходимо применить, принимает одно из двух значений: Allow или Deny. Allow - разрешение пересылки пакетов данных, Deny - запрет пересылки;

- Protocol - тип протокола, доступно ANY, TCP, UDP, TCP and UDP и ICMP.

Для создания правила нажмите Сохранить.

В нашем примере правило блокирует все входящие на сервер пакеты:

Чтобы созданное правило вступило в силу необходимо сохранить изменения с помощью кнопки Сохранить. Вы можете создать несколько правил и затем сохранить все разом:

После этого страница будет выглядеть следующим образом:

Приоритет правил

Чем меньше порядковый номер правила (чем выше оно в списке), тем выше его приоритет. Например, после того как было создано запрещающее правило для всего входящего трафика, создадим правило разрешающее получать входящие пакеты по 80 порту протокола Tcp. После сохранения изменений при такой конфигурации данный порт все также будет недоступен, в связи с тем, что запрещающее правило имеет более высокий приоритет:

Для изменения приоритета правил перетащите с помощью левой кнопки мыши разрешающее правило на первое место и сохраните изменения:

После сохранение порядковые номера правил изменятся, а также изменится их приоритет:

Теперь конфигурация брандмауэра позволяет получать пакеты по протоколу Tcp по 80 порту, остальные пакеты проходить не будут.

Читайте также: