Настройка ipsec keenetic 4g

Изначально VPN планировался только для организации канала между мини-роутером родителей и домашним «подкроватным» сервером, по совместительству выступающим в роли маршрутизатора.

Спустя небольшой промежуток времени к этой компании из двух устройств добавился Keenetic.

Но единожды начав, остановиться оказалось сложно, и вскоре на схеме появились телефоны и ноутбук, которым захотелось скрыться от всевидящего рекламного ока MT_Free и прочих нешифрованных WiFi-сетей.

Потом у всеми любимого РКН наконец-то окреп банхаммер, которым он несказанно полюбил прилюдно размахивать во все стороны, и для нейтрализации его заботы о простых смертных пришлось поддержать иностранный IT-сектор приобрести VPS за рубежом.

К тому же некоей гражданке, внешне напоминающей Шапокляк, всюду бегающей со своим ридикюлем Пакетом и, вероятно, считающей что «Кто людям помогает — тот тратит время зря. Хорошими делами прославиться нельзя», захотелось тайком подглядывать в чужой трафик и брать его на карандаш. Придется тоже защищаться от такой непрошенной любви и VPN в данном случае именно то, что доктор прописал.

Подведем небольшой итог. Нужно было подобрать решение, которое в идеале способно закрыть сразу несколько поставленных задач:

- Объединить сети между Linux-маршрутизаторами

- Построить туннель между Linux и бытовым Keenetic

- Дать доступ к домашним ресурсам и интернету носимым устройствам (телефоны, ноутбуки) из недоверенных сетей

- Создать надежно зашифрованный туннель до удаленной VPS

Обзор существующих решений

Коротко пройдемся по тому что есть сейчас:

Дедушка Ленин всех протоколов. Умер, «разложился на плесень и на липовый мёд».

Кто-то, кроме одного провайдера, это использует?

Проект развивается. Активно пилится. Легко создать туннель между двумя пирами, имеющими статический IP. В остальных случаях на помощь всегда готовы придти костыли, велосипеды с квадратными колёсами и синяя изолента, но это не наш путь.

- Поддержка множества платформ — Windows, Linux, OpenWRT и её производные, Android

- Стойкое шифрование и поддержка сертификатов.

- Гибкость настройки.

- Работа целиком и полностью в user-space.

- Ограниченная поддержка со стороны домашних машрутизаторов — кривенько-косенько на Mikrotik (не умаляя остальных достоинств железок) и нормально в OpenWRT.

- Сложности с настройкой мобильных клиентов: нужно скачивать, либо создавать свой инсталлятор, копировать куда-то конфиги.

- В случае наличия нескольких туннелей ждут танцы с правкой systemd-юнитов на сервере.

- Относительно широкая поддержка различных платформ — Windows, Android, Mac на базе родного приложения Cisco Anyconnect из магазина — идеальный вариант предоставить доступ ко внутренней сети носимым устройствам.

- Стойкое шифрование, поддержка сертификатов, возможность подключения 2FA

- Сам протокол полностью TLS-based (в отличие от OpenVPN, который легко детектится на 443 порту). Кроме TLS поддерживается и DTLS — во время установленного сеанса клиент может переключится на передачу данных через UDP и обратно.

- Прекрасное сосуществование на одном порту как VPN, так и полноценного web-сервера при помощи sniproxy.

- Простота настройки как сервера, так и клиентов.

- Работа целиком и полностью в user-space.

- TCP поверх TCP плохая идея.

- Поддержки со стороны customer-grade оборудования нет.

- Сложность установки туннелей между двумя Linux: теоретически можно, практически — лучше потратить время на что-то более полезное.

- В случае наличия нескольких туннелей ждут танцы с несколькими конфигами и правкой systemd-юнитов.

IKEv2 IPSEC

- Необходимо потратить немного времени на изучение и понять как это работает

- Особенность, которая может сбить с толку новичка: IPSec, в отличие от привычных VPN решений, не создает сетевые интерфейсы. Задаются только политики обработки трафика, всё остальное разруливается средствами firewall.

Приступаем к настройке

Определившись с решением приступаем к настройке. Схема сети в моем случае имеет следующий вид (убрал под спойлер)

Первый шаг. От простого к сложному: туннели с использованием pre-shared keys (PSK)

На обоих Linux-box устанавливаем необходимые пакеты:

На второй стороне аналогично:

В данном случае в качестве ID выступает вымышленный адрес элестронной почты. Больше информации можно подчерпнуть на официальной вики.

Секреты сохранены, движемся дальше.

Аналогично редактируем на удаленном пире /etc/strongswan/ipsec.conf:

Если сравнить конфиги, то можно увидеть что они почти зеркальные, перекрёстно поменяны местами только определения пиров.

Директива auto = route заставляет charon установить ловушку для трафика, подпадающего в заданные директивами left/rightsubnet (traffic selectors). Согласование параметров туннеля и обмен ключами начнутся немедленно после появления трафика, попадающего под заданные условия.

Рестартуем strongswan на обоих серверах и пробуем выполнить ping центрального узла:

Нелишним будет так же убедиться что в файле /etc/strongswan/strongswan.d/charon.conf на всех пирах параметр make_before_break установлен в значение yes. В данном случае демон charon, обслуживающий протокол IKEv2, при выполнении процедуры смены ключей не будет удалять текущую security association, а сперва создаст новую.

Шаг второй. Появление Keenetic

Приятной неожиданностью оказался встроенный IPSec VPN в официальной прошивке Keenetic. Для его активации достаточно перейти в Настройки компонентов KeeneticOS и добавить пакет IPSec VPN.

Готовим настройки на центральном узле, для этого:

Правим /etc/strongswan/ipsec.secrects и добавляем PSK для нового пира:

Правим /etc/strongswan/ipsec.conf и добавляем в конец еще одно соединение:

Со стороны Keenetic настройка выполняется в WebUI по пути: Интернет → Подключения →

Другие подключения. Всё довольно просто.

Если планируется через тоннель гонять существенные объемы трафика, то можно попробовать включить аппаратное ускорение, которое поддерживается многими моделями. Включается командой crypto engine hardware в CLI. Для отключения и обработки процессов шифрования и хеширования при помощи инструкций CPU общего назначения — crypto engine software

После сохранения настроек рестрартуем strongswan и даём подумать полминуты Keenetic-у. После чего в терминале видим успешную установку соединения:

Шаг третий. Защищаем мобильные устройства

После чтения стопки мануалов и кучи статей решено было остановиться на связке бесплатного сертификата от Let's Encrypt для проверки подлинности сервера и классической авторизации по логину-паролю для клиентов. Тем самым мы избавляемся от необходимости поддерживать собственную PKI-инфраструктуру, следить за сроком истечения сертификатов и проводить лишние телодвижения с мобильными устройствами, устанавливая самоподписанные сертификаты в список доверенных.

Устанавливаем недостающие пакеты:

Получаем standalone сертификат (не забываем предварительно открыть 80/tcp в настройках iptables):

После того как certbot завершил свою работу мы должны научить Strongswan видеть наш сертификат:

Перезапускаем Strongswan и при вызове sudo strongswan listcerts мы должны видеть информацию о сертификате:

После чего описываем новое соединение в ipsec.conf:

Не забываем отредактировать файл /etc/sysconfig/certbot указав, что обновлять сертификат тоже будем как standalone, внеся в него CERTBOT_ARGS="--standalone".

Так же не забываем включить таймер certbot-renew.timer и установить хук для перезапуска Strongswan в случае выдачи нового сертификата. Для этого либо размещаем простенький bash-скрипт в /etc/letsencrypt/renewal-hooks/deploy/, либо еще раз редактируем файл /etc/sysconfig/certbot.

Перезапускаем Strongswan, включаем в iptables маскарадинг для сети 10.1.1.0/24 и переходим к настройке мобильных устройств.

Android

Устанавливем из Google Play приложение Strongswan.

Запускаем и создаем новый

Сохраняем профиль, подключаемся и, спустя секунду, можем не переживать о том, что кто-то сможет подсматривать за нами.

Windows

Windows актуальных версий приятно удивил. Вся настройка нового VPN происходит путем вызова двух командлетов PowerShell:

И еще одного, в случае если Strongswan настроен на выдачу клиентам IPv6 адреса (да, он это тоже умеет):

Часть четвертая, финальная. Прорубаем окно в Европу

Считаем что VPS подготовлена, Strongswan и Certbot уже установлены.

Поднимаем интерфейсы, но поскольку в iptables нет правила, разрешающего GRE-протокол, трафик ходить не будет (что нам и надо, поскольку внутри GRE нет никакой защиты от любителей всяких законодательных «пакетов»).

Готовим VPS

Правим ipsec.secrets, внося в него единственную строку:

Конфиги почти зеркальные. Внимательный читатель мог сам уже обратить внимание на пару моментов:

И на стороне хоста ipsecgw

Туннель установлен, пинги ходят, в tcpdump видно что между хостами ходит только ESP. Казалось бы можно радоваться. Но нельзя расслабляться не проверив всё до конца. Пробуем перевыпустить сертификат на VPS и…

Шеф, всё сломалось

Начинаем разбираться и натыкаемся на одну неприятную особенность прекрасного во всём остальном Let's Encrypt — при любом перевыпуске сертификата меняется так же ассоциированный с ним закрытый ключ. Изменился закрытый ключ — изменился и открытый. На первый взгляд ситуация для нас безвыходная: если даже открытый ключ мы можем легко извлечь во время перевыпуска сертификата при помощи хука в certbot и передать его удаленной стороне через SSH, то непонятно как заставить удаленный Strongswan перечитать его. Но помощь пришла откуда не ждали — systemd умеет следить за изменениями файловой системы и запускать ассоциированные с событием службы. Этим мы и воспользуемся.

Создадим на каждом из хостов служебного пользователя keywatcher с максимально урезанными правами, сгенерируем каждому из них SSH-ключи и обменяемся ими между хостами.

sudo vi /opt/ipsec-pubkey/pubkey-copy.sh

Скрипт pubkey-copy.sh нужен для извлечения открытой части ключа и копирования его удаленному хосту во время выпуска нового сертификата. Для этого в каталоге /etc/letsencrypt/renewal-hooks/deploy на обоих серверах создаем еще один микроскрипт:

Половина проблемы решена, сертификаты перевыпускаются, публичные ключи извлекаются и копируются между серверами и пришло время systemd с его path-юнитами.

Аналогично на VPS хосте:

И, напоследок, на каждом сервере создаем ассоциированную с данным юнитом службу, которая будет запускаться при выполнении условия (PathChanged) — изменении файла и его закрытии его после записи. Создаем файлы /etc/systemd/system/keyupdater.service и прописываем:

Не забываем перечитать конфигурации systemd при помощи sudo systemctl daemon-reload и назначить path-юнитам автозапуск через sudo systemctl enable keyupdater.path && sudo systemctl start keyupdater.path.

Как только удаленный хост запишет файл, содержащий публичный ключ, в домашний каталог пользователя keywatcher и файловый дескриптор будет закрыт, systemd автоматически запустит соответствующую службу, которая скопирует ключ в нужное расположение и перезапустит Strongswan. Туннель будет установлен, используя правильный открытый ключ второй стороны.

Можно выдохнуть и наслаждаться результатом.

Вместо заключения

Как мы только что увидели чёрт IPSec не так страшен, как его малюют. Всё, что было описано — полностью рабочая конфигурация, которая используется в настоящее время. Даже без особых знаний можно настроить VPN и надежно защитить свои данные.

Конечно за рамками статьи остались моменты настройки iptables, но и сама статья уже получилась и без того объемная и про iptables написано много.

Есть в статье и моменты, которые можно улучшить, будь-то отказ от перезапусков демона Strongswan, перечитывая его конфиги и сертификаты, но у меня не получилось этого добиться.

Впрочем и рестарты демона оказались не страшны: происходит потеря одного-двух пингов между пирами, мобильные клиенты тоже сами восстанавливают соединение.

Для подключения беспроводного маршрутизатора Zyxel Keenetic по протоколу L2TP/IPsec проверьте установленную прошивку на вашем устройстве.

1. Войдите в пункт меню настроек системы и нажмите на вкладку "Обновление"

2. Далее нажмите кнопку показать компоненты

4. Выберите IPsec VPN в пункте Applications

5. Далее нажмите кнопку Установить. Начнется установка новой прошивки. Дождитесь окончания процесса. Устройство будет перезагружено.

6. После успешной установки зайдите в пункт меню настроек Интернет и выберите вкладку PPPOE/VPN и нажмите кнопку Добавить соединение.

7. В окне настройка соединения заполните:

Включить: Поставить галочку

Использовать для выхода в Интернет: Снимите галочку

Описание: VPNKI

Подключаться через: Выберите интерфейс, через который вы подключены к Интернет

Имя пользователя: Имя пользователя, которое вы получили для устройства в системе VPNKI (например UserXX)

Пароль: Введите ваш пароль

Секретный ключ: vpnki

Метод проверки пользователя: CHAP

Настройка параметров IP: Автоматически

Автоподстройка TCP-MSS: Поставьте галочку

8. Выберите вкладку Подключения и удостоверьтесь в корректном подключении туннеля VPNKI (Галочка напротив должна быть серая)

9. Далее необходимо проверить, что маршруты к сети 172.16.0.0/16 успешно поступили на вам Zyxel. Мы ведь ставили галочку про "автоматическую настройку параметров IP". Однако. Мы часто сталкивались с тем, что маршруты НЕ поступают на Zyxel.

Проверьте наличие маршрута 172.16.0.0/16 (в другой форме записи - 172.16.0.0 маска 255.255.0.0) в таблице маршрутов Zyxel Keenetic. Этот маршут обязателен для успешного функционирования вашей схемы!

Если там присутствует токль маршрут 172.16.0.0/32, а 172.16.0.0/16 отсутствует, то в этом случае нужно вручную добавить маршрут до VPNKI - выбеите вкладку Прочее и нажмите кнопку Добавить маршрут

Также вы можете добавить маршут к вашей удаленной сети 192.168.x.x/x

10. Заполните поля:

Тип маршрута: Маршрут до сети

Адрес сети назначения: 172.16.0.0

Маска подсети: 255.255.0.0

Добавлять автоматически: поставте галочку

Адрес шлюза: 172.16.0.1

Интерфейс VPNKI (L2TP0)

ВАЖНО-1! В целях диагностики и упрощения поиска неисправностей рекомендуем убедиться, что вашему Keenetic разрешено отвечать на запросы ping приходящие из туннельного интерфейса L2TP.

ВАЖНО-2!: Для взаимодействия устройств в домашней сети и в сети, доступной через VPN, необходимо корректно настроить правила межсетевого экрана и разрешить прохождение трафика icmp, TCP, UDP между интерфейсом PPTP и локальной сетью.

Смотрите картинку в п.3.2 по этой ссылке:

После успешного установления соединения между вашим маршрутизатором и сервером vpnki вы можете проверить связь при помощи утилит на странице "Инструменты" на вашей личной странице.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколами PPTP, L2TP, L2TP/IPsec через 24 часа после установления соединения. При правильной настройке соединения должны автоматически переустановиться.

Наша система будет работать с многими типами домашних и офисных маршрутизаторов. Более подробно смотрите в разделе по настройке оборудования, а начать настройку лучше с этого примера.

Защита информации в 21 веке стоит наиболее остро, ведь хищение данных может осуществляться совершенно незаметно для пользователя компьютера. Чтобы предотвратить утечку, достаточно правильно настроить цифровое оборудование, в том числе устройства, предназначенные для подключения к сети Интернет. В этой статье пойдет речь о настройке на роутере Keenetic надежного VPN-сервера.

Для чего может понадобиться настройка VPN на роутере

Наиболее часто выполнять операцию по настройке VPN возникает необходимость, когда требуется настроить защищенную сеть для работы сотрудников фирмы из дома. Таким образом, каждый работник, вне зависимости от способа подключения к интернету и своего местонахождения, получает возможность получить доступ к защищенной информации.

Организация защищенной сети передачи данных может понадобиться не только крупным корпорациям. Каждый человек, который заботиться о сохранности данных, может использовать такой способ подключения к сети интернет. В этом случае, он получит возможность работать в защищенной домашней сети даже с мобильного устройства.

Первоначальная настройка роутера

Подготовительный этап является обязательной составляющей при организации защищенной сети с использованием роутера Keenetic. Для установки первоначальных настроек необходимо вначале подключить роутер к сети питания. Затем, используя патч-корд, осуществляется соединение роутера с компьютером. Кабель поставщика услуг связи необходимо подключить к разъему WAN роутера.

На следующем этапе рекомендуется обновить микропрограмму сетевого устройства. Настройка VPN-сервера PPTP роутера Keenetic возможна только на приборах с программой NDMS V 2.04.B2.

Перед настройкой защищенной сети следует также определить тип IP-адреса, предоставляемого оператором интернета. Для использования VPN на оборудовании Keenetic потребуется приобрести у провайдера статический айпи.

Установка VPN-подключения

После подключения и настройки роутера можно приступить к организации на устройстве ZyXEL VPN-сервера. Эту процедуру рекомендуется выполнять в такой последовательности:

- Открыть настройки роутера на компьютере.

- Отметить необходимость активации опции VPN-сервера.

- После перехода по соответствующей вкладке, необходимо указать параметры как на рисунке ниже.На картинке размер пула адресов ограничен десятью, но в зависимости от модели этот параметр может изменяться в широких пределах.

- Когда все необходимые настройки будут внесены, их следует обязательно сохранить. Для этой цели необходимо нажать кнопку «Применить».

На этом внесение необходимых изменений в настройку PPTP-сервера роутера Keenetic можно считать завершенным. Но для правильной работы оборудования потребуется также отредактировать учетные данные пользователей, которые смогут подключаться к защищенной сети.

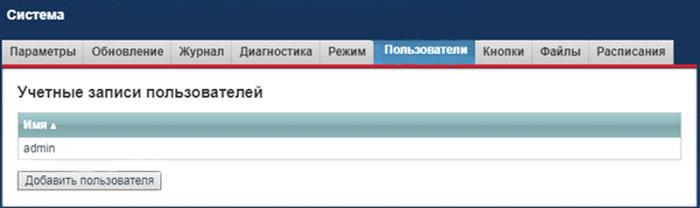

Настройка учетных записей пользователей

Для того чтобы отредактировать учетные записи пользователей, необходимо также зайти в настройки роутера Keenetic и осуществить следующие действия:

Перейти в раздел «Конфигурации учетных записей пользователей», после чего левой кнопкой мыши нажать на «admin».

В открывшемся окне разрешить доступ к VPN и нажать кнопку «Применить».

Во вкладке «Пользователи» необходимо добавить клиентов сети, нажав на кнопку «Добавить пользователя».

Сохранить изменения, нажав на соответствующую кнопку.

После проведения вышеописанных операций оборудование с внесенными в разрешенный список клиентами может быть использовано для организации сети.

Распределение приоритетов

Если программное обеспечение роутера Keenetic обновлено до версии 2.0, то каждому владельцу маршрутизатора этого типа доступна опция распределения приоритета. В обновленном ПО можно создавать каналы, которые будут использовать физические либо виртуальные порты. Вне зависимости от способа организации сети каждому такому каналу можно присваивать тот или иной приоритет.

Эта функция позволяет сделать более стабильным процесс подключения к интернету. Например, в качестве основного способа подключения к сети Интернет можно выбрать кабельного провайдера, но в случае наличия нестабильной связи будет задействован резервный способ, например, беспроводной 4G.

VPN-туннель IPsec

Стандарт VPN-соединения IPSec является одним из самых безопасных. Высокий уровень надежности обеспечивается за счет протоколов, которые добавляют заголовки к IP-пакету (инкапсуляции). Кроме того, такой способ подключения позволяет получить:

- Симметричные алгоритмы.

- Криптографический способ проверки целостности данных.

- Возможность идентификации узла.

Многие модели роутеров Keenetic позволяют создавать VPN-туннели этого типа. Например, новые устройства Keenetic GIGA не только обладают высоким уровнем защиты передаваемых данных, но и обеспечивают скорость до 400 Мб/с. Для первого поколения устройств функция VPN недоступна.

Если ранее передача данных не осуществлялась таким образом, то следует настроить роутер. Для этой цели потребуется выполнить обновление управляющей программы. Чтобы загрузить необходимую опцию, следует обязательно выбрать в настройках загрузки новых функций IPsec.

После успешного обновления ПО оборудование должно автоматически перезагрузиться. Если этого не произошло, то необходимо отключить и снова включить роутер, после чего зайти в настройки оборудования. Для создания VPN-туннеля потребуется перейти в раздел «Интернет» и создать новое соединение с настройками, как показано на рисунке ниже.

Описание соединения может быть любым, этот параметр необходим для идентификации соединения. При указании пароля и секретного ключа следует ввести последовательность символов без ошибок, иначе новый канал связи невозможно будет активировать. Если соединение будет использоваться для выхода в интернет, то следует не забыть отметить галочкой этот пункт при настройке соединения.

Как правило, во всех устройствах, поддерживающих возможность создания VPN-туннеля IPsec, адрес сервера и DNS-адрес формируются в автоматическом режиме.

После создания подключения его можно будет выбрать в соответствующем списке управляющей программы роутера.

Советы и рекомендации

В процессе настройки и использования маршрутизации VPN на роутерах Keenetic не лишним будет знать о некоторых нюансах, например:

- Для проверки наличия пользователя в ОС роутера можно использовать альтернативный доступ в интернет Open VPN.

- Следует не забывать о том, что максимальное количество соединений на оборудовании этого типа не должно превышать 10.

- Секретные данные для входа в сеть (логин и пароль) не следует сохранять на компьютере или мобильном устройстве.

Заключение

Благодаря возможности установки VPN-сети с помощью Keenetic можно осуществлять безопасный вход в домашнюю или рабочую сеть, используя любые подходящие для этой цели устройства. Если настройка оборудования была выполнена правильно, то можно не сомневаться в надежности защиты и бесперебойности работы устройства.

Во многих организациях сотрудникам в целях экономии бюджета обеспечивается удаленный доступ к рабочим местам. Для этого необходимо использовать защищенный канал связи, основанный на технологии Virtual Private Net, или VPN. Рассмотрим подробнее, как корректно произвести настройку VPN на Zyxel Keenetic.

Подключаем девайс к сети электропитания. «Патч-корд» одним разъемом вставляем в роутер, а вторым – в сетевой адаптер на компьютере, с которого будет производиться настройка. Кабель, проведенный провайдером, подключается к специальному разъему WAN на сетевых устройствах Zyxel. Схематически должна получиться такая картина:

На следующем этапе открываем браузер и настраиваем соединение с интернетом. Подробные инструкции о том, как настроить доступ к «мировой паутине» на разных моделях роутеров, представлены на нашем сайте. Здесь мы рассмотрим, как настроить VPN на Zyxel всех моделей Keenetic.

После того как доступ к интернету получен, проверяем наличие актуальной версии прошивки для операционной системы. При необходимости производим обновление внутреннего ПО до последней версии, так как только роутеры Zyxel серии Keenetic с микропрограммой NDMS V2.04.B2 и выше поддерживают функцию VPN.

Второй важный пункт: оборудование должно иметь «белый» IP-адрес в «глобальной сети». Это необходимо для того, чтобы при активации удаленного подключения клиент мог однозначно идентифицировать свой VPN Server Keenetic на разных моделях Zyxel. Получают его у провайдера за дополнительную ежемесячную оплату.

Настройка VPN-подключения

Если все вышеуказанные условия соблюдены, переходим к настройке VPN на маршрутизаторе Zyxel Keenetic.

- Заходим через главное меню в раздел «Система», далее — «Компоненты». Отмечаем, что требуется активация опции «VPN-сервер»:

- В зависимости от модели Zyxel потребуется перезагрузка для применения внесенных изменений. После этого на вкладке «Приложения» появится новая панель «Сервер VPN»:

- Далее заходим в нее, выставляем следующие параметры:

- Активируем VPN-сервер на Zyxel Keenetic, отмечаем, чтобы на каждого пользователя создавался новый канал связи для повышения надежности передачи данных.

- Подключение происходит с шифрованием, это поднимает уровень безопасности канала связи. Поэтому используется протокол MPPE. Соответственно, пропускаем третий пункт.

- Поле «Транслировать адреса клиентов (NAT)» активируем, чтобы пользователи подключались через внешнюю сеть.

- В следующем подразделе – «Доступ к сети» – указывается наименование канала связи, по которому будет производиться выход в интернет. Как пример указана домашняя сеть клиента. Через нее будет осуществляться PPTP-подключение.

- Следующие два пункта отвечают за перечень IP-адресов, предоставляемые ВПН-сервером для вновь подключившихся. Количество участников зависит от модели роутера: например, Zyxel Keenetic GIGA разрешает максимум 10 соединений.

- В первом пункте выбираем начальное значение пула IP-адресов, а во втором указываем максимально возможное количество. Таким образом, на роутере зарезервируется десять адресов, которые будут выдаваться PPTP-клиентам.

- Список IP-адресов для VPN не должен совпадать с пулом адресов DHCP-сервера сетевого устройства. Например, Zyxel раздает IP-адреса в диапазоне 192.168.0.10 – 192.168.0.100. Соответственно, для VPN рекомендуется задать пул, начиная с 192.168.0.150.

- После внесения всех изменений нажимаем кнопку «Применить», переходим к следующему разделу – «Конфигурации учетных записей пользователей», находящихся ниже параметров VPN:

- Нажимаем левой кнопкой мыши на имени Admin.

- Выбираем пункт «Разрешить доступ к VPN». Применяем изменения:

- Добавить клиентов к перечню разрешенных через меню «Система», раздел «Пользователи»:

- Указываем имя, придумываем пароль и выставляем права доступа:

- В нашем случае надо обязательно отметить пункт «VPN-сервер». Далее нажимаем «Сохранить».

На этом настройка роутера Zyxel Keenetic завершена, разрешено устанавливать VPN-связь.

Приоритеты подключений

Начиная с версии 2.0, встроенное ПО роутеров компании Zyxel поддерживает функцию распределения приоритетов. По сравнению с первой версией присутствует возможность комбинирования соединений разными способами.

Созданные каналы используют либо физические порты сетевого устройства, либо виртуальные интерфейсы. Каждому каналу связи, создаваемому на оборудовании, присваивается приоритет. Его значение редактируется вручную либо остается без изменений:

На скриншоте наивысший приоритет отдан интерфейсу ISP. Это стандартная настройка для доступа к интернету по сетевому кабелю.

Следующим идет Yota: подключение по беспроводному каналу связи. Если первый вариант перестанет работать, роутер автоматически перейдет на указанный режим. Таким образом настраиваются резервные каналы связи и VPN-соединения.

VPN-туннель IPSec

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее — «Обновление»:

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Несколько слов про OpenVPN

Протоколы, используемые на сетевых оборудованиях Zyxel, осуществляют две функции:

- PPTP и L2TP – VPN-доступ к серверам провайдера.

- IPSec и OpenVPN – помогают конфигурировать отдельные серверы для создания защищенных каналов связи под личные «нужды».

Про первый вариант было рассказано выше, здесь остановимся на втором. Способ является дополнительной опцией, доступен не на всех моделях Zyxel. Компонент был добавлен в ОС роутеров, начиная с версии NDMS v2.10.B0. Чтобы проверить его совместимость с моделью роутеров Zyxel, заходим в раздел «Компоненты» и смотрим по наличию. Также пользуемся информацией на официальном сайте вендора.

OpenVPN часто применяют как альтернативное подключение к «мировой паутине». Пользователь проверяет, установлен ли он в ОС роутера.

Более подробно о настройке OpenVPN будет рассказано в отдельной публикации.

Читайте также: