Могут ли мошенники разблокировать телефон с отпечатком пальца

По утверждению разработчиков, функционал современных мобильных устройств способен полностью защитить личные данные пользователей. Они внедряют и регулярно совершенствуют различные виды блокировки, начиная с введения обычного пароля и PIN-кода, а заканчивая сканированием отпечатка пальца, радужки глаза и лица. Казалось бы, такую «защиту» пробить невозможно. Однако существует немало способов получить доступ к содержимому смартфона как тайно, так и на виду у всех. И для этого совсем необязательно подсматривать через плечо.

Простые методы, как разблокировать чужой телефон

Устанавливая пароль или графический рисунок, владельцы ультрамодных гаджетов придумывают сложные комбинации в надежде, что никто не подберет к нему ключ. Однако существует немало хитростей, с помощью которых можно обойти защиту не только на своем, но и на чужом телефоне.

С помощью звонка

Всем известно, чтобы ответить на звонок, не нужно снимать телефон с блокировки. Если под рукой имеется второй аппарат, получить доступ к функционалу первого не составит труда. Для этого понадобится лишь позвонить на заблокированный смартфон, а затем:

- принять входящий вызов и, удерживая трубку в режиме «Hold», открыть панель быстрого доступа;

- кликнуть по иконке с изображением шестеренки и открыть «Настройки»;

- перейти в раздел «Безопасность», выбрать опцию «Блокировка экрана» и отключить пароль.

Этот способ подходит для старых аппаратов, на которых установлены ранние версии ОС. В смартфонах нового поколения подобная брешь была устранена.

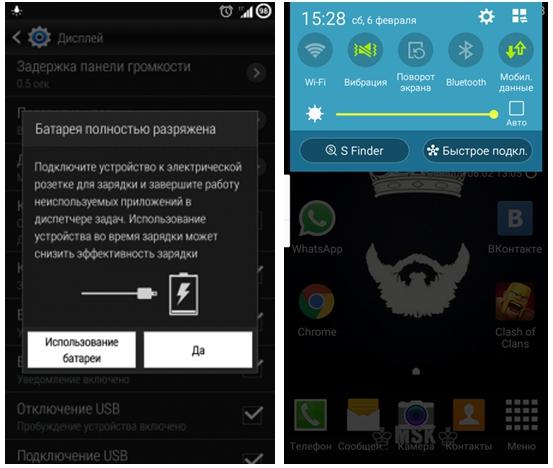

С помощью разряженной батареи

Этот вариант может потребовать терпения и выдержки от пользователя. Ему придется дождаться, пока аккумулятор выработает свой ресурс на ¾. Способ по аналогии напоминает предыдущий, только для доступа к функционалу смартфона не требуется совершать звонок с другого аппарата. Вот как это должно выглядеть:

- Дождаться, пока уровень зарядки аккумулятора приблизится к минимуму – 10-15%, а на экране телефона появится уведомление о том, что «Батарея полностью разряжена» и нужно подключить устройство к розетке.

- Не касаясь кнопок с предложенными вариантами действий («Использование батареи» или «Да»), опустить верхнюю шторку, проведя пальцем по экрану сверху вниз.

- Кликнуть по любому ярлычку, а лучше по значку с шестеренкой, и перейти в «Настройки».

- Когда появится меню с перечнем доступных функций, выбрать вкладку «Защита» и отключить режим блокировки.

Зрительная память

Наблюдательный человек способен легко запомнить комбинацию символов или графический узор, а позже воспроизвести его на нужном смартфоне с фотографической точностью и получить доступ к содержимому гаджета. Но в некоторых случаях подобный повышенный интерес может вызвать подозрение.

Пользователю гораздо проще сделать вид, что за обедом он фотографирует блюдо для соцсети, тогда как делает снимок гаджета соседа по столу. Дело в том, что во время ввода пин-кода на защитном стекле остаются потожировые следы пальцев. При наличии даже любительской камеры запечатлеть их не составит труда.

С помощью аккаунта от Google

Данный способ пригодится, если пользователь не помнит пароль для разблокировки экрана чужого девайса, но знает идентификационные данные для входа в аккаунт Google его владельца. А поскольку в телефоне имеется функция восстановления пароля при помощи входа в учетную запись Гугл, можно без труда ее активировать. Для этого понадобится:

- Многократно (не менее 5-7 раз) ввести ошибочный пароль, пин-код или графический узор.

- Дождаться, когда система блокирует попытку входа на несколько минут (до получаса), а на экране появится фраза типа «Забыли пароль?».

- Кликнуть по строке, чтобы открылось окно с предложением ввести свои регистрационные данные для входа в аккаунт Гугл, к которому привязан телефон.

- Чтобы система убедилась, что переход выполняется владельцем, а не посторонним человеком, нужно корректно заполнить поля ввода (логин и пароль).

В завершение понадобится придумать новую комбинацию символов, цифр или более замысловатый графический рисунок, чтобы без проблем пользоваться устройством и дальше.

Более сложные методы

Тем, кто не хочет быть простым пользователем мобильного гаджета, а стремится изучить работу операционной системы Android, могут пригодиться более сложные методы обхода блокировки на своем или чужом телефоне. Они позволят избежать проблем при получении доступа к функционалу, причем не совсем обычным способом.

Ненадежный Wi-Fi

Мало кто знает, но перехватить пароль или PIN-код можно через сеть Wi-Fi. Об этом рассказал бывший технический директор компании «Spring Source» Адриан Колье. Технология получила название «WindTalker» и основана на анализе сигнала сети.

В ходе исследований было установлено, что в момент ввода пароля происходит активное движение пальцев по экрану. Это создает уникальные помехи и влияет на сигнал Wi-Fi. Если мошенник сможет вовремя создать точку доступа, то ему удастся отследить волновые колебания и получить информацию о состоянии канала.

Для этих целей было разработано специальное приложение с аналогичным названием. Алгоритм действий следующий:

- Устанавливается общественная точка доступа Wi-Fi в том месте, которое интересующий объект постоянно посещает и остается в течение длительного времени.

- В момент подключения к сети запускается программа, и начинается отслеживание его трафика. Хакер становится промежуточным звеном между клиентом и сервером

- Приложение определяет момент времени, когда объект собирается вводить пароль, и начинает отправлять запросы на его смартфон (со скоростью не менее 800 пакетов в секунду).

- Устройство моментально отправляет эхо-ответы, которые фиксируются в «WindTalker».

- По окончании сеанса, который длится миллисекунды, приложение анализирует полученные данные и выдает PIN-код. В зависимости от сложности комбинации он может иметь от одного до нескольких десятков вариантов.

Другой вариант получения пароля, который считается более распространенным на сегодняшний день, – это отслеживание пакета данных с помощью хакерского ПО. Если при подключении к незащищенной сети Wi-Fi пользователь вводит логины и пароли, они легко «утекают» к хакеру.

Фитнес-трекеры

Устройство может быть установлено рядом с банкоматом, терминалом или просто рабочим местом человека, и отслеживать движение его рук. Информация со сканера передается посредством Bluetooth в созданное для этих целей приложение, способное определять до 5 тысяч ключевых движений. Если пароль вводится один раз – сканер распознает и выдает правильную комбинацию с точностью 80%. В случае, когда пин-код вводится дважды, этот показатель увеличивается до 90%.

В ходе эксперимента было доказано, что чем больше сенсоров (магнитометров, гироскопов, акселерометров) присутствует в носимом приборе, тем выше показатели точности. При этом положение руки на эти параметры не оказывает никакого влияния.

Тепловое излучение

Считать введенный с экрана смартфона пароль достаточно легко, вооружившись компактным тепловизором. В ходе эксперимента, который проводился совместными усилиями ученых Мюнхенского и Штутгартского университетов, распознать четырехзначный шифр удалось уже спустя 15 секунд после ввода, более сложную комбинацию – через 30 секунд. Причем правильный PIN-код распознавался в 90% случаев. Чтобы отсканировать код, достаточно спрятать устройство в рукаве или замаскировать его под игрушку.

При подозрении на воздействие стороннего устройства владелец смартфона имеет возможность защититься от его влияния. Для этого специалисты советуют:

Перепрошивка

Обычно перепрошивку используют для решения критических проблем в операционной системе мобильного устройства, но в некоторых случаях она применяется для обхода блокировки устройства. Выполнить перепрошивку не составляет трудности – для этого нужно скачать определенный файл, которого происходит обновление операционной системы, и запустить на телефоне.

Прежде чем запускать процесс, пользователь должен помнить, что лишится поддержки производителя, и в случае неудачи во время обновления он может нанести непоправимый вред телефону, в результате которого тот будет безвозвратно потерян. Простыми словами он превратится в «кирпич».

Чтобы избежать возможных проблем, рекомендуется пользоваться только проверенными продуктами. Это значит, что скачивать установочный файл следует только с официального сайта производителя.

Сервис производителя

Для удобства клиентов крупнейшими производителями цифровой техники были созданы и совершенствуются фирменные сервисы для разблокировки смартфонов в удаленном режиме. Благодаря этому доступ к функционалу гаджетов можно получить всего за пару кликов.

Samsung

Чтобы обойти защиту в телефоне марки Самсунг, понадобится посетить официальный сайт производителя, создать учетную запись и привязать ее к своему устройству. В случае необходимости его разблокировки понадобится:

- Войти в свой аккаунт;

- В разделе «Контент» отыскать наименование своего девайса;

- Активировать функцию разблокировки экрана нажатием одноименной кнопки.

Получить доступ к функционалу девайса Sony Xperia можно несколько иначе. Для этого потребуется:

- Загрузить на ПК фирменную оболочку PC Suite;

- С помощью USB-кабеля подключить к компьютеру смартфон;

- Запустить программу и перейти в раздел «Инструменты»;

- Здесь запустить процесс с помощью клавиши «Восстановление данных».

Следуя подсказкам на мониторе, открыть доступ к содержимому гаджета.

Приложения для взлома телефона

На просторах Интернета можно найти множество программ-шпионов, однако большинство из них оказываются неэффективными, либо содержат вирусы. Поэтому к выбору подходящего приложения следует подходить ответственно. Сегодня популярностью пользуется тройка следующих программ.

| Приложение | Описание |

| Cocospy | Легальная программа, не требующая прав суперпользователя. Функционал позволяет совершать такие действия, как обход блокировки, а также слежку за СМС, звонками, профилем в соцсетях, местонахождением телефона. |

| mSpy | Второе по популярности приложение, позволяющее отслеживать звонки, фотографии, персональные данные и прочее содержимое телефона. |

| Spyzie | Программа подходит тем, кто хочет знать не только информацию, содержащуюся на телефоне, но и ту, которая была уже удалена, в первую очередь родителям. Приложением удобно управлять с любого гаджета. |

Как защититься от взлома своего телефона

Сегодня пользователи должны не только знать о способах разблокировки чужих телефонов, но и о вариантах защиты своих гаджетов. Вот несколько рекомендаций.

- Не оставлять смартфон экраном вверх.

- Не вводить пароль при подключении к публичным сетям Wi-Fi.

- Регулярно обновлять операционную систему до последней версии.

- Использовать только сложные и надежные пароли.

- При вводе ПИН-кода прикрывать рукой экран.

Не менее важно воздержаться от ввода регистрационных данных рукой, на которой надеты Smart-часы или фитнес-трекеры.

Исследователи научились создавать фейковые отпечатки пальцев, способные обмануть множество устройств, — правда, потратив на это немало усилий.

Дебаты о том, насколько безопасна авторизация при помощи отпечатков пальцев, ведутся уже не первый год. Еще в 2013-м, вскоре после того как вышел iPhone 5S с Touch ID, его смогли обмануть, сфотографировав отпечаток пальца на стекле и сделав слепок. Однако технологии не стоят на месте.

Например, в прошлом году смартфоны начали массово оснащать ультразвуковыми сканерами отпечатков пальцев, которые прячутся под экран гаджета, так что никакие дополнительные панели не нужны. Такие сканеры считались более надежными, чем их предшественники.

Наши коллеги из команды Cisco Talos решили проверить, легко ли обмануть сканеры отпечатков пальцев в современных устройствах, или же эта технология наконец-то стала по-настоящему безопасной.

Авторизация с помощью отпечатков пальцев — теория

Для начала поговорим о том, как работают сканеры отпечатков пальцев. Основная идея проста: когда вы прикладываете палец к сканеру, чтобы разблокировать смартфон, ноутбук или умный замок, сенсор тем или иным способом получает изображение вашего папиллярного рисунка. Существует несколько типов сканеров, и каждый из них распознает отпечаток по-своему. Исследователи из Cisco Talos сосредоточились на трех наиболее популярных типах:

Получив ваш отпечаток пальца, сканер — или операционная система — сравнивает его с тем, который хранится в памяти устройства. При этом все существующие методы считывания отпечатков могут давать некоторую погрешность, так что при сравнении допускается определенный процент несовпадений — для каждого устройства свой.

Если этот процент высокий, скорее всего, подделать отпечаток будет проще. Если настройки более строгие и процент допустимой погрешности низкий, обмануть сканер будет сложнее, но и настоящего хозяина гаджет будет узнавать через раз.

Как исследователи отпечатки подделывали

Так или иначе, чтобы изготовить копию отпечатка пальца, нужно сначала добыть сам отпечаток. Исследователи нашли три способа это сделать.

Как украсть отпечаток пальца, первый способ: снять форму для отливки

Можно снять отпечаток пальца жертвы, пока человек находится в бессознательном состоянии или, скажем, основательно пьян. Для этого подойдет любой мягкий, но застывающий материал — например, полимерная глина.

Как украсть отпечаток пальца, второй способ: раздобыть снимок со сканера

Также можно тем или иным способом раздобыть отпечаток пальца, снятый при помощи сканера. Сам по себе этот метод технически сложнее. Однако далеко не все компании, работающие с биометрическими данными, хранят их надежно. Поэтому не исключено, что воришка найдет отсканированные отпечатки в Сети или по дешевке купит в даркнете.

После этого плоскую картинку нужно превратить в трехмерную модель и распечатать на 3D-принтере — и тут есть свои нюансы. Во-первых, в программе, в которой исследователи готовили рисунок к печати, не оказалось возможности задать размер модели. Во-вторых, фотополимер, который использовался в бюджетном 3D-принтере, нужно было после печати прогреть, и габариты образца при этом менялись.

В-третьих, по опыту исследований собственно отпечаток из этого полимера получается слишком жестким, чтобы хотя бы один сканер признал его за настоящий палец. Поэтому исследователи в итоге напечатали не сам слепок, а форму, в которой потом вручную отливали фальшивые отпечатки из более упругого материала.

Как украсть отпечаток пальца, третий способ: сфотографировать отпечаток на стекле

Еще один очевидный вариант — сфотографировать отпечаток на стеклянной поверхности. Именно так поступили взломщики в истории с iPhone 5S — в таком виде отпечаток получить проще всего. После этого картинку придется обработать, чтобы добиться нужного уровня четкости, а дальше, как и в предыдущем случае, все упрется в 3D-печать.

Как отмечают исследователи, эксперименты с 3D-принтером оказались очень долгими и муторными: нужно было откалибровать принтер, наощупь найти подходящий размер формы, а сама печать одной модели (которых им в общей сложности пришлось сделать 50 штук) с нужными настройками занимала час. То есть быстренько слепить фейковый отпечаток пальца для разблокировки украденного смартфона таким способом не получится. Да и метод со снятием отпечатка у спящей жертвы тоже не суперскоростной.

К тому же форма для отлива отпечатков — это еще полдела. Нужно же и сам фейк изготовить. Тут самым нетривиальным оказался выбор материала, ведь тестировать подделку планировалось на трех типах сенсоров с разным подходом к считыванию отпечатков. Например, ультразвуковому и оптическому датчикам неважно, проводит палец ток или нет, а емкостному — важно.

Правда, в итоге как раз эта часть процесса оказалась доступной любому желающему: лучше всего для изготовления фальшивых отпечатков подошел дешевый клей для ткани.

Какие устройства удалось взломать

Подделки, полученные тремя описанными выше способами, исследователи примерили к набору мобильных телефонов, планшетов и ноутбуков разных производителей, а также к умному замку и двум защищенным USB-накопителям — Verbatim Fingerprint Secure и Lexar Jumpdrive Fingerprint F35.

Результат оказался довольно грустным: основную массу гаджетов удалось обмануть в 80–90% случаев, а кое-где успех был и вовсе стопроцентный. Слепки, изготовленные при посредничестве 3D-принтера, были чуть менее эффективными, однако в большинстве случаев — именно чуть.

Впрочем, были и исключения. Так, исследователям вообще не удалось взломать смартфон Samsung A70. С другой стороны, это как раз тот гаджет, который и настоящие отпечатки законного владельца распознает очень неохотно.

Также непробиваемыми оказались все устройства с Windows 10, вне зависимости от производителя. Исследователи связывают это удивительное единодушие с тем, что сравнением отпечатков с образцом занимается сама операционная система, так что от конкретного производителя устройства тут мало что зависит.

Наконец, защищенные флешки показали себя действительно защищенными, хотя наши коллеги предупреждают, что при другом уровне подготовки и их с некоторой вероятностью могут взломать.

Защита отпечатками пальцев — для рядовых пользователей

Как отмечают исследователи, безопасность авторизации с помощью отпечатка пальца оставляет желать лучшего, и в какой-то мере ситуация даже ухудшилась по сравнению с прошлыми годами.

Тем не менее, изготовление фейка — довольно затратная процедура, как минимум с точки зрения времени. А значит, простому пользователю опасаться нечего: уличные воришки на коленке фальшивый отпечаток не сделают.

Другое дело, если вами могут интересоваться хорошо финансируемые преступные группировки или спецслужбы. В этом случае лучше всего защищать устройства старым добрым паролем: все-таки его и взломать сложнее, если вы умеете его готовить, и всегда можно сменить, если есть опасение, что он попал в чужие руки.

Сканеры отпечатков пальцев давно стали нормой для современных смартфонов. Что и говорить, если даже бюджетники с ценой менее 100 долларов сегодня имеют и дактилоскоп, и даже NFC-модуль, который позволяет использовать их в качестве платёжных инструментов. Однако такая распространённость привела к тому, что многие производители начали считать технологию распознавания отпечатков вчерашним днём и попытались либо заменить её вовсе, как Apple, либо усовершенствовать, встроив прямо в дисплей, как китайские производители. Угадайте, кто оказался прав?

Наверное, все, кто смотрел «Сокровище нации» с Николасом Кейджем в главной роли, помнят, как просто его герой завладел отпечатком пальца сотрудницы национального архива. Для этого ему понадобился бокал, к которому она прикасалась, и скотч, на который был перенесён рисунок. Само собой, эти манипуляции – всего лишь плод фантазии сценаристов, и сделать что-то подобное в реальной жизни невозможно. По крайней мере, было невозможно раньше, но эксперты китайской компании Tencent, специализирующейся на исследованиях в области кибербезопасности, сумели повторить этот трюк, даже более технологичным способом.

Как взломать сканер отпечатков

Взломать сканер отпечатков пальцев возможно. Это стоит всего 140 долларов

Чен Ю, руководитель отдела X-Lab, который занимался изучением способов обхода защитных механизмов дактилоскопических сенсоров, рассказал о том, что ему и его коллегам удалось сфотографировать на смартфон отпечаток пальца, оставленный на стакане, который после специальной обработки удалось материализовать. Умельцы не уточняют, как именно им удалось получить физическое воплощение отпечатка, но уточняют, что потратили на это 140 долларов и 20 минут чистого времени. Скорее всего, для этого они воспользовались 3D-принтером, как тот энтузиаст, которому удалось аналогичным образом обойти блокировку Galaxy S10.

По словам Ю, отпечаток, который им удалось получить, позволил снять блокировку с трёх смартфонов и ещё двух неназванных устройств, защищённых дактилоскопическим сенсором. Что интересно, уточнил эксперт, взломать удалось не только ультразвуковой сканер, встроенный в экран, но и физические, которые размещены на корпусе смартфонов. Это значит, что в теории интеграция сканера с дисплеем не делает его ни менее надёжным, ни более защищённым. В отличие от технологии распознавания лиц.

Что проще взломать: Touch ID или Face ID

Как ни странно, обойти таким же способом защиту, которую обеспечивают аппаратные датчики распознавания лиц, если не невозможно, то куда как сложнее. Известно, что тайваньской компании Bkav удавалось обмануть интерфейс Face ID в iPhone X, воспользовавшись трёхмерной маской условного владельца, напечатанной на 3D-принтере. Они смогли даже сымитировать открытость глаз, раскрасив их масляной краской и таким образом подтвердив, что взломать Face ID вполне реально.

Другое дело, что для того, чтобы напечатать маску человека на 3D-принтере, недостаточно будет просто сфотографировать его лицо на смартфон. Экспертам Bkav, чтобы добиться максимальной схожести, пришлось задействовать несколько профессиональных камер, которые делали несколько последовательных снимков с разных ракурсов. Затем эти фотографии совместили в специальном редакторе на компьютере и только после этого отдали в печать. Само собой, что повторить то же самое будет сложно не только с технической точки зрения, но и с материальной.

Что это вообще такое?

Биометрия — это распознавание личности по физическим или поведенческим чертам. Отпечатки пальцев, сетчатка глаза, форма лица, голос и даже походка — все это биометрические параметры, которые можно использовать для идентификации личности.

Обыватель чаще видит биометрическое распознавание в кино, чем в реальной жизни. Но и в простых бытовых ситуациях с этими технологиями можно столкнуться. Например, Touch ID на iPhone — как раз биометрическое распознавание.

Подобный метод распознавания считается наиболее совершенным, так как идентификация ведется по уникальным маркерам, в теории присущим только лишь одному конкретному человеку и никому более. Пароль можно подобрать или подслушать, с ключа сделать копию, а вот отращивать точно такой же палец как у нужного человека, да с таким же узором на подушечке еще никто не научился.

"В реальности такое представить тяжело — разве что во второсортном фильме, где важного человека зовут на утренник в детском саду и подсовывают ему пластилин, поиграть немного с детьми."

Странная статья, как-то однобоко написано, только про технологии от Apple, как будто биометрическую защиту телефонов других фирм взломать значительно сложнее. Например ничего не написано про встроенные в экран сканеры, которые вообще ломаются изображением отпечатка, без рельефа. Да и даже на те утверждения, которые есть в статье отсутствуют какие-то ссылки на примеры взлома.

алгоритм Face ID от Apple можно взломать при помощи все тех же контактных линз

А для чего там контактные линзы? Сканеры сетчатки встречал только в телефонах от Samsung. Тот же FaceID работает лично у меня даже в солнечных очках, значит скорее всего учитывает только рельеф и черты лица.

Хайпожорский пост. Эппл, эппл, как будто только у них системы распознавания, и именно у них они говно. Для абсолютного большинства пользователей этих мер предостаточно, ну а если уж ты большая важная шишка, то пользуйся своим паролем, тебя никто не лишает этой возможности.

Мда, боюсь что скоро изобретут микро иглу в кнопке home, которая будет брать анализ ДНК, и вот тут то будет посложнее обмануть.Вообще не вижу никакого смысла в распознавании отпечатков пальцев. Если кому сильно надо - скрутят, возьмут за руку и приложат.

Сенсор в телефоне - дешёвка. Сталкивался с реальным сканером по работе. Он распознавал живой ли палец. А именно - скорость "побеления" пальца при нажатии. Правда, если с мороза пришёл - хрен откроешь, пока руку не отогреешь.

Силикон, линзы. Можно и по старинке.

Это все здорово, конечно, но как я считаю, для обычного человека сканер пальца это суперзащита. Просто смотрите, для чего он нужен? Вот ты потерял телефон, его кто-то нашёл и все, никак он его не разблокирует, ведь телефон найдут и не будут знать чей палец то им копировать? А так это удобство, чтобы постоянно пароль не вводить, просто прикладываешь палец и разблокируешь свой телефон сразу, и пользуешься. В общем, к чему я веду? Любую систему можно взломать, есть только один нюанс, что даже самый крутой взломщик не будет тратить время на то, чтобы ломануть айфон среднестатистического человека, а не крутые взломщики, просто не смогут этого сделать и все. Похоже на заказуху какую-то, лишь бы айфон очернить

На сегодняшний день существует масса вариантов доп защиты, например доступ можно миксовать из нескольких вариантов : палец, лицо, глаз, карточка, пин код и т.д. также есть и варианты принудительного прохода - вызов тревоги по заранее записанному сценарию, например приложить не тот палец-система пустит но выдаст тревогу. Например у нас на офисе установлена система доступа по распознаванию лица, очень удобно и точно работает с защитой от вышеописанных моментов, но ее конечно тоже можно "обмануть". Вобщем прогресс не стоит на месте и данные технологии развиваются невероятно быстро.

Самая устойчивая система. После пятой попытки думаешь, да ну его на хуй.

@Vipman84, а как насчёт голосовой идентификации?

Херня, работал с системами, которые использовали емкостную защиту, и отрезанные пальцы не канали. Бедные тестировщики.

ЕМНИП, сенсор на самсунге (Galaxy S7, вроде) сожрал копию отпечатка, снятую скотчем со стакана.Любую систему можно обмануть. При чем в технологическом мире угнать пресловутый мерседес последнего поколения и системы защиты проще, чем ваз 2101, закрытую на ключ, и с блокировкой педали.

я пробовал сделать слепок отпечатка пальца из клея ПВА намазываешь его на палец он высыхает, сдираешь пленку с пальца и готово. но вот засада, сканер отказывается его принимать потому-что он не проводит ток как я понимаю. Если же вместе с этой пленкой приложить часть пальца чтобы ток по нему прошел и сканер провел сканирование, то естественно узор уже не совпадает.

сомневаюсь что пластилин или стоматологический силикон проводят ток. так что метод гавно.

"Пальцевую" уже взламывали то ли на Дискавери, то ли на ещё каком-то "научном" канале. Там пытались обмануть различные сканеры - движения, инфракрасные, и вот этот, который папиллярный узор сканирует. Победили все три. Сканер движения поддался простыне, которую растянули в плоский "щит" перед собой и медленно пронесли перед датчиком. Для инфракрасного понадобился теплоизоляционный пожарный костюм. А для "пальцевого" взяли скан самого пальца, наложили сверху прозрачную плёнку и просто обвели узоры чёрной ручкой.

«Белые хакеры» нашли сервис массовой разблокировки iPhone — он собирает пароли и «отвязывает» технику от iCloud

Программу для выманивания паролей создал неизвестный разработчик и продаёт её по $60. С помощью неё можно, например, самому разблокировать iPhone и другие устройства или продавать такие услуги. Среди тех, кто пользовался услугами разработчика, есть и московская компания, говорят хакеры.

Как только вводишь код, система автоматически отвязывает iCloud от устройства, объясняет он. Пользователь не стал вводить свои данные, а вместо этого решил найти злоумышленников.

Человек из Ганы дал контакты другого человека, который предлагает сервис для разблокировки устройств с помощью фишинга — эта программа стоит $60. Из переписки выяснилось, что среди его клиентов — три-четыре находятся в Москве. Сайт, на который пользователь изначально перешёл из SMS, принадлежит как раз одному из них — собеседнику удалось получить его контакт.

Как работает схема и сколько пострадавших

В итоге получается такая схема: создатель программы для создания фишингового сайта и кражи данных от iCloud продаёт доступ к нему по всему миру по $60. После этого покупатели или сами занимаются разблокировкой устройств, или создают сайты с услугами по разблокировке и продают их тем, кто занимается скупкой или кражей заблокированных устройств.

По словам Link, по миру может быть около 300 таких фейковых страниц, которые были созданы с помощью сервиса. По его прикидкам, пострадавших может быть больше 10 тысяч.

По его словам, после нескольких писем там всё-таки обещали провести проверку. Но какой-то дополнительной информацией компания делиться не будет, поскольку под программу bug bounty информация не попадает, добавил хакер.

Что делать при потере устройства

На сайте Apple сказано, что при потере устройства его можно удалённо заблокировать, чтобы помешать перепродать. Для активации понадобится Apple ID и пароль.

Также можно перевести устройство в режим пропажи: он активирует отслеживание геопозиции, отправляет уведомление при включении и устанавливает код-пароль. В этом режиме пользователь может указать свои контакты, чтобы нашедший смог с ним связаться. Но это не защитит от фишинга. По словам Link, при потере iPhone или любого другого устройства нужно обращаться в полицию.

Читайте также: