Консольный кабель usb своими руками

Сегодня мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer'a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

-

; в окне управления;

- терминальное подключение с рабочей станции через консольный кабель;

- telnet;

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую. На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).

Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25. У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так:

Консольный порт RJ-45 Консольный порт miniUSB

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Консольный кабель cisco RJ-45/DB9(мама)

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят часто используемые конвертеры USB-to-COM:

Преобразователь USB–RS232 Преобразователь USB–RS232

Либо редко используемые для этих целей конвертеры RS232-Ethernet.

Преобразователь USB–Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать? Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название.

Packet Tracer. Создание маршрутизатора

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Packet Tracer. Создание компьютера Packet Tracer. Подключение компьютера к маршрутизатору

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров.

Packet Tracer. Настройка терминала на компьютере

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

Packet Tracer. Диалог начальной конфигурации маршрутизатора

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Список доступных команд маршрутизатора

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable . Теперь приглашение выглядит так:

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config , ping , etc.). Но есть такая полезная штука, как do . Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do . Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet. Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны).

Подключение к маршрутизатору через Ethernet

Настраиваем IP-адрес компьютера через Desktop.

Настройка IP адреса компьютера

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Подключение к маршрутизатору через telnet

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “ Password required, but none set ”

Пароли

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий. Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Настроим пароль для enable-режима:

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password , то следует применить так же service password-encryption , тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username .

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class . Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list'ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min , где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel . Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15 , вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel .

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level .

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

- privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах;

- privilege level 1 — это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1;

- privilege level 15 — это команды привилегированного режима, вроде, как root в Unix'ах.

Пример 1

Пример 1: privilege level 15

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config .

Пример 2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и, введя пароль l2poorpass , попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Пример 2: privilege level для конкретного пользователя

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Ну и на сладенькое: сброс пароля

Так, а что же делать, если на стол легла вам бушная циска с неизвестным паролем или вы очень невовремя забыли его? Вообще-то это многократно описано и легко гуглится, но повторить это необходимо.

Практически на любом сетевом устройстве есть возможность сбросить пароль, имея физический доступ. Если сделать это невозможно или это отдельная платная услуга, то скорее всего в ваших руках находится какая-то русская поделка (не в обиду, конечно, нашим производителям, но дважды я такие строки читал в документации:))

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута). И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

Необходимые инструменты и материалы

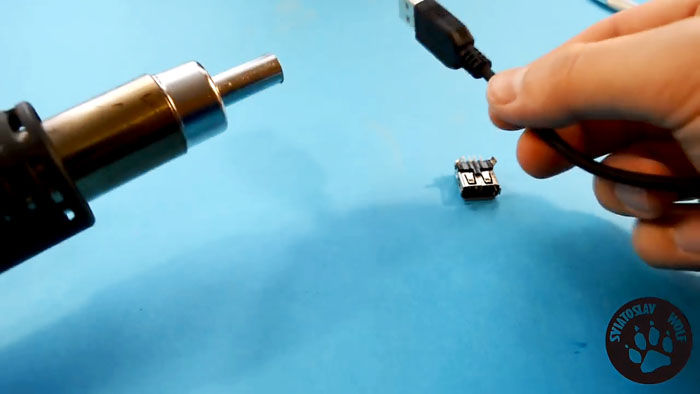

Описание процесса изготовления

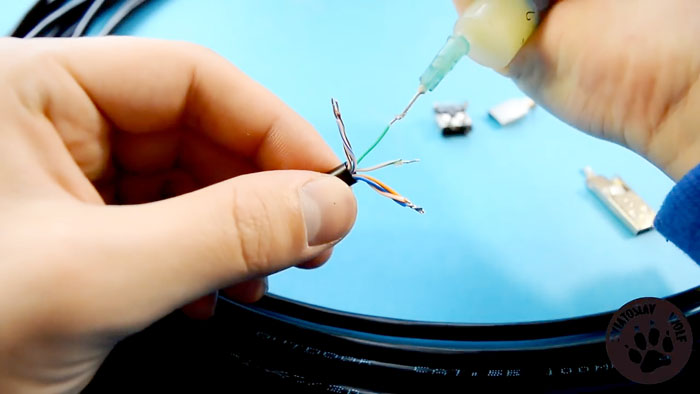

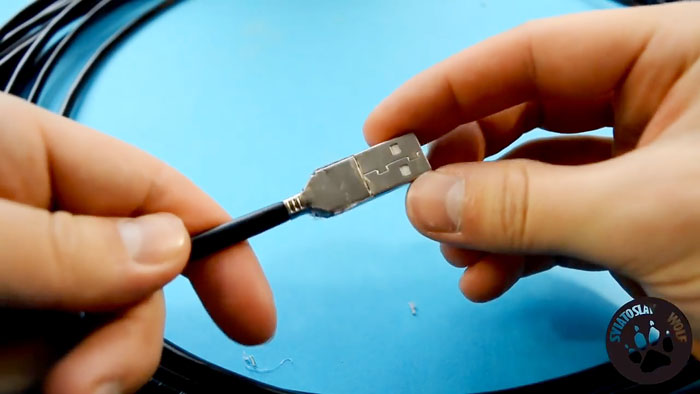

Вначале займёмся штекером. С обеих сторон острым ножом делаем прорезы в резиновой заливке. Прорезать резину следует до металла.

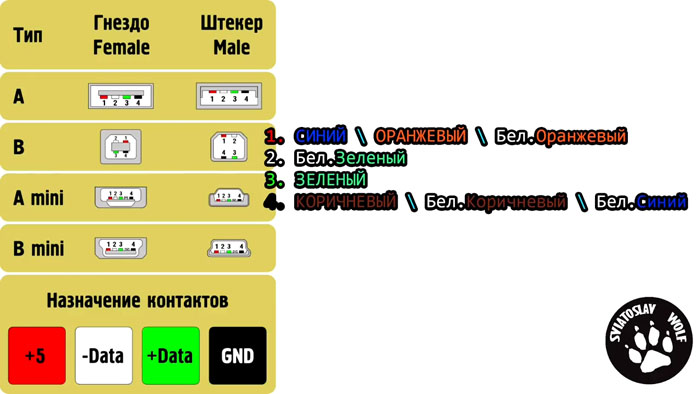

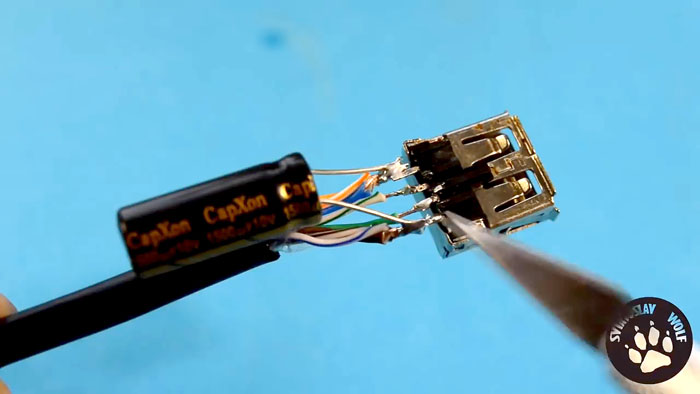

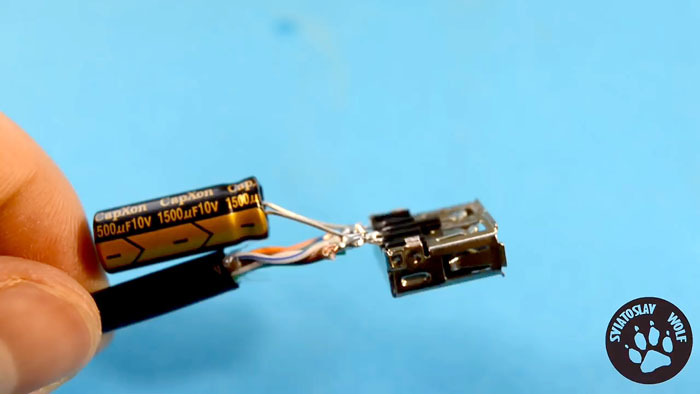

- первый контакт — питание +5В, к нему припаиваем 3 провода — синий, оранжевый и бело-оранжевый;

- второй контакт — это –Data, сюда припаиваем бело-зелёный провод;

- третий — +Data, припаиваем зелёный;

- четвёртый — питание -5В, припаиваем коричневый, бело-коричневый и бело-синий.

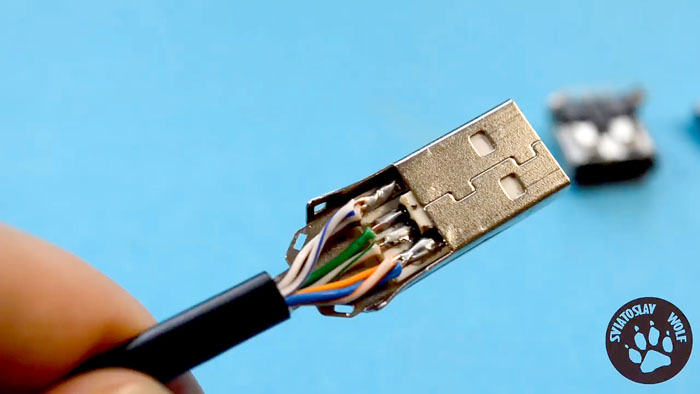

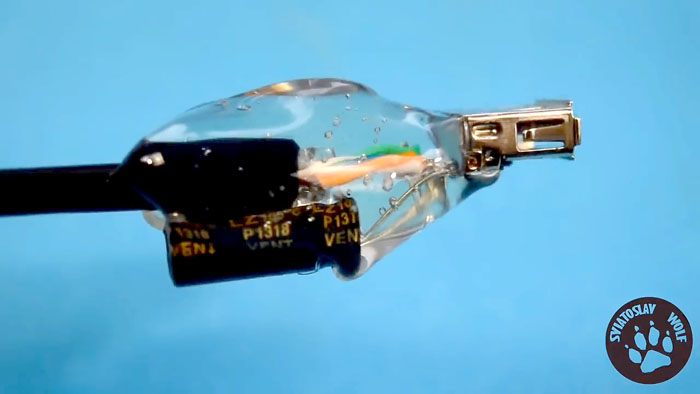

Скручиваем строенные провода цепей питания, облуживаем все 4 получившихся кончика и припаиваем их к штекеру. Место паяного соединения заливаем термоклеем или герметиком и зажимаем кабель металлическим замком.

- первый — провода синего, оранжевого и бело-оранжевого цветов;

- второй — провод бело-зелёного цвета;

- третий — зелёный провод;

- четвёртый — провода коричневого, бело-коричневого и бело-синего цветов.

Осталось залить пайку гнезда термоклеем или герметиком. Можно приступать к испытаниям. Если при выполнении соединений вы не допустили ошибки, удлинитель должен работать.

Заключение

- жил может быть не менее 4, по количеству контактов USB разъёма;

- сечение проводов цепей питания желательно увеличить, объединив несколько жил, как это сделал я.

Смотрите видео

Вообще, передача данных по сети подчиняется не только законам физики, а поэтому имеет много смежных характеристик. Например, на сигнал и его дальнобойность влияет материал, из которого изготовлены проводники в кабеле и то, каким образом они расположены внутри оболочки. Мы говорили об этом подробно в материале о том, как работает витая пара и как происходит передача данных.

Для чего нужна витая пара

Веди куда хочешь и сколько хочешь — главное, чтобы хватило портов на роутере. Единственное, что может помешать новичку — это отсутствие практических навыков. Ведь для сборки своего патч-корда необходимо хотя бы один раз увидеть, как обжимается провод и какие мелочи при этом нужно учитывать.

Что нужно для работы

- Провод. Витая пара делится на категории, которые обозначают максимальные характеристики проводников. Для домашнего пользования выбирают модели категории 5e. Важно, чтобы жилы витых пар были сделаны из меди, а не омедненного алюминия или вовсе, чистого алюминия.

- Коннекторы. Они также делятся по типу и соответствуют обозначениям, которые применяются к кабелю. То есть, для провода 5e нужны коннекторы 5e. Качественные коннекторы имеют целиком позолоченные контакты – учитываем это при покупке. Потому что бывает бутафория — когда позолота есть только в месте соединения коннектора и контактов в принимающем устройстве.

- Кримпер. Выбор инструмента ограничен финансами и фронтом работы. Если необходимо обжать пару проводов в год, можно остановиться на самом простом кримпере. Если сборка витых пар станет работой на каждый день — смотрим получше и подороже.

- Нож. Если кримпер не имеет режущих кромок, то можно взять канцелярский или сапожный — любой, которым удобно очистить кабель от внешней оболочки.

- Отвертка. Секретный инструмент.

- Устройство для проверки. После обжима кабель необходимо проверить на качество сигнала и отсутствие короткого замыкания. Если это промышленные масштабы или, хотя бы, построение серьезной домашней сети — лучше использовать специальный тестер витых пар. Если подключение приставки к интернету — достаточно откатать новый кабель на заведомо рабочих устройствах и убедиться, что все работает.

Подготовка к обжиму

Перед обжимом нужно подготовить витую пару. Пусть это будет отрезок с небольшим запасом:

Обычного Cat. 5e кабеля с медными жилами и мягкой качественной оболочкой хватит для домашних задач с головой.

Простые коннекторы типа 5e — золотые и бутафорские.

Для реализма будем использовать самый простой кримпер из доступных на рынке:

Такого инструмента хватит для нужд домашнего мастера и даже специалиста.

Отвертка с плоским жалом:

Определяемся со способом обжима витой пары. Например, для соединения типа компьютер-компьютер раньше использовали перекрестное расположение пар в коннекторе. А для соединения компьютера с роутером — прямую распиновку. Сейчас вся техника автоматически перекидывает нужные пары местами и для стандартных задач можно всегда использовать прямой способ обжима:

Оба коннектора обжимаются идентично.

Подготовка провода и коннектора

Зачищаем провод примерно на полторы длины коннектора. Стараемся сделать максимально аккуратно, чтобы не повредить оболочку самих жил:

Каждая пара различается по цветам и скручена в определенном порядке. Необходимо раскрутить проводники, но так, чтобы скрытая часть провода под оболочкой оставалась в заводском скрученном виде. Это необходимо для сохранения помехоустойчивости на всех участках провода, вплоть до коннекторов. Не забываем распределить провода по цветам, как показано на схеме распиновки:

Примеряем провод к коннектору, чтобы определиться с нужной длиной проводников. Красными линиями на фото обозначены границы для оболочки и самих витых пар:

Чтобы удержать пучок в правильном порядке, можно прижать их пальцем возле края оболочки, а затем аккуратно перенести хлипкую конструкцию в коннектор. В нем есть специальные салазки для каждого провода — поэтому после того, как каждый проводник попадет на свою дорожку, просто вставляем кабель до упора. Не забываем отвести в сторону нейлоновую нить:

Обязательно следим, чтобы все пары достигли крайних точек в салазках и полностью накрылись ножами контактов:

Оболочка провода должна также достигнуть сужения в месте, где начинаются салазки, чтобы одноразовая защелка полностью накрыла своей плоскостью широкую часть провода:

Обжим

Убеждаемся в качестве подготовки конструкции и переносим ее в рабочий паз инструмента. В обжимной каретке присутствуют ограничитель и защита от неправильного положения коннектора — не спешим и делаем внимательно:

Когда коннектор окажется в правильном положении в инструменте, сжимаем ручки кримпера практически до упора, после чего будет слышен щелчок — сработает стопор оболочки в коннекторе:

Зубцы кримпера имеют одинаковый шаг и соответствуют контактам в коннекторе. При сжатии ручек они попадают в пазы с контактами и продавливают их через оболочку проводников:

Проверка качества

Во-вторых, проверяем качество фиксации оболочки провода в коннекторе:

Доработка

Нажимаем с силой, аккуратно, без ударов по отвертке, не расшатывая контакт, чтобы ножи прорезали оболочку проводника и соединились с медными проводниками. Впрочем, так можно обжать весь провод, если под рукой нет кримпера. Долго и неудобно, но осуществимо:

То же самое с защелкой для оболочки — давим до щелчка:

Проверяем работу

Для проверки можно использовать специальный тестер, который находит обрывы, короткое замыкание и проверяем распиновку обжима. Без спецтехники тоже можно обойтись — подключаем компьютер к роутеру с помощью нового кабеля и ждем подключения:

Затем проверяем качество интернета:

Тариф на месте, скорость соответствует заявленной — провод готов к труду и обороне.

Читайте также: