Keenetic 4g настройка vpn

VPN шлюзы Zyxel Zywall серий VPN, ATP и USG обладают обширными возможностями создания защищенных виртуальных сетей (VPN) для подключения как конечных пользователей (узел-сеть), так и создания подключения между шлюзами (сеть-сеть). В этой статье мы пройдем по всем моментам создания и настройки VPN подключения удаленных сотрудников.

Выбор подходящего VPN

Шлюзы позволяют создать три сценария подключения:

- L2TP over IPSec VPN

- SSL VPN

- IPSec VPN

Рассмотрим настройку каждого из них.

Предварительная настройка

Даже при столь обильном функционале шлюзов, создание подключений не составит труда для не сильно подготовленного человека, главное иметь в виду некоторые нюансы:

Для корректной работы L2TP VPN по средствам встроенного клиента на Windows требуется проверить включение службы «IKEEXT» (Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности)

Остальные советы из интернета о правке реестра стоит воспринимать с осторожностью, так как они могут только навредить.

В связи с таможенными ограничениями по отношению ввоза сетевого оборудования на территорию РФ, реализующее шифровально-криптографические функции, на шлюзах Zyxel «из коробки» доступно только шифрование DES.

На актуальной прошивке версии 4.35 есть возможность работы с CLI прямо из Web интерфейса и не требует отдельного подключения к шлюзу через консольный кабель, что сильно упрощает работу с командной строкой.

Для активации остальных режимов (3DES) — нужно через консоль ввести команды:

После ввода команды reboot шлюз перезапустится и позволит выбрать нужные режимы шифрования.

С нюансами разобрались, приступим непосредственно к настройке соединений.

Все примеры будут описаны с применением шлюза VPN50, VPN2S, ПК под управлением Windows, Android смартфона и иногда iPhone смартфона.

VPN50 выступает в роли «головного шлюза» находящегося в офисе/серверной.

Настройка L2TP подключения

Настройка L2TP на VPN50

Проще всего настроить VPN через Wizard. Он сразу создаст все правила и подключение.

После ввода логина\пароля открывается Easy mode (упрощенный режим управления)

Настоятельно рекомендуем использовать его только в информационном режиме, так как создаваемые через Easy Wizard режимы VPN потом нельзя корректировать в Expert Mode.

Нажимаем верхнюю правую кнопку “Expert Mode” и попадаем в полноценный Web интерфейс управления

Слева сверху иконка «волшебная палочка» — быстрая настройка:

Если настройки интернета отличаются от DHCP, первоначально требуется настроить WAN interface. Для настройки VPN выбираем правую иконку

Для настройки L2TP выбрать последний пункт «VPN Setting for L2TP».

Здесь нам предлагают ввести имя подключения, интерфейс, через который будет проходить трафик (стоит иметь в виду: если подключение к интернету происходит через PPPOE подключение, то и здесь соответственно нужно выбрать wan_ppp) и предварительный ключ.

На следующей странице вводим диапазон IP адресов, которые будут присваиваться клиентам.

Диапазон не должен пересекаться с другими интерфейсами на шлюзе!

DNS сервер можно не прописывать, если не требуется пускать весь трафик (клиентский интернет) через VPN, что выбирается галочкой ниже.

На этой странице выводится информация о созданном подключении, проверяется правильность всех данных и сохраняется.

Всё! Подключение создано. Осталось создать пользователей для подключения к шлюзу.

На вкладке Configuration -> Object -> User/Group создаются пользователи (требуется ввести имя и пароль.)

На соседней вкладке для удобства можно создать группу и внести в нее список пользователей. Если удаленных пользователей более одного, то группу в любом случае придется создавать.

На вкладке VPN-L2TP VPN в пункте Allowed user выбираем созданную ранее группу или единичного пользователя, которые смогут подключаться по L2TP.

На этом создание подключения по L2TP на шлюзе можно считать настроенным.

Перейдем к настройке клиентов.

Настройка клиентов L2TP

Настройка L2TP на клиентах Windows

На Windows 10 настройка L2TP производится штатными средствами:

- Поставщик услуг – Windows (встроенные)

- Имя подключения – на выбор

- Имя или адрес сервера- IP адрес VPN шлюза

- Тип VPN- L2TP с предварительным ключом

- Общий ключ- ток ключ, что создавался на первом пункте Wizard'а

- Логин и пароль пользователя из группы разрешенных

Выставляется правильные шифрование и протоколы как на изображении.

Во вкладке Дополнительные параметры меняется предварительный ключ

Так же рекомендуется на вкладке Сеть отключить протокол IPv6

На этом подключение готово.

Настройка L2TP на клиентах Android

Иногда требуется подключать и мобильных сотрудников к корпоративной сети.

На Android смартфонах это делается в меню:

Здесь вводится имя подключения, выбирается тип VPN L2TP/IPSec PSK, вводится общий ключ, имя пользователя и пароль.

После подключения должен появиться значок «Ключ», который информирует о VPN соединении.

Настройка L2TP на клиентах Iphone

Настройка Iphone практически не отличается от клиентов android

По пути

создается новое подключение, где прописывается Описание (название подключения), Сервер (ip адрес шлюза), имя пользователя с паролем и общий ключ. Готово.

После создания и подключения VPN в верхнем правом углу будет отображаться иконка «VPN», как индикатор поднятого соединения.

Тапнув по конфигурации так же можно увидеть информацию о соединении.

Настройка L2TP на аппаратном клиенте VPN2S

А теперь покажем, как подключить к корпоративной сети удаленного клиента, у которого дома установлен недорогой шлюз Zyxel VPN2S.

Для подключения VPN2S клиентом L2TP настройка так же не составит труда. Тут даже не требуется «Wizard», все правила изначально созданы.

Первым делом в Configuration -> VPN -> IPsec VPN нужно включить стандартные конфигурации.

В Gateway конфигурации ввести Peer Gateway Address (IP адрес шлюза) и ключ.

На вкладке L2TP VPN поставить галочку Enable, на против IPsec (имя дефолтной конфигурации) Enforce, ввести имя и пароль пользователя и, если требуется, включить NAT.

После этого перейти обратно на вкладку IPsec VPN и убедиться, что в Connection Tunnel горит «зеленый глобус», сигнализирующий о поднятом соединении.

Настройка SSL подключения

Настойка SSL на шлюзе VPN50

Для настройки SSL VPN (которых к слову без лицензии меньше, чем L2TP, но имеющие более защищенное подключение) потребуется:

На вкладке VPN -> SSL VPN создается новое правило, в котором указывается имя, список пользователей\групп, пул выдаваемых IP адресов и список сетей, в который будет доступ клиентам.

Делается это по пути Object -> Service -> Service Group.

Настройка клиентов SSL

Настройка SSL на клиентах Windows

Для подключения клиента Windows используется программа ZyWALL SecuExtender 4.0.3.0.

Настройка заключается лишь в введении IP адреса шлюза и логина\пароля пользователя.

Так же можно поставить галочку «запомнить пользователя», чтобы не вводить каждый раз.

В процессе подключения согласиться со всплывающим предупреждением

После подключения во вкладке Status будет показана информация о соединении.

Настройка VPN IPsec подключения

Настройка VPN IPsec на VPN50

Перейдем к настройке самого безопасного VPN IPsec.

На вкладке VPN -> IPsec VPN -> VPN Gateway создается новое правило

Где указывается имя, версия IPsec, ключ, режим согласования и варианты шифрования.

В соседней вкладке VPN Connection создается новое подключение, настройки по аналогии с созданием L2TP.

Настройка VPN IPsec на клиентах

Настройка VPN IPsec на клиентах Windows

Программа для подключения IPSec VPN на Windows располагается по ссылке.

Подключение создается через «мастер создания туннеля IKE V1» (так как на шлюзе был выбран именно он).

На этой вкладке вводится IP адрес шлюза, ключ и подсеть шлюза- далее- готово.

В первой фазе проверяется соответствие параметров шифрования.

Так же и во второй фазе

Если всё сделано правильно, то подключение поднимется, о чем будет сигнализировать зеленый индикатор.

Настройка VPN IPsec на VPN50 с предоставлением конфигурации

Шлюз позволяет упростить настройку у пользователей посредством запроса конфигурации прямо со шлюза. Для этого на вкладке VPN -> IPSec VPN -> Configuration Provisioning

включается функция предоставления конфигурации

Добавляется новая конфигурация, где выбирается созданное VPN подключение и группа пользователей. Активировать и сохранить.

После этого в ZyWALL IPSec VPN Client будет доступна возможность загрузки конфигурации прямо со шлюза.

В меню Конфигурация выбрать пункт «Получить с сервера»

Где нужно ввести только IP адрес шлюза, логин и пароль пользователя.

После успешного соединения будут получены все нужные настройки и создано новое подключение.

Заключение

Были рассмотрены самые популярные варианты подключения VPN с различными клиентскими устройствами. Но самих вариантов еще очень много.

Благодаря обширному функционалу шлюзов Zyxel, есть возможность расширить рабочую сеть далеко за пределами офиса с минимальными затратами на настройку и поддержку.

Больше информации вы можете найти на странице технической поддержки Zyxel

Обсудить статью и получить поддержку вы можете в нашем телеграм-чате.

Во многих организациях сотрудникам в целях экономии бюджета обеспечивается удаленный доступ к рабочим местам. Для этого необходимо использовать защищенный канал связи, основанный на технологии Virtual Private Net, или VPN. Рассмотрим подробнее, как корректно произвести настройку VPN на Zyxel Keenetic.

Подготовка роутера

Прежде чем создавать VPN-сервер на сетевых устройствах Zyxel Keenetic, необходимо провести первоначальную настройку оборудования.

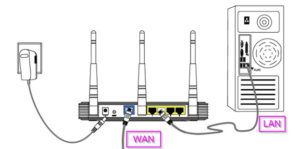

Подключаем девайс к сети электропитания. «Патч-корд» одним разъемом вставляем в роутер, а вторым – в сетевой адаптер на компьютере, с которого будет производиться настройка. Кабель, проведенный провайдером, подключается к специальному разъему WAN на сетевых устройствах Zyxel. Схематически должна получиться такая картина:

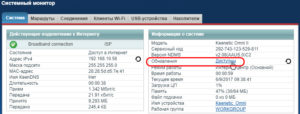

На следующем этапе открываем браузер и настраиваем соединение с интернетом. Подробные инструкции о том, как настроить доступ к «мировой паутине» на разных моделях роутеров, представлены на нашем сайте. Здесь мы рассмотрим, как настроить VPN на Zyxel всех моделей Keenetic.

После того как доступ к интернету получен, проверяем наличие актуальной версии прошивки для операционной системы. При необходимости производим обновление внутреннего ПО до последней версии, так как только роутеры Zyxel серии Keenetic с микропрограммой NDMS V2.04.B2 и выше поддерживают функцию VPN.

Второй важный пункт: оборудование должно иметь «белый» IP-адрес в «глобальной сети». Это необходимо для того, чтобы при активации удаленного подключения клиент мог однозначно идентифицировать свой VPN Server Keenetic на разных моделях Zyxel. Получают его у провайдера за дополнительную ежемесячную оплату.

Настройка VPN-подключения

Если все вышеуказанные условия соблюдены, переходим к настройке VPN на маршрутизаторе Zyxel Keenetic.

На этом настройка роутера Zyxel Keenetic завершена, разрешено устанавливать VPN-связь.

Приоритеты подключений

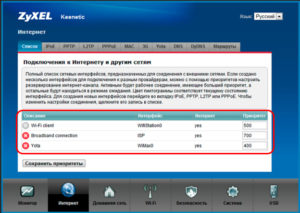

Начиная с версии 2.0, встроенное ПО роутеров компании Zyxel поддерживает функцию распределения приоритетов. По сравнению с первой версией присутствует возможность комбинирования соединений разными способами.

Созданные каналы используют либо физические порты сетевого устройства, либо виртуальные интерфейсы. Каждому каналу связи, создаваемому на оборудовании, присваивается приоритет. Его значение редактируется вручную либо остается без изменений:

На скриншоте наивысший приоритет отдан интерфейсу ISP. Это стандартная настройка для доступа к интернету по сетевому кабелю.

Следующим идет Yota: подключение по беспроводному каналу связи. Если первый вариант перестанет работать, роутер автоматически перейдет на указанный режим. Таким образом настраиваются резервные каналы связи и VPN-соединения.

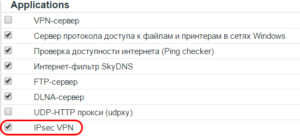

VPN-туннель IPSec

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

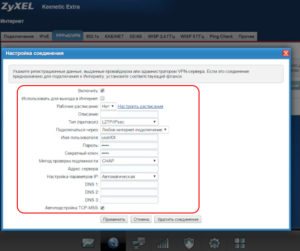

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Несколько слов про OpenVPN

Протоколы, используемые на сетевых оборудованиях Zyxel, осуществляют две функции:

- PPTP и L2TP – VPN-доступ к серверам провайдера.

- IPSec и OpenVPN – помогают конфигурировать отдельные серверы для создания защищенных каналов связи под личные «нужды».

Про первый вариант было рассказано выше, здесь остановимся на втором. Способ является дополнительной опцией, доступен не на всех моделях Zyxel. Компонент был добавлен в ОС роутеров, начиная с версии NDMS v2.10.B0. Чтобы проверить его совместимость с моделью роутеров Zyxel, заходим в раздел «Компоненты» и смотрим по наличию. Также пользуемся информацией на официальном сайте вендора.

OpenVPN часто применяют как альтернативное подключение к «мировой паутине». Пользователь проверяет, установлен ли он в ОС роутера.

Более подробно о настройке OpenVPN будет рассказано в отдельной публикации.

- Авторизованные сервисные центры Keenetic: Россия, Украина, Казахстан, Республика Беларусь

- Product Name: 4G

- Part Number: KN-1210-01RU

- NDM HW ID: KN-1210

Основные характеристики

Индекс модели - KN-1210

Процессор - MediaTek MT7628N (MIPS24Kc) @ 575MHz

Оперативная память - Winbond W9751G6KB-25 64 Мбайт (DDR2)

Flash-память - Winbond W25Q128CSIG 16 Мбайт (Dual Boot, SPI)

Wi-Fi 2,4 - Да

Класс Wi-Fi - MediaTek MT7603 2T2R/2.4GHz (300Mbps), N300

Антенны - 2x 5dBi

Порты Ethernet - 1x WAN FE, 3x LAN FE (10/100)

Порты USB - USB 2.0 (Только модемы)

Кнопка Wi-Fi/WPS - Да

Подключение по 3G/4G - Через совместимый USB-модем

Подключение по DSL ADSL2+/VDSL2 через Keenetic Plus DSL

Mesh Wi-Fi-система - По Ethernet или mesh Wi-Fi

Индекс модели - KN-1211

Процессор - MediaTek MT7628N (MIPS24Kc) @ 575MHz

Оперативная память - Winbond W9751G6KB-25 64 Мбайт (DDR2)

Flash-память - Winbond 25Q256JVFQ 32 Мбайт (Dual Boot, SPI)

Wi-Fi 2,4 - Да

Класс Wi-Fi - MediaTek MT7603 2T2R/2.4GHz (300Mbps), N300

Антенны - 2x 5dBi

Порты Ethernet - 1x WAN FE, 3x LAN FE (10/100)

Порты USB - USB 2.0 (Только модемы)

Кнопка Wi-Fi/WPS - Да

Подключение по 3G/4G - Через совместимый USB-модем

Подключение по DSL ADSL2+/VDSL2 через Keenetic Plus DSL

Mesh Wi-Fi-система - По Ethernet или mesh Wi-Fi

Производительность

Скорость сети Wi-Fi 2,4 ГГц, Мбит/с - 300

Маршрутизация IPoE/PPPoE - До 95 Мбит/с

Маршрутизация L2TP/PPTP - До 95 Мбит/с

Функции и протоколы

Беспроводная сеть Wi-Fi

Физические характеристики и условия окружающей среды

Размеры устройства без учета антенны, Ш x Г x В 107мм x 91мм x 26мм

Масса устройства 138г

Диапазон рабочих температур 0–40°С

Влажность окружающего воздуха при работе 20–95%

Напряжение электропитания 100–240 В 50/60 Гц

Диагностика и управление

Комплектация

Не редко, требуется иметь полноценный доступ к внутренним ресурсам сети из любой точки, где имеется выход в Интернет. И тут на первое место выходит вопрос безопасности и защиты передаваемых данных по открытым каналам связи.

Для организации защищенных каналов я предпочитаю использовать OpenVPN, о настройке которого уже не раз рассказывал на страницах блога. Но что делать, если у вас нет возможности, желания или навыков поднимать OpenVPN-сервер? Для небольшого офиса, а уж тем более домашнего использования, подобное решение не всегда оправдано. Гораздо проще организовать безопасное подключение к ресурсам вашей сети используя готовый L2TP VPN-сервер на базе роутера Keenetic и сегодня я наглядно покажу как это делается.

Перед тем как начать, хотелось бы отметить, что PPTP VPN-сервер на Keenetic настраивается аналогичным образом, но в виду того, что соединения по протоколу PPTP не обеспечивают требуемого уровня безопасности, его настройку рассматривать не будем. В свежих версиях macOS поддержку PPTP вообще выпилили из системы.

Настройка L2TP-сервера на роутерах Keenetic

Со времени появления первых "кинетиков", проделана большая работа и теперь эти роутеры обладают весьма не плохим функционалом, оставаясь простыми в настройке (тут засылаю огромный булыжник в огород MikroTik). Для примера, взял роутер Keenetic Extra II с прошивкой версии 2.14.C.0.0-4.

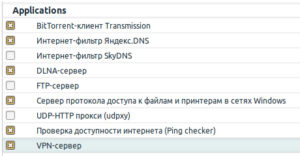

Итак, расширение функциональности Keenetic OS, на которой работает роутер, достигается за счёт установки дополнительных компонентов. Как вы уже поняли, нам потребуется установить компонент L2TP/IPsec VPN-сервера:

-

Заходим в панель управления и в боковом меню переходим Управление -> Общие настройки, где кликаем по кнопке «Изменить набор компонентов».

В поле Общий ключ IPsec пишем любой набор символов или секретную фразу, которая будет использоваться в качестве ключа шифрования (чем сложнее, тем лучше).

Ставим галочку, напротив поля Множественный вход, если планируется использовать одну учётную запись пользователя для нескольких соединений одновременно. Здесь же можно указать количество выдаваемых IP-адресов клиентам и задать начальный IP-адрес, с которого роутер будет их отсчитывать.

Нас избавили от решения вопросов маршрутизации, получаемой виртуальной сети, все необходимые правила роутер добавляет автоматически. Не забудьте только поставить галочку напротив пункта NAT для клиентов.

Остаётся только отметить галочками пользователей (мы их создали в третьем пункте) и активировать L2TP VPN-сервер.

Настройка соединения L2TP/IPsec на Windows и маке

Настройка VPN L2TP соединений под macOS или Windows делается штатными средствами. Если требуется подробная инструкция по их настройке, пишите в комментариях. А не сегодня это всё. Не забывайте ставить лайки и подписываться.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 4

Кинетик Гига 2, это гавно. Мучался я с ним два года. Ничего не настроить! Потом пропал вай-фай, не понятно почему. Может в настройках что то, а может просто сдох. Взял TP-Link двухдиапазонный - доволен как слон, с дерьмовым Кинетик Гига 2 даже и сравнивать не стоит.

Уахаха, видимо просто руки не из того места растут!

Константин, сравнивать Кинетик с ТП-линк, это как Мерседес с Жигулями.

Обе машины, но сильно разные.

У самого 4 кинетика, если понять их философию , то лучше сложно представить

Читайте также: