Какое расширение файла может указывать на вредоносное вложение

Большинство пользователей знают, что .exe файлы могут быть потенциально опасными, но это не единственное расширение, которого следует остерегаться в Windows. Существует и целый ряд других расширений, которые могут нанести вред вашей системе или файлам.

Зачем мне знать, какие типы файлов могут быть опасными?

Знание расширений файлов, которые могут быть потенциально опасными, поможет вам понять, насколько безопасен файл, присланный как вложение в e-mail письме или загруженный с интернета. Даже файлы скринсейверов могут представлять угрозу в Windows.

Когда вы сталкиваетесь с подобными расширениями, будьте бдительны и соблюдайте осторожность. Просканируйте эти файлы вашим антивирусом, а еще лучше загрузите их на специальный сервис типа VirusTotal для проверки, чтобы убедиться в безопасности файла.

Рекомендую всегда ставить антивирус, регулярно обновляющий свои базы и работающий в фоновом режиме. Но знание нижеописанной информации поможет вам еще больше снизить риски возможного заражения какой-либо малтварью или вирусом.

Почему эти расширения потенциально опасны?

Расширения отнесены к потенциально опасным, так как они могут содержать код либо исполнять произвольные команды. Формат .exe может представлять опасность, поскольку это программа, которая может делать все что угодно. Различные медиафайлы (картинки .JPG, .PNG, музыка .MP3) не опасны, так как не могут содержать код. Встречаются случаи специальным образом сформированного медиафайла, которые могут эксплуатировать уязвимость в приложении, через которое они обычно открываются, но это редкие случаи и быстро закрываются разработчиками.

С учетом вышеизложенного вы понимаете, как важно знать, какие типы файлов могут содержать код, скрипты и прочее потенциально опасное содержимое.

Программы

Скрипты

.bat – командный файл. Содержит список команд, которые будут выполнены в заданном порядке при запуске. Впервые начали применяться еще в MS-DOS. И до сих пор применяются.

.cmd – тоже командный файл. Похож на .bat, но появился чуть позже (в Windows NT).

.vb, .vbs – скрипт на языке сценариев VBScript. При запуске будет исполнен код VBScript внутри файла. По сути простой текстовой файл, который можно открыть Блокнотом и проверить, какой именно код будет исполнен.

.vbe – зашифрованный скрипт VBScript. Похож на .vbs или .vb, но сложно сказать, что произойдет при запске такого файла, какие инструкции в нем зашиты.

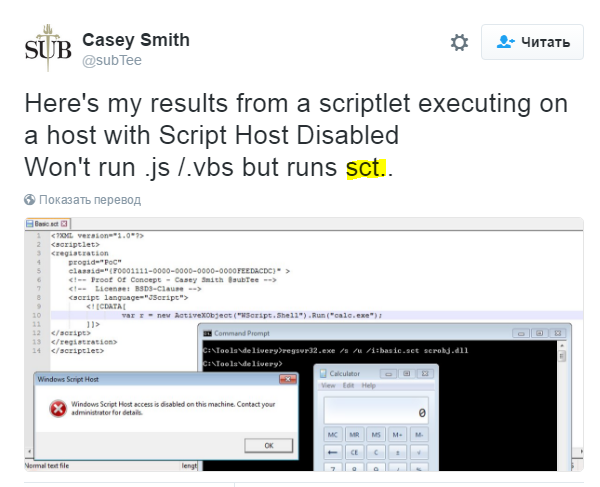

.js – скрипт на языке JavaScript. Обычно широко используются на веб-сайтах в интернете.

.jse – зашифрованный JavaScript файл.

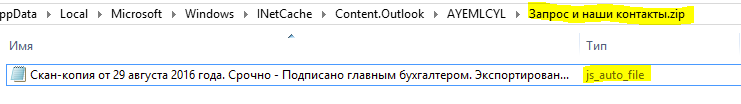

.ws, .wsf – файл сценария Windows (Windows Script file).

.wsc, .wsh – файлы Windows Script Component и Windows Script Host.

.ps1 (а также .ps1xml, .ps2, .ps2xml, .psc1, .psc2) – расширения файлов, содержащих инструкции для Windows PowerShell.

.msh (а также .msh1, .msh2, .mshxml, .msh1xml, .msh2xml) – файл-скрипт Monad, который позже был переименован в PowerShell, упомянутый чуть выше.

Ярлыки

.scf – командный файл проводника Windows. Может передать потенциально опасные команды Проводнику на исполнение.

.lnk – файл-ссылка на программу или любой другой файл на вашем или сетевом компьютере. Может содержать потенциально опасные параметры запуска, например, удаление файлов без подтверждения и прочие подобные действия.

.inf – текстовый файл для автозапуска содержимого диска. Ранее часто использовался вирусописателями для автоматического запуска всяких вирусов, троянцев с CD диска или флешки. С флешками это происходило особенно часто.

Разное

.reg – файл Редактора реестра Windows. Он содержит список ветвей и разделов реестра, который будут добавлены или удалены при запуске .reg файла. Вредоносные reg-файлы могут удалить важную информацию из реестра, заменить ее на неверную или добавить вредоносные данные. Содержимое .reg файла можно посмотреть в Блокноте.

Макросы

.doc, .xls и .ppt – файлы документов Word, Excel и PowerPoint. Могут содержать макровирусы, написанные на VBA (Visual Basic for Applications).

Спамеры ежедневно рассылают миллионы писем. Большую их часть составляет в основном безвредная реклама. Но иногда к письмам прикрепляют вредоносные вложения. Чтобы афера удалась, получателя надо заинтересовать и заставить открыть опасный файл, его обычно маскируют под что-то интересное, полезное или важное — рабочий документ, выгодное предложение, поздравительную открытку, подарок от известной компании и т.д.

Эксперты «Лаборатории Касперского» выяснили, в каких файлах вредоносные программы чаще всего скрываются в этом году.

1. ZIP- и RAR-архивы

Киберпреступники очень любят прятать зловредов в архивы. Например, накануне Дня святого Валентина злоумышленники использовали ZIP-файлы с интригующим названием «Люблю_тебя…» для распространения шифровальщика GandCrab. Другие мошенники, попавшие в поле зрения экспертов чуть позже, рассылали архивы с трояном Qbot, специализирующемся на краже данных.

В этом году обнаружилась такая критическая уязвимость WinRAR: оказалось, что при создании архива можно задать такие правила, что при распаковке содержимое попадет в системную папку. В частности, можно распаковать это содержимое в папку автозапуска Windows — и этот «подарок» автоматически запустится при следующей перезагрузке. Поэтому рекомендуется обновить WinRAR, если вы им пользуетесь.

2. Документы Microsoft Office

Также среди киберпреступников популярны файлы Microsoft Office, особенно документы Word, электронные таблицы Excel, а также презентации и шаблоны. Эти файлы могут содержать встроенные макросы — небольшие программы, которые выполняются прямо внутри файла. Злоумышленники часто используют их как скрипты для скачки зловредов.

3. Файлы PDF

Если про опасность макросов в документах Microsoft Office уже знают многие, то от файлов PDF проблем не ожидают. Тем не менее, в них тоже можно спрятать вредоносный код: формат позволяет создавать и выполнять скрипты JavaScript.

Кроме того, злоумышленники любят прятать в PDF-документах фишинговые ссылки. Так, в одной из спам-кампаний мошенники убеждали пользователей перейти на страницу «защищенного просмотра», на которой просили авторизоваться в аккаунт на American Express. Само собой, учетные данные после этого отправлялись мошенникам.

4. Образы дисков ISO и IMG

Файлы ISO и IMG по сравнению с предыдущими типами вложений используются не очень часто, но в последнее время злоумышленники все больше обращают на них внимание. Такие файлы — образы диска — представляют собой фактически виртуальную копию CD, DVD или других дисков.

С помощью подобных вложений злоумышленники доставляли жертвам троян Agent Tesla, специализирующийся на краже учетных данных. Внутри образа диска находился вредоносный исполняемый файл, который запускался при открытии и устанавливал на устройство шпионскую программу. Любопытно, что в некоторых случаях преступники использовали, вероятно для верности, сразу два вложения — ISO и DOC.

Как себя обезопасить

Чтобы не попасться на удочку мошенников, достаточно помнить несколько простых правил:

Рассказываем, в каких файлах злоумышленники чаще всего прячут вирусы — и как себя правильно вести, чтобы не заразиться.

Спамеры ежедневно рассылают многие миллионы писем. Львиную долю составляет банальная реклама — назойливая, но в основном безвредная. Но иногда к письмам прикрепляют вредоносные файлы.

Чтобы заинтересовать получателя и заставить его открыть опасный файл, его обычно маскируют подо что-нибудь интересное, полезное или важное — рабочий документ, какое-нибудь невероятно выгодное предложение, поздравительную открытку с подарком от имени известной компании и так далее.

1. ZIP- и RAR-архивы

2. Документы Microsoft Office

Также среди киберпреступников популярны файлы Microsoft Office, особенно документы Word (.doc, .docx), электронные таблицы Excel (.xls, .xlsx, .xlsm), а также презентации и шаблоны. Эти файлы могут содержать встроенные макросы — небольшие программы, которые выполняются прямо внутри файла. Злоумышленники использовали их, например, как скрипты для скачки зловредов.

3. Файлы PDF

Если про опасность макросов в документах Microsoft Office многие уже знают, то от файлов PDF подвоха часто не ожидают. Тем не менее, в них тоже можно спрятать вредоносный код: формат позволяет создавать и выполнять скрипты JavaScript.

4. Образы дисков ISO и IMG

Файлы ISO и IMG по сравнению с предыдущими типами вложений используются не очень часто, но в последнее время злоумышленники все больше обращают на них внимание. Такие файлы — образы диска — представляют собой фактически виртуальную копию CD, DVD или других дисков.

С помощью подобных вложений злоумышленники доставляли жертвам, например, троян Agent Tesla, специализирующийся на краже учетных данных. Внутри образа диска находился вредоносный исполняемый файл, который запускался при открытии и устанавливал на устройство шпионскую программу. Любопытно, что в некоторых случаях преступники использовали, видимо, для верности, сразу два вложения — ISO и DOC.

Как себя вести с потенциально опасными вложениями

Само собой, отправлять в спам все письма с вложенными архивами или файлами в формате DOCX или PDF — слишком радикальный метод защиты. Чтобы не попасться на удочку мошенников, достаточно помнить несколько простых правил.

Большинство знают, что файлы .exe потенциально опасны, но это не единственный тип расширений, о котором следует помнить. Их гораздо больше чем вы думаете.

Зачем мне знать, какие файлы опасны?

Важно знать, какие расширения файлов потенциально опасны, когда решаете, безопасно ли открывать файл, полученный по электронной почте или загруженный из Интернета. Даже банальный скринсейвер может быть потенциально опасным. Если вы сталкиваетесь с подобными файлами — будьте на чеку. Не пренебрегайте безопасностью своего компьютера. Если есть подозрения лучше просканировать сомнительный файл антивирусном. Еще лучше если защита постоянно запущена и активна. Это позволит контролировать ситуацию в фоновом режиме. Однако знание о некоторых необычных расширениях файлов может быть полезно для предотвращения неприятных последствий.

Почему расширение файла опасно?

Расширения файлов потенциально опасны, потому, что они могут содержать код или выполнять произвольные команды, заложенные злоумышленниками. Файл .exe — это программа, которая может делать все что угодно, без вашего ведома. Файлы мультимедиа - такие как изображения .JPEG и музыка в формате .MP3 - не опасны, потому что они не могут содержать код. За исключением уязвимости в приложении для просмотра, но эти проблемы встречаются редко и быстро решаются.

Так или иначе, знание файлов которые могут содержать вредоносный код, сценарии и другие потенциально опасные вещи никогда не повредит.

- .BAT - командный файл. Содержит список команд, которые будут запускаться на вашем компьютере, если вы откроете его. Первоначально используется MS-DOS.

- .CMD - Пакетный файл. Аналогично .BAT, но это расширение было введено в Windows NT.

- .VB , .VBS - файл VBScript. Выполнит включенный код VBScript, если вы запустите его.

- .VBE - Зашифрованный файл VBScript. Подобно файлу VBScript, но сложно сказать, что этот файл на самом деле будет делать, если вы запустите его.

- .JS - файл JavaScript. Файлы .JS обычно используются веб-страницами и безопасны при запуске в веб-браузерах. Тем не менее, Windows будет запускать файлы .JS вне браузера без песочницы.

- .JSE - зашифрованный файл JavaScript.

- .WS , .WSF - файл сценария Windows.

- .WSC , .WSH - файлы управляющие компонентами сценариев Windows и Windows Script Host. Используется вместе с файлами сценариев Windows.

- .PS1 , .PS1XML , .PS2 , .PS2XML , .PSC1 , .PSC2 - сценарий Windows Power Shell. Запускает команды PowerShell в порядке, указанном в файле.

- .MSH , .MSH1 , .MSH2 , .MSHXML , .MSH1XML , .MSH2XML - файл сценария Monad. Была позже переименована в PowerShell.

- .SCF - командный файл Windows Explorer. Может передавать потенциально опасные команды в Windows Explorer.

- .LNK - ссылка на программу на вашем компьютере. Файл ссылок может потенциально содержать атрибуты командной строки, которые могут удалять файлов без запроса.

- .INF - текстовый файл, используемый при автозапуске. Запустив этот файл возможен запуск вредоносных приложений, которые он поставлял, или передача опасных параметров программам, включенным в Windows.

- .REG - файл реестра Windows. Файлы .REG содержат список записей реестра, которые будут добавлены или удалены при их запуске. Файл .REG может удалить важную информацию из вашего реестра, заменить ее ненужными данными или добавить вредоносные данные.

- .DOC , .XLS , .PPT - документы Microsoft Word, Excel и PowerPoint. Они могут содержать вредоносный код макроса.

- .DOCM , .DOTM , .XLSM , .XLTM , .XLAM , .PPTM , .POTM , .PPAM , .PPSM , .SLDM - Новые расширения файлов, представленные в Office 2007. Символ M в конце расширения файла указывает, что документ содержит макросы. Например, файл .DOCX не содержит макросов, а файл .DOCM может содержать макросы.

Это далеко не весь список. Существуют другие типы расширений файлов, такие как .PDF, которые имеют ряд проблем с безопасностью. Однако для большинства типов файлов, указанных выше, их нет. Они существуют для запуска произвольного кода или команд на вашем компьютере.

Не забудьте подписаться на наш канал и поставить лайк!

Мы на Яндекс Дзен

Наш канал в Telegram

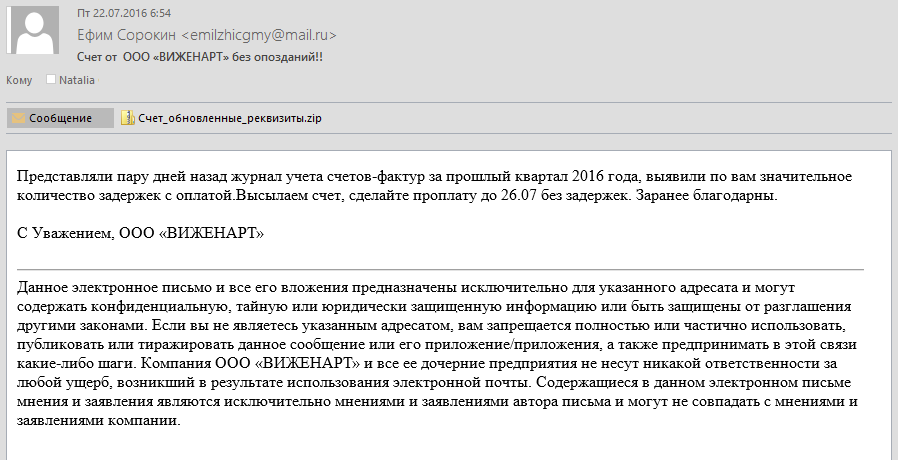

Опытные пользователи знают, что через почту им могут прислать вирус или троянскую программу. Мошенники, в свою очередь, стараются сделать так, чтобы вредоносные вложения выглядели как можно более безобидно.

В статье мы покажем примеры опасных вложений и объясним, на что стоит обращать внимание, чтобы не стать жертвой. Статья будет полезна пользователям и системным администраторам.

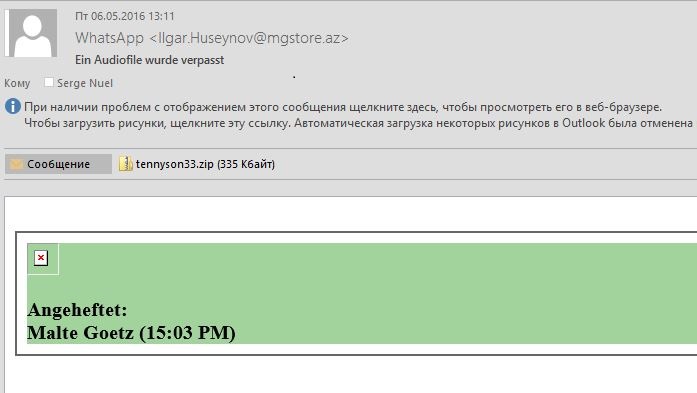

«Традиционный» вредоносный файл

Вирус или троянскую программу пользователи обычно представляют как исполняемый файл с расширением .ехе под Виндовс или .dmg под Мак.

Такая вредоносная программа, приложенная к письму, может не определяться антивирусом, но почти все почтовые серверы умеют фильтровать подобные вложения: письмо с .ехе-файлом просто не будет отправлено. Чтобы обойти это ограничение, мошенникам бывает достаточно упаковать исполняемый файл в архив:

Что делать пользователю: получив любое вложение в архиве, распакуйте его в отдельную папку и проверьте тип вложенного файла. Не открывайте файлы типа Приложение, даже если ваш антивирус не против.

Администратору. Постарайтесь ограничить прием почты с исполняемыми файлами, даже если они упакованы в архив. При настройке ограничений стоит ориентироваться на формат файла, а не его расширение.

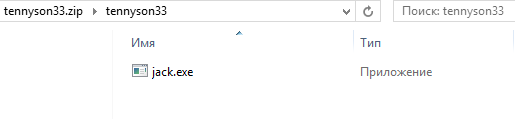

Вредоносный скрипт

Кроме традиционных программ, операционная система Виндоус умеет выполнять так называемые скрипты — программы, написанные на специальном языке программирования, например JScript или WBScript.

У таких языков есть ряд ограничений, но написанная на них вредоносная программа вполне способна зашифровать все файлы на диске или скачать полноценного троянца.

О существовании скриптов знает еще меньше пользователей, а мошенники стараются скрыть настоящий тип файла: например, через длинное или вызывающее доверие название:

Источник

Пользователю: Не открывайте файл, тип которого содержит слова «скрипт», «сценарий» или что-то непонятное. И даже если ваш антивирус не имеет ничего против.

Администратору: постарайтесь заблокировать исполнение скриптов, или хотя бы переопределить их обработчики. Файл .js, для которого обработчиком назначен notepad.exe — неплохая помощь антивирусу и защита для невнимательных пользователей.

Офисный документ

Пользователям бывает сложно поверить, но файлы Ворд или Эксель тоже могут быть вредоносными. Наиболее популярная схема — вредоносная программа запускается через макрос, который пользователю предлагается разрешить к выполнению под разумным предлогом. Например, если содержимое документа некорректно отображается:

Источник

Пользователю: не разрешайте выполнение макросов в документах, которые вам присылают по электронной почте. Особенно если не знаете отправителя и не уверены в содержании макроса.

Администратору: по возможности отключите исполнение макросов на компьютерах пользователей. Те, кому это действительно необходимо для работы, дадут вам знать. Вовремя обновляйте все офисные программы — кроме макросов, вредоносная программа может выполниться через эксплойт к одной из многих публичных RCE-уязвимостей.

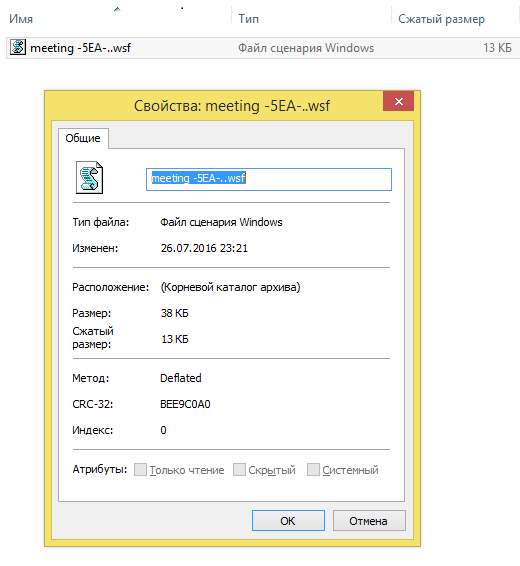

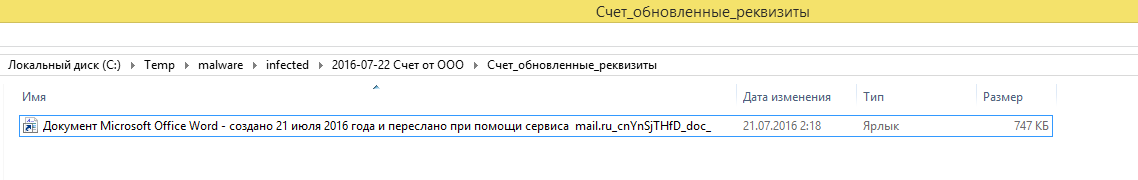

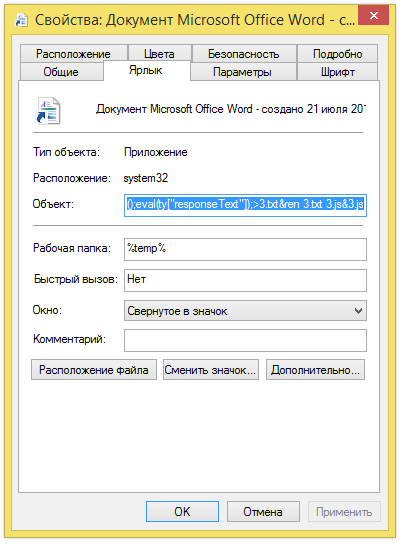

Опасный ярлык

Иногда во вложении вовсе может не быть вредоносной программы. Вместо нее мошенники присылают ярлык, перейдя по которому пользователь сам загрузит и запустит вредоносную программу:

В свойствах этого ярлыка прописана команда, которая загрузит и запустит вредоносный .js-скрипт из интернета. Все, что нужно для загрузки и запуска, уже содержится в операционной системе.

Пользователю: ярлыки, которым вы можете доверять, находятся на вашем рабочем столе. Не стоит запускать файл с типом Ярлык, который вам прислали по электронной почте. Даже если его название вызывает доверие.

Администратору: постарайтесь заблокировать исполнение любого командного интрпретатора под учетной записью пользователя. По возможности переопределите его имя и путь — вредоносным программам будет сложнее сориентироваться. Обратите внимание на полное содержимое вредоносного ярлыка:

Вредоносная ссылка

Иногда мошенники не рискуют высылать вложенный файл, а вместо этого добавляют в письмо вредоносную ссылку. Благодаря оформлению, такая ссылка выглядит похожей на «безопасный» вложенный файл:

Обе ссылки около «заявки» ведут на вредоносный файл.

Пользователю: умейте отличать вложенный файл от ссылки, которая ведет на внешний сайт. Наведите курсор и посмотрите, куда на самом деле ведет «ссылка на документ».

Администратору: постарайтесь ограничить загрузку исполняемых файлов на прокси-сервере. Аналогично вложениям, ориентируйтесь на тип файла, а не расширение.

Выводы

- Мошенники используют самые разные форматы вредоносных вложений.

- Не открывайте никакие вложения и не переходите по ссылкам, в которых не уверены.

- По возможности ограничьте запуск скриптов, командных интерпретаторов и загрузку небезопасных типов файлов.

- Обучайте своих пользователей основам информационной безопасности. Для начала можно переслать ссылку на эту статью.

- Тренируйте и контролируйте практические навыки противодействия фишингу.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролируем их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и актуальные примеры мошеннических писем — в том числе те, которые описаны в статье.

Читайте также: