Как занести вирус в телефон друга через свой

Смартфоны и мобильная связь до сих пор окутаны разными мифами и предрассудками. Говорят, что от телефонных разговоров образуются опухоли, во время движения сигнал связи ослабевает, а базовые станции убивают людей. В ближайшем цикле статей Yota узнает, что из этого правда, не щадя собственных сотрудников и их смартфоны.

Вредоносные программы способны списывать средства с банковской карты, извлекать личную информацию, блокировать экран и превращать смартфон в кирпич — это совсем не миф. Мы решили проверить, насколько просто заразить телефон вирусом.

Мы попробовали заразить смартфон, предварительно отключив антивирус и защитные функции. Жертвой стал Motorola Moto G3 на платформе Android 6.0.1.

Первые попытки оказались неудачными:

Root в Андроид — это права главного администратора, которые открывают возможности для управления устройством, недоступные для обычного пользователя. Чтобы получить рут, необходимо установить специальное приложение.

Зараженный KingRoot содержит вредоносный код, который ворует данные пользователя.

И тут нас ждала неожиданность. Из всего многообразия устройств на Android, именно на наш Motorola Moto G3 эта утилита не устанавливается!

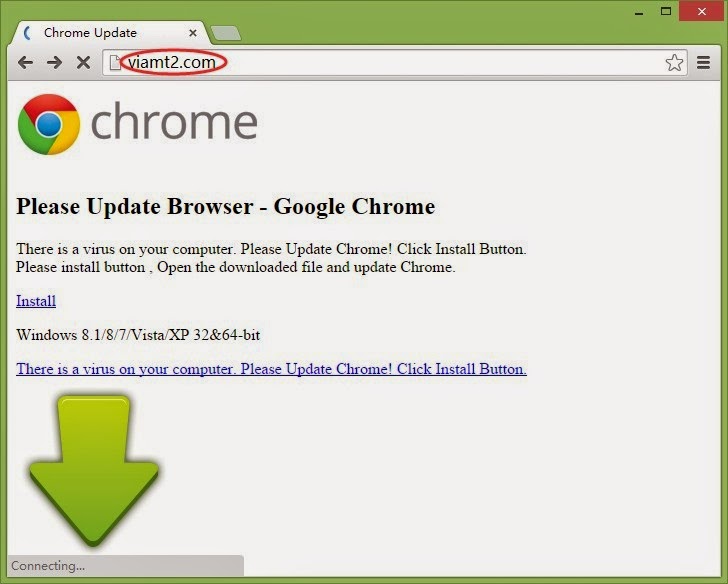

Отчаявшись, мы просим знакомых и коллег пересылать все сомнительные SMS и письма с ссылками на наш номер. После перехода по одной из ссылок мы обнаруживаем вот такое всплывающее окно:

После этого открывается Playmarket с предложением установить Doctor Clean. Оно обещает ускорить работу системы, удалить ненужные файлы и экономить батарею. Но отзывы намекают, что что-то с ним не так.

Doctor Clean просит доступ ко всем доступным функциям телефона. После разрешения он устанавливает еще два приложения для “Ускорения” и “Перехода в спящий режим”. Одна из этих программ устанавливает еще два приложения.

На следующий день мы получаем рекламу, закрывающую весь экран. Каждый раз после разблокировки экрана мы видим очередной красочный баннер. Для того, чтобы ответить на входящий звонок нам приходится искать крестик, сворачивающий рекламу. Вместе с этим смартфон начинает работать медленнее. Периодически экран блокировки перестает реагировать на прикосновения. Возобновлять работу помогает перезагрузка устройства.

После этого установили “Антивирус Касперского”, но он ничего не обнаружил. Тем временем, телефон начинает сильно тормозить. Антишпион Malwarebytes' Anti-Malware нашел пять проблем. Все странные приложения удалили.

Оказалось, что установить вредоносное ПО на телефон не так-то легко: система, встроенные приложения безопасности и антивирусы успешно его распознают и старательно оберегают нас. Чтобы заразить телефон, нужно тщательно игнорировать все предупреждения системы и заранее отключить защитные функции.

Раньше скачать вредоносные приложения было проще. Сейчас все приложения в PlayMarket и AppStore проходят аудит. Для того, чтобы установить неофициальное приложение, придется отключить в настройках функцию скачивания только из доверенных источников.

Как понять, что на смартфоне вирус?

Скачивание нелицензионных программ и сомнительных приложений.

Вместе с ними на телефон часто устанавливается сопутствующее вредоносное ПО.

Общественный Wi-Fi.

Через незащищенные точки доступа Wi-Fi вирусы перехватывают личную информацию пользователей для доступа к личным аккаунтам и системным данным смартфона.

Сайты и форумы со всплывающими окнами и баннерами.

Они предлагают «скачать быстро и без регистрации» что угодно, перейдя по ссылке.

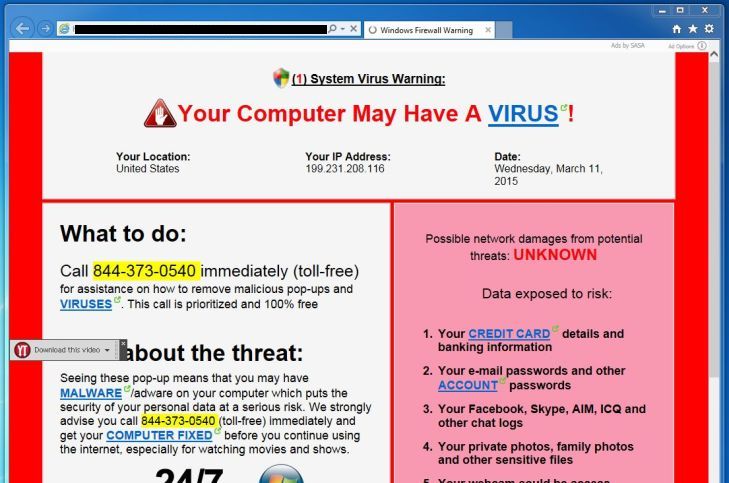

Часто баннеры выглядят как «предупреждения от МВД» или уведомления «Ваш телефон заражен вирусом!». Их цель – посеять панику у пользователя, чтобы он сразу перешел по ссылке, перевел деньги на счет вымогателя или ввел пароль от личного аккаунта.

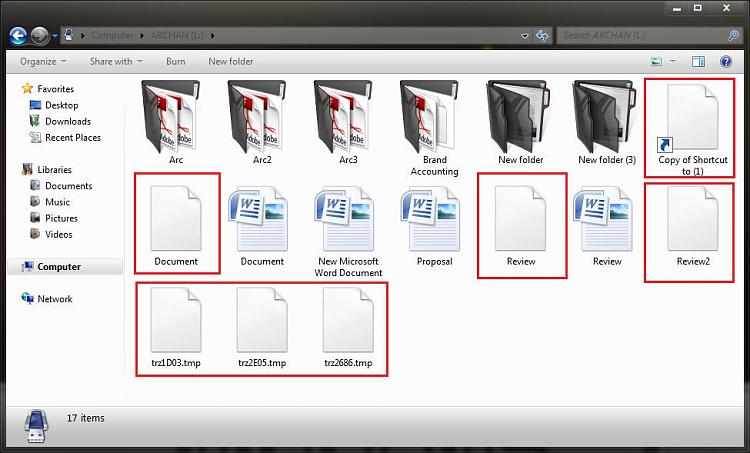

Зараженные флеш-накопители.

Иногда вредоносное ПО под видом приложения сохраняется на карту памяти. Когда вы вставляете старую флешку в новый смартфон, то заражаете его.

Насколько это быстро?

Сами вирусы весят немного. В зависимости от скорости интернет-соединения, «зараза» попадает в телефон за промежуток от пары секунд до 5 минут.

Что произойдет, если вирус все-таки проникнет в устройство? К примеру, вы соглашаетесь обновить браузер Chrome, забыв о том, что не устанавливали его.

Что происходит дальше

Как понять, что телефон заражен:

- Быстро кончаются деньги на телефоне. При этом в детализации отображены SMS, которые вы не отправляли и звонки, которых не совершали.

- Трафик расходуют непонятные приложения.

- Скорость работы смартфона падает, он нагревается, быстро разряжается, приложения «глючат» и не открываются. Вредоносные программы действуют в фоновом режиме, заставляя устройство работать с удвоенной силой.

Где искать вредоносное ПО и как отличить его от нормального приложения?

Чаще всего они маскируются под обычные приложения с расширением .apk и сохраняются в папку Download.

Стоит насторожиться, если при установке незнакомое приложение запрашивает доступ к платным функциям и ограничению доступа:

Если вы хотите шпионить за другим человеком, то почитайте эту статью. В ней мы рассмотрим, каким образом бесплатно залезть в другой телефон через Интернет. Современные технологии сделали мир более открытым, но это также означает, что личные данные каждого гражданина всегда находятся под угрозой.

Почему лучше не залезать в телефон другого человека через Интернет

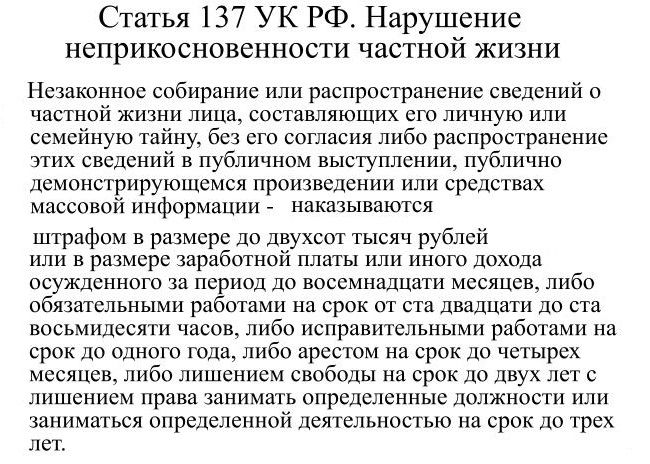

Прежде чем изучать методы взлома телефона жены, необходимо узнать об ответственности за подобные правонарушения. Помните, что получение доступа к содержимому чужого телефона – это вторжение в личную жизнь другого человека. Если пострадавший напишет заявление в полицию, начнется расследование.

Статья 137 УК РФ защищает неприкосновенность частной жизни. За сбор или распространение незаконно добытой информации можно даже сесть в тюрьму на срок до двух лет. Также вам могут присудить штраф до 200 000 рублей или назначить иное малоприятное наказание.

Доступ к чужим телефонам обычно пытаются получить:

- Ревнивые супруги или любовники. Раньше именно эти категории граждан составляли основную клиентскую базу частных детективов.

- Обеспокоенные родители. Помните, что слежка за ребенком является нарушением его личных границ. Сталкинг со стороны ближайших родственников становится благодатной почвой для дальнейшего развития психических заболеваний.

- Недоверчивое начальство. Руководители пытаются следить за тем, правильно ли их сотрудники используют служебный телефон.

Наличие причин на совершение правонарушения не является оправданием. Кроме того, если вы стали жертвой мошенников в ходе преступления закона, то вряд ли пойдете в полицию. Злоумышленники об этом знают и с удовольствием воспользуются чужой уязвимостью.

На непорядочных гражданах постоянно норовят заработать мошенники. Поэтому программное обеспечение для слежения за чужими мобильниками часто заражается опасными вирусами. Они могут похищать ваши собственные данные, которые затем будут использованы для воровства денег или аккаунтов.

Шпионское ПО порой создается с целью получения доступа к содержимому телефона. Нередки случаи, когда фотографии или переписки становятся доступны посторонним лицам. Поэтому постарайтесь не устанавливать сомнительные программы из странных источников.

Как через Интернет залезть в телефон Android другого человека

Сделать собственный вирус могут даже люди без навыков программирования. Для этого нужно скачать специальные билдеры. Представляем вашему вниманию самые популярные программы для создания вирусного ПО чтобы залезть в смартфон жены:

- SpyMax.

- DroidJack.

- SpyNote.

- OmniRAT.

- MultiHandler.

- AndroRAT.

- AhMoth.

- DenDroid.

- AhMyth.

- DroidJack.

Принцип работы созданного вируса для получения удаленного доступа:

Операционная система Android непрерывно совершенствуется. Поэтому недавно функционирующее приложение может вскоре перестать работать.

Коротко расскажем, как пользоваться SpyMax:

Обращаться к профессиональным взломщикам нежелательно. Это очень дорого и рискованно. Во-первых, все данные с телефона жертвы становятся достоянием третьих лиц. Во-вторых, взломщики могут развести клиента на деньги или хакнуть его самого. В-третьих, привлечение посторонних людей увеличивает шансы на попадание в поле зрения представителей закона.

Как бесплатно залезть в телефон другого человека на iOS через Интернет

На iPhone нельзя установить сторонние приложения. Это ограничение позволяет защитить пользователей, необдуманно инсталлировавших зараженное ПО. Однако если вы знаете Apple ID и пароль, то запросто сможете дистанционно шпионить за владельцем привязанного к ним Айфона.

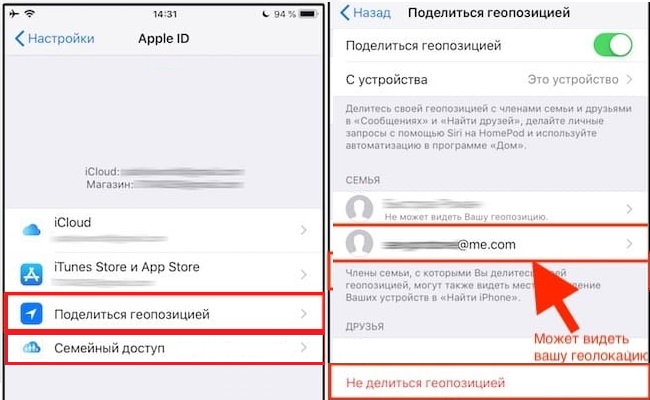

Некоторые люди специально дарят родственникам и любимым устройства от Apple с целью шпионить по заранее известному ID. Злоумышленнику необходимо только заранее настроить iOS устройство, позволив ему запускать резервные копии из облачного хранилища данных iCloud. Как это сделать:

После этого вы сможете заходить в личный кабинет пользователя через любое устройство. Проще всего управлять чужим телефоном по ID, если самостоятельно зарегистрировать его перед тем, как человек начнет им пользоваться. Однако можно попробовать вызнать идентификатор, если обладатель iPhone вам доверяет.

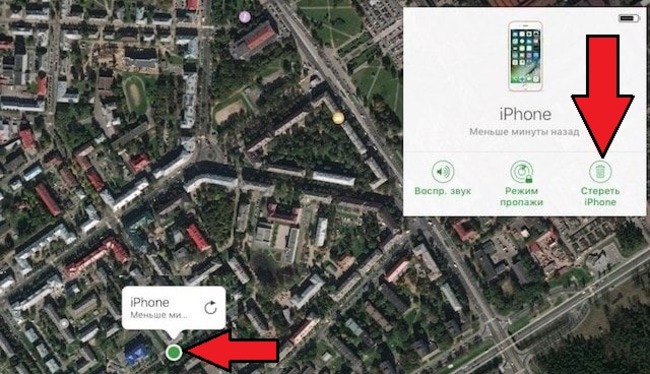

Как следить через Apple ID

Чтобы всегда знать местонахождение другого человека, нужно включить функцию отслеживания геолокации. Для этого:

Далее делайте следующее:

Щелкнув по зеленому кружку, обладатель Apple ID может заблокировать устройство и стереть с него все данные. Такой функционал нужен для того, чтобы предотвратить похищения Эппл телефонов и обезопасить личную информацию пользователей. Однако если человек дарит устройство с дурным умыслом, то он сможет за вами шпионить и управлять содержащимися в памяти гаджета сведениями.

Чтобы обезопасить себя, вы можете задать новый пароль, изменить контрольные вопросы, номер телефона или адрес почты. Электронный ящик может использоваться в качестве Apple ID. То же самое относится и к телефонным номерам.

Если на одном из этапов возникли проблемы, обратитесь в техподдержку. Также можно запретить функцию «Семейный доступ», если он был настроен против вашей воли.

Помимо этого, существуют программы Cocospy, Mspy, Spyzie, FlexiSPY, XnSpy, Hoverwatch или iKeyMonitor для шпионажа за женой. Большинство из них имеют собственную версию как для iOS, так и для Android. Также они располагают функцией кейлоггеров и не требуют прав на получение root доступа. Однако нужно учитывать, что эти приложения являются платными. Скачивая их из интернета, вы рискуете стать жертвой мошенников.

Случаются такие дни, когда охота насорить кому-нибудь скрытно, или же вы решили создать вирус, который будет красть данные, любые данные. Вообразим себя злыми хакерами, которые решили начать действовать. Давайте познаем это необъятное искусство.

Определение вируса

История компьютерных вирусов берет свое начало в 1983 году, когда Фред Коэн использовал его впервые.

Вирус - это вредоносный код, он направлен на захват управления вашими файлами, настройками. Создает копии самого себя, всячески захламляет персональный компьютер пользователя. Некоторые можно обнаружить сразу, когда другие скрываются в системе и паразитируют в ней. Часто их передача происходит с помощью сайтов, где размещен пиратский контент, порно-сайтов и других. Бывает, скачивание вирусов происходит при желании скачать мод или чит. Довольно просто распространить вирус, если у вас готова вирусная ссылка.

Методы воздействия вредоносных программ

К компьютерным вирусам относится множество вредоносных программ, однако не все они способны к "размножению":

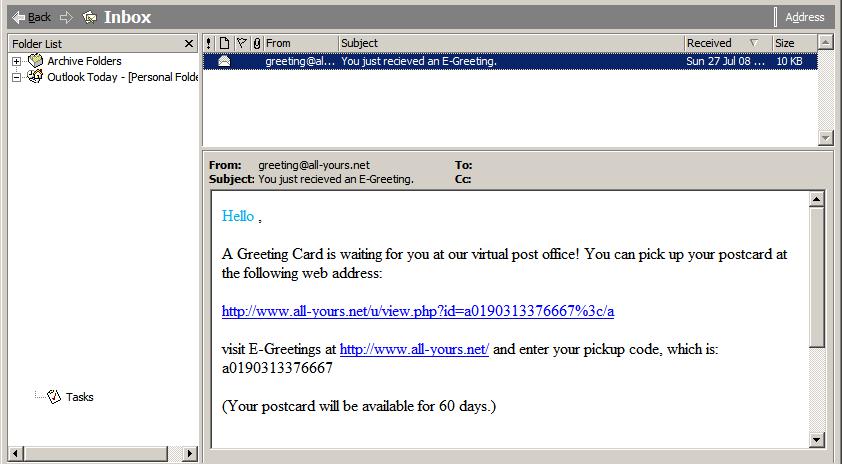

- Черви. Заражают файлы на компьютере, это могут быть любые файлы, начиная от .exe и заканчивая загрузочными секторами. Передаются через чаты, программы для общения типа Skype, icq, через электронную почту.

- Троянские кони, или трояны. Лишены самостоятельной способности распространяться: они попадают на компьютер жертвы благодаря их авторам и третьим лицам.

- Руткит. Сборка различных программных утилит при проникновении на компьютер жертвы получает права суперпользователя, речь про UNIX-системы. Представляет собой многофункциональное средство для "заметания следов" при вторжении в систему с помощью снифферов, сканеров, кейлоггеров, троянских приложений. Способны заразить устройство на операционной системе Microsoft Windows. Захватывают таблицы вызовов и их функций, методы использования драйверов.

- Вымогатели. Такие вредоносные программы препятствуют входу пользователя на устройство путем принуждения к выкупу. Последние крупные события, связанные с программами-вымогателями, - WannaCry, Petya, Cerber, Cryptoblocker и Locky. Все они требовали за возвращение доступа в систему криптовалюту биткоин.

- Кейлоггер. Следит за вводом логинов и паролей на клавиатуре. Фиксирует все нажатия, а затем отсылает журнал действий на удаленный сервер, после чего злоумышленник использует эти данные на свое усмотрение.

- Снифферы. Анализирует данные с сетевой карты, записывает логи с помощью прослушивания, подключения сниффера при разрыве канала, ответвления сниффером копии трафика, а также через анализ побочных электромагнитных излучений, атак на канальном или сетевом уровне.

- Ботнет, или зомби-сети. Такая сеть представляет собой множество компьютеров, образующих одну сеть и зараженных вредоносной программой для получения доступа хакеру или иному злоумышленнику.

- Эксплойты. Этот вид вредоносного программного обеспечения может быть полезным для пиратов, ведь эксплойты вызываются ошибками в процессе разработки программного обеспечения. Так злоумышленник получает доступ к программе, а дальше и к системе пользователя, если так задумал хакер. У них есть отдельная классификация по уязвимостям: нулевой день, DoS, спуфинг или XXS.

Пути распространения

Вредоносный контент может попасть на устройство разными способами:

- Вирусная ссылка.

- Доступ к серверу или локальной сети, по которой будет проходить распространение вредоносного приложения.

- Выполнение программы, зараженной вирусом.

- Работа с приложениями пакета Microsoft Office, когда с помощью макровирусов документов вирус распространяется по всему персональному компьютеру пользователя.

Где могут прятаться вирусы

Когда вирусная ссылка сделана, а вы запустили программу, которая начинает скрытую работу на персональном компьютере, то некоторые вирусы и другие вредоносные программы способны на сокрытие своих данных в системе или в исполняемых файлах, расширение которых может быть следующего типа:

Признаки

Любое заболевание или заражение протекает в скрытой фазе или в открытой, этот принцип присущ и вредоносному программному обеспечению:

- Устройство начало работать со сбоями, программы, которые работали раньше хорошо, вдруг стали тормозить или вылетать.

- Медленная работа устройства.

- Проблема с запуском операционной системы.

- Исчезновение файлов и каталогов или изменение их содержимого.

- Содержимое файла подвергается изменению.

- Изменение времени модификации файлов. Можно заметить, если в папке используется вид "список", или вы посмотрите на свойство элемента.

- Увеличение или уменьшение количества файлов на диске, и впоследствии увеличение или уменьшение объема доступной памяти.

- Оперативной памяти становится меньше из-за работы посторонних сервисов и программ.

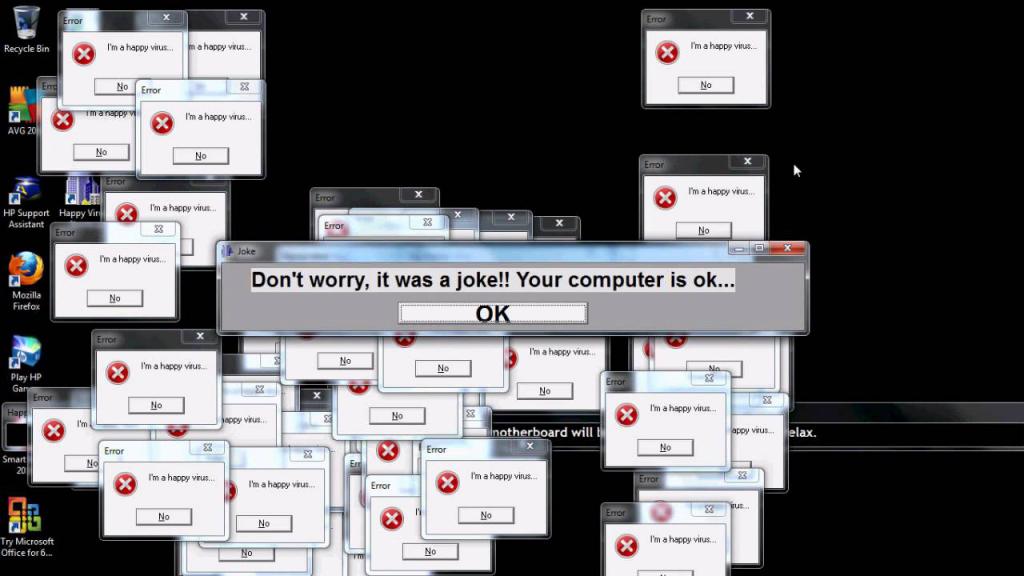

- Показ шокирующих или иных изображений на экране без вмешательства пользователя.

- Странные звуковые сигналы.

Методы защиты

Самое время подумать о способах защиты от вторжения:

- Программные методы. К ним относятся антивирусы, файрволлы и другое защитное ПО.

- Аппаратные методы. Защита от постороннего вмешательства к портам или файлам устройства, непосредственно при доступе к "железу".

- Организационные методы защиты. Это дополнительные меры для сотрудников и иных лиц, которые могут иметь доступ к системе.

Как найти список вирусных ссылок? Благодаря Интернету можно скачать сервисы, например, от Dr.Web. Или воспользоваться специальным сервисом для показа всех возможных вредных ссылок. Там есть список на вирусные ссылки. Остается выбрать наиболее подходящий вариант.

Вирусная ссылка

Не забывайте, что использование вирусных программ преследуется по закону!

Приступаем к самому главному действию - к созданию вирусных ссылок и выяснению способов их распространения.

Вредоносные программы становятся все хитрее и изворотливее, пытаясь скрыть свое присутствие. И если одни просто вываливают на пользователя кучу рекламы, то другие вовсе не так безобидны. Хорошенько обосновавшись на смартфоне, они шантажируют юзера, заставляя его платить за доступ к своим же данным, а то и следят за каждым его шагом и действием. Мы уже расказывали вам как написать вирус для android. А о самых модных тенденциях в создании и распространении вирусов и пойдет речь в этой статье.

ЗАРАЖЕНИЕ ВИРУСАМИ В АНДРОИД

Самый простой и распространенный способ заражения — взять популярную программу, расковырять ее и вставить внутрь нехороший код. Затем запаковать и выдать за бесплатную версию или версию с дополнительными функциями. Такие программы «с сюрпризом» появляются не только в неофициальных магазинах приложений для Android, периодически они просачиваются и на официальный Play Market.

Реализуется такой подлог очень просто.

Распаковывает приложение утилитой apktool:

Пишет код зловреда, например получатель широкоформатных уведомлений, который срабатывает после перезагрузки устройства и начинает посылать команды другим частям зловреда каждую секунду:

Здесь один из модулей реагирует на событие android.trojan.action. EXTERMINATE и уничтожает все контактные данные пользователя:

Теперь хакеру нужно скомпилировать код вируса, а затем распаковать, используя все тот же apktool. Затем он добавляет smali-файлы вируса к smali-файлам программы-жертвы. Подправляет AndroidManifest, включает нужные разрешения и объявления получателей уведомлений:

Осталось упаковать программу-жертву обратно все той же утилитой apktool, и приложение «с подарочком» готово.

Если в качестве жертвы выбрать приложение с подходящими разрешениями, то оно не вызовет у пользователя ни малейших подозрений! Если же подобрать необходимые разрешения не получается, то вирусам приходится заставлять пользователя дать им расширенные права, показывая свой диалог поверх системного. Например, так поступают Trojan-Banker.AndroidOS. Asacub и Trojan-SMS.AndroidOS.Tiny.aw. Да-да, Android позволяет создавать окна, которые будут отображаться поверх всех остальных приложений и диалогов, в том числе и системных. Для этого понадобится всего лишь создать нужный View и добавить его в WindowManager:

Флаг TYPE_SYSTEM_ERROR злоумышленники обычно используют, чтобы перекрыть системное окно своим View, флаг TYPE_SYSTEM_OVERLAY — чтобы перекрыть только кнопку системного окна своим View с нужным текстом.

Запросить права администратора устройства можно с помощью интента, где VirusDeviceAdminReceiver наследует DeviceAdminReceiver:

В AndroidManifest нужно объявить слушатель VirusDeviceAdminReceiver, а также прописать ресурс virus_device_admin, в котором содержится информация о требуемых правах, и фильтр событий, на которые реагирует слушатель, в данном случае — получение админских прав:

Почему Вирусы для андроид так популярны?

- Открытым кодом. Всегда можно посмотреть, как работает та или иная системная утилита.

- Распространенностью. Обновления безопасности поступают на разные модели устройств в разное время, многие вообще остаются без обновлений, что позволяет беспрепятственно использовать весьма несвежие уязвимости.

- Несовершенством антивирусных программ. Сколько бы процессоров ни было в устройстве, антивирусы все равно значительно замедляют работу ОС, поэтому пользователи неохотно их ставят.

- Слабой системой проверки приложений в маркете. Несмотря на все уверения специалистов Google о «многоступенчатой проверке», в маркет легко проникают клоны удаленных инфицированных программ, а к разработчикам таких программ не применяются никакие меры.

- Отсутствием централизованного контроля за прошивками. Разработчик прошивки может беспрепятственно вставлять любой шпионский софт по своему усмотрению.

ОБХОД АНТИВИРУСНЫХ СКАНЕРОВ

Времена свободного доступа любого приложения в Play Market подходят к концу. Ребята из Google сообразили, что надо принимать хоть какие-то меры, чтобы остановить нашествие огромного количества вирусов, и ввели систему проверки приложений. Создатели вирусов мгновенно отреагировали и начали вставлять механизмы обхода проверки.

Один из интересных методов — отложенный старт вредоносной активности. Например, приложение месяц ведет себя как обычная игрушка или справочник, тысячи пользователей скачивают его и оставляют восторженные отзывы, привлекая все большую аудиторию. А через некоторое время в приложении вдруг просыпается зло, и оно начинает показывать фейковые диалоги, скачивать и устанавливать нежелательный софт.

Другие вирусы, такие как семейство Leech, определяют свой IP-адрес в сети и, если он попадает в IP-диапазон, используемый Google, или же имя хоста айпишника содержит слова google, android, 1e100, сразу же прекращают работу, чтобы не вызывать подозрений у системы автоматической проверки. Причем делают они это по-хитрому, ведь если использовать стандартные средства Android, то придется запрашивать у пользователя дополнительные разрешения. Поэтому злоумышленники обращают свой взор на такие ресурсы, как ipinfo.io. Не составит труда загрузить страничку в строку и найти там нужную информацию:

Развиваются и методы обхода статического анализа кода. Один из способов — использовать динамическую загрузку библиотек с вредоносной нагрузкой. В результате само приложение выглядит вполне невинно. Для загрузки внешнего кода используется класс DexClassLoader, который умеет загружать классы из JARили APK-файлов в формате DEX.

После загрузки класса можно спокойно дергать его методы с помощью рефлексии. Внешнюю библиотеку можно как разместить в самом APK, так и скачать из Сети после установки. Чтобы еще больше усложнить обнаружение вредоносного кода, злоумышленники шифруют такие программные модули и дают им трудноугадываемые имена.

Некоторые вирусописатели идут дальше и выкладывают в маркет приложения, которые после установки скачивают и устанавливают вирусные аппликухи самостоятельно, маскируя их под системные утилиты. Так что, даже если пользователь удалит изначальное приложение, вирус будет преспокойно обитать на устройстве и дальше. Такой подход реализован, например, в приложении BrainTest.

Для установки новых приложений без ведома пользователя злоумышленники используют утилиту pm:

Чтобы использовать эту утилиту, приложение должно либо запрашивать разрешение android.permission.INSTALL_PACKAGES в манифесте, либо обладать правами рута. Проверить, установлено ли приложение, можно, воспользовавшись методом getPackageInfo класса PackageManager:

СПОСОБЫ ОБОГАЩЕНИЯ НА ВИРУСАХ ДЛЯ АНДРОИД

Самый простой способ нажиться на бедных пользователях — заставить их просматривать рекламу. Например, приложение Who Viewed Me on Instagram обещает показать пользователю его тайных поклонников в инстаграме, а вместо этого ворует учетные данные и размещает кучу рекламы в профиле пользователя. Приложение использует возможность вызова методов Android-приложения из JavaScript-кода. Чтобы украсть учетную запись пользователя, вредонос просит пользователя залогиниться в своем окне с WebView, а после загрузки логин-страницы инстаграма добавляет кусочек своего кода к кнопке входа.

Объявляем метод, который будет принимать учетную запись из JavaScript:

Следует отметить, что после удаления одной версии программы автор сразу же разместил аналогичную, лишь слегка изменив название. И она спокойно прошла контроль со стороны Play маркета! Похоже, что Большой Брат не так уж пристально следит за разработчиками.

Между прочим, количество загрузок у подобных «полезных приложений» иногда переваливает за 100 тысяч! Так что, если приложение просит тебя залогиниться в соцсеть в своем окне, самое время насторожиться и вспомнить, что конкретно тебе известно об этом приложении.

Другой набирающий популярность способ обогащения — вирусы-вымогатели. Попав на устройство, они получают права рута, часто шифруют пользовательские данные и показывают окно с требованием выкупа, предотвращая попытки пользователя запустить другие приложения. Так ведут себя, к примеру, вирусы семейства Fusob.

Первоочередная задача программы-вымогателя — получить рут на устройстве жертвы. К сожалению простых пользователей, в Сети гуляет бесчисленное множество эксплоитов, позволяющих незаметно повысить права приложения до суперпользовательских. Например, Towelroot постоянно обновляется и совершенствуется своим создателем. Неплохую базу эксплоитов собрала группа Offensive Security, ну и конечно, все самые свежие уязвимости можно посмотреть на CVE.

Получив рут, зловред с помощью класса ActivityManager начинает контролировать работу других приложений, убивая нежелательные:

Теперь можно принимать любые команды, в том числе на обновление вируса, что дает злоумышленнику практически неограниченную власть.

Есть и более безобидные способы обогащения. Например, популярное приложение «Фонарик» втихаря собирало данные о месторасположении пользователей, которые разработчик потом продавал рекламщикам для таргетирования рекламы.

ВЫВОДЫ

В этой статье мы разобрали все ключевые моменты кода, которые позволяют современной малвари реализовывать зловредные идеи своих плохих авторов. Обладающему этими знаниями программисту бояться нечего :), а что же делать простому пользователю? Если не хочется устанавливать кучу антивирусного софта на девайс, всегда можно скачать APK перед установкой и проверить его на наличие вирусов онлайн-утилитами, например тем же Вирустоталом. Ими же могут воспользоваться разработчики, чтобы удостовериться, что их новое приложение не будет принято за вирус.

Вирус на телефоне может оказаться опаснее, чем кажется. А может и не оказаться.

Какие вирусы бывают для телефона

В основном вирусы длятся на ”поделки” и ”трояны”. Первые просто заменяют собой приложение. Он дублирует его иконку и расположение. Иногда даже заставку и главный экран. Все для того, чтобы пользователь до последнего не догадался, что запускает вирусное приложение. Его надо именно запустить и дать ему права, чтобы он начал работать. Иначе операционная система, скорее всего, просто не даст ему развернуться.

Наш смартфон хранит в себе слишком много информации. Это и интересно мошенникам.

Что может сделать вирус на телефоне

Так как телефон каждого современного пользователя связан с деньгами, вирусы могут быть достаточно опасными. Они могут совершать звонки, отправлять SMS на платные номера (и оператор будет не виноват, когда спишет с вас круглую сумму), активировать дорогие подписки и тому подобное. Также вирусы могут просто воровать данные. Например, фотографии, заметки, данные банковских карт или даже адресную книгу. В последнем случае кажется, что это не так страшно, но именно это является одним из каналов пополнения базы спамеров.

Иногда вирусы действуют более безобидно. Они просто активируют рекламу на вашем телефоне и вы постоянно сталкиваетесь с надоедливыми баннерами. Впрочем, некоторые хакеры идут дальше и заряжают ваше устройство вирусами, которые могут просто заблокировать его и не дать делать ничего, кроме ввода кода. Код этот, естественно, надо будет купить за несколько тысяч рублей.

Как вирус попадает на телефон

Конечно, Google Play тоже пестрит вирусами, несмотря на то, что цензоры стараются проверять их максимально тщательно. Но, как правило, вирусы в Google Play не такие страшные и риск скачать их не такой большой. Особенно, если вы не выходите за пределы используемых большинством людей приложений. Чаще всего они бывают в неизвестных играх, наборах заставок и приложениях, обещающих ”взрослый контент”. Что касается последнего, с подобными сайтами тоже надо быть осторожней. Да и вообще, не качать все подряд откуда не попадя.

Скачивая все подряд, можно скачать что-то плохое.

Опасен ли вирус на смартфоне

Чаще всего сам вирус на смартфоне безопасен, и чтобы он начал работать, его надо не просто скачать, а распаковать и установить. Только в этом случае он будет действительно опасен. Если вы еще и запустите это ”приложение”, дав ему все права, включая права на осуществление телефонных звонков и отправку СМС, то в этот момент он и может проявиться.

Стоит ли пользоваться антивирусами для телефона

Этим вопросом задаются люди с тех пор, как появились первые вирусы, если не первые компьютеры. Каждый решает для себя сам. Лично я считаю, что антивирусы не нужны, если соблюдать хотя бы минимальные требования ”гигиены”.

Если вы начинающий пользователь, то, возможно, в этом есть смысл, но надо понимать, что антивирус будет отбирать ресурсы системы и снижать время автономной работы. А еще непонятно, куда сам антивирус будет что-то отправлять. Если решите его поставить, главное выбирайте решение именитого производителя и не устанавливайте больше одной антивирусной программы.

Как понять, что на телефоне вирус

Microsoft запускает антивирус для Android. Почему это полный шлак

Впрочем, это тоже не самые верные признаки и иногда даже вполне приличные приложения могут себя так вести. Также они могут запрашивать и другие разрешения. Например, если кто-то захочет подсматривать за вами, то запросит разрешение на использование камеры. Если ему нужны будут файлы, то потребуется доступ к хранилищу данных и так далее.

Главное понимать, что приложения, которые вам подсунут через рассылку или вы скачаете на неизвестном сайте, почти наверняка окажутся вирусами. А еще надо понимать, что распознать качественно сделанный вирус очень сложно. Поэтому просто не надо качать все подряд и давать этому лишние права.

Что делать, если телефон заблокирован вирусом

Прежде всего надо вытащить симку, чтобы злоумышленники не смогли получить доступ к платным услугам. Еще хорошо бы отключить Wi-Fi, если есть такая возможность. Если возможности нет, надо просто отключить роутер, пока не разберетесь с проблемой. Главное помните, что платить никому ничего не надо. Скорее всего, это не поможет и телефон вам никто не разблокирует.

В какой-то момент ваш смартфон может начать работать против вас.

После того, как отключили связь, попробуйте перезагрузить телефон в безопасном режиме. Если банер пропадет, то отключите права администратора у всех приложений и удалите те, которые вы не устанавливали. После этого можно попробовать перезагрузить телефон в обычном режиме и посмотреть, что получится.

А вы знали, что мы объединили все раши сайты в один крутой канал в TikTok? Если нет, заходите посмотреть. Если да, тоже заходите!

Если это не помогает, то останется только сбросить телефон до заводских настроек. Это должно помочь, но удалит все данные, которые не были синхронизированы с облаком или компьютером. Поэтому делайте резервные копии и будьте бдительными. Тогда ни одна зараза не пройдет. Да и в обычной жизни будьте внимательнее и носите маски в общественным местах. Борьба с вирусами и в обычной жизни, и в компьютерной очень похожа.

Читайте также: