Как заблокировать чип на телефоне

У четырех из пяти россиян в возрасте 16—45 лет есть смартфон. Скорее всего, у вас тоже. Но вряд ли хотя бы один из пяти осознает, что смартфон — короткий путь к секретной информации. Через мобильные устройства злоумышленники добираются до личной переписки, банковских данных, паролей и денег.

Мобильный фишинг — новый тренд в мошенничестве. Разобраться в этой теме нам помог эксперт «Лаборатории Касперского» Виктор Чебышев, который знает о мобильных угрозах всё.

Кто в зоне риска

Жертвой мошенников может стать каждый пользователь смартфона на Андроиде. Основная проблема Андроида в том, что на него можно поставить программу из любого источника, в том числе пиратского. С июля по сентябрь 2015 эксперты из «Лаборатории Касперского» обнаружили 320 тысяч новых мобильных вредоносных программ для этой платформы.

В зоне риска любители бесплатных игр, программ и порно. Если вы набрали в Гугле «Angry Birds скачать бесплатно» или зашли на порносайт, где вам предложили «бесплатный доступ через приложение», — вы на пороге заражения.

Немного спокойнее могут себя чувствовать владельцы Айфонов. На эту платформу приходится только 0,2% вирусов и троянов. Однако это не значит, что Айфоны защищены: именно ложное ощущение безопасности делает их владельцев уязвимыми. Украсть деньги можно и через Айфон.

Главный фактор риска — это сам человек. Если он невнимателен, не понимает основ информационной безопасности и любит халяву, то он — идеальная жертва мошенников.

Как цепляют вирусы

Смс-вирусы стараются испугать или заинтриговать получателя, любой ценой заставляют открыть ссылкуПереходят по ненадежной ссылке в интернете. Пользователи ищут интересный контент: бесплатную музыку, фильмы, игры, порно. Щелкают по ссылке, что-то скачивают, открывают, получают вирус.

После визита на торренты в загрузках возник странный файл. Не связывайтесь, пусть разбирается антивирусНе ищите халяву или хотя бы делайте это с компьютера. На маленьком экране смартфона сложнее распознать подозрительный сайт и выше риск нажать не туда.

Открывают файлы и зловредные ссылки в социальных сетях. Здесь люди тоже попадают в западню в поисках контента. Например, посещают сообщества с играми и переходят по ссылкам в поисках бесплатных развлечений.

Одно нажатие на иконку — и любитель поохотиться на свиней сам становится мишеньюУстанавливайте приложения только из официального магазина: для Андроида это Гугл-плейЕсли на экране появилось непонятное приложение, открыть его — худший способ выяснить, что это такое

Не запускайте непонятные файлы, даже если они скачались со знакомого сайта. Если что-то скачалось само, скорее всего, это вирус

Совет от «Лаборатории Касперского»

Чтобы заразиться, достаточно открыть файл, полученный из ненадежного источника. После этого программа устанавливается и невидимо, в фоновом режиме выполняет всё, что в нее заложил автор.

Необходимость открыть файл — слабая защита для пользователя. Люди запускают и подтверждают всё что угодно — особенно когда ищут действительно интересный для них контент, например порно. Поэтому лучше не допускать, чтобы файл с вирусом попал на смартфон.

Лучше всего использовать комплексное решение для борьбы с вредоносными программами, например Kaspersky Internet Security для Android. Такой инструмент защищает сразу по всем фронтам: не только выявляет вирусы, но и проверяет смс, инспектирует ссылки в браузере и загружаемые файлы, а также периодически сканирует телефон на предмет угроз.

Антивирус — это еще и единственный способ обнаружить, что телефон уже заражен, и вылечить его.

Программы, которые отправляют платные смс

В описание некоторых смс-вирусов авторы даже включали мелкий текст, по которому пользователь соглашался на платную подписку. Конечно, этого никто не читал, но формально получается, что жертва давала согласие на списание денег.

Если пришел запрос на подтверждение платного смс, а вы ничего не отправляли, проверьте телефон антивирусом, он может быть заражен. Если у вас стали быстро кончаться деньги на счете, посмотрите на историю списаний в личном кабинете мобильного оператора.

Не подтверждайте платные услуги, которые вы не заказывали

Программы, которые перехватывают смс от банка

Когда вы покупаете что-то по карточке в интернете, банк присылает смс с кодом подтверждения. Хакеры заражают телефоны вирусами, которые перехватывают такие коды.

К счастью, одного кода из смс мошеннику недостаточно, чтобы украсть деньги со счёта. Нужны данные карты, чтобы провести по ним платеж и подтвердить его кодом из перехваченного смс.

Поэтому обычно сначала мошенники добывают данные карты, а потом уже заражают смартфон. Например, размещают QR -код со ссылкой на вредоносную программу и пишут, что там лежит приложение для скидок.

Как не попасться на удочку хакеров

Вирусописатели ведут целые базы зараженных смартфонов — ботнеты. Вредоносные программы на этих устройствах дремлют на случай, если когда-то понадобятся злоумышленникам. Например, когда у мошенника есть данные карты жертвы, но нет доступа к ее телефону, он идет в ботнет. Если найдет там нужное устройство, то активирует и использует вирус.

Берегите данные карты. Когда что-то покупаете в интернете, риск нарваться на вирус выше обычного

Программы, которые маскируются под мобильный банк

Когда вы запускаете мобильный банк, зловредная программа замечает это, перехватывает управление и уводит вас к себе. После этого программа выбирает подходящее оформление и маскируется под банковское приложение. Вы не замечаете подвоха, вводите в приложении данные карты, и они утекают к мошеннику.

Банк никогда не спросит данные карты, там и так всё знаютПомимо банков такие программы маскируются под магазины приложений, например Гугл-плей. В них пользователи тоже охотно вводят данные карточки.

У пользователя три попытки понять, что перед ним вирус. На кону содержимое картыЧисло поддельных мобильных банков растет быстрее всего: в 3 квартале 2015 в «Лаборатории Касперского» нашли в 4 раза больше таких программ, чем за предыдущие три месяца. Сейчас эксперты знают 23 тысячи программ, маскирующихся под приложения банков.

Будьте внимательны, когда открываете мобильный банк. Если видите что-то необычное при запуске или во внешнем виде приложения, это симптом. Если приложение требует лишнюю информацию, например номер карты, бейте тревогу.

Аккуратнее с приложениями банков. Помните: банк никогда не спросит у вас данные карты или пароль

Программы, которые используют смс-банк

Так выглядит переписка зараженного телефона с банком. Бездушную машину не удивляют повторяющиеся переводы среди ночи, жертва заметит пропажу только утромОцените, готовы ли держать такую брешь. Возможно, проще отключить эту услугу. Если смс-банк вам необходим, ставьте антивирус.

Программы, которые получают права суперпользователя

Обычно права суперпользователя — так называемый рутинг телефона — получают продвинутые пользователи, чтобы снять ограничения производителя и свободно манипулировать функциями смартфона.

К сожалению, хакеры постоянно находят уязвимости в мобильных операционных системах. В том числе такие, которые позволяют безобидным с виду приложениям сделать рутинг смартфона без ведома пользователя.

Например, вы скачиваете из магазина приложение «Фонарик». Оно не просит доступ ни к каким системным возможностям, ему даже смс неинтересны. Но если у вас несвежая операционная система, если в ней уязвимость, то «Фонарик» сделает рутинг смартфона, а вы даже не заметите.

После этого злоумышленник получит полный доступ к устройству и всем приложениям. Он зайдет в мобильный банк и украдет оттуда номера карт и пароли.

Борьбу с такими вирусами осложняет то, что многие производители годами не обновляют программное обеспечение на своих телефонах, поэтому уязвимости, которые находят хакеры, никто не устраняет. Особенно это касается дешевых устройств.

Опасные программы встречаются даже в официальных магазинах. Чтобы снизить риск, обращайте внимание на рейтинг приложения, отзывы и количество скачиваний. И не забывайте обновлять антивирус.

International Mobile Equipment Identity (imei) – это международный идентификатор мобильного устройства. Это 15 или 17 цифр, присвоенных при выпуске мобильному телефону, модему или встроенном модулю. Этот код находится в прошивке мобильного устройства и может быть изменен только путем перепрошивки.

Информация о этих кодах хранится в базе данных операторов мобильных сетей, является закрытой для общего доступа и может быть предоставлена для пользования специальными программами, а также на письменный запрос уполномоченных инстанций.

Как заблокировать телефон по imei

Не очень часто пользователи мобильных телефонов задаются вопросом, как заблокировать свой телефон. Наибольшей популярности ответ на это вопрос приобретает в том случае, когда телефон утерян или украден. О том, как заблокировать телефон по imei пойдет речь далее.

Для того, чтобы заблокировать телефон и не дать возможности злоумышленнику им воспользоваться, надо составить в полиции заявление о краже. Но здесь не все просто. Для того, чтоб это заявление приняли, вам необходимо иметь такие документы:

- Документ, удостоверяющий личность (паспорт);

- Чек о покупке мобильного телефона;

- Оригинальная упаковка, в которой был приобретен гаджет и на которой указан код imei;

В ходе расследования операторами мобильной связи будет произведена блокировка вашего мобильного телефона на запрос правоохранительных органов.

Заблокировать телефон по imei самостоятельно

Если вас не устраивает вариант блокировки мобильного телефона при содействии правоохранительных органов, можете попробовать сделать это самостоятельно, придерживаясь такого алгоритма:

Как заблокировать Айфон по imei

Если вы потеряли свой айфон или у вас его украли, то вот что вам надо сделать, чтоб защитить информацию на нем и способствовать его возвращению:

Как заблокировать Самсунг по imei

Телефоны Самсунг обычно оснащены операционной системой Андроид. Если такой телефон потерян или украден, следуйте следующей инструкции.

Все мы люди и можем потерять что-то ценное в самое неподходящее время. Потеря гаджета может обернуться не только финансовыми проблемами, но и угоном электронного кошелька, аккаунтов в социальных сетях или даже шантажом. Поэтому в голове должен быть четкий план действий на случай пропажи девайса.

Итак, смартфон утерян или украден. Внутри куча личной информации, а стоимость самого гаджета измеряется десятками тысяч рублей. Что делать?

Шаг 1. Блокируем, ищем, стираем

Любую защиту можно обойти, поэтому первое, что мы должны сделать после потери или кражи смартфона, — это заблокировать его и попробовать отследить последнее местоположение. А в случае чего просто стереть все данные из памяти. Все это можно сделать как с помощью встроенных в ОС средств, так и используя специальный софт типа Prey и других антиворов. Первый вариант доступен всегда, даже если ты ничего не устанавливал на смартфон, поэтому рассмотрим именно его.

Android

При помощи команды «Очистить» со смартфона можно удалить все данные (причем если в данный момент смартфон не подключен к интернету, операция будет выполнена, как только интернет появится). Однако имей в виду, что карта памяти останется нетронутой, благо кроме фоток да кеша игр на ней нечего искать. Два лайфхака:

Таким же образом можно удалить с устройства все данные. Но после этой процедуры определить геопозицию с помощью программы «Найти iPhone» будет невозможно. Зато функция «Блокировка активации» (Activation Lock) останется включенной, а это значит, что никто не сможет использовать твой iPhone до тех пор, пока не активирует его с помощью Apple ID. Activation Lock автоматически отключается после отвязки смартфона от Apple ID.

Включаем «Режим пропажи»

Windows Phone

- Переходим по адресу устройства Microsoft.

- Выбираем телефон и щелкаем пункт «Поиск телефона». Видим карту.

- Жмем «Заблокировать» и следуем инструкциям. Если на телефоне еще не задан пароль, то потребуется ввести его. Он будет использоваться для разблокировки.

Кстати, я советую заранее включить службу «Поиск телефона». Она будет сохранять местоположения каждые несколько часов, чтобы было легче обнаружить телефон. Для ее активации в настройках поставь галочку возле пункта «Поиск телефона».

Сим-карта

Шаг 2. Отключаемся от облаков

Современные смартфоны полностью завязаны на облака. Google, iCloud, Dropbox, Facebook, «Вконтакте», Twitter — все это облачные сервисы, и мы используем их каждый день. Само собой, попади смартфон в руки другого человека, он автоматически получит доступ чуть ли не ко всей твоей жизни, начиная от почты и календаря и заканчивая личными файлами из Dropbox. Однако в большинстве случаев нам не составит труда отвязать смартфон от облаков, и для этого даже не придется менять пароли.

В случае с Android первое облако, от которого необходимо отключиться, — это, конечно же, Google. Для этого открой страницу приложений, связанных с аккаунтом, кликни по названию потерянного/украденного устройства и нажми «Удалить». Это действие полностью отключит девайс от Google, а значит, от маркета, Gmail, календаря и кучи других сервисов компании. На смартфоне останутся только закешированные данные (почта, например). При этом Device Manager будет продолжать видеть устройство и показывать его местоположение.

Что касается других сервисов, то я подготовил небольшой список с инструкциями:

Стоит отметить, что все это — защита именно от входа в аккаунт с устройства. Ни один из упомянутых сервисов не использует пароль для входа с помощью мобильного приложения. Вместо этого каждому устройству выдается токен, который в большинстве случаев даст доступ только с данного девайса. Сам пароль останется в целости и сохранности. Почти все остальные известные сервисы работают так же, не говоря уже об электронных кошельках и мобильных банках. Хотя сменить пароль или даже банковскую карту, конечно же, будет не лишним.

Шаг 3. Пишем заяву, ищем на барахолках

Если найти телефон не удалось или выяснилось, что он находится в руках откровенной гопоты, — обращаемся в полицию и готовимся долго стоять в очередях и писать множество заявлений. Способ не ахти какой эффективный, а точнее практически неэффективный, но чем черт не шутит. Бумажки потребуются следующие:

- паспорт;

- оригинальная упаковка с номером IMEI (на бумажке этот номер, конечно, не примут);

- чек, подтверждающий покупку.

Лайфхак 1: если в заявлении написать «утеря», а не «кража», то немного сократится срок обработки бумаг и передачи заявления в СБ оператора связи. Лайфак 2: звони и спрашивай, как идет дело, иначе на него просто забьют.

Правильным будет сходить по точкам продаж бэушных телефонов. Также стоит поискать телефон на барахолках, например Avito, а также в местных газетах объявлений и подобных местах. На всякий случай оставляем данные своего устройства на сайтах, позволяющих потенциальным покупателям проверить телефоны по IMEI на криминальное происхождение. Популярный сборник IMEI ворованных телефонов.

На этом, в общем-то, все.

А сработают ли средства защиты?

ОK, допустим, отыскать телефон не удалось. Но мы же ставили на экран блокировки PIN-код, в смартфоне есть сканер отпечатков пальцев, да и производитель наверняка позаботился о наших данных. Что ж, попробуем разобраться, поможет ли это.

PIN-код

В большинстве случаев пин-код и графический ключ на 99% гарантируют сохранность данных, но только если речь идет об iOS, Windows Phone или Android-аппарате c заблокированным загрузчиком, для которого не найдено средств обхода защиты. В этом случае, даже если нашедший твой гуглофон человек разблокирует загрузчик легальными средствами, смартфон будет автоматически сброшен до заводских настроек. С другой стороны, если загрузчик уже был разблокирован, то никакая система защиты не поможет. Снять пин-код через кастомный recovery — дело двух минут.

Включаем PIN-код

Сторонний антивор

Проблема всех сторонних антиворов в том, что почти все они беззащитны против аппаратного сброса настроек или перепрошивки. Из общей массы выделяется разве что специальная версия Avast Anti-Theft для рутованных смартфонов. Помимо кучи функций, он обладает колоссальной живучестью и не только прописывает себя в системный раздел под безобидным именем (чтобы выдержать сброс до заводских настроек), но и помещает скрипт для восстановления самого себя в /etc/addon.d , откуда кастомные recovery автоматически запускают скрипты до/после перепрошивки. Фактически это значит, что даже если человек установит любую другую прошивку через кастомный recovery, то антивор все равно останется на месте.

Avast Anti-Theft собственной персоной

Системы распознавания отпечатков пальцев

Может показаться, что система защиты на основе отпечатков пальцев практически идеальна в случае потери/кражи смартфона. Вор или нашедший смартфон вряд ли тебя знает и уж точно не может иметь доступ к твоим пальцам. Однако есть и другая сторона медали. На конференции Black Hat в Лас-Вегасе Тао Вей (Tao Wei) и Юйлун Чжан (Yulong Zhang) из компании FireEye показали, что сканеры отпечатков пальцев на Android-устройствах уязвимы к дампу самого отпечатка.

Фактически это означает, что если кто-то «вскроет» твой утерянный смартфон, то сможет завладеть не только твоими данными, но и отпечатками, а в отличие от паролей их ты уже не поменяешь. Проблема существует в HTC One Max и Samsung Galaxy S5, но отсутствует в iPhone — он хранит изображение в зашифрованном виде.

Sony My Xperia Theft Protection (MXTP)

Последние модели Sony Xperia, начиная с Xperia Z3+, M4 Aqua, C4, Z4 Tablet имеют фирменную защиту My Xperia Theft Protection. Она интегрирована в сам загрузчик и в случае активации намертво блокирует смартфон. Даже если после этого прошить смартфон с помощью PC Companion или FlashTool, при включении все равно появится запрос пароля от учетной записи Google. Активировать ее можно в настройках безопасности в разделе «Защита при помощи my Xperia». Но не пытайся включить функцию после разблокировки загрузчика, это превратит смартфон в кирпич.

Activation Lock от Apple, Reactivation Lock от Samsung, «Защита от сброса» в Windows Phone

- Activation Lock — это дополнительная опция к Find My iPhone, которая связывает устройство с учетной записью владельца. Нововведение в iOS 7. Принцип действия прост: даже после сброса до заводских настроек iPhone не удастся активировать без Apple ID и пароля предыдущего владельца (чем очень часто пользуются продавцы-вымогатели).

- Reactivation Lock — очень похожая функция от Samsung. Она доступна на всех флагманах компании, начиная с Galaxy Note 3 и Galaxy S5. После ее включения аппараты будут требовать пароль для повторной активации аппарата после отката к заводским настройкам или даже для начала самого отката (в зависимости от настроек). Специально для Reactivation Lock в смартфонах выделена особая область памяти, защищенная от аппаратного сброса настроек.

- Защита от сброса — система защиты, схожая по функционалу с описанными. По задумке Microsoft она не даст злоумышленнику обойти пароль путем hard reset’а и/или последующего запуска новой кастомной прошивки или понижения версии Windows Phone. Доступна начиная с Windows Phone 8.1 GDR2 (Update 2) и выше. Находится в «Настройки -> Поиск телефона».

- Qualcomm SafeSwitch — это Kill Switch, работающий на аппаратном уровне и активируемый во время загрузки устройства. Как утверждает Qualcomm, система делает смартфон максимально устойчивым для взлома. Доступна начиная со Snapdragon 810.

Выводы

Современные смартфоны могут содержать внутри себя настолько много ценной конфиденциальной информации, что иногда их крадут именно из-за нее. Но системы защиты тоже развиваются и предоставляют гораздо больше возможностей, чем раньше. Главное — не забывай ими пользоваться, если дорожишь своим девайсом или данными в нем. На первый взгляд может показаться неудобным настраивать «ненужные» функции, но именно из-за пренебрежения простыми правилами обычно и влипают в очень неприятные ситуации.

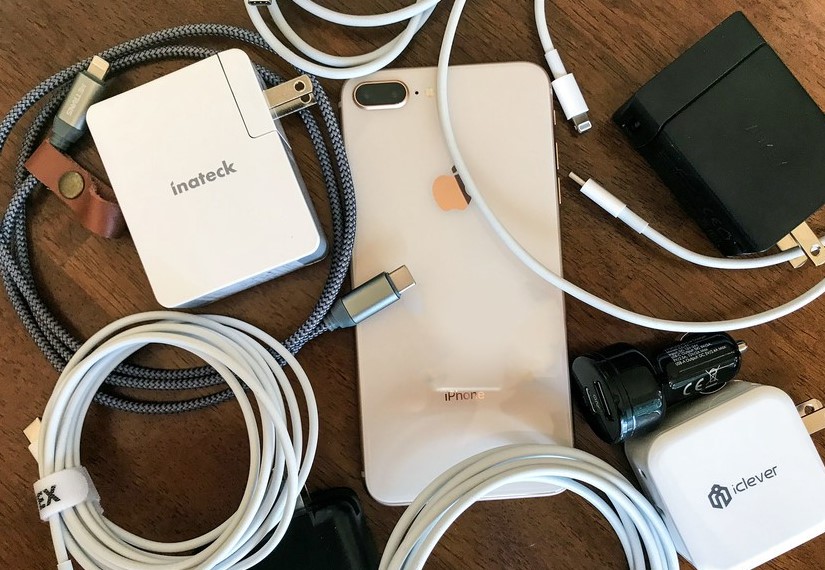

Часто заряжаете смартфон через кабель в кафе, коворкингах, торговых центрах?

Будьте готовы в один прекрасный день остаться без денег в интернет-банке, аккаунтов в соцсетях и очень личных фото. Риск небольшой, но всё равно существует.

Каким образом злоумышленники воруют или изменяют данные на смартфонах, используя один лишь кабель для зарядки? Разберёмся ниже.

Так, изначально с Android-смартфонами при подключении по USB можно было работать в UMS-режиме, практически как с флешками. Разрешалось даже их форматировать.

К слову, MTP есть только для Windows и Linux (c пакетом libmtp). На macOS протокол в чистом виде не работает, нужно устанавливать отдельные приложения.

В iOS всё иначе. Когда вы подключаете свой iPhone к компьютеру с iTunes, устройство сразу спрашивает, доверять ему или нет.

При подключении без iTunes смартфон спросит, разрешить ли компьютеру доступ к фото и видео. Но даже если вы разрешите это, сможете только просматривать и копировать на компьютер файлы. Удалить их с iPhone или отредактировать не получится.

По крайней мере, пока iPhone не собрались взломать.

Кабель кабелю рознь. Чужие лучше не использовать

Физические размеры чипов и контроллеров сегодня позволяют спрятать камеру или микрофон в булавочной головке. Что говорить об относительно крупном USB-разъеме? сюда поместится приличных размеров микроконтроллер, передатчик, модуль памяти и так далее.

Уже проверенный способ: АТ-команды для взлома по кабелю

Набор коротких текстовых команд для модемов разработали в 1977 году. Из них можно составить полные команды операций: набрать номер, начать соединение или настроить параметры подключения.

Команда экспертов по кибербезопасности Кевина Батлера показала, как некоторые АТ-команды можно использовать для взлома. Батлер создал скрытого пользователя, обошел существующие функции защиты Android и смог имитировать прикосновения к экрану в нужных точках только посредством низкоуровневых AT-команд.

Исходники для желающих на GitHub.

На самом деле о проблеме с АТ-командами известно уже давно.

Например, специалисты “Лаборатории Касперского” в тестах показали, как с помощью АТ-команд узнать полную информацию о смартфоне и модеме: IMEI, процент заряда, уровень сигнала в сети и т.п.

Досталось не только Android-девайсам, но и iPhone.

Также есть команда, которая дает возможность позвонить на любой номер. Даже со смартфона с отключенным экраном и включенной защитой.

АТ-команды позволяют удаленно перепрошить смартфон (есть команда для перехода в режим обновления прошивки), установить вредоносные приложения, получить root-права и т. п. Работать с ними можно с полноценного ПК или с какого-нибудь максимально урезанного и крайне компактного девайса.

В тесте специалисты смогли за три минуты перезагрузить устройство, перепрошить его, запустить скрипт, установить root-приложение и удалить следы своего присутствия. Теоретически это мог быть фишер, троян, бэкдор, блокировщик или ещё какая дрянь для контроля буфера обмена, шифрования файлов и вымогательства.

▪ получать root-права (суперпользователя) на устройстве

▪ устанавливать на смартфон приложения не из Google Play

▪ заливать разные версии прошивок

▪ восстанавливать неработающий смартфон, в том числе кастомными рекавери

▪ выполнять команды в ADB Shell через утилиту ADB (Android Debug Bridge)

▪ создавать резервные копии файлов и приложений

▪ копировать и перемещать файлы со смартфона

Но фича ли это для рядового пользователя или всё-таки баг? С точки зрения безопасности, это дыра размером с Техас. С USB Debugging у хакеров появляется гораздо больше возможностей, чтобы хозяйничать в вашем смартфоне.

Вы можете даже не подозревать, что на вашем смартфоне активирован USB Debugging. Особенно если купили смартфон б/у или если его перепрошивали с китайской версии на международную.

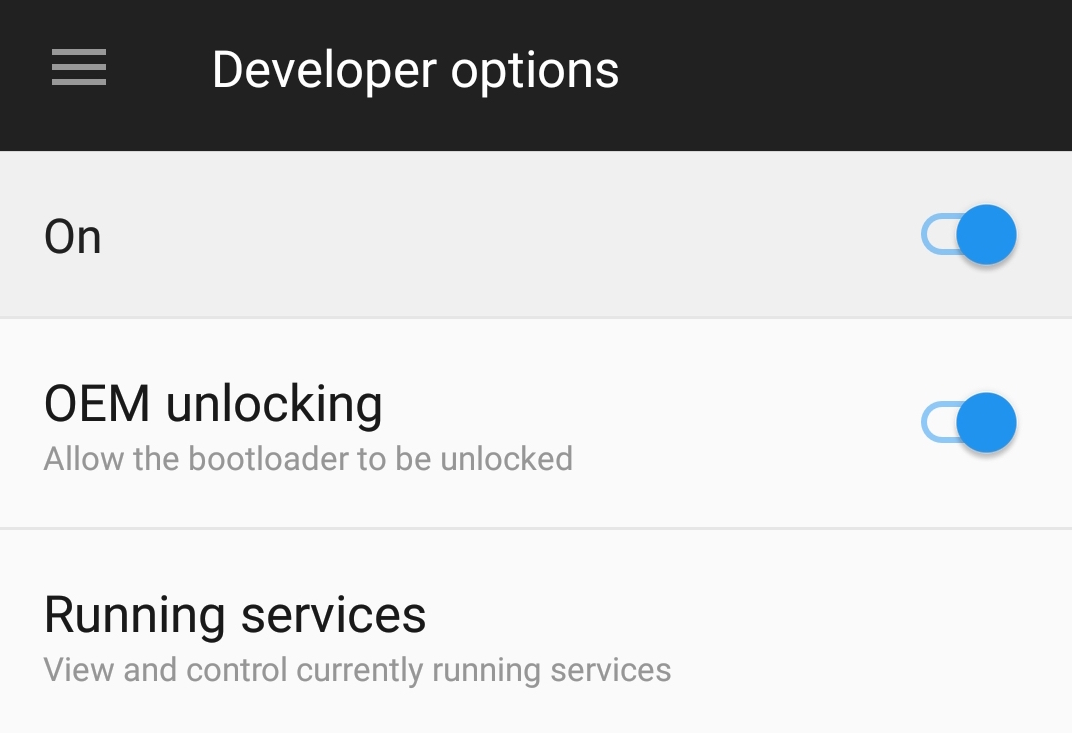

Как включить и отключить USB Debugging на Android?

Теперь непосредственно включаем режим отладки:

▸ зайдите в Настройки

▸ установите переключатель Отладка по USB в активное положение

Соответственно, если ваш смартфон уже в режиме отладки по USB, значит, и режим разработчика на нем включен. Что нужно сделать:

Зайдите в Настройки, найдите пункт Для разработчиков, деактивируйте пункт Отладка по USB. Затем Настройки -> Приложения, где включите отображение всех приложений.

Найдите приложение Настройки, откройте пункт Хранилище и нажмите Стереть данные.

Система сообщит, что все данные, включая аккаунты, удалятся. Но на самом деле всё будет ОК. В данном случае исчезнет только пункт меню Для разработчиков.

Разблокировали загрузчик на Android? Ну держитесь теперь

Чаще всего загрузчик разблокируют, чтобы получить root (права суперпользователя). Делают это, к примеру, прошивая модуль Magisk. Он, кстати, позволяет платить через Google Pay даже с разблокированным загрузчиком.

Но это в теории. Уязвимости, которые позволяют сохранить данные и потом извлечь их, находят постоянно.

Если же OEM lock доступен в настройках или в ПО производителя, то всё должно пройти штатно.

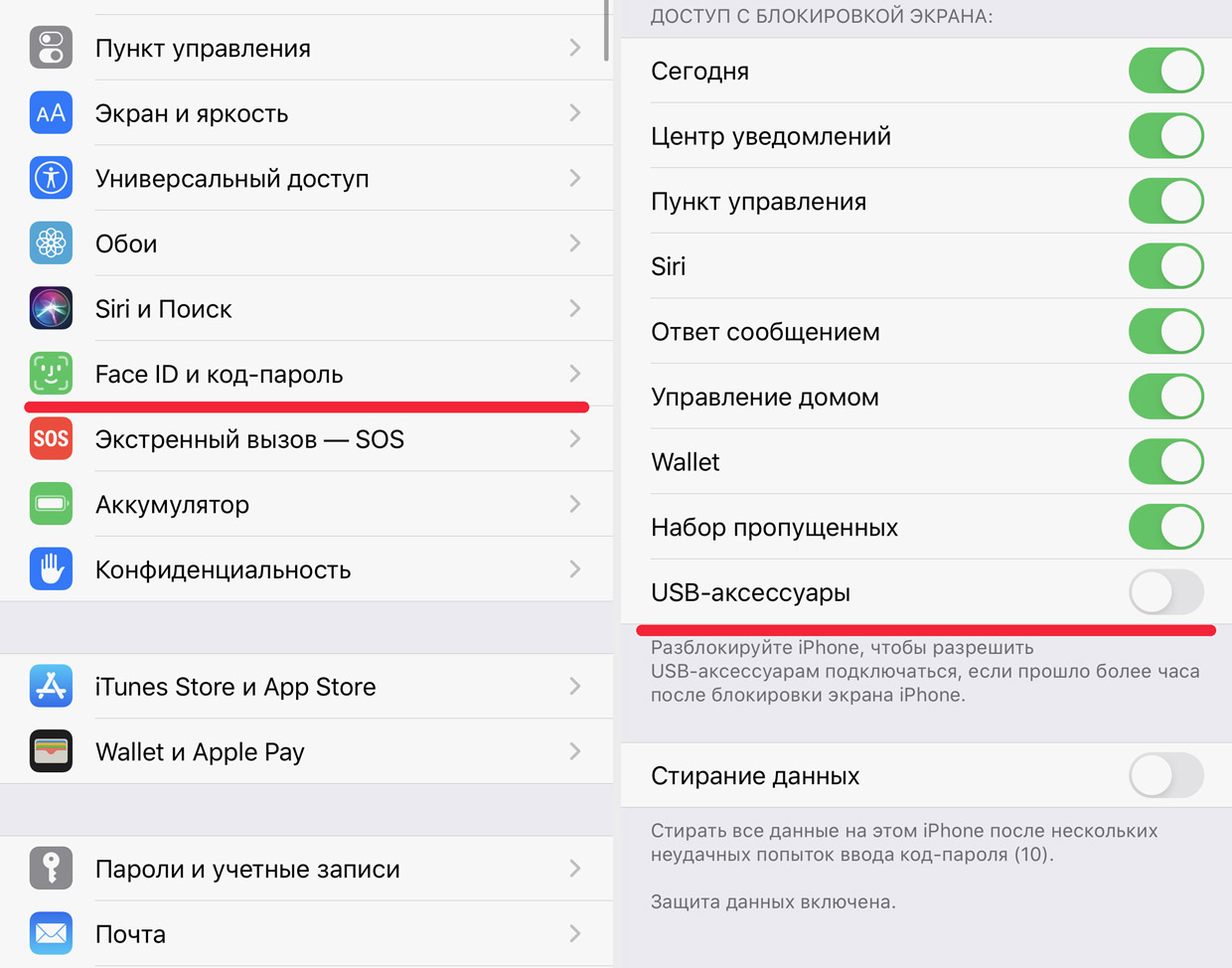

В iOS есть защита от взлома по кабелю. Как работает USB restricted mode

В iOS 11.4.1 появился новый режим USB restricted mode. Он защищает iPhone от взлома через подключение сторонних аксессуаров и перебор паролей.

Чтобы защита сработала, нужно перевести переключатель USB Accessories в неактивное положение. Система автоматически отключит доступ к порту и сделает невозможным перебор паролей, если с момента последней разблокировки прошел час.

Если же вы больше трех суток не подключали iPhone к компьютеру, проводной аудиосистеме или другим аксессуарам, порт будет блокироваться, как только отключается экран устройства.

Ещё одна фича: порт теперь отключается и при вызове режима SOS. Для этого достаточно зажать одновременно кнопки питания и громкости. Полезная возможность, если у вас кто-то силой выхватил смартфон при обыске, например .

В USB restricted mode смартфон можно только заряжать. Компьютер или другие сторонние гаджеты не понимают, что он имеет собственную память или является чем-то умнее обычного пауэрбанка.

Специалисты Elсomsoft показывали, как обойти USB restricted mode. Достаточно устройства фирменного адаптера Lightning to USB 3 для камер за 39 долларов. А аналог можно вообще найти доллара за три.

Суть в том, что при подключении любого MFi-устройства к iPhone с активным USB Restricted таймер, который отсчитывает время с момента блокировки, останавливается. Соответственно, работает это, только если с момента разблокировки прошло меньше часа.

Но так как в среднем iPhone разблокируется каждые 12 минут (80 раз в день, не считая часов сна), это было реально почти всегда.

В iOS 12 режим доработали, и теперь порт отключается сразу после блокировки. Так что осталась только теоретическая возможность взлома через гаджеты от компаний вроде Cellerbrite или Grayshift. Но это дорого, в общественные зарядки такое точно встраивать не будут.

Мораль: срочно обновитесь, если до сих пор на iOS 11.4.1 и ниже.

Ладно смартфоны, но ноутбуки тем более под угрозой

Думаете, безопасно будет разрешить незнакомцу зарядить смартфон от вашего MacBook? Не надейтесь.

Хакер под ником _MG_ ещё в феврале показал кабель, который дает возможность перехватить управление даже над заблокированным ноутбуком и получать всю информацию о действиях пользователя. В том числе перехватывать логины и пароли с помощью фишинговых сайтов.

В начале октября кабель появился в продаже. За 200 долларов можно купить полноценный инструмент со встроенным Wi-Fi-чипом, который внешне не слишком отличается от обычного USB-шнура. Также потребуется установить приложение на смартфон.

Как обезопасить свой смартфон и не только от взлома по кабелю?

Включите шифрование. На iOS и iPhone оно доступно, начиная с iOS 8. Зайдите в Настройки -> Touch ID и код-пароль (Face ID и код-пароль). Опция Защита паролем должна быть активной.

Лучше придумать длинный пароль вместо 6-значного PIN-кода или использовать биометрическую идентификацию. В нижней части экрана должна появиться запись о том, что защита данных активна.

В Android можно использовать Secure Startup. Это особый режим, в котором ключ шифрования данных создается на основе кода блокировки. Если код блокировки достаточно длинный, то взлом займет годы. Включается в настройках: Блокировка экрана и безопасность -> Secure startup.

Также нужно задать пароль для дальнейшей загрузки устройства (не путайте его с паролем для разблокировки экрана). Затем на вкладке Безопасность выберите пункт Зашифровать смартфон.

Ещё можно предохраняться. Да, действительно существуют USB-презервативы (так их назвали создатели изначально, теперь продаются как SyncStop).

Такие заглушки надеваются на USB-кабель, оставляя 5 ватт для зарядки и массу, при этом отсекая шины данных на входе. Стоит такая штука 7 долларов без корпуса и 13 долларов в корпусе.

Наконец, можно вставить кабель не до упора, чтобы контакт был только на крайних пинах. Но это сложно.

А если совсем страшно, заряжайтесь от личного портативного аккумулятора. И носите шапочку из фольги.

(19 голосов, общий рейтинг: 4.74 из 5)

Читайте также: