Как вычислить хеш узла в xml

PKCS (Public Key Cryptography Standards) – набор стандартов, разработанных лабораторией RSA Data Security. Эти стандарты были разработаны для обеспечения совместимости между различными реализациями алгоритмов криптографии с открытым ключом, поставляемыми различными разработчиками устройств и программного обеспечения.

PKI (Public key infrastructure) - (дословно: инфраструктура открытых ключей). Система цифровых сертификатов, сертификации авторства и регистрации авторства, позволяющая проверить, аутентифицировать и подтвердить авторство обеих сторон, участвующих в электронной транзакции (обмене информацией).

SSL (Secure Socket Layer) - протокол доступа, защищающий информацию от посторонних пользователей.

SSL (Secure Socket Layer) - протокол доступа, защищающий информацию от посторонних пользователей.

URI (Uniform Resource Identifier) — единообразный идентификатор ресурса. URI — это короткая последовательность символов, идентифицирующая абстрактный или физический ресурс. Ранее назывался Universal Resource Identifier — универсальный идентификатор ресурса.

XML (eXtensible Markup Language) — рекомендованный Консорциумом Всемирной паутины язык разметки, фактически представляющий собой свод общих синтаксических правил. XML предназначен для хранения структурированных данных (взамен существующих файлов баз данных), для обмена информацией между программами, а также для создания на его основе более специализированных языков разметки (например, XHTML), иногда называемых словарями. XML является упрощённым подмножеством языка SGML.

Современные технологии защиты недостаточны для обеспечения безопасности при передаче данных через Web. Большинство из существующих, основанных на браузерах, механизмов защиты, предназначенных в основном для транзакций в направлении сервер-клиент, не предоставляют серьезной защиты или гибкости, необходимой для защиты передачи конфиденциальной коммерческой информации и точного обмена данными, которые в ней заключаются.

Например, Secure Sockets Layer (SSL) предоставляет защищенный обмен точными данными между браузером и Web-сервером, но как только данные получаются сервером, они перестают быть защищенными. Фактически, SSL защищает данные только во время их транспортировки от клиента к серверу, или, иначе говоря, тогда, когда их редко атакуют. Как вы считаете, что выберет хакер: перехват транспортируемых данных для получения доступа к кредитной карте одного человека или внедрение в конечную базу данных, содержащую данные о тысячах кредиток? Проблема усугубляется тем, что конфиденциальная информация путешествует и перенаправляется с сервера на сервер. Если данные сами по себе шифруются, а не только защищается транспортировка, это снижает риск уязвимости незашифрованных данных, оставленных уязвимыми на публичном сервере.

Не менее чем защита конфиденциальности данных важна их долговременная аутентификация (кем они посланы?), целостность данных (менялись ли данные во время транспортировки?) и поддержка неотрекаемости (может отправитель отказаться от своей подписи?); другими словами, функциональность, которую существующие технологии (например, SSL, аутентификация по имени/паролю) обособленно не предоставляют. Общепризнанным способом удовлетворения этих требований для обмена данными является использование цифровых сертификатов для шифрования и подписания данных. Краткое введение в эту концепцию изложено ниже. Термин «инфраструктура открытых ключей» используется для описания процессов, политик и стандартов, который управляет выдачей, поддержкой и отзывом сертификатов, открытых и закрытых ключей, которые требуются для выполнения операций шифрования и подписания.

Особенности, которые делают XML наиболее подходящим для бизнес-транзакций (например, семантическое богатство и структурированность данных, текстовая основа и удобное для использования в Web представление) предоставляют возможности для операций шифрования и электронного подписания данных в XML-формате. Например, во многих сценариях движения XML-документа между участниками, где цифровая подпись играет роль согласия или отказа, каждый участник может пожелать подписать только ту часть, где у них есть ответственность и берут на себя эту ответственность. Старые стандарты цифровых подписей не предоставляют ни синтаксиса такой гранулярности подписания, ни механизмов для выражения части, которую есть желание подписать.

Две новых технологии, созданных для достижения поставленных задач и использующих все преимущества особенностей формата XML – XML-подпись (XML Signature) и XML-шифрование (XML Encryption). XML Signature – результат совместной работы между World Wide Web Consortium (W3C) и Internet Engineering Task Force (IETF), а XML Encryption разработана усилиями W3C.

Введение в шифрование открытым ключом

Шифрование открытым ключом позволяет пользователям незащищенных сетей, например, интернета, обмениваться данными с высоким уровнем уверенности, что они никем не будут изменены или к ним будет получен несанкционированный доступ. Это достигается путем изменения данных на основе алгоритма, описываемого парой чисел – так называемых открытого и закрытого ключа. Каждый участник такого обмена данными имеет такую пару ключей. Открытый ключ является доступным, закрытый ключ недоступен для доступа. Хотя ключи математически связаны, невозможно получить закрытый ключ, зная открытый.

Введение в XML Signatures

XML Signatures – цифровые подписи, спроектированные для применения в XML-транзакциях. Стандарт описывает схему для хранения результатов операции цифрового подписания примененного к любым (чаще XML) данным. Подобно не-XML-подписям (например, PKCS) , XML-подписи поддерживают аутентификацию, целостность данных и неотрекаемость от подписания данных. Однако, в отличие от не-XML-подписей, XML-подписи были спроектированы для использования в интернете и на основе XML.

Главная особенность XML Signatures – возможность подписания лишь части данных XML вместо всего документа. Это особенно значимо, когда один XML-документ может иметь долгую историю, в которой различные его части оформляются в разное время разными исполнителями, и каждый подписывает лишь важную для себя часть. Эта гибкость также критична в случаях, когда необходимо обеспечить целостность определенных частей XML-документа, но оставить открытой возможность изменения других частей. Представьте, например, подписанную XML-форму, присланную пользователю для заполнения. Если бы подпись была наложена на весь XML, любое изменение пользователем значений формы привело бы к недостоверности подписи.

XML-подпись может подтверждать более одного типа ресурсов. Например, одна XML-подпись может покрывать текстовые данные (HTML), бинарные данные (JPG), XML-шифрованные данные и определенную секцию XML-документа.

Проверка подписи требует доступность подписанного объекта данных. XML-подпись чаще всего сама ссылается на подписанный объект. Эта ссылка может

- Быть URI в XML-подписи;

- Находиться внутри того же узла, где находится XML-подпись (на этом же уровне);

- Зависеть от подписи (XML-подпись является родителем);

- Иметь подпись в качестве потомка (XML-подпись является дочерним узлом).

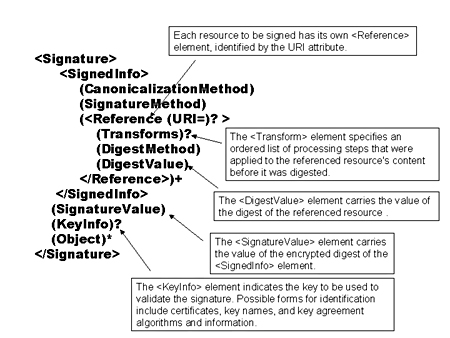

Компоненты XML-подписи

- Каждый подписываемый элемент имеет свой <Reference>-элемент, определяемый атрибутом URI.

- Элемент <Transform> определяет упорядоченный список операций, которые были произведены над описываемый ресурсом, прежде чем для него был рассчитан хеш.

- Элемент <DigestValue> содержит хеш.

- Элемент <SignatureValue> содержит результат криптования хеша.

- Элемент <KeyInfo> определяет ключ для проверки подписи. Возможные формы идентификации включают сертификаты, имена ключей, алгоритмы взаимодействия ключей и информацию.

Формат подписи

XML-DSIG использует отдельное пространство имен, и мы принимаем, что в наших примерах присутствует следующее объявление:

Самый верхний элемент <ds:Signature> довольно прост. В нем содержится информация о том, что было подписано, подпись, ключи, используемые для создания подписи, и место для сохранения произвольных данных:

Рассмотрим все элементы в порядке возрастания сложности.

Атрибут ds:Signature/@Id

Глобальный атрибут Id позволяет документу содержать множество подписей и обеспечивает возможность идентификации отдельных экземпляров. Использование множества подписей обычно применяется в деловых политиках, таких, когда и управляющий, и отдел перевозок должны подтвердить транспортные накладные.

Элемент ds:SignatureValue

Этот элемент содержит саму подпись. Поскольку всегда подписи — это двоичные данные, XML DSIG указывает, что значение подписи — это всегда простой элемент с Base64-кодированным содержимым:

Чтобы интерпретировать SignatureValue, важно понимать содержимое элемента SignedInfo, который будет обсуждаться далее. До тех пор, это всего лишь непрозрачная строка байтов:

Элемент ds:Signature/ds:Object

Как мы увидим ниже, XML DSIG может содержать множество элементов. Элемент всегда сможет существовать самостоятельно, как Web-страница или деловой XML-документ, но иногда элемент лучше интерпретировать как метаданные для подписанного «настоящего» содержимого. Например, данные могут быть «собственностью» подписи, как временная метка создания подписи.

Для размещения таких данных в Signature может использоваться элемент ds:Object:

Атрибут Id позволяет содержать в подписи множество объектов, к каждому из которых можно обращаться независимо. MimeType используется для идентификации данных, чтобы другие обработчики могли их использовать; он не имеет значения для DSIG-обработчика.

Encoding определяет, как подготовить содержимое к обработке; на данное время определено только кодирование base-64.

Вот два объекта (с идентичным содержимым), которые могут использоваться как простые указатели того, когда был подписан документ. Сервис, содержащий их в своей подписи, может быть полезен для конкурсов, аукционов или других проводимых в режиме онлайн действий, которые имеют предельные сроки представления:

Элемент ds:SignedInfo

Содержимое ds:SignedInfo может быть разделено на две части: информация о SignatureValue и информация о содержимом приложения, — как видно из следующего фрагмента XML Schema:

Синтаксис XML довольно небрежен. Например, порядок атрибутов и то, как оформляются значения, на самом деле не имеет особого значения. Поскольку речь идет о программном обеспечении для обработки XML, следующие два примера полностью равнозначны:

Чтобы это обработать, содержимое должно быть канонизировано (canonicalized). Канонизация или C14N — это процесс выбора одного пути из всех возможных вариантов выхода, так чтобы отправитель и получатель могли формировать именно такое же байтовое значение. То, какое промежуточное программное обеспечение XML может быть вовлечено в это, значения не имеет.

Элемент ds:SignedInfo/ds:CanonicalizationMethod определяет то, как точно воспроизводить поток байтов. Элемент ds:SignedInfo/ds:SignatureMethod определяет, какой тип подписи — например, Kerberos или RSA — используется для создания подписи. Вместе эти два элемента указывают нам, как создать хэш и как защитить его от изменений.

Элемент ds:Reference

Элемент ds:SignatureValue содержит подпись, которая охватывает только элемент ds:SignedInfo: в хэш подписи включено только содержимое ds:SignedInfo. Тогда как мы на самом деле подписываем все остальное содержимое? Тонкость и мощь — в элементе ds:Reference.

Элемент ds:Reference ссылается на другое содержимое. Он включает хэш содержимого, свидетельство того, что хэш был создан (например, SHA1), и определение того, как содержимое должно бы трансформировано перед генерированием хэша. Трансформации обеспечивают поразительную гибкость XML DSIG. Здесь представлен фрагмент Схемы:

Атрибут Type может обеспечить подсказку при обработке, но, в общем, бесполезен.

URI указывает на фактическое содержимое, к которому обращаются. Поскольку это — URI, нам доступна вся мощь Web. Например, я могут подписать содержимое начальной страницы MSDN:

Можно сослаться на содержимое XML-документа, такое как показанная выше временная метка:

И, конечно же, можно поместить обе эти ссылки в одну и ту же подпись.

ds:DigestMethod определяет алгоритм хэширования, а ds:DigestValue — Base64-значение хэша содержимого.

Самая значительная часть элемента ds:Reference — набор преобразований, которые могут появиться. ds:Transforms — это просто список элементов ds:Transform, каждый из которых определяет шаг в процессе обработки. Схема определяет массив преобразований, одна из которых — ds:XPath — имеет определенную структуру:

Содержимое результата преобразования будет зависеть от атрибута Algorithm. Например, если простой XML был подписан, тогда, вероятнее всего, будет единственное преобразование, определяющее алгоритм C14N:

XML DSIG определяет несколько преобразований, включая преобразование XPath, которое облегчает подписание части документа, например, подписание только разметки при игнорировании всего текста:

Другие оговоренные преобразования включают встроенные таблицы стилей XSLT, декодирование закодированных данных и т.д.

Элемент ds:KeyInfo

На данный момент мы знаем, как сослаться на содержимое, преобразовать и хэшировать его, и создать подпись, которая покрывает (защищает) это содержимое. Оно защищено от обратного преобразования: ds:SignatureValue включает ds:SignedInfo, который содержит ds:References, в котором находятся значения хэшей данных приложения. Изменение любого из этих элементов влечет за собой разрушение цепочки математических вычислений, и подпись не будет достоверной.

Единственное, что осталось сделать — идентифицировать подписавшую сторону или, по крайней мере, ключ, который сгенерировал подпись (или, говоря на языке криптографии, ключ, который защищает хэш от изменений). Это делает элемент ds:KeyInfo:

Как видите, XML DSIG поддерживает разнообразные типы ключей и инфраструктуры ключей, а WS-Security пошла еще дальше. Мы рассмотрим только простое имя и сертификат X.509. ds:KeyName стоит использовать при создании специального приложения для закрытой среды:

За проецирование имени во внутреннее хранилище и выбор подходящего ключа отвечает процесс, проверяющий достоверность подписи. К обычным значениям ds:KeyName относятся адрес электронной почты или элемент справочника.

Сертификаты X.509 поддерживаются элементом ds:X509Data. Этот элемент позволяет подписывающей стороне встраивать свой сертификат (в Base64) или любую из нескольких альтернативных форм идентификации сертификата: имя субъекта, имя пользователя и серийный номер, идентификатор ключа или что-либо другое. Подписывающая сторона также может включить текущую копию Списка отзыва сертификата (Certificate Revocation List - CRL), чтобы показать, что идентификатор подписывающей стороны был действителен в момент подписания документа. Фрагмент Схемы, приведенный ниже, показывает различные способы идентификации сертификата X.509:

Поскольку различные приложения будут сохранять и извлекать сертификаты, используя различные схемы, цифровые подписи XML часто включают множество имен одного и того же ключа, встраивая их в один и тот же элемент ds:KeyInfo. В этом примере мы привели и удобное для пользователя имя (полезно для GUI-приложения) и уникальный идентификатор в форме издателя и серийного номера (полезно для поиска директории):

Как создать XML-подпись

Здесь находится краткий обзор, за подробной информацией следует обращаться к Спецификации XML-подписей.

1. Определить подписываемые ресурсы.

Это может быть определено в форме Uniform Resource Identifier (URI).

2. Рассчитать хеш каждого ресурса.

В XML-подписях каждый ресурс, указанный в разделе <Reference>, и его хеш помещается в раздел <DigestValue> таким образом:

Элемент <DigestMethod> определяет алгоритм расчета хеша.

3. Собрать элементы Reference.

Собрать элементы <Reference> (с соответствующими хешами) внутри элемента <SignedInfo> следующим образом:

Элемент <CanonicalizationMethod> определяет алгоритм, примененный для канонизации элемента <SignedInfo>. Различные потоки данных могут по-разному отображать одни и те же данные, например, отличия в пробелах. Для предотвращения ошибок верификации набор XML-информации первоначально должен быть канонизирован перед его побитовой обработкой подписания. Элемент <SignatureMethod> определяет алгоритм, примененный для получения значения подписи.

4. Подписание.

Рассчитайте хеш элемента <SignedInfo>, подпишите хеш и поместите значение подписи в элемент <SignatureValue>.

5. Добавьте информацию о ключе.

Если необходимо добавить ключевую информацию, поместите ее в элемент <KeyInfo>. Здесь ключевая информация содержит сертификат X.509 отправителя, который будет содержать открытый ключ для верификации подписи.

6. Закройте элемент Signature.

Поместите элементы <SignedInfo>, <SignatureValue> и <KeyInfo> в элемент <Signature>. Элемент <Signature> представляет собой XML-подпись.

Проверка XML-подписи

Краткое описание как проверять XML-подпись:

- Проверьте подпись элемента <SignedInfo>. Для этого пересчитайте хеш элемента <SignedInfo> (используя алгоритм расчета хеша, указанный в элементе <SignatureMethod>) и воспользуйтесь открытым ключом для проверки, что значение элемента <SignatureValue> совпадает с хешем элемента <SignedInfo>.

- Если этот шаг пройден, пересчитайте хешы ссылок, содержащихся в элементе <SignedInfo>, и сравните их со значениями хешей, представленными в каждом элементе <DigestValue> каждого элемента <Reference>.

Заключение

На хабре уже была обзорная статья о механизмах создания ЭЦП в браузере, где было рассказано о связке Крипто-Про CSP +их же плагин к браузерам. Как там было сказано, предварительные требования для работы — это наличие CryptoPro CSP на компьютере и установка сертификата, которым собираемся подписывать. Вариант вполне рабочий, к тому же в версии 1.05.1418 плагина добавлена работа с подписью XMLDsig. Если есть возможность гонять файлы на клиент и обратно, то для того, чтобы подписать документ на клиенте, достаточно почитать КриптоПрошную справку. Все делается на JavaScript вызовом пары методов.

Однако, что если файлы лежат на сервере и хочется минимизировать трафик и подписывать их, не гоняя на клиент целиком?

Интересно?

Итак, клиент/серверный алгоритм формирования цифровой подписи XMLDSig.

Информацию об спецификации по XMLDsig можно найти по адресу тут.

Я буду рассматривать формирование enveloping signature (обворачивающей подписи) для xml-документа.

Простой пример подписанного xml:

Чтобы лучше понять, что из себя представляет enveloping signature, предлагаю краткий перевод описания тэгов из спецификации:

- Signature -содержит данные подписи, включая саму подпись и сертификат.

- SignedInfo -содержит информация о подписываемых данных и алгоритмах, которые будут применяться при формировании подписи.

- CanonicalizationMethod -указывает канокализирующий алгоритм, который будет применен к SignedInfo перед вычислением подписи.

- SignatureMethod -указывает алгоритм, используемый для генерации и валидации подписи. На вход алгоритму приходит канокализированный тэг SignedInfo.

- Reference -может встречаться 1 или больше раз. Содержит информацию о подписываемых данных, включая местоположение данных в документе, алгоритм вычисления хэша от данных, преобразования, и сам хэш.

- Transforms и Transform -перобразования над данными. На вход первого transform приходит результат разыменовании(dereferencing ) атрибута URI тэга Reference. На вход каждому последующему transform приходит результат предыдущего, результат последнего transform приходит на вход алгоритма, указанного в DigestMethod. Обычно в transform указывают XPath, определяющий защищаемые части документа.

- DigestMethod -алгоритм вычисления хэша от результатов Transforms.

- DigestValue -значение хэша от результатов Transforms.Часто это хэш от данных, на которые указывает Reference URI.

- SignatureValue -собственно сама подпись, ради формирования которой все и затевается.

- KeyInfo — информация о ключе, на тут интересует тэг X509Certificate, который содержит base64encoded сертификат из ключа, которым подписаны данные.

Итак, исходные данные:

- устанавливаем CryptoPro CSP 3.6

- устанавливаем КриптоПро ЭЦП Browser Plugin

- устанавливаем сертификат с флешки в локальное хранилище (см. инструкцию

пункт «2.5.2.2. Установка личного сертификата, хранящегося в контейнере закрытого ключа»)

Посмотреть хэш можно с помощью hashObject.Value

3.2)Считаем хэш на сервере и отправляем на клиент. Этот вариант у меня так и не заработал, но честно сказать я особо и не пытался.

Возможно хэш надо преобразовывать в base64.

Отправляем на клиент, там используем

Именно на методе hashObject.SetHashValue у меня падала ошибка. Разбираться я не стал, но криптопрошном форуме говорят, что можно как-то заставить ее работать.

Если соберетесь реализовывать серверный алгоритм генерации хэша, то вот пара полезных советов:

1) Посчитайте хэш на клиенте и на сервере от пустой строки. он должен совпадать, это значит ваши алгоритмы одинаковые.

Для GOST3411 это следующие значения:

base64: mB5fPKMMhBSHgw+E+0M+E6wRAVabnBNYSsSDI0zWVsA=

hex: 98 1e 5f 3c a3 0c 84 14 87 83 0f 84 fb 43 3e 13 ac 11 01 56 9b 9c 13 58 4a c4 83 23 4c d6 56 c0

2) Добейтесь, чтобы у вас совпадали хэши для произвольных данных, генерируемые на клиенте и на сервере.

После этого можно пересылать клиенту только хэш от SignedInfo вместо всего SignedInfo.

Шаг №4.(клиент)

Генерируем SignatureValue и отсылаем на сервер SignatureValue и информацию о сертификате

Возвращем на сервер binReversedSignatureString и certValue.

Код функций из utils не выкладываю. Мне его подсказали на форуме криптоПро и его можно посмотреть в этой теме

Шаг №5. (сервер)

Заменяем в сгенерированном на шаге №1 тэге Signature значения тэгов SignatureValue и X509Certificate значениями, полученными с клиента

Шаг №6. (сервер)

Верифицируем карточку.

Если верификация прошла успешно, то все хорошо. В результате мы получаем на сервере документ, подписанный клиентским ключом, не гоняя туда-обратно сам файл.

Примечание: если работа ведется с документом, уже содержащим подписи, то их надо отсоединить от документа до шага №1 и присоединить к документу обратно после шага №6

В заключение хочется сказать большое спасибо за помощь в нахождении алгоритма участникам форума КриптоПро dmishin и Fomich.

Без их советов я бы плюхался с этим в разы дольше.

Отмечу несколько особенностей формата XMLDSig:

2. Различные части XML-документа могут быть подписаны несколькими исполнителями.

3. XML-подпись может находиться на разных уровнях по отношению к подписываемому объекту:

- в структуре подписи может находиться URI (унифицированный идентификатор ресурса);

- XML-подпись может находиться на одном уровне с подписываемым узлом;

- XML-подпись может находиться внутри подписываемого узла;

- подписываемый узел может находиться внутри структуры XML-подписи.

4. Для проверки действительности ЭП необходим доступ к объекту подписания.

Структура SOAP-коверта

Криптографические алгоритмы и каноникализация.

Для решения задачи были использованы ГОСТ Р 34.11-94 — российский криптографический стандарт вычисления хеш-функции и ГОСТ Р 34.10-2001 - стандарт электронной подписи.

В силу гибкости правил составления XML, одна и та же структура документа и одна и та же часть информации могут быть представлены различными XML-документами. Рассмотрим два документа:

С логической точки зрения они равнозначны, то есть имеют одинаковую XML-схему. Но XML-файлы этих листингов не содержат одну и ту же последовательность символов, что повлечёт разные результаты, например, при получении значения хэша.

Библиотека SIRCrypt

Для реализации подписания XML в DIRECTUM была написана COM-библиотека, внутри которорй описаны 3 класса: Hasher, Signer и XMLCanonicalizer для получения хэша, значения ЭП и каноникализации XML-документов соответственно.

> regasm.exe "путь к dll" /codebase /tlb

Объект Hasher для вычисления хэша по ГОСТ

Содержит поля Content (тип 'строка') и HashValueAsBase64 (тип 'строка'), а также метод для вычисления значения хэш-функции Hash(). Для вычисления необходимо означить Content, вызвать метод Hash(), в результате которого в поле HashValueAsBase64 запишется значение хэш-функции в Base64.

Объект Signer для получения значения ЭП по ГОСТ

Содержит поля Content (тип 'строка'), ContainerName (тип 'строка'), CertificateAsPEM (тип 'строка'), BESignatureValueAsBase64 (тип 'строка'), метод Sign(). После инициализации объекта необходимо означить Content (данные для подписания), ContainerName (имя контейнера закрытого ключа сертификата), вызвать метод Sign(). После чего в поле CertificateAsPEM попадёт соответствующий закрытому ключу сертификат в Base64, а в поле BESignatureValueAsBase64 значение подписи в виде Base64-строки.

Объект XMLCanonicalizer для каноникализации XML

Содержит поля XMLContent (тип 'строка'), CanonicalXML (тип 'строка'), метод C14NExc(). Для получения канонической формы XML нужно означить XMLContent, вызвать C14NExc(), получить результат из поля CanonicalXML.

Структура XML-подписи

Создание подписи выглядит следующим образом: сначала формируется основа soap-пакета, узлы Header и Body. Body заполняется данными и добавляется атрибут wsu:ID="Body" - идентификатор подписываемых данных.

Далее нужно подготовить структуру Security и включить её в Header.

Заполнение структуры Security происходит в следующем порядке:

- Берётся значение хэш-функции от узла Body в каноническом виде и помещается в узел DigestValue.

- Узел SignedInfo приводится к каноническому виду, подписывается ЭП. Результат в формате Base64-строки попадает в узел SignatureValue.

- Открытый ключ сертификата, которым было выполнено подписание помещается в узел BinarySecurityToken в формате строки Base64.

Для того, чтобы проверить сформированную таким образом ЭП необходимо проделать все действия в обратном порядке, а именно:

- получить каноническую форму элемента SignedInfo.

- С использованием резльтата предыдущего шага проверить, действительно ли значение ЭП из узла SignatureValue с помощью открытого ключа сертификата. На данном этапе проверяется только корректность ЭП, что не гарантирует неизменность данных.

- Если проверка действительности ЭП пройдена успешно, сравнивается хэш из узла DigestValue и хэш от узла с данными. Если они неравны, то подписанные данные изменены и вся ЭП недействительна.

Пример использования

Пакет разработки и библиотека

Примеры подписания XML на ISBL (сценарий): dev.zip (5,95 Кб)

Для постоянного использования код, выполняющий типовое подписание готового SOAP-конверта, вынесен в функцию SignSOAP().

Для подписания используется сертификат из личного хранилища сертификатов текущего пользователя.

Cертификат для тесподписания можно получить на тестовом центре сертификации КриптоПРО.

Содержание

PowerShell

PowerShell позволяет вычислить контрольные суммы для одного файла, или для группы файлов. Поддерживает алгоритмы MACTripleDES, MD5, RIPEMD160, SHA1, SHA256, SHA384, SHA512 . Может вывести полученные данные в удобном отчете в текстовом виде или в форматах html, xml, csv, json .

Вычисление Контрольных Сумм

Вычислить контрольную сумму файла(ов) можно с помощью командлета Get-FileHash .

Для одного файла, полная команда будет выглядеть так:

Параметр -Algorithm задает алгоритм вычисляемого хеша. В данном случае выбран алгоритм MD5 (список всех возможных алгоритмов см. выше). Если выполнить команду не указывая данный параметр, то по умолчанию будет выбран алгоритм SHA256.

Для вычисления контрольных сумм нескольких файлов, достаточно указать соответствующую файловую маску. К примеру, вычислим контрольные суммы для всех файлов *.jpg:

Если файлы разных расширений, или вовсе без них, то можно просто перечислить их через запятую.

В данном примере, выполнено вычисление контрольной суммы для файлов 1.jpg и text.txt.

Через запятую, можно перечислять не только конкретные файлы, но и маски файлов.

И последнее, вычислить контрольные суммы всех файлов в текущем каталоге можно указав в качестве файловой маски знак звездочки "*".

Вывод Полученных Данных в Указанном Формате

По умолчанию, вывод информации в PowerShell выполняется в окно консоли в виде таблицы. Полученный результат, при необходимости, можно преобразовать в указанный формат, а именно html, xml, csv, json .

Делается это с помощью передачи результатов выполнения командлетов предыдущего раздела, через конвейер, командлетам ConvertTo-Html , ConvertTo-Xml , ConvertTo-Csv , ConvertTo-Json .

Преобразование вывода к формату HTML.

Полученный файл, можно просмотреть в веб-браузере.

Преобразование вывода к формату XML.

Преобразование вывода к формату CSV.

Преобразование вывода к формату JSON.

Сравнение Хешей

Сравнить полученный хеш с эталонным, PowerShell так же может. Реализация такой возможности будет осуществлять с помощью командлета Where-Object .

К примеру имеется хеш " 1C9C3339AB5E58E392588A15CD2FC174 ". Попробуем определить есть ли файл с подобным хешем в тестовой папке.

Файлы с таким же хешем будут присутствовать в выводе команды.

Использовать PowerShell для вычисления контрольных сумм файлов, не так сложно как кажется. Учитывая возможность проверки групп файлов, или всех файлов в указанной директории, с последующим сохранением полученного вывода в необходимом формате, мы получаем более привлекательный инструмент, по сравнению с тем же HashTab. И самое главное, не нужно ничего скачивать. Все необходимое уже находится в операционной системе Windows.

В статье было рассмотрено: Как вычислить контрольные суммы файлов с помощью PowerShell? Как вычислить контрольную сумму MD5 в PowerShell? Как вычислить контрольную сумму SHA1 в PowerShell? Как вычислить контрольную сумму SHA256 в PowerShell? Как сравнить хеши в PowerShell?

Читайте также: