Как сделать ддос атаку на компьютер по ip

Буквально пару дней назад Ваш любимый блог подвергся стремительной DDOS атаке , которую провели неизвестные злоумышленники.

Из-за их преступных действий доступ к ресурсу был закрыт.

Благодаря одному из читателей, который заблаговременно обнаружил сбой в работе системы, удалось вовремя принять контр оперативные меры по отражению DDOS атаки.

Теперь, когда страсти немного утихли, давайте разберёмся, что такое DDOS атака.

Что такое DDOS атака.

Говоря простым языком Дос атака – это создание таких условий, при которых Провайдер отказывает в обслуживании клиента из-за больших нагрузок на сервер в момент обращения к сайту.

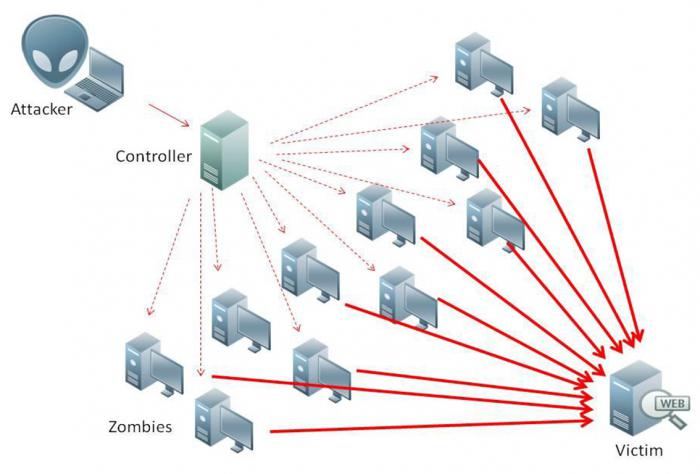

То есть, умные дядьки с помощью специального программного обеспечения и прямых рук, посылают на Ваш сервер тысячи ложных запросов атакуемого сайта. В связи с большим количеством одновременных обращений к Вашему ресурсу, система не выдерживает и вырубает его.

Если быть более точным, то Ваш сайт выключает не сервер, а служба поддержки, которая таким образом разгружает свою машину.

Печально, правда? Им бы Вас защищать, а они просто отрубают больную руку и ждут, когда рана затянется.

Ну, ничего, мы и сами не лыком шиты.

Думаю, что у Вас уже назрел вопрос — « Как сделать DDOS атаку? ».

Хорошо, я дам немного ознакомительной информации, но учтите, это уголовно наказуемо . С меня, как с Автора прошу снять все обвинения в случае противоправных действий читателей.

Как сделать DDOS атаку.

В своё время, всё теми же умными дядьками была создана лазерная пушка под кодовым названием – « LOIC ». С помощью этой программы для DDOS атак, разработчики проверяли на устойчивость серверное оборудование, подвергая его различным нагрузкам имитируя дос атаки.

Попав в злые и расчётливые руки, луч света стал мечом Архангела, который подключает легион своих последователей, посылает миллионы ложных запросов и вырубает сайты конкурентов.

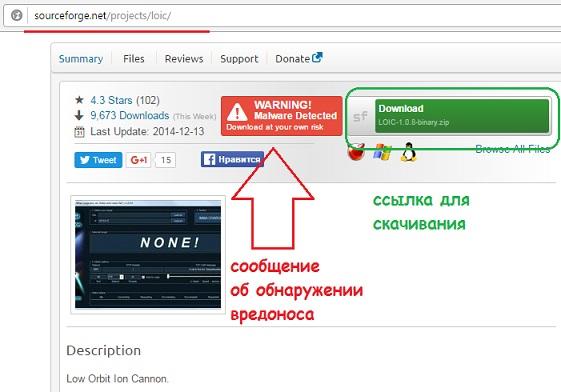

Эта программа не засекречена и находится в общем доступе сети Интернет. Её скачать можно тут.

Как пользоваться программой LOIC.

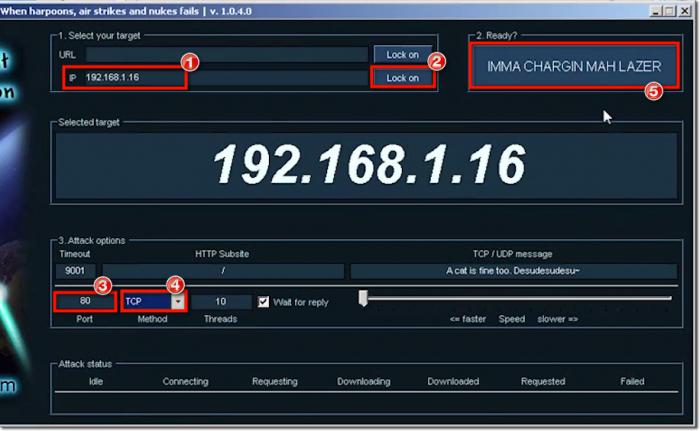

Пользоваться программой LOIC просто. Запускаем LOIC .exe и видим следующее окно:

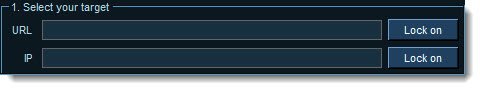

В двух верхних строчках вписываете URL или IP адрес жертвы и нажимаете Lock on :

После этих действий, в большом окне с надписью NONE появится IP мишени:

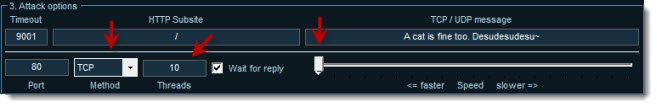

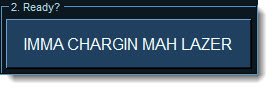

Закончив настройки, жмём на большую кнопку – IMMA CHARGIN MAH LAZER :

Это всё, дос атака началась. Остановить процесс можно нажав туже кнопку.

Конечно, одной пукалкой Вы не сможете завалить серьёзный ресурс, но подключив одновременно несколько таких пушек на большом количестве компьютеров, можно таких дел натворить.

Но повторюсь, это неправомерные действия и при сговоре с группой лиц, вызов DDOS атаки уголовно наказуем. Данный материал, только для ознакомительных целей.

Запуск лазерной пушки LOIC:

Защита от DDOS атак.

На сегодняшний день 100% защиты от DDOS атак не существует. Конечно, различные компании за серьёзные деньги предлагают услуги по защите сайтов от дос атак, но всё относительно. Если Ваш ресурс подвергнется мощному натиску, в котором будет задействовано много участников и дос-ботов, то не одна система не устоит.

Поэтому, всё, что Вы можете, это отражать атаки и блокировать IP адреса источника доса.

На сегодня это всё.

В ближайших статьях мы рассмотрим различные способы отражения DDOS атак. Чтобы не пропустить новый материал, подпишитесь на обновления блога и получайте уведомления о выходе статей на Ваш адрес электронной почты.

Скажите друзья, а Вы сталкивались с DDOS атакой?

Дополнение к теме:

Кстати, скоро будет объявлен новый конкурс! Не пропустите!

До следующих статей…

Дорогие друзья, у меня к Вам огромная просьба! После прочтения вышеизложенного материала, идите и оттачивайте своё мастерство на других Веб-сайтах. Не мешайте, пожалуйста, работать. Вам предоставили полезный материал, имейте совесть. Перестаньте атаковать источник своих же знаний.

Спасибо за понимание!

С уважением, Денис Черников!

По шапке таким засранцам давать надо! Вот только подвох в том, что их вычислить тяжеловато.

Помню была «ddos акция», когда в Украине закрыли известный всем сайт файлосборник EX.UA. Тогда умельцы создали целый сайт, на котором портативно работала подобная пушка и любой зайдя на сайт мог ней воспользоватся. Если не подводит память тогда положили сайт главных погонов Украины «Служба безопасности Украины».

Так, что Денис поздравляю! У тебя появились завистники — значит сайт движется в правильном направлении! =)

Там бесполезно, по одной шапке дашь, а на её место другая приходи по хлеще! Кстати, слышал эту историю в новостях, была серьёзная атака.

Может завистники, а может конкуренты, но спуску не дадим!

А если я засекречу ip адрес и сделаю дос атаку они смогут меня по ip адресу вычислить и отключить?

Они не могут, а я могу. И ещё это сделать может ФСБ

О ! это уже серьёзно ! Давайте сразу нам sql xss DOS и всё что с ним связанно особенно про google dork ! недавно прочитал коментпользователя про то что ваш сайт подвисает и он вероятно решил что это было из за dosa , на самом деле функционал движка word press тяжелый и при большом количестве статей + страниц + наворотов + при добавлении ещё больших плюсов для сайта или блога на WP я заметил торможение которое исправляется вручую и так появляются уже моды или точнее что то урезанное от WP потому при создании качественного сайта прибегают к специалистам которые и делают ваш сайт на заказ , не обвешанный как вы говорили «рембо обвешанный гранатами» WP тяжелый движок !

PS . Скажите друзья, а Вы сталкивались с DDOS атакой? -----------------------------------------------------

Предлагается скачать данную программу и опробовать её на локалке denwer Посмотрите как ваш сайт ляжет и комп может быть тоже . сильная прога.

Если бы дело было бы в наворотах прикрученных к движку, я был бы рад, но посмотрев логи у меня радость не появилась. Стучались в дверь админки и на сторонние сервисы пытались наехать, думали их забить запросами легче. В итоге все в бане, а через три часа блог отбился и заработал в штатном режиме!

Подскажите пожалуйста, есть ли возможность купить программу для ддос?

Извините, но это противозаконно!

Да, могу поделится + много чего комплектующиго

Как вас найти?! противозаконно это когда в корыстных целях, а для проверки Своего серванта самое оно.

запрсите у хостера логи там узнаете ip и т.д

у них должно быть

Правда хостера сами бывают похлеще этой программы для тестов. (мой сайт scorpion.uz недели две лежал . )

Логи я сам проверял. Хостер тоже может такие атаки делать, чтобы заставить владельца сайта платить денежки навязывая дополнительные услуги.

Как то раз свой один из сайтов решил проверить на PR все страницы, в итоге задосил и он перестал некоторое время работать

Каким это образом проверка PR стала причиной отказа сайта?

Страшно даже представить, что будет если ТИЦ узнать понадобиться!)

Ответ очевиден, Рунет ляжет. ;)

Мы на олимпиаде по информатике сайт обновлениями положили

Проверка PR всех страниц более 4000, а не 1 сайта

Все равно это не может относится к ряду DDOS атак. И как то у Вас не логично получается: сразу пищите одно: «Как то раз свой один из сайтов решил проверить на PR все страницы, в итоге задосил и он перестал некоторое время работать», а потом другое: «Проверка PR всех страниц более 4000, а не 1 сайта».

Не улавливаю логику.

Денис, очень интересная и полезная статья. Но хотелось бы уловить главную для меня мысль, пока не догоняю, как ты ее обнаружил: сам или с помощью сапорта и каким методом проверить о ее наличии. Может мне в чем понадобиться.

Интересный материал. Получается, если хостер вам пишет об увеличении допустимой нагрузки — это или вас атакуют, или хостер хочет перетянуть вас на новый тариф. Тогда проще поменять хостера.

А смысл менять, думаете кто-то честно работает! Кстати хостер мне не писал, просто вырубил сайт и был таков. Это уже я начал подпрыгивать. Они его бы включили только тогда, когда закончилась атака, а это может затянуться не на одни сутки.

вот это да !

когда ваш сайт перестает нормально функционировать то >>> или хостер решил поднапреь ваш популярный сайт

или Ddos

или плагины и не корректная работа движка.

изходя из этого , проблема решается .

1- хостер всегда под подозрением.установите эхо на ваш сайт (есть сервисы такие если приходит отчёт то вы его смотрите на время , звоните хостеру и спрашиваете ,если вина его то проблема найдена)

2-если вина не его то возможный ddos или другие виды и методы ,узнать можно по логам и у хостера,если нет то .

3- стоит подумать какие изменения проводились на сайте посредством плагинов и т.д

несколько PS. -----------------

если они опять решат атаковать используя цепочку проксей то он ляжет

супер прикольный анекдот на тему pr и тиц

Разве можно такие статьи выкладывать в паблик. Вас самого , как вы неавно говорите атаковали и нагрузили сайт, а Вы еще и других этому учите! Вот сейчас скачаю это прогу, и по вашему же совету буду атаковать ваш сайт! Что бы другие эту статью не видели.

Эта лишь для ознакомительных целей, что бы люди знали, как и откуда ноги растут. А в дурных руках и авторучка злобное оружие!

Попробуйте Анонимусов атаковать, у них знаете сколько последователей и статей подобного рода. Слабо?

Вы бы лучше для ознакомительных целей написали бы статью как от этих атак отбиваться, и защищаться. Слабо?

Если что, то я сам знаю, что лучше! А вообще такая статья будет, но позже!

Привет, Денис! Скажу сразу, на мой домашний комп ни кто не покушался. А вот на рабочий, было как то. Ловили Дос-атаку. Пришлось всем коллективом админов отбиваться.

Здравствуйте, Владимир! Везёт, у Вас есть коллектив Админов, а тут один одинёшенек! Смотрю зачастили!

Я понимаю, «осведомлен — значит вооружен». Но зачем так наглядно показывать как делать ДОС атаку? Сейчас начнут «баловаться».

Да пусть балуются, один ничего не сделаешь, а за сговор с другими лицами можно и перед законом ответить. Кстати, сейчас такие дела любят рассматривать, после Украины, есть хорошая практика.

Ден, рад опять читать Ваши статьи.

А насчет Украины, то давление после EX.UA было серьезное и власть оступила. А на последних выборах у нас уже и власть взяла это на вооружение. Все оппозиционные сайты попытались положить.

Так что по принципу Кольта. Надо всех уравнять в возможностях и правах.

Даешь право атаковать неугодных.

С Украиной была шумная история, там тогда все погоны суетились! Рад, что Вам нравятся мои посты!

Денис, да админов то 2 человека. А зачастил потому, что интересно и полезно у Вас тут.

Да Владимир, пора уже пароль к админке давать. Будем на пару модерацию проводить!)))

Не понимаю, зачем писать о том как это сделать. Чтоб школьниГов научить? Я считаю, что не стоит публиковать такие вещи, некоторым пофиг все законы.

Александр,эта программа разработана в мирных целях, для проверки системы на устойчивость при частом обращении из вне. А кому делать нефиг, они могут и из палки стрелять научиться. Пост ознакомительный, а не инструкция к действию Там более что один, даже два человека не положат сайт, а за групповое использование можно и ответить!

Такое стоит опубликовывать, для тех же школьников. Пример школьник под учил html затем узнал что такое cms , появился сайт shkolnik . ru . другой более осведомленный Dos-нет его ! и парень даж не будет знать что и почему . начнёт искать по нету что такое Dos и придёт к Денису . Получается формула >>> Денису траффик --школоте опыт и инфа — злой дядя бан ! Улавливаете ? и кстати самое страшное не дос

Извини за короткий коммент — жесть

Да действительно жесткач!

проверьтесь на " сервис проверки CSS от W3C "

я наконец то сделал его правильным . осталось xhtml подровнять ! плагин смотрели ?

Пока ничего не делал. Я на работе, дел море. Разгребу обязательно посмотрю!

Полный или просто развёрнутое дополнение на тему Dos атака

Тимур, ссылку добавьте через форму под комментариями! Так будет полезней!

Спасибо, интересная информация, но не могу согласиться с тем, что досить можно только для получения доступа у файлам.

Конкуренты по бизнесу очень часто досят друг друга, что бы сайт был не доступен во время обхода поисковиков. Если такого добиться, то сайт теряет позиции в поисковой выдаче, а конкурент занимает его место. Можно потерять хорошие деньги с учётом популярности ресурса.

Классная статейка и вообще классный у вас сайт размещу сылку на ваш сайт на своём сайте. Спасибо админу, жду новых материалов на тему «хакинг».

Перед релизом нового сервиса неплохо бы убедиться в том, что он работает в соответствии с нашими ожиданиями и доступен вне зависимости от того, сколько клиентов одновременно им пользуются.

А как этот сервис отреагирует, если против него будет организована распределенная DoS-атака? Защищен ли ресурс от потенциальных действий злоумышленников?

Для того чтобы оценить возможные риски и повысить защищенность, имеет смысл самостоятельно провести действия, имитирующие DDoS-атаку, пока ресурс еще не запущен для массового использования.

Для того чтобы спровоцировать генерацию огромного количества сетевого трафика на проверяемом ресурсе, нужно задействовать много виртуальных машин, каждая из которых будет посылать максимальное число запросов к сервису. Если вы не располагаете мощным вычислительным центром, то есть смысл временно арендовать виртуальные машины в каком-либо облаке. Эта затея имеет одну особенность: нужно убедиться в том, что облако не сфолзит, приняв вашу активность за действия злоумышленника.

Сравнив политику различных облачных сервисов (кто-то безжалостно банит учетную запись, с которой, предположительно, были выполнены действия, приводящие к отказу ресурса) в отношении проведения нагрузочного тестирования с использованием их функционала, мы решили остановиться на Amazon Web Services (AWS). В их документах указано, что AWS допускает проведение нагрузочного тестирования, но просит согласовать его, отправив письмо на определенный адрес.

Есть несколько нюансов:

У нас спрашивают, кого будем «дубасить». Имеем ли мы на это право? Говорим, что это наш ресурс (по всей видимости, никто не проверяет, так ли это) и что тестирование полностью согласовано.

Нам нужно обозначить, сколько трафика создадим в каждом из регионов. В ходе переписки выясняем, что каждый регион имеет свой лимит на количество сетевого трафика. В общей сложности разрешают запросить 645 Гб/c. Считаем, сколько нужно для атаки, и набираем регионы таким образом, чтобы получилось необходимое значение.

Требуется описать, в какое время будет проводиться атака, как долго будет длиться и как будет расти ее мощность. В свободной форме, но достаточно подробно рассказываем о своих планах. Атака проводится с постепенным увеличением мощности, поэтому расписываем, какие этапы будут у тестирования и какая максимальная мощность предполагается на каждом из них. Дату атаки можно не указывать с точностью до дня, вполне можно обозначить диапазон в две-три недели.

И в обязательном порядке всеми силами стараемся заверить, что будем вести себя хорошо, внимательно наблюдать за ходом тестирования и остановим его по первому требованию в случае необходимости.

Скорее всего, в ответ на заполненную форму попросят какие-то разъяснения, поэтому переписываемся и отвечаем на вопросы до тех пор, пока не получим разрешение на тестирование.

На все согласование уходит примерно три рабочих дня, если отвечать оперативно.

После согласований сталкиваемся с необходимостью подготовить инфраструктуру для тестирования. Дело в том, что во время проверки нам нужно будет оперативно:

• запускать тестовую атаку;

• собирать статистику о ходе проведения;

• останавливать тестовую атаку;

Создание образа инстанса

Выбор типа инстанса

Сначала соберем AWS-образ, который будет содержать необходимые инструменты и скрипты для управления. Первым делом надо выбрать, какой инстанс арендовать. Изучаем характеристики разных типов инстансов: смотрим на цену, объем максимального трафика, мощность CPU (последнее важно, потому что трафик создается мощностями процессора как-никак), затем тестируем реальную производительность и максимальное число запросов. По нашим оценкам, наиболее удобными для тестирования являются инстансы t3.small , но тут каждый выбирает на свой вкус.

Характеристики инстансов можно посмотреть вот тут. Также выбирать и сравнивать инстансы можно здесь.

Запрос на увеличение лимита

Нужно заранее подумать о том, сколько инстансов будет участвовать в тестировании. Дело в том, что Amazon предоставляет для каждого региона свои ограничения на число инстансов. Если у вас есть ощущение, что понадобится больше инстансов, чем доступно по умолчанию, то стоит как можно раньше запросить увеличение лимита. Для этого переходим в раздел Support, создаем обращение типа Service limit increase. Время обработки обращения может быть разным: кто-то отвечает уже на следующий день, предоставляя столько сущностей, сколько было запрошено, кто-то говорит, что не даст запустить больше, чем N инстансов. Были и такие регионы, которые отвечали на запрос около месяца.

Тюнинг производительности

Далее нужно создать образ инстанса, который будет запускаться во время тестирования. Для этого включаем инстанс выбранного типа, производим на нем все настройки, затем сохраняем то, что получилось, в качестве образа (в том же меню Actions, где есть возможность включения инстанса, а также функциональность по созданию образа Image Create Image).

Нам нужно получить максимальный исходящий трафик с каждого инстанса, поэтому для начала оптимизируем настройки сети и памяти под нашу задачу на инстансе.

Для этого внесем настройки в файл /etc/sysctl.conf :

• Повысим диапазон локальных портов и уменьшим время нахождения сокетов в состоянии FIN_WAIT:

Диапазон локальных портов определяет максимальное количество исходящих сокетов, которое хост может создать из определенного IP.

С настройкой по умолчанию (61 000–32 768) получается 28 233 сокета. С новыми настройками – 64 500.

Fin_timeout определяет минимальное время, в течение которого исходящие сокеты могут находиться в состоянии FIN_WAIT.

Если указаны значения по умолчанию, система может обеспечить не более (61 000–32 768) / 60 = 470 сокетов в секунду.

Увеличивая port_range и уменьшая fin_timeout, мы можем повлиять на способность системы генерировать большее число исходящих соединений.

• Разрешим повторно использовать сокеты в состоянии TIME_WAIT, когда заканчиваются свободные:

Установка вышеуказанной опции (которая по умолчанию отключена) помогает минимизировать потери на «простаивание» уже отработавших соединений.

Очень подробно о TIME_WAIT рассказано в этой статье.

• Включим опцию tcp_timestamps для работы вышеуказанной опции tcp_tw_reuse :

Сценарии тестовых атак

1. Атака на DNS

Одна из основных задач тестирования – оценка производительности DNS-серверов. Именно DNS-серверы могут стать узким местом отказоустойчивости сайта, так как при возникновении проблем с DNS даже самый устойчивый сервис окажется недоступным. Для создания нагрузки на DNS-серверы будем генерировать много разнообразных DNS-запросов. Запросы должны быть валидными и требовать от DNS-сервера как можно большего и длительного ответа.

Для генерации подобного трафика подходит утилита DNSPerf.

DNSPerf – это простой, гибкий и бесплатный инструмент тестирования производительности DNS-серверов. В первую очередь он рассчитан на authoritative DNS-сервера, но может также использоваться для измерения производительности кеширующих серверов.

Для DNSPerf предварительно подготовим файл с запросами dns_queries.txt (преимущественно ANY для увеличения времени и размера ответа от DNS-сервера):

Пример запуска утилиты:

2. Атака на ICMP

Следующим этапом тестирования является оценка устойчивости к большому количеству ICMP-трафика. Так как по техническим причинам у серверов часто должна оставаться возможность отвечать на ping-request, существует вероятность DDoS-атаки с использованием ping-запросов. Помимо указания настроек, исключающих возможность ping-to-death , нужно убедиться в устойчивости серверов к пиковым нагрузкам на ICMP. Для создания таких нагрузок лучше использовать известную утилиту hping3, которая позволяет регулировать количество запросов, интервал между отправками, а также размер пакетов.

Пример запуска утилиты:

Как и DNSPerf, siege позволяет нагрузить сервер запросами от заданного числа виртуальных пользователей (эмуляция пользователя реализуется c помощью отдельного порта), а также использовать подготовленный заранее набор запросов. Это очень удобно, так как можно включить в тест наиболее ресурсоемкие запросы.

Пример запуска утилиты:

Формат содержимого test_urls.txt :

Как видите, тесты проводились с использованием преимущественно POST-запросов, требующих обработки на стороне сервера и занимающих наибольшее количество ресурсов по сравнению с другими типами запросов.

Ни в одном из вариантов не используется подмена IP, так как Amazon не позволяет это реализовать. Какой бы src_IP ни был указан в пакете, на выходе с инстанса он будет изменен на правильный.

Все создаваемые запросы должны быть легитимными – никакой волны исходящего трафика без ответа, – так как политика Amazon в отношении DDoS довольно строгая. Даже согласованный стресс-тест отнимает минимум несколько дней на общение с техподдержкой, а при первых «вредоносных» действиях получаем бан порта, с которого выходил трафик, и требование немедленно объясниться.

Скрипты для запуска атак

Когда мы загрузим все это на AWS-образ (из которого и будут создаваться все инстансы), каждый тест можно будет запускать удаленно командой следующего формата:

Пример скрипта dns.sh :

Как видно из кода, скрипт можно будет запускать и останавливать, а также проверять статус (запущен/не запущен).

Скрипты мониторинга

Для оценки исходящего трафика и состояния инфраструктуры тестирования нам понадобится средство мониторинга. Из соображений простоты и экономии ресурсов используем iptables. Для этого напишем скрипт, подсчитывающий количество отправленных Мб, и положим его на AWS-образ:

Скрипт создает новую цепочку TRAFFIC_OUT и добавляет в нее фильтры для нужных протоколов: tcp, udp, icmp.

В цепочку OUTPUT добавляется перенаправление пакетов в TRAFFIC_OUT.

Количество переданных данных можно узнать командой:

Установим скрипт в качестве сервиса. Для этого создадим файл monitoring.service и переместим его в директорию /etc/systemd/system нашего образа:

Теперь можно добавить сервис в автозагрузку:

Управление инстансами

Теперь разберемся с удаленным (максимально автоматизированным) управлением инстансами.

Для этих целей можно использовать механизм AWS CLI – управление с помощью консоли.

Создаем Secret Key (Access keys (access key ID and secret access key)) и настраиваем консоль.

Теперь у нас есть доступ ко всем возможностям учетной записи.

Особенность работы с AWS состоит в том, что все действия выполняются для конкретного региона и их приходится повторять, если привлечено несколько регионов.

Для создания нового инстанса из образа, который мы выше смастерили (подразумеваем, что есть публичный ami-ID, который используем в скрипте), выполним следующие действия:

- создаем security-group, который разрешает доступ к машине по SSH. В противном случае входящие SSH-соединения будут запрещаться:

- создаем инстанс с созданными ранее ключом и security-group и указываем ID образа. Число инстансов, создаваемых единовременно, может быть произвольным:

- ждем, пока машина проинициализируется. Это занимает какое-то время: сначала мы получаем ответ об успехе (instances.json), но в это время машина только создана, но еще не запущена (например, ей еще не присвоен IP-адрес). Необходимо дождаться завершения запуска (обычно для этого достаточно минуты).

Затем можно подключиться по SSH, если нам известен IP-адрес. Просто запрашиваем список машин, которые сейчас запущены. Среди их параметров находим PublicDnsName или PublicIpAddress.

Далее выполняем SSH-команды, указав SSH-ключ, созданный выше:

SSH-команды позволяют управлять атакой и получать всю информацию о состоянии атаки, так как мы снабдили инстансы всеми необходимыми скриптами и инструментами.

Нужно понимать, что большинство средств защиты от атак, направленных на отказ в обслуживании, блокируют IP-адрес, с которого поступает аномально много запросов. Поэтому IP-адреса виртуальных машин должны постоянно меняться для поддержания мощности атаки.

AWS присваивает новый IP-адрес каждый раз, когда машина запускается. Поэтому для смены IP потребуется выключить и включить машину заново (не нужно ее удалять!).

Разница между выключением и удалением заключается в том, что мы посылаем разные сигналы. Stop – чтобы выключить, terminate – чтобы выключить и сразу же удалить.

В целях мониторинга входящего трафика инстанса используем следующую команду с указанием ID инстанса: когда начинается замер трафика, когда заканчивается, за какой период значения суммируются:

Дополнительно для проведения атаки потребуется наблюдать, жив ли тот сервис, который мы тестируем.

Создаем и запускаем простейший «пинг»-скрипт, который отслеживает доступность целевых портов (53 и 80 в нашем случае).

Пример кода на Python, который позволяет автоматизировать проверку доступности:

Полученную информацию сохраняем в лог-файле, на основе которого по итогам атаки можно будет построить график доступности ресурса.

В ходе проведения тестирования необходимо постоянно проверять «пинг»-лог, чтобы не убить ресурс окончательно и бесповоротно. Как только появляется существенная деградация и ответ на запрос занимает слишком много времени, атаку нужно прекращать.

Если замедление работы несущественное, а мощность атаки достигла установленного максимума, то есть смысл подождать минуту или две, и если сервис продолжает работать без перебоев, то проверка считается успешной.

Стоит обсудить еще один вопрос, связанный с организацией тестирования, — стоимость всего этого мероприятия.

Amazon предоставляет подробную информацию о тарифах, но нужно понимать, что приходится платить практически за все. Тем не менее многими расчетами можно пренебречь. В первую очередь стоит посчитать стоимость трафика (зависит от региона и от того, какой итоговый объем информации будет передан) и стоимость аренды инстансов (оплата поминутная). Эти пункты образуют примерно 99 % от стоимости всей атаки.

Поэтому стоимость атаки рассчитывается в каждом случае отдельно в зависимости от [масштаба боевых действий] максимальной мощности атаки и числа планируемых запусков.

Для того чтобы проиллюстрировать подсчет стоимости проведения нагрузочного тестирования, допустим, что хотим проверить устойчивость DNS-сервера к нагрузке в 10 Гб/c.

Нам известно, что используемые инструменты и возможности инстанса t3.small, запущенного в Мумбаи, позволяют выдать 500 Мб/c с одного запущенного инстанса. Цена за аренду сущности – 0,0224 $ в час, за трафик – 0,01093 $ за 1 Гб. То есть пик атаки означает одновременную работу 20 сущностей.

Мы будем увеличивать мощность атаки постепенно, для этого сначала запустим одну сущность, затем добавим еще по одной каждые 60 с.

Формула расчета стоимости принимает вид:

Получается, что стоимость одной атаки мощностью в 10 Гб/c на DNS-сервер – примерно 70 $. Отметим, что это приблизительная оценка, так как объем трафика нельзя абсолютно точно спрогнозировать. Подробнее про цены можно почитать здесь. Более того, правильный подход – выполнить проверку несколько раз, чтобы откалибровать настройки тестируемого сервера.

На этом все про организацию нагрузочного тестирования. Желаем не убить ваши серверы в процессе проб и ошибок.

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Зачем используется DDOS атака ?

Почему это вообще возможно?

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Как проводится DDOS атака ?

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

Система откажется работать.

- Для Windows предлагаю создать бат-файл в Блокноте с кодом:

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game, как говориться, over.

DDOS атака с помощью программ.

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC. Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

В итоге мне удалось скачать утилиту только через Tor .

Окно программы выглядит вот так:

Вероятно, многие современные пользователи компьютеров и Интернета слышали о наличии DDoS-атак, производимых злоумышленниками в отношении каких-либо сайтов или серверов крупных компаний. Давайте посмотрим, что такое DDoS-атака, как сделать ее самому и как защититься от таких действий.

Что такое DDoS-атака?

Для начала, пожалуй, стоит разобраться, что собой представляют такие неправомерные действия. Оговоримся сразу, что при рассмотрении темы «DDoS-атака: как сделать самому» информация будет подана исключительно для ознакомления, а не для практического использования. Все действия такого рода уголовно наказуемы.

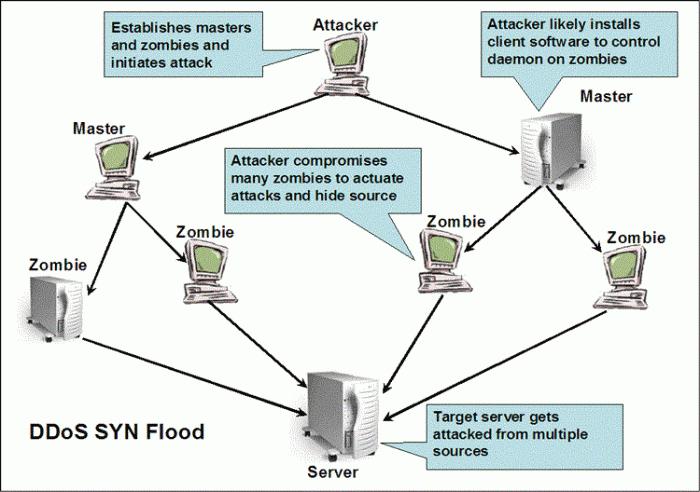

Сама же атака, по большому счету, представляет собой отсылку достаточно большого количества запросов на сервер или сайт, которые с превышением лимита обращений блокируют работу веб-ресурса или службы провайдера в виде отключения сервера защитным ПО, межсетевыми экранами или специализированным оборудованием.

Понятно, что DDoS-атака своими руками не может быть создана одним пользователем с одного компьютерного терминала без специальных программ. В конце концов, ну не будет же он сидеть сутками напролет и ежеминутно посылать запросы на атакуемый сайт. Такой номер не пройдет, поскольку защита от DDoS-атак предусмотрена у каждого провайдера, а один пользователь не в состоянии обеспечить такое количество запросов на сервер или сайт, которое бы за короткое время превысило лимит обращений и вызвало срабатывание различных защитных механизмов. Так что для создания собственной атаки придется использовать кое-что другое. Но об этом позже.

Почему возникает угроза?

Если разбираться, что такое DDoS-атака, как сделать ее и послать превышенное количество запросов на сервер, стоит учесть и механизмы, по которым такие действия производятся.

Это могут быть ненадежные межсетевые экраны, не способные справляться с огромным количеством запросов, бреши в системе безопасности провайдера или в самих «операционках», нехватка системных ресурсов для обработки поступающих запросов с дальнейшим зависанием системы или аварийным завершением работы и т. д.

На заре возникновения такого явления в основном DDoS-атака своими руками осуществлялась преимущественно самими программистами, которые создавали и тестировали с ее помощью работоспособность систем защиты. Кстати сказать, в свое время от действий злоумышленников, применявших в качестве оружия компоненты DoS и DDoS, пострадали даже такие IT-гиганты, как Yahoo, Microsoft, eBay, CNN и многие другие. Ключевым моментом в тех ситуациях стали попытки устранения конкурентов в плане ограничения доступа к их интернет-ресурсам.

В общем-то и современные электронные коммерсанты занимаются тем же. Для этого просто скачивается программа для DDoS-атак, ну а дальше, как говорится, дело техники.

Виды DDoS-атак

Теперь несколько слов о классификации атак такого типа. Основным для всех является выведение сервера или сайта из строя. К первому типу можно отнести ошибки, связанные с посылом некорректных инструкций серверу для выполнения, вследствие чего происходит аварийное завершение его работы. Второй вариант – массовая отсылка данных пользователя, приводящая к бесконечной (циклической) проверке с увеличением нагрузки на системные ресурсы.

Третий тип – флуд. Как правило, это задание заранее неправильно сформированных (бессмысленных) запросов серверу или сетевому оборудованию с целью увеличения нагрузки. Четвертый тип – так называемое забивание каналов связи ложными адресами. Еще может использоваться атака, доводящая до того, что в самой компьютерной системе меняется конфигурация, что приводит к ее полной неработоспособности. В общем, перечислять можно долго.

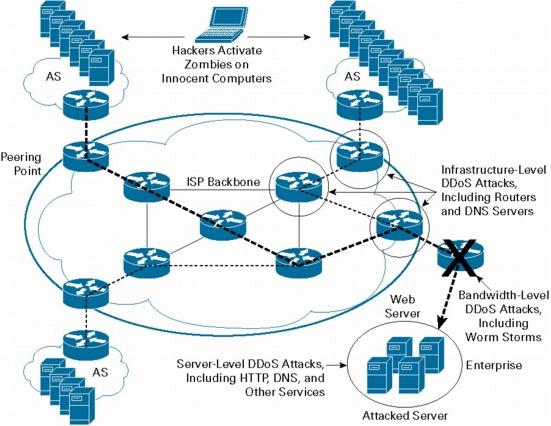

DDoS-атака на сайт

При слишком большом количестве обращений к сайту нарушение связи происходит по причине блокирования связи не самим сайтом, а серверной частью провайдерской службы, вернее, даже не самим сервером или системой защиты, а службой поддержки. Иными словами, такие атаки направлены на то, чтобы владелец хостинга получил от провайдера отказ в обслуживании при превышении определенного контрактного лимита трафика.

DDoS-атака на сервер

Что касается серверных атак, то здесь они направлены не на какой-то определенный хостинг, а именно на провайдера, который его предоставляет. И неважно, что из-за этого могут пострадать владельцы сайтов. Главная жертва - именно провайдер.

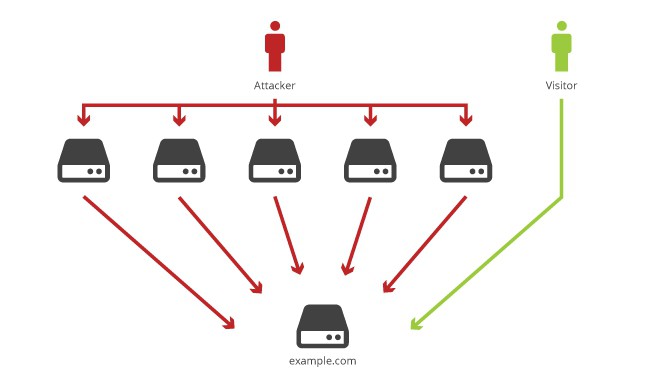

Приложение для организации DDoS-атак

Вот мы подошли к пониманию того, что такое DDoS-атака. Как сделать ее при помощи специализированных утилит, мы сейчас и разберемся. Сразу отметим, что приложения такого типа особо-то засекреченными и не являются. В Интернете они доступны для бесплатного скачивания. Так, например, самая простая и известная программа для DDoS-атак под названием LOIC свободно выложена во Всемирной паутине для загрузки. С ее помощью можно атаковать только сайты и терминалы с заранее известными URL- и IP-адресами.

Как получить в своем распоряжение IP-адрес жертвы, по этическим соображениям мы сейчас рассматривать не будем. Исходим из того, что начальные данные у нас есть.

Для запуска приложения используется исполняемый файл Loic.exe, после чего в двух верхних строках с левой стороны вписываются исходные адреса, а затем нажимаются две кнопки «Lock on» - чуть правее напротив каждой строки. После этого в окне появится адрес нашей жертвы.

Естественно, одной такой программой, которую часто называют «лазерной пушкой», доставить неприятности какому-то серьезному ресурсу или провайдеру не получится, поскольку защита от DDoS-атак там установлена достаточно мощная. Но вот если группой лиц применить десяток или больше таких пушек одновременно, можно чего-то и добиться.

Защита от DDoS-атак

С другой стороны, каждый, кто пытается предпринять попытку DDoS-атаки, должен понимать, что на «той» стороне тоже не дураки сидят. Они запросто могут вычислить адреса, с которых такая атака производится, а это чревато самыми печальными последствиями.

Что касается рядовых владельцев хостингов, то обычно провайдер сразу же предоставляет пакет услуг с соответствующей защитой. Средств для предотвращения таких действий может быть очень много. Это, скажем, перенаправление атаки на атакующего, перераспределение поступающих запросов на несколько серверов, фильтрация трафика, дублирование систем защиты для предотвращения их ложного срабатывания, наращивание ресурсов и т. д. По большому счету, обычному юзеру беспокоиться не о чем.

Вместо послесловия

Думается, из данной статьи становится понятно, что сделать DDoS-атаку самому при наличии специального ПО и некоторых начальных данных труда не составит. Другое дело – стоит ли этим заниматься, да еще и неопытному пользователю, который решил побаловаться, так, ради спортивного интереса? Каждый должен понимать, что его действия в любом случае вызовут применение ответных мер со стороны атакуемой стороны, причем, как правило, не в пользу юзера, начавшего атаку. А ведь, согласно Уголовным кодексам большинства стран, за такие действия можно попасть, как говорится, в места, не столь отдаленные на пару-тройку лет. Кто этого хочет?

Читайте также: