Как поставить двухфакторную аутентификацию в роблокс на телефоне

В наше время активного развития эксплойтов, троянов и фишинг-угроз, пользователи должны быть обеспокоены защитой своих учетных записей в различных сервисах. Необходимо регулярно менять пароли и использовать сильные, сложные для подбора пароля. Однако, даже этих мер может быть недостаточно.

Для усиленной защиты своих онлайн-аккаунтов следует использовать второй фактор аутентификации. Многие интернет-сервисы, которые уже имели горький опыт взлома, ввели двухфакторную аутентификацию (2FA) для своих пользователей.

Существует три основным фактора аутентификации: что-то, известное только вам (например, пароль), что-то, чем обладаете только вы (например, аппаратный токен или мобильный телефон) и какая-либо персональная характеристика (например отпечаток пальца или радужная оболочка глаза). Двухфакторная аутентификация означает, что для входа в аккаунт используется любые два из трех описанных выше факторов.

Проблема заключается в том, что сканеры отпечатков пальцев и другие биометрические сканеры далеки от повсеместного использования для организации второго фактора аутентификации. Поэтому обычно для дополнительной аутентификации используется числовой код, который отправляется на ваше устройство и может быть использован только один раз.

Все больше сервисов поддерживают специализированное приложение на смартфоне “Authenticator”. Пользователь предварительно должен настроить работу сервиса с этим приложением, использующим определенный набор кодов. Использовать приложение можно повсеместно, для его работы даже не требуется активное подключение к Интернету. Безусловным лидером среди таких приложений является Google Authenticator (распространяется бесплатно на Android и iOS). Authy и Duo Mobile предназначены для выполнения аналогичных задач и отличаются более привлекательным внешним видом. LastPass также запустил отдельный аутентификатор LastPass Authenticator для платформ iOS, Android, Windows 10 Mobile и Windows Phone 8.1. Коды безопасности в приложениях-аутентификаторах синхронизируются между учетными записями, поэтому вы можете просканировать QR-код на телефоне и получить шестизначный код доступа в браузере.

Обратите внимание, что настройка двухфакторной аутентификации (2FA) может нарушить работу других сервисов. Например, если вы настроили двухфакторную аутентификацию в Microsoft, то можете столкнуться с проблемами Xbox Live в Xbox 360. У интерфейса Xbox нет возможности принять второй код доступа. В этих случаях нужно применить пароль приложения - это пароль, который генерируется на основном веб-сайте для использования определенного приложения. Xbox Live с помощью паролей приложений поддерживает интеграцию Facebook, Twitter, Microsoft, Yahoo, Evernote и Tumblr. К счастью, потребность в паролях приложений.

Помните, что злоумышленники постоянно ищут способы для взлома ваших аккаунтов. Поэтому использование двухфакторной аутентификации хотя и отнимает немного больше времени для входа, но позволяет избежать серьезные проблемы с вашими личными данными.

Как включить двухфакторную аутентификацию

Ниже представлена инструкции по включению двухфакторной аутентификации (2FA) только в самых популярных сервисах и приложениях.

Любой владелец Android смартфона в той или иной мере пользуется сервисами Google. Например, доступом в магазин приложений Google Play. Или синхронизацией телефонной книги. Причем, для доступа ко всем сервисам Google используется всего один аккаунт, что очень удобно. Вот только если злоумышленнику удастся подобрать к этому аккаунту пароль, то он получит доступ к очень большому количеству личной и весьма важной информации. В этой статье мы поговорим о том, как можно защитить свой Google аккаунт.

Введение

Все компании поспешили заверить пользователей, что большая часть украденных паролей уже не действительна. И, по большей части, они относятся к удаленным или ранее скомпрометированным аккаунтам. Но так это или нет доподлинно неизвестно.

Отдельно стоит отметить, что имея логин и пароль от чужой почты в Gmail, злоумышленник заодно получает доступ и ко многим другим сервисам. Например, к файлам в Google Drive, покупкам в Google Play, чату Hangouts, телефонной книге, аккаунтам в Google Plus и YouTube и многому другому. Кроме того, пользователи Android часто используют аккаунт Google для авторизации в сторонних сервисах и программах, доступ к которым также будет потерян.

Что это такое?

Сложного названия боятся не стоит, ведь на самом деле, речь идет об очень простой системе, которой уже давно пользуются многие ресурсы, от банков до социальных сетей. Суть заключается в том, что помимо логина и пароля для входа в аккаунт теперь потребуется ввести специальный код, который придет на мобильный телефон по SMS. Даже если злоумышленник каким-то образом узнает ваш пароль, то добраться до телефона он в любом случае не сможет. И, не сумев узнать код подтверждения, останется ни с чем.

К счастью, это вовсе необязательно. При входе в аккаунт вы можете отметить компьютер как надежный. И повторно вводить на нем код подтверждения больше не потребуется. При этом, ваш аккаунт по-прежнему будете под защитой – при попытке входа с незнакомого компьютера, система вновь потребует ввести код.

Также стоит отметить, что для удобства пользователей компания предусмотрела несколько дополнительных вариантов, с помощью которых можно получить код даже в том случае, если ваш телефон находится вне зоны действия сети. Например, можно заранее распечатать специальные резервные коды или установить на смартфон специальную программу-генератор, умеющую самостоятельно их создавать.

Как подключить?

Подключение двухэтапной аутентификации займет у вас буквально пару минут. Все что для этого требуется – перейти по следующей ссылке и следовать указаниям.

От вас потребуется войти в свой Google аккаунт, ввести номер мобильного телефона, выбрать удобный способ получения кодов (это может быть как SMS, так и голосовой вызов) и ввести полученный код подтверждения.

При необходимости, аналогичную процедуру нужно будет проделать на том компьютере, где вам потребуется доступ к сервисам Google. Только помните, что ставить галочку «Запомнить код на этом компьютере» следует только в том случае, если его владельцу вы действительно доверяете.

Главный подводный камень двухэтапной аутентификации – подключение аккаунта Google к некоторым сторонним почтовым клиентам, вроде Microsoft Outlook, почтового клиента на смартфонах BlackBerry или компьютере iMac. К сожалению, они поддерживают только имя пользователя и пароль и не работают с кодами подтверждения. Поэтому, вместо кода для таких приложений будет использоваться специальный пароль.

Создавать такой пароль совсем не сложно, нужно только перейти по следующей ссылке и указать название сервиса (почта, календарь и пр.) и тип клиента. Пароли приложений генерируются автоматически, запоминать их не придется.

На этой же странице можно отредактировать список доверенных устройств или изменить номер телефона.

Итоги

twitterПятничная колонка

Посиделки по вторникам

Переход на 2 нм и тонкости техпроцесса

Новостной дайджест

На правах оффтопа

Беседка

Что такое работа и совещания по-илонмасковски?

iOS vs Android

РоботоСофт

Аксессуары

хорошая статья. я правда этого не делал, но гугл иногда сам вдруг требовал чегот подобного и ещё спрашивал на какой номер прислать смс/хз

По сабжу: да, так оно, может, и надёжнее, но меня уже бесит то, с каким остервенением куча сервисов начало требовать мой номер телефона. Не их собачье дело, какой у меня номер и как я буду защищать свой аккаунт.

С тех предпочитаю перестраховаться. Лишним не будет.

Да я не против двухфакторной авторизации, я против насильственного насаживания на неё и вызнавания весьма личной информации.

>Остальные не хотят задумываться даже о самых элементарных вещах и откровенно не готовы отвечать за последствия своих поступков.<

Вот и не надо на таких равняться и мир стал бы чуточку лучше (

Подбор длинны пароля тоже бесит: идиоты, как ставили, так и будут ставить что нибудь 12345678, зато какие-нибудь типа 3jD%9d^ не пропускает, ибо, видите ли, символов не хватает.

>Остальные не хотят задумываться даже о самых элементарных вещах и откровенно не готовы отвечать за последствия своих поступков.<

Вот и не надо на таких равняться и мир стал бы чуточку лучше (

Подбор длинны пароля тоже бесит: идиоты, как ставили, так и будут ставить что нибудь 12345678, зато какие-нибудь типа 3jD%9d^ не пропускает, ибо, видите ли, символов не хватает.

Например, той же почтой сейчас пользуется куча пожилых людей, для которых все эти тонкости совершенно не очевидны. И если мы с тобой ради безопасности кучи пользователей должны потерпеть десяток секунд, придумывая подходящий под правила пароль, то это не самая большая жертва.

Нас с детства заставляют разбираться в том, что такое нож и как им пользоваться, почему не стоит хватиться за оголённые провода и ещё огромной куче бытовых мелочей. Компьютерысмартфоны ныне стали устройствами, которые есть в практически каждой семье и, по идее, детей можно так же с детства учить основам работы с ними, как и использованию холодильника.

Есть у этой истории и другой аспект. Тот же Google вполне сознательно всеми силами пересаживает пользователей на свои сервисы. Например, привязывает к G+ аккаунты Google Play и YouTube. Или запихивает в Android смартфоны синхронизацию всех контактов с почтой Gmail. Не говоря уже о рекламе, в которой доказывается необходимость и безопасность их продуктов. Причем, думает в этот момент он не столько об интересах пользователей, сколько о своей выгоде. И чисто с моральной точки зрения, компания обязана позаботится о том, чтобы все эти нововведения не навредили пользователю. Не зависимо от того, сколько этому пользователю лет и какой у него уровень интеллекта.

Почему SMS — не лучший выбор для двухфакторной аутентификации, и какие существуют альтернативы.

18 октября 2018

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

- Пароль в SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки.

- Даже если показ уведомлений отключен, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем.

- SMS с паролем может перехватить пробравшийся в смартфон троян.

- Также с помощью различных махинаций (убеждение, подкуп, сговор и так далее) можно заполучить новую SIM-карту с номером жертвы в салоне сотовой связи. Тогда SMS будут приходить на эту карту, а телефон жертвы просто не будет связываться с сетью.

- Наконец, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

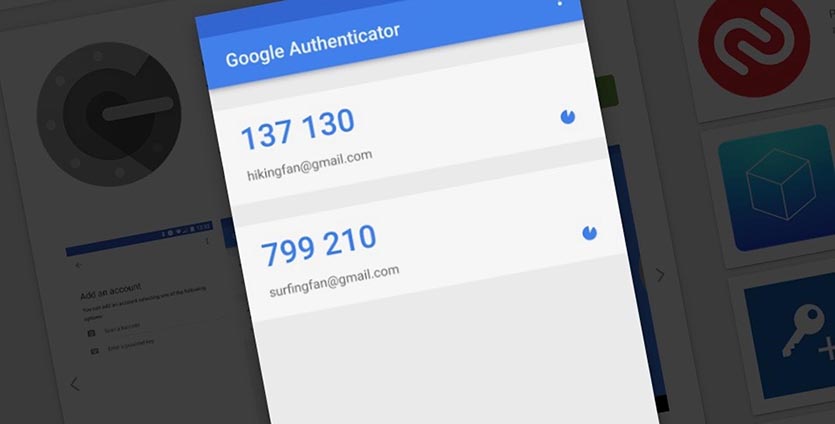

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google Authenticator

Поддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

2. Duo Mobile

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

Поддерживаемые платформы: Android, iOS

− При большом количестве токенов не очень удобно искать нужный.

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Вставьте ключ и нажмите кнопку — и это действительно все

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

В базовых моделях U2F-токенов обычно есть только поддержка собственно U2F — такой ключ обойдется в $10–20. Есть устройства подороже ($20–50), которые заодно умеют работать в качестве смарт-карты, генерировать одноразовые пароли (в том числе OATH TOTP и HOTP), генерировать и хранить ключи PGP-шифрования, могут использоваться для входа в Windows, macOS и Linux и так далее.

Что же выбрать: SMS, приложение или YubiKey?

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

Все активные пользователи сети имеют десятки важных и нужных учетных записей на разных сайтах.

Большинство из них защищены банальным паролем, который при этом совпадает с кодом доступа от ряда других ресурсов.

Как обезопасить любую учётку

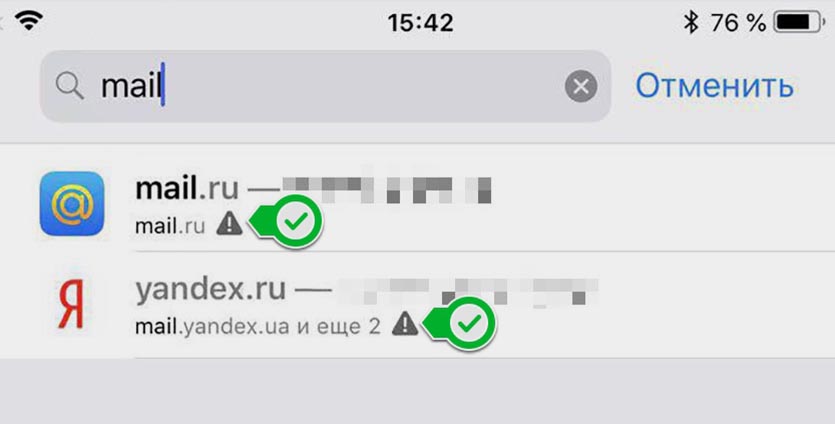

Во-первых, проверьте пароль на повторения. Такая довольно полезная фишка появилась еще в iOS 12.

Если пароль будет неоригинальным (повторяться с другими сайтами и сервисами), iPhone подскажет это.

Перейдите в меню Настройки – Уведомления – Показ миниатюр и измените параметр на Если разблокировано или Никогда.

Если смартфон окажется в чужих руках, то злоумышленники не смогут получить приходящий по СМС или в уведомлении пароль для авторизации.

Эта опция доступна по пути Настройки – Сотовые данные – SIM-PIN. Простой четырехзначный пароль не позволит мошенникам использовать сим-карту в другом телефоне для получения одноразового пароля по СМС.

Эти три простых шага позволят минимизировать риск потери доступа к своим учётным записям на сайтах и сервисах с двухфакторной аутентификацией.

Как еще усилить защиту

Следующим шагом по усилению защиты будет переход на двухфакторную аутентификацию по коду.

Получать пароль для авторизации на сайте лучше не по СМС, а из специальных 2FA-приложений (two-factor authentication). Так вы не будите зависеть от оператора связи и уровня сигнала, а еще код не получится узнать путем клонирования вашей СИМ-карты.

Такие приложения аутентификаторы привязываются к сервису или сайту и в дальнейшем генерируют код для авторизации. Алгоритм создания пароля, чаще всего, основывается на текущем времени.

Каждые 30 секунд программа генерирует код, который состоит из части ключа сервиса и точного текущего времени. Приложению не нужен доступ к сети или дополнительные данные для генерации кода.

Большая часть сайтов и сервисов не ограничивает пользователей в используемом 2FA-приложении, однако, некоторые разработчики вынуждают использовать только свои программы аутентификаторы.

Подобным способом можно защитить учетные записи Gmail, Dropbox, PayPal, Facebook, Twitter, Instagram, Twitch, Slack, Microsoft, Evernote, GitHub, Snapchat и многих других сайтов/сервисов/приложений.

Какие приложения можно использовать для двухфакторной аутентификации

Если нужные вам сервисы работают с любыми 2FA-приложениями, на выбор доступны следующие альтернативы:

1. Google Authenticator

Одно из самых популярных приложений для двухфакторной аутентификации от компании Google кажется слишком простым и недоделанным.

В основном окне программы можно добавить токен для авторизации на новом сайте или удалить один из существующих. У программы нет абсолютно никаких настроек и параметров.

В приложении нет дополнительной авторизации при запуске по паролю, Face ID или Touch ID. Однако, больше всего расстраивает отсутствие средств для резервного копирования.

В случае смены гаджета придется заново переподключать все сайты к программе.

2. Microsoft Authenticator

Приложение от Microsoft сильно похоже на предыдущую программу, но здесь разработчики немного постарались. Пользователю можно скрыть любые добавленные токены, чтобы они не были видны сразу при запуске приложения.

Кроме этого при авторизации на сайтах и сервисах Microsoft можно не вводить генерируемый код, а просто нажать на кнопку подтверждения прямо в программе.

3. FreeOTP Authenticator

Компания Red Hat, которая занимается выпуском ПО на основе операционной системы Linux, разработала свое приложение для двухфакторной аутентификации.

Программа не имеет дополнительной защиты, но зато предлагает пользователю расширенные параметры создаваемого токена. Самые отъявленные параноики могут вручную выбрать алгоритм шифрования, тип защиты и длину генерируемого кода.

Еще приложение FreeOTP имеет открытый исходный код, который изучается энтузиастами на предмет уязвимостей и ошибок.

4. Яндекс.Ключ

Разработчики из Яндекс используют отличную от других подобных сервисов схему шифрования, которая подробно описана здесь. К сожалению, собственные сервисы компании работают лишь с фирменным приложением Яндекс.

Программу можно защитить паролем или сканером Touch ID.

К минусам приложения можно отнести тот факт, что программу не обновляли несколько лет, а еще разработчикам не рассказали о выходе iPhone X с новым соотношением сторон экрана.

5. Authy

Одно из самых мощных и функциональных решений в данной нише. Для начала использования сервиса потребуется регистрация по номеру телефона, что для многих может стать недостатком.

Хранящиеся в облаке бекапы зашифрованы и защищены паролем, который нужно помнить для развертывания базы на другом девайсе.

Клиенты Authy есть не только для iOS или Android. На сайте разработчиков доступны программы под macOS, Windows и Linux, а еще есть расширение для браузера Chrome.

Сам уже несколько лет пользуюсь сервисом и рекомендую именно его.

Это лишь самые популярные приложения аутентификаторы. В App Store можно найти еще несколько десятков подобных программ от менее известных разработчиков. В основном они отличаются дизайном и имеют схожий функционал.

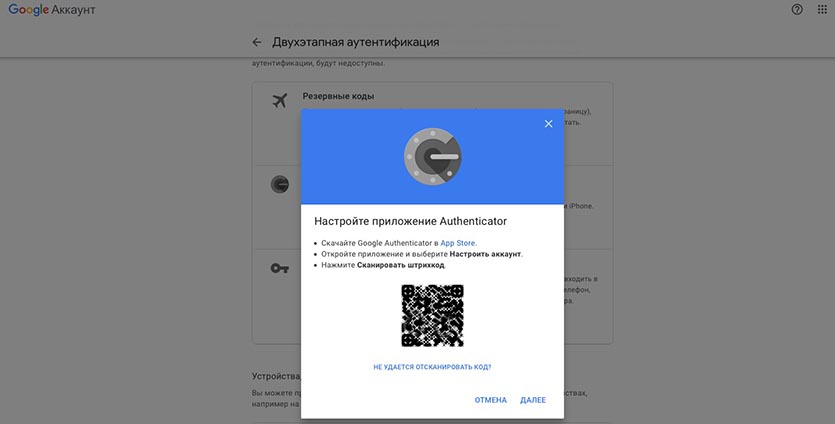

Как настроить двухфакторную аутентификацию

Рассмотрим процедуру включения защиты на примере учетной записи Gmail.

1. Выберите подходящее приложение аутентификатор и установите его на смартфон или компьютер.

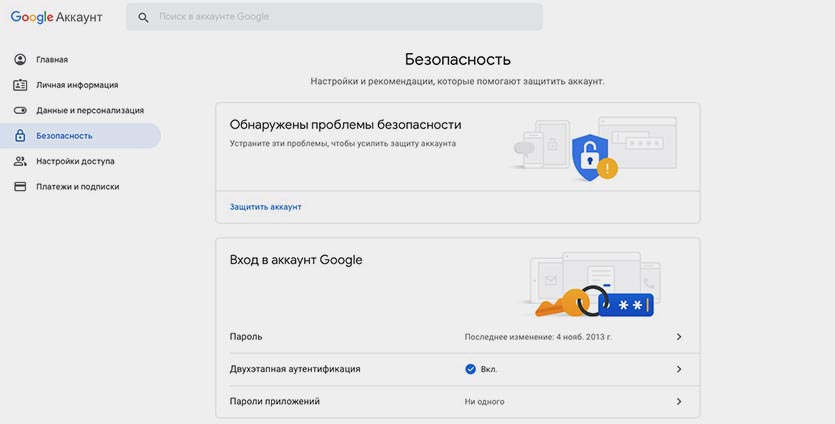

2. Включите двухфакторную аутентификацию в своей учетной записи Gmail.

3. В настройках двухэтапной аутентификации укажите способ авторизации через приложение.

4. Отсканируйте предоставленный QR-код через приложение и сохраните токен для входа.

5. Подтвердите привязку аккаунта путем ввода пароля из приложения.

Теперь для авторизации в своей учетной записи на новом устройстве или на старом после разлогинивания кроме пароля потребуется ввести код из приложения аутентификатора.

Так ваши данные будут максимально защищены в случае кражи или утери смартфона, либо, если злоумышленники узнают пароль.

(18 голосов, общий рейтинг: 4.72 из 5)

Читайте также: