Как подключить удаленный компьютер к доменной сети

Для выполнения команд на удалённом ПК можно использовать утилиту psexec из набора PsTools, который можно скачать с официального сайта Microsoft.

Содержание

Запуск командной строки на удалённом ПК

Для подключения можно использовать IP адрес или имя компьютера:

или если хотим подключиться не от имени текущего пользователя, то:

PsExec.exe \\192.168.2.68 -u Домен\Пользователь -p Пароль cmdЕсли ПК не в домене, то вместо "Домен" указываем имя ПК.

После удачного подключения изменится заголовок окна.

Переименование удалённого ПК

Текущее имя ПК можно увидеть через запрос к значению в реестре:

reg query "HKLM\SYSTEM\CurrentControlSet\Control\ComputerName\ComputerName" /v ComputerNameИзменяем в реестре имя ПК на New-PC-Name:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\ComputerName\ComputerName" /v ComputerName /t REG_SZ /d "New-PC-Name" /freg add "HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters" /v ComputerName /t REG_SZ /d "New-PC-Name" /f

Для вступления в силу нового имени нужно перезагрузить компьютер:

Здесь мы дали пользователю 3 минуты (180 секунд) на закрытие документов, но можно этот параметр изменить в соответствии со случаем.

Отключение брандмауэра

Отключаем брандмауэр для всех профилей сети:

Включение удалённого рабочего стола

Проверить есть ли доступ к удалённому рабочему столу можно с помощью команды telnet, попробовав подключиться к соответствующему порту. Для Windows штатным является подключение по протоколу RDP на порт 3389 (хотя, конечно, и порт для RDP можно изменить и использовать другие протоколы). В случае открытого порта (подключения разрешены) мы увидим приглашение командной оболочки telnet:

Trying 192.168.2.68. Connected to 192.168.2.68. Escape character is '^]'.

Если же подключение запрещено, то команда зависнет на этапе "Trying 192.168.2.68. "

Даже если удалённое подключение к рабочему столу отключено его можно удалённо же и включить, а затем подключиться как обычно. Для этого внесём изменение в реестр удалённого ПК.

Если мы получили доступ к командной строке удалённого ПК (см. PsExec выше), то выполняем:

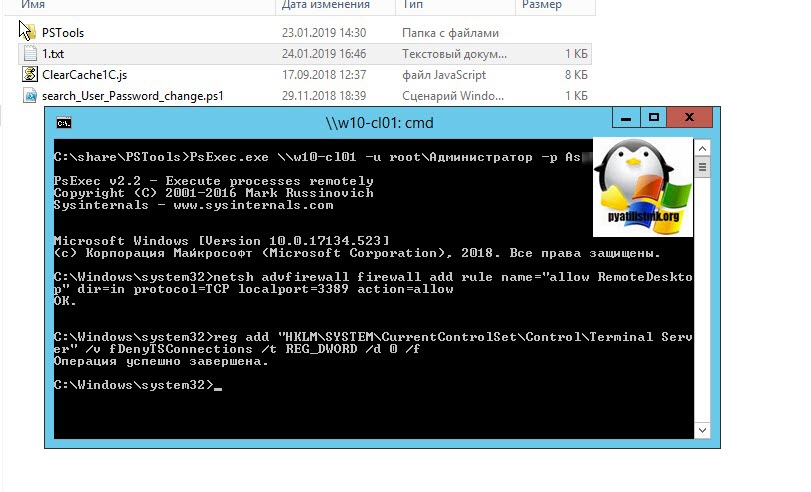

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /fИначе, можно подключиться к реестру через оснастку.

1) Запускаем на удалённом ПК службу "Удаленный реестр".

- Подключаемся к службам удалённого ПК: в боковом меню Службы в контекстном меню выбрать "Подключиться к другому компьютеру. "

- Находим службу "Удаленный реестр" и меняем тип запуска на "Вручную"

- Запускаем службу: кнопка "Запустить"

2) Подключаемся к реестру удалённого ПК.

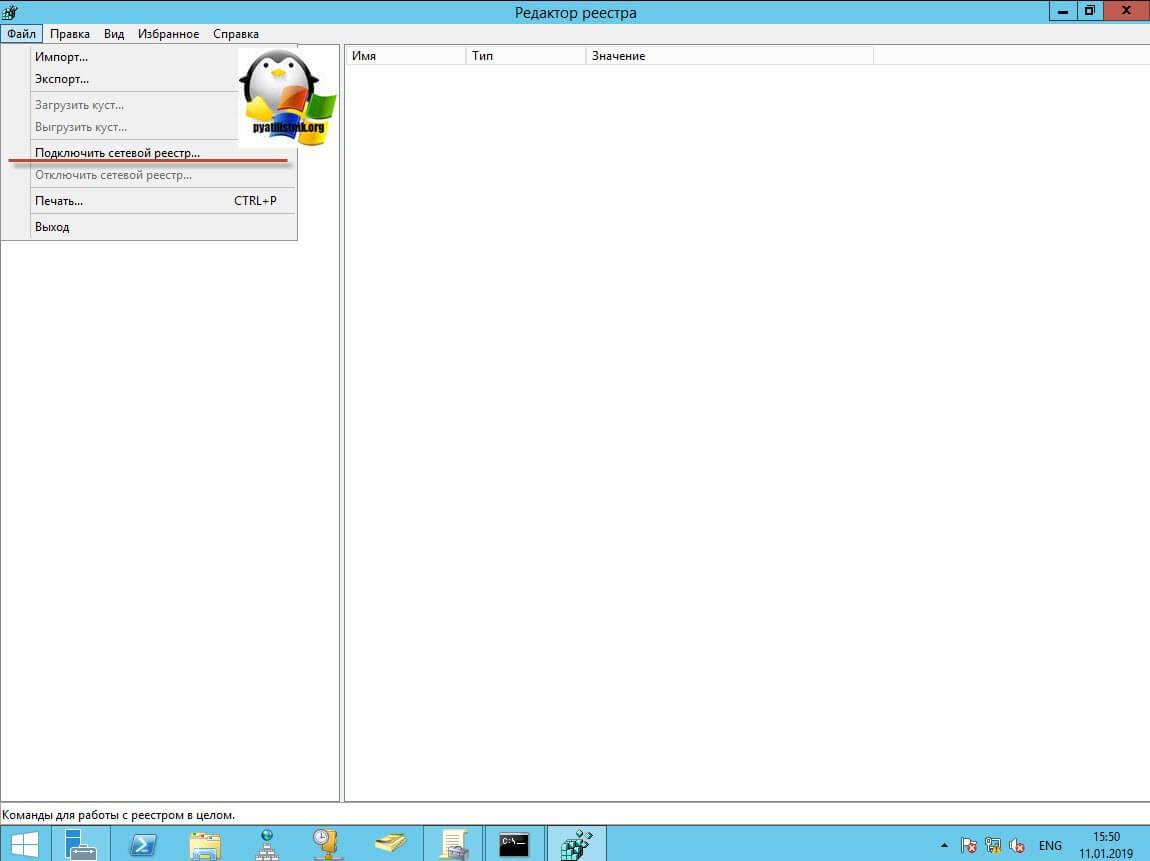

- В верхнем меню выбираем: Файл -- Подлкючить сетевой реестр.

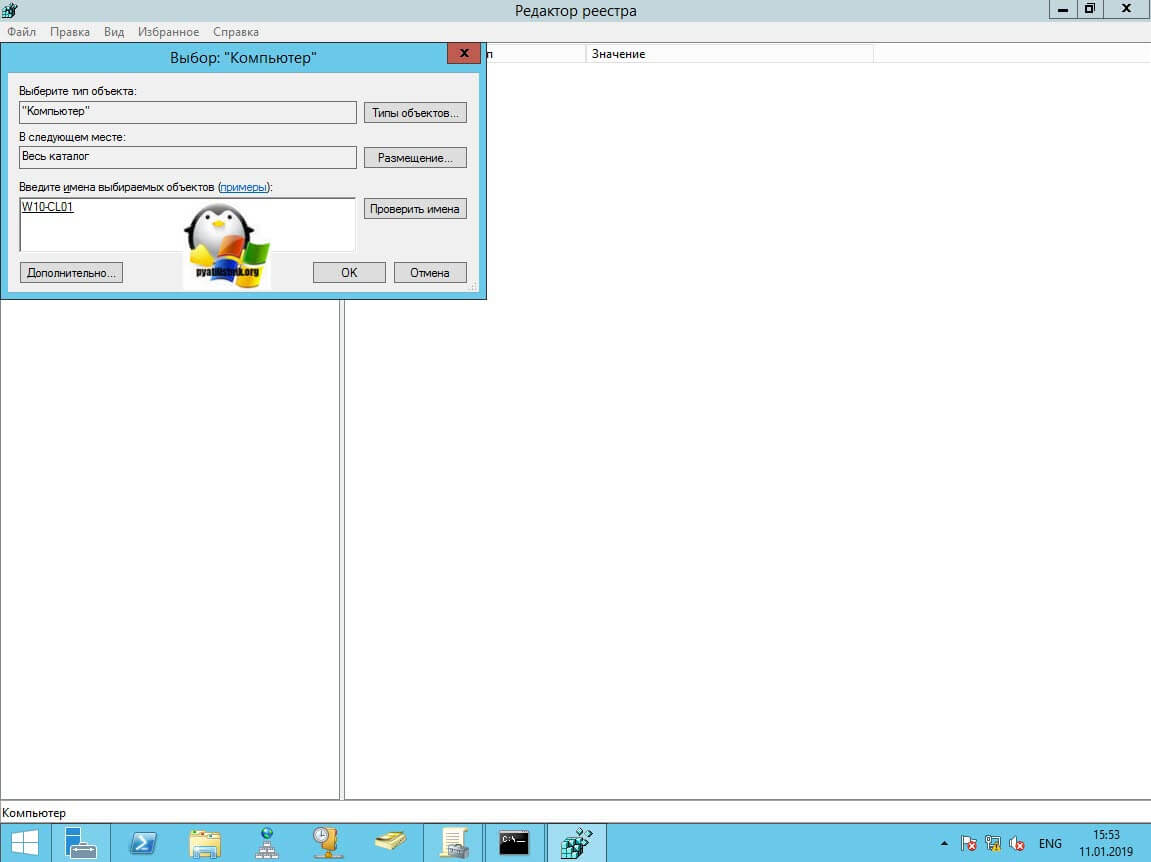

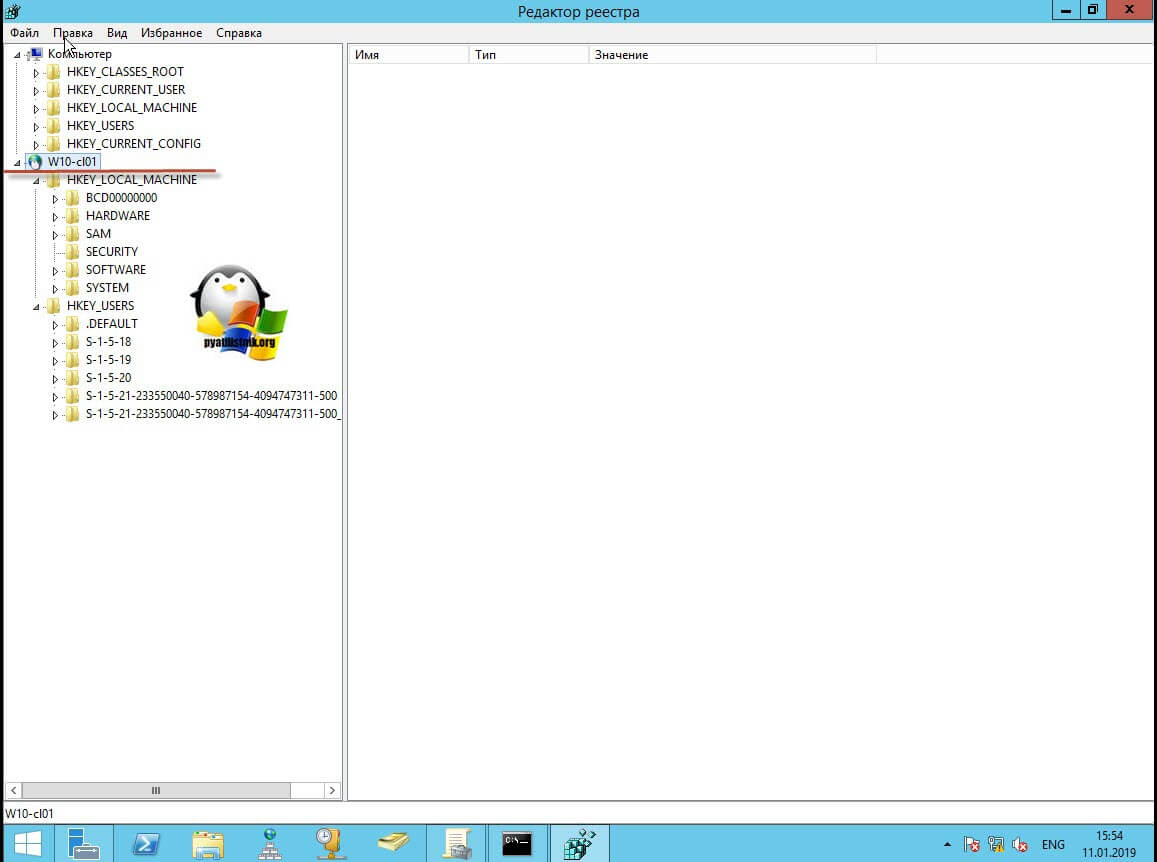

- Вводим имя ПК, нажимаем "ОК" и должен появиться дополнительный куст с именем ПК и двумя ветками: HKEY_LOCAL_MACHINE и HKEY_USERS

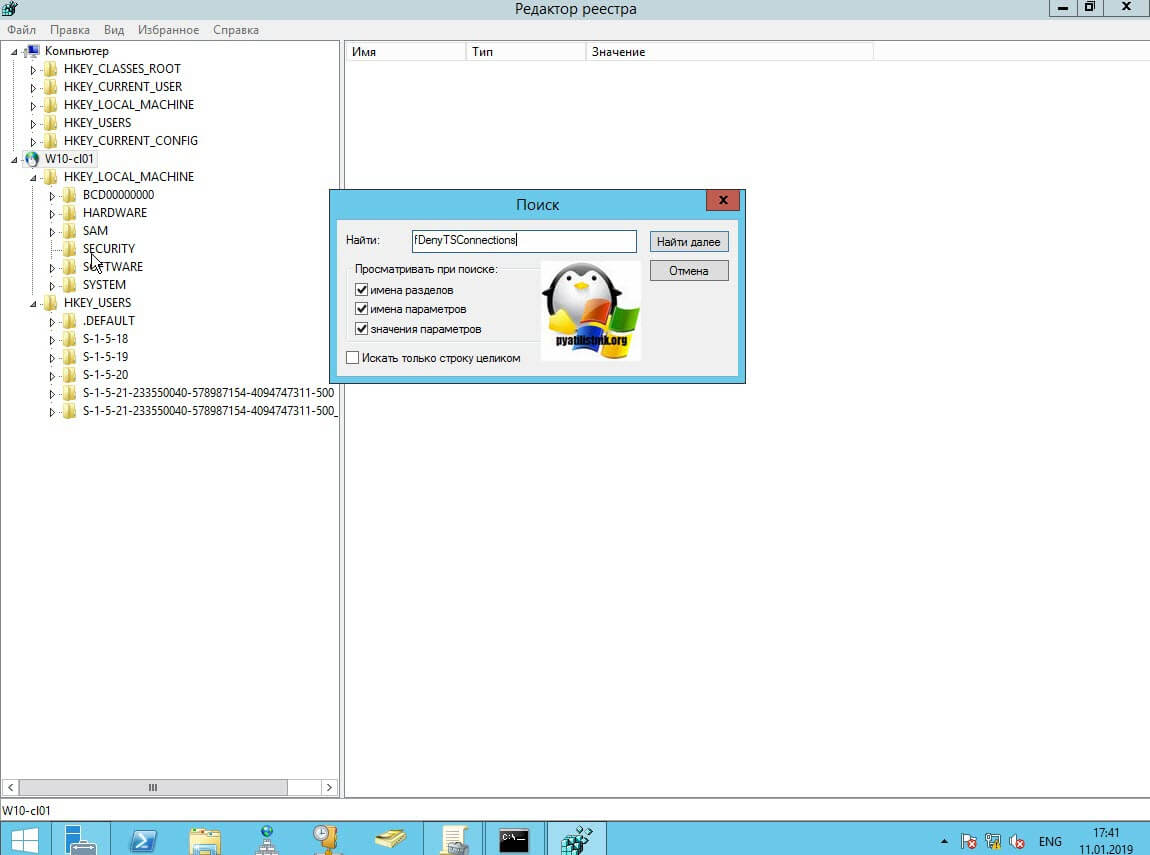

- Спускаемся по веткам до HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server

- Меняем параметр fDenyTSсonnections с 1 на 0

3) Если подлкючиться не удаётся, то нужно ещё донастроить брандмауэр на удалённом ПК

- Получаем досутп к командной строке удалённого ПК с помощью PsExec:

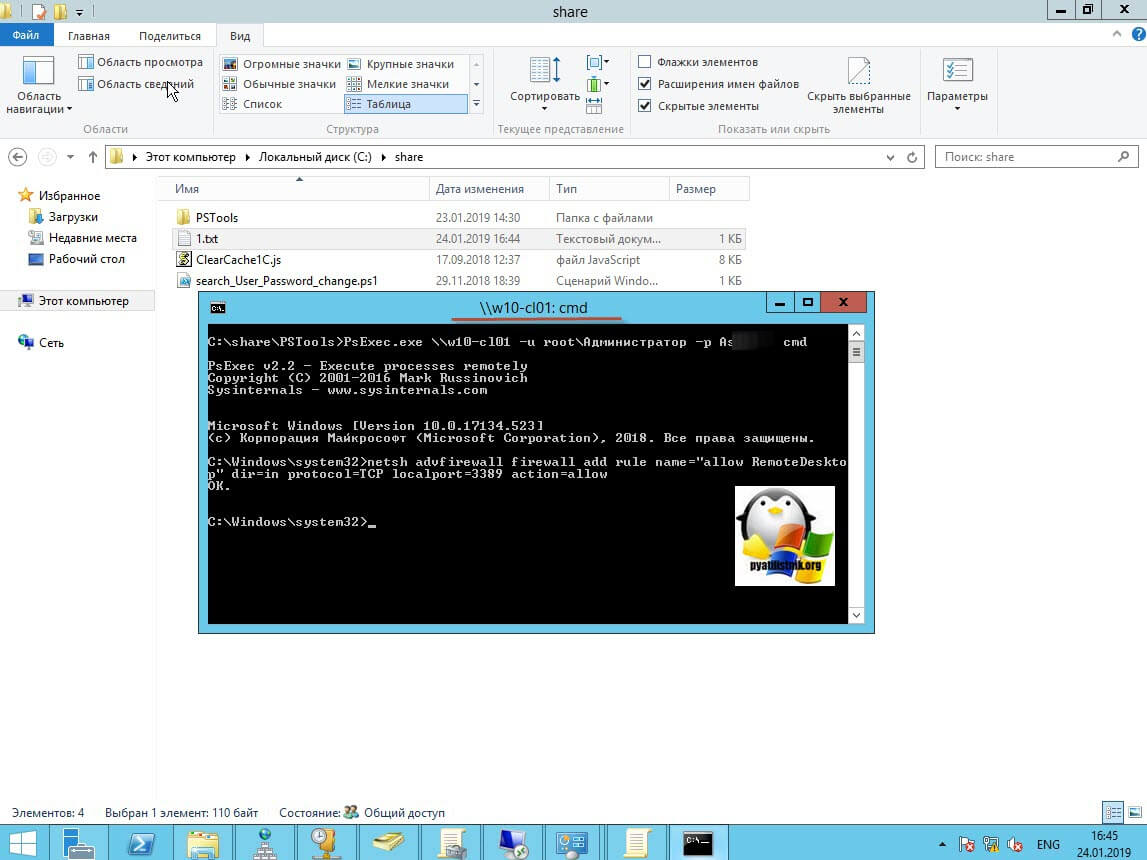

- Добавляем разрешающее правило в брандмауэр Windows на удалённое подключение к рабочему столу (порт 3389):

Добавление пользователя в локальную группу

1) Если у нас есть возможноть удалённого управления ПК, то проще всего запустить на локальном ПК Оснастку управелния компьютером

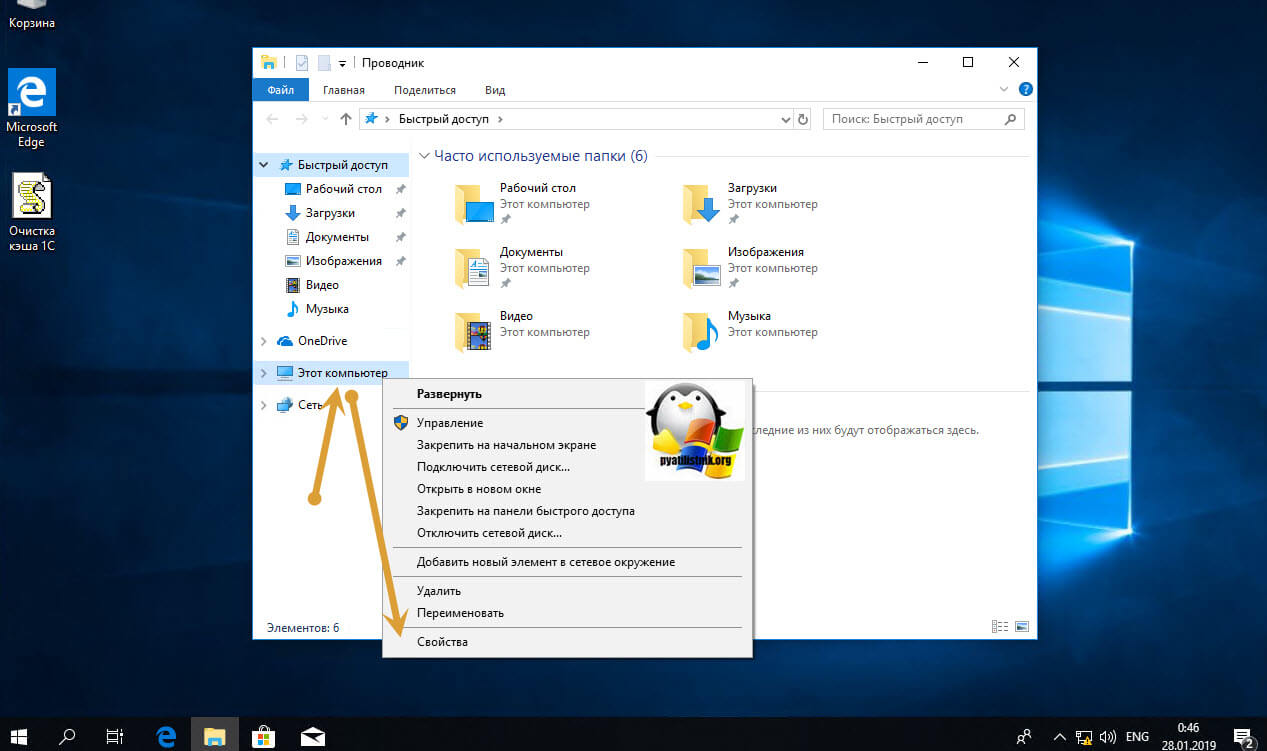

и подключиться к удалённому ПК:

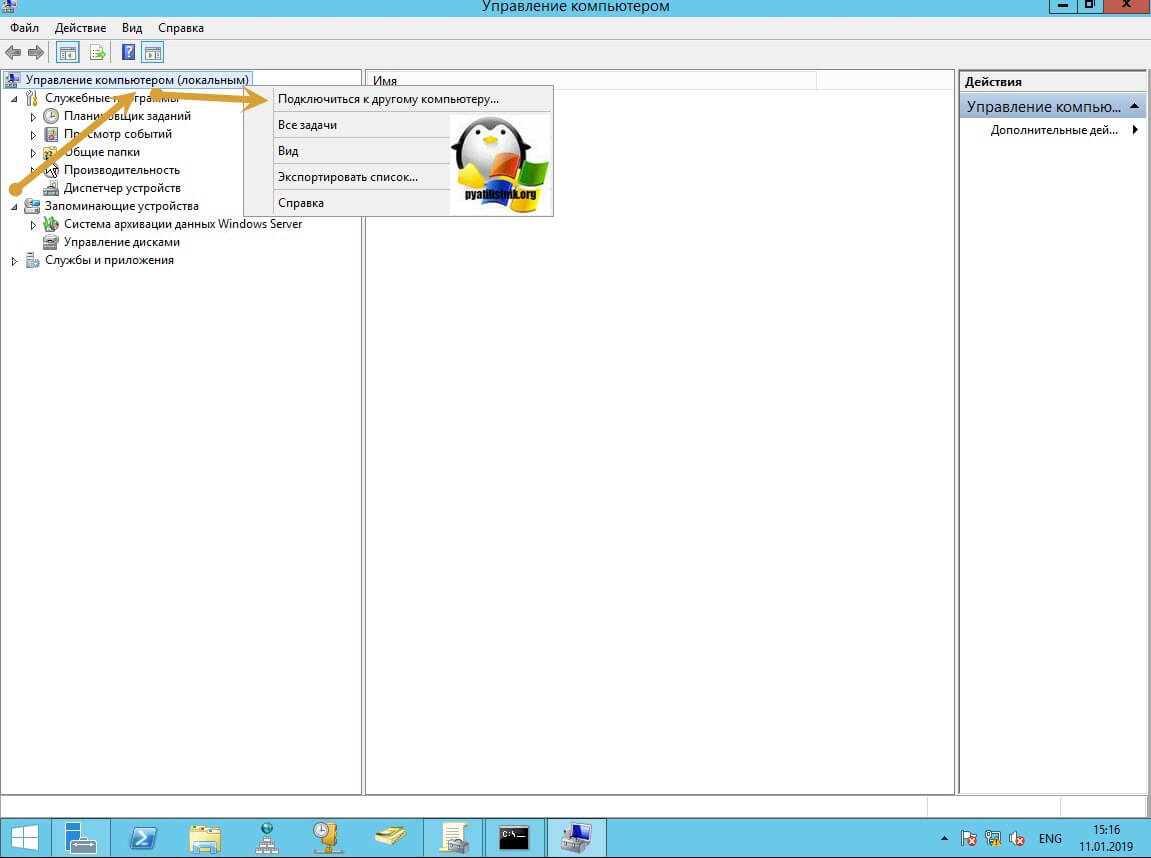

- Щёлкнуть правой клавишей мышы по корневому пункту бокового меню "Управление компьютером" и выбрать в контекстном меню пункт "Подключиться к другому компьютеру. "

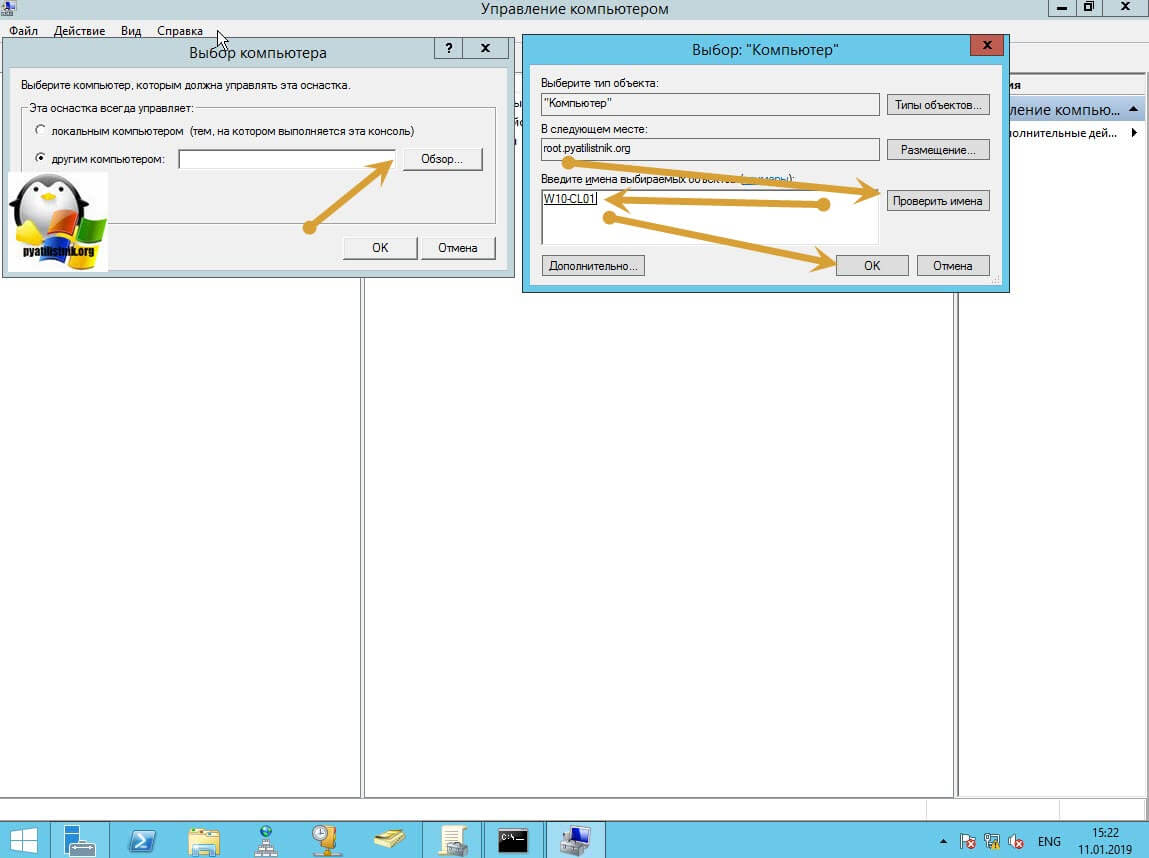

- Ввести имя или IP адрес ПК или нажать "Обзор. " и поискать в домене

После подключения выбрать в боковом меню: Локальные пользователи и группы -- Группы

И добавить нужных пользователей в нужную группу.

2) Если возможности удалённого управления нет, то можно попробовать его получить отключив брандмауэр на удалённом ПК и включив на нём службу "Удаленный реестр" (см. выше). Или получив с помощью утилиты psExec доступ к командной строке на удалённом ПК управлять пользователями и группами через командную строку.

В этом руководстве описаны действия по выполнению автономного присоединение к домену с DirectAccess. Во время присоединения к автономному домену компьютер настраивается для присоединения к домену без физического или VPN-подключения.

Ниже перечислены разделы данного руководства.

Обзор автономного присоединение к домену

Требования к присоединению автономного домена

Процесс присоединение к домену вне сети

Действия по выполнению автономного присоединение к домену

Обзор автономного присоединение к домену

контроллеры домена, появившиеся в Windows Server 2008 R2, включают функцию, называемую автономным присоединением к домену. Программа командной строки с именем Djoin.exe позволяет присоединить компьютер к домену, не подключаясь к контроллеру домена при выполнении операции приподключения к домену. Ниже приведены общие действия по использованию Djoin.exe.

Запустите Djoin/провисион , чтобы создать метаданные учетной записи компьютера. Выходными данными этой команды является файл .txt, который содержит большой двоичный объект с кодировкой Base-64.

запустите djoin/рекуестодж , чтобы вставить метаданные учетной записи компьютера из .txtного файла в каталог Windows конечного компьютера.

Перезагрузите конечный компьютер, и компьютер будет присоединен к домену.

Обзор сценария автономного присоединение к домену с помощью политик DirectAccess

автономное присоединение к домену directaccess — это процесс, в котором компьютеры под управлением Windows Server 2016, Windows Server 2012, Windows 10 и Windows 8 могут использовать для присоединения к домену без физического соединения с корпоративной сетью или подключения через VPN. Это позволяет присоединять компьютеры к домену из расположений, в которых нет подключения к корпоративной сети. Присоединение автономного домена для DirectAccess предоставляет клиентам политики DirectAccess, разрешающие удаленную подготовку.

присоединение к домену создает учетную запись компьютера и устанавливает доверительные отношения между компьютером с операционной системой Windows и Active Directoryным доменом.

Подготовка к автономному присоединению домена

Создайте учетную запись компьютера.

Инвентаризация членства всех групп безопасности, к которым принадлежит учетная запись компьютера.

Соберите необходимые сертификаты компьютеров, групповые политики и объекты групповой политики, которые будут применяться к новым клиентам.

. В следующих разделах описаны требования к операционной системе и требования к учетным данным для выполнения автономного присоединение к домену DirectAccess с помощью Djoin.exe.

Требования к операционной системе

Djoin.exe для directaccess можно выполнять только на компьютерах, на которых выполняется Windows Server 2016, Windows Server 2012 или Windows 8. компьютер, на котором выполняется Djoin.exe для предоставления данных учетных записей компьютеров в AD DS, должен работать под управлением Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8. компьютер, который требуется присоединить к домену, также должен работать под Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8.

Требования к учетным данным

Для выполнения автономного присоединение к домену необходимы права, необходимые для приподключения рабочих станций к домену. Члены группы "Администраторы домена" по умолчанию имеют эти права. Если вы не являетесь членом группы "Администраторы домена", член группы "Администраторы домена" должен выполнить одно из следующих действий, чтобы обеспечить присоединение рабочих станций к домену.

Используйте групповая политика, чтобы предоставить необходимые права пользователя. Этот метод позволяет создавать компьютеры в контейнере Компьютеры по умолчанию и в любом подразделении (OU), которое создается позже (если запрещены записи управления доступом (ACE)).

Измените список управления доступом (ACL) контейнера Компьютеры по умолчанию для домена, чтобы делегировать правильные разрешения.

Создайте подразделение и измените список ACL в этом подразделении, чтобы предоставить вам разрешение Создание дочернего элемента — разрешить . Передайте параметр /мачинеау в команду Djoin/провисион .

В следующих процедурах показано, как предоставить права пользователя с помощью групповая политика и делегировать правильные разрешения.

Предоставление пользователям прав на присоединение рабочих станций к домену

Можно использовать консоль управления групповыми политиками (GPMC) для изменения политики домена или создания новой политики с параметрами, предоставляющими права пользователя на добавление рабочих станций в домен.

Членство в группах "Администраторы домена" или "эквивалентное" является минимальным требованием для предоставления прав пользователя. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной среде и группах домена по умолчанию ( ).

Предоставление прав на присоединение рабочих станций к домену

Дважды щелкните имя леса, дважды щелкните домены, дважды щелкните имя домена, в котором необходимо присоединить компьютер, щелкните правой кнопкой мыши Политика домена по умолчаниюи выберите команду изменить.

в дереве консоли дважды щелкните конфигурация компьютера, дважды щелкните политики, дважды щелкните Windows Параметры, дважды щелкните безопасность Параметры, дважды щелкните локальные политики, а затем дважды щелкните назначение прав пользователя.

В области сведений дважды щелкните Добавить рабочие станции в домен.

Установите флажок определить эти параметры политики и нажмите кнопку Добавить пользователя или группу.

Введите имя учетной записи, которой необходимо предоставить права пользователя, а затем дважды нажмите кнопку ОК .

Процесс присоединение к домену вне сети

Запустите Djoin.exe в командной строке с повышенными привилегиями, чтобы подготавливать метаданные учетной записи компьютера. При выполнении команды подготовки метаданные учетной записи компьютера создаются в двоичном файле, указанном в качестве части команды.

Дополнительные сведения о функции Нетпровисионкомпутераккаунт, которая используется для предоставления учетной записи компьютера во время приподключения к автономному домену, см. в разделе функция нетпровисионкомпутераккаунт ( ). Дополнительные сведения о функции Нетрекуестоффлинедомаинжоин, которая выполняется локально на конечном компьютере, см. в разделе функция нетрекуестоффлинедомаинжоин ( ).

Действия по выполнению автономного присоединение к домену DirectAccess

Процесс автономного присоединение к домену включает следующие шаги.

Создайте новую учетную запись компьютера для каждого удаленного клиента и создайте пакет подготовки с помощью команды Djoin.exe из компьютера, присоединенного к домену в корпоративной сети.

Добавление клиентского компьютера в группу безопасности Директакцессклиентс

Безопасно перенесите пакет подготовки на удаленные компьютеры, которые будут присоединены к домену.

Примените пакет подготовки и присоедините клиент к домену.

Перезагрузите клиент, чтобы завершить присоединение к домену и установить подключение.

При создании пакета подготовки для клиента необходимо учитывать два варианта. Если для установки DirectAccess без PKI используется мастер начало работы, следует использовать вариант 1 ниже. Если для установки DirectAccess с помощью PKI использовался мастер расширенной установки, следует использовать вариант 2 ниже.

Чтобы выполнить автономное присоединение к домену, выполните следующие действия.

Параметр1: создание пакета подготовки для клиента без PKI

В командной строке сервера удаленного доступа введите следующую команду для подготовки учетной записи компьютера:

Параметр2: создание пакета подготовки для клиента с помощью PKI

В командной строке сервера удаленного доступа введите следующую команду для подготовки учетной записи компьютера:

Добавление клиентского компьютера в группу безопасности Директакцессклиентс

На начальном экране контроллера домена введите активный и выберите Active Directory пользователи и компьютеры из приложений .

Разверните дерево в своем домене и выберите контейнер Пользователи .

В области сведений щелкните правой кнопкой мыши директакцессклиентси выберите пункт свойства.

На вкладке Члены группы щелкните Добавить.

Щелкните типы объектов, выберите Компьютеры, а затем нажмите кнопку ОК.

Введите имя добавляемого клиента и нажмите кнопку ОК.

Скопируйте и примените пакет подготовки к клиентскому компьютеру.

Скопируйте пакет подготовки из c:\files\provision.txt на сервере удаленного доступа, где он был сохранен, чтобы c:\provision\provision.txt на клиентском компьютере.

На клиентском компьютере откройте командную строку с повышенными привилегиями и введите следующую команду, чтобы запросить присоединение к домену:

Перезагрузите клиентский компьютер. Компьютер будет присоединен к домену. После перезагрузки клиент будет присоединен к домену и иметь возможность подключения к корпоративной сети с DirectAccess.

Настало время разобраться с самым безопасным вариантом работы в удаленном режиме, это работа через VPN подключение. Тут уже не будет никаких пробросов портов, мы будем подключаться непосредственно к изолированной сети так, как будто наш компьютер подключен к этой сети физически. В результате чего, мы можем либо использовать нужные ресурсы локальной сети компании, либо подключаться к нашему рабочему месту через Удаленное подключение к рабочему столу.

Все тоже самое, как в первом видео про аппаратный проброс портов, только тут добавляется сервер с установленной операционной системой Windows Server. Конечно, создать VPN сервер можно и другими средствами, но в данном видео речь пойдет именно про поднятие роли VPN сервера в Windows Server.

Аббревиатура VPN (Virtual Private Network) – расшифровывается как виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. И подключаться к нашей сети мы будем через VPN подключение.

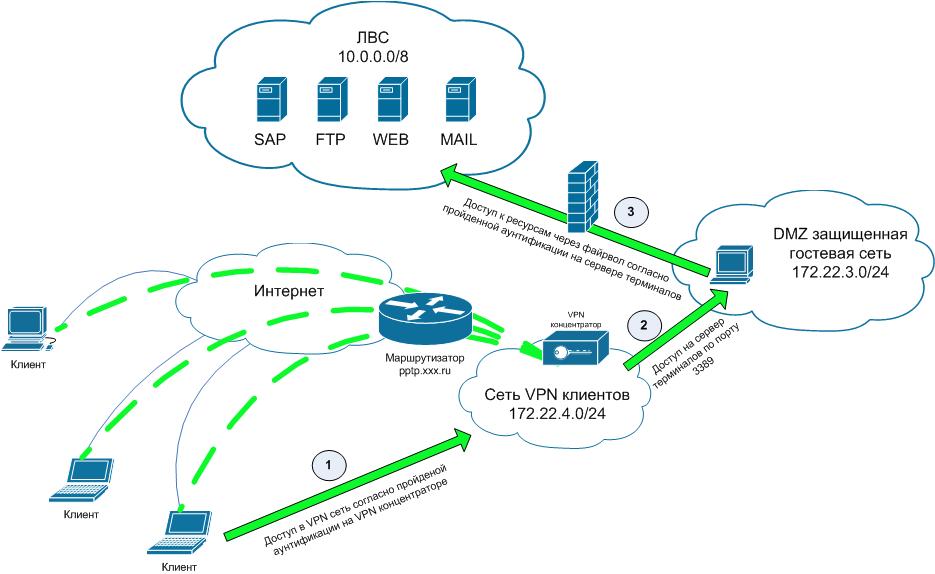

Рассмотрим схему сети, которую будем использовать в качестве примера для демонстрации работы VPN.

Есть офисная сеть, в которой есть один физический сервер Windows Server 2016, на котором поднят контроллер домена, DNS, DHCP, файловый сервер, а также там крутится виртуальный сервер, поднятый через Hyper-V. Плюс две рабочие станции на Windows 7 и Windows 10.

Собственно, такую сеть мы создавали в процессе прохождения комплексного обучения, несмотря на то, что она виртуальная, она ничем не отличается от функционирования реальной физической сети.

Так вот задача заключается в том, чтобы подключаться к данной сети через интернет и использовать все доступные ресурсы сети безопасно.

Что для этого мы сделаем? Мы поднимем и настроим роль VPN на контроллере домена, создадим VPN подключение на удаленной машине, через которое сможем подключаться к нашей сети удаленно. А далее либо использовать нужные файловые ресурсы, либо подключаться к нужной машине через удаленный рабочий стол.

Т.е. с точки зрения работы, все выглядит так, как будто к вашему компьютеру подключили сетевой кабель из сети компании, так как вам становятся доступны все ресурсы компании, как если бы вы были физически к ней подключены. Если не наложены определенные ограничения настройками системы.

Используя данный способ соединения, вы можете подключаться к вашему рабочему месту безопасно, даже из общедоступных сетей (Wi-Fi сеть торгового центра, кафе и другие) и ваши данные не будут перехвачены, так как они будут зашифрованы.

Перейдем к практике и для начала нам нужно поднять роль VPN на сервере (Пуск \ Диспетчер серверов \ Управление \ Добавить роли и компоненты \ Далее \ Далее \ Далее \ Удаленный доступ \ Далее \ Далее \ DirectAccesss и VPN \ Добавить компоненты \ Далее \ Далее \ Установить)

Так как у меня роль Маршрутизации уже установлена, я её добавлял при подключении офисной сети к Интернет, то мне добавлять этот компонент не нужно.

Выполним настройку службы удаленного доступа (Средства \ Маршрутизация и удаленный доступ \ Выбираем наш сервер \ ПКМ \ Свойства \ Общие \ Галочку: IPv4-сервер удаленного доступа \ IPv4 \ Протокол DHCP если у вас в сети его нет, то \ Статический полу адресов: 192.168.0.10-192.168.0.20 \ Если есть то, Протокол DHCP \ Адаптер, выбираем сеть, в которой крутится DHCP сервер \ Безопасность \ Разрешить пользовательские политики IPSec для L2TP и IKEVv2-подключения \ Вводим ключ безопасности \ Применить \ Перезапускаем службу Маршрутизации и удаленного доступа \ Диспетчер задач \ Службы \ Маршрутизация и удаленный доступ \ Перезапустить)

Проверить правила в файерволе

Выясняем какой у нас IP адрес на сервере, он опять же должен быть «белый» 192.168.1.167

Проверим, что этот IP-адрес вообще пингуется (cmd \ ping 192.168.1.167)

Настраиваем VPN подключение на клиентском компьютере (Центр управления сетями и общим доступом \ Создание и настройка нового подключения \ Подключение к рабочему месту \ Использовать мое подключение к интернету (VPN) \ IP адрес \ Свойства подключения \ Безопасность \ Протокол L2TP \ Дополнительные параметры \ Для проверки подлинности использовать общей ключ \ вводим ключ \ Шифрование данных \ Обязательное, отключить если нет шифрования)

Чтобы на клиенте не пропадал интернет при подключении к VPN, переходим в (Свойства сетевого VPN подключения \ Сеть \ IPv4 \ Свойства \ Дополнительно \ Использовать основной шлюз в удаленной сети \ Убираем галочку \ ОК)

Выбираем VPN подключение (Подключиться \ Вводим имя пользователи и пароль)

Для проверки можем подключиться к нашему виртуальному серверу через IP адрес, открыть общий доступ к какой-нибудь папке и проверить работу локальной сети.

Для подключения к удаленному рабочему столу, нужно указать его IP адрес и ввести учетные данные пользователя, под которым работает сотрудник.

Часто (если не всегда) перед ИТ отделом рано или поздно встает задача организации удаленного доступа в сеть предприятия, например командированным сотрудниками или попросту заболевшим. Решать эту задачу можно по-разному. Я хочу рассказать об одном из решений реально используемом в нашем холдинге. Отличается это решение от многих других тремя основными вещами:

- На стороне удаленного пользователя требуется минимум настройки — используются все стандартные приложения и возможности ОС Windows;

- Удаленный пользователь работает на сервере терминалов, что обеспечивает его необходимой средой для выполнения своих должностных обязанностей

- Очень гибкое управление доступом к внутренним ресурсам компании (обеспечивается TMG\ISA файрволом согласно доменной аутентификации)

Если вам это интересно, добро пожаловать под кат

Итак, сначала расскажу что нам понадобится, собственно это всего две вещи:

- Сервер с TMG или ISA

- Сервер терминалов

У нас оба сервера — обычные виртуальные машины, развернутые на hyper-v.

Также понадобятся две свободные подсети (уж этого добра, думаю, у всех достаточно) — для чего именно две, расскажу дальше.

Доступ пользователя к конечным ресурсам можно разделить условно на три этапа:

- Доступ посредством pptp в изолированную сеть vpn-клиентов

- Доступ по rdp на сервер терминалов

- Непосредственный доступ с сервера терминалов к ресурсам ЛВС компании по любой маске доступа

Ниже — общая схема подключения и описание этапов.

Доступ посредством pptp в изолированную сеть vpn-клиентов

Для реализации этого нам нужен любой pptp сервер, мы используем cisco, но ничего не мешает пробросить pptp с граничного роутера\файрвола на туже TMG\ISA, которую мы будем использовать для доступа клиентов к ресурсам и поднять pptp сервер на ней. Вот кусок конфига нашей киски, отвечающий за pptp.

vpdn enable

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

ip pmtu

ip mtu adjust

username ras_user password 7 010157010906550075581B0C4F044011530F5D2F7A743B62643

14255

username ras_guest password 7 120B541640185F3B7E2C713D653075005F025A

interface GigabitEthernet0/0.3

description Internet

encapsulation dot1Q 3

ip address x.x.x.x 255.255.255.252

ip nat outside

ip virtual-reassembly max-fragments 64 max-reassemblies 256

ip policy route-map Internet-10-144-68

no cdp enable

interface Virtual-Template1

mtu 1400

ip unnumbered GigabitEthernet0/0.3

ip access-group 170 in

ip tcp adjust-mss 1360

peer default ip address pool vpn_users

no keepalive

ppp encrypt mppe auto

ppp authentication ms-chap-v2

ppp ipcp dns 172.22.1.201

!

ip local pool vpn_users 172.22.4.1 172.22.4.250

access-list 170 permit udp 172.22.4.0 0.0.0.255 host 172.22.1.201 eq domain

access-list 170 permit tcp 172.22.4.0 0.0.0.255 host 172.22.3.1 eq 3389

access-list 170 permit icmp any any

access-list 170 permit tcp 172.22.4.0 0.0.0.255 host 172.22.3.1 eq www

Ключевой момент на данном этапе — организация сети vpn-клиентов с возможностью коннекта из нее ТОЛЬКО на сервер терминалов на порт rdp.

Доступ по rdp на сервер терминалов

Итак, наш клиент подключился к pptp серверу и имеет доступ на сервер терминалов, далее с помощью удаленного рабочего стола происходит подключение к серверу терминалов, учетные данные при этом подключении — доменная учетная запись пользователя. Тут необходимо немного пояснить:

В AD создаются группы безопасности согласно маске, грубо говоря у нас есть к примеру четыре группы ресурсов, ну скажем, разбиты по проектам. Проект1, Проект2, Проект3 и общие. Соответтственно в AD мы создадим 4 группы безопасности и сделаем первые три членами группы «общие». Группе «общие» мы разрешим вход на сервер терминалов. Далее для подключения возможности удаленного доступа любому пользователю AD мы просто будем добавлять его в соответствующую группу.

Непосредственный доступ с сервера терминалов к ресурсам ЛВС компании по любой маске доступа

- В TMG внешней сетью будет являться наша ЛВС

- Внутренней сетью будет сеть с сервером терминалов

- На сервере терминалов ОБЯЗАТЕЛЬНО устанавливается TMG\ISA клиент, для того чтобы мы могли привязать правила к пользователям.

- Соответственно все правила в файрволе привязываются к созданным нами ранее группам безопасности Проект1, Проект2, Проект3 и общие.

В общем, это все, чем я хотел поделиться, я понимаю что изложено все довольно кратко, но цель статьи — именно показать одно из решений, а не его конкретную реализацию, многое здесь можно сделать по другому.

Постановка задачи

Разобрать все методы, позволяющие вам включать RDP доступ на Windows системах, понимать какие ключи реестра за это отвечают и как это можно применять на практике.

Методы активации доступа по RDP

Я могу выделить вот такие способы:

- Классический метод с использованием оснастки свойств системы Windows

- С помощью оболочки и командлетов PowerShell

- Удаленное включение, через реестр Windows

- Через GPO политику

Как удаленно включить RDP

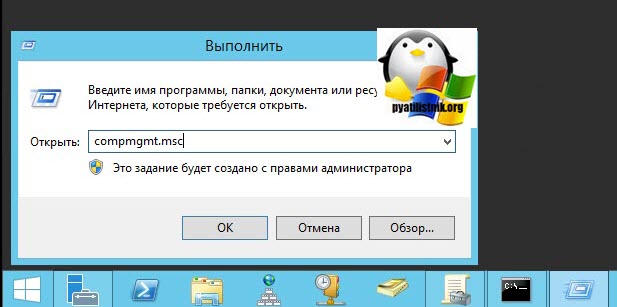

И так начну с более интересного метода. Предположим, что у вас есть сервер или компьютер, от которого у вас есть учетные данные для входа, но не активен вход через удаленный рабочий стол. И вам хотели бы его активировать. Делается все это просто. Тут мы воспользуемся удаленным доступом через консоль. Откройте окно выполнить (Сочетание клавиш WIN и R одновременно) и в открывшемся окне введите:

Далее щелкаете по корню "Управление компьютера (локальным)" правым кликом и в открывшемся окне выберите пункт "Подключиться к другому компьютеру"

В окне выбора компьютера, вам необходимо нажать кнопку "Обзор", которое откроет второе окошко, где нужно выбрать необходимый компьютер, так как у меня доменная сеть, то мне еще проще. В моем примере это будет компьютер с операционной системой Windows 10 под DNS-именем W10-CL01. Нажимаем ок.

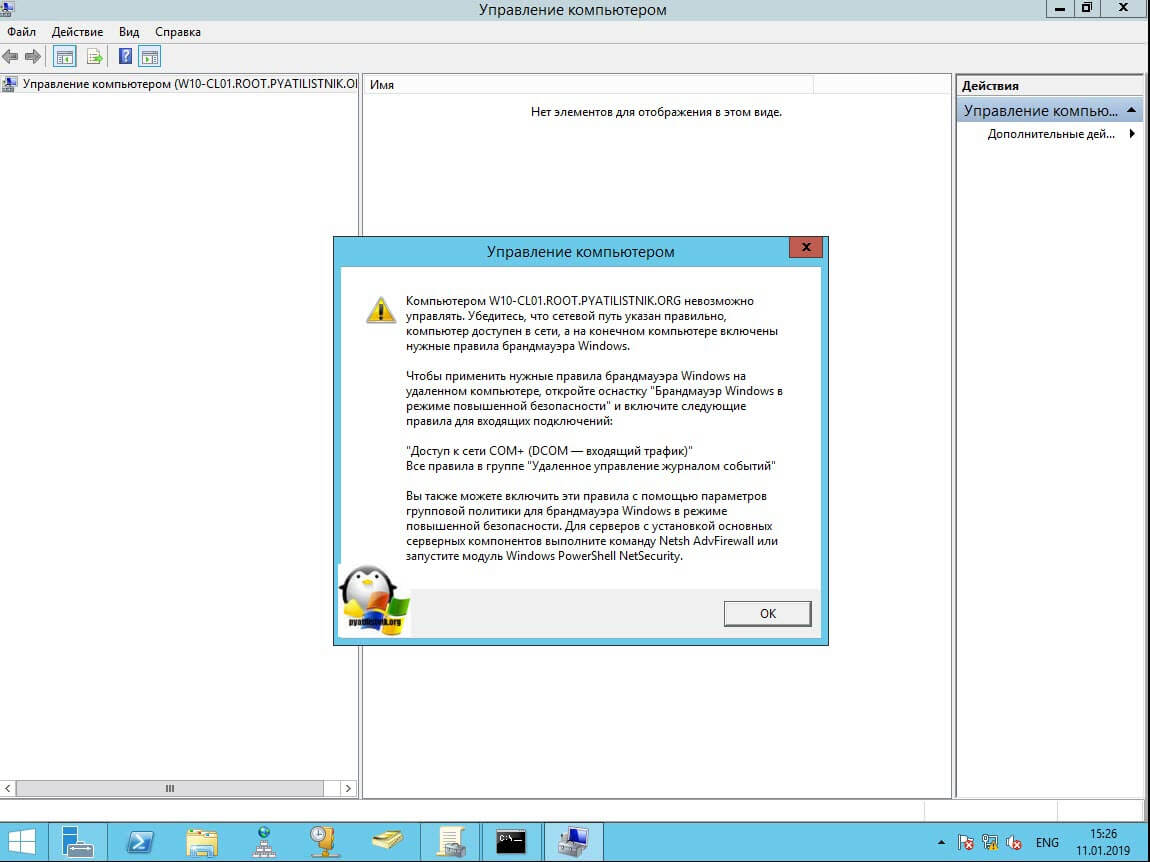

У вас будет произведено подключение к данному компьютеру. Если у вас выскочит ошибка:

Компьютером невозможно управлять. Убедитесь, что сетевой путь указан правильно, компьютер доступен в сети, а на конечном компьютере включены нужные правила брандмауэра Windows

В данном случае, нужно проверить две вещи:

- Доступен ли компьютер по сети, для этого проведите элементарный ping компьютера.

- Это нужно на этом компьютере в брандмауэре Windows разрешить "Удаленное управление журналом событий"

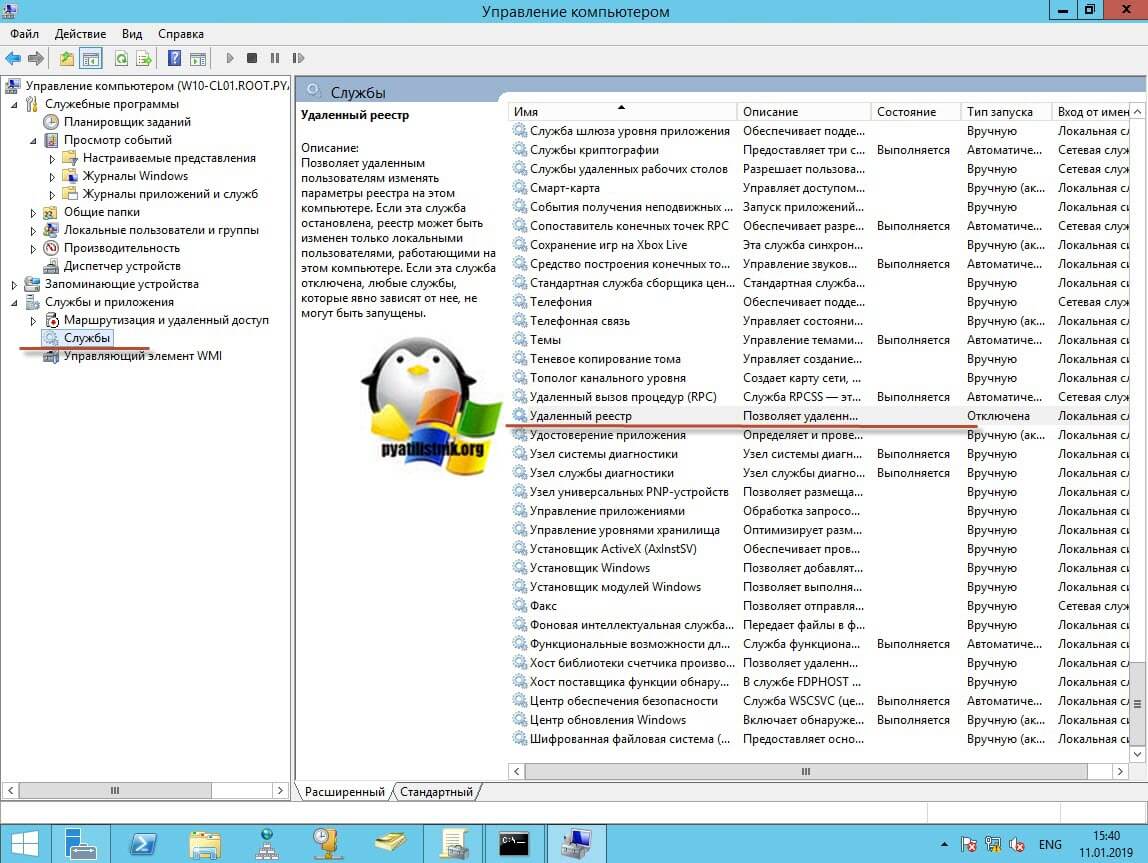

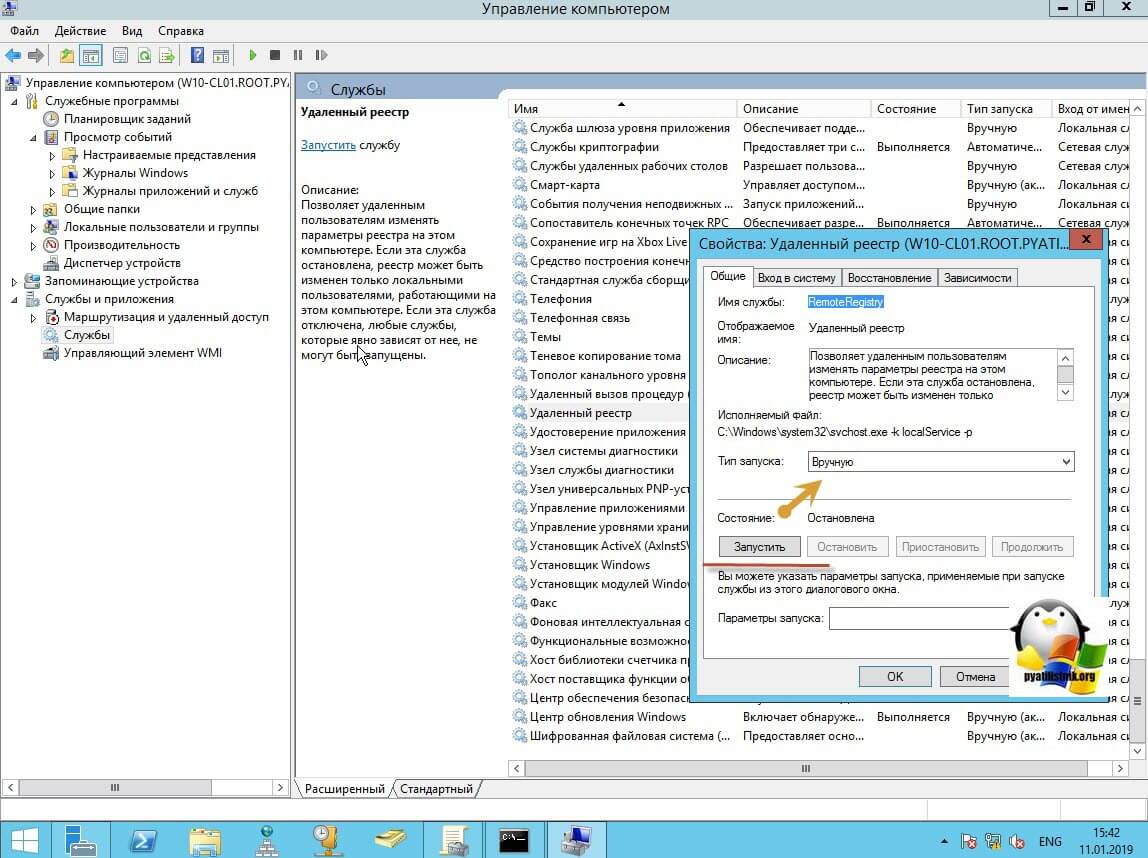

Про то как локально разрешать в брандмауэре службы и порты я говорил, посмотрите по ссылке. Если доступа нет, сделать, это локально, то ниже я приведу пример, как это сделать удаленно. Когда вы подключились к нужному компьютеру или серверу, вам необходимо перед удаленным включением RDP доступа, удостовериться, что у вас на вкладке службы, в активном состоянии запущен сервис "Удаленный реестр".

Вы так же можете из локальной оснастки "Службы", подключиться к удаленной, для этого в окне "Выполнить" введите services.msc и в открывшемся окне щелкните по корню правым кликом, где выберите соответствующий пунктВ моем примере я подключился к удаленным службам, через управление компьютером.

Если этого не сделать, то подключиться к реестру не получиться, и вы не сможете включить RDP по сети. Переходим в свойства данной службы и в типе запуска выставите вручную, после чего нажмите применить. После этого у вас станет активной кнопка запуска, нажимаем ее и проверяем, что сервис стартанул. После этого переходим к редактированию реестра по локальной сети.

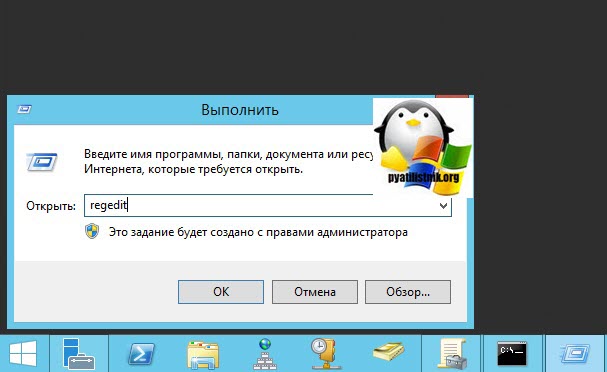

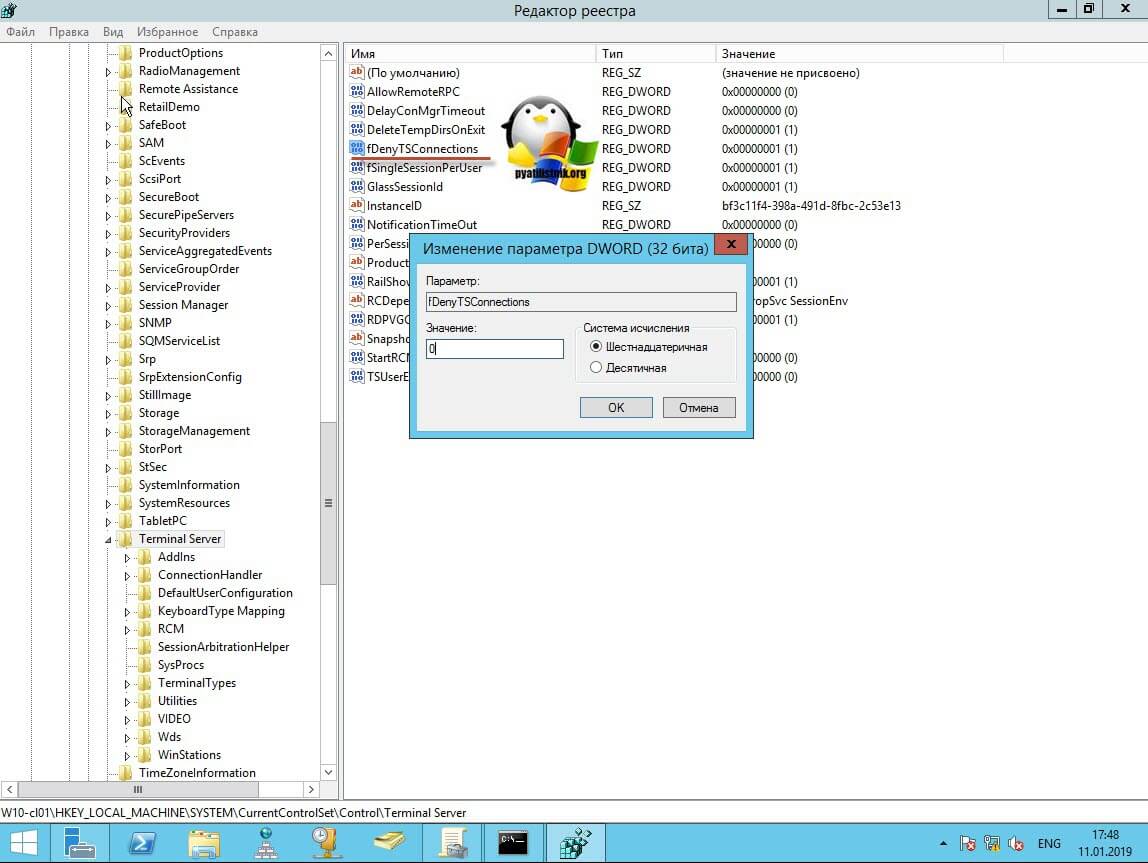

В окне выполнить введите regedit и у вас откроется реестр Windows .

В самом верху есть меню файл, открыв его вам необходимо найти пункт "Подключить сетевой реестр".

У вас откроется окно поиска, где вам необходимо найти нужный вам сетевой компьютер или сервер, после чего нажать ок.

В итоге у вас в окне редактора реестра Windows появится еще один куст. Именно через данный реестр вы включите RDP службу на удаленной системе.

Теперь выбираем корень сетевого реестра Windows и нажимаем кнопку CTRL+F, у вас откроется форма поиска по нему. Тут вам необходимо найти ключ fDenyTSConnections.

Он также по сути должен лежать по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSсonnectionsГде ключу fDenyTSConnections вам необходимо изменить значение с 1 на 0, чтобы включить RDP доступ к удаленному компьютеру.

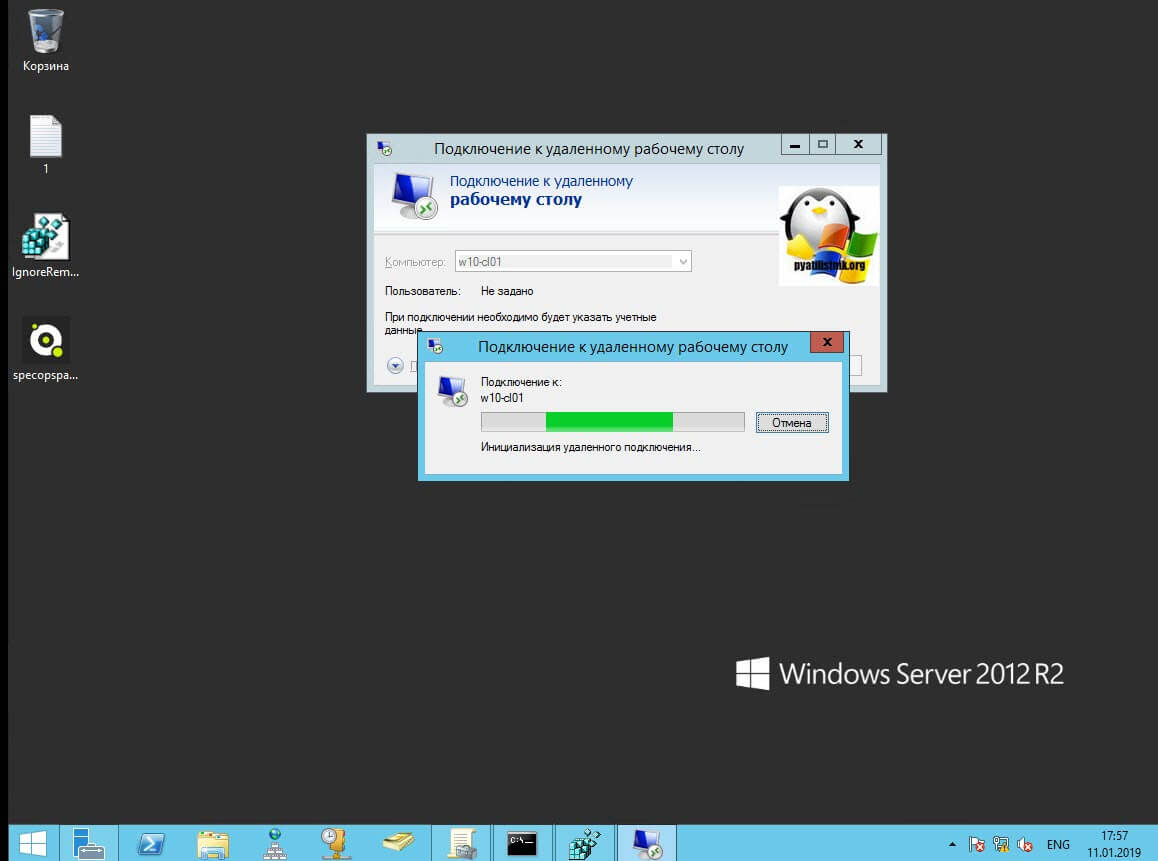

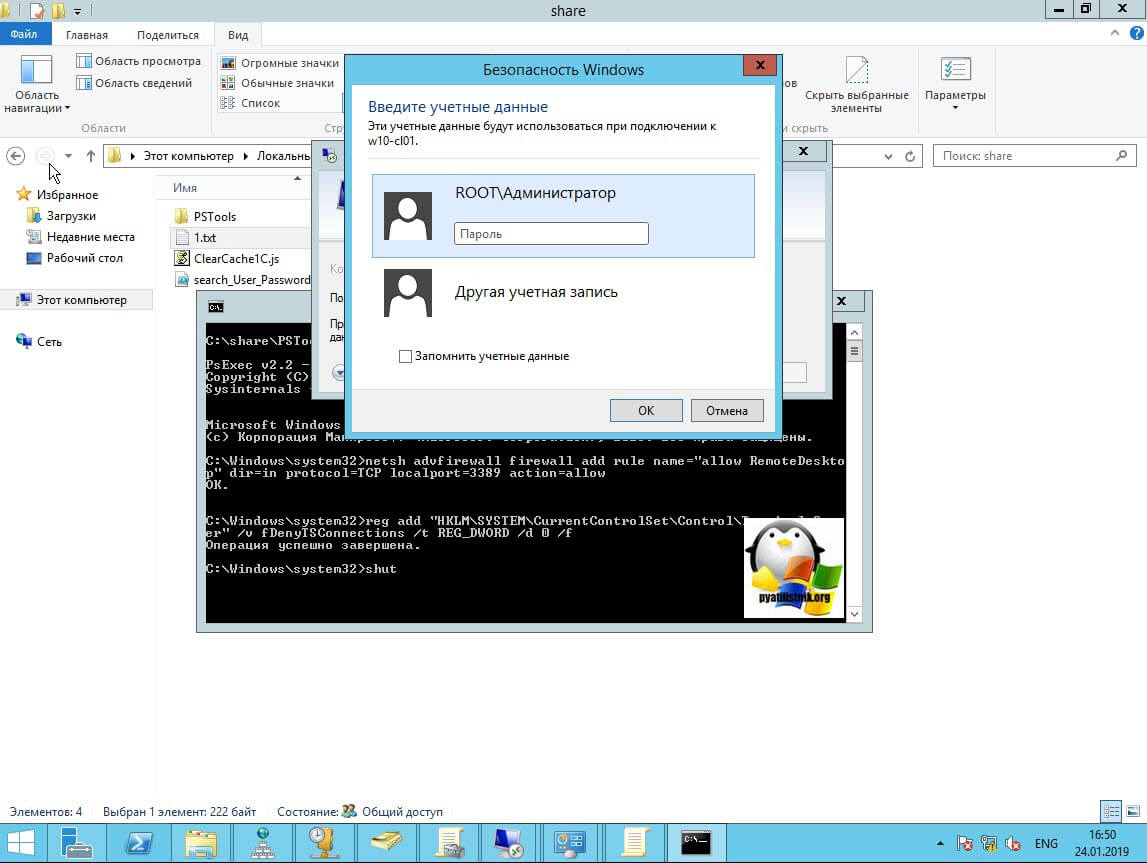

Пробуем произвести подключение, для этого откройте клиента подключения к удаленному рабочему столу (mstsc) и смотрим результат.

Если у вас будут закрыты порты, то вы увидите вот такую картину. При попытке подключиться у вас будет висеть инициализация удаленного подключения.

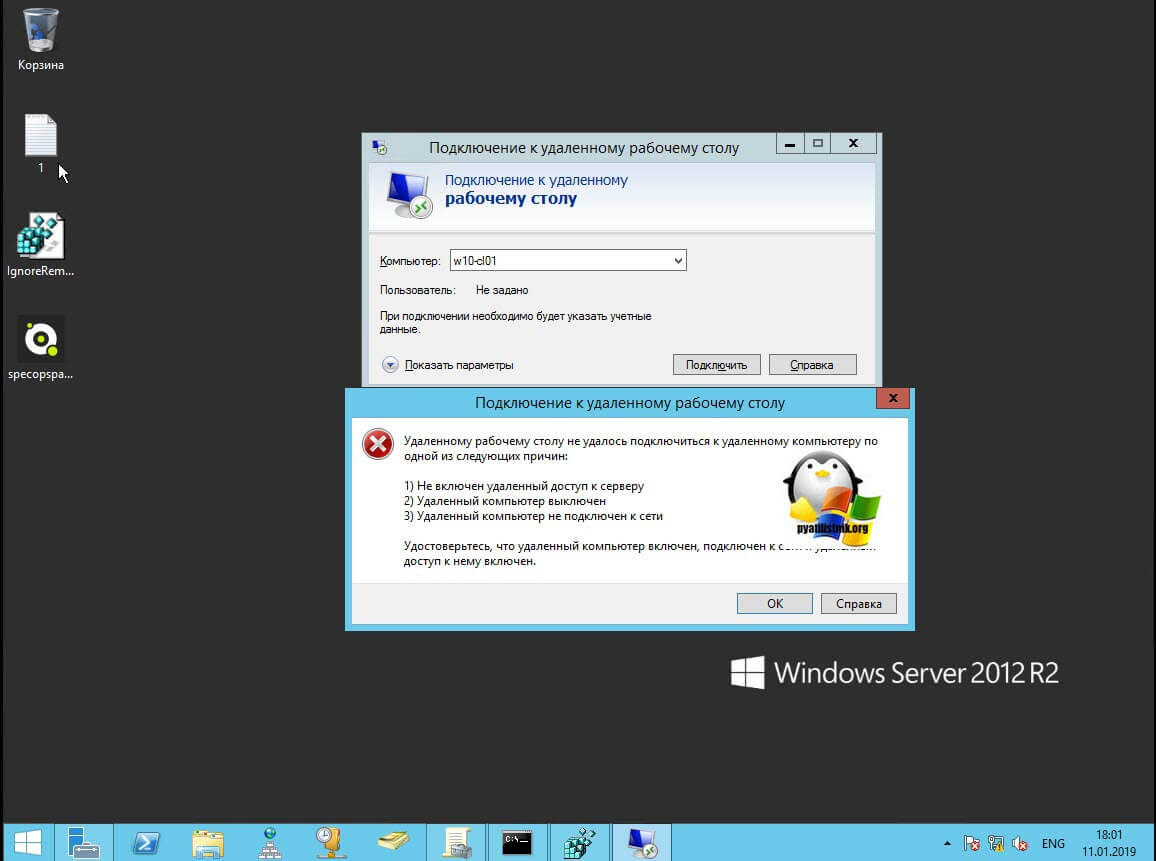

После чего вы увидите ошибку:

- Удаленному рабочему столу не удается подключиться к удаленному компьютеру по одной из следующих причин:

Не включен удаленный доступ к серверу - Удаленный компьютер выключен

- Удаленный компьютер не подключен к сети

Удостоверьтесь, что удаленный компьютер включен, подключен к сети и удаленный доступ к нему включен

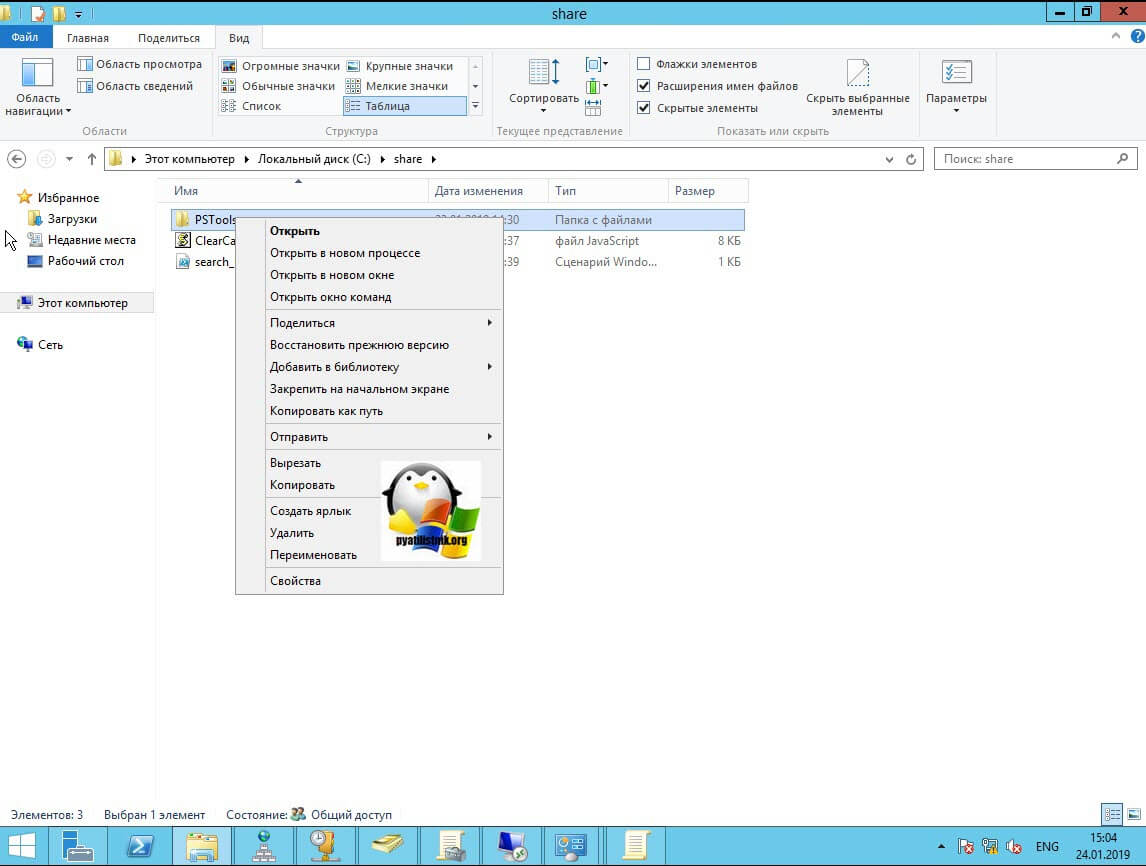

Напоминаю, что вы можете проверить доступность порта , через утилиту Telnet. Проверять нам нужно порт 3389. Вероятнее всего он не ответит. Как я и писал выше откроем порты и создадим правило в брандмауэре. Для этого мы воспользуемся утилитой PSTools.

На выходе у вас будет архив с утилитами, который нужно будет распаковать через архиватор. Когда вы распакуйте его, зажмите клавишу Shift и кликните правым кликом по папке PSTools. Из контекстного меню выберите пункт "Открыть окно команд".

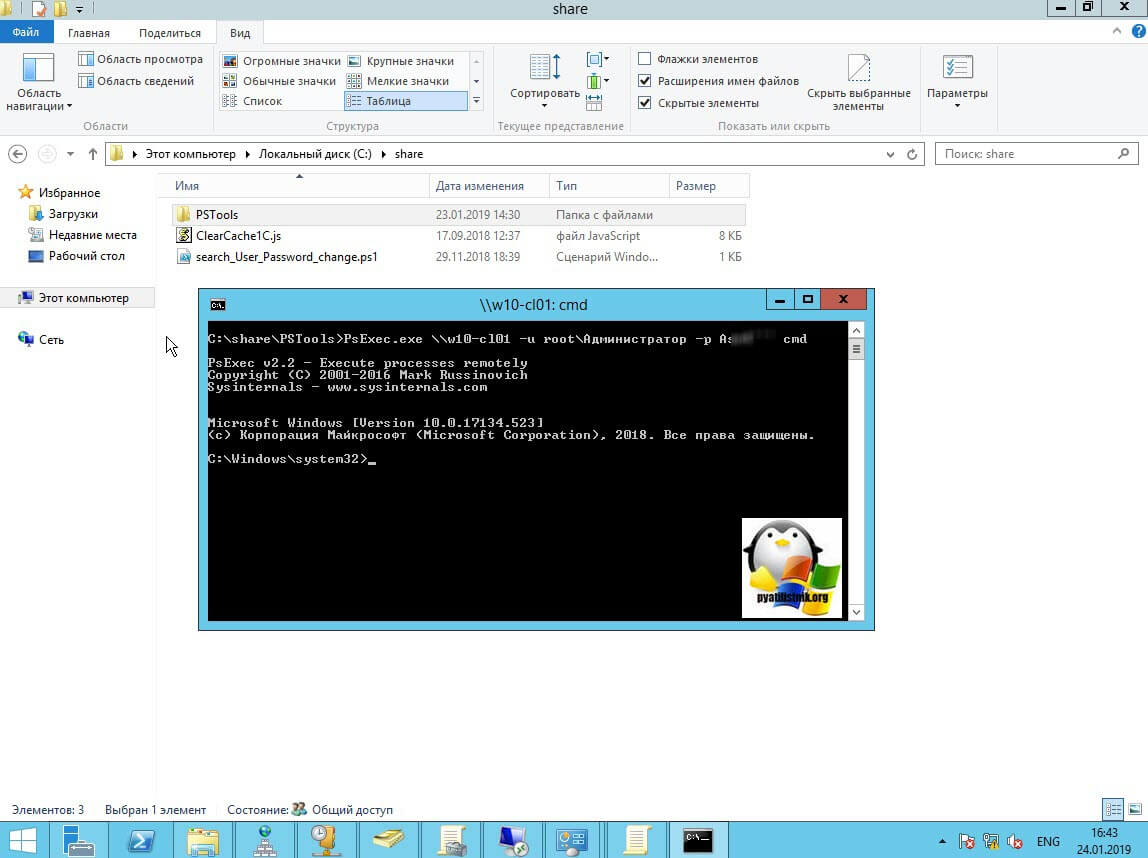

Введите вот такую команду:

PsExec.exe \\IP-адрес или DNS-имя компьютера -u domain\логин -p пароль cmdМой пример: PsExec.exe \\w10-cl01 -u root\Администратор -p пароль cmd

В итоге у вас будет произведено подключение к удаленному компьютеру, вы увидите в заголовке \\dns-имя: cmd. Это означает, что вы успешно подключены.

Далее вступает утилита командной строки netsh, благодаря ей мы создадим правило разрешающее входящие подключения по RDP.

Если вы до этого не включали через реестр доступ к удаленному рабочему столу, то так же это можно выполнить в PsExec.exe:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /fПо идее все должно работать сразу и без перезагрузки, но если она требуется, то выполните команду:

Классический метод включения удаленного рабочего стола

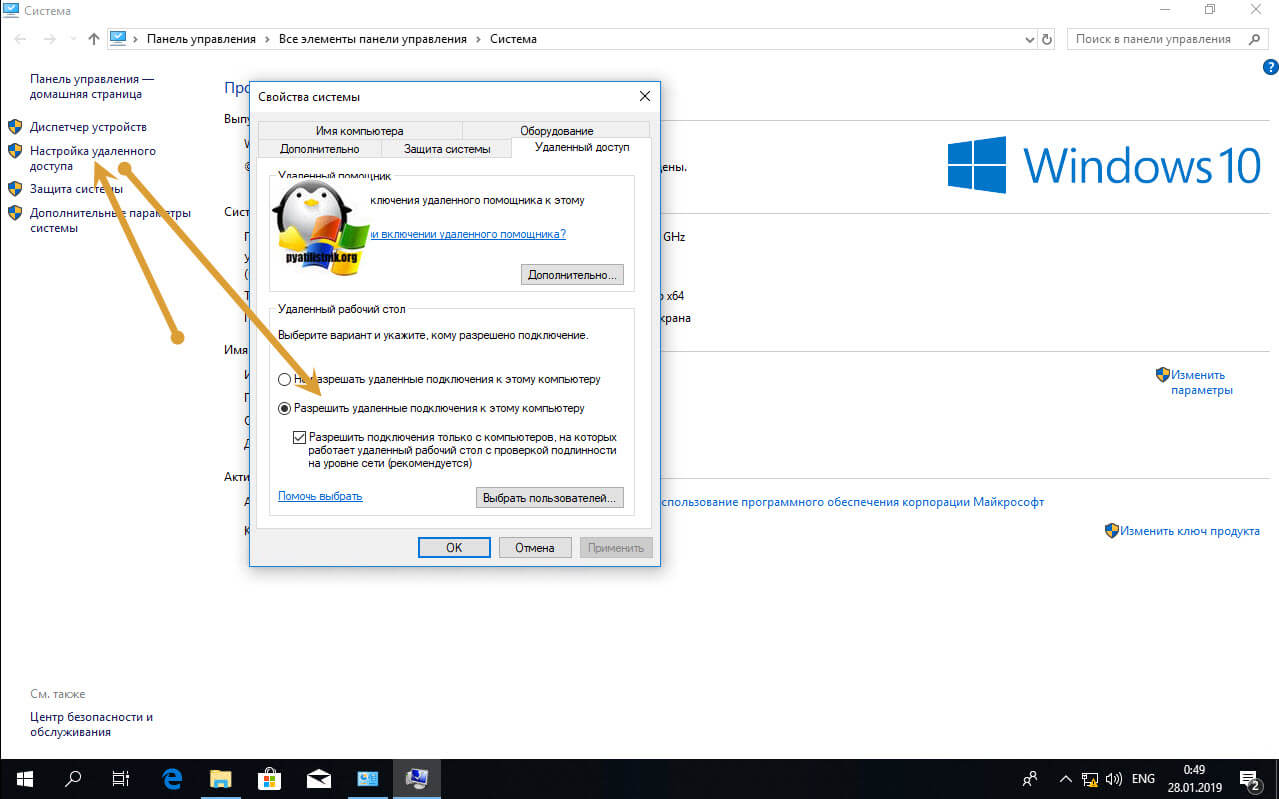

У вас откроется окно система. В правой части нажмите пункт "Настройка удаленного доступа", которое вызовет окно свойств системы. НА вкладке "Удаленный доступ", чтобы активировать службы удаленных рабочих столов Windows, вам нужно активировать пункт "Разрешить удаленные подключения к этому компьютеру". После этого у вас в системе сразу будет работать RDP доступ.

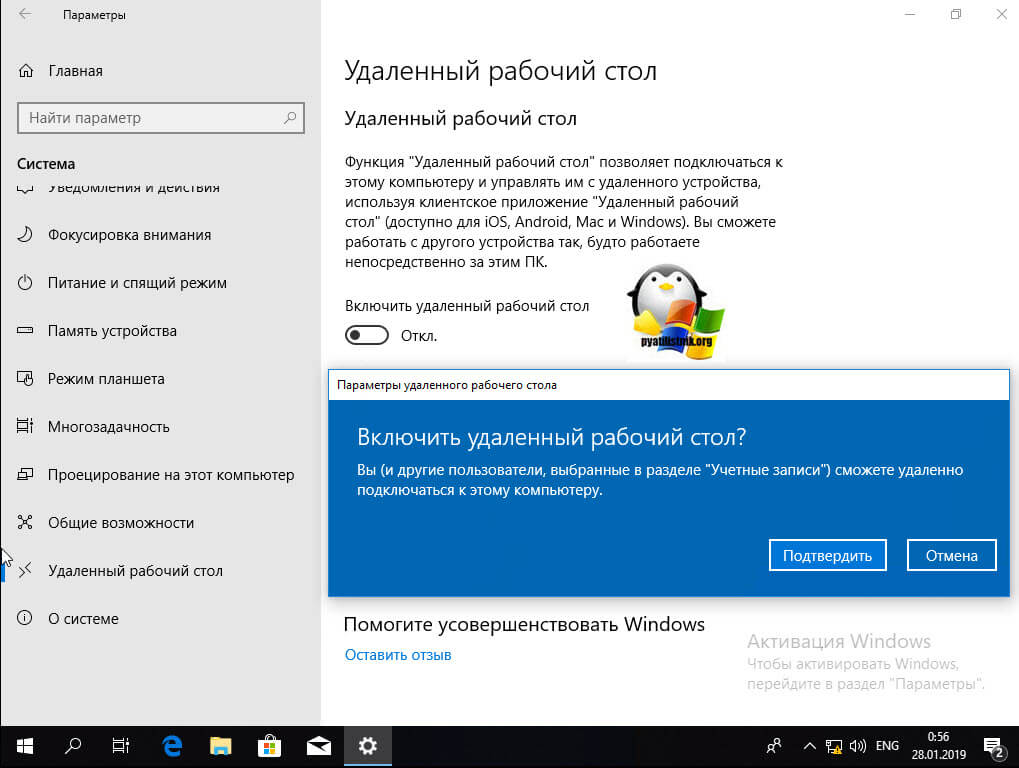

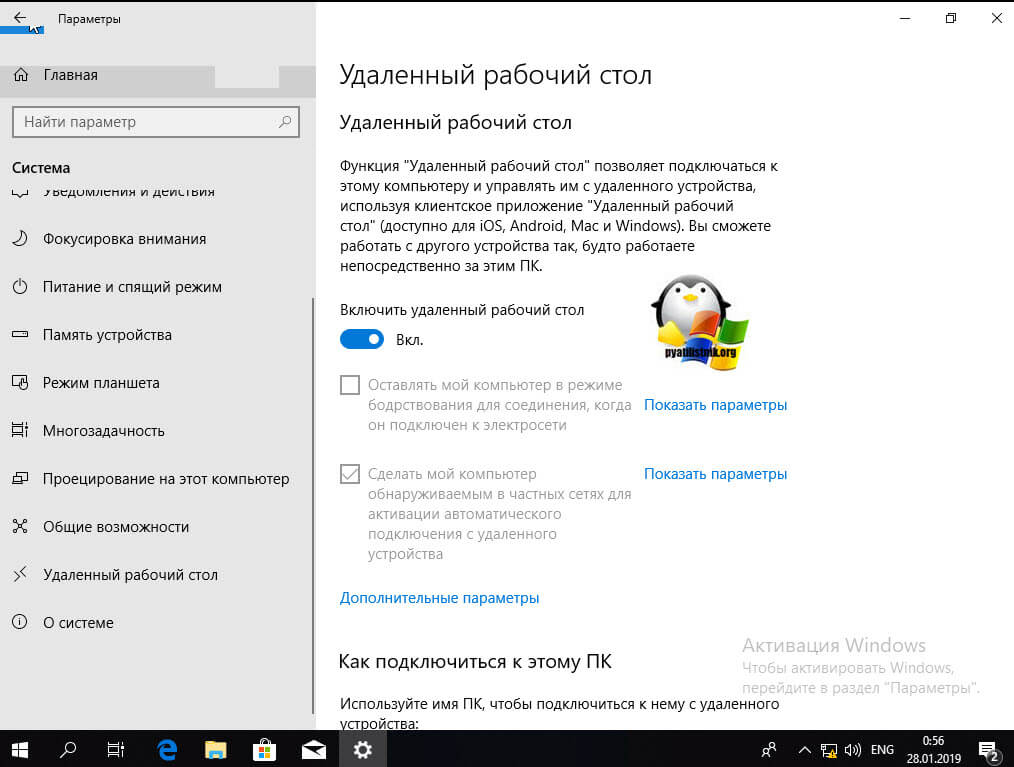

А вот метод исключительно для Windows 10 или Windows Server 2016 и выше. Вы открываете параметры Windows. Переходите в пункт система. В системе будет пункт "Удаленный рабочий стол". Активируем ползунок "Включить удаленный рабочий стол". Выскочит окно с подтверждением, говорим "Подтвердить".

Все функционал RDP активен, можно подключаться с других компьютеров. Данный метод по сути ставит все тужу галку, что мы видели и в классическом окне системы.

Этот подход можно с натяжкой назвать удаленным методом включения RDP, так как на той стороне вам потребуются руки которыми вы будите управлять по телефоны.

Как включить удаленный рабочий стол (RDP) через PowerShell

Открываем на компьютере, где необходимо включить RDP службу оснастку PowerShell.

Первая команда активирует галку "Разрешить удаленные подключения к этому компьютеру"(Get-WmiObject Win32_TerminalServiceSetting -Namespace root\cimv2\TerminalServices).SetAllowTsConnections(1,1)

Вторая команда активирует галку "Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети"

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\TerminalServices -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(0)

Третья команда, включает правило в Брандмауэре

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Данные команды вы можете собрать в скрипт и распространить его через групповую политику при включении компьютера или автологоне пользователя.

Как удаленно включить RDP через групповую политику

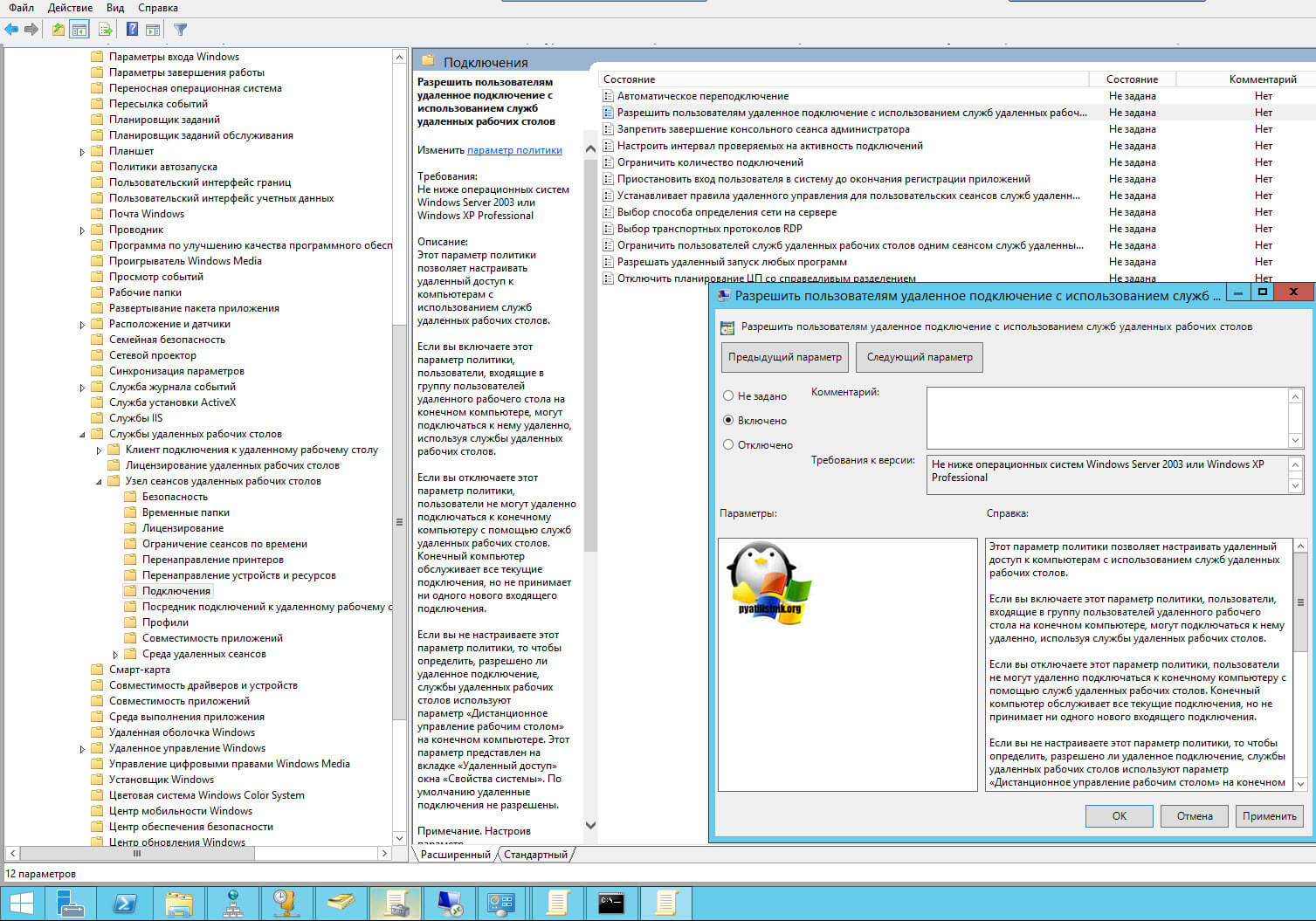

Данный метод включения удаленного рабочего стола на нужном компьютере возможен за счет домена Active Directory, благодаря централизованному управлению рабочих станций ваших сотрудников. Откройте редактор управления групповыми политиками. Создайте новую политику и прилинкуйте ее к нужному организационному подразделению, которое содержит нужный компьютер. После чего зайдите в свойства данной политики и измените ее настройки. Перейдите по пути:

Конфигурация компьютера - Политики - Административные шаблоны - Компоненты Windows - Службы удаленных рабочих столов - Узел сеансов удаленных рабочих столов - Подключения - Разрешать удаленное подключение с использованием служб удаленных рабочих столовОткройте эту настройку и включите ее. Не забываем после этого обновить групповую политику на нужном компьютере и не забываем там открыть порт для RDP. Так же политиками или локально.

Включив настройку вы можете указать конкретные ip-адреса откуда можно производить подключение или же ввести *, это будет означать, для всех.

Читайте также: