Как отправить хеш смс

Всем привет! Может я такой один, или нас много, но в последнее время, мне начали приходить одни очень интересные и забавные письма на почту, которыми я бы хотел сегодня с Вами поделиться и рассказать как на них реагировать.

Письмо выглядело так!

- Имя отправителя: " Не игнорируйте"

- Название письма: "Обнаружено несанкционированное проникновение в вашу систему

Что конечно же подкупает, с точки зрения маркетингового хода, сюда точно хочется зайти и прочитать, что там?

Ну, захожу я значит, и что я вижу.

Вот текст

3дрaвcтвуйте!

Представлюсь: я тот человек который 2 месяца назад при помощи порносайта проник в ваше устройство и получил полный доступ к информации находящейся в нем, а также к камере и микрофону.

Недавно у меня возникла отличная идея: сделать видео где в одной части экрана удовлетворяете себя, а в другой видео, которое в тот момент проигрывалось. Получилось очень занятно!

Не сомневайтесь, что я могу буквально в пару кликов мыши разослать это видео по всем вашим контактам. Я думаю вы бы хотели предотвратить подобное развитие событий.

Поэтому вот мое предложение. Вы переводите сумму эквивалентную 650 долларам на мой биткоин кошелек и мы забываем друг о друге, а все данные и видео я удаляю навсегда.

Это не так много, учитывая что я очень много потратил времени и сил на слежку за вами.

Как купить биткоин вы легко сможете найти при помощи поисковых систем по типу yandex или google

Мой адрес в биткойнах:

3HixXf9tgejSjiFjP4KMtKGWPBb7gDsfZ5

И, как бы Вы отреагировали, на этих школьников, которые ни в школу не ходят ни на работу, а биткоинами занимаются? Еще бы попросили на World of Tanks деньги скинуть, новую пушку купить.

Реакция

Какова была моя реакция? Ну, как Вам сказать, какой бы такой пример привести, чтоб поняли.

-Есть у Вас Range Rover и приходит к Вам сосед и ругается, орет, что якобы Вы украли его насос от его Жигули. Представляете свою реакцию? Либо.

-Какой-нибудь африканец из племени Чухо-чухо, на котором из одежды только листик и палка, для всех нужд, заходит в магазин телефонов и ему предлагают самый последний Смартфон. "Да я этим не пользуюсь" - возразит он и с улыбкой на лице и уйдет. Он ему даром не сдался!

Я представил себе горе-человека, который занимается этим регулярно, как он испугается! И если поверит, а он не может не поверить, ибо знает за собой "грешок", то тут у него земля из-под ног уйдет.

Но если быть честными, то НИКТО Вас не взламывал и не следит за Вами.

- Давайте чисто логически. Если Вас взломали и реально сделали бы видео нарезку с Вашими увлечениями, то мошенник бы Вам прислал то видео, показав что вот оно есть, и если оплаты не будет, то оно завтра разлетится по соц,сетям. Тогда выглядело бы все правдоподобно. Или позвонил Вам.

- Далее. Никто Вам не будет отправлять письмами в почту, по 10 раз, если они Вас взломали. Они бы сразу выложили все, и на этом Все!

- И последнее. Ну письма все же в Спам уходят, ну не ясно ли, что мошенники? Лично они Вам написать не могут, так как адреса понабирали и сплошняком отправляют всем, ища доверчивых.

Вывод:

Одним словом ребята: Чтобы не попадать в сети мошенников, будьте честны во всем, живите правильно и прилично и тогда нечего Вам будет скрывать, ни перед родственниками, ни перед близкими ни перед кем.

P.S . Я одному такому разоблачителю ответил:

Если у тебя есть мои переписки, скинь мне вчерашнюю с Вайбера, и я тебе поверю, а если нет, то давай мне ты 700 $ за то, чтоб я не выследил по IP адресу, и не пожаловался в милицию за; вымогательство, взлом личных данных, являющихся частной собственностью, шантаж и мошенничество. Ты братец попал на адвоката, занимающийся как раз такими делами в соц.сетях. Жду тебя тут завтра в это же время с ответом. Я вышлю номер карты, если денег не будет, то выбрасывай компьютер и беги из страны.

Но пока мне ничего не ответили, но вдобавок присылали еще такие письма с угрозами))).

Подписывайтесь на мой канал, и может найдем когда-нибудь этих "писателей", а может Ты один из них?)))))

P.S. Продолжение в Части 2 .

Или вот ещё один текст.

В общем-то сайты для взрослых, которые вы посещаете и стали ключом к вашим данным.

Да, ваш девайс и всё периферийное оборудование под моим кнотролем

Я залил специальный код , который каждые несколько часов обновляет свои сигнатуры, чтобы программы, которые вы испульзуете для защиты, не могли его распознать.

Благодаря ему я могу включать и выключать микрофон и камеру в любой момент.

Кроме того, у меня есть все копии данных, включая фотографии, социальные сети, переписки и контакты.

Подумав немного, я решил сделать оригинальный ролик. В нём показывается как Вы мастурбируете на ту порнушку, которую просматривали.

То есть слева в кадре Вы, ублажающий себя, а справа порнушка.

Так вот, всего пара кликов мыши и это произведение исскуства увидят ваши друзья и знакомые.

Я думаю вы бы хотели не допустить подобного развития событий.

Поэтому, я хочу предложить вам сделку: Вы мне 650 вечнозелёных американских долларов, а я удаляю все материалы и мы забыли друг о друге.

Поверьте, это очень скромная сумма за мои труды.

Средства необходимо переводить на мой кошелек βitkoin. Если у вас есть с этим трудности - в любой посиковой системе типа гугла или яндекса поищите как пополнить такой кошелек.

Это номер моего βitkoin кошелька - bc1qj3xg8y4v2yq6yhtyecjsyeuujp2w4vuslzawks

На оплату у вас 50 часов, это более чем 2 суток, так что времени вполне достаточно.

В e-mail был встроен таймер (authenticator id 63720 ), который начнёт отсчёт, после того как Вы откроете его и я буду знать сколько времени у Вас осталось

Писать обратно бессмысленно - адрес генерируется автоматически, жаловаться тоже - это чревато.

Если я узнаю, что вы каким-то образом поделились этим e-mail - homevideo будет немедленно распространено.

Следующий раз будьте внимательнее, не обижайтесь и удачи Вам.

Теперь после сброса телефоны самсунг, леново, хонор, хуавей, как и все другие просят аккаунт гугл который был до сброса.

Старый аккаунт большинство не то, что не помнит, но даже его не знали никогда – знакомые поставили и о нем вес сразу забыли.

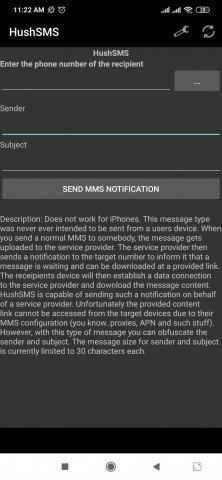

Теперь это проблема и не маленькая – сразу хотят скачать приложение для сброса гугл аккаунта. Такое есть hushsms apk.

Почему apk? Потому что на маркете его нет, а только оттуда происходит автоматическая установка.

Со всех других источников вначале закидывается в память hushsms apk и только потом устанавливается самостоятельно.

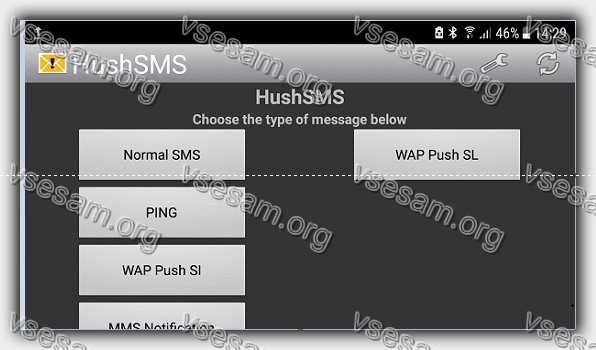

Как пользоваться приложением hushsms for android

Находите другой телефон, не тот с которого нужно удалить гугл аккаунт, а именно другой и скачиваете на него или закидываете, даете разрешение на установку, устанавливаете и запускаете.

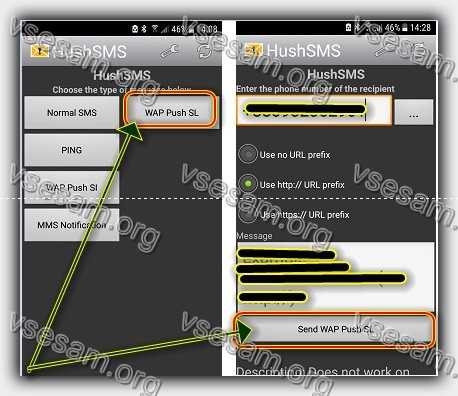

Далее с права нажимаете на кнопку «WAP Push SL». Откроется окно. Ничего не меняете, а только прописываете номер телефона, на котором требуется сброса гугл аккаунта и ниже ссылку на любое видео с ютуб.

Затем отправляете кнопкой «Send WAP Push SL». Оно придет на телефон с которого хотите гугл аккаунт сбросить.

Жмите на ссылку. Запустится ютуб и у вас будет возможность перейти в настройки и гугл аккаунт удалить.

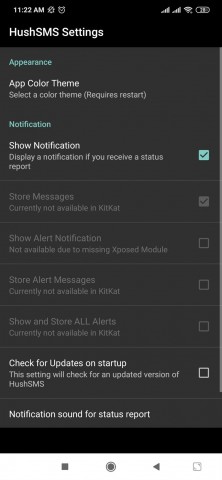

Хотя автор говорит, что приложение работает на всех телефонах, но иногда программа hushsms не отправляет смс.

Появляется ошибка generic failure. Это может происходить из-за оператора. Тогда если есть возможность поменяйте сим карту на другого.

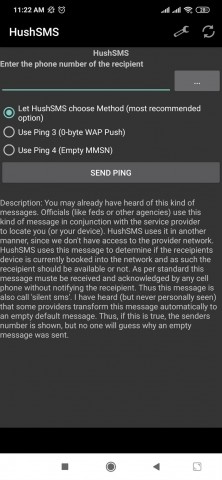

Как это работает

Это приложение HushSMS не использует какой-либо взлом, поэтому оно не является незаконным. Это стандартная функция по стандарту и работает на любом телефоне.

Flash SMS: всегда отображается во всплывающем окне, и его можно просто прочитать, но не сохранить или переслать. Появляется без информации отправителя. Максимальный лимит составляет 160 символов.

WAP PUSH SI (указание услуги): отправляется компаниями для информирования своих клиентов об их программном обеспечении, кредитных картах и т. д. Максимальный лимит составляет 40 символов.

WAP PUSH SL (сервисная нагрузка): отправляйте клиентам от поставщиков для обеспечения хорошего взаимодействия с пользователем. Максимальный лимит составляет 40 символов.

Функции

Приложение HushSMS в основном предназначено для разблокировки FRP смартфонов Android. Лучше всего работает со смартфонами Samsung. С его помощью можно легко разблокировать все новые и старые устройства Samsung.

- ПК или программное обеспечение не требуется

Для работы приложения HushSMS не требуется ПК или программное обеспечение. Вы можете просто установить приложение на свой телефон Android и использовать его.

Пользовательский интерфейс HushSMS прост, продуман и прост в использовании.

Это приложение SMS не требует каких-либо платежей, его можно установить и использовать бесплатно.

Приложение HushSMS открыто доступно для глобального использования, поэтому, где бы вы ни жили, вы можете получить доступ к приложению и пользоваться его преимуществами.

Он сильно сжат по размеру, что облегчает его загрузку и не обременяет ваш телефон.

Приложение HushSMS очень безопасно для использования с нулевым процентом потери данных пользователем.

Для полного понимания происходящего неплохо было бы быть знакомым с основами криптографии, с принципом работы хеш функций (в данной статье SHA-1, SHA-256), а также с такими протоколами как RSA, AES и Diffie-Hellman (приведены ссылки для более подробного ознакомления).

Рассматриваем тележку, так сказать.

Оглавление

Предисловие

Здравствуйте, дорогие хабровчане! Я здесь новенький, поэтому не кидайтесь там палками, помидорами и всем прочим (хотя, кидайтесь, мб, полезнее будет). Как один из всадников ноябрь-декабрьского криптографического апокалипсиса, я пришел вам поведать о протоколе, что используется как в секретной переписке с мамой о покупке продуктов, так и в не очень доброжелательных целях.

21 год на дворе. В чем там сейчас чатятся зуммеры, бумеры, думеры, миллениалы и вот эти все касты? Тележка, конечно, тележка. Каждый из нас хочет, чтобы его самые сокровенные секреты, будь то причудливые мемы, переписки со странными субъектами, да и что уж таить, подписки на аниме-каналы, оставались секретами до конца. Но VK же, вроде, удовлетворяет всем нуждам и потребностям, удобно и доступно. Соглашусь, мы в СНГ выросли уже на этой социальной сети, и она нам как родная (а ее, как и тележку, основал Пашенька). Но на данный момент она переживает не лучшие времена, пытаясь подражать всему и вся, добавляя никому ненужный функционал, а также заполняя ленту невероятным количеством рекламы (на каждые 6 постов, 1 рекламный – ужас). Также, бог весть, что там за защита у VK.

В то же время тележка намного проще и чище в плане функционала и рекламы (пока что). Более того, Пашенька позиционирует свой чатек, как несокрушимую и непоколебимую крепость в плане взлома, а сам алгоритм шифрования MTProto выставлен перед всеми на обозрение. Так давайте поговорим о внутреннем устройстве MTProto, разработанного собственноручно командой тележки с точки зрения криптографии.

High-level описание

А дела в алгоритме обстоят довольно запутанно с первого взгляда. Разработчики тележки, самые что ни на есть храбрецы: взять уже готовые протоколы, по типу Signal – не, скучно; создать свой протокол, используя всевозможные известные алгоритмы с добавлением кучи своих фишек и фокусов, чтобы все было еще секретнее и сложнее – прекрасное решение. Так и появился MTProto.

Начать, пожалуй, нужно с описания работы в целом. MTProto – клиент-серверный набор протоколов, служащий для доступа к серверу из клиентского приложения через незащищенное соединение. Этот набор можно разделить на 3 основные части:

High-level API and Type language: отвечает как за API запросы и ответы, так и за сериализацию данных.

Итак, как я и сказал, мы остановимся на втором уровне, связанном с криптографией и авторизацией (C&A), и поглядим, как вся кухня устроена. В свою очередь данный уровень можно поделить на 3 модуля:

Authorization: этот модуль отвечает за первоначальную авторизацию клиента. Он работает во время первого запуска приложения, чтобы получить ключ авторизации.

Secret chat key exchange and rekeying: данный модуль отвечает за установку сессионного общего секретного ключа между клиентами, используемого в сквозном шифровании.

Терминология

Начать наше путешествие, думаю, стоит с описания всех фигурирующих величин и терминов. Для удобства в статье большинство из них будут написаны на забугорском языке (лучше выделяются, а также легче яндексятся).

Итак, дамы и господа, наша сегодняшняя терминология:

Session_id – случайное 64-битное число, генерируемое клиентом с целью различить отдельные сеансы одного пользователя (на телефоне, на ПК несколько окон).

Padding (12-1024 бит) – добавление ничего не значащих данных к информации, нацеленное на повышение криптостойкости.

Key derivative function (KDF) – функция, формирующая один или несколько секретных ключей на основе секретного значения с помощью псевдослучайной функции (используется SHA-256).

Фух, тяжело, понимаю, прямо как на матане, когда на тебя вываливают гору определений, но крепитесь. Не забудьте открыть в дополнительном окне этот список, чтобы подсмотреть, что за что отвечает (людям с телефона RIP – мотайте).

Клиент-серверное шифрование

Давайте-ка взглянем на схему этого криптографического чуда:

Выглядит не так уж и сложно. Ну что тут: обычный Diffie-Hellman, SHA-256, AES – да и все, делов-то. Но давайте все же немного приоткроем завесу тайны и попробуем разобраться что да как.

В общих словах работа алгоритма такова:

Auth_key в комбинации с ново найденным msg_key определяет при помощи KDF 256-битный aes_key и 256-битный начальный вектор aes_iv.

Создание auth_key

Начнем с самой важной состовляющей, а в то же время с самой замороченной и интересной, с создания auth_key. В основном здесь используется RSA, SHA-1, AES и Diffie-Hellman, а также добавлены некоторые тонкости для еще большей надежности и секретности. Привожу схему (не пугайтесь):

Схема получения AK.

Поехали по порядку:

В течение работы этого алгоритма необходимо делать следующие проверки:

C должен проверить: и являются простыми числами, , порождает циклическую подгруппу по простому основанию.

C и S должны верифицировать, что . Также телеграмм рекомендует, чтобы обе стороны проверяли следующее:.

Так-так, самое мудреное и сложное позади, здесь можно выдохнуть. На самом деле это все не так сложно, если позалипать в схему и вчитаться в ход алгоритма.

Немного про AES IGE

Вы могли заметить, как при создании auth_key, так и в основном алгоритме MTProto учавствует некое шифрование AES IGE. Это всеми любимое AES шифрование, работающее в Infinite Garble Extension режиме. Пару слов про данный режим:

Схема AES IGE.

IGE режим задается следующим цепным равенством:

Наберитесь сил, осталось совсем немного.

Секретные чаты и сквозное шифрование

Окей, вроде все секретно, все отлично. Но это все под защитой покуда у злоумышленника нет доступа до серверов тележки, так как на них хранится вся зашифрованная переписка вместе с ключами для того, чтобы иметь доступ в нескольких сессиях. Так-так, а вдруг я захочу обсудить с другом кто лучший из BTS, но не хотелось бы, чтобы это знали другие. В такой ситуации есть решение – секретные чаты. Давайте перейдем к рассмотрению сквозного шифрования в тележке.

Схема шифрования почти идентична с предыдущей:

Опять же, в общих словах, по очереди происходит 2 идентичных шифрования с разными ключами SK и AK. Нам требуется добыть SK да так, чтобы никто и никогда не знал его. В этом нам опять же поможет всеми любимый алгоритм DH.

Схема получения SK перед вами (довольно знакомая, не правда ли):

Схема получения SK.

Кратко о процессе:

A: получает параметры от S, генерирует (для определения текущей сессии), рассчитывает Отправляет , где – запрос на инициализацию секретного чата от клиента A клиенту B.

B: при согласии на инициализацию секретного чата, получает параметры от S, рассчитываета также и его 64-битный хеш (SHA1). Отправляет .

A: рассчитывает и сверяет хеш (для удостоверения правильной работы клиентского приложения).

Rekeying (смена ключа шифрования)

Схема смены ключа шифрования

На данном этапе, разработчики почувствовали себя в безопасности и решили остановиться.

Заключение

Фух, смотрите, сколько Пашенька и его команда вложила души в секретность тележки, грех не пользоваться. Хотя, криптоаналитики и разработчики были в полном ужасе, увидав кашу из всех этих алгоритмов и своих тонкостей (в данной статье опущено множество технических подробностей, например, расчеты хэшей, а там все очень и очень запутанно).

Теперь запросы правительств о выдаче ключей шифрования звучат уж слишком смешно. Ну а нам, простым смертным, со спокойной душой можно пользоваться всеми нами любимой тележкой, покуда квантовые компьютеры не пришли и не раздали нам подзатыльники за наши математические фокусы.

Надеюсь, мне удалось донести основы того, как функционирует MTProto и стало немного яснее, как устроено шифрование в мессенджерах (устройство общее). А вам спасибо за ваше внимание и приглашаю в комментарии для дальнейшего обсуждения. Буду рад, если кто-то укажет неточности, ежели таковые запреметит.

Читайте также: