Как открыть файл txdrw

Относится к: Azure Information Protection, Windows 10, Windows 8.1, Windows 8

Если у вас Windows или Office 2010, см. AIPи устаревшие Windows и Office версии .

Релевантный для:единый клиент меток Azure Information Protection для Windows.

Если файлы не открываются сразу, возможно, оно открывается в средствах просмотра Azure Information Protection. Этот зритель может открывать защищенные текстовые файлы, защищенные файлы изображений, защищенные PDF-файлы и все файлы с расширением PFILE.

Это приложение автоматически устанавливается в составе клиента единой наклейки Azure Information Protection или его можно установить отдельно. Вы можете установить как этот клиент, так и Microsoft Azure на странице Защиты информации на веб-сайте Майкрософт. Дополнительные сведения об установке этого клиента см. в этой ссылке.

Хотя установка клиента обеспечивает дополнительные функции, для него требуются разрешения локального администратора, а для полной функциональности требуется соответствующая служба для вашей организации. Например, Azure Information Protection.

Установите это приложение, если кто-то из другой организации отправил вам защищенный документ или у вас нет разрешений локального администратора на компьютере.

Чтобы можно было открыть защищенный документ, в приложении должно быть заархивироваться RMS. Office приложения и средства просмотра Azure Information Protection являются примерами приложений с защитой RMS. Список приложений по типу и поддерживаемые устройства см. в таблицах приложений, поддерживаемых RMS.

Message.rpmsg как вложение электронной почты

Запросы на проверку подлинности

Прежде чем вы сможете просмотреть защищенный файл, служба управления правами, которая использовалась для его защиты, должна подтвердить, что у вас есть право на просмотр файла. Служба проверит ваше имя пользователя и пароль. В некоторых случаях эти учетные данные могут быть кэшами, и вы не видите запрос на вход. В других случаях вам будет предложено предоставить свои учетные данные.

Если у вашей организации нет облачной учетной записи (для Microsoft 365 или Azure) и вы не используете эквивалентную версию локальной версии (AD RMS), у вас есть два варианта:

Вы можете подать заявку на бесплатную учетную запись, которая будет принимать ваши учетные данные, чтобы открывать документы, защищенные с помощью управления правами. Чтобы применить эту учетную запись, щелкните ссылку, чтобы применить к RMS для отдельных пользователей и использовать адрес электронной почты компании, а не личный адрес электронной почты.

Просмотр защищенного файла

Откройте защищенный файл (например, дважды щелкнув файл или вложение или щелкнув ссылку на файл). Если вам будет предложено выбрать приложение, выберите Azure Information Protection Viewer.

Если вы видите страницу Войти или Зарегистрироваться:нажмите кнопку Войти и введите свои учетные данные. Если защищенный файл был отправлен вам в виде вложения, укажите тот же адрес электронной почты, который использовался для его отправки.

Если у вас нет учетной записи, которую можно принять, см. раздел Запросы на проверку подлинности на этой странице.

Версия файла, которая будет работать только для чтения, откроется в Azure Information Protection Viewer или в приложении, связанном с расширением имени файла.

Если вам нужно открыть дополнительные защищенные файлы, вы можете перейти к ним непосредственно из средства просмотра с помощью параметра Открыть. Выбранный файл заменяет исходный файл в оке просмотра.

Если защищенный файл не открывается и у вас установлен полный клиент Azure Information Protection, попробуйте восстановить Параметры. Чтобы получить доступ к этому параметру, в Приложение Office кнопку Конфиденциальность, справка и сброс отзывовПараметры .

Другие инструкции

Дополнительные инструкции в руководстве пользователя Azure Information Protection:

Навеяно древними воспоминаниями… Проходят года и десятилетия, сменяют друг друга названия операционных систем, но кое-что всё же остаётся неизменным. Среди всего многообразия околохакерского ПО меня всегда удивлял HIEW; непостижимым образом этой консольной программе удаётся бороться со временем и быть популярной даже сегодня. HIEW занял свою нишу и стал основным инструментом промышленного вирусного аналитика. Вам может показаться это странным и неудобным, но использовать HIEW для вирусного анализа — очень эффективно.

Итак, начнём-с, пожалуй.

Задача: выделить и классифицировать вредоносное ПО среди горы исполняемых файлов.

Решение: использовать динамический анализ неудобно, IDA долго (и дорого), вывод — используем HIEW.

Опишем примерный алгоритм экспресс анализа исполняемого файла на вредоносность. Первое, что необходимо сделать — выявить возможное заражение анализируемого объекта файловым вирусом.

Загрузим исполняемый файл в HIEW и посмотрим, в какую секцию указывает точка входа (Enter, F8, F6). Здесь возможно несколько случаев.

Вариант первый. Точка входа указывает куда-то в область заголовка PE-файла. Вариант тривиален и обнаруживается визуальным просмотром файла в текстовом режиме.

Вариант второй. Точка входа указывает на последнюю секцию исполняемого файла. Это тоже очень подозрительно и, скорее всего, свидетельствует о заражении файла. Рассмотрим несколько примеров.

Точка входа имеет следующий вид:

Натренированный глаз режет применение инструкции call +5, что очень не характерно для обычного компилятора. Так же интересна строка 0x0048с030, где, вероятно, происходит ручная работа с заголовком PE-файла. Посмотрим на атрибуты секции:

Напрашивается очевидный вывод: анализируемый объект заражён файловым вирусом. В данном случае это разновидность вируса Virut.

Вообще, заражение последней секции файла очень популярная техника, не требующая больших усилий. Заражение легко определить по наличию осмысленного либо зашифрованного кода в последней секции, совершенно для этого не предназначенной. Например, в секции ресурсов, данных, перемещаемых элементов и т.д.

Иногда можно встретить следующую картину:

Вердикт очевиден – файл заражён. После байт, оставленных в конце файла для выравнивания компилятором, следует не только осмысленный код, но и сама точка входа.

Сделаем небольшое лирическое отступление от экспресс-анализа. Напрашивается вопрос: можно ли с HIEW исследовать динамически-расшифровывающиеся объекты? На удивление, это часто удаётся сделать. Рассмотрим предыдущий пример с вирусом Virut. Код вируса невелик, местами зашифрован и расположен в конце файла. Немножко полистав дизассемблерный листинг, натыкаемся на это:

Здесь нетрудно увидеть простейший цикл расшифровки. Однако в случае статического анализа мы не можем определить, что и с каким ключём тут расшифровывается. Но! Вспомним, что HIEW поддерживает поиск перекрёстних ссылок, наведём курсор на начало цикла расшифровки, нажмём F6 и поищем вызовы интересующего нас участка кода:

Очень вероятно, что это и есть код, вызывающий процедуру расшифровки. В этом случае зашифрованный участок находиться по адресу 0x0048c155 ([EAX]), а одно-байтовый ключ находиться по адресу 0x0048c154 ([EAX-1]). Размер блока — 0x12b2 байт.

Чтобы произвести расшифровку, пользователи IDA побежали бы писать скрипт на idc или питоне. В отладчике, вообще, ничего делать не пришлось бы. Пользователи же HIEW используют встроенные средства обработки блоков данных. Опишем требуемый алгоритм шифрования, выделим границы блока в режиме 16-ричного редактора и запустим скрипт.

Встроенное средство обработки блоков имеет Intel-подобный синтаксис и позволяет производить несложные преобразования по 8, 16, 32 и 64 бита. В результате расшифровки получим вполне пригодные для анализа данные:

Вернёмся снова к экспресс-анализу. Вариант третий. Точка входа указывает туда, куда ей и положено — в секцию кода. Для обнаружения заражения требуется небольшой опыт. Рассмотрим несколько примеров.

В глаза бросаются инструкции call +5; pop reg. Данный приём очень характерен при написании базо-независимого кода. Следует отметить, что вместо прямого перехода на тело вируса часто используются инструкции типа push reg; retn либо mov reg, addr; call reg и другие вариации на эту тему. Нормальные же компиляторы обычно так не поступают, по крайней мере, уж не на точке входа, а в каком-нибудь виртуальном классе. Из всего этого можно сделать вывод, что данный экземпляр так же заражён файловым вирусом. В данном случае это — небезызвестный Sality.

Двигаемся дальше. Допустим мы встретили следующий код:

Несмотря на то, что точа входа сразу указывает на call и jmp, файл не заражён, и это стандартное начало программы С/C++, скомпилированной Microsoft Visual Studio 2010. Данный пример скорее исключение. Обычно при заражении кодовой секции вредоносный код дописывается либо в её конец (при наличии достаточного количества места), либо делается jmp на вредоносный код прямо с точки входа. Компиляторы же обычно начинают выполнение программы с вызова стандартной функции, имеющей стандартный пролог:

Здесь мы видим начало программы, скомпилированной с помощью компилятора Visual Studio C++ 6.0. Точка входа указывает на стандартный пролог, далее следует установка собственного обработчика исключений.

Рассмотрим следующий код:

Здесь точка входа указывает на уже известную нам последовательность push addr; retn. Перед нами — Rustock.

После анализа точки входа неплохо произвести просто просмотр секций и оверлеев файла. Иногда встречаются следующие экземпляры:

В данном примере, в оверелее, вероятно, записано зашифрованное тело оригинальной программы. Суть механизма «заражения» можно понять из следующего кода:

По сути, «вирус» заражает файлы следующим образом: полностью зашифровывает оригинальный исполняемый файл, перемещает данные себе в оверлей и перезаписывает получившимся файлом оригинальную программу. При запуске программа расшифровывает оригинальный файл, записывает его на диск во временную директорию и запускает с оригинальными параметрами командной строки.

На этом вирусный анализ как таковой заканчивается. Обнаружить более сложные заражения за короткое время в режиме промышленного аналитика затруднительно (личное мнение). Далее идёт работа по определению вредоносного функционала самого анализируемого файла.

Различные вымогатели, фейковые антивирусы и т.п. обнаруживаются просто при беглом просмотре файла в текстовом режиме:

Поскольку ни для кого не секрет, что в России производиться достаточное количество вредоносного ПО, то возможнось работы HIEW с русскими кодировками из коробки сильно облегчает жизнь вирусному аналитику.

Так же HIEW позволяет на глаз определить зашифрованные участки файла. Специфика кода и данных такова, что в них присутствует много избыточности, а особенно нулевых байтов. Поэтому при обнаружении, например, следующего блока данных…

… можно сделать вывод, что эти данные зашифрованы. Можно ли их статически расшифровать? В данном случае нам повезло, и мы снова ограничимся одним HIEW. Перейдём на начало зашифрованных данных и поищем перекрёстные ссылки:

Сразу же находим требуемый цикл расшифровки. Всё, дело почти сделано. Выделяем зашифрованный блок, пишем скрипт:

И расшифровываем вредоносниый код:

В случае невозможности быстрой расшифровки, файл направляется на более глубокий анализ, но это уже другая история.

Далее по плану идёт определение стандартных троянских программ типа Zeus, SpyEye, Carberp и других. По словам, опытный вирусный аналитик идентифицирует их с первого взгляда (автор же проверить данное заявление не имеет возможности).

В итоге мы можем анализировать и классифицировать экземпляры с практически нереальной скоростью: 1 объект менее чем за 10 минут. Видимо это и стало залогом успеха такой легендарной программы как HIEW.

Практически каждый сталкивался с некоторыми проблемами при открытии неизвестных файлов при работе на компьютере. Это может быть очень сложно. Однако такие проблемы, не только с файлами SLDDRW, могут быть решены стандартным способом. Следуйте инструкциям ниже, и мы можем гарантировать, что ваша проблема с открытием SLDDRW будет решена!

SLDDRW расширение файла

- Тип файла SolidWorks Drawing Format

- Разработчик файлов Dassault Systemes

- Категория файла Файлы CAD

- Рейтинг популярности файлов

Как открыть файл SLDDRW?

Если данная учетная запись пользователя не имеет необходимых разрешений для открытия файлов с расширением SLDDRW , весьма вероятно, что в системе пользователей не установлена программа, поддерживающая данные файлы. Ниже приведен список действий, которые пользователь должен выполнить для решения наиболее распространенных проблем.

Шаг 1. Загрузите и установите приложение, которое поддерживает SLDDRW файлы

После установки приложения система должна автоматически открывать SLDDRW файлы с данным приложением. Ниже приведен список соответствующих программ, а также операционных систем, для которых они доступны:

Программы, поддерживающие SLDDRW файлы

WindowsШаг 2. Убедитесь, что файлы SLDDRW связаны с соответствующим программным обеспечением

Возможно, что приложение, которое поддерживает файлы SLDDRW, не связано с такими файлами. В этом случае программа должна быть вручную связана с файлами SLDDRW (щелкните правой кнопкой мыши значок файла → Свойства → Вкладка «Общие» → В подменю «Открыть с помощью» и нажмите кнопку «Изменить». Система отобразит список предлагаемых программы, которые поддерживают SLDDRW файлы. Выберите приложение, установив флажок «Всегда использовать выбранное приложение для открытия файлов такого типа». Система сохранит эту информацию в своем реестре и будет использовать ее для открытия SLDDRW файлов с выбранной программой. ,

Изменение SLDDRW ассоциации файлов в реестре

Ассоциация файлов для файлов SLDDRW может быть отредактирована вручную путем редактирования соответствующей записи в системном реестре Windows. Тем не менее, это не рекомендуется, так как это может привести к ошибкам в реестре, если это не сделано должным образом, и может даже повредить систему.

В этом посте мы покажем вам, как открывать и просматривать экспортированные файлы .TSV на ПК с Windows 10 с помощью Excel. Вы также можете использовать бесплатное программное обеспечение для просмотра файлов TSV или онлайн-инструменты. TSV или файлы значений, разделенные табуляцией, содержат текстовые данные, которые можно преобразовать в формат электронной таблицы. Файл значений, разделенных табуляцией, представляет собой простой текстовый формат для хранения данных в табличной структуре.

Открывать файлы TSV на ПК с Windows 10

Следуйте подробной процедуре, чтобы извлечь данные из файла .TSV:

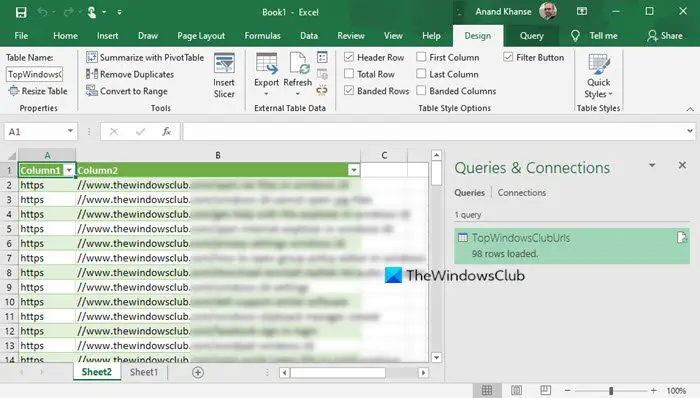

1]Щелкните ячейку, из которой вы хотите вставить данные. Для простоты объяснения я выбрал ячейку A1.

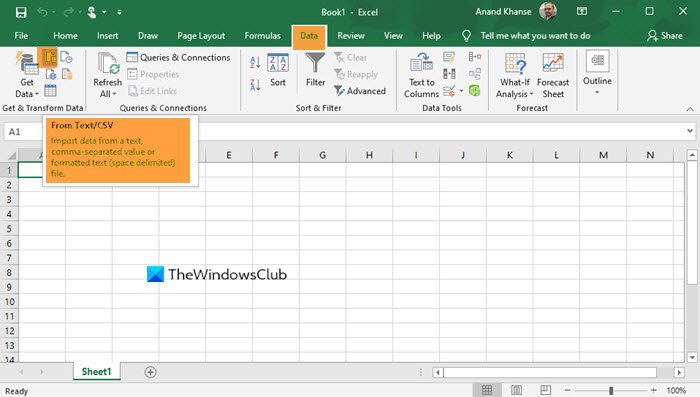

2]Перейдите к Данные вкладка и в Получение и преобразование данных раздел, выберите Из текста / CSV.

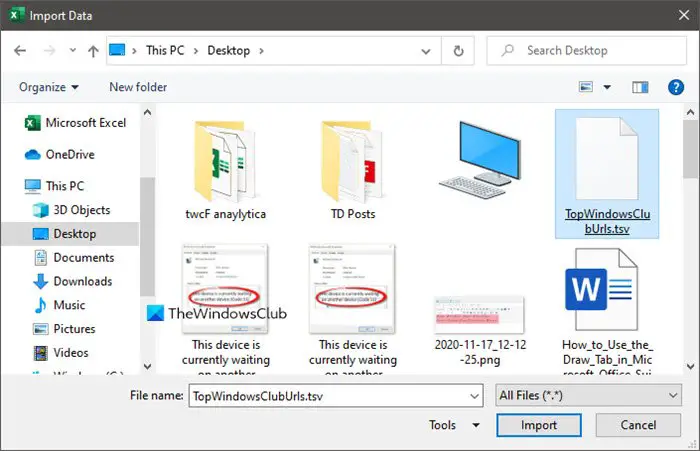

3]Просмотрите файл .TSV и откройте его. Обратите внимание, что вам нужно будет выбрать опцию из раскрывающегося меню «Все файлы», поскольку формат .TSV не входит в число обычных опций.

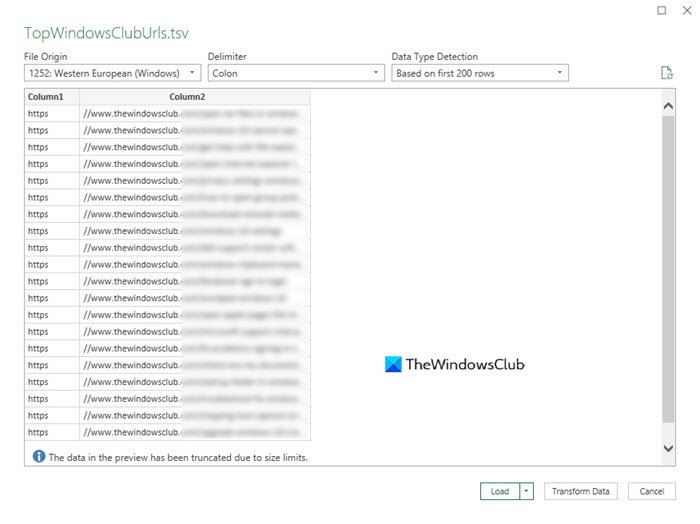

5]Проверьте отображаемые данные и после проверки формата выберите Нагрузка.

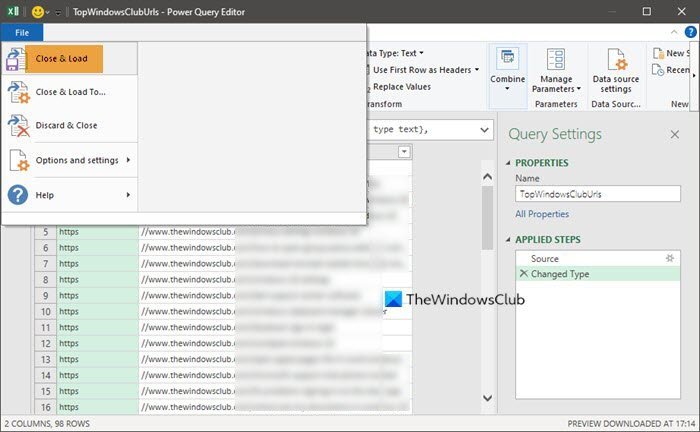

6]В следующем окне выберите опцию «Закрыть и загрузить».

7]Данные будут воспроизведены на листе Excel в виде таблиц.

Так было с Microsoft Excel, однако вы также можете просматривать эти данные с помощью других программ просмотра файлов TSV.

Бесплатное программное обеспечение для просмотра файлов TSV и онлайн-инструменты

Начнем с того, что файлы .TSV можно просматривать во всех текстовых редакторах, таких как Блокнот, Wordpad и Microsoft Word. Однако проблема в том, что они не организуют данные в электронной таблице или табличном формате. Весь смысл создания файла .TSV состоит в том, чтобы убедиться, что данные находятся в формате .TSV. Вот еще несколько бесплатных приложений, которые могут вам помочь:

- Apache OpenOffice

- LibreOffice

- Microsoft Excel онлайн

- Таблицы Google.

1]Apache OpenOffice

2]LibreOffice

3]Microsoft Excel Online

4]Google Таблицы

Пожалуйста, дайте нам знать, если у вас есть какие-либо дополнительные предложения в разделе комментариев.

Читайте также: