Как определить ддос атаку на компьютер

Атаки типа «распределенный отказ в обслуживании» (DDoS) являются реальной и растущей угрозой для бизнеса во всем мире. Эти атаки, направленные на то, чтобы ускользнуть от обнаружения самыми популярными инструментами сегодняшнего дня, могут быстро вывести из строя целенаправленный бизнес, жертвуя жертвами тысячи, если не миллионы долларов потерянных доходов и производительности. Принимая новые специально разработанные решения, разработанные специально для обнаружения и поражения DDoS-атак, предприятия могут беспрепятственно вести свои бизнес-операции.

DDoS-атаки — это оружие массового разрушения. В отличие от атак доступа, которые проникают в периметры безопасности, чтобы украсть информацию, атаки DDoS парализуют интернет-системы подавляющими серверами, сетевыми ссылками и сетевыми устройствами (маршрутизаторами, брандмауэрами и т. д.) С фиктивным трафиком.

DDoS появляется как оружие выбора для хакеров, политических «хактивистов», кибер-вымогателей и международных кибер-террористов. Легко запускаемые против ограниченной защиты, DDoS-атаки не только нацелены на отдельные веб-сайты или другие серверы на краю сети — они подчиняют себе сеть. Атаки начали явно нацеливать сетевую инфраструктуру, такую как агрегирование или основные маршрутизаторы и коммутаторы, или серверы доменных имен (DNS) в сети провайдера. В октябре 2002 года предвестником будущих масштабных атак была грубая DDoS-атака, которая затронула 8 из 13 корневых DNS-серверов, критически важных систем, которые служат дорожной картой практически для всех интернет-коммуникаций.

Растущая зависимость от Интернета оказывает влияние успешных атак DDoS — финансовых и других — все более болезненных для поставщиков услуг, предприятий и правительственных учреждений. И новые, более мощные инструменты DDoS обещают развязать еще более разрушительные атаки в ближайшие месяцы и годы.

Поскольку атаки DDoS являются одними из самых трудных для защиты от них, адекватное и эффективное реагирование на них создает огромную проблему для всех интернет-зависимых организаций. Сетевые устройства и традиционные технологии защиты периметра, такие как брандмауэры и системы обнаружения вторжений (IDS), хотя и являются важными компонентами общей стратегии безопасности, сами по себе не обеспечивают комплексную защиту DDoS. Вместо этого защита от нынешнего нападения DDoS, угрожающего доступности Интернета, требует целенаправленной архитектуры, которая включает в себя способность специально обнаруживать и преодолевать все более сложные, сложные и обманные атаки.

УГРОЗА DDOS

Атака DDoS направляет сотни или даже тысячи скомпрометированных «зомби» против одной цели. Эти хосты-зомби невольно набираются из миллионов незащищенных компьютеров, которые получают доступ к Интернету через высокоскоростные, «всегда-подключенные» соединения. Посадив на этих машинах коды «спальных», хакеры могут быстро построить легион зомби, все ждут команды для запуска атаки DDoS. При достаточном участии хозяев зомби объем атаки может быть поразительным.

Влияние DDoS-атак

Эффект успешной атаки DDoS широко распространен. Производительность сайта сильно скомпрометирована, что приводит к разочарованию клиентов и других пользователей. Соглашения об уровне обслуживания (SLA) нарушаются, вызывая дорогостоящие кредиты обслуживания. Репутация компании потускнела, иногда надолго. Потерянный доход, потеря производительности, увеличение расходов на ИТ, судебные издержки — потери просто продолжают расти.

Числа ошеломляют. Оценки от Forrester, IDC и Yankee Group прогнозируют, что стоимость 24-часового перерыва для крупной компании электронной коммерции приблизится к 30 миллионам долларов США. По данным Yankee Group, поток DDoS-атак против Amazon, Yahoo, eBay и других крупных сайтов в феврале 2000 года привел к предполагаемому кумулятивному убытку в размере 1,2 млрд. Долл. США. А в январе 2001 года Microsoft потеряла около 500 миллионов долларов США в течение нескольких дней после атаки DDoS на своем сайте. Очевидно, что компании должны предпринять шаги, чтобы защитить себя от этих злонамеренных атак, поддерживая защиту в своих многочисленных уязвимых местах.

Внутри DDoS-атаки

Как работают DDoS-атаки? Воспользовавшись интернет-протоколами и фундаментальным преимуществом интернет-доставки пакетов данных практически из любого источника в любой пункт назначения, без предрассудков.

По сути, именно поведение этих пакетов определяет DDoS-атаку: либо слишком много подавляющих сетевых устройств, либо серверов, либо они намеренно неполны, чтобы быстро потреблять ресурсы сервера. Что мешает DDoS-атакам настолько трудно предотвратить, что незаконные пакеты неразличимы от законных пакетов, что затрудняет обнаружение. Типичное сопоставление образцов подписи, выполняемое IDS, не работает. Многие из этих атак также используют поддельные исходные IP-адреса, тем самым ускоряя идентификацию источника с помощью средств мониторинга на основе аномалий, которые ищут необычно большие объемы трафика, исходящего из определенного источника.

Ниже перечислены два основных типа DDoS-атак:

Угроза DDoS становится все более разрушительной

Растущая тенденция среди злоумышленников DDoS заключается в использовании сложных методов спуфинга и основных протоколов (вместо несущественных протоколов, которые могут быть заблокированы), чтобы сделать атаки DDoS еще более скрытными и разрушительными. Эти атаки, которые используют законные протоколы и службы приложений, очень трудно идентифицировать и победить; Использование фильтрации пакетов или ограничение скорости просто завершает задачу злоумышленника, закрывая все, что приводит к отказу от законных пользователей.

Неправильные способы борьбы с DDoS

Черные дыры (blackholing)

Blackholing описывает процесс предоставления услуг, блокирующий весь трафик, предназначенный для целевого предприятия, с помощью которого поылают переадресованный трафик в «черную дыру», где он отбрасывается, чтобы сохранить сеть провайдера и других своих клиентов. Поскольку законные пакеты отбрасываются вместе с вредоносным трафиком, blackholing не является решением. Жертвы теряют весь свой трафик — и атакующий выигрывает.

Маршрутизаторы

Многие считают, что маршрутизаторы, которые используют списки управления доступом (ACL) для фильтрации нежелательного трафика, защищают от DDoS-атак. И это правда, что ACL могут защищать от простых и известных DDoS-атак, таких как атаки ping, путем фильтрации ненужных, ненужных протоколов.

Тем не менее, сегодняшние DDoS-атаки обычно используют действительные протоколы, которые необходимы для присутствия в Интернете, что делает протокол фильтрации менее эффективной защитой. Маршрутизаторы также могут останавливать недопустимые пространства IP-адресов, но злоумышленники обычно обманывают действительные IP-адреса, чтобы избежать обнаружения. В общем, хотя ACL маршрутизатора действительно обеспечивают первую линию защиты от базовых атак, они не оптимизированы для защиты от следующих сложных типов DDoS-атак:

Другая стратегия предотвращения DDoS на основе маршрутизатора — использование переадресации обратного пути Unicast (uRPF) для остановки поддельных атак исходящей стороны — обычно неэффективна в отношении сегодняшних DDoS-атак, поскольку основной принцип uRPF заключается в блокировании исходящего трафика, если IP-адрес не принадлежит В подсеть. Однако, поскольку злоумышленники могут обманывать исходные IP-адреса из той же подсети, за которой они сидят, такая стратегия может быть легко побеждена. Кроме того, для того, чтобы uRPF был действительно эффективным, он должен быть реализован перед каждым потенциальным источником атаки — выполнение, которое было бы трудно, если не невозможно, выполнить.

Брандмауэры

Хотя IDS обеспечивают отличные возможности обнаружения атаки на уровне приложений, у них есть слабость: они не могут обнаруживать атаки DDoS с использованием действительных пакетов, и большинство современных атак используют действительные пакеты. Хотя IDS действительно предлагают некоторые возможности, основанные на аномалии, которые необходимы для обнаружения таких атак, они требуют обширной ручной настройки экспертами и не определяют конкретные потоки атаки.

Еще одна потенциальная проблема с IDS как защитной платформой DDoS заключается в том, что они только обнаруживают — они ничего не делают для смягчения последствий атаки. Решения IDS могут рекомендовать фильтры для маршрутизаторов и брандмауэров, но, как описано ранее, они не совсем эффективны для смягчения современных сложных DDoS-атак. Требуемые IDS — это дополнительное решение для смягчения последствий, которое обеспечивает следующий уровень идентификации конкретного потока атаки, интегрированный с немедленными возможностями обеспечения соблюдения.

Таким образом, IDS оптимизированы для обнаружения атаки на уровне приложений на основе сигнатур. Поскольку сложные атаки DDoS определяются аномальным поведением на уровнях 3 и 4, текущая технология IDS не оптимизирована для обнаружения или смягчения DDoS.

Ручная обработка, используемая как часть защиты от DDoS, случаются слишком поздно и неэффективны. Первый ответ жертвы на DDoS-атаку обычно заключается в том, чтобы попросить ближайшего провайдера соединений по восходящему потоку — провайдера интернет-услуг (ISP), хостинг-провайдера или базового оператора — попытаться идентифицировать источник. С поддельными адресами это может быть долгим и утомительным процессом, который требует сотрудничества между многими провайдерами. И хотя источник может быть идентифицирован, его блокирование будет означать блокирование всего трафика — хорошего и плохого.

Другие стратегии

Чтобы противостоять атакам DDoS, корпоративные операторы рассмотрели различные стратегии, такие как избыточное предложение, то есть покупку избыточной полосы пропускания или избыточных сетевых устройств для обработки любых всплесков спроса. Такой подход не особенно экономичен, особенно потому, что он требует добавления избыточных сетевых интерфейсов и устройств. И независимо от первоначального эффекта, атакующим просто нужно увеличить объем атаки, чтобы победить дополнительную мощность.

Кейсы для защиты доступности

В любом бизнесе, имеющем присутствие в Интернете, есть множество причин — экономических и иных — вкладывать средства в защиту DDoS. Крупные предприятия, правительственные организации, поставщики услуг — все должны защищать компоненты своей инфраструктуры (веб-серверы, DNS-серверы, серверы электронной почты и чатов, брандмауэры, коммутаторы и маршрутизаторы), чтобы сохранить целостность бизнес-операций и повысить эффективность использования технического персонала.

Модели ROI для защиты от DDoS

Конечно, внедрение полной защиты DDoS несет свои собственные затраты. Однако возврат инвестиций (ROI) для реализации такой программы является убедительным.

- Защита электронной коммерции и DDoS для сайтов электронной коммерции может окупиться в течение нескольких часов по сравнению со стоимостью потенциальных потерь, связанных с DDoS-атакой. Транзакционные объемы сайта электронной коммерции, средний доход за транзакцию, доход от рекламы, нематериальные активы, такие как капитал бренда и юридические обязательства, а также время технического персонала, необходимое для восстановления атакованного сайта, должны учитываться при определении финансового воздействия любого связанного с DDoS простоя. Добавьте вероятность того, что защита DDoS может позволить понизить рейтинг менее дорогим каналам связи, а показатели ROI станут еще более впечатляющими.

- Поставщики услуг . Для поставщиков услуг, поддерживая свою собственную сеть, есть огромные последствия для инвестиций. Если атакуется инфраструктура провайдера (маршрутизаторы, DNS и т. д.), Все службы для клиентов терпят неудачу, что приводит к нарушениям SLA. Стоимость защиты DDoS — это страхование от катастрофических сбоев, которые будут стоить более значительных бизнес-заказов с точки зрения как доходов, так и отрицательных отношений с клиентами.

Однако исключение издержек не является единственной мотивацией для провайдеров хостинга, транзита и услуг для реализации полного решения DDoS. Для этих пользователей защита от DDoS также может предлагаться как услуга с добавленной стоимостью, которая создает новые потоки доходов и обеспечивает конкурентную дифференциацию.

Смягчение угрозы DDoS

Принятие DDoS-атак требует нового подхода, который не только обнаруживает все более сложные и обманчивые нападения, но и смягчает последствия атаки для обеспечения непрерывности бизнеса и доступности ресурсов.

Полная защита от DDoS построена на четырех ключевых темах:

1. Смягчить, а не просто обнаружить.

2. Аккуратно отличить хороший трафик от плохого трафика, чтобы сохранить непрерывность бизнеса, а не просто обнаружить общее присутствие атаки.

3. Включите производительность и архитектуру для развертывания апстрима для защиты всех уязвимых мест.

4. Поддержать надежную и экономичную масштабируемость.

Защита DDoS, построенная на этих концепциях, обеспечивает следующие атрибуты защиты:

- Позволяет мгновенно реагировать на атаки DDoS с помощью интегрированных механизмов обнаружения и блокировки даже во время поддельных атак, когда постоянно изменяются идентификаторы и профили атак

- Обеспечивает более полные возможности проверки, чем фильтры статического маршрутизатора или сигнатуры IDS могут сегодня обеспечить

- Обеспечивает распознавание аномалий на основе поведения для обнаружения действительных пакетов, отправленных с вредоносными намерениями для наводнения службы

- Определяет и блокирует отдельные поддельные пакеты для защиты законных бизнес-транзакций

- Предлагает механизмы, предназначенные для обработки огромного объема DDoS-атак, не страдающих той же судьбой, что и защищенные ресурсы

- Включает развертывание по требованию для защиты сети во время атак без введения точки отказа или наложения масштабирующих затрат встроенного решения

- Процессы (со встроенным интеллектом) только загрязняют потоки трафика, что помогает обеспечить максимальную надежность и минимальные затраты на масштабирование

- Избегает использования ресурсов сетевых устройств или изменений конфигурации

- Использует стандартные протоколы для всех коммуникаций, что обеспечивает максимальную совместимость и надежность

Заключение

Атаки DDoS будут продолжать расти в масштабе и серьезности благодаря более мощным (и легко доступным) средствам атаки, множественным точкам уязвимости Интернета и растущей зависимости бизнеса от Интернета. По мере роста стоимости этих атак поставщики, предприятия и правительства должны реагировать на защиту своих инвестиций, доходов и услуг.

Требуется новый тип решения, дополняющий существующие решения безопасности, такие как брандмауэры и IDS, не только обнаруживая самые сложные атаки DDoS, но также предоставляя возможность блокировать все более сложные и трудно обнаруживаемые атаки, не влияя на законный бизнес сделки. Такой подход требует более тщательного контроля и анализа трафика атак, чем могут обеспечить сегодняшние решения.

О решении, которое помогает обнаруживать эти самые атаки и которое принято у нас в сети, я и хотел бы рассказать. Оно бесплатно, основывается на анализе данных NetFlow, поэтому просто и весьма эффективно.

На самом деле систем для обнаружения Ddos-атак основанных на анализе данных протоколов NetFlow/SFlow/IPFIX существует довольно много (вероятно почти все?). В первом приближении, суть всех таких систем сводится к установлению порогов по количеству пакетов/потоков/октетов на определенный тип трафика к конкретному IP, при превышении которого система сигнализирует о возможной атаке. И наше решение ничем от них в этом плане не отличается. Однако, основная проблема – большинство из них платные. А бесплатные версии предлагают довольно грубый анализ, который часто неэффективен (к примеру, позволяет устанавливать порог только на весь трафик к конкретному IP, без его предварительной фильтрации, что в случае анализа транзитного трафика почти всегда бесполезно).

Итак, сперва необходимо настроить протокол NetFlow на сетевом оборудовании с минимально возможным active timeout (интервал с котором экспортируются данные с оборудования на коллектор) — это 60с для Cisco и Juniper.

В качестве core-маршрутизатора у нас выступает Juniper MX480, он и будет заниматься отправкой телеметрии. Сначала настраиваем сэмплинг:

- rate и run-length отвечают за семплирование статистики. Для анализа трафика берется один из 2000 пакетов. Данные взяты из рекомендаций Juniper для 10G интерфейсов. (К удивлению обнаружил, что сейчас не могу найти этих рекомендаций)

- flow-active-timeout 60; — вышеуказанный интервал с котором экспортируются днные на коллектор

- flow-inactive-timeout 15; — интервал неактивности, после которого поток считается завершенным.

- autonomous-system-type origin; — Экспортировать номер AS источника (Для нашей задачи не нужно, но для Traffic Engineering необходимая вещь)

- version 5 — здесь надо сделать небольшое отступление. Выбор 5й версии, а не 9й обусловлен двумя причинами. Во-первых, для работы 9й версии нужна доп плата в Juniper. Во-вторых, выбранный коллектор должен понимать 9ую версию (спойлер: он не понимает). Однако для нашей задачи вполне подойдет и 5ая версия.

Далее, нам необходимо настроить NetFlow коллектор, который будет собирать данные статистики с оборудования.

В качестве коллектора решено было использовать многим знакомый flow-capture из набора утилит flow-tools. Именно набор утилит, который позволяет строить разнообразные и подробные отчеты на основе собранной статистики является главным достоинством этого пакета. (К слову в наборе утилит также есть и flow-dscan для обнаружения сканирования хостов/портов и другой нежелательной активности). В недостатки можно записать отсутствие веб-оболочки и отсутствие поддержки 9й версии NetFlow. Однако, повторюсь, гибкость таких утилит как flow-nfilter, flow-report и, конечно же, свободное распространение с легкостью все перекрывают.

Сервер, на котором работает коллектор, в нашем случае под FreeBSD (конечно flow-tools доступен и для linux).

Добавляем в /etc/rc.conf:

Из всего набора утилит flow-tools нас будут интересовать три:

-

Flow-nfilter – позволяет фильтровать статистику по таким параметрам как ip адрес/протокол/порт. Нам она нужна будет для своеобразного белого списка IP, которые нужно исключить из проверки. Например, ip-адреса гугл-кэш серверов в вашей сети (или любых других кэшей), где достаточно высокий поток трафика может ложно сигнализировать о ддос-атаке. Создадим файл filters.cfg с фильтром (ip-адреса для примера):

-

ip-destination-address/ip-source/destination-port – группировка потоков, как не сложно догадаться, по ip-destination адресу, source/dest порту. Это значит, что будут объединены все потоки с одинаковыми ip-destination-address & ip-source & destination-port и представлены в отчете в отсортированном порядке, например, по потокам или пакетам (если конечно эту сортировку задать). Такого рода отчет позволит выявить так называемые DDoS-атаки с отражением на какой-нибудь сервис. К примеру, если зафиксировано аномально большое количество потоков с порта 53 на порт 80 какого-нибудь хоста, можно говорить о возможной атаке. Это удобно, так как в большинстве случаев такого рода потоков немного, и при правильно настроенном пороге можно выявить атаку даже с минимальным результирующим трафиком. Для того что бы задать отчет, нужно создать файл с его описанием. Создадим файл reports.cfg:

Код скрипта я приводить не буду, он с файлами filters.cfg и reports.сfg доступен на GitHub

Для его работы достаточно сконфигурировать некоторые параметры в config.ini. И добавить его в крон на исполнение в каждую минуту.

В частности, задать пороги для отчетов в зависимости от интенсивности трафика в вашей сети, а также от настроек семплинга NetFlow на сетевом оборудовании.

Кто может пострадать от DoS и DDoS атак

Схема, иллюстрирующая суть DDoS-атаки:

Иногда воздействие проводится с целью вымогательства, злоумышленник при этом открыто требует от владельца ресурса деньги за прекращение атаки.

На сервера государственных компаний и известных организаций нередко нападают анонимные группы высококвалифицированных хакеров с целью воздействия на должностных лиц или вызова общественного резонанса.

Как проводятся атаки

Принцип действия DoS и DDoS-атак заключается в отправке на сервер большого потока информации, который по максимуму (насколько позволяют возможности хакера) загружает вычислительные ресурсы процессора, оперативной памяти, забивает каналы связи или заполняет дисковое пространство. Атакованная машина не справляется с обработкой поступающих данных и перестает откликаться на запросы пользователей.

Так выглядит нормальная работа сервера, визуализированная в программе Logstalgia:

Эффективность одиночных DOS-атак не слишком высока. Кроме того, нападение с личного компьютера подвергает злоумышленника риску быть опознанным и пойманным. Гораздо больший профит дают распределенные атаки (DDoS), проводимые с так называемых зомби-сетей или ботнетов.

Так Logstalgia показывает DDoS-атаку:

Войти в состав ботнета может абсолютно любой компьютер. И даже смартфон. Достаточно подхватить троянца и вовремя его не обнаружить. Кстати, самый крупный ботнет насчитывал почти 2 млн машин по всему миру, а их владельцы понятия не имели, чем им приходится заниматься.

Способы нападения и защиты

Флуд, говоря простым языком, это информация, не несущая смысловой нагрузки. В контексте DoS/DDoS-атак флуд представляет собой лавину пустых, бессмысленных запросов того или иного уровня, которые принимающий узел вынужден обрабатывать.

![повышение нагрузки на сервер]()

Как защититься от флуда

Перегрузка аппаратных ресурсов

Существуют разновидности флуда, которые воздействуют не на канал связи, а на аппаратные ресурсы атакуемого компьютера, загружая их по полной и вызывая зависание или аварийное завершение работы. Например:

-

Создание скрипта, который разместит на форуме или сайте, где у пользователей есть возможность оставлять комментарии, огромное количество бессмысленной текстовой информации, пока не заполнится всё дисковое пространство.

![сервера]()

Как защититься от перегрузки аппаратных ресурсов

- Увеличить производительность оборудования и объем дискового пространства. При работе сервера в штатном режиме свободными должны оставаться не менее 25-30% ресурсов.

- Задействовать системы анализа и фильтрации трафика до передачи его на сервер.

- Лимитировать использование аппаратных ресурсов компонентами системы (установить квоты).

- Хранить лог-файлы сервера на отдельном накопителе.

- Рассредоточить ресурсы по нескольким независимым друг от друга серверам. Так, чтобы при отказе одной части другие сохраняли работоспособность.

Уязвимости в операционных системах, программном обеспечении, прошивках устройств

Вариантов проведения такого рода атак неизмеримо больше, чем с использованием флуда. Их реализация зависит от квалификации и опыта злоумышленника, его умения находить ошибки в программном коде и использовать их во благо себе и во вред владельцу ресурса.

Методы противодействия эксплуатации уязвимостей в софте

- Своевременно устанавливать обновления, закрывающие уязвимости операционных систем и приложений.

- Изолировать от стороннего доступа все службы, предназначенные для решения административных задач.

- Использовать средства постоянного мониторинга работы ОС сервера и программ (поведенческий анализ и т. п.).

- Отказаться от потенциально уязвимых программ (бесплатных, самописных, редко обновляемых) в пользу проверенных и хорошо защищенных.

- Использовать готовые средства защиты систем от DoS и DDoS-атак, которые существуют как в виде аппаратных, так и программных комплексов.

Как определить, что ресурс подвергся нападению хакера

- Неестественное поведение серверных приложений или операционной системы (зависание, завершение работы с ошибками и т. д.).

- Нагрузка на процессор, оперативную память и накопитель по сравнению с исходным уровнем резко возрастает.

- Объем трафика на один или несколько портов увеличивается в разы.

- Наблюдаются многократные обращения клиентов к одним и тем же ресурсам (открытие одной страницы сайта, скачивание одного и того же файла).

- Анализ логов сервера, брандмауэра и сетевых устройств показывает большое количество однообразных запросов с различных адресов, часто направленных на конкретный порт или сервис. Особенно если сайт ориентирован на узкую аудиторию (например, русскоязычную), а запросы идут со всего мира. Качественный анализ трафика при этом показывает, что обращения не имеют практического смысла для клиентов.

Всё перечисленное не является стопроцентным признаком атаки, но это всегда повод обратить на проблему внимание и принять надлежащие меры защиты.

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Зачем используется DDOS атака ?

Почему это вообще возможно?

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Как проводится DDOS атака ?

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

Система откажется работать.

- Для Windows предлагаю создать бат-файл в Блокноте с кодом:

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game, как говориться, over.

DDOS атака с помощью программ.

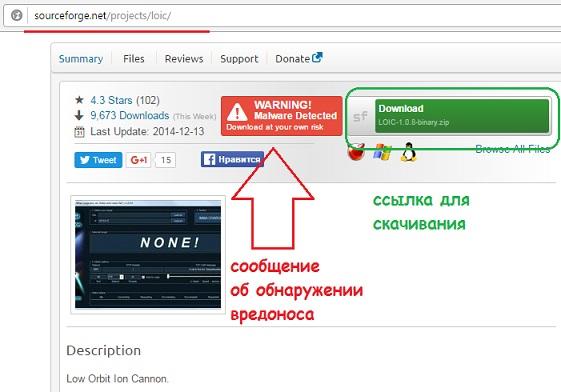

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC. Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

В итоге мне удалось скачать утилиту только через Tor .

Окно программы выглядит вот так:

Читайте также: