Как обновить sid компьютера в домене

Теперь мне нужно восстановить членство ПК в домене. Но так как я не могу войти в систему, я не могу изменить ни имя компьютера, ни членство в домене.

- Как я могу доверять ПК и домену?

- Могу ли я добавить или обновить членство с консоли контроллеров домена?

Редактировать :

На компьютере нет активных локальных учетных записей, которые я мог бы использовать для входа в систему.

Доступ к чему? Я предполагаю: AD = активный каталог UC = ?? Но: да, у меня есть административные права на домен.Этот трюк приходит через мою исследовательскую группу Active Directory. Я предлагаю всем присоединиться к группе пользователей и / или учебной группе. Дело не в том, что мы не знаем AD, а в том, что мы забываем или пропускаем новые функции. Курс повышения квалификации тоже весело.

Классический способ решить эту проблему - присоединиться к домену. Это довольно болезненно, потому что для этого требуется несколько перезагрузок, а профиль пользователя не всегда повторно подключается. Эве. Кроме того, если у вас был этот компьютер в каких-либо группах или ему были назначены определенные разрешения, они пропали, потому что теперь у вашего компьютера новый SID, поэтому AD больше не видит его как ту же машину. Вы должны будете воссоздать все эти вещи из отличной документации, которую вы держали. У тебя отличная документация. Двойная овца

Вместо этого мы можем просто сбросить безопасный канал. Есть несколько способов сделать это:

- В AD щелкните правой кнопкой мыши компьютер и выберите «Сбросить учетную запись».

Затем повторно присоединитесь, не отсоединяя компьютер от домена.

Требуется перезагрузка. - В командной строке с повышенными правами введите: dsmod computer "ComputerDN" -reset

Затем повторно присоедините компьютер, не присоединяя его к домену.

Требуется перезагрузка. - В командной строке с повышенными привилегиями введите: netdom reset MachineName /domain:DomainName /usero:UserName /passwordo:Password

Учетная запись, учетные данные которой вы указали, должна входить в группу локальных администраторов.

Не возвращайся. Нет перезагрузки. - В командной строке поднятия введите: nltest.exe /Server:ServerName /SC_Reset:DomainDomainController

Нет присоединиться. Нет перезагрузки.

Перестаньте бороться с этой проблемой со стороны клиента. Если вы не можете войти в домен, вам нужно будет либо войти с включенной локальной учетной записью, либо использовать загрузочный компакт-диск, чтобы включить его.

Попробуйте удалить компьютер из Active Directory - пользователи и компьютеры. Это должно быть в Администрировании на вашем сервере. Откройте подразделение (подразделение), в котором находится компьютер. Найдите компьютер, щелкните по нему правой кнопкой мыши и нажмите «Удалить».

Возможно, не повредит быть терпеливым и просто позволить репликации делать свое дело, в зависимости от того, сколько у вас контроллеров домена. Если ваш домен довольно прост (без сайтов и только два DC), вы можете использовать repadmin /replicate для принудительной репликации. Дайте это прочитать, прежде чем сделать это.

Теперь снова добавьте ПК с помощью AD UC и либо дождитесь репликации, либо форсируйте его.

Если он все еще скулит на вас, netdom /remove попробуйте ( man-страница здесь ) и посмотрите, получится ли это с вашего домена. Если у вас есть проблемы с этим, взгляните на этот вопрос . Это другой сценарий, но по сути та же концепция: пытаться удалить компьютер из домена, когда он не может связаться с DC.

Это удалит компьютер из домена, не так ли? Как использовать аутентификацию домена для входа на ПК, когда он больше не является членом домена? Я не могу добавить это с ADUC?Возможно, вам придется войти, используя учетные данные, которые являются локальными для этого компьютера. Когда ОС была впервые установлена, была настроена локальная учетная запись.

Войдите в систему с этой учетной записью, используя имя компьютера в качестве домена (например, MYCOMP \ JSmith). Обычно учетная запись администратора локального компьютера присутствует, но по умолчанию отключена.

После того как вы вошли в систему как локальный пользователь, вы сможете выйти и снова присоединиться к домену.

Выход и повторный вход в домен является предпочтительным решением этой проблемы. Однако иногда это просто не работает, и вам также необходимо изменить имя компьютера, если Active Directory по каким-либо причинам не понимает это изменение.Начиная с Server 2008 R2, задача очень проста. Теперь мы можем использовать Test-ComputerSecureChannel командлет.

Test-ComputerSecureChannel -Credential (Get-Credential) -Verbose

Добавьте -Repair параметр для выполнения фактического ремонта; используйте учетные данные для учетной записи, которая авторизована для подключения компьютеров к домену.

-- РЕДАКТИРОВАТЬ--

Если для этого нет учетных записей локальных администраторов, вы можете создать их (или включить отключенную встроенную учетную запись администратора) с помощью известного хакера Sticky Keys .

Чтобы сбросить забытый пароль администратора, выполните следующие действия: ^

- Загрузитесь с Windows PE или Windows RE и получите доступ к командной строке.

- Найдите букву диска раздела, где установлена Windows. В Vista и Windows XP обычно это C :, в Windows 7 это D: в большинстве случаев, потому что первый раздел содержит Восстановление запуска. Чтобы найти букву диска, введите C: (или D: соответственно) и найдите папку Windows. Обратите внимание, что Windows PE (RE) обычно находится в X :. В целях этой демонстрации мы будем предполагать, что Windows установлена на диске C:

- Введите следующую команду: copy C:\Windows\System32\sethc.exe C:\ Это создаст копию sethc.exe для восстановления позже.

- Введите эту команду, чтобы заменить sethc.exe на cmd.exe: copy /y C:\Windows\System32\cmd.exe C:\Windows\System32\sethc.exe перезагрузите компьютер и запустите экземпляр Windows, для которого у вас нет пароля администратора.

- После того, как вы увидите экран входа в систему, нажмите клавишу SHIFT пять раз.

- Вы должны увидеть командную строку, в которой вы можете ввести следующую команду для сброса пароля Windows: net user [username] [password] Если вы не знаете свое имя пользователя, просто введите net user список доступных имен пользователей.

- Теперь вы можете войти с новым паролем.

Если вы хотите включить отключенную по умолчанию встроенную учетную запись администратора вместо сброса пароля для существующей учетной записи, введите следующую команду:

Если вы хотите создать новую учетную запись и добавить ее в локальную группу администраторов, последовательность команд :

- net user /add [username] [password]

- net localgroup administrators [username] /add

Добавлять ПК можно только тогда, когда у вас есть права администратора на ПК и право менять контроллер домена.

Поэтому необходимо сбросить пароль администратора на ПК. Одним из способов выполнения этой задачи является использование установочного DVD и использование консоли восстановления. Это позволяет вам восстановить полный контроль.

Единственное решение, если у вас есть проблема PC / Server Trust (после сброса, воссоздать на DC и т. Д.), Чтобы решить ее без какого-либо восстановления!

Отключите работу сетевых карт и кэшированных учетных данных, после чего вы сможете снова присоединиться к домену netdom join .

Если у вас закончились попытки кэширования учетных данных (зависит от локальной политики ОС / объекта групповой политики - до 50), выполните восстановление системы за предыдущие дни, это тоже будет работать.

Пожалуйста, прочитайте перед публикацией. Последнее предложение (после редактирования ) показывает, что я не могу использовать локальные учетные записи.Отключите сетевой кабель и войдите на соответствующую рабочую станцию (кэшированные учетные данные позволят это сделать). После этого снова подключите сетевой кабель.

Установите скачанный пакет. У нас были проблемы с этим, пока мы не использовали режим чистой загрузки, поэтому вам, возможно, придется перезагрузить рабочую станцию после настройки чистой загрузки, которую можно отменить после этого процесса.

Установка RSAT автоматически не делает его доступным для использования. Перейдите в Панель управления -> Программы -> Добавить / Удалить компоненты Windows и найдите Инструменты администратора удаленного сервера. Разверните это и перейдите к AD / AS / Command line и включите это.

Откройте командное окно от имени администратора и введите эту команду:

NETDOM.EXE resetpwd / s: (сервер) / ud: (имя пользователя) / pd: *

Где (сервер) - это имя Netbios сервера домена, а (имя пользователя) - учетная запись уязвимой рабочей станции в формате ДОМЕН \ Имя пользователя.

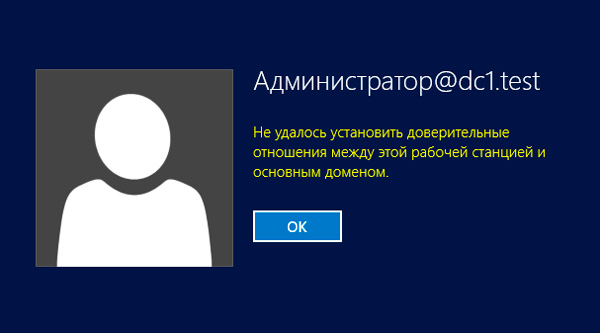

С ошибкой "Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом" время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа "Компьютер" и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ - это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант - это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

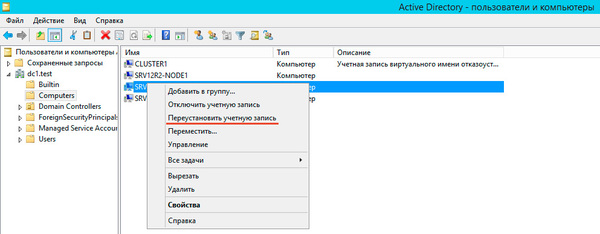

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

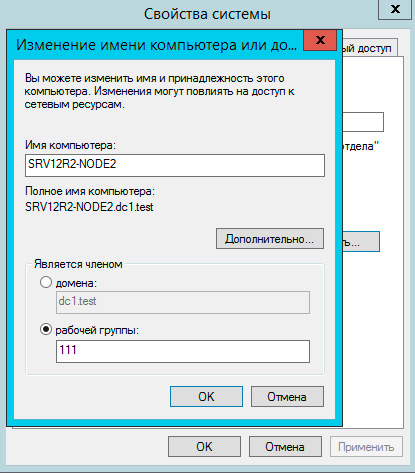

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

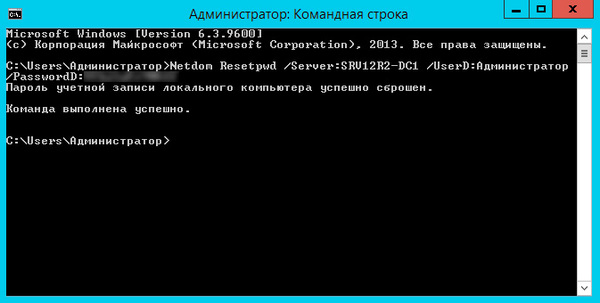

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

- Server - имя любого доменного контроллера

- UserD - имя учетной записи администратора домена

- PasswordD - пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

- Server - имя любого контроллера домена

- Credential - имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Как видим, восстановить доверительные отношения в домене довольно просто, главное - правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

. весьма важно, чтобы изменение SID-а компьютера утилитами SysPrep или NewSID происходило как можно ближе к моменту инсталляции системы (пока не сделано много особенных прав доступа, не заведено много пользователей и т.п.). Это связано с тем, что при установке на компьютер какого-то дополнительного ПО могут появиться ресурсы илли другие объекты безопасности, о существовании которых не подозревает ваша версия NewSID или SysPrep. И при смене SIDа ACL на этих объектах безопасности не будут обновлены, как следствие будут нарушены права доступа и работоспособность дополнительного ПО может быть потеряна.

. Дублирование SID

Пропагандируемый Microsoft способ создания установки Windows, пригодный для развертывания системы на группы компьютеров, заключается в установке Windows на эталонный компьютер и подготовке системы к клонированию с помощью утилиты Sysprep. Этот метод называется "обобщением образа", поскольку при его загрузке Sysprep персонализирует установку, генерируя новый SID компьютера, определяя имеющиеся аппаратные средства, сбрасывая счетчик активации и устанавливая прочие настройки, в том числе – имя компьютера.

Однако, некоторые IT-администраторы сначала ставят Windows на одну из своих систем, устанавливают и настраивают приложения, а затем используют такие средства развертывания, которые не сбрасывают SID на установочных образах Windows. До сих пор наилучшим средством в таких ситуациях было использование утилит для смены SID, таких как NewSID. Эти утилиты генерируют новый идентификатор безопасности машины, а затем пытаются обновить его во всех мыслимых местах, включая файловую систему и списки управления доступом в реестре. Причина, по которой Microsoft не поддерживает подобный способ изменения системы, довольно проста – в отличие от Sysprep, сторонние утилиты могут и не знать обо всех тех местах, где Windows хранит идентификатор безопасности компьютера. А раз так, то и надежность компьютера, на котором имеется и старый и новый SID, не может быть гарантирована.

Так что же, можно считать проблемой наличие нескольких машин с одинаковыми SID? Только в одном случае - если Windows при каких-либо обстоятельствах ссылается на SID других компьютеров. К примеру, если во время подключения к удаленной системе SID локального компьютера был передан на одну из удаленных систем и использовался там для проверки прав доступа, тогда дублированный идентификатор SID мог бы стать причиной наличия бреши в системе безопасности, поскольку удаленная машина не смогла бы отличить SID удаленной учетной записи от аналогичного SID локальной учетной записи (при условии, что в идентификаторах совпадают и SID компьютера, и RID). Однако как мы отмечали, Windows не позволяет пройти аутентификацию на удаленном компьютере, используя учетную запись, известную только локальному компьютеру. Вместо этого необходимо указать либо входные параметры, являющиеся локальными для удаленной системы, либо параметры учетной записи домена, считающегося доверенным для удаленной системы. Удаленный компьютер получает SID для локальной учетной записи в своей собственной базе данных учетных записей (SAM), а сведения об аккаунте домена об берет в базе Active Directory на контроллере домена. Удаленный компьютер никогда не предоставляет SID компьютера подключающейся машине.

Другими словами, не SID предоставляет доступ к компьютеру, а имя пользователя и пароль учетной записи: одно лишь знание SID учетной записи на удаленной машине не позволит получить доступ к компьютеру или его ресурсам. Чтобы еще раз убедиться в этом, достаточно вспомнить тот факт, что встроенные учетные записи (например, Local System) имеют одинаковые SID на любом компьютере, что могло бы стать серьезной уязвимостью, если бы доступ основывался на SID.

Как я уже сказал ранее, из этого правила есть одно исключение, и это исключение – сами контроллеры домена. У каждого домена есть уникальный SID домена, генерируемый случайным образом при установке домена, и все SID компьютеров, входящих в состав домена, совпадают с SID домена. Поэтому в определенном смысле эту ситуацию можно рассматривать, как использование идентификатора SID другими компьютерами. Это означает, что компьютеры, являющиеся частью домена, не могут иметь те же самые SID компьютера, что и контроллер домена. Однако, как и эти компьютеры, каждый контроллер домена имеет учетную запись компьютера в домене, по которой и осуществляется их идентификация при авторизации на удаленной системе.

В целом ряде статей, посвященных дублированию SID, включая эту статью из базы знаний Microsoft, содержится предупреждение, что наличие у нескольких компьютеров одинаковых SID приводит к тому, что ресурсы на сменных носителях (например, на отформатированных в NTFS внешних дисках) не могут быть защищены средствами локальной учетной записи. Однако в них упускается из виду то обстоятельство, что права доступа на таких накопителях защитить не получится в любом случае, поскольку подсоединить их можно к такой машине, которой безразличны права доступа NTFS. Более того, сменные накопители чаще всего используют права доступа по умолчанию, позволяющие осуществлять доступ хорошо известным идентификаторам SID (группы "Администраторы", к примеру), одинаковым на любой системе. Это фундаментальное правило физической защиты, поэтому в Windows 7 включена функция Bitlocker-to-Go, позволяющая зашифровывать данные на сменных носителях.

Последним вариантом, при котором дублирование SID могло бы привести к возникновению проблемы - это ситуация, когда распределенное приложение использовало бы идентификатор безопасности компьютера в качестве единственно возможного средства идентификации машин. Однако ПО от Microsoft так не работает хотя бы потому, что использовать SID компьютера для этого бесполезно, поскольку все контроллеры домена имеют одинаковые SID. Если нужно однозначно идентифицировать компьютер, используются либо имена компьютеров, либо доменные идентификаторы SID.

Новая лучшая политика

Удивительно, что дублирование SID так долго считалось не подлежащей обсуждению проблемой лишь потому, что все думали, что кому-то об этом точно известно. К моему сожалению, на самом деле NewSID никогда не была по-настоящему полезной утилитой, и скучать по ней теперь нет никакого смысла. Официальная политика Microsoft по данному вопросу тоже изменится, поэтому можно рассчитывать на то, что в будущих версиях Sysprep этап генерации SID будет пропущен.

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

Способ первый

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Способ второй

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Или сбросить учетную запись компьютера:

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Способ третий

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ четвертый

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server SRV1 -Credential Contoso\Administrator -Repair

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachineChannel -Server SRV1 -Credential Contoso\Administrator

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа. Получается что данный метод можно использовать только на Windows 8 и Server 2012, ведь для остальных ОС PowerShell 3.0 пока недоступен.

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters есть два параметра :

И в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters, только у контролеров домена, параметр:

Читайте также: