Ip access nano 3g s16 настройка

ip.access Limited - транснациональная корпорация, которая разрабатывает, производит и продает технологии малых сот ( пикосоты и фемтосоты ) и инфраструктурное оборудование для GSM , GPRS , EDGE , 3G , 4G и 5G . Компания была приобретена Mavenir , поставщиком облачного программного обеспечения для поставщика услуг связи в сентябре 2020 года.

Штаб-квартира ip.access находится в Камбурне , Англия, компания также имеет офисы в Гургаоне и Пуне , Индия.

ip.access объединяет IP и сотовые технологии вместе для обеспечения покрытия 2G , 3G и LTE, а также для мобильных сетей. Использование спутниковой транзитную , ее продукты обеспечивают охват коммерческих пассажирских самолетов, кораблей и пользователей в отдаленных сельских районах.

Фирма является членом 3GPP , CBRS Alliance, Европейского института телекоммуникационных стандартов (ETSI). Ранее являясь индивидуальным участником Telecom Infra Project , после его приобретения ip.access продолжает участвовать через членство Mavenir.

СОДЕРЖАНИЕ

История

ip.access была основана в декабре 1999 года как дочерняя компания TTP Group PLC, находящаяся в полной собственности и направленная на разработку технологий, которые позволят множественным технологиям радиодоступа обмениваться данными через Интернет. Чтобы разместить растущий штат сотрудников, в 2006 году ip.access переехал в новые офисы в Cambourne Business Park, Кембридж, где и остался.

В октябре 2000 года TTP Group выделила свое коммуникационное подразделение (TTP Communications, или TTPCom) в ходе первичного публичного размещения акций на Лондонской фондовой бирже , а ip.access присоединился к выделению в качестве 100-процентной дочерней компании группы TTPCom.

В марте 2006 года компания получила 8,5 миллионов фунтов стерлингов финансирования от Intel Capital , Scottish Equity Partners и Rothschild & Cie Banque . В рамках приобретения TTP Communications в июне 2006 года Motorola также получила долю в ip.access. В 2007 году, после подписания OEM-соглашения с ip.access, ADC (ныне часть Tyco Electronics ) вложила в компанию миноритарный пакет акций. Затем последовали стратегические финансовые вложения в компанию Cisco Systems и Qualcomm в 2008 году.

В июле 2007 года фирма стала одним из основателей Femto Forum, переименованного в феврале 2012 года в Small Cell Forum. ip.access был назван в The Sunday Times Fast Tech Track 100 как в 2007, так и в 2008 году. В 2008 году компания ABI Research назвала компанию поставщиком пикосот номер один.

В 2009 году ip.access был включен в рейтинг Deloitte Technology Fast 500 EMEA . В апреле 2009 года компания объявила, что ее продукт Oyster 3G будет поддерживать стандарты фемтосот, опубликованные 3GPP и Broadband Forum . В марте 2010 года компания приняла участие в первом Plugfest , организованном ETSI в рамках своей программы Plugtests, призванной продемонстрировать эффективность стандартов фемтосот 3GPP в поддержке взаимодействия между точками доступа фемтосот и сетевым оборудованием от различных производителей.

В июне 2011 года исследовательская и аналитическая компания Infonetics назвала ip.access вместе со своим партнером Cisco Systems ведущим поставщиком фемтосот 3G. В августе 2011 года ip.access объявила, что установила более 500 000 своих технологий 3G. В феврале 2013 года ip.access объявил, что стал первым провайдером малых сотовых сетей 3G, который поставил миллион жилых единиц. В том же месяце ip.access и iDirect успешно завершили тестирование совместимости малых сот 3G через IP Satellite.

В феврале 2014 года ip.access запустил новую линейку малых сот под названием PresenceCell, которые, в отличие от традиционных малых сот, не полагаются на покрытие внутри помещений и пропускную способность для обеспечения окупаемости инвестиций. Скорее, сверхкомпактные базовые станции предназначены для захвата анонимной информации о местоположении пользователя и идентификации телефона со смартфонов, которые могут быть проанализированы и упакованы как услуга для различных предприятий.

Фонд прямых инвестиций Zouk Capital инвестировал в ip.access в июле 2015 года вместе с Amadeus Capital Partners.

В августе 2015 года ip.access был назван партнером проекта Horizon 2020 SESAME, финансируемого Европейской комиссией на сумму 8 миллионов евро . Задача проекта, возглавляемого Греческой телекоммуникационной организацией (OTE), заключалась в разработке виртуализированной инфраструктуры и услуг радиодоступа 5G с поддержкой облачных вычислений с несколькими операторами. В феврале 2016 г. ip.access запустил платформу Viper для обеспечения сквозного подключения и управления небольшими сотами.

В мае 2016 года было анонсировано nanoVirt, виртуализированный шлюз для малых сот, который объединяет функции управления малыми сотами 2G, 3G и 4G и контроля доступа и может работать в среде виртуальной машины (ВМ) операторского уровня или размещаться в стороннем центре обработки данных. Ip.access развернул более 2 миллионов малых сот по всему миру, которые используются операторами мобильной связи для уплотнения своих сетей с целью улучшения покрытия и / или пропускной способности сети. Малые соты также являются основой для сценариев использования частных сетей, основанных на совместном использовании спектра, таких как CBRS в США.

AeroMobile и SITAONAIR используют малые соты ip.access в сочетании со спутниковым транзитом для обеспечения сотового покрытия коммерческих и частных самолетов. Компания также поставляет морские решения для грузовых судов и круизных лайнеров, работая с такими партнерами, как Pentonet, SpeedCast и Telecom26. IP.access также предоставил небольшие соты, подключенные через спутник, в качестве систем быстрого реагирования на стихийные бедствия. Решение для малых сот IP.access также было развернуто в Африке, Азии и Латинской Америке, чтобы обеспечить подключение к сельским и удаленным общинам и сократить цифровой разрыв.

Приобретение Mavenir

27 сентября 2020 года ip.access был приобретен Mavenir, поставщиком облачного сетевого программного обеспечения для поставщиков услуг связи. Приобретение позволило интегрировать технологии ip.access 2G и 3G в существующий пакет широкополосного доступа Mavenir 4G и 5G OpenRAN, а также расширить его охват на корпоративном рынке частных беспроводных сетей, основанных на технологиях 3GPP, таких как 4G / LTE и 5G.

Продажу ip.access Ltd компании Mavenir возглавила команда менеджеров ip.access; Ричард Стейвли (генеральный директор), Ник Джонсон (технический директор и основатель), Нил Уинроу (главный операционный директор) и Лаура Лоуренс (финансовый директор).

Обе компании работали вместе над созданием первого сайта Open RAN для Vodafone UK на Royal Welsh Showground в Билт-Уэллсе в августе 2020 года.

В ноябре 2020 года Mavenir объявила о создании Центра инноваций OpenRAN в штаб-квартире ip.access в Кембридже, Великобритания.

Продукты

Телекоммуникационная компания AT&T использует Oyster 3G в качестве основной фемтосотной технологии для своего продукта 3G MicroCell. Cisco Systems совместно разработала фемтосотовое решение с ip.access в соответствии с технической спецификацией Broadband Forum TR-069 .

nanoGSM

nano3G

nano3G - это сквозная фемтосотовая система с точками доступа для предприятий, E-класса [E8, E16 и E24] и Small Medium Business, S-класса [S8], контроллером доступа и системой управления элементами, обеспечивающей покрытие операторского класса. коммерческим и потребительским пользователям.

Технология Oyster 3G

Oyster 3G, представленная на Всемирном конгрессе 3GSM в 2007 году в Барселоне , Испания, представляет собой основную технологию ip.access для фемтосот 3G, используемую системными интеграторами и OEM- заказчиками для интеграции фемтосот WCDMA в домашние шлюзы, телевизионные приставки и другие устройства. ip.access 'Oyster 3G - это основная технология 3G MicroCell от AT&T.

nanoLTE

nanoLTE [E-40, E-60, E-100] - это платформа корпоративного уровня, которая обеспечивает пропускную способность LTE как внутри помещений, так и в общественных местах, а также предлагает возможность обеспечения дополнительного заполнения 3G и отката коммутации каналов (CSFB) емкость.

присутствиеCell

Гадюка

Viper - это виртуализированная корпоративная корпоративная сетевая сеть радиодоступа 3G / 4G, запущенная в феврале 2016 года, которая может быть развернута операторами мобильной связи или предприятиями для обеспечения покрытия внутри помещений с помощью бизнес-модели «малые соты как услуга» (ScaaS). В мае 2017 года ip.access объявил об обновлении платформы Viper2020 Cloud Managed Small Cell для поддержки 5G, служб быстрого реагирования и нейтральных хост-сетей с помощью Presence.

Точка доступа SoHo

S-60, анонсированная в феврале 2016 года, является первой автономной недорогой точкой доступа 4G / LTE, разработанной ip.access для небольших офисов и предприятий розничной торговли.

4G шлюз контроля доступа

Также запущенный в феврале 2016 года шлюз управления доступом 4G предоставляет операторам мобильной связи единый интерфейс между их существующей базовой сетью и малыми сотами LTE.

Шлюз для малых ячеек nanoVirt

nanoVirt, запущенный в мае 2016 года, представляет собой программное решение, которое объединяет функции управления малыми сотами 2G, 3G и 4G и контроля доступа в виде виртуализированных компонентов, которые могут быть развернуты операторами мобильной связи и нейтральными хостами на их предпочтительном серверном оборудовании виртуальных машин или сторонних данных. центр.

Платформа E62 multi-RAT

Анонсированный в феврале 2019 года E62 представляет собой платформу 3G / 4G с технологией мульти-радиодоступа, которую можно обновить до 5G.

наноCBRS

nanoCBRS - это сертифицированное OnGo решение для развертывания частных сетей LTE в диапазоне 3,5 ГГц. Решение, запущенное в октябре 2019 года, включает в себя Citizens Band Radio Devices, набор архитектур - nanoViNE - для поддержки сценариев использования и nanoCBRSLab, лабораторное решение для мобильных сетей для тестирования.

Заказчики и партнеры

Технологические партнеры компании включают AeroMobile , Africa Mobile Networks, Altobridge, Blue Ocean Wireless, Cisco Systems, Druid Software, Intel, Pentonet, Private Mobile Networks, Qualcomm , Quortus, Setcom и TriaGnoSys.

Данная инструкция подходит для настройки всех устройств Ubiquiti серии M - Nanobridge, Rocket, Nanostation, Airgrid и т.д. Руководство не претендует на полноту описания - мы отразили те настройки, которые подходят для большинства случаев. В отдельных нестандартных ситуациях следует обращаться к полной документации производителя.

Обозначим основные понятия:

Базовая станция (БС): устройство Ubiquiti, к которому подсоединен канал Интернет и раздающее его на несколько точек доступа клиентов. Линк "базовая станция - клиенты" организован в режиме точка-многоточка.

Мост, радимост, бридж, bridge: соединение точка-точка. В структуре моста различают ведущее устройство (то, к которму подведен Интернет) и ведомое, принимающее. Настройки ведущего устройства аналогичны настройкам базовой станции.

Клиентское устройство: точка доступа - приемник сигнала с базовой станции на стороне абонента. Его настройки аналогичны настройкам принимающего устройства в структуре радиомоста.

Подготовка к настройке Ubiquiti

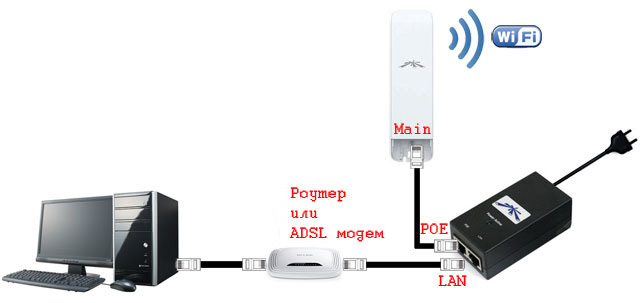

Настройку устройств Ubiquiti чаще всего проводят ДО установки на мачту или другое место размещения. Для доступа к веб-интерфейсу настроек точку доступа подсоединяют к компьютеру через PoE-адаптер и включают питание:

Важно! Сначала соедините PoE-инжектор с компьютером и точкой доступа, и только потом включайте инжектор в электрическую сеть.

Далее нужно прописать сетевой адрес компьютеру или ноутбуку таким образом, чтобы он оказался с точкой доступа Ubiquiti в одной сети. Для этого:

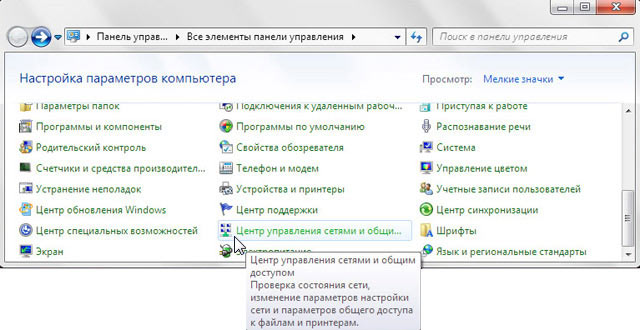

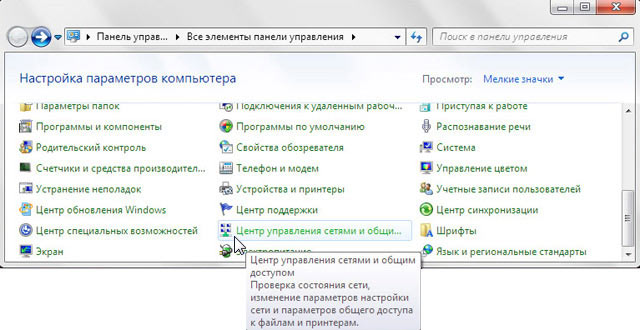

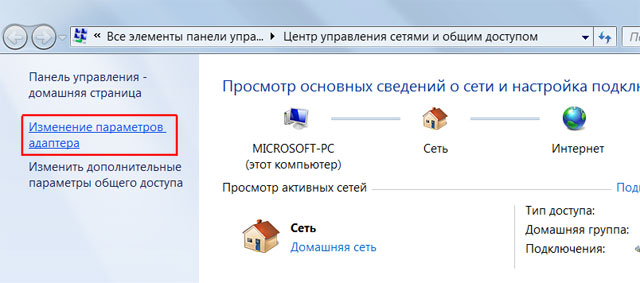

Заходим в Панель управления, в Центр управления сетями и общим доступом и выбираем Изменение параметров адаптера:

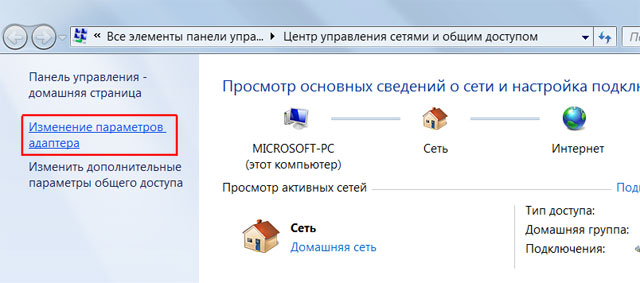

Щелкаем правой кнопкой по "Подключение по локальной сети" и выбираем Свойства:

Выделяем "Протокол Интернета версии 4" и нажимаем кнопку Свойства:

Здесь прописываем любой IP-адрес в подсети 192.168.1.x (кроме 192.168.1.20 - этот адрес по умолчанию имеют все новые устройства Ubiquiti). Из опыта - лучше всего прописывать IP либо 192.168.1.200, либо 192.168.1.254.

И маску подсети 255.255.255.0.

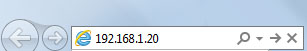

Все, теперь открываем любой браузер, в адресной строке набираем адрес нашей точки доступа, вводим логин и пароль.

Заводские параметры для устройств Ubiquiti:

IP-адрес по умолчанию - 192.168.1.20

Логин по умолчанию - ubnt

Пароль по умолчанию - ubnt

Существуют и сторонники настройки после установки, не желающие включать рядом с собой устройство с довольно мощным радиоизлучением. В этом случае следует учитывать, что адрес по умолчанию может поменяться, если он присваивается DHCP-сервером сети, а не прописывается статично. Вы не сможете зайти в веб-интерфейс точки доступа по адресу 192.168.1.20. Для того, чтобы определить новый IP-адрес, лучше воспользоваться фирменной утилитой от UBIQUITI - Discovery Tool. Ее можно скачать с сайта UBNT по этой ссылке.

Комплектация базовой станции Ubiquiti

- 3 точки доступа Rocket M5.

- 3 секторные антенны (Ubiquiti AirMax Sector 5G-19/120 или варианты подешевле - Maximus (ExtraLink) Sektor 5g-17-120, Sector MIMO 5G-120 RF elements) (UPD Снято с производства)

- Маршрутизатор для управления трафиком, IP-адресами, ограничениями и т.п. (к примеру, Mikrotik RB951G-2HnD)

- Коммутатор (если свободных портов в маршрутизаторе недостаточно). Бюджетный вариант-LogicPower LP-NS-8РP (UPD Снято с производства). )

- Кабель FTP витая пара (экранированный) для соединения точки доступа с инжектором (LogicPower FTP 4 пары, CU (медь);

- Кабель витая пара UTP или FTP для соединения порта LAN на инжекторе с маршрутизатором (LogicPower UTP 4 пары, CU (медь) .

Настройка устройств Ubiquiti

ВКЛАДКА WIRELESS

Рис. 1. Пример вкладки WIRELESS на базовой станции Nanostation M5, число клиентов - 5, макс. расстояние -2 км.

Wireless Mode - режим работы

Для базовой станции и передающего устройства моста - Access Point;Для точки доступа у клиента и принимающего устройства моста - Station;

WDS - включаем (ставим галочку). Такая настройка сохраняет mac-адреса клиентских устройств в сети.

SSID – имя сети.

Для базовой станции и передающего устройства моста прописываем уникальное имя;

Для точки доступа у клиента и принимающего устройства моста прописываем имя станции, к которой будем подключаться.

Country Code – для доступа ко всем поддерживаемым частотам можно выбрать Compliance Test, иначе выбираем вашу страну. Значение должно совпадать на передающем и принимающем устройствах.

Channel Width – стандартное значение - 20мгц. Выбор других - по необходимости. Значение должно совпадать на передающем и принимающем устройствах.

Frequency MHz – выставляем Auto или выбираем частоту, на которой будет работать базовая станция, желательно менее зашумленную. Для определения свободных каналов используются программы, сканирующие эфир, к примеру, фирменная утилита от Ubiquiti - airView.

Желательно разграничивать используемые каналы на своих устройствах, во избежание помех.

Extension Channel – настройка применяется при выборе ширины канала 40 мгц, в остальных случаях не трогаем.

Frequency List – включаем галочку. Теперь устройство сканирует не все каналы подряд, а только указанные в списке.

Output Power – мощность. Оптимальное значение подбирается экспериментально: понижаем его до тех пор, пока не начинают падать скорость и CCQ и оставляем его на уровне максимальных показателей.

Max Tx Rate – выставляем скорость передачи или ставим галочку для автоматической корректировки скорости в зависимости от условий связи.

Wireless Security – раздел настроек шифрования. В поле Security выбираем WPA-AES или WPA2-AES. Значение должно совпадать на передающем и принимающем устройствах.

WPA Preshared Key - пароль доступа к точке.

MAC ACL – фильтрация по MAC-адресам, если есть такая необходимость. При включенной галочке к БС или передающему устройству моста смогут подключиться только устройства из разрешенного списка.

Рис. 2. Пример вкладки NETWORK на базовой станции Nanostation M5, число клиентов - 5, макс. расстояние - 2 км.

Network Mode – выбор режима работы роутера или бриджа.

Для базовой станции режим "бридж" применяется, если у вас до антенны стоит специально настроенный маршрутизатор. В этом случае станция выполняет роль простого коммутатора, а приоритезацией трафика, ограничениями скорости и т.п. занимается маршрутизатор. Кроме того, в этом режиме объединяется проводная сеть за базовой станцией и беспроводная после нее.

Если маршрутизатора нет, то включаем режим "роутер" - точка будет сама присваивать IP-адреса клиентским устройствам, а кабельная и беспроводная сети будут разграничены.

Для клиентского устройства - стандартно ставится Bridge.

Network Settings – раздел сетевых настроек.

Для базовой станции активируем Static (выставление IP-адреса вручную);

Для клиенсткого устройства - можно Static, можно доверить распределение IP-адресов DHCP-серверу, если такой есть.

Присваиваем точке IP-адрес, указываем маску подсети, адрес шлюза и DNS сервер, если нужно.

MTU – максимальный размер пакета. Стандартно - 1500.

STP - защита от петель в сетевом интерфейсе (ошибки подключения). Активируем, если есть вероятность их возникновения.

ВКЛАДКА SYSTEM

Рис. 3. Пример вкладки SYSTEM на базовой станции Nanostation M5, число клиентов - 5, макс. расстояние - 2 км.

Здесь нас интересует только несколько полей:

Device Name – имя точки.

Присвоенное базовой станции имя будет отображаться на устройствах клиента при подключении.

Имена клиентских точек можно будет увидеть на базовой станции в списке подключенных устройств.

System Accounts – раздел позволяет изменить первоначальный логин и пароль для доступа к интерфейсу настроек.

Configuration Management – в этом разделе можно сохранять и восстанавливать конфигурацию точки доступа.

Кроме того, на этой вкладке можно:

Перезагрузить устройство (Reboot);

Проверить обновления прошивки (Check Update);

Сбросить настройки к первоначальным (Reset).

ВКЛАДКА MAIN

На этой вкладке отображается текущее состояние точки доступа и можно посмотреть список подключенных устройств (Monitor => Station):

Рис. 4. Пример вкладки MAIN на базовой станции Nanostation M5, число клиентов - 5, макс. расстояние - 2 км.

Рассмотрим схему подключения NanoStation M2, которая часто используется в домашних условиях.

Чтобы раздать Интернет с помощью NanoStation M2 по Wi-Fi нам понадобятся:

-

или ADSL модем с функцией роутера;

- Два кабеля витая пара с прямым обжимом (используются для подключения типа компьютер-свитч);

- Компьютер или ноутбук.

- 1-й кабель витая пара подключаем к роутеру и к POE блоку питания в разъем LAN;

- 2-й кабель витая пара подключаем к NanoStation M2 в разъем Main и в POE блок питания в разъем POE.

Настройка сетевой карты компьютера

Внимание! Подразумевается, что компьютер подключен к роутеру с помощью кабеля.Если компьютер подключен к роутеру по Wi-Fi, то Ubiquiti NanoStation необходимо подключить к компьютеру с помощью кабеля и выполнить настройку. После настройки, NanoStation необходимо подключить к роутеру с помощью кабеля.

Открываем «Панель управления» и выбираем «Центр управления сетями и общим доступом».

Переходим в «Изменение параметров адаптера».

Кликаем правой кнопкой мыши на «Подключение по локальной сети» и выбираем «Свойства».

Выбираем «Протокол Интернета версии 4 (TCP/IPv4)» и жмем «Свойства».

В открывшемся окне выбираем «Использовать следующий IP-адрес» и указываем IP-адрес 192.168.1.21, Маска подсети 255.255.255.0 и жмем «OК».

Настройка NanoStation M2 в режиме «точка доступа» (Access Point)

Открываем Internet Explorer (или другой браузер) и вводим адрес 192.168.1.20

В появившемся окне вводим имя пользователя ubnt, вводим пароль ubnt и входим в Web-интерфейс.

Внимание! Если Вы не можете зайти в настройки по адресу 192.168.1.20, то у Ubiquiti NanoStation изменен IP-адрес, который используется по умолчанию. Чтобы сбросить устройство к заводским настройкам, нажмите и удерживайте 10 секунд кнопку Reset на NanoStation M2.

Настройка Wi-Fi точки доступа

Переходим на вкладку WIRELESS.

- Wireless Mode: Acces Point (режим работы «точка доступа»)

- Country Code: Ukraine (или другую страну в которой используется устройство)

- SSID: указываем имя точки доступа

- Security: WPA2-AES (указываем тип шифрования)

- WPA Preshared Key: вводим пароль для подключения к точке доступа по Wi-Fi

Для сохранения настроек нажимаем кнопку Change.

Вверху страницы подтверждаем изменение настроек, нажав кнопку Apply.

Настройка локальной сети в режиме Вridge

Если роутер, к которому подключен NanoStation M2, выдает автоматические настройки сети по DHCP, то необходимо:

- Настроить локальную сеть NanoStation M2 в режим Bridge и выбрать получение настроек по DHCP;

- В параметрах сетевой карты компьютера, выбрать автоматическое получение сетевых настроек.

Переходим во вкладку «Network» и в поле «Bridge IP Address» выбираем DHCP.

Для сохранения настроек нажимаем кнопку Change. Вверху страницы подтверждаем изменение настроек, нажав кнопку Apply.

Открываем «Панель управления» и выбираем «Центр управления сетями и общим доступом».

Переходим в «Изменение параметров адаптера».

Кликаем правой кнопкой мыши на «Подключение по локальной сети» и выбираем «Свойства»

Выбираем «Протокол Интернета версии 4 (TCP/IPv4)» и жмем «Свойства».

В открывшемся окне выбираем «Получить IP-адрес автоматически» и жмем OК.

Теперь компьютер будет получать настройки от роутера по DHCP.

Точка доступа настроена и к ней можно подключаться по Wi-Fi.

Поиск IP-адреса NanoStation в локальной сети

После применения настроек, роутер назначит NanoStation новый IP-адрес по DHCP. Поэтому войти в настройки по адресу 192.168.1.20 вы уже не сможете.

Новый IP-адрес NanoStation можно найти с помощью утилиты Device Discovery Tool.

Запускаем утилиту и она определяет IP-адреса всех Ubiquiti устройств.

Открываем браузер, вводим адрес, который нашла утилита Discovery Tool и попадаем в настройки NanoStation.

Настройки безопасности NanoStation

Изменять настройки NanoStation должен только администратор. Чтобы никто другой не смог получить доступ к настройкам, нужно изменить пароль доступа.

Для этого переходим в вкладку «System», в разделе «Administrative Account» изменяем стандартный пароль для входа в настройки.

- В поле «Current Password» указываем текущий пароль ubnt.

- В поле «New Password» указываем новый пароль (желательно не менее 10 символов)

- В поле «Verify New Password» вводим новый пароль еще раз.

- Далее опускаемся в низ страницы и нажимаем кнопку Change для изменения настроек сети.

Вверху страницы подтверждаем изменение настроек, нажав кнопку Apply.

Частенько владельцы бизнеса или просто желающие посмотреть, что у них творится на даче устанавливают видеокамеры и видеорегистратор. Однако подобное решение обладает маленьким неудобством – видеорегистратор устанавливается локально, а хотелось бы видеть, что творится на наблюдаемом объекте из любого места. В помощь приходит интернет.

Скажу сразу, что задача по настройке удаленного видеонаблюдения может вас поставить в тупик, если вы сталкиваетесь с этим впервые. Многие видеорегистраторы заявляют, что поддерживают 3 или 4g, как бы намекая на то, что можно использовать мобильный интернет для удаленного доступа. Именно на этом и попадаются новички.

Кроме того, всегда есть «железное» решение в прямом и переносном значении этого слова. Некоторые модели современных роутеров поддерживают встроенный DDNS, адрес который получает гарантированно из своего облака. В этом случае доступ по удаленке к роутеру и регистратору будет достаточно простым и за него платить не придется. Тем не менее, там есть ограничения, здесь нужно глубоко подходить к вопросу, изучая как документацию такого роутера, так и то, что требуется от удаленного доступа.

Внимание! Далее будем отталкиваться от того, что используется статика или белый IP адрес для DDNS. Если этого нет, то лучше ознакомьтесь с замечаниями после этого блока.

Получив статический ip, нужно будет настроить роутер на проброс портов.

Оговорюсь сразу – приведенная инструкция будет актуальной и в случае, если у вас сработала служба DDNS. Поэтому будьте внимательны.

Итак, допустим у нас оператор Yota и мы используем его модем. Что ж, настройки в Zyxel будут весьма просты. В настройках правил трансляции адресов (меню Безопасность > Трансляция сетевых адресов (NAT)) пробросить TCP-порт 80 (используется по умолчанию) для доступа к веб-конфигуратору интернет-центра.

Все, теперь можно вбивать в браузер ваш айпишник получать доступ к видеорегистратору.

Вообще, эта тема весьма обширна. Я привел наиболее стереотипный пример. Вариантов множество. Тем не менее, если нужна помощь, пишите. Чем смогу, помогу.

Небольшая корректировка статьи от 19.02.2017

Обратите внимание, что к регистратору или камерам можно удаленно попасть всего несколькими способами:

В общем, я описал все способы и подводные камни. Надеюсь, что немного прояснил ситуацию

Дополнение от 24 августа 2018 года

Я долгое время не занимался удаленными доступами, поэтому пропустил некоторые тренды.

Зиксели и Микротики эту функцию 100% поддерживают, за других производителей я не берусь писать.

Раньше я оказывал помощь, либо давал советы. Однако боты-парсеры или просто спамеры стали злоупотреблять выложенными контактными данными и забили почтовый ящик гигабайтами спама. Поэтому все контактные формы с сайта пришлось убрать. Если все же нужна будет помощь, пишите в комментариях (подписку на комментарии тоже пришлось убрать)

Читайте также: