Fingerprint driver что это

Меня зовут Максим Кульгин, и моя компания занимается защитой от скликивания контекстной рекламы в Яндекс.Директ и Google.Ads. Для защиты мы используем цифровой отпечаток браузера (fingerprint) и я хочу поделится некоторыми интересными фактами относительно этого механизма и как он помогает нам находить кликеров.

Помните, как вы искали какой-нибудь товар в Интернете, а потом вас повсюду преследовала связанная с этим товаром реклама? Есть вероятность, что за вами следят, потому что в Интернете доступна такая информация, как ваше разрешение экрана, часовой пояс и наборы смайликов.

На Slido было проведено одно из самых масштабных исследований точности определения отпечатков браузера и первый в мире подробный обзор эффективности этой технологии на смартфонах.

Так давайте же рассмотрим, что такое цифровые отпечатки браузера, а также как и насколько успешно такие отпечатки используются для слежки за вами. Кроме того, как именно fingerprint можно использовать для защиты от скликивания? Если вам интересно узнать больше про скликивание рекламы и механизмы противодействия, советую предварительно ознакомиться с этими статьями: статья 1, статья 2.

Воспользуемся аналогией о фотоаппаратах и пишущих машинках. Фотоаппараты и пишущие машинки можно легко идентифицировать и отличить друг от друга по сделанным фотографиям и напечатанному тексту соответственно.

Любой фотоаппарат оставляет уникальный узор из шума на своих фотографиях, и любая пишущая машинка определенным образом пропускает чернила вокруг букв в процессе печати. Посмотрев на две фотографии и сравнив их узор шума, мы можем довольно точно определить, были ли они сделаны одним и тем же фотоаппаратом.

Тот же принцип применяется к браузерам. JavaScript, который используется и включен в большинстве браузеров, раскрывает миру многое о вас. Будь это ваше разрешение экрана, смайлики, установленные шрифты, языки, часовые пояса или модель видеокарты. Всё это может быть извлечено из вашего браузера незаметно для вас.

В отдельности эта информация не вызывает большого интереса. Но кто угодно может объединить ее и использовать для довольно точной идентификации конкретного браузера. Даже внешний вид смайликов на вашем устройстве может быть использован, чтобы идентифицировать вас. Наборы смайликов можно извлечь в виде точечного изображения, используя холст (canvas) HTML5.

Если вам интересно, на этом веб-сайте можно проверить, как выглядит цифровой отпечаток вашего браузера. Обратите внимание, что анализ происходит практически мгновенно.

Кто-то может подумать, что они заведомо используются в негативном ключе, но это далеко не так.

Возьмем для примера борьбу с мошенничеством. Если в Интернете у вас есть какая-либо учетная запись, например на сайте банка или даже в социальной сети, то обычно вы авторизуетесь там, просто используя свой электронный адрес и пароль.

Если в один «прекрасный» день ваши идентификационные данные украдут, и вор попытается войти в систему со своего устройства, то сайт банка или социальная сеть смогут обнаружить такое подозрительное поведение благодаря соответствующему изменению в цифровом отпечатке браузера. Для предотвращения такого рода мошенничества сайты могут потребовать от пользователя пройти дополнительную авторизацию, например через SMS.

От одного цифрового отпечатка какого-либо устройства пользы немного. Как и от множества цифровых отпечатков, собранных на одном веб-сайте.

Но коль скоро кнопки социальных сетей, а значит и скрипты для сбора цифровых отпечатков браузера присутствуют почти везде, социальные сети по большей части знают, как именно вы бороздите просторы Всемирной паутины. Так технологические гиганты могут показывать вам рекламу, связанную с вашим поисковым запросом, который вы отправляли полчаса назад.

Как fingerprint помогает найти бота, скликивающего рекламу? Получается, что меня могут идентифицировать везде и всегда?Ну, нет. Есть несколько сайтов, таких как AmIUnique и Panopticlick, которые могут вам сообщить, отличается ли цифровой отпечаток вашего браузера от примерно миллиона цифровых отпечатков, собранных в их базе данных. У меня, например, отличаются: )…

Скорее всего, ваш отпечаток будет отмечен как уникальный. И это звучит пугающе, но запаситесь терпением — возможно, что вам будет уже не так страшно, когда мы увидим полную картину.

Эти сайты сравнивают ваш цифровой отпечаток с отпечатками во всей их базе данных, которая пополнялась в течение 2-3 лет (или 45 дней в случае работы сайта Panopticlick).

Однако 2 года или даже 45 дней — это достаточно долгий период времени, чтобы цифровой отпечаток вашего браузера успел измениться без каких-либо действий с вашей стороны. Например, за 60 дней цифровой отпечаток моего браузера изменился 6 раз.

Изменение может быть вызвано автоматическими обновлениями браузера, изменением размера окна, установкой нового шрифта или даже переходом на летнее время. Все эти действия значительно усложняют однозначную идентификацию вашего браузера в рамках более длинных отрезков времени.

Panopticlick и AmIUnique опубликовали очень хорошие научные статьи, в которых они провели анализ нескольких сотен цифровых отпечатков браузеров. Вы, кроме того, можете обратить внимание на эту большую работу, где автор делится своими результатами анализа цифровых отпечатков. Итак, что у этих, несомненно умных ребят, получилось? (ниже я привожу итоговые графики без изменений, as is):

- суммарно было проанализировано 566 704 цифровых отпечатков, что примерно в два раза больше, чем в предыдущем, самом масштабном, исследовании;

- смартфоны составляли 65% устройств в исследуемом наборе данных (это, кстати, довольно важно для анализа защиты от скликивания с android устройств);

- данные включали в себя 31 отличительный признак цифрового отпечатка, полученный из каждого устройства с использованием готового скрипта для создания отпечатка.

Вероятно, что самая интуитивно понятная диаграмма, построенная на основе собранных данных, — это диаграмма размеров анонимных групп (или, другими словами, диаграмма с размеров групп анонимных устройств). Анонимная группа, по сути, описывает, сколько разных устройств обладает одним и тем же цифровым отпечатком браузера.

Например, анонимная группа, включающая в себя только одно устройство, означает, что соответствующий цифровой отпечаток был уникальным. Анонимная группа размером в пять элементов означает, что у пяти разных устройств был один и тот же отпечаток, и поэтому нельзя отличить их друг от друга только на основе их отпечатка. И это, несомненно, очень плохо для поиска скликивающих ботов.

В результате были определены вот такие размеры анонимных групп для типов устройств, имеющих наиболее весомую долю в нашем наборе данных.

Размеры анонимных группа для наиболее распространенных устройств в нашем наборе данных. Например, всего 33% айфонов могли бы быть однозначно идентифицированыГлядя на эту диаграмму, можно заметить следующее:

- 74% настольных устройств могут быть идентифицированы точно, в то время как то же самое можно сказать о всего лишь 45% пользователей мобильных устройств. Хорошая новость в том, что чаще всего скликивают рекламу с обычных ПК, т.к. это просто проще :)

- всего 33% цифровых отпечатков браузера, собранных на iPhone, были уникальными;

- другие 33% Apple iPhone едва ли можно отследить вообще, потому что 20 или более айфонов обладают одним и тем же отпечатком браузера.

Исследователи заметили еще одно интересное явление, когда посмотрели на то, насколько часто меняется цифровой отпечаток браузера на одном устройстве. График ниже показывает количество дней между первым посещением сайта-сборщика на каком-либо устройстве и первым изменением цифрового отпечатка:

Можно отметить, что за 24 часа почти 10% неоднократно наблюдаемых устройств сумели изменить свои цифровые отпечатки. Давайте посмотрим, как обстоят дела с каждым типом устройств в отдельности:

Быстрота изменения отпечатка на разных типах устройств в днях (ось X)Этот график показывает, что за неделю цифровой отпечаток поменялся у 19% iPhone и всего лишь у

3% устройств на Android. Следовательно, полученные данные показывают, что отслеживать iPhone в течение более длительного периода гораздо сложнее, чем Android-устройства. К счастью, скликивать рекламу с настоящих смартфонов Apple довольно сложно :)

А сколько же признаков нужно извлечь из браузера, чтобы надежно идентифицировать его. Для этого ребята измерили мощность отпечатка, используя информационную энтропию Шеннона. Чем выше энтропия, тем более точен процесс идентификации.

Например, энтропия 14,2 означает, что один из каждых

19 000 цифровых отпечатков будет тем же, что и у меня. Увеличение энтропии до 16,5 означает, что одно из каждых

92,500 устройств обладает тем же цифровым отпечатком.

В сделанном эксперименте искали наиболее сильные подмножества признаков определенных размеров. Энтропия всего нашего набора данных была равна 16,55 поэтому исследователи решили начать всего с трех признаков и увеличивать размер подмножества до тех пор, пока не добьются значения энтропии как минимум в 16,5, и вот какие результаты были получены:

Собирая 9 признаков браузера вместо 33, энтропия уменьшается всего на 0,035Этот эксперимент показал, что извлекая всего три первичных признака браузера, а именно формат даты, строку user-agent и доступный размер экрана (не включая размер док-панелей, заголовков окон и так далее), можно добиться энтропии в 14,2, что уже достаточно для идентификации браузеров (а значит и пользователей) в некоторых случаях. Как это нам помогает для идентификации ботов? Вовсе не обязательно собирать много параметров компьютера, с которого происходит скликивание, чтобы «вылавливать» его в потоке посетителей.

Если же расширить подмножество признаками, которые сложнее получить, такими как отпечаток холста (canvas), список установленных шрифтов и некоторые другие, то сможем достичь целевого значения энтропии в 16,5.

Итак, какие промежуточные выводы можно сделать?

- технологические гиганты могут отслеживать ваше перемещение в Интернете, но не совсем точно (пока не совсем);

- сложнее отслеживать смартфоны (особенно Айфоны), чем персональные компьютеры. Но и скликивать с мобильных устройств сложнее.

- отпечаток браузера устройства меняется довольно часто;

- отпечатки браузера легко получить и они позволяют довольно точно идентифицировать последующие визиты ботов, даже если последние занимаются «маскарадинг» (меняют адреса и т.п.).

Отпечаток браузера: что это, как работает, нарушает ли закон и как защититься. Часть 1

Что такое отпечатки браузера?

Это метод, используемый сайтами и сервисами для отслеживания посетителей. Пользователям присваивается уникальный идентификатор (отпечаток). Он содержит много информации о настройках и возможностях браузера пользователей, что используется для их идентификации. Кроме того, отпечаток браузера позволяет сайтам отслеживать поведенческие паттерны, чтобы впоследствии еще точнее идентифицировать пользователей.

Уникальность примерно такая же, как у реальных отпечатков пальцев. Только последние собирает полиция для поиска подозреваемых в совершении преступлений. А вот технология отпечатка браузеров применяется вовсе не для отслеживания преступников. Ведь мы же здесь не преступники, верно?

Какие данные собирает отпечаток браузера?

О том, что человека можно отследить по IP, мы знали еще на заре существования интернета. Но в данном случае все гораздо сложнее. Отпечаток браузера включает IP-адрес, но это далеко не самая важная информация. На самом деле, для того, чтобы идентифицировать вас, IP не нужен.

Согласно исследованию EFF (Electronic Frontier Foundation), отпечаток браузера включает в себя:

Согласно еще одному исследованию, точность идентификации пользователя при помощи отпечатка браузера составляет 99,24%. Изменение одного из параметров браузера снижает точность идентификации пользователя лишь на 0,3%. Существуют тесты на отпечаток браузера, которые показывают, насколько большой объем информации собирается.

Как работает отпечаток браузера

Почему вообще возможен сбор информации о браузере? Все просто — ваш браузер обменивается данными с веб-сервером, когда вы запрашиваете адрес сайта. В обычной ситуации сайты и сервисы присваивают пользователю уникальный идентификатор.

Например, «gh5d443ghjflr123ff556ggf».

Эта строчка из случайных букв и цифр помогает серверу узнать ваc, ассоциировать ваш браузер и ваши предпочтения с вами. Действиям, которые вы совершаете онлайн, будет присвоен примерно тот же код.

Так, если вы зашли в Twitter, где есть какая-то информация о вас, все эти данные будут автоматически связаны с тем же идентификатором.

Конечно, этот код не будет с вами до конца ваших дней. Если вы начнете серфить с другого устройства или браузера, то идентификатор, скорее всего, тоже поменяется.

Как сайты собирают пользовательские данные?

Это двухуровневый процесс, который работает как на стороне сервера, так и на стороне клиента.

На стороне сервера

Логи доступа к сайту

В этом случае речь идет о сборе данных, отправляемых браузером. Как минимум это:

- Запрошенный протокол.

- Запрошенный URL.

- Ваш IP.

- Referer.

- User-agent.

Веб-серверы получают их от вашего браузера. Заголовки важны, поскольку они позволяют быть уверенным, что запрошенный сайт работает с вашим браузером.

Например, информация в заголовке позволяет сайту узнать, используете ли вы ПК или мобильное устройство. Во втором случае произойдет редирект на оптимизированную для мобильных устройств версию. К сожалению, эти же данные попадут в ваш отпечаток.

Здесь все понятно. Веб-серверы всегда обмениваются куки с браузерами. Если вы в настройках указываете возможность работы с куки, они сохраняются на вашем устройстве и отправляются на сервер, когда бы вы ни зашли на сайт, который уже посещали прежде.

Куки помогают серфить более комфортно, но они же открывают и больше информации о вас.

Canvas Fingerprinting

В этом методе используется элемент холста (canvas) HTML5, который WebGL также использует для визуализации 2D- и 3D-графики в браузере.

Этот метод обычно «заставляет» браузер обрабатывать графический контент, включая изображения, текст или то и другое разом. Для вас этот процесс незаметен, поскольку все происходит в фоне.

Как только процесс завершен, canvas fingerprinting превращает графику в хэш, который становится тем самым уникальным идентификатором, о котором мы говорили выше.

Этот метод позволяет получать следующую информацию о вашем устройстве:

- Графический адаптер.

- Драйвер графического адаптера.

- Процессор (если нет выделенного графического чипа).

- Установленные шрифты.

Здесь подразумевается, что ваш браузер обменивается большим количеством информации благодаря:

Adobe Flash и JavaScript

Согласно FAQ AmIUnique, если у вас активирован JavaScript, то вовне передаются данные о ваших плагинах или спецификациях железа.

Если установлен и активирован Flash, то это предоставляет стороннему «наблюдателю» еще больше информации, включая:

- Ваш часовой пояс.

- Версию ОС.

- Разрешение экрана.

- Полный список установленных в системе шрифтов.

Они играют очень важную роль в логировании. Так, вам обычно нужно решить, позволить ли браузеру обрабатывать куки или полностью удалить их.

В первом случае веб-сервер получает просто огромное количество информации о вашем устройстве и предпочтениях. Если вы не одобрите работу с куки, сайты все равно получат кое-какие данные о вашем браузере.

Зачем нужна технология отпечатка браузера?

В основном для того, чтобы пользователь устройства получил оптимизированный для его устройства сайт, вне зависимости, зашел он в интернет с планшета или смартфона.

Кроме того, технология используется для рекламы. Это просто идеальный инструмент дата-майнинга.

Так, получив собранную сервером информацию, поставщики товаров или услуг могут создавать очень тонко нацеленные рекламные кампании с персонализацией. Точность таргетирования гораздо выше, чем если использовать просто IP-адреса.

Например, рекламщики могут использовать отпечатки браузеров для того, чтобы получить список пользователей сайта, разрешение экрана которых можно назвать низким (например, 1300*768), кто ищет более качественные мониторы в интернет-магазине продавца. Или же пользователей, которые просто серфят по сайту без намерения что-либо купить.

Затем полученную информацию можно использовать для таргетирования рекламы качественных мониторов с высоким разрешением на пользователей с небольшим и устаревшим морально дисплеем.

Кроме того, технология отпечатка браузера используется еще и для:

- Обнаружения фрода и ботнетов. Это реально полезная для банков и финансовых организаций функция. Они позволяют отделить поведение пользователя от активности злоумышленников.

- Определение VPN и proxy пользователей. Разведслужбы могут использовать этот метод для отслеживания интернет-пользователей со скрытыми IP-адресами.

В конечном счете, даже если отпечатки браузера используются в законных целях, это все равно очень плохо сказывается на конфиденциальности пользователей. Особенно если последние пытаются защититься при помощи VPN.

Кроме того, отпечатки браузера могут быть лучшим другом хакера. Если им известны точные данные о вашем устройстве, они могут использовать специальные эксплойты для взлома устройства. В этом нет ничего сложного — любой киберпреступник может создать поддельный сайт со скриптом снятия отпечатков пальцев.

Напомним, эта статья — только первая часть, впереди еще две. В них рассматриваются вопросы законности сбора персональных данных пользователей, возможности использования этих данных и методы защиты против слишком уж активных «собирателей».

Фингерпринт (отпечаток браузера): что это такое и как его скрыть?

Фингерпринт (отпечаток браузера, Browser Fingerprint) – это уникальный идентификатор конфигураций веб-браузера и операционной системы, который формируется на основе собранных данных различными технологиями отслеживания. При этом не используются традиционные методы отслеживания, такие как IP адреса и уникальные файлы cookie.

Цифровой отпечаток браузера имеет вид 32-битного числа шестнадцатеричной системы типа b2cf59b36581399ebf54d4ab425ac4a7, которое получается в результате обработки всех принятых от браузера данных. Полученный отпечаток браузера позволяет отслеживать пользователей в сети Интернет с точностью до 94%.

Отпечатки браузера применяются для предотвращения мошенничества и «кражи личности». Пользователь сети Интернет сам того не подозревая предоставляет данные о себе, без какого-либо на то согласия. С повышением количества собранных данных формируется профиль человека, который способен содержать в себе пол, возраст, семейное положение, финансовое состояние, интересы, привычки и т.д.

Казалось бы, это информация носит лишь поверхностный характер, без привязки к конкретному человеку. Но это лишь до поры до времени, стоит лишь раз человеку где-нибудь указать реальные персональные данные, например ФИО, телефон, адрес, фингерпринт, зафиксированный цифровым устройством позволит компаниям полностью Вас идентифицировать и тем самым дополнить сформированный профиль.

Многие компании заинтересованы собирать, иметь и знать, как можно больше информации о своих пользователях. Анализируя наши действия и устройства в Интернете, веб-сайты могут использовать полученную информацию в коммерческих целях - создавать и показывать персонализированную рекламу.

Также, Browser Fingerprinting, находит свое применения для внутренней аналитики, таким образом, действия пользователя (просмотренные страницы, клики, движения мышкой и т. п.) позволяют разработчикам получать негласную обратную связь, видеть, на, что пользователь обращает внимание в первую очередь и корректировать свои онлайн-платформы для достижения максимального отклика

Самые обычные браузерные фингерпринты мы заслужили:

- User-Agent (какое программное обеспечение, какая операционная система, какие версии ПО и многое другое);

- Язык браузера (русский, украинский, английский и любой другой);

- Часовой пояс;

- Размер экрана и его цветовые параметры (глубина цвета);

- Поддерживаемые технологии HTML5 (у каждого ПО есть свои отличия);

- Наличие настройки Do Not Track;

- Плагины, их характеристики;

- Шрифты, их прорисовка (зависит от многих параметров: процессора, видеокарты, предустановленных программ, библиотек и других).

Многие веб-сайты имеют встроенные инструменты для анализа браузеров и операционной системы своих посетителей. На основе собранных данных и создается уникальный цифровой отпечаток браузера. После проведения анализа все собранные данные, которые удалось получить вышеперечисленными методами, суммируются, и производится вычисление хеш-суммы, которая и является отпечатком браузера.

Чтобы защитить себя от отслеживания отпечатков в Интернете, рассмотрите возможность использования браузера, ориентированного на конфиденциальность, например AdsPower. AdsPower - это антидетект браузер для управления мультиаккаунт. Он предоставляет пользователям отдельные браузерные среды с разными IP-адресами и часовыми поясами для каждого аккаунта, заменяя несколько устройств виртуальными профилями браузера. AdsPower маскирует вашу цифровую личность и запутывает скрипты веб-сайтов, чтобы они не могли собрать точную информацию для создания вашего отпечатка.

Как проверить уникальность своих отпечатков браузера?В интернете существует довольно много исследований и онлайн-проектов, где акцентируют особое внимание на уникальности цифровых отпечатков устройств. При этом, для масштаба своих исследований, некоторые из компаний предоставляют возможность пройти тест в режиме онлайн, такие как Panopticlick, Canvas Fingerprinting, Whoer и Am I Unique?

VPN и прокси-серверы

Здесь коротко. VPN - самый простой метод обхода региональных запретов. Меняет ваш IP на доступный на сервисе. Не защищает от множества трекеров и не влияет на уже подхваченные куки. Прокси - бесплатная прокладка, которая не шифрует ваш трафик. Не скупитесь на хороший многоканальный ВПН - и включайте его даже переходя на выделенный сервер о котором мы поговорим дальше.

Вручную

Сделать свой цифровой след менее уникальным помогут ручные изменения. Изменение часового пояса устройства; Установка другого языка операционной системы устройства; Установка другого языка браузера; Изменение разрешения экрана устройства; Изменение масштаба веб-страницы; Установка либо удаление плагинов браузера Отключение исполнения Flash, Javascript и WebGL Радикальные методы, но крайне неудобные для серфинга.

Выделенные серверы

Использование дедиков (от слова dedicated server) до сих пор считается одним из самым эффективных способов сохранить свою анонимность. Представляет собой отдельную физическую машину, с которой не передаются никакие данные на вашу основную и рабочую.

Главная причина популярности и эффективности такого метода заключается в том, что такой виртуальный компьютер является совершенно новыми и чистым для интернета, работает круглосуточно и не передает никакой информации о конечном пользователе и характеристиках его компьютера (говорят Facebook отслеживает даже MAC адрес).

Браузеры

Конфиденциальность могут предложить антидетект-браузеры. Такие браузеры, как AdsPower, Multilogin и Linken Sphere, гарантируют анонимность путем подмены данных и уникализации цифрового отпечатка пользователя, оставляя при этом минимум следов в сети. Например, в AdsPower можно удобно изменить вышеупомянутые отпечатки:

Начать работу с AdsPower просто. Зарегитрируйте с email и скачайте программу для вашего компьютера. После того выбирайте один из пакетов и настройте прокси для начала работы. Больше обучающие материалы можно посмотрить на сайте AdsPower.

Современный интернет собирает огромную базу информации о каждом ее пользователе. Интернет общество активно создает и продвигает разнообразные инструменты для сохранения конфиденциальности онлайн, которые с одной стороны защищают от мошенников а с другой стороны помогают обходить правила для рекламодателей.

ВПН позволяет экономить на сервисах, которые разным ГЕО предлагают разные цены на свои продукты, мультипрофильные платформы позволяют организовывать и эффективно управлять большим количеством аккаунтов одновременно. Для этого, антидетект браузеры также являеются надежным инструментом, и эффективное его применение полностью оправдывают вложенные средства, помогая зарабатывать в разы больше.

Фингерпринтинг конкретного ПК с точностью 99,24%: не спасает даже смена браузера

Задачи рендеринга на клиентской стороне с целью фингерпринтинга

Практика смены браузера, чтобы сменить личность в интернете, является популярным советом от экспертов и специалистов по безопасности. Согласно опросу, около 70% пользователей установили и регулярно используют по меньшей мере два браузера. Так они надеются избежать слежки и нежелательного распознавания на сайтах.

Группа американских исследователей опубликовала научную работу с описанием более продвинутых техник фингерпринтинга, которые не учитывают версию браузера, но всё равно распознают конкретный ПК с высокой точностью.

Фингерпринтинг — спорная техника идентификации пользователей в интернете в качестве альтернативы обычным кукам и «вечным» кукам. Если пользователь удаляет куки или у него установлены программы для блокировки следящих трекеров, с помощью фингерпринтинга его всё равно можно узнать.

Противники этой техники говорят, что использование фингерпринтинга неэтично, если пользователь явно запретил себя идентифицировать и активно удаляет куки. С другой стороны, некоторые веб-разработчики не видят ничего плохого в том, чтобы распознавать повторных посетителей, если не делать ничего незаконного. Мол, это же для их собственного удобства. Распознавание пользователей (трекинг) тем или иным способом осуществляет более 90% самых популярных сайтов интернета. Фингерпринтинг — самая надёжная техника. Она подразумевает создание уникального «отпечатка» пользовательского компьютера с учётом всех открытых параметров: версии ОС, версии браузера, набора плагинов и расширений к браузеру, списка установленных шрифтов, разрешения экрана и т.д.

До последнего времени при фингерпринтинге всегда учитывалась версия браузера пользователя, но сейчас исследователи пробуют преодолеть это ограничение — и распознавать конкретные ПК независимо от браузера.

В работе группы американских исследователей новая техника именуется CBF, то есть кросс-браузерный фингерпринтинг (Cross-Browser Fingerprinting). Она учитывает характеристики компьютерной системы, которые проявляют себя независимо от версии браузера при рендеринге и обработке графики.

Исследователи замеряют время выполнения различных графических операций и используют эту информацию для профилирования конкретного ПК. Например, нанесение растрового изображения на грань куба средствами WebGL с аппаратным видеоускорением выполняется с одинаковой скоростью независимо от браузера.

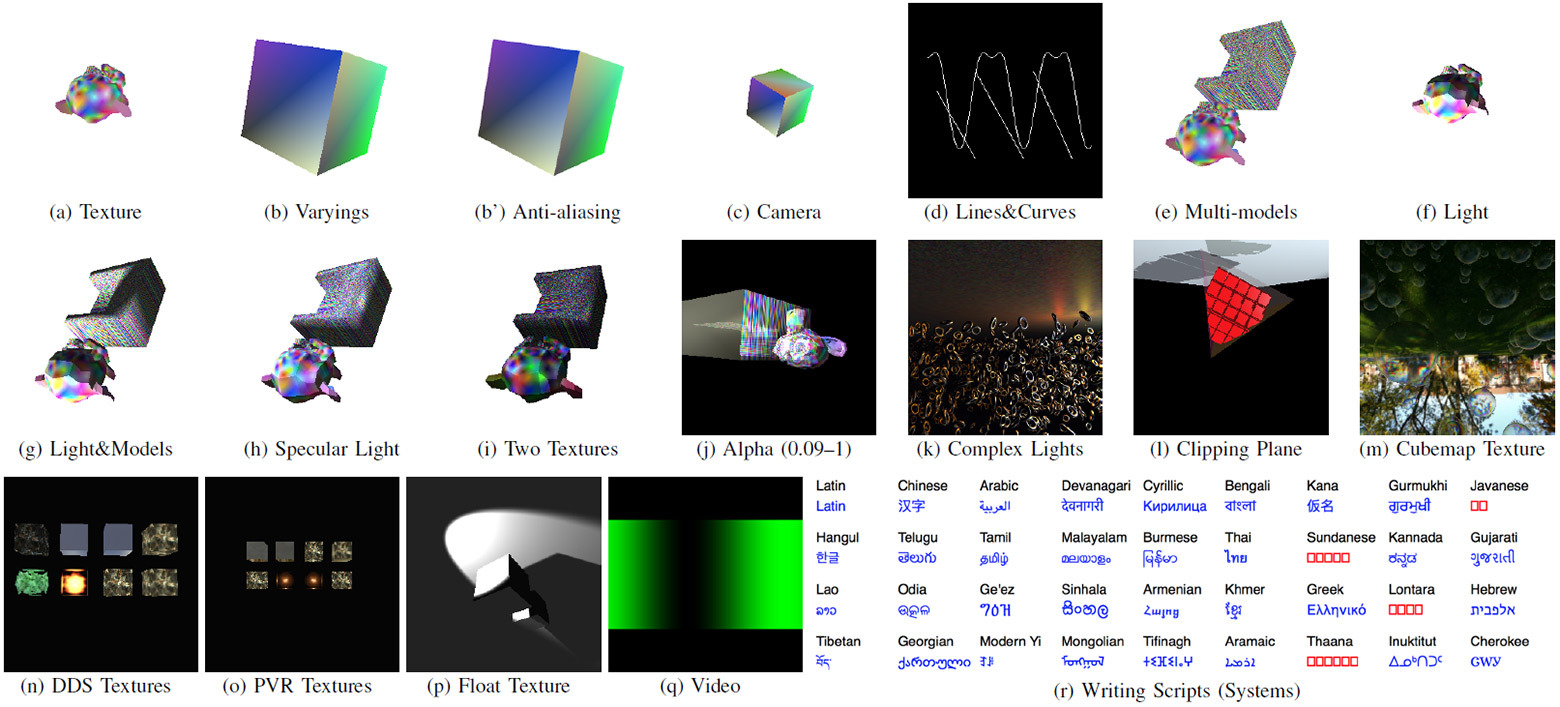

Вот список некоторых параметров, которые можно использовать для кросс-браузерного фингерпринтинга.

Разрешение экрана. Как выяснилось, если задействовать зуммирование, то можно получить надёжный результат независимо от версии браузера.

Количество ядер процессора. Браузерный параметр hardwareConcurrency выдаёт максимальный порог для конкретного компьютера в операциях Web Worker. Даже если браузер пытается изменить этот параметр (например, Safari делит его на два), можно легко вычислить истинное значение.

AudioContext. Набор задач по обработке звука в операционной системе и звуковой карте. Фингерпринтинг осуществляется путём замера времени выполнения этих операций.

Список шрифтов. Стандартная техника фингерпринтинга, которую исследователи адаптировали для кросс-браузерного варианта. Список установленных шрифтов можно определить по рендерингу глифов в браузере.

Линии, кривые и антиалиасинг. Рендеринг линий, прямых и антиалиасинг в HTML5 Canvas и WebGL выполняется средствами GPU.

Vertex Shader. Ещё один элемент, который рендерится графической подсистемой и графическим драйвером. Он используется при создании теней и освещения в 3D-объектах и задействуется в WebGL.

Fragment Shader. Отслеживается таким же способом, как и Vertex Shader.

Прозрачность в альфа-канале. Выдача этих графических элементов зависит от GPU и драйвера и является одинаковой во всех браузерах.

Установленные письменности (языки). Некоторые письменности вроде китайской, корейской и арабской, требуют установки специальных библиотек.

Моделирование. Рендеринг 3D-моделей.

Освещение и построение теней (Lighting and Shadow Mapping). Ещё одна особенность 3D-графики, связанная с обработкой света и теней.

Камера. Имеется в виду не установленная на компьютере веб-камера, а другая техника, специфичная для 3D-моделирования. Она производит построение 2D-представлений для 3D-объектов.

Отсечение плоскостей (Clipping Planes). Операция WebGL, связанная с вычислением координат 3D-объектов с ограниченной видимостью.

Все перечисленные техники в совокупности позволяют составить довольно надёжный и точный профиль конкретного компьютера. В таблице ниже перечислена надёжность и энтропия, которую обеспечивает каждый метод и все они вместе.

В совокупности, техники CBF позволяют точно идентифицировать около 99,24% всех компьютеров. Исследователи проводили тесты с использованием браузеров Chrome, Firefox, Edge, IE, Opera, Safari, Maxthon, UC Browser и Coconut.

Техника работает довольно надёжно и отсутствие какого-нибудь одного из параметров в профиле практически не оказывает влияния на результат.

Для анонимной работы в интернете авторы научной работы рекомендуют использовать браузер Tor, который нормализует браузерную выдачу и не даёт возможности осуществить фингерпринтинг такого рода. Правда, и у него есть небольшой грешок: он тоже оставляет пару параметров открытыми, в том числе ширину экрана и AudioContext. Исследователи выразили надежду, что разработчики Tor нормализуют выдачу по этим параметрам тоже.

Читайте также: