Что такое удаленный доступ и виртуальные частные сети в ноутбуке

Эти три буквы для одних — возможность попасть в офисную сеть из дома, для других — важная часть работы на удаленке, а для третьих — способ обойти блокировку доступа к сайтам. Но за всеми этими вещами стоит одна и та же технология — это VPN (virtual private network), виртуальные частные (aka приватные) сети. Разберемся, как работает VPN и для чего нужны такие сети.

Что такое обычная приватная сеть компании и почему только ее недостаточно

Говорят, самурай без меча подобен самураю с мечом — только он без меча. Виртуальная приватная сеть подобна обычной приватной сети, только виртуальная. Поэтому чтобы разобраться с тем, что такое VPN, сначала поясним ключевые моменты работы обычной приватной сети, которая соединяет устройства: серверы, компьютеры, роутеры в обыкновенном офисе.

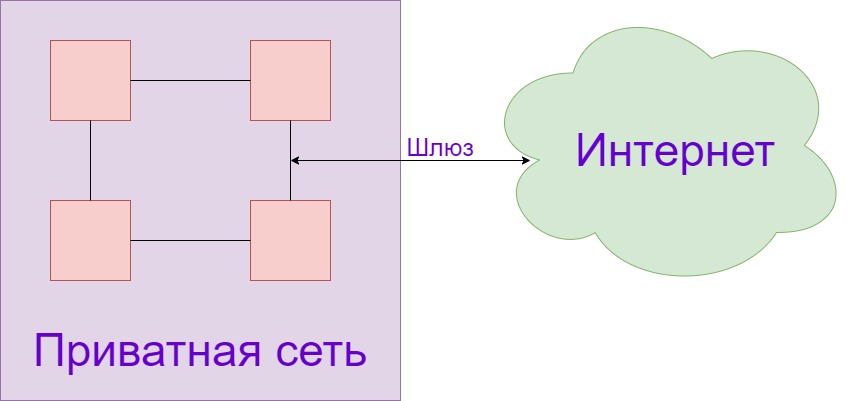

Устройства в приватной сети объединены с помощью сетевых кабелей и видят друг друга по сети. Ещё у этой сети есть шлюз, через который она соединена с интернетом. Устройства внутри сети видят друг друга, а вот извне обратиться к устройствам внутри нее можно только через шлюз, если его правила это разрешают. Так что на шлюзе навешано много функций, которые защищают приватную сеть.

Еще в приватной сети могут находиться точки доступа Wi-Fi. Устройства, которые подключаются к ним, тоже отказываются подключены к приватной сети, так же как через кабель.

Кстати, у вас дома тоже может работать приватная сеть. Роутер выступает и как точка соединения всех устройств — ваши компьютеры, ноутбуки и смартфоны подключаются к нему через Wi-Fi или кабели, и в роли шлюза — именно через роутер выходят в интернет. Внутри этой сети вы можете передавать данные без выхода в интернет, например, настроить общий доступ к файлам на компьютере.Как построить сеть VPN, когда сеть построить невозможно

Очевидно, в приватную сеть, про которую мы рассказали, можно подключить только устройства, до которых дотянется кабель или достанет Wi-Fi. То есть, речь о пределах одного здания или квартала.

Если у вас много офисов и все они в разных городах, вы всё равно захотите объединить их в одну приватную сеть. Дело в том, что в пределах общей сети проще организовать совместную работу — от общих папок с документами в облаке и общего хранилища кода для разработчиков до общей работы бухгалтеров всех филиалов в 1С:Бухгалтерия. Когда у каждого филиала отдельная приватная сеть, множеству таких рабочих систем это очень не понравится.

На такой случай, когда обычную приватную сеть физически невозможно построить, придумали технологию VPN — это как настоящая приватная сеть, только виртуальная.

Что такое виртуальная частная сеть (VPN) и как она работает

VPN соединяет приватные сети всех офисов между собой через зашифрованные соединения. Устройства в этих сетях видят друг друга, будто они в одной частной сети, и могут безопасно обмениваться данными прямо через публичный интернет или, как говорят строгие безопасники, «поверх публичных сетей».

Такой подход к безопасности позволяет обмениваться конфиденциальными данными на виду у всего мира без риска раскрыть секреты — все ключи шифрования есть только у участников виртуальной сети. Нет ключа — ты не из наших! За целостностью каналов шифрования и правильностью VPN-ключей обычно следит VPN-сервер — это специальная программа по управлению виртуальными сетями.

Есть разные способы шифрования и упаковки данных при передаче, их называют защищенными протоколами виртуальной частной сети — например, PPTP, IPsec, L2TP и другие. Кстати, IPsec есть в каждом смартфоне.

Получается, чтобы попасть в обычную приватную сеть, нужно физически быть в офисе и подключить устройство к сети через кабель или по Wi-Fi. Для соединения с VPN-сетью любого устройства: ноутбука, десктопа или смартфона используют VPN-клиент. Что это такое? Это специальное приложение, передающее данные от вашего устройства на другие устройства VPN-сети.

Получается, что благодаря VPN любой системный администратор может попасть в консоль внезапно сломавшегося Самого Главного Сервера прямо из отпуска, буквально с собственного смартфона. То есть VPN упрощает работу не только между разными офисами, но и для удаленных команд: администратор мониторит работу систем из Челябинска, программист работает на Бали, а менеджер составляет свои отчеты на даче в Подмосковье. Печальный опыт 2020 года показал, что любая компания должна быть готова к удаленной работе, значит, без VPN никому не обойтись — придется решать, как его поставить на инфраструктуре компании.

Если разворачивать инфраструктуру на облачной платформе, например VK Cloud Solutions (бывш. MCS), можно использовать предустановленный VPN и быстро создать виртуальную частную сеть компании без лишних настроек.С сетью понятно, а что там с блокировками?

К примеру, вам захотелось зайти на LinkedIn, доступ к которому на настоящий момент заблокирован по распоряжению Роскомнадзора. Разные приложения, выдуманные на этот случай, задействуют VPN и показывают вам интернет так, будто ваше устройство находится в другой стране. Как работает VPN в этом случае?

В стране, «из-под которой» вы будете выходить в интернет, стоит прокси-сервер (то есть, передатчик). Приложение соединяет ваше устройство и прокси-сервер в виртуальную приватную сеть, которая защищена так же хорошо, как корпоративные секреты, которыми перекидываются филиалы из нашей прошлой истории. Никто со стороны не видит, на какие же сайты вы пытаетесь попасть.

По внутренней виртуальной сети ваши запросы в сеть будут сперва попадать на общий вход, скажем, в Германии, а после этого — уже в интернет. Вы будете фактически видеть интернет так, как его видят немцы (многие сайты даже переключатся на немецкий язык). Российские блокировки и ограничения на доступ к сетевым ресурсам там не будут действовать. Зато будут действовать другие ограничения, принятые правительством Германии.

Способность прикинутся пользователем из другой страны — не основная функция VPN, а всего лишь некоторое побочное следствие архитектуры самой технологии.

Результаты работы такого VPN — анонимность и доступ к заблокированным ресурсам, и достигается это именно за счет создания виртуальной приватной сети.

Для чего нужен VPN: обобщаем информацию

Основная цель использования частных виртуальных сетей — обеспечить безопасное и устойчивое соединение между отделами и сотрудниками в неустойчивой и небезопасной среде в тех случаях, когда этого не сделать физическими инструментами (кабелями и WiFi-сетями).

Однако применение VPN не ограничивается лишь этим. Еще VPN-соединение — это то, что позволяет обезопасить доступ в публичные сети и надежную передачу конфиденциальной информации. Например, часто люди пользуются шифрованным каналом, когда нужно выйти в интернет из заведомо опасной сети — например, публичного вайфай в аэропорту или кафе.Инженерам по кибербезопасности также стоит помнить, что VPN используется взломщиками для запутывания следов. Доступ в интернет через VPN скрывает реальное местоположение пользователей, поэтому в любой компании стоит обратить внимание на подозрительные VPN-подключения и защиту частных виртуальных сетей.

Протоколы РРТР или L2TP, по умолчанию установленные на компьютере, обеспечивают надежный доступ к ресурсам в сети, соединяясь с сервером удаленного доступа Windows 2000 через Интернет или другую сеть. Если для создания сетевого подключение к частной (private) сети используется обще доступная (public) сеть, то совокупность таких подключений называется виртуальной частной сетью (Virtual Private Network, VPN). Достоинства таких сетей перечислены в табл. 16.3, а их особенности и способы использования подробно рассматриваются в следующих разделах главы.

Таблица 16.3. Достоинства Использования сетей VPN

Преимущество

Для подключения используется Интернет (вместо установления телефонного подключения с использованием дорогой междугородной связи). Поскольку Интернет-провайдер сам поддерживает оборудование связи (модемы, адаптеры ISDN и т. п.), при развертывании сети нужно закупать и сопровождать меньшее количество оборудования

Аутсорсинг (Передача третьим лицам, outsourcing) забот по поддержке телефонных подключений

Пользователь может по городскому номеру подключиться к телефонной компании или ISP, который затем подключит его к серверу удаленного доступа Windows 2000 и к корпоративной сети. Телефонная компания или ISP управляет модемами и телефонными линиями, выделенными для коммутируемого доступа. ISP поддерживает сложную инфраструктуру коммуникационного оборудования, а сетевой администратор корпорации занимается централизованным управлением учетными записями пользователей на сервере удаленного доступа

Подключение через Интернет (если используются протоколы PPTP/L2TP) является шифрованным и безопасным, поскольку сервер удаленного доступа поддерживает современные протоколы аутентификации и шифрования. Конфиденциальные данные надежно защищены от пользователей Интернета, но доступны для пользователей виртуальной частной сети.

Поскольку данные, передаваемые по VPN-подключению зашифрованы, используемые адреса защищены от просмотра извне; в сети Интернет "видны" только внешние IP-адреса (концов соединения). Это особо важно для корпораций с внутренними IP-адресами, поскольку исключаются административные затраты на изменение IP-адресов для удаленного доступа через Интернет

Поддержка сетевых протоколов

Поскольку поддерживаются широко распространенные сетевые протоколы (включая TCP/IP, IPX и NetBEUI), с использованием VPN можно дистанционно выполнять любое приложение, зависящее от конкретного сетевого протокола

Как показано в следующих примерах, есть два способа создать VPN-подключение: устанавливая соединение с ISP, или соединяясь с Интернетом напрямую.

Пример 1. VPN-подключение сначала производит запрос к Интернет-провайдеру. После того как это подключение произведено, VPN-подключение делает другой запрос к серверу удаленного доступа, который устанавливает туннель L2TP или РРТР. После аутентификации можно получать доступ к корпоративной сети, как это показано на рис. 16.8.

Рис. 16.8. VPN-подключение на основе подключения к Интернет-провайдеруПример 2. Пользователь, имеющий выход в Интернет, соединяется с сервером удаленного доступа при помощи VPN-подключения (рис. 16.9). Таким

пользователем может быть тот, чей компьютер подключен к локальной сети, пользователь кабельного модема или абонент службы типа ASDL, где протокол IP доступен сразу после включения компьютера. Драйвер РРТР или L2TP создает туннель через Интернет и производит подключение к серверу удаленного доступа, использующему РРТР или L2TP. После аутентификации пользователь может получить доступ к корпоративной сети, как и в предыдущем примере.

Рис. 16.9. VPN-подключение, использующее существующее подключение к ИнтернетуМеньшая стоимость. При помощи VPN мобильные пользователи и сотрудники-надомники (telecommuters) могут получить доступ к корпоративной локальной сети через Интернет за меньшую плату, чем при традиционных решениях по поддержке удаленного доступа. гораздо эффективнее использовать мощную коммуникационную инфраструктуру телефонной компании, чем прокладывать собственную сеть, устанавливать телефонные линии и закупать коммутаторы.

Подключение к виртуальной частной сети через сетевой адаптер подобно набору номера при помощи модема для подключения к обычному ceрверу удаленного доступа, VPN освобождает корпорацию от эксплуатационных расходов и затрат на покупку модемных пулов и специально предназначенных для этого аналоговых телефонных линий. Модемы и сопутствующая инфраструктура находятся в ведении поставщика услуг Интернета, при этом не страдают ни безопасность, ни возможности управления удаленным доступом. В то же время, очевидны преимущества безопасности доступа к частным данным, обеспечиваемой дополнительной аутентификацией, шифрованием и сжатием данных пользователя.

Аутсорсинг телефонных подключений. Коммуникационное оборудование, необходимое для телефонных подключений, достаточно сложно. На большом предприятии создание сервера удаленного доступа для поддержки телефонных подключений на базе Windows 2000 требует установки модемов; контроллеров, а также прокладки множества коммуникационных кабелей. Кроме того, большинство решений не обеспечивает эффективную поддержку технологий ISDN, V.34 и V.90.

Корпорации часто выбирают аутсорсинг (outsourcing) коммутируемого доступа к своим базовым корпоративным сетям при помощи рентабельного, не зависящего от протокола, безопасного способа, который не требует никаких изменений в существующем адресном пространстве. Поддержка виртуальных глобальных сетей на основе VPN-подключений — один из путей, при помощи которого Интернет-провайдер может обеспечивать потребности корпораций. Таким образом, обслуживающая компания поддерживает и управляет модемами удаленного доступа и каналами связи, оставляя системному администратору корпорации управление пользователями и их аутентификацию. В этом решении воплощены все преимущества аутентификации РРР, шифрования и технологий сжатия (рис. 16.10).

В подключении не участвует драйвер РРТР; клиент просто устанавливает РРР-подключение к серверу удаленного доступа или модемному пулу. В свою очередь, сервер или пул модемов должен осуществить подключение с помощью РРТР для связи с сервером удаленного доступа.

Улучшенная безопасность. VPN-подключения, использующие РРТР и L2TP, аутентифицируются по методам аутентификации протокола РРР на уровне пользователя, включающим PAP, CHAP, SPAP, MS-CHAP и, дополнительно, ЕАР.

Благодаря возможностям протокола ЕАР (Extensible Authentication Protocol, расширяемый протокол идентификации) и средств безопасности IP (IPSec), виртуальная частная сеть предоставляет улучшенную безопасность для удаленных пользователей. Пользуясь преимуществом аутентификации РРР и параметрами шифрования, задавая РРТР-фильтрацию на сервере удаленного доступа и ограничивая сервер удаленного доступа работой только с аутентифицированными РРТР-клиентами, которые используют шифрованные данные, системный администратор может укрепить безопасность данных и управлять удаленными пользователями намного эффективнее.

В некоторых средах данные являются строго конфиденциальными и может потребоваться, чтобы они были физически отделены и скрыты от большинства корпоративных пользователей. Финансовые или личные данные — это данные, требующие максимальной защищенности. Пользователи в корпоративной интрасети, которым предоставлены соответствующие разрешения, могут устанавливать удаленное VPN-соединение с VPN-сервером и получать доступ к защищенным ресурсам частной сети отдельных подразделений корпорации. Весь обмен данными через VPN шифруется, что обеспечивает конфиденциальность данных. Пользователи, не имеющие соответствующих разрешений по установлению VPN-подключения с VPN-сервером, не могут увидеть этот "скрытый" сервер.

Поддержка сетевых протоколов. Поскольку технология организации VPN поддерживает наиболее распространенные сетевые протоколы, клиентам сетей Ethernet, TCP/IP, IPX и NetBEUI не требуются дополнительные затраты на использование VPN. Любой сетевой протокол, поддерживаемый службой удаленного доступа, поддерживается и в технологии VPN. Это означает, что можно удаленно выполнять приложения, зависящие от определенных сетевых протоколов. В свою очередь, это снижает затраты по созданию и поддержке VPN-подключений.

Создание VPN-подключения. Чтобы создать подключение для виртуальной частной сети:

кнопку Далее (Next).

Интернет (Gormect to a private network through the Internet, рис. 16.11), нажмите фюпку Далее и выполните одно из следующих действий:

Рассказываем про удаленный доступ – чем он полезен и как оптимизирует рабочие процессы.

Что такое «удаленный доступ»

В IT под удаленным доступом (или remote access) понимается технология/приложение или набор технологий/приложений для управления одним устройством с помощью другого по сети.

По сути, это возможность управлять офисным компьютером со своего ноутбука так, будто это одно устройство. С теми же файлами, программами и возможностями. Достаточно установить с удаленным ПК интернет-соединение и можно контролировать его хоть с пляжа на Бали.

Удаленный доступ используется для управления одним или несколькими компьютерами по всему миру из одного места. Технология популярна среди крупных корпораций, особенно в IT-сфере. Но не только в ней.

Подобные технологии используют в различных профессиях, а иногда вовсе не для работы.

Для чего нужен удаленный доступ?

Есть масса сценариев применения этой технологии, но мы рассмотрим только наиболее популярные.

Решение технических проблем

Системные администраторы и IT-специалисты других профилей в штате компании часто занимаются тем, что решают проблемы, связанные с компьютерами в офисе или на предприятии.

Всегда присутствовать лично у ПК не получится, поэтому на помощь приходит удаленный доступ. Сотрудник может подключиться дистанционно к любому из компьютеров корпорации и решить возникшие проблемы. Правда, доступ к другим ПК должен быть настроен заранее (установка специализированных приложений и т.п.).

Это применимо только в компаниях, где нет ограничений на подключение к одной рабочей сети из другой (через VPN, к примеру). И в ситуациях, когда проблема касается исключительно ПО, а не «железа».

Управление сервером

Администраторы и разработчики используют удаленный доступ, чтобы контролировать арендованные серверы, держать на них файлы сайта и поддерживать ресурс в рабочем состоянии 24 на 7. Или для тестирования веб-приложений на более мощном устройстве (аналогично тому, как пользователи управляют серверами, арендованными в Timeweb).

Для решения этой задачи можно использовать разные инструменты. Самый распространенный – протокол Secure Shell для удаленного управления компьютером через терминал. Но есть и другие методы. В том числе и те, что поддерживают графический интерфейс.

Администратор получает полный контроль над удаленным устройством, может управлять всеми его функциями, включая возможность менять параметры BIOS и/или перезагружать систему.

Техподдержка

Отделу техподдержки часто приходится объяснять клиенту алгоритм действий, чтобы решить возникшую проблему. Но человеку даже самая четкая и доходчивая инструкция может показаться сложной, если он совсем не разбирается в вопросе.

Удаленный доступ позволяет специалисту техподдержки устранить возникающий барьер (или его часть). Сотрудники некоторых компаний могут получить полный доступ к мобильному устройству пользователя и управлять им дистанционно. Они устраняют проблемы самостоятельно без вмешательства владельца гаджета. Некоторые компании предоставляют сотрудникам доступ к экрану, чтобы специалист мог показать клиенту наглядно, куда надо нажать и что сделать.

Гейминг

В связи с постоянным ростом системных требований к играм и непропорциональным ростом производительности некоторых ПК, появилась новая категория сервисов – игровой стриминг.

Это мощные удаленные «машины», к которым можно подключиться по сети и играть в популярные видеоигры, не заботясь о наличии в своем компьютере подходящей видеокарты или достаточного количества оперативной памяти. Главное, чтобы интернет был быстрым, а играть можно хоть с телефона.

Обычно доступ к таким сервисам осуществляется автоматически после регистрации, как в случае с арендой сервера у хостинг-провайдера.

Совместная работа сотрудников из разных городов

Коллаборация между несколькими работниками, трудящимися над одним проектом из разных точек мира, станет проще благодаря удаленному доступу к офисным ПК.

Они смогут работать в одной локальной сети, быстро обмениваться файлами и тестировать продукт чуть ли не на одном устройстве, сохраняя полную безопасность и высокую производительность.

Преимущества удаленного доступа

Удаленный доступ – это удобно, и мы это уже выяснили. Но технология дает еще больше.

Гибкость

Начав использовать удаленный доступ на постоянной основе, вы ощутите гибкость буквально во всем.

В выборе устройств.

В выборе места работы.

В выборе своей деятельности.

В выборе масштабов проекта.

От мощности и параметров вашего ПК больше не будет зависеть, можете ли вы сделать какую-то работу в данный момент или нет. Можно даже на относительно старом ноутбуке сделать работу, требующую мощности полноценного стационарного компьютера.

График работы можно будет варьировать, потому что необязательно находиться в офисе, чтобы закончить проект или внести критически важные правки в приложение, доступ к которому есть только в офисной «машине».

Удаленный доступ к серверу, например, гарантирует высокую производительность даже на слабом ПК. Можно заняться веб-разработкой или даже созданием полноценных приложений, не прибегая к апгрейду своего устройства. А сама программа может быть рассчитана на любой масштаб и аудиторию за счет того же мощного сервера.

Постоянный доступ к необходимым данным

Дистанция больше не помешает получить необходимые файлы. То, что является эксклюзивом для офисного ПК, может стать портативным набором файлов, который можно достать даже с планшета или смартфона.

Подобный доступ можно сравнить с использованием облачного хранилища. Но облачные хранилища не так часто используются в корпоративной среде, где ценится высокая степень безопасности, а для взаимодействия используется протокол VPN.

Поэтому remote access становится спасением для «удаленщиков», нуждающихся в документах, лежащих на жестком диске офисного компьютера.

Скорость

Выполнение любых задач ускорится, причем сразу в нескольких направлениях.

Разработчику больше не придется часами выжидать, пока запустится нужный «софт» или скомпилируется написанный код на собственном древнем ПК. Можно все «тяжелые обязанности» переложить на мощный офисный ПК или арендованный сервер.

Дешевизна

Удаленный доступ экономит деньги и тем, кто его использует, и тем, кто организует. Пользователи могут не тратить большие деньги на мощное оборудование, чтобы выполнять свою работу.

Работодателям же не придется обеспечивать сотрудников мощными ноутбуками, если те смогут подключиться к офисному ПК и использовать его в полную мощность через VPN.

Удобная среда для удаленной работы

Я отдельно отмечу, что тренд «удаленки» вряд ли пойдет на спад. Коронавирус не планирует отступать в ближайшее время да и другие вирусы не за горами. Иностранные компании приглашают специалистов из России и наоборот. Поэтому учиться и работать мы будет все больше удаленно (когда это технически и физически реализуемо, конечно).

Приложения, обеспечивающие удаленный доступ к компьютерам, заметно облегчают весь процесс, сохраняя за работниками офисное рабочее место со всеми его преимуществами. Включая повышенный уровень безопасности.

Безопасен ли удаленный доступ?

Безопасен. Разработчики программ для дистанционного управления системами по сети используют технологии, защищающие все передаваемые между устройствами данные.

Протокол VPN позволяет огородить шлюз, по которому сотрудник фирмы подключается к корпоративной сети с домашней Wi-Fi-сети. Так что у злоумышленников остается мало шансов украсть информацию «по пути» из офисного компьютера на домашний.

Для подключения нужны логин и пароль, которые есть только у сотрудника. Система не впустит чужака.

При этом надо отметить, что исключать вероятность взлома всей корпоративной сети или отдельного ПК нельзя. Закон Мерфи – если что-то плохое может случиться, то оно случится. Вопрос в том, какова вероятность. С удаленным доступом она довольно низка.Лучшие приложения для удаленного управления компьютером

Наиболее популярные программы для дистанционного подключения к PC.

Протокол SSH

Самый распространенный метод взаимодействия с удаленными ПК и серверами. Secure Shell – протокол для подключения при помощи технологии туннелирования. Используя SSH, можно дистанционно передавать в другую систему команды через терминал. SSH популярен, потому что все команды, передаваемые в другую ОС, шифруются.

Secure Shell распространен среди системных администраторов, так как он прост в освоении, не нагружает ОС и не требует графической оболочки для полноценной работы с системой.

Взаимодействие осуществляется через утилиту, называемую SSH-клиентом. В macOS и Linux он встроен и запускается через базовый терминал. В Windows нужна программа наподобие PuTTY.

Microsoft Remote Desktop

Популярная графическая утилита для установки соединения между ПК на базе Windows и любым другим устройством (включая мобильные).

Дистанционный доступ к устройству осуществляется через графический интерфейс. Можно использовать мышь и привычные программы. Открыв MRD-клиент на весь экран, можно вообще забыть, что работа ведется не с другим устройством, которое может находиться в нескольких километрах от пользователя.

MRD, как и SSH, можно использовать на смартфонах. Правда, из-за необходимости взаимодействия с ОС через GUI процесс усложняется небольшими размерами гаджета и сенсорным экраном вместо привычных органов управления.

TeamViewer

Одна из старейших утилит для полноценного дистанционного управления компьютерами. Она давно стала неким стандартом как для личного использования, так и для оказания технической помощи в крупных компаниях.

Правда, в отличие от MRD и SSH, TV стоит денег. От 2300 рублей ежемесячно.

LogMeIn

Еще один платный аналог MRD, основной конкурент TeamViewer. Выполняет те же задачи, что и TV. Позволяет настроить безопасный туннель между своим устройством и офисным ПК, управлять программами на удаленном компьютере или оказывать поддержку клиентам.

Для этого есть две отдельные версии программы: LogMeIn Pro и LogMeIn Rescue. Каждую из них можно опробовать бесплатно в течение ограниченного тестового периода.

Apple Remote Desktop

Система удаленного подключения для устройств компании Apple. С помощью нее можно получить полный контроль над чужим компьютером Mac (по воле владельца, конечно). Функции здесь те же, что в TeamViewer или MRD.

Также программа годится для администрирования большого количества компьютеров. Можно отправлять на них файлы пачками, обновлять настройки сразу в нескольких системах.

Программа стоит 7500 рублей (разовая покупка без подписки) и доступна в Mac App Store.

Chrome Remote Desktop

Еще один бесплатный способ дистанционно управлять чужим ПК. Можно сделать это прямо через браузер Google Chrome, установив утилиту Chrome Remote Desktop.

Google использует веб-технологии для подключения и работы с удаленным компьютером. Каких-то продвинутых функций здесь нет, но базовый набор опций доступен. Можно запускать программы, контролировать мышь и т.п.

Также Google обещает полную безопасность и шифрование пользовательских данных. Программа распространяется бесплатно.

Это последняя утилита в списке. На этом и закончим обсуждение удаленного доступа. Теперь вы знаете, что он собой представляет, зачем может понадобиться и какие программы нужны, чтобы его настроить.

Network Access Network(защита доступа к сети) – это способ, которым пользуется Microsoft для осуществления контроля доступа к сетевым ресурсам на основании состояния системы подключающегося устройства. Например, у вас лэптоп и вы много месяцев находились в разъездах и не подключали свой ноутбук к корпоративной сети. Нет никакой гарантии, что за это время он не был заражен вирусом или вредоносной программой. Кроме того, вы могли и не получить уведомления об этом.

В таком случае, когда вы вернетесь в офис и подключите свой устройство к сети, NAP, в соответствии с заданными на одном из ваших серверов настроек, автоматически идентифицирует состояние его системы. Если ваш лэптоп не пройдет эту проверку, то будет помещен в отдельную так называемую зону восстановления. Там специальные серверы обновлений определят и исправят возникшие проблемы. Вот примерные варианты:·Если ваш сетевой экран неактивен и это противоречит заданным настройкам, то серверы настроек приведут его в действие.

·В том случае, если ваша политика работоспособности предполагает обновление Windows до последней версии, а вы этого не сделали, то WSUS-сервер в зоне восстановления сам обновит систему.

Ваш компьютер будет возвращен в корпоративную сеть лишь при условии, что NAP-серверы посчитают систему работоспособной. Существует четыре способа установить NAP, каждый из которых имеет свои плюсы:

·VPN. Использование VPN актуально для компаний с удаленными сотрудниками, которые работают дома на своих компьютерах. Невозможно узнать, кто и какую вредоносную программу установил на ПК, если над ним не осуществляется контроль. Если вы решите воспользоваться этим методом, то состояние системы вашего клиента будет подвергаться проверке при каждом запускеVPN-соединения.

· DHCP . Если вы решили прибегнуть к использованию DHCP, то клиент не получит действующие адреса сети до тех пор, пока NAP не оценит систему как работоспособную.

· IPsec – это метод кодирования сетевого трафика с использованием протоколов. Этот метод, хоть и нечасто, но также может быть применен для установки NAP.

· 802.1х представляет собой метод аутентификации клиентов на уровне транзисторных ключей. В наше время его довольно часто используют для активации NAP.

Подключение удаленного доступа

По какой-то причине Microsoft по-прежнему хочет, чтобы вы знали о примитивном подключении удаленного доступа. Такое подключение использует аналоговую телефонную сеть, также известную как POTS (Plain Old Telephone Line - обычная аналоговая телефонная линия), для передачи данных с одного компьютера на другой. Для этого нужен модем (акроним, составленный из слов: модулятор и демодулятор). Модем подключается к вашему компьютеру, используя RJ11 кабель (в большинстве случаев), и модулирует потоки цифровой информации из вашего компьютера в аналоговый сигнал, который может быть передан по телефонным линиям. Когда сигнал достигает точки своего назначения, он демоделируется другим модемом и преобразовывается в цифровой сигнал, понятный для компьютера. Для того чтобы создать подключение удаленного доступа, кликните правой кнопкой мыши по иконке состояния сети и выберите «Центр управления сетями и общим доступом».

Теперь нажмите «Создание нового подключения или сети».

Жмите по «Подключение удаленного доступа>Далее».

На данном этапе вам нужно заполнить графы с информацией.

Виртуальные частные сети

VPN– это частные туннели, которые вы можете создать в рамках публичной сети, в том числе интернет, чтобы безопасно подключиться к другой сети. Например, вы можете установить VPN-соединение между домашней сетью на своем ПК и корпоративной сетью. Таким образом, будет возникать впечатление, что компьютер из вашей домашней сети на самом деле является частью корпоративной сети. Вы даже можете подключиться к общим сетевым ресурсам так, словно ваш компьютер на самом деле через Ethernet-кабель подключили к рабочей сетке. Единственная заметная разница – это скорость: вместо гигабита Ethernet-скорости вы получаете скорость своего высокоскоростного подключения.

У вас, вероятно, возникнет вопрос: насколько такие «частные туннели» в сети безопасны? Значит ли это, что каждый может видеть вашу информацию? Нет, не каждый, так как мы кодируем свои данные, отправляемые черезVPN-соединение. Отсюда и название - виртуальная «частная» сеть. Выбор протокола для шифровки данных остается за вами; вот что может предложить Windows 7:

·Point-to-Point Tunneling Protocol (PPTP) – протокол туннелирования точка-точка. PPTP позволяет «упаковывать» сетевой трафик в IP-заголовок и отправлять его по IP-сети, в том числе интернету.

- Инкапсуляция:PPP-кадры формируются вIP-датаграмму путем использования модифицированной версии протокола GRE.

- Кодировка:PPP-кадры кодируются через Microsoft Point-to-Point Encryption (MPPE). Ключи шифрования генерируются во время механизма аутентификации, когда используется вторая версия MS-CHAP или EAP-TLS.

·Layer 2 Tunneling Protocol (L2TP) – это протокол защищенного туннелирования, который предназначен для передачи PPP-кадров и использует протокол Internet, а также частично основывается на PPTP. В отличие от PPTP, Microsoft-вариант L2TP не использует PPP-кадры для шифровки MPPE . L2TP для кодировки сервисов в свою очередь применяет IPsec вTransport Mode. Комбинация L2TP и IPsec также известна как L2TP/IPsec.

- Инкапсуляция: сначала PPP-кадры «заворачиваются» в L2TP заголовок, а затем – в UDP. В итоге результат инкапсулируется с использованием IPSec.

- Инкапсуляция:PPP-кадры формируются вIP-датаграммы.

· Internet Key Exchange ( IKEv2) – это протокол туннелирования, использующий IPsec Tunnel Mode протокол в пределах UDP port500.

- Инкапсуляция:IKEv2 инкапсулирует датаграммы в IPsec ESP или AHзаголовки.

Требования сервера

На заметку: у вас могут быть и другие операционные системы, но мы говорим про условия запуска VPN-сервера в рамках Windows.

Для того чтобы другие пользователи могли создать VPN-соединение в вашей сети, вам нужен Windows-сервер. Кроме того, потребуется установка следующих ролей:

·Routing and Remote Access (RRAS) – маршрутизация иудаленный доступ

·Network Policy Server (NPS) – сервер политики сети

Вам также придется установить DHCP или статический пул IP-адресов.

Для того чтобы подключиться к VPN-серверу, кликните правой кнопкой мыши по иконке состояния сети и выберите «Центр управления сетями и общим доступом».

Теперь нажмите «Создание нового подключения или сети».

Выберите «Подключиться к рабочему пространству» и кликайте «Далее».

Теперь нужно выбрать «Использовать действующее высокоскоростное подключение».

На данном этапе вам нужно ввести IP или DNS VPN-сервера сети, к которой вы хотите подключиться, и нажать «Далее».

Введите ваше имя пользователя и пароль, затем нажмите «Подключиться».

После того, как соединение будет установлено, его состояние будет отражено во вкладке «Статус сети».

Читайте также: