Что такое правила межсетевого экрана

Межсетевые экраны

Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки.

Существует мнение, что маршрутизатор также может играть роль межсетевого экрана. Однако между этими устройствами существует одно принципиальное различие: маршрутизатор предназначен для быстрой маршрутизации трафика, а не для его блокировки. Межсетевой экран представляет собой средство защиты, которое пропускает определенный трафик из потока данных, а маршрутизатор является сетевым устройством, которое можно настроить на блокировку определенного трафика.

Кроме того, межсетевые экраны, как правило, обладают большим набором настроек. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации. Это не устраняет потребность в обновлении и настройке систем, но позволяет снизить вероятность неправильного конфигурирования одной или нескольких систем, в результате которого эти системы могут подвергнуться атакам на некорректно настроенную службу.

Определение типов межсетевых экранов

Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика. Из материала следующих разделов вы увидите, что степень обеспечиваемой этими устройствами защиты зависит от того, каким образом они применены и настроены.

Межсетевые экраны прикладного уровня

Межсетевые экраны прикладного уровня, или прокси-экраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов. Межсетевой экран обладает несколькими интерфейсами, по одному на каждую из сетей, к которым он подключен. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика, межсетевой экран отклоняет или аннулирует пакеты.

Правила политики безопасности усиливаются посредством использования модулей доступа. В межсетевом экране прикладного уровня каждому разрешаемому протоколу должен соответствовать свой собственный модуль доступа. Лучшими модулями доступа считаются те, которые построены специально для разрешаемого протокола. Например, модуль доступа FTP предназначен для протокола FTP и может определять, соответствует ли проходящий трафик этому протоколу и разрешен ли этот трафик правилами политики безопасности.

При использовании межсетевого экрана прикладного уровня все соединения проходят через него (см. рис. 10.1). Как показано на рисунке, соединение начинается на системе-клиенте и поступает на внутренний интерфейс межсетевого экрана. Межсетевой экран принимает соединение, анализирует содержимое пакета и используемый протокол и определяет, соответствует ли данный трафик правилам политики безопасности. Если это так, то межсетевой экран инициирует новое соединение между своим внешним интерфейсом и системой-сервером.

Межсетевые экраны прикладного уровня используют модули доступа для входящих подключений. Модуль доступа в межсетевом экране принимает входящее подключение и обрабатывает команды перед отправкой трафика получателю. Таким образом, межсетевой экран защищает системы от атак, выполняемых посредством приложений.

Рис. 10.1. Соединения модуля доступа межсетевого экрана прикладного уровня

Примечание

Здесь подразумевается, что модуль доступа на межсетевом экране сам по себе неуязвим для атаки. Если же программное обеспечение разработано недостаточно тщательно, это может быть и ложным утверждением.

Межсетевой экран также скрывает адреса систем, расположенных по другую сторону от него. Так как все соединения инициируются и завершаются на интерфейсах межсетевого экрана, внутренние системы сети не видны напрямую извне, что позволяет скрыть схему внутренней адресации сети.

Примечание

Большая часть протоколов прикладного уровня обеспечивает механизмы маршрутизации к конкретным системам для трафика, направленного через определенные порты. Например, если весь трафик, поступающий через порт 80, должен направляться на веб-сервер, это достигается соответствующей настройкой межсетевого экрана.

Межсетевые экраны с пакетной фильтрацией

Межсетевые экраны с пакетной фильтрацией могут также быть программными пакетами, базирующимися на операционных системах общего назначения (таких как Windows NT и Unix) либо на аппаратных платформах межсетевых экранов. Межсетевой экран имеет несколько интерфейсов, по одному на каждую из сетей, к которым подключен экран. Аналогично межсетевым экранам прикладного уровня, доставка трафика из одной сети в другую определяется набором правил политики. Если правило не разрешает явным образом определенный трафик, то соответствующие пакеты будут отклонены или аннулированы межсетевым экраном.

Правила политики усиливаются посредством использования фильтров пакетов. Фильтры изучают пакеты и определяют, является ли трафик разрешенным, согласно правилам политики и состоянию протокола (проверка с учетом состояния). Если протокол приложения функционирует через TCP, определить состояние относительно просто, так как TCP сам по себе поддерживает состояния. Это означает, что когда протокол находится в определенном состоянии, разрешена передача только определенных пакетов. Рассмотрим в качестве примера последовательность установки соединения. Первый ожидаемый пакет - пакет SYN. Межсетевой экран обнаруживает этот пакет и переводит соединение в состояние SYN. В данном состоянии ожидается один из двух пакетов - либо SYN ACK (опознавание пакета и разрешение соединения) или пакет RST (сброс соединения по причине отказа в соединении получателем). Если в данном соединении появятся другие пакеты, межсетевой экран аннулирует или отклонит их, так как они не подходят для данного состояния соединения, даже если соединение разрешено набором правил.

Если протоколом соединения является UDP, межсетевой экран с пакетной фильтрацией не может использовать присущее протоколу состояние, вместо чего отслеживает состояние трафика UDP. Как правило, межсетевой экран принимает внешний пакет UDP и ожидает входящий пакет от получателя, соответствующий исходному пакету по адресу и порту, в течение определенного времени. Если пакет принимается в течение этого отрезка времени, его передача разрешается. В противном случае межсетевой экран определяет, что трафик UDP не является ответом на запрос, и аннулирует его.

При использовании межсетевого экрана с пакетной фильтрацией соединения не прерываются на межсетевом экране (см. рис. 10.2), а направляются непосредственно к конечной системе. При поступлении пакетов межсетевой экран выясняет, разрешен ли данный пакет и состояние соединения правилами политики. Если это так, пакет передается по своему маршруту. В противном случае пакет отклоняется или аннулируется.

Рис. 10.2. Передача трафика через межсетевой экран с фильтрацией пакетов

Межсетевые экраны с фильтрацией пакетов не используют модули доступа для каждого протокола и поэтому могут использоваться с любым протоколом, работающим через IP. Некоторые протоколы требуют распознавания межсетевым экраном выполняемых ими действий. Например, FTP будет использовать одно соединение для начального входа и команд, а другое - для передачи файлов. Соединения, используемые для передачи файлов, устанавливаются как часть соединения FTP, и поэтому межсетевой экран должен уметь считывать трафик и определять порты, которые будут использоваться новым соединением. Если межсетевой экран не поддерживает эту функцию, передача файлов невозможна.

Как правило, межсетевые экраны с фильтрацией пакетов имеют возможность поддержки большего объема трафика, т. к. в них отсутствует нагрузка, создаваемая дополнительными процедурами настройки и вычисления, имеющими место в программных модулях доступа.

Примечание

Последний абзац начинается с фразы "как правило". Различные производители межсетевых экранов сопоставляют их производительность различными способами. Исторически сложилось так, что межсетевые экраны с пакетной фильтрацией имеют возможность обработки большего объема трафика, нежели межсетевые экраны прикладного уровня, на платформе одного и того же типа. Это сравнение показывает различные результаты в зависимости от типа трафика и числа соединений, имеющих место в процессе тестирования.

Межсетевые экраны, работающие только посредством фильтрации пакетов, не используют модули доступа, и поэтому трафик передается от клиента непосредственно на сервер. Если сервер будет атакован через открытую службу, разрешенную правилами политики межсетевого экрана, межсетевой экран никак не отреагирует на атаку. Межсетевые экраны с пакетной фильтрацией также позволяют видеть извне внутреннюю структуру адресации. Внутренние адреса скрывать не требуется, так как соединения не прерываются на межсетевом экране.

Примечание

Большая часть межсетевых экранов с фильтрацией пакетов поддерживает трансляцию межсетевых адресов.

Гибридные межсетевые экраны

Как и многие другие устройства, межсетевые экраны изменяются и совершенствуются с течением времени, т. е. эволюционируют. Производители межсетевых экранов прикладного уровня в определенный момент пришли к выводу, что необходимо разработать метод поддержки протоколов, для которых не существует определенных модулей доступа. Вследствие этого увидела свет технология модуля доступа Generic Services Proxy (GSP). GSP разработана для поддержки модулями доступа прикладного уровня других протоколов, необходимых системе безопасности и при работе сетевых администраторов. В действительности GSP обеспечивает работу межсетевых экранов прикладного уровня в качестве экранов с пакетной фильтрацией.

Производители межсетевых экранов с пакетной фильтрацией также добавили некоторые модули доступа в свои продукты для обеспечения более высокого уровня безопасности некоторых широко распространенных протоколов. На сегодняшний день многие межсетевые экраны с пакетной фильтрацией поставляются с модулем доступа SMTP.

В то время как базовая функциональность межсетевых экранов обоих типов осталась прежней, (что является причиной большинства "слабых мест" этих устройств), сегодня на рынке присутствуют гибридные межсетевые экраны. Практически невозможно найти межсетевой экран, функционирование которого построено исключительно на прикладном уровне или фильтрации пакетов. Это обстоятельство отнюдь не является недостатком, так как оно позволяет администраторам, отвечающим за безопасность, настраивать устройство для работы в конкретных условиях.

Разработка конфигурации межсетевого экрана

Теперь давайте рассмотрим некоторые стандартные сетевые архитектуры и выясним, каким образом следует настраивать сетевой экран в той или иной конкретной ситуации. В этом упражнении подразумевается, что в организации присутствуют указанные ниже системы, и что эти системы принимают входящие соединения из интернета:

Существует внутренняя система DNS, которая запрашивает системы интернета для преобразования имен в адреса, однако в организации отсутствует своя собственная главная внешняя DNS.

Интернет-политика организации позволяет внутренним пользователям использовать следующие службы:

На базе этой политики можно построить правила политики для различных архитектур.

Архитектура 1: системы за пределами межсетевого экрана, доступные из интернета

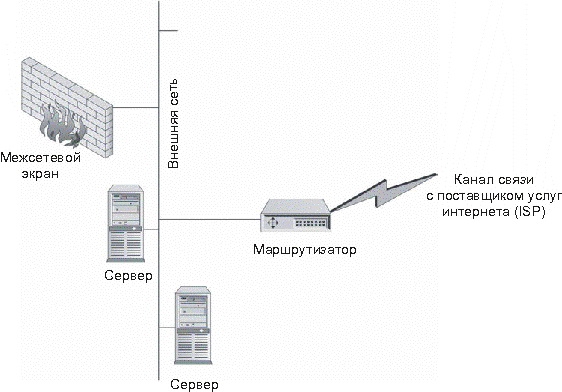

На рис. 10.3 показано размещение доступных из интернета систем между сетевым экраном и внешним маршрутизатором. В таблице 10.1 приведены правила межсетевого экрана.

Рис. 10.3. Системы за пределами межсетевого экрана, доступные из интернета

Архитектура 2: один межсетевой экран

Вторая стандартная архитектура показана на рис. 10.4. В данной архитектуре используется один межсетевой экран для защиты как внутренней сети, так и любых других систем, доступных из интернета. Эти системы располагаются в отдельной сети . В таблице 10.2 приведены правила межсетевого экрана

Таблица 10.2. Правила межсетевого экрана для архитектуры с одним межсетевым экраном

Как видно из таблицы 10.2, правила практически аналогичны правилам архитектуры 1. Межсетевой экран дополняет правила, которые использовались в маршрутизаторе в предыдущей архитектуре. Также мы видим, что не существует явного правила, позволяющего внутреннему почтовому серверу подключаться к почтовому серверу в отдельной сети. Причиной этому является правило 2, позволяющее любой системе (внутренней или внешней) подключаться к упомянутой системе.

Архитектура 3: двойные межсетевые экраны

Третья архитектура, о которой пойдет речь, использует двойные межсетевые экраны (см. рис. 10.5). Доступные из интернета системы располагаются между межсетевыми экранами, а внутренняя сеть расположена за вторым межсетевым экраном. В таблице 10.3 приведены правила для межсетевого экрана 1.

Межсетевой экран представляет собой устройство, которое может использоваться в любой ситуации, требующей контроля доступа. В частности, данные устройства можно использовать во внутренних сетях, которые необходимо защищать от других внутренних систем. Секретные внутренние сети могут содержать компьютеры с особо важной информацией или функциями либо сети, в которых проводятся эксперименты над сетевым оборудованием.

Хорошим примером секретных сетей являются банковские сети. Каждый вечер банки связываются с системой федерального резерва для передачи денежных средств. Ошибки в этих сетях могут стоить банкам больших денег. Системы, управляющие такими соединениями, являются крайне секретными и жизненно важными для банковских структур. Для ограничения доступа к этим системам из других подразделений банка можно установить межсетевой экран.

Рис. 10.5. Архитектура 3: двойные межсетевые экраны

Как видно из таблицы 10-3, правила в данном случае аналогичны правилам межсетевого экрана в архитектуре 2. Но еще имеется и второй межсетевой экран. Правила для межсетевого экрана 2 приведены в табл. 10-4.

Таблица 10.3. Правила межсетевого экрана 1 в архитектуре с двумя межсетевыми экранами

Таблица 10.4. Правила межсетевого экрана 2 в архитектуре с двойным межсетевым экраном

Примечание

Эти примеры очень просты, однако они отражают функционирование межсетевых экранов, при котором разрешается только строго определенный доступ.

Построение набора правил межсетевого экрана

Качественно созданный набор правил не менее важен, чем аппаратная платформа. Большая часть межсетевых экранов работает по принципу "первого соответствия" при принятии решения о передаче или отклонении пакета. При построении набора правил согласно алгоритму "первого соответствия" наиболее специфичные правила располагаются в верхней части набора правил, а наименее специфичные (т. е. более общие) - в нижней части набора. Такое размещение правил гарантирует, что общие правила не перекрывают собой более специфичные.

Примечание

Некоторые межсетевые экраны содержат обработчик набора правил, проверяющий набор на наличие правил, перекрываемых другими правилами. Обработчик информирует об этой ситуации администратора межсетевого экрана перед установкой правил на межсетевой экран.

Данный подход хорош в общем плане, однако он не решает проблему производительности межсетевого экрана. Чем больше правил необходимо проверять для каждого пакета, тем больше вычислений должен производить межсетевой экран. При разработке качественного набора правил следует принимать в расчет это обстоятельства, т. к. от него зависит уровень эффективности работы межсетевого экрана.

Выявление различий между межсетевыми экранами различных типов

Данный проект продемонстрирует различия в системах защиты межсетевых экранов различных типов. Для выполнения этого проекта необходим доступ к межсетевому экрану прикладного уровня, а также к экрану с фильтрацией пакетов.

Шаг за шагом

- Сконфигурируйте сеть согласно архитектуре 2. Не подключайте эту сеть к интернету!

- Создайте почтовый сервер и веб-сервер с настройками по умолчанию и оставьте в каждой системе уязвимости.

- Разместите межсетевой экран прикладного уровня в сети и настройте его согласно набору правил из табл. 10.2.

- Сконфигурируйте другую систему в качестве внешней системы (как если бы она располагалась вне межсетевого экрана в интернете) и запустите сканер уязвимостей.

- С помощью сканера уязвимостей просканируйте почтовый сервер и веб-сервер, а также межсетевой экран.

- Теперь замените межсетевой экран прикладного уровня межсетевым экраном с фильтрацией пакетов.

- Снова просканируйте серверы.

- Сравните полученные результаты. Различна ли информация, полученная при первом и втором сканировании? Одинаковы ли уязвимости, отображенные при подключении обоих межсетевых экранов? Если нет, то почему?

Выводы

Если модули доступа на межсетевом экране прикладного уровня настроены правильно, в результате сканирования через экран с фильтрацией пакетов, скорее всего, отобразится большее число уязвимостей, чем при сканировании через межсетевой экран прикладного уровня. Причиной этому является то, что модуль доступа перехватывает и интерпретирует почту и веб-запросы перед отправкой на серверы. В некоторых случаях этот подход обеспечивает защиту от использования уязвимостей серверов.

Набор брандмауэра правила определяют , какой трафик разрешен через брандмауэр и который запрещен . Метод основан на обязательном контроле доступа : в зависимости от отправителя, адреса доставки, протокола и процесса передачи разрешенные пакеты данных могут проходить ( проходить ), запрещенные пакеты отклоняются (отклоняются) или отбрасываются (отклоняются, отбрасываются) . Этот защитный механизм сам по себе является целью ряда конкретных атак.

Оглавление

Основы

Правила проверяются для каждого пакета (в случае межсетевых экранов с отслеживанием состояния - для каждого нового соединения) по очереди, и применяется первое применяемое правило. Следовательно, порядок правил имеет значение. Правило брандмауэра обычно состоит из шести компонентов:

- IP-адрес отправителя (также сетевые адреса, например 192.168.0.0/24)

- IP-адрес назначения

- Сетевой протокол ( TCP , UDP , ICMP , . )

- Номер порта (с TCP и UDP)

- Действие (разрешить, отклонить или отклонить)

- Ведение журнала да / нет

Другой возможный компонент TCP - проверка контрольных флагов . Установив флажок ACK, можно разрешить установление соединения только в одном направлении; например, злоумышленник не может использовать SSH в сочетании с правилом порта .

Некоторые системы межсетевых экранов также предлагают возможность комментировать отдельные правила или активировать их в зависимости от времени. Возможность комментировать правила, IP-адреса и услуги очень полезна, чтобы иметь возможность идентифицировать и удалять неиспользуемые правила или их части. В конце концов, очистить набор правил, который стал сбивающим с толку, методом проб и ошибок практически невозможно на продуктивном межсетевом экране.

С более широким набором правил ясность может быть увеличена с помощью систем, в которых адреса или услуги могут быть объединены в группы, например Например, в группу «Почтовые службы» могут входить участники SMTP, POP3 и IMAP. Другой способ определения IP-адресов и номеров портов - использовать диапазоны номеров, например Например, 10.0.0.30-10.0.0.40 или порт 135-139. Однако в случае IP-адресов это происходит медленнее, чем указание сетевых областей с сетевой маской .

Отклонить, запретить и разрешить

Правила межсетевого экрана определяют, что должно произойти с сетевым пакетом, который соответствует шаблону фильтра. Различают следующие рекламные акции, которые в зависимости от продукта могут называться по-разному:

DENY или DROP (отменить)

REJECT (отклонить)

Пакет отбрасывается, а отправителю сообщается, что в соединении было отказано. В целом это больше соответствует стандарту связи между компонентами сети. Уведомление происходит либо через ICMP -Unreachable, либо через TCP с пакетом сброса. Отказ имеет то преимущество, что не возникают описанные побочные эффекты простого отказа. Однако у него также есть недостаток, заключающийся в том, что если используются поддельные IP-адреса, сам брандмауэр может быть неправильно использован для атак типа «отказ в обслуживании », обременяя предполагаемого отправителя пакетами отклонения. Некоторые брандмауэры имеют такие функции, как ограничение скорости ICMP, которые решают эту проблему.

РАЗРЕШИТЬ или ПРОЙТИ (разрешить)

Сетевой запрос разрешен и разрешен. Эти термины в основном относятся к исходящему трафику данных (то есть из внутренней во внешнюю сеть или, в случае персональных межсетевых экранов, из собственной компьютерной системы в сеть).

ВПЕРЕД или РАЗРЕШИТЬ (разрешить)

Сетевой запрос разрешен и пересылается, что включает возможность перенаправления на сетевой адрес, указанный администратором. Эти термины относятся в первую очередь к входящему трафику данных (то есть из внешней сети во внутреннюю или, в случае персональных межсетевых экранов, к запросам из сети).

Принципы безопасности

Идеальный набор правил для брандмауэра всегда структурирован таким образом, что, в принципе, весь сетевой трафик запрещен, а желаемые соединения разрешены (стратегия «белого списка»). Другой вариант, запрещающий только нежелательный трафик и разрешающий все остальное, никогда не может считаться безопасным в быстро меняющемся мире ИТ. Как правило, адреса отправителя и получателя всегда указываются численно, а не как DNS- имя, чтобы злоумышленник не мог повлиять на набор правил, изменив DNS.

Протоколы («ведение журнала»)

Файлы журнала (в просторечии: файлы журнала ) используются для отслеживания сетевого трафика и устранения неполадок. Ведение журнала может происходить на самом брандмауэре, если он имеет встроенный жесткий диск, или на удаленном «хосте журнала». В этом случае иногда используются более проприетарные протоколы или системный журнал . Если файлы журналов должны храниться с защитой от аудита , рекомендуется система, которая использует хост журнала и может вести локальный журнал в случае ошибки. Для оценки файлов журнала очень полезно, если каждому правилу может быть присвоен уникальный номер, чтобы записи можно было назначить соответствующим правилам.

Некоторые брандмауэры регистрируют каждый отдельный сетевой пакет, другие создают запись в журнале для каждого подключения. По сути, брандмауэр регистрирует все подключения. Исключения делаются только в том случае, если отдельные правила производят столько записей в журнале, что возникают технические проблемы или потеря скорости. Это может, например, Это может произойти , например, во время атак типа «отказ в обслуживании» или когда в сети активны черви . Один из способов избежать этого - создать отдельное правило для этих атак червя, которые не регистрируются.

Правило скрытности

«Скрытое» правило используется для защиты самого межсетевого экрана и запрещает все подключения к нему. Поскольку порядок правил имеет значение, службы администрирования межсетевого экрана должны быть разрешены, чтобы эти пакеты также не отбрасывались. В следующем примере показано, почему необходимо правило скрытности:

- Межсетевой экран имеет IP-адрес 10.0.0.1 на одном интерфейсе.

- Существует правило, разрешающее всем компьютерам компании подключаться по SSH к серверам в сети 10.0.0.0/24.

Поскольку 10.0.0.1 также является частью сети 10.0.0.0/24, всем ПК в этой сети разрешен доступ к SSH-порту брандмауэра, что сделало бы брандмауэр более уязвимым для внутренних злоумышленников.

Правила ICMP

- ICMP недоступен

- ICMP недоступен, требуется фрагментация (используется при обнаружении MTU пути )

- ICMP Time Exceeded in Transit (TTL истек при передаче с помощью traceroute под UNIX и tracert под Windows)

- Эхо-запрос ICMP (исходящий, используется ping )

Если пакеты ICMP-Unreachable-Fragmentation-Needed фильтруются в одной точке маршрута, например, с помощью простого «ICMP deny», могут возникнуть проблемы с передачей, как описано в статье Максимальный блок передачи .

Исходящий трафик

Часто контролем исходящего трафика пренебрегают. Многие брандмауэры в основном оставляют исходящий трафик открытым для всех портов. Это просто открывает каналы связи для вредоносных программ, которые даже не распознаются оператором машины - типичный случай - рассылка спама. Такие пути заблокированы правильно настроенным брандмауэром. Например, исходящая почта должна быть возможна только через почтовый сервер; все остальные пути заблокированы (в Linux / Netfilter вы можете привязать исходящие соединения к идентификатору пользователя или группы). Тогда вредоносные программы все еще могут отправлять, но они быстро обнаруживаются в файле журнала.

Приветствую читателей в третьей статье цикла статей UserGate Getting Started, где рассказывается о NGFW решении от компании UserGate. В прошлой статье был описан процесс установки межсетевого экрана и была произведена его первоначальная настройка. Сейчас же мы более подробно рассмотрим создание правил в разделах, таких как “Межсетевой экран”, “NAT и маршрутизация” и “Пропускная способность”.

Идеология работы правил UserGate, такая что правила выполняются сверху вниз, до первого сработавшего. Исходя из вышеописанного следует, что более специфичные правила должны, быть выше более общих правил. Но следует заметить, так как правила проверяются по порядку, то в плане производительности лучше создавать общие правила. Условия при создании любого правила применяются согласно логике “И”. Если необходимо использовать логику “ИЛИ”, то это достигается путем создания нескольких правил. Так что описанное в данной статье применимо и к другим политикам UserGate.

Межсетевой экран

После установки UserGate в разделе “Межсетевой экран“ уже есть простая политика. Первые два правила запрещают трафик для бот-сетей. Далее следуют примеры правил доступа из различных зон. Последнее правило всегда называется “Блокировать все” и помечено символом замка (он означает что правило нельзя удалить, изменить, переместить, отключить, для него можно только включить опцию журналирования). Таким образом из-за этого правила весь явно не разрешенный трафик будет блокироваться последним правилом. Если нужно разрешить весь трафик через UserGate (хотя это настоятельно не рекомендуется), всегда можно создать предпоследнее правило “Разрешить все”.

При редактировании или создании правила для межсетевого экрана первая вкладка “Общие”, на ней нужно выполнить следующие действия:

Чекбоксом “Вкл” включить или выключить правило.

ввести название правила.

задать описание правила.

выбрать из двух действий:

Запретить — блокирует трафик (при задании данного условия есть возможность посылать ICMP host unreachable, нужно всего лишь установить соответствующий чекбокс).

Разрешить — разрешает трафик.

Пункт сценарий — позволяет выбрать сценарий, который является дополнительным условием для срабатывания правила. Так компания UserGate реализует концепцию SOAR (Security Orchestration, Automation and Response).

Журналирование — записать в журнал информацию о трафике при срабатывании правила. Возможны варианты:

Журналировать начало сессии. В этом случае в журнал трафика будет записываться только информация о начале сессии (первый пакет). Это рекомендуемый вариант журналирования.

Журналировать каждый пакет. В этом случае будет записываться информация о каждом передаваемом сетевом пакете. Для данного режима рекомендуется включать лимит журналирования для предотвращения высокой загрузки устройства.

Применить правило к:

к фрагментированным пакетам

к нефрагментированным пакетам

При создании нового правила можно выбрать место в политике.

Следующая вкладка “Источник”. Здесь мы указываем источник трафика это может быть зона, с которой поступает трафик, либо можно указать список или конкретный ip-адрес (Geoip). Практически во всех правилах, которые можно задать в устройстве объект можно создать из правила, например не переходя в раздел “Зоны” можно кнопкой “Создать и добавить новый объект” создать нужную нам зону. Также часто встречается чекбокс “Инвертировать”, он меняет в условии правила действие на противоположное, что аналогично логическому действию отрицание. Вкладка "Назначение" похожа на вкладку источник, только вместо источника трафика задаем назначение трафика. Вкладка "Пользователи" — в этом месте можно добавить список пользователей или групп, для которых применяется данное правило. Вкладка "Сервис" — выбираем тип сервиса из уже предопределенного или можно задать свой собственный. Вкладка "Приложение" — здесь выбираются конкретные приложения, либо группы приложений. И вкладка "Время" указываем время, когда данное правило активно.

С прошлого урока у нас есть правило для выхода в интернет из зоны “Trust”, теперь я покажу в качестве примера как создать запрещающее правило для ICMP трафика из зоны “Trust” в зону “Untrusted”.

Для начала создаем правило нажав на кнопку “Добавить”. В открывшемся окне на вкладке общие заполняем название (Запрет ICMP из trusted в untrusted), устанавливаем галочку в чекбокс “Вкл”, выбираем действие запретить и самое главное правильно выбираем место расположения данного правила. В соответствии с моей политикой, это правило должно располагаться выше правила “Allow trusted to untrusted”:

На вкладке “Источник” для моей задачи возможно два варианта:

Выбрав зону “Trusted”

Выбрав все зоны кроме “Trusted” и поставив галочку в чекбоксе “Инвертировать”

Вкладка “Назначение” настраивается аналогично вкладке “Источник”.

Далее переходим на вкладку “Сервис”, так как в UserGate есть предопределенный сервис для ICMP трафика, то мы, нажимая кнопку "Добавить" выбираем из предложенного списка сервис с названием “Any ICMP”:

Возможно, так и задумывалось создателями UserGate, но у меня получалось создавать несколько полностью одинаковых правил. Хотя и будет выполнятся только первое правило из списка, но возможность создать разные по функционалу правила с одинаковым названием думаю могут вызвать путаницу при работе нескольких администраторов устройства.

NAT и маршрутизация

При создании правил NAT мы видем несколько похожих вкладок, как и для межсетевого экрана. На вкладке “Общие” появилось поле “Тип”, оно позволяет выбрать за что будет отвечать данное правило:

NAT - Преобразование сетевых адресов.

DNAT - Перенаправляет трафик на указанный IP-адрес.

Порт-форвардинг - Перенаправляет трафик на указанный IP-адрес, но позволяет изменять номер порта публикуемого сервиса

Policy-based routing - Позволяет маршрутизировать IP-пакеты на основе расширенной информации, например, сервисов, MAC-адресов или серверов (IP-адресов).

Network mapping - Позволяет произвести замену IP-адресов источника или назначения одной сети на другую сеть.

После выбора соответствующего типа правила будут доступны настройки к нему.

В поле SNAT IP (внешний адрес) мы явно указываем IP-адрес, на который будет заменен адрес источника. Данное поле нужно при наличии нескольких IP-адресов, назначенных интерфейсам зоны назначения. Если оставить это поле пустым, то система будет использовать произвольный адрес из списка доступных IP-адресов, назначенных интерфейсам зоны назначения. UserGate рекомендует указывать SNAT IP для повышения производительности работы межсетевого экрана.

Для примера опубликую SSH сервис сервера Windows, находящегося в зоне “DMZ” при помощи правила “порт-форвардинг”. Для этого нажимаем кнопку “Добавить” и заполняем вкладку “Общие”, указываем название правила “SSH to Windows” и тип “Порт-форвардинг”:

На вкладке “Источник” выбираем зону “Untrusted” и переходим к вкладке “Порт-форвардинг”. Здесь мы должны указать протокол “TCP” (доступно четыре варианта - TCP, UDP, SMTP, SMTPS). Оригинальный порт назначения 9922 - номер порта, на который пользователи шлют запросы (нельзя использовать порты: 2200, 8001, 4369, 9000-9100). Новый порт назначения (22) - номер порта, на который будут пересылаться запросы пользователей на внутренний публикуемый сервер.

На вкладке “DNAT” задаем ip-адрес компьютера в локальной сети, который публикуется в интернете (192.168.3.2). И опционально можно включить SNAT, тогда UserGate будет изменять адрес источника в пакетах из внешней сети на свой IP-адрес.

После всех настроек получается правило, которое позволяет получить доступ из зоны “Untrusted” к серверу с ip-адресом 192.168.3.2 по протоколу SSH, используя при подключении внешний адрес UserGate.

Пропускная способность

В данном разделе задаются правила для управления пропускной способностью. Они могут использоваться для ограничения канала определенных пользователей, хостов, сервисов, приложений.

При создании правила условиями на вкладках определяем трафик, к которому применяются ограничения. Полосу пропускания можно выбрать из предложенных, либо задать свою. При создании полосы пропускания можно указать метку приоритезации трафика DSCP. Пример того, когда применяется метки DSCP: указав в правиле сценарий, при котором применяется данное правило, то данное правило может автоматически изменить эти метки. Еще один пример работы сценария: правило сработает для пользователя только когда обнаружен торрент или объем трафика превысит заданный предел. Остальные вкладки заполняем, так же, как и в других политиках, исходя из типа трафика, к которому должно быть применено правило.

Заключение

В данной статье я рассмотрел создание правил в разделах “Межсетевой экран”, “NAT и маршрутизация” и “Пропускная способность”. И в самом начале статьи описал правила создания политик UserGate, а также принцип работы условий при создании правила.

Вопросы сетевой безопасности остро стоят не только в корпоративном секторе, но и среди обычных пользователей. Защитить компьютер от внешних вторжений позволяет не только антивирус — брандмауэр является мощным средством контроля трафика.

Что такое брандмауэр

Брандмауэр или фаерволл — это системная утилита (сетевой экран) для контроля и фильтрации входящего/исходящего трафика. Брандмауэр стал неотъемлемой частью операционных систем Windows, начиная с версии XP SP2. В более ранних системах использовался Internet Connection Firewall, который по умолчанию был отключен. Это привело к глобальным атакам червей, таких как Blaster и Sasser, которые суммарно заразили более 350 тысяч компьютеров по всему миру в 2003 и 2004 годах.

Брандмауэр может быть как для отдельного компьютера, так и для всей локальной сети. В общем случае брандмауэр выполняет следующие функции:

- Защита системы от внешних атак. В список таких угроз входят сканирование портов, IP-спуффинг, DDoS-атаки, подбор паролей.

- Блокировка утечек. Если вредоносное ПО проникло в компьютер через USB или CD, то брандмауэр при соответствующих настройках предотвратит дальнейшее распространение по сети.

- Контроль приложений. Брандмауэр позволяет настроить доступ в сеть для каждого отдельного приложения.

- Зональная защита. Обеспечение различных уровней доступа в рамках локальной сети.

- Протоколирование и предупреждение. Брандмауэр не только собирает статистику, но и предупреждает пользователей о различных действиях.

Брандмауэр есть не только в операционных системах. ПО маршрутизаторов также включает встроенный фаерволл, который обычно настраивается через веб-интерфейс.

Брандмауэр способен анализировать абсолютно весь исходящий и входящий трафик, а также динамически открывать порты для конкретных приложений. Что конкретно из трафика будет блокировать брандмауэр, зависит от пользовательских настроек, а также внутренней базы, которая позволяет идентифицировать потенциально нежелательное содержимое.

Фильтры работают на нескольких уровнях модели OSI. Например, брандмауэр способен выполнять фильтрацию пакетов (сетевой уровень), контролировать шлюзы (сеансовый и прикладной уровни). Для каждого уровня используется свой гибкий фильтр. Например, на сетевом уровне брандмауэр анализирует заголовок IP-пакета: адреса получателя и отправителя, информацию о протоколе и приложении, номера портов. Собранная информация сравнивается с таблицей правил, после чего принимается решение — пропустить или отбраковать пакет.

Модель OSI

Тип данных

Уровень

Функции

Доступ к сетевым службам

Представление и шифрование данных

Управление сеансом связи

Прямая связь между конечными пунктами

Определение маршрута и логическая адресация

Работа со средой передачи и двоичными данными

Например, известный вирус WannaCry атаковал TCP-порт 445, который на большинстве компьютеров был открыт.

От чего защищает брандмауэр, а с чем не поможет

- Компьютерные черви и некоторые вирусы. У червей собственный код, поэтому им не нужны определенные файлы для заражения. С этой точки зрения такие угрозы более опасны.

- Взлом с использованием удаленного рабочего стола. При отключенном брандмауэре злоумышленники могут получить доступ к вашим файлам и даже перехватить управление.

- Различный шпионский софт. Некоторые программы без вашего ведома отправляют информацию о системе или действиях самого пользователя сторонним лицам. Брандмауэр за счет ограничения исходящего трафика может предотвратить утечку данных.

- Доступ через бэкдоры. Хакеры часто используют различные уязвимости в ПО, в том числе открытые порты. Брандмауэр блокирует любой неавторизированный трафик, уменьшая шанс воспользоваться такими уязвимостями.

- DDoS‑атаки. Используемые алгоритмы эффективно определяют подобные атаки, анализируя повторяющиеся запросы с определенных ip-адресов.

Брандмауэр не способен защитить вас от вредоносных ссылок, которые вы получаете через спам в электронной почте. Также компьютер может заразиться вредоносным ПО не через сеть — USB-накопители, оптические диски, карты памяти и так далее. Чтение и копирование файлов с этих носителей брандмауэр никак не контролирует.

Многие антивирусы также способны анализировать сетевой трафик, но обычно эта функция не главная.

Плюсы и минусы использования брандмауэра

Главный плюс использования — повышение безопасности. В корпоративном секторе это обязательная защита, которая предотвратит вторжения извне, ограничит доступ в интернет сотрудникам и сделает безопасным передачу файлов по FTP и другим протоколам. Для обычных пользователей брандмауэр уменьшит шанс заражения червями, а также ограничит деятельность «подозрительных» программ.

Использование брандмауэра в операционной системе сопряжено с несколькими минусами:

- Падение производительности. Работающий брандмауэр потребляет ресурс процессора и ОЗУ, а из-за постоянного сканирования трафика пользователи могут столкнуться с незначительным падением скорости доступа в интернет.

- Ложные срабатывания. Алгоритмы брандмауэра не совершенны, поэтому он может «ругаться» на работу антивируса, торрента и других доверенных программ.

- Сложность настройки. Если вы хотите добиться максимального уровня защиты, то правила для входящих и исходящих соединений придется настраивать вручную.

Если на компьютере множество программ, то пользователям придется добавлять десятки разнообразных правил, но это позволит исключить ложные срабатывания и всецело взять трафик под контроль.

Включение и отключение брандмауэра в разных ОС

Как правило, брандмауэр включен в системах автоматически. Если вам необходимо его временно отключить, то сделать это можно в настройках операционной системы.

Windows 7

Чтобы включить брандмауэр в «семерке», вам необходимо выполнить следующие действия:

-

Перейдите в «Панель управления» и выставьте крупные значки. Найдите раздел «Брандмауэр Windows» и перейдите в него.

Если вам нужно посмотреть или изменить действующие правила, то необходимо перейти из окна брандмауэра в «Дополнительные параметры». Там вы можете увидеть все ограничения на исходящий и входящий трафик, а также создавать собственные правила.

При первом запуске некоторых приложений, для которых в брандмауэре нет правил, вы получите всплывающее окно. В нем можно разрешить доступ программе в общественных или частных сетях.

Windows 10

Включение и отключение брандмауэра в «десятке» выполняется аналогичным способом — через панель управлении и соответствующий подпункт. Визуально интерфейс соответствует окнам из Windows 7.

В Windows 10 также появилась возможность более тонкой настройки работы брандмауэра. В «Защитнике Windows» вы можете настроить отдельно утилиту не только для частных и общественных сетей, но и для домена.

Если через стандартные настройки брандмауэр не отключается или не запускается, то стоит проверить работу службы. Открыть окно всех служб вы можете через команду «services.msc», которую следует набрать в строке поиска. В свойствах службы брандмауэра вы можете запустить или остановить ее.

MacOS

Несмотря на то, что MacOS является закрытой операционной системой, она также подвергается многочисленным угрозам со стороны злоумышленников. Компания AV-TEST провела исследование и выяснила, что в 2020 году для системы было создано более 670 тысяч разнообразных вирусов и червей. Как показывает график, число опасностей по сравнению с предыдущими годами растет многократно. Однако этот показатель не сравнится с числом вредоносного ПО для Windows — 91 миллион.

Использование брандмауэра в MacOS становится как никогда актуальным. Включить его на устройствах под управлением OS X V10.6 или новее вы можете следующим образом:

-

Кликните по иконке Apple и выберите строку «Системные настройки».

Во вкладке конфиденциальность выставляются запреты на отслеживание геолокации для конкретных программ.

Включение и отключение брандмауэра на Linux

Семейство систем Linux достаточно большое, поэтому мы расскажем о распространенном решении UFW (Uncomplicated Firewall). Это популярный инструмент командной строки для настройки и управления брандмауэром в дистрибутивах Ubuntu и Debian. Для работы вам необходимо писать все команды с правами суперпользователя (sudo).

Установка выполняется через команду sudo apt install ufw. Далее выполните действия:

-

Включение брандмауэра — наберите команду sudo ufw enable

По умолчанию брандмауэр отклоняет все входящие соединения и разрешает только исходящие подключения, поэтому первые придется разрешать вручную. Вы можете разрешить все входящие пакеты, но безопаснее всего сделать разрешения для каждой отдельной службы, используя команды: ufw allow имя_службы, ufw allow порт и ufw allow порт/протокол.

Альтернативы встроенному брандмауэру

Несмотря на высокую эффективность встроенного в Windows брандмауэра, многие компании предлагают свои альтернативы, начиная от домашнего софта и заканчивая корпоративными решениями.

Бесплатный брандмауэр от компании Comodo имеет интуитивно-понятный интерфейс и достаточный функционал для защиты домашних и корпоративных компьютеров. Comodo Firewall обеспечивает защиту от интернет-атак, переполнения буфера, несанкционированного доступа и не только. В программе имеется блокировщик рекламы и настраиваемые DNS-серверы.

TinyWall. Бесплатный домашний брандмауэр, который чаще всего используется для расширения возможностей стандартного защитника Windows. Софт имеет простой интерфейс, практически не нагружает систему, а также позволяет быстро добавлять различные исключения, включая списки портов и доменов. Если настройка в стандартном брандмауэре вам кажется слишком сложной, то стоит установить TinyWall. Софт переведен на русский.

PrivateFirewall. Бесплатный брандмауэр для Windows только на английском языке. Утилита позволяет выставить один из нескольких уровней безопасности, сканировать порты, защитить систему от вирусов, троянов, червей и других вредоносных программ. Несмотря на отсутствие русского языка, разобраться с программой не составит большого труда.

Обратите внимание, что большая часть брандмауэров после установки имеют минимальные правила блокировки, поэтому для лучшей защиты необходимо включить режим обучения или вручную выставить правила. Все представленные варианты отлично подходят для домашних ПК.

Брандмауэр в качестве межсетевого экрана также присутствует в крупных антивирусах, таких как Avira Internet Security, BitDefender Internet Security, Norton Security, Kaspersky Internet Security и других. Однако эти решения платные и часто имеют ограничение на количество устройств, поэтому они актуальны только для корпоративного сектора.

Читайте также: