Что такое физическая безопасность компьютера

Системы обнаружения вторжения ( Intrusion Detection System , IDS ) неоднократно рекламировались как полное решение проблемы безопасности. Нашим компьютерам больше не нужна защита, теперь легко определить, что в системе кем-то выполняются недозволенные действия, и остановить его! Многие IDS позиционировались на рынке как системы, способные остановить атаки до того, как они успешно осуществятся. Кроме того, появились новые системы - системы предотвращения вторжения ( Intrusion Prevention System , IPS ). Следует заметить, что никакая система обнаружения вторжения не является устойчивой к ошибкам, она не заменит надежную программу безопасности или практику безопасности. С помощью этих систем нельзя выявить законных пользователей, пытающихся получить несанкционированный доступ к информации.

Системы обнаружения вторжения с автоматической поддержкой защиты отдельных участков создают дополнительные проблемы. Представьте, что система IDS настроена на блокировку доступа с предполагаемых адресов нападения. В это время ваш клиент сгенерировал трафик, который по ошибке был идентифицирован системой как возможная атака . Не удивляйтесь потом, что этот клиент больше не захочет иметь с вами дело!

Управление политиками

Политики и управление ими - важные компоненты надежной программы безопасности . С их помощью организация получает сведения о системах, не соответствующих установленным политикам. Однако этот компонент не учитывает наличие уязвимых мест в системах или неправильную конфигурацию прикладного программного обеспечения, что может привести к успешному проникновению в систему. Управление политиками не гарантирует, что пользователи не будут пренебрежительно относиться к своим паролям или не передадут их злоумышленникам.

Сканирование на наличие уязвимых мест

Сканирование компьютерных систем на наличие уязвимых мест играет важную роль в программе безопасности. Оно позволит выявить потенциальные точки для вторжения и предпринять немедленные меры для повышения безопасности. Однако такое исследование не остановит легальных пользователей, выполняющих несанкционированный доступ к файлам, не обнаружит злоумышленников, которые уже проникли в систему через "прорехи" в конфигурации.

Шифрование - важнейший механизм защиты информации при передаче. С помощью шифрования файлов можно обеспечить также безопасность информации при хранении. Однако служащие организации должны иметь доступ к этим файлам, а система шифрования не сможет различить законных и незаконных пользователей, если они представят одинаковые ключи для алгоритма шифрования. Для обеспечения безопасности при шифровании необходим контроль за ключами шифрования и системой в целом.

Механизмы физической защиты

Физическая защита - единственный способ комплексной защиты компьютерных систем и информации. Ее можно выполнить относительно дешево. Для этого выройте яму глубиной 20 метров, поместите в нее важные системы и сверху залейте бетоном. Все будет в полной безопасности! К сожалению, появятся проблемы с сотрудниками, которым нужен доступ к компьютерам для нормальной работы.

Даже при наличии механизмов физической защиты , тщательно расставленных по своим местам, вам придется дать пользователям доступ к системе - и ей скоро придет конец! Физическая защита не предотвратит атаку с использованием легального доступа или сетевую атаку .

Проект 1. Проверка сертификатов компьютерной безопасности

В этом проекте мы покажем, что сертификаты систем компьютерной безопасности не удовлетворяют потребностям индустрии безопасности. Оценим существующие операционные системы в соответствии с критериями "Оранжевой книги"

Шаг за шагом

- Определите, какие операционные системы используются в вашем офисе. Выберите одну из них.

- Скопируйте "Оранжевую книгу" (посмотрите здесь: http://en.wikipedia.org/wiki/TCSEC.

- Начните с проверки функциональных требований раздела С "Оранжевой книги". Они находятся под заголовком "Политики безопасности" и "Идентифицируемость". На этом этапе игнорируйте требования гарантированности и документирования.

- Определите, отвечает ли данная система требованиям раздела C. Если это так, то переходите к разделам B и A.

- После определения функционального уровня системы проверьте требования гарантированности и документирования для этого же уровня. Выполняются ли эти требования?

В зависимости от типа операционные системы практически всегда имеют функциональность уровня С1. Уровень С2 основывается на требовании безопасности повторного использования объекта, и большинство коммерческих операционных систем отвечают требованиям функциональности этого уровня. Эти системы не имеют функциональности, соответствующей уровню В.

Требования гарантированности и документирования даже для уровня С1 вряд ли можно встретить в стандартной документации к программному обеспечению. Удивляет вас теперь тот факт, что очень маленькое количество систем смогли пройти оценку и сертификацию?

Файлы шифруют для обеспечения их надежной защиты от посторонних. Если вы храните зашифрованный файл на компьютере, никто, кроме вас, не сможет его просмотреть. Файлы шифруют и при передаче по электронной почте, и при размещении в сетевых хранилищах информации.

Для шифрования файлов и папок можно применить уже известный вам архиватор WinRAR. Если использовать при шифровании достаточно длинный и сложный пароль , взломать защиту практически невозможно.

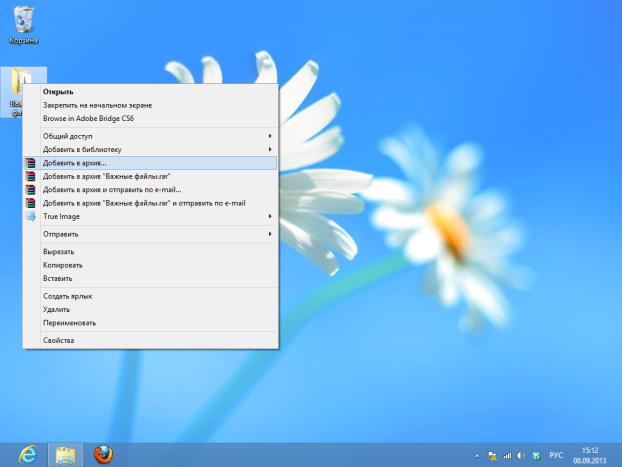

Предположим, у нас имеется некая папка , в которой хранятся файлы. Мы хотим передать кому-либо эти файлы, защитив их паролем. Для этого щелкнем правой кнопкой по папке (рис. 9.19) и выберем в появившемся меню команду Добавить в архив.

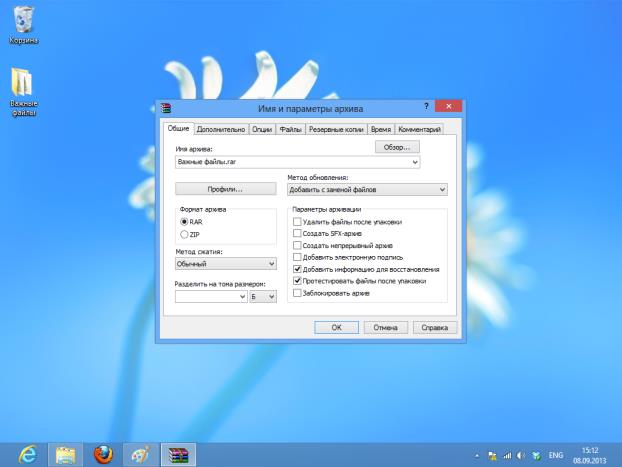

На первой закладке появившегося окна создания архива (рис. 9.20) можно установить флаги Добавить информацию для восстановления и Протестировать файлы после упаковки. Это повысит надежность хранения данных в архиве.

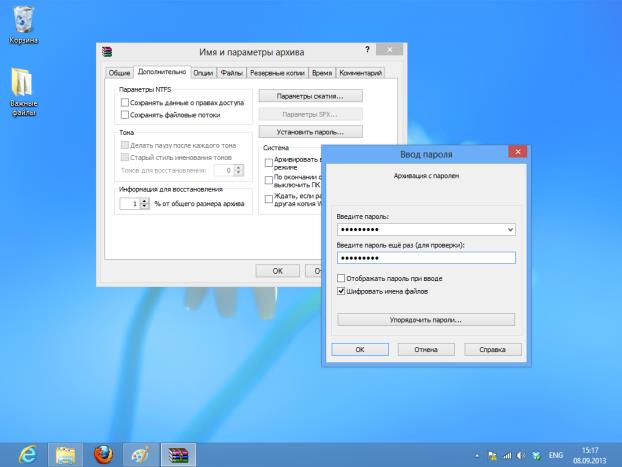

Перейдем на закладку Дополнительно и нажмем на ней на кнопку Установить пароль (рис. 9.21).

В появившемся окне ввода пароля нужно ввести пароль в два поля. Или, если установить флаг Отображать пароль при вводе, – в одно. Не пользуйтесь этим приемом, если кто-нибудь может подсмотреть пароль . Для большей секретности можно установить флаг Шифровать имена файлов. После ввода пароля нажмем на кнопку ОК в данном окне. Для запуска архивации с защитой паролем нажмем ОК в окне настройки параметров архива.

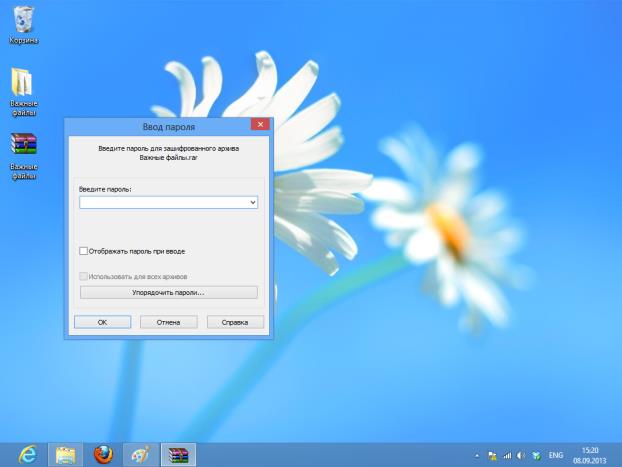

Теперь, если попытаться открыть архив , например сделав по нему двойной щелчок , появится окно для ввода пароля (рис. 9.22).

Если вы забудете пароль , которым закрыли архив , восстановить его практически невозможно. Стандартных средств восстановления таких паролей не предусмотрено.

Физическая безопасность компьютера

Главные враги аппаратного обеспечения компьютеров – перегрев и сбои в питании.

Если у вас бывают периодические отключения электричества или другие проблемы с электропитанием, защитить настольный компьютер можно с помощью источника бесперебойного питания (ИБП). Эти устройства улучшают характеристики электричества, питающего компьютер . Кроме того, они имеют встроенные аккумуляторные батареи. При полном отключении питания или при выходе его параметров за допустимые пределы устройства, подключенные к ИБП, переводятся на питание от батарей. Обычно запаса энергии батарей хватает на несколько минут. Этого достаточно для того, чтобы корректно завершить работу компьютера при внезапном отключении электричества. Ноутбуки имеют встроенные батареи, отключения питания им не страшны. Однако рекомендуется использовать для подключения ноутбука к электросети сетевой фильтр.

Компьютеры и ноутбуки имеют вентиляционные отверстия, сквозь которые должен постоянно циркулировать воздух для охлаждения их внутренних компонентов. Не перекрывайте эти отверстия. Не устанавливайте системные блоки в плохо проветриваемые ящики столов. Не работайте с ноутбуками, расположенными на мягкой поверхности, перекрывающей вентиляцию.

При прохождении воздуха через внутренние компоненты компьютеров и ноутбуков на них оседает пыль. Поэтому нужно периодически (в зависимости от количества пыли в помещении) чистить компьютеры и ноутбуки.

Безопасность информационной системы зависит от окружения, в котором она функционирует. Необходимо принять меры для защиты зданий и прилегающей территории, поддерживающей инфраструктуры , вычислительной техники, носителей данных.

Основной принцип физической защиты , соблюдение которого следует постоянно контролировать, формулируется как "непрерывность защиты в пространстве и времени". Ранее мы рассматривали понятие окна опасности . Для физической защиты таких окон быть не должно.

Мы кратко рассмотрим следующие направления физической защиты :

- физическое управление доступом;

- противопожарные меры;

- защита поддерживающей инфраструктуры ;

- защита от перехвата данных ;

- защита мобильных систем.

Меры физического управления доступом позволяют контролировать и при необходимости ограничивать вход и выход сотрудников и посетителей. Контролироваться может все здание организации, а также отдельные помещения, например, те, где расположены серверы, коммуникационная аппаратура и т.п.

При проектировании и реализации мер физического управления доступом целесообразно применять объектный подход. Во-первых, определяется периметр безопасности , ограничивающий контролируемую территорию. На этом уровне детализации важно продумать внешний интерфейс организации - порядок входа/выхода штатных сотрудников и посетителей, вноса/выноса техники. Все, что не входит во внешний интерфейс , должно быть инкапсулировано, то есть защищено от нелегальных проникновений.

Во-вторых, производится декомпозиция контролируемой территории, выделяются (под)объекты и связи (проходы) между ними. При такой, более глубокой детализации следует выделить среди подобъектов наиболее критичные с точки зрения безопасности и обеспечить им повышенное внимание. Декомпозиция должна быть семантически оправданной, обеспечивающей разграничение разнородных сущностей, таких как оборудование разных владельцев или персонал, работающий с данными разной степени критичности. Важно сделать так, чтобы посетители, по возможности, не имели непосредственного доступа к компьютерам или, в крайнем случае, позаботиться о том, чтобы от окон и дверей не просматривались экраны мониторов и принтеры. Необходимо, чтобы посетителей по внешнему виду можно было отличить от сотрудников. Если отличие состоит в том, что посетителям выдаются идентификационные карточки, а сотрудники ходят "без опознавательных знаков", злоумышленнику достаточно снять карточку, чтобы его считали "своим". Очевидно, соответствующие карточки нужно выдавать всем.

Средства физического управления доступом известны давно. Это охрана, двери с замками, перегородки, телекамеры, датчики движения и многое другое. Для выбора оптимального ( по критерию стоимость /эффективность) средства целесообразно провести анализ рисков (к этому мы еще вернемся). Кроме того, есть смысл периодически отслеживать появление технических новинок в данной области, стараясь максимально автоматизировать физическую защиту .

Более подробно данная тема рассмотрена в статье В. Барсукова " Физическая защита информационных систем" (Jet Info , 1997, 1).

Профессия пожарного - одна из древнейших, но пожары по -прежнему случаются и наносят большой ущерб . Мы не собираемся цитировать параграфы противопожарных инструкций или изобретать новые методы борьбы с огнем - на это есть профессионалы. Отметим лишь необходимость установки противопожарной сигнализации и автоматических средств пожаротушения. Обратим также внимание на то, что защитные меры могут создавать новые слабые места. Если на работу взят новый охранник, это, вероятно, улучшает физическое управление доступом . Если же он по ночам курит и пьет, то ввиду повышенной пожароопасности подобная мера защиты может только навредить.

К поддерживающей инфраструктуре можно отнести системы электро-, водо- и теплоснабжения, кондиционеры и средства коммуникаций. В принципе, к ним применимы те же требования целостности и доступности, что и к информационным системам. Для обеспечения целостности нужно защищать оборудование от краж и повреждений. Для поддержания доступности следует выбирать оборудование с максимальным временем наработки на отказ, дублировать ответственные узлы и всегда иметь под рукой запчасти.

Отдельную проблему составляют аварии водопровода. Они происходят нечасто, но могут нанести огромный ущерб . При размещении компьютеров необходимо принять во внимание расположение водопроводных и канализационных труб и постараться держаться от них подальше. Сотрудники должны знать, куда следует обращаться при обнаружении протечек.

Перехват данных (о чем мы уже писали) может осуществляться самыми разными способами. Злоумышленник может подсматривать за экраном монитора, читать пакеты, передаваемые по сети, производить анализ побочных электромагнитных излучений и наводок (ПЭМИН) и т.д. Остается уповать на повсеместное использование криптографии (что, впрочем, сопряжено у нас в стране со множеством технических и законодательных проблем), стараться максимально расширить контролируемую территорию, разместившись в тихом особнячке, поодаль от других домов, пытаться держать под контролем линии связи (например, заключать их в надувную оболочку с обнаружением прокалывания), но самое разумное, вероятно, - постараться осознать, что для коммерческих систем обеспечение конфиденциальности является все-таки не главной задачей.

Желающим подробнее ознакомиться с вопросом мы рекомендуем прочитать статью В. Барсукова "Блокирование технологических каналов утечки информации" (Jet Info , 1998, 5-6).

Мобильные и портативные компьютеры - заманчивый объект кражи. Их часто оставляют без присмотра, в автомобиле или на работе, и похитить такой компьютер совсем несложно. То и дело средства массовой информации сообщают о том, что какой-нибудь офицер английской разведки или американский военный лишился таким образом движимого имущества. Мы настоятельно рекомендуем шифровать данные на жестких дисках таких компьютеров.

Вообще говоря, при выборе средств физической защиты следует производить анализ рисков. Так, принимая решение о закупке источника бесперебойного питания, необходимо учесть качество электропитания в здании, занимаемом организацией (впрочем, почти наверняка оно окажется плохим), характер и длительность сбоев электропитания, стоимость доступных источников и возможные потери от аварий (поломка техники, приостановка работы организации и т.п.) (см. также статью В.Барсукова "Защита компьютерных систем от силовых деструктивных воздействий" в Jet Info , 2000, 2). В то же время, во многих случаях решения очевидны. Меры противопожарной безопасности обязательны для всех организаций. Стоимость реализации многих мер (например, установка обычного замка на дверь серверной комнаты) либо мала, либо хоть и заметна, но все же явно меньше, чем возможный ущерб . В частности, имеет смысл регулярно копировать большие базы данных .

![Инструкция по обеспечению безопасности персонального компьютера.]()

Содержание.

- Введение.

- Физическая безопасность.

- Использование персональных компьютеров.

- Отправка и получение электронной почты через Интернет.

- Рекомендации по работе с Интернетом.

- Защита и резервное копирование информации.

- Процедура получения разрешений.

1. Введение

Большинство сотрудников компании BPB используют в своей ежедневной работе персональные компьютеры. На каждого сотрудника возлагается обязанность следить за рабочим состоянием корпуса компьютера, программного обеспечения и введенных данных, которые являются имуществом компании.

Эта инструкция описывает политику компании по соблюдению данных обязательств, а также содержит конкретные инструкции, которым должны следовать все пользователи персональных компьютеров:

- Введение.

- Физическая безопасность.

- Использование персональных компьютеров.

- Отправка и получение электронной почты через Интернет.

- Рекомендации по работе с Интернетом.

- Защита и резервное копирование информации.

Несмотря на то, что данное руководство разработано для пользователей персональных компьютеров, оно в равно степени может быть распространено на тех кто работает с другими видами ЭВМ. Любые нарушения этих инструкций будут рассматриваться в соответствии с обстоятельствами, в которых они имели место, однако в случае серьезных нарушений могут последовать дисциплинарные взыскания, вплоть до увольнения.

2. Физическая защита компьютера

2.1. Посторонние лица не должны иметь доступ к Вашему персональному компьютеру:

- Все компьютеры должен быть защищены паролями, которые вводятся при включении компьютера.

- Если пользователь оставляет компьютер включенным на короткое время, он должен убедиться, что доступ к компьютеру ограничен соответствующими программами (например, паролем защиты экрана).

- Если компьютер оставляется на более длительное время, все программы должны быть выключены, все файлы должны быть закрыты и сохранены.

- В конце рабочего дня закройте все приложения, сохраните все файлы, выключите ПК, если от руководителя не было инструкций оставлять компьютер включенным.

- Если Вы используете портативный компьютер, все вышеприведенные правила также должны соблюдаться. Не следует оставлять компьютер в автомобиле.

2.2. Убирайте все диски и дискеты, когда они не используются:

- Магнитные носители (диски и дискеты) не следует оставлять без присмотра на рабочем столе.

- Вся конфиденциальная информация, дискеты, включая лицензированный материал, (например, программные мастер- диски) должны храниться в закрытых коробках для предотвращения их утраты.

- Сами коробки должны храниться под замком в шкафах. Ключевые данные и дискеты рекомендуется хранить в несгораемых сейфах.

2.3. Размещайте свои ПК так, чтобы неуполномоченные лица не могли видеть данные, которые отображаются на мониторе или взять сам компьютер.

- Ели Вы предполагаете вывести на монитор персонального компьютера какую-либо конфиденциальную информацию, его следует разместить так, чтобы изображение видели только уполномоченные лица. В этой связи может возникнуть необходимость в ограничении доступа к некоторым помещениям офиса.

- По возможности, включенные ПК оставляйте в закрытых на ключ помещениях.

3. ИСПОЛЬЗОВАНИЕ ПК

3.1. Используйте только программное обеспечение, одобренное компанией:

- Большинство ПК устанавливаются внутри группы компании BPB для использования специальных рабочих программ- приложений.

- Пользователям потребуется также ряд других программ для общих целей (Текстовый редактор, программа табличных вычислений, программа электронной почты, графические программы и т.п.).

- Отдел технической поддержки каждого подразделения ВРВ выпускает список одобренных программ для этих целей.

- Вы не имеете право устанавливать программное обеспечение, включая демонстрационные программы, и использовать его, если это программное обеспечение не разрешено к применению Вашим руководителем или лицом ответственным за IT в компании.

- Экранные заставки и игры должны быть строго ограничены стандартным набором.

3.2. Используйте ПК только в целях ведения бизнеса компании:

- Компьютер, программное обеспечение и данные, используемые Вами в работе, являются собственностью компании. Не следует использовать ПК без письменного разрешения руководителя или технического менеджера для других целей, кроме как в целях ведения бизнеса компании.

3.4. Не следует делать незаконных копий программ:

-

защищены законом об авторском праве.

- Копирование программ без установленной оплаты лицензии является преступлением.

3.5. Защита от компьютерных вирусов:

4. Правила пользования электронной почтой

4.1 Политика группы компаний ВРВ

Следующие положения отображают политику компании относительно электронной почты. Их необходимо точно соблюдать, если от непосредственного руководителя не поступало других распоряжений.

4.2. Что следует и что не следует делать:

5. Руководство по работе во Всемирной паутине

5.1. Риски, которые содержит в себе Интернет

- Все большему количеству пользователей требуется доступ в Интернет для выполнения определенных видов работ для компании.

- Хотя риски, связанные с работой в Интернете, малы, необходимо руководствоваться следующим инструкциям, чтобы свести их к минимуму:

- Загрузка, установка и распространение материалов и программ из Интернета рассматривается как серьезное нарушение данной инструкции и ведет к дисциплинарным взысканиям, вплоть до увольнения.

- Интернет не следует использовать в нерабочих целях.

6. Защита информации

6.1. Пароли:

- Не раскрывайте свои пароли никому, кроме случаев крайней необходимости, своему непосредственному руководителю.

- Не сообщайте никому своих паролей, за исключением тех случаев, когда на это будет дано специальное разрешение.

- Избегайте использования одинаковых паролей, за исключением ситуаций, когда это необходимо.

- Пароль следует менять не реже 1 раза в 90 дней.

- Подходите внимательно к выбору пароля.

- Необходимо использовать пароль из шести знаков, который бы содержал хотя бы одну букву и одну цифру.

- Не используйте очевидных паролей, таких как Ваше имя, имя Вашего/ей супруга/и или детей, номер машины и т.д.

- Не записывайте свой пароль

- Не давайте никому пароль на время.

- Не храните свой пароль в каких бы то ни было программах, файлах или других материалах Вашего компьютера.

6.2. Доступ в локальную сеть через ПК.

- У Вас будет авторизированный доступ к компьютерам, серверам и данным, необходимым для работы. Любые попытки получить другую информацию, внутри или вне компании, строго воспрещаются, за исключением случаев, когда для этого есть указания в письменном виде.

- Иные попытки могут быть рассмотрены как нарушение данной инструкции и повлечь за собой соответствующее наказание.

- Если Вам потребуется доступ к базам данным, Вам следует получить на это разрешение у руководителя и технического менеджера.

6.3.Резервные копии и защита информации:

- Необходимо хранить все рабочие документы в папке «Мои документы», которая синхронизируется с сетевым диском сервера при включении/выключении компьютера из сети. Помните, что Ваш ПК и информация менее защищены, если Вы работаете на портативном компьютере, с которым Вы путешествуете.

- Разработайте совместно с вашим IT специалистом план действий на случай непредвиденных обстоятельств, поломке или существенного сбоя в работе Вашего персонального компьютера.

7. Процедуры утверждения

7.1. Соглашение с пользователем.

- Все пользователи ПК должны подписать Заявление о соблюдении процедур в области информационных технологий.

- Все пользователи должны получить разрешение на доступ к той части информации в локальной сети, которая будет необходима в работе. Соответственно, каждый пользователь будет осуществлять соответствующие операции на своем месте.

- Если работник покидает компанию, руководитель должен информировать об этом Главного бухгалтера Компании, для того, чтобы доступ к данным был закрыт.

7.2.1. Доступ подрядчиков к компьютерной сети.

Читайте также: