Что такое циска в компьютере

В наше время достаточно много пользователей на форумах задают такой вопрос: «Cisco EAP-FAST module что это?». Дело в том, что люди обнаруживают эту программу на своем компьютере и понимают, что не устанавливали ее.

Разумеется, программа занимает какую-то часть памяти и отнимает какую-то часть ресурсов операционной системы. Поэтому пользователи задумываются над тем, чтобы немного разгрузить свою ОС путем удаления этой самой программы. Но, скажем сразу, далеко не во всех случаях можно выполнять данную процедуру. Но обо всем по порядку.

Стоит сразу сказать, что всю описанную ниже информацию необходимо читать подряд и целиком. Если какие-то моменты все-таки будут непонятны (хотя мы постарались объяснить все максимально доступно), перечитайте отрывок текста еще раз. А также вы можете оставлять свои комментарии под статьей, мы с удовольствием на них ответим.

Содержание:

Как расшифровывается Cisco EAP-FAST module

EAP-FAST расшифровывается как Flexible Authentication via Secure Tunneling. Если перевести это на русский, получится следующее: гибкая аутентификация через защищенный туннель. Эту фразу можно перевести более по-человечески, тогда получится аутентификация при помощи безопасного туннелирования. Дальше мы будем более подробно говорить о том, что это означает и что с этим делать.

А пока скажем, что есть еще две программы, подобные Cisco EAP-FAST module. В них вместо слова «LEAP» стоят слова «LEAP» и «PEAP». То есть программы называются Cisco LEAP module и Cisco PEAP module. Вы легко можете обнаружить все эти три программы на своем компьютере. И ситуация со всеми троими будет практически одинаковой – вы ничего не устанавливали, а она откуда-то появились на компьютере.

Рис. 1. 3 программы, связанные с Cisco

А это еще что такое?

LEAP расшифровывается как Lightweight Extensible Authentication Protocol, то есть облегченный расширяемый протокол аутентификации. А PEAP – это Protected Extensible Authentication Protocol, что переводится как защищенный расширяемый протокол той же аутентификации. Если сказать коротко, то это протоколы аутентификации, которые используются в оборудовании компании Cisco.

Протоколы аутентификации Cisco

Все три программы, о которых шла речь выше, позволяют выполнять аутентификацию в глобальной сети. Второй его важной функцией является защита от сетевых атак. Собственно, это все, что делают Cisco EAP-FAST, LEAP и PEAP module. Отличаются у них только способы той самой аутентификации.

А теперь обо всем поподробнее.

Разберем все понятия по очереди.

Об аутентификации

Аутентификация – это процесс, который подразумевает проверку пользователя при помощи цифровой подписи или же контрольной суммы посылаемого файла. Здесь все просто – пользователь проверяется не только путем ввода логина и пароля, а и путем подписи или файла. Если подпись, которую отослал пользователь при попытке воспользоваться сетью, совпадает с той, которая ему отсылалась, значит, проверка прошла успешно.

Если еще проще, то многие из нас проходит аутентификацию, когда входит в свой кошелек Вебмани. Чтобы войти в WebMoney Keeper Standard, необходимо ввести логин, пароль, число с картинки и данные компьютера.

Собственно, ввод одного лишь логина и пароля, которые не меняются, – это авторизация. А вот дополнительный ввод числа данных с компьютера – это уже нечто большее, то есть аутентификация.

Если поставить галочку на пункте «запомнить меня на этом компьютере» , то при каждом входе система будет считывать данные с компьютера. Если с него уже осуществлялся вход, сейчас он произойдет автоматически. Это и есть аутентификация.

Аутентификация может происходить также с помощью биометрических данных, к примеру, отпечатка пальца или сетчатки глаза. То есть аутентификация – это та же авторизация, только с помощью того, что знает только тот пользователь, который должен войти.

Рис. 3. Аутентификация с помощью сетчатки глаза

В случае с сетями Cisco аутентификация нужна для того, чтобы никакие случайные люди не могли ими воспользоваться.

О туннелировании

Вообще, туннелирование – это процесс, который подразумевает прокладку туннелей. Но, раз уж мы говорим о компьютерных сетях, то в этом случае у этого термина будет другое значение. Туннелирование – это процесс, который подразумевает объединение (в науке, в частности в математике, этот процесс называется инкапсуляцией) различных протоколов. В результате это приводит к тому, что информация передается между некоторыми двумя точками.

Если сказать проще, то, допустим, у нас есть некоторый набор протоколов. Уточним, что протоколы – это наборы правил и действий. В случае с компьютерными сетями они помогают передавать информацию от одной точки к другой. Так вот, из этого набора протоколов выбираются те функции, которые помогают наилучшим образом (максимально быстро и без потери данных) передать эту самую информацию. Этот процесс, кстати, и называется инкапсуляцией.

Рис. 4. Пример туннелирования в компьютерных сетях

Затронем безопасное туннелирование

А вот безопасное туннелирование подразумевает, что обмен данными, необходимыми для входа, происходит по защищенным каналам. Мы не будем вдаваться в подробности и разъяснять, как все это происходит.

А теперь объединяем эти понятия.

Как мы говорили выше, EAP-FAST – это аутентификация при помощи безопасного туннелирования. Если собрать все сказанное выше воедино, получается, что мы имеем дело с тем, что протоколы объединяются для передачи информации, которая касается аутентификации.

К примеру, если аутентификация происходит при помощи электронного ключа, то этот самый ключ передается по защищенным каналам.

Рис. 5. Пример аутентификации при помощи смарт-карты с электронным ключом.

Кстати, LEAP означает, что аутентификация тоже происходит с помощью передачи данных по защищенным каналам. Но в этом случае мы, как говорилось выше, имеем дело с облегченным протоколом, поэтому каналы здесь менее защищенные. А вот в случае с PEAP данные передаются по более защищенным каналам, чем обычно. Собственно, вот и все. Видите, как просто?

А теперь вернемся к программе

Собственно, программа Cisco EAP-FAST module и нужна для того, чтобы обеспечивать защищенную аутентификацию. Она, в большинстве случаев, используется для того, чтобы обеспечивать работу Wi-Fi сетей. Это уникальная и собственная разработка компании Cisco.

То же самое относится к двум другим программам, о которых мы говорили выше. Они могут устанавливаться автоматически или же специалистами компании Cisco. В любом случае, даже если вы один раз в жизни подключались к роутеру от этой компании, не удивляйтесь, что на вашем компьютере появилась рассматриваемая программа.

Можно ли удалять Cisco EAP-FAST module?

Мы вернулись к тому, с чего начинали. Удалять Cisco EAP-FAST module, конечно же, можно, но только в том случае, когда вы уже не пользуетесь оборудованием этой фирмы. Если вы все еще используете какую-либо технику Cisco, в частности, роутер, то удалять программу нельзя ни в коем случае. Это чревато тем, что оборудование просто перестанет работать. А установить программу может быть достаточно проблематично. Кстати у нас на сайте есть занятный материал, рекомендуемый вам для прочтения: MTU в роутере — что это? Увеличиваем скорость Интернета.

Кстати, многие пользователи жалуются на всевозможные проблемы, связанные с Cisco EAP-FAST module. В частности, у некоторых эта программа не удаляется или зависает.

Рис. 6. Установка Cisco EAP-FAST module (удаление выглядит практически так же)

Решаем проблемы, связанные с Cisco EAP-FAST module

Что касается удаления, то производить этот процесс можно только следующим образом:

- Сначала нужно зайти в «Панель управления» , через меню «Пуск» .

- Затем следует найти там пункт «Удаление программы» (в Windows 10 он называется «Программы и компоненты» ).

Рис. 7. «Удаление программы» в «Панели управления»

- Дальше найдите там Cisco EAP-FAST module и нажмите на эту строку два раза. Появится окно удаления программы.

Если программа зависает при удалении, нужно сделать вот что:

- Обновить драйвер сетевой карты. Для этого легче всего воспользоваться программой DriverPack Solution. Она автоматически определит, какие драйвера не являются актуальными или же являются «побитыми» и предложит их обновить.

- Проверить компьютер на вирусы. Если у вас слабый антивирус и ресурсы компьютера не позволят установить что-то более весомое, воспользуйтесь специальными утилитами для удаления вирусов.

- Воспользуйтесь службой поддержки Cisco в своей стране. На официальном сайте можно найти все необходимые контакты.

Теперь вы знаете, что такое Cisco EAP-FAST module и можете определить, стоит ли удалять эту программу на вашем компьютере.

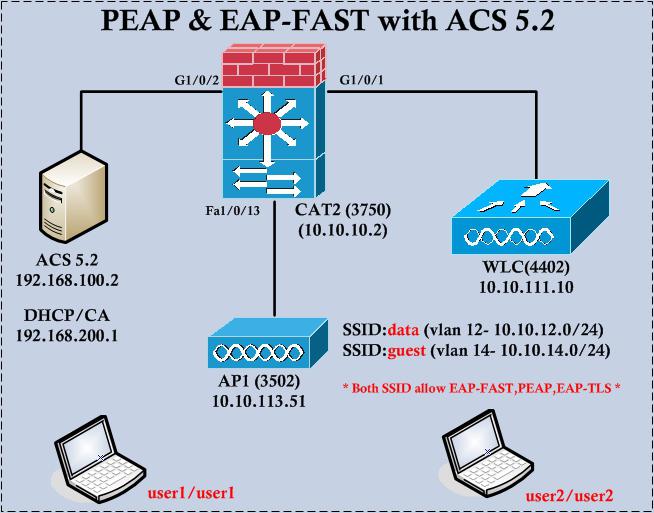

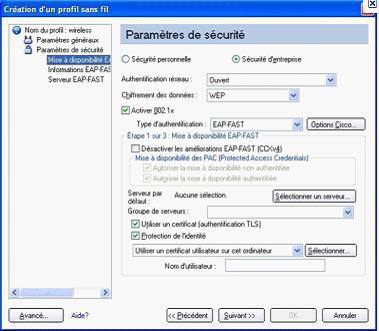

Ниже можно видеть пример настройки оборудования с таким методом аутентификации.

В последнее время активные интернет пользователи все чаще сталкиваются с появлением на своих ПК неизвестных программ: умышленно такой софт никто не устанавливал, однако программы как-то оказались на рабочем компьютере. Ярким примером подобного софта является программа Cisco EAP-FAST Module, Cisco LEAP Module или Cisco PEAP Module. При этом большинству пользователей непонятно, что это за программа? и нужна ли она – вдруг удаление приведет к неработоспособности других приложений?

Что такое cisco eap fast module?

Данная служба позволяет проходить аутентификацию через глобальную сеть по стандарту IEEE 802.1X. Также eap-fast предоставляет защиту от различных сетевых атак.

Что это за программа и нужна ли она?

Если ранее вы никогда не пользовались продуктами компании Cisco и не подключались к сетевому домену, то можете смело ее удалять. Изначально данная программа предназначалась для беспроводной инфраструктуры Cisco.

Если организация использует стандартные настройки безопасности для беспроводных сетей (как например WPA или WPA2, которые включают стандарт 802.1x для целей аутентификации), а также не способна обеспечить требования парольных политик и не хочет использовать сертификаты, то она спокойно может реализовать у себя eap-fast для усиления безопасности в целом.

Читайте еще: 5 приложений на телефон, которые пригодятся каждому водителюЧто это за программа и можно ли ее удалить?

Иногда при переустановке драйверов для адаптера беспроводной сети включается и установка Cisco eap-fast, дальше которой процесс «не идет» – установщик «зависает», и беспроводная сеть остается недоступной. Возможные причины такого «поведения» кроются в неправильном определении самой сетевой карты или названии модели.

Ведь при переустановке системы вы могли получить уже инфицированные драйвера и инсталляторы. При этом стандартные антивирусы, такие как Kaspersky, могут попросту пропустить зараженные файлы, добавив их в исключения – и, соответственно, предоставить им практически полный доступ к системе.

Если установка драйверов проводилась с помощью инсталлятора, то необходимо сначала удалить данную программу через Панель управления в пункте «Программы и компоненты» (для Windows 7 и выше) или «Установка/удаление программ» (для Windows XP) и заново установить только сам драйвер.

Если ничего не помогло, стоит воспользоваться программой Everest (она же AIDA) для определения верного идентификатора устройства, по которому можно найти правильные драйвера. Также это можно сделать через стандартный Диспетчер устройств, зайдя в свойства устройства и выбрав пункт Сведения, однако программой Everest это будет сделать проще и удобнее.

Порядок удаления программы

Для полного удаления Cisco eap-fast module воспользуйтесь мастером установки/удаления программ из Панели управления. Пошаговое руководство для удаления следующее:

Тематику cisco на хабре нельзя назвать популярной, зачастую интересные статьи остаются почти незамеченными. Но нас приятно удивил ажиотаж вокруг нашей предыдущей публикации. Больше тысячи человек добавили её в избранное, и это определённо говорит о том, что продолжение необходимо.

Кроме того, много людей, имеющих опыт реального планирования и строительства сетей, делали очень правильные замечания по резервированию. Дело в том, что предложенная в прошлый раз схема сети — это макет, лаборатория, на который мы будем отрабатывать и понимать технологии, поэтому такими вещами мы не озадачивались. В реальной же жизни, особенно, если вы оператор связи/провайдер, необходимы различные схемы резервирования: VRRP, STP, Link Aggregation, протоколы динамической маршрутизации.

Все замечания мы постараемся учесть и в конце цикла, вероятно, рассмотрим то, как сеть должна строиться, чтобы через полгода после запуска инженеру не было мучительно больно.

Сегодня же мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Как и обещали, в этот раз всё по-взрослому: с видео.

Под катом то же в текстовой и чуть более подробной форме.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

б) Распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer'a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

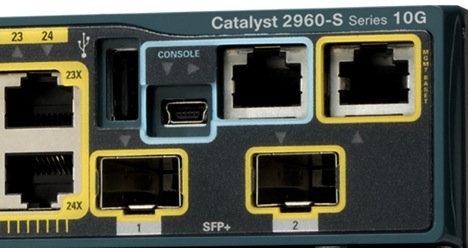

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так:

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят частоиспользуемые конвертеры USB-to-COM:

Либо редкоиспользуемые для этих целей конвертеры RS232-Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

— Используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT).

— Используйте горячие клавиши в консоли:

Ctrl+A — Передвинуть курсор на начало строки

Ctrl+E — Передвинуть курсор на конец строки

Курсорные Up, Down — Перемещение по истории команд

Ctrl+W — Стереть предыдущее слово

Ctrl+U — Стереть всю линию

Ctrl+C — Выход из режима конфигурирования

Ctrl+Z — Применить текущую команду и выйти из режима конфигурирования

Ctrl+Shift+6 — Остановка длительных процессов (так называемый escape sequence)

— Используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например.

Облегчаем работу с помощью фильтрации: после команды ставим |, пишем вид фильтрации и, собственно, искомое слово(или его часть). Виды фильтрации (ака модификаторы вывода):

begin — вывод всех строк, начиная с той, где нашлось слово,

section — вывод секций конфигурационного файла, в которых встречается слово,

include — вывод строк, где встречается слово,

exclude — вывод строк, где НЕ встречается слово.

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны)

Настраиваем IP-адрес компьютера через Desktop.

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

Пароли

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий.

Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Настроим пароль для enable-режима:

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password, то следует применить так же service password-encryption, тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username.

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class. Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list'ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min, где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel. Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15, вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel.

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level.

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах

privilege level 1 — Это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1.

privilege level 15 — Это команды привилегированного режима, вроде, как root в Unix'ах

Пример1

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config

Пример2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и введя пароль l2poorpass попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Ну и на сладенькое: сброс пароля

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута) И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

OSI.

VLAN

У вас возникает вопрос: "Cisco - что это?" Это компания, которая производит такое сетевое оборудование, как коммуникаторы, маршрутизаторы, экраны, модемы, роутеры, серверы и многое другое. Также является основным производителем и лидером в компьютерных и сетевых технологиях.

Cisco

Это американская компания, которая разрабатывает и продает сетевое оборудование. Главный девиз компании: предоставить возможность закупить всё сетевое оборудование только в Cisco Systems.

Само название Cisco пошло от города Сан-Франциско в штате Калифорния. Логотипом является копия моста "Золотые ворота". В России, на Украине и в Казахстане фирма существует с 1995 года. В 2007 году сильно возросший объём продаж в области информационной безопасности составил около 80 миллионов долларов. А с 2009 года в России существует центр исследования и разработок.

Именно эта фирма является передовой в построении разветвлённых и очень надёжных сетей в помещениях. Серия Aironet использует безопасность, высокоточную управляемость, защищённость при построении сети Wi-Fi. Эта серия имеет пять точек доступа, в результате это помогает в решении многих задач. Такая сеть поддерживает три стандарта: a, b, g, а также 802.11n, чтобы максимально могла увеличиться пропускная способность.

Изменять права, добавлять и удалять пользователей при сети из двух-трёх точек доступа можно вручную. А вот если больше, то надо пользоваться таким прибором, как контроллер. Этот интеллектуальный механизм не только контролирует работу сети, но и с помощью анализа работы точек доступа распределяет поровну нагрузку на точки доступа в сети. Существует две модели контроллеров: 2100 и 4400.

Программа Академии Cisco

В условиях прогрессирующей технологии экономики знания в области сетей и Интернета даёт сетевая программа Академии Cisco.

Вы, конечно, хотите узнать: Cisco - что это? Она включает в себя материалы из Интернета, практические занятия, оценку знаний студентов. Эта программа была основана в 1997 году в 64 учебных заведениях. А распространилась на 150 стран. Специалисты программы подготавливают будущих преподавателей в Центрах подготовки (САТС). Потом преподаватели обучают региональных преподавателей, а они - местных, и местные преподают полученные знания студентам. Студенты по окончании обучения получают сертификаты «Сетевой специалист» (CCNA) и «Сетевой профессионал» (CCNP). На данное время, кроме этих сертификатов, курсанты могут проходить ещё и курсы по разным направлениям. Со временем программа постоянно адаптируется к высоким стандартам.

- объединяет в одну систему разные сетевые ресурсы и серверы Cisco;

- увеличивает степень доступности и производительности приложений;

- минимизирует сервисы для оперативной работы;

- оптимально распределяет возможности центра обработки данных, чтобы снизить стоимость владения.

Рекордная производительность приложений достигается с помощью Cisco Unified Computing System.

Cisco Eap

Всем хочется знать: Cisco Eap - что это? Скажем, что протокол расширенной аутентификации. Беспроводные пакеты информации переводятся в пакеты, которые передаются по проводам и направляются на сервер аутентификации и обратно. Если надо, такая система используется при пассивной роли точки доступа. Существуют методы EAP:

- LEAP;

- EAP (PEAP)-MS-(CHAP) версии 2;

- PEAP Generic Token (GTC);

- EAP через обезопасенный туннель (FAST);

- EAP-тунель беспечности (TLS);

- EAP-Tunneled TLS (TTLS).

EAP работает под управлением IOS. Он особо чувствует словесные атаки, не новые виды атак. Надо всего-навсего разработать стойкий пароль и периодически его менять. Теперь рассмотрим Cisco Eap Fast - что это?

Cisco Peap Module

Нас интересует: Cisco Peap Module - что это? Очень простая, на первый взгляд, программка для своевременной очистки Windows от разного устаревшего и ненужного реестра. Такая очистка повышает быстродействие системы. Поддерживается разными ОС, как Windows Vista/7/8/Server 2012.

Читайте также: