Change imsi hlr уведомление телефона

Работаю в качестве PS Core Engineer'a, на одного из крупных операторов. Люблю попкорн и кино.

MSISDN

MSISDN (Mobile Station Integrated Services Digital Number) — сопоставленный SIM-карте телефонный номер абонента, предназначенный для совершения и приёма вызовов. Главный MSISDN номер используется для идентификации абонента при предоставлении большинства услуг. Возможно также сопоставить SIM-карте несколько дополнительных MSISDN для работы с факсимильной связью и передачи данных.

MSISDN, как и IMSI, может достигать 15 цифр и в соответствии с E.164 состоит из трех частей: кода страны (CC — Country Code), национального кода направления (NDC — National Destination Code) и номера абонента (SN — subscriber number). При этом конкретные длины составляющих частей регулируются международным и локальным законодательствами.

MSC (Mobile Switching Center) — это специализированная автоматическая телефонная станция, обеспечивающая возможность связи с коммутацией каналов, управления мобильностью и предоставления сервисов GSM для мобильных телефонов внутри зоны своего обслуживания. Это предполагает голос, данные и факсимильную связь, а также SMS и переадресацию вызовов.

В системах связи GSM, в отличие от более ранних аналоговых сервисов, факсимильная связь и данные посылаются на коммутатор (MSC) сразу в цифровом формате. Только на MSC они перекодируются в аналоговый формат (в большинстве случаев это цифровое перекодирование в PCM сигнал для 64 kbit/s таймслота, известного в Америке как DS0).

Существуют разновидности MSC, в зависимости от специфики их функционирования в сети. Причём, все эти термины могут относиться к одному и тому же MSC, который в разное время выполняет разные функции.

MSC связан со следующими элементами:

* подсистема базовых станций (BSS) которая обеспечивает взаимодействие с мобильными телефонами 2G и 2.5G

* подсистемой UTRAN которая обеспечивает взаимодействие с мобильными телефонами 3G

* VLR для обмена информацией о SIM и MSISDN

* другие MSC для процедур handover’а

Функции

В задачи MSC входит:

HLR содержит данные о SIM-картах данного оператора мобильной связи. Каждой SIM-карте сопоставлен уникальный идентификатор, называемый IMSI, который является ключевым полем для каждой записи в HLR.

Другой важной частью данных, сопоставленных SIM]-карте, являются телефонные номера (MSISDN). Главный MSISDN используется для предоставления абоненту основного пакета услуг, возможно также сопоставить SIM-карте несколько других MSISDN для работы с факсимильной связью и передачи данных. Каждый MSISDN также является ключевым полем в базе данных HLR.

У крупных операторов может быть установлено несколько HLR, на каждом из которых хранятся данные лишь по части абонентов оператора, так как из-за аппаратных и программных ограничений ёмкость каждого HLR лимитирована.

Примеры других данных, хранимых в HLR для каждого абонента:

* Данные о сервисах, которые абонент запросил или которые были предоставлены

* Установки GPRS, позволяющие абоненту иметь доступ к сервисам пакетной передачи данных

* Текущее местоположение абонента (VLR и SGSN)

* Данные о переадресации звонков для каждого MSISDN

Элементы GSM Core Network, связанные с HLR

HLR соединяется со следующими элементами:

Сети 3G, новое поколение мобильных сетей, базирующееся на принципах GSM, также имеет свою карточку идентификации, называемую USIM в случае UMTS. Карточки абонента также иногда применяются в сетях типа CDMA/TDMA. Так в сетях CDMA2000 применяется так называемая R-UIM карта, выполняющая почти те-же функции, что и SIM.

Основная функция SIM-карты хранение идентификационной информации об аккаунте, что позволяет абоненту легко и быстро менять сотовые аппараты, не меняя при этом своего аккаунта, просто переставив свою сим-карту в другой телефон. Тогда как в сотовых телефонах сетей не применяющих SIM-карты (AMPS, NAMPS, DAMPS, NMT-450) эта информация хранится в его внутренней памяти и смена абонентом телефона, с сохранением аккаунта, может быть произведена только путем перепрограммирования телефона. Что обычно производится только сотрудником сотового оператора, в офисе оператора и за дополнительную плату.

SIM-карта содержит микросхему памяти, поддерживающую шифрование. Существуют карты различных стандартов, с различным размером памяти и разной функциональностью. Есть карты, на которые при выпуске можно устанавливать дополнительные приложения, такие как SIM-меню, клиенты телебанка, и т.д.

Одной СИМ-карте может быть присвоено несколько телефонных номеров, записанных в HLR коммутатора сотовой сети. Но ни одним из операторов сотовой связи в СНГ данная возможность не используется.

SIM-карта выдается абоненту при заключении контракта с оператором сотовой связи. Собственником карты при этом остается оператор. Номер выданной SIM-карты указывается в договоре, и при первом включении телефона с установленной картой она активируется.

При утрате SIM-карты абонент должен поставить в известность оператора, утерянная карта блокируется, и абоненту выдается новая карта, обычно за небольшую доплату. Номер телефона, баланс ЛС и все подключенные услуги при этом остаются неизменными.

SIM-карта устанавливается в SIM-держатель сотового телефона, который в современных сотовых телефонах обычно располагается под аккумуляторной батареей. Расположение SIM-держателя под аккумулятором не позволяет устанавливать/удалять SIM-карту при включенном питании телефона, что может привести к порче карты.

Первые сим-карты были размером с кредитную карточку, но с минимизацией сотовых телефонов был принят новый стандарт меньшего размера. Несмотря на это, SIM-карты поставляются в виде, позволяющим использовать их как в телефонах старого стандарта, так в современных телефонах, в последнем случае модуль меньшего размера просто извлекается (однократно) из большой карты и используется отдельно.

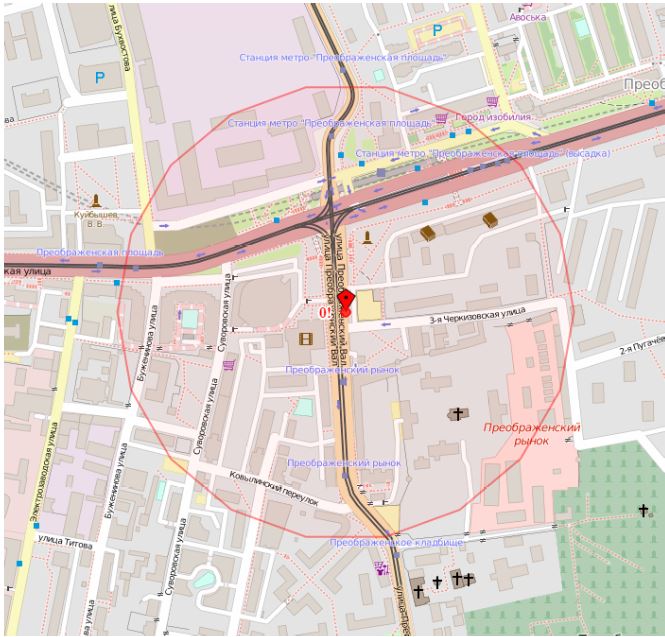

В сетях мобильной связи возможно осуществление довольно специфичных атак. Об одной из них — раскрытии местоположения абонента в реальном времени с точностью до определения соты — пойдет речь в данной статье. Я не указываю точность в более привычных единицах измерения, т. к. размер соты не является величиной постоянной. В плотных городских застройках сота может обеспечивать покрытие порядка сотен метров, а в условиях лесов, полей и рек междугородной трассы — нескольких километров.

Элементы системы

Рисунок 1 (по клику открывается в полном размере)

Для начала проведу небольшое введение в структуру сотовой сети на примере стандарта GSM. Упрощенная схема стандарта приведена на рисунке 1.

Покрытие обеспечивается базовыми станциями (Base Station, BS), каждая из которых, как правило, имеет несколько антенн, направленных в разные стороны. Антенна обеспечивает радиопокрытие соты, каждая сота имеет свой идентификатор (Cell Identity, CI). Базовые станции группируются в географические зоны (Location Area, LA). Группировка происходит чаще всего по территориальному принципу. Идентификатор такой группы называется LAC (Location Area Code). На рисунке 1 каждая базовая станция обеспечивает покрытие трех секторов.

Базовые станции подсоединяются к контроллеру базовых станций (Base Station Controller, BSC). В самом простом варианте один LAC соответствует одному BSC. Именно такое назначение LAC показано на примере (рисунок 1). Для наглядности LAC выделены разными цветами.

Территория, покрываемая одним LAC, зависит от плотности населения. В Москве, в пределах МКАД, может быть несколько десятков LAC, а в небольшом регионе центральной полосы России разделение на LAC может быть таким: один LAC покрывает областной центр, второй LAC покрывает всю остальную территорию области.

Все контроллеры BSC подключаются к коммутатору (Mobile Switching Center, MSC). По сути, MSC представляет собой обычный коммутатор голосовых телефонных вызовов с аппаратно-программным расширением для обеспечения функций мобильности абонентов. В эпоху широкого распространения IP следует напомнить, что MSC оперирует коммутацией цепей (Circuit Switched) согласно установленным в нем статичным таблицам маршрутизации на основе привычной нам телефонной нумерации.

Регистр местоположения визитных абонентов (Visited Location Register, VLR) функционально считается отдельным элементом сети, но фактически всегда интегрирована с MSC. В базе данных VLR содержится информация об абонентах, которые в данный момент находятся в зоне действия своего MSC. И раз уж тема статьи о местоположении абонента, то стоит упомянуть, что для каждого абонента в БД VLR хранится информация о текущем идентификаторе LAC, и идентификаторе той соты (CI), которая была при последнем радиоконтакте мобильного телефона с сетью. То есть, если абонент передвигается по территории покрытия одного LAC, не совершая и не принимая вызовов, в базе данных VLR информация о его местоположении не меняется. В общем случае, в сети может быть несколько узлов MSC/VLR. В примере на рисунке 1 показано два таких узла.

Еще два функциональных узла — регистр местоположения домашних абонентов (Home Location Register, HLR) и центр аутентификации (Authentication Center, AuC) — размещаются физически в едином модуле. HLR/AuC хранит профили абонентов своей сети. В профиле содержится следующая информация: телефонный номер абонента, уникальный идентификатор SIM-карты (International Mobile Subscriber Identity, IMSI), ключи для обеспечения безопасности, категория абонента (предоплатная система расчетов /постоплатная система расчетов), список разрешенных и запрещенных услуг, адрес биллинг-центра (для абонентов предоплатной системы), адрес MSC/VLR, в зоне действия которого находится абонент в настоящий момент. Этот же профиль с некоторыми изменениями копируется в VLR, когда абонент регистрируется в зоне его действия.

Шлюзовой коммутатор (Gateway MSC, GMSC) является приемной точкой для входящих вызовов. Он на основе информации, полученной из HLR, маршрутизирует вызов на тот коммутатор, в зоне действия которого находится вызываемый абонент.

Атака

Разумеется, данную атаку не сможет совершить любой человек с улицы. Для осуществления атаки звезды должны расположиться в правильном порядке на небосводе. А именно:

Рисунок 2 (по клику открывается в полном размере)

1. Мобильный телефон регистрируются в сети одного из украинских мобильных операторов. В какой-то момент абонент входит в зону покрытия LAC 41800 со стороны сектора CI 22C0 и продолжает движение вплоть до сектора CI 22CF. Что же в это время происходит в сети оператора? Когда телефон оказывается в зоне покрытия LAC 41800, то инициируется процедура Location Update, обновляя в базе данных VLR значения LAC и CI. По мере движения нашего коллеги до сектора CI 22CF в базе данных VLR не происходит более никаких изменений.

5. В мире телекома принято доверять друг другу, особенно запросам, пришедшим по сетям SS7, и HLR оператора не является исключением из этого правила. На рисунке 3 показана выдержка из трассировки. HLR находит в своих базах данных идентификатор IMSI абонента (1) и адрес MSC/VLR (2), в зоне действия которого находится абонент с заданным номером, и, не подозревая подвоха, сообщает своему «собеседнику» эти данные. Здесь можно обратить внимание на значения некоторых цифр. Первые три цифры идентификатора IMSI обозначают код страны абонента (Mobile Country Code, MCC). Код 250 закреплен за Россией (1). Адрес коммутатора предоставляется в более привычной для нас телефонной нумерации, где 380 — международный телефонный код Украины (2).

На этом шаге можно сделать небольшую паузу. Дело в том, что в сети существуют сервисы, которые на этом останавливаются и выдают своим пользователям информацию о местоположении любого мобильного абонента с точностью до мобильного коммутатора.

На рисунке 4 показан фрагмент скриншота с результатами поиска того же самого человека. Тут мы видим номер абонента (1). Кроме того, сервис раскрывает идентификатор IMSI (2), который вообще-то является конфиденциальной информацией и должен храниться оператором за семью печатями. Следом нам показан номер сервис-центра, где находится абонент (3). Фактически это урезанный адрес мобильного коммутатора. В России по номеру сервис-центра можно определить регион нахождения абонента, т. к. адресация коммутаторов совпадает с региональной телефонной нумерацией. К сожалению, для украинских мобильных операторов мне не удалось найти такого соответствия.

Теперь посмотрим на трассировку (рисунок 5). Все значения, нужные нам для пеленгации, получены:

- MCC — код страны;

- MNC (Mobile Network Code) — код мобильного оператора;

- LAC (для дальнейшего использования нужно привести это значение в шестнадцатеричный вид: 41800 = A348h);

- CGI (Cell Global Identity) — код соты, значение сразу показано в шестнадцатеричном виде.

Пока это только набор цифр, из которого мы сможем узнать страну по MCC — код 255 закреплен за Украиной. Пока все сходится. Для финального выстрела открываем сервис для определения координат базовой станции, коих в сети можно найти немало (рисунок 6). И что же мы видим? Это не Киев, а Феодосия, причем сектор обслуживает не городскую черту, а морское побережье с пляжами! Теперь ясно, чем наши коллеги так долго заняты в командировке :)

Заключение

В качестве пользователей описанного в статье «сервиса» можно представить криминальных элементов, промышленных шпионов, частных детективов… Но остается вопрос: кто и каким образом может реализовать подобного рода атаки?

В первую очередь, такая возможность есть у технических специалистов операторов связи, причем сам оператор может находиться в любой стране мира.

Во-вторых, для реализации сервиса может быть специально создана компания с получением необходимых лицензий, закупкой оборудования и подключением к SS7 обязательно с возможностью работы протокола MAP. Денежные затраты на реализацию такого варианта в России будут исчисляться круглыми суммами и вряд ли смогут окупиться.

Третий вариант — взлом сети управления оператора и внедрение «жучка» в его существующую инфраструктуру.

А у правоохранительных органов имеются свои средства оперативно-розыскных мероприятий (СОРМ), в том числе с функцией поиска местоположения.

Автор: Сергей Пузанков, исследовательский центр Positive Research.

P. S. Хочу выразить благодарность отделу анализа безопасности сетевых устройств Positive Technologies и Вере Красковой, которая отдыхала Крыму во время наших исследований и выступила в роли пеленгуемого абонента :)

Бывает, что необходимо узнать, находится ли абонент в настоящее время в сети, но при этом никоим образом не беспокоя его. Можно ли узнать данную информацию так, чтобы он вообще не узнал об этом? Можно. Причем не потребуется ни звонить, ни отправлять смс, ни вообще контактировать с абонентом каким-либо образом. Для получения актуальной информации о состоянии сим карты можно воспользоваться HLR-запросом.

HLR-запрос (англ. Аббревиатура Home Location Register) – это обычный запрос к необычной базе данных. В этой базе хранится информация именно о том, находится ли абонент в сети или нет; включен ли у него телефон или выключен. При этом сам пользователь не знает, что его телефон проверяют: запрос идет к базе данных обслуживающего оператора сотовой связи.

Но хватит теории, как же реализовать на практике? Есть множество компаний, которые предоставляют подобную услугу. За плату. Однако, можно это сделать и бесплатно.

На данном сайте просто введите номер телефона, и буквально через несколько секунд получите примерно следующую информацию:

Итак, узнать, в сети ли абонент любого оператора сотовой связи очень просто: поможет hlr-запрос. Это бесплатно и очень просто. Однако, стоит сразу прояснить один момент: информация по номеру телефона в базе оператора, извлекаемая с помощью HLR-запроса обновляется не мгновенно. Также могут быть некоторые задержки с получением данных, если телефон вместе с абонентом (или без него) сейчас в роуминге.

заметки, телефоны, HLR

Светлана: Доброе утро! Делаю HLR - запрос номера телефона, он мне выдаёт, что телефон доступен и находится в сети, но когда я звоню на на этот номер, то мне говорят, что абонент недоступен, перезвоните позже. Вопрос: Почему такое несовпадение? И насколько точно определяет HLR - запрос, если телефон действительно в сети или нет? Дмитрий: Как узнать находится ли абонент мегафон в интернете с другого номера?Вашу задачу можно решить двумя способами:

Сервис проверки номеров через HLR или PING сохраняет конфиденциальность запроса и не беспокоит абонентов.

HLR-запросы

Нужны чтобы скрытно узнать обслуживается ли номер телефона или уже нет.

HLR (Home Location Register) — это централизованная база данных, которая содержит подробную информацию о каждом абоненте мобильных сетей GSM-операторов.

Возвращается статус номера: обслуживается/не обслуживается.

Достоверность статуса зависит оператора: МТС и Теле2 отличная, Мегафон и Йота иногда возвращают недостоверный статус HLR, Билайн проверяется до 10 минут.

new Есть возможность объединить вашу исходную таблицу с контактами/клиентами и HLR-отчеты. В сводной Excel-таблице рядом с телефоном будет статус (Обслуживается/Не обслуживается).

HLRVIP

Для более точного, но менее затратного способа чем PING есть услуга HLRVIP - помимо статуса обслуживается/не обслуживается возвращается дополнительная информация (IMSI, роуминг), если оператор не поддерживает HLR, то отправляются дорогие PING-SMS.

PING-SMS

Позволяют скрытно узнать в сети телефон или нет (выключен).

Зачем нужны HLR-запросы

Проверка базы (HLR запросы) - проверка статуса номеров сотовых сетей GSM и очистка баз данных Ваших клиентов от неактуальных номеров. Проверка осуществляется путем отправки запросов в базу данных операторов с уточнением сведений о состоянии абонента в сотовой сети (данная база является ключевым компонентом сетей GSM, TDMA и CDMA).

Запросы позволяют установить состояние номера телефона клиента - активен или не обслуживается (так же возможно, но не гарантируется установление следующих параметров - нахождение абонента в роуминге или в домашней сети, MCC/MNC код мобильного оператора).

Данный сервис проверки номеров сохраняет конфиденциальность запроса, т.е. никаким образом не беспоклит абонентов.

Услуги HLR Lookup / Number Validation позволяют выполнять проверку списков с номерами телефонов или одиночные номера, определяя доступных и недоступных абонентов и позволяя осуществлять чистку баз данных от неактуальных номеров.

Мобильная связь на сегодняшний день стала на столько популярна что мы не представляем свою жизнь без мобильного телефона. И она далеко не ограничена только телефонными разговорами. Мобильный телефон выполняет функции офиса, записной книжки, кошелька, фитнес тренера и еще тысячи различных функций. На телефоне хранятся ваши учетные записи к всем онлайн сервисам и социальным сетям. Также к телефонному номеру привязаны двух факторные авторизации к онлайн банкингу и к личному кабинету на сайте мобильного оператора. Когда говорят о безопасности мобильной связи, то упоминают защищенность радиоканала и крайне редко вспоминают о сети сигнализации SS7. До последнего времени защищенность сигнальных каналов сводилась к физической безопасности.

В наших предыдущих статьях:

Мы уже затрагивали вопросы безопасности сетей SS7. Сегодня мы постараемся более подробно описать возможные векторы атаки с помощью которых становится возможным слежка за мобильным телефоном, перехват SMS и много всего прочего 🙂

В реальности попасть в сигнальную сеть в технологиях традиционной телефонии было практически невозможно. Но прогресс не стоит на месте, и с начала XXI века на смену традиционной стала постепенно приходить IP телефония. На любой персональный компьютер теперь можно установить несколько бесплатных программ, и затем знание протоколов SS7 и умение программировать, умноженные на потраченное время, превращают этот компьютер в мощный инструмент пентестера — была бы фантазия.

ТЕОРИЯ:

Адресация узлов в мобильной связи при взаимодействии между операторами происходит не по IP-адресам, а по адресам Global Title, формат которых напоминает телефонные номера. Адреса Global Title в обязательном порядке должны входить в диапазон телефонных номеров, закрепленный за оператором связи, а если на национальном уровне диапазоны разбиваются по регионам, то и адреса Global Title узлов сети должны соответствовать региональным диапазонам.

Мы привыкли использовать для мобильных коммуникаций обычные телефонные номера. В технических терминах мобильной связи эти номера называются MSISDN — Mobile Subscriber Integrated Services Digital Network Number. Этот номер присваивается абоненту при заключении договора с мобильным оператором. Но в недрах сети связи абоненты адресуются по другому идентификатору — IMSI (International Mobile Subscriber Identity), который привязывается к конкретной SIM-карте. Подавляющее большинство операций требуют адресации абонента именно по IMSI, следовательно, для проведения большинства атак, направленных на конкретного абонента, злоумышленнику в первую очередь нужно узнать этот идентификатор.

ВАРИАНТЫ АТАК

Прелюдия

Итак, мы предполагаем, что злоумышленник получил доступ к сети SS7 и желает провести на тебя, читатель, ряд атак. Полагаем, что злоумышленник знает телефонный номер абонента-жертвы. Как было сказано раньше, злоумышленнику первым делом нужно получить идентификатор IMSI, соответствующий телефонному номеру жертвы. Для лучшего понимания процесса предлагаю сейчас отвлечься от самой атаки и посмотреть сперва, как работает один из простейших сервисов в мобильной связи — Short Message Service, «эсэмэски».

ОПРЕДЕЛЕНИЕ МЕСТОПОЛОЖЕНИЯ АБОНЕНТА

А теперь перейдем к настоящим атакам. Первое, что приходит на ум, — определить, где находится абонент. Наверняка в недрах мобильной сети должна быть информация о текущем положении абонента. И на самом деле она там есть, правда точность ее не всегда одинакова. Чтобы прояснить этот вопрос, придется опять погрузиться в технологию связи.

Структура сотовых сетей

Каждый видел антенны базовых станций сотовой связи: в городах ими усеяны практически все высотные здания. За пределами городской застройки антенны базовых станций чаще всего устанавливают на специальных мачтовых сооружениях. Базовые станции обеспечивают радиопокрытие сети, которое в идеале, конечно, должно быть без белых пятен. Базовые станции подключаются к контроллерам — BSC (Base Station Controller) в стандарте GSM и RNC (Radio Network Controller) в стандарте UMTS. Контроллеры подключаются к коммутатору MSC.

На базовой станции, как правило, устанавливают несколько антенн, каждая из которых покрывает свой сектор, или соту. Каждая сота имеет идентификатор CID — Cell ID. Соты объединяются в группы, называемые Location Area, и определяются идентификатором LAC — Location Area Code. Часто в Location Area входят все сектора, базовые станции которых подключены к одному контрол-

леру.

Идентификатор соты, обслуживающей абонента в каждый момент времени, хранится в базе данных контроллера. Но контроллеры — и BSC, и RNC — подключаются напрямую к коммутатору и не имеют подключений к внешним сетям. Вытянуть оттуда информацию практически невозможно.

Каждый MSC тоже имеет свою базу — VLR (Visited Location Register), где хранится информация обо всех абонентах, попавших в зону действия этого коммутатора. Там даже есть данные LAC и CID для абонентов, но значение CID обновляется только в тот момент, когда абонент переходит через границы Location Area или совершает какое-либо другое активное действие. Хотя с точки зрения сети изменение информации о новом LAC — это такая же активность, как и телефонный звонок. Коммутатор, в отличие от контроллеров, имеет соединение с внешними сетями, и злоумышленник с доступом к SS7 может получить из его базы данных информацию о местоположении абонентов.

Рис. 3. Определение местоположения

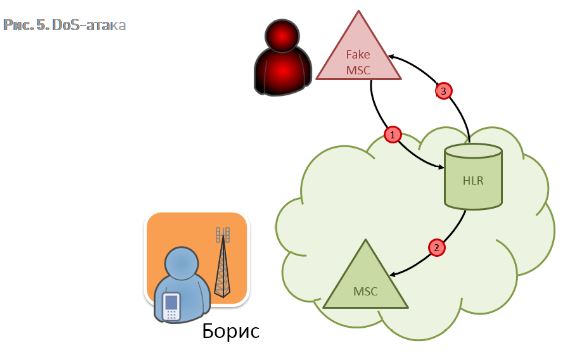

НАРУШЕНИЕ ДОСТУПНОСТИ АБОНЕНТА (DOS)

Следующая атака — DoS абонента. Для понимания техники атаки снова погрузимся в принципы работы сетей мобильной связи.

1. Абонент Алекс из сети с названием «Дом» едет в отпуск на море, выходя из самолета, включает телефон и попадает в сеть «Заграница».

3. Узел, который отвечает за аутентификацию и назначение ключей шифрования, называется AuC — Authentication Centre. Он определяет ключ шифрования и другую служебную информацию, необходимую для аутентификации, и отправляет ее в ответ.

После завершения этих действий абонент Алекс может совершать и принимать звонки в сети «Заграница». При входящем вызове в HLR будет приходить запрос о местоположении абонента, и он будет направлять вызовы на MSC Z сети «Заграница».

Рис. 5. DoS-атака

2. HLR в своей базе данных отвяжет реальный коммутатор.

3. HLR отправит профиль абонента на оборудование злоумышленника.

Любое из этих действий инициирует процедуру UpdateLocation, которая в базе данных HLR обновит адрес коммутатора на настоящий.

Возможности для злоумышленника:

Давай предположим, какую выгоду может получить злоумышленник, перехватывая входящие абоненту SMS. Думается, что эта атака неэффективна в целях вторжения в частную переписку: сейчас люди общаются в основном в приложениях-мессенджерах. Гораздо интереснее получить одноразовый пароль из банка для осуществления платежа. Преступным группировкам, которые

специализируются на взломах счетов банковских карт, зачастую для вывода средств не хватает именно одноразовых паролей.

Еще один из сценариев атак, при котором может использоваться перехват SMS, — восстановление паролей для различных интернет-сервисов: для электронной почты, социальных сетей, порталов госуслуг. Во всех этих сервисах может содержаться конфиденциальная информация, и ценность ее тем выше, чем более громким именем обладает жертва.

ИТОГИ:

В завершение хотелось бы сказать пару слов о том, как операторы сотовой связи смотрят на безопасность SS7. Во-первых, они полагают (и небезосновательно), что невозможно получить абсолютно нелегальный доступ к сети SS7. Во-вторых, между всеми операторами есть соглашения на пропуск трафика, и даже если вдруг со стороны какого-то оператора будут замечены злонамеренные действия, то не составит труда провести блокировку по адресу источника. В-третьих, не так много известно случаев злоупотребления средствами SS7.

Все три утверждения совершенно справедливы. Однако для каждого из них есть свое но.

Первое но. Получить подключение к SS7 возможно, например, под прикрытием провайдера VAS-услуг. Скорее всего, это не получится сделать в России, однако есть страны с более лояльным законодательством в сфере телекоммуникаций (или с сильной коррупцией). Кроме того, не следует забывать, что в роли злоумышленника могут выступать и государственные спецслужбы — для своей страны, естественно, на стороне добра.

Второе но. Прежде чем пресечь зловредные действия, их надо заметить. Крайне малое число операторов проводит постоянный мониторинг сетей SS7 на предмет вторжений и атак. И даже если атака через сеть SS7 будет замечена и пресечена, никто не сможет сказать, когда она началась и как долго длилась.

Третье но. Широкий резонанс и огласку в СМИ получили несколько случаев злоупотреблений, связанных с SS7. Об одном из них сообщил Эдвард Сноуден, затем информация была опубликована в Washington Post. Речь идет о сервисе SkyLock, который позволяет вести слежку за мобильными абонентами, в том числе через сети SS7.

Еще один нашумевший случай — прослушка мобильных абонентов Украины с территории России. Да-да, такое тоже реально благодаря возможностям SS7! С начала атак до их обнаружения и локализации прошло несколько месяцев. Атаки были пресечены административно-техническими методами, однако за то время, пока утечки информации оставались незамеченными, был нанесен значительный урон оператору и государству

Читайте также: