Вам как специалисту службы конфиденциального делопроизводства пао компьютер

Перечень конфиденциальной информации на предприятии — это список закрытых от посторонних сведений. В их число, как правило, входят коммерческая информация, персональные и профессиональные данные (последние два вида определены федеральными законами).

Какие сведения входят

- тайна судопроизводства и следствия;

- персональные данные;

- служебная, профессиональная и коммерческая тайна;

- известия об изобретении (до публикации);

- материалы из личных дел осужденных.

Как утвердить перечень

Реестр в большинстве случаев состоит из двух разделов — коммерческой тайны и информации, доступ к которой ограничен законодательно.

1. Официально утвержденного перечня конфиденциальных сведений в области коммерческой тайны не существует. Каждая организация сама устанавливает, к каким материалам следует ограничить доступ третьих лиц. Чаще всего закрывают данные о:

- планируемых сделках и контрагентах;

- маркетинговых исследованиях, анализы рыночной конъюнктуры;

- научно-технических и технологических решениях;

- производственных секретах (ноу-хау);

- механизмах ценообразования;

- хозяйственной деятельности;

- бухгалтерской отчетности.

2. Информация, доступ к которой ограничивается законом. Сюда относятся персональные данные, материалы профессионального характера, налоговая, банковская, адвокатская, нотариальная, врачебная, аудиторская и прочие виды тайн.

Чтобы понять, какое назначение имеет перечень конфиденциальных сведений предприятия, необходимо руководствоваться практическими соображениями и требованиями закона:

- Коммерческая тайна призвана повысить доходы и (или) сократить расходы, обеспечивать прибыль ее владельцу как раз вследствие сокрытия от третьих лиц — значит, ее необходимо охранять от конкурентов.

- Ст. 9 закона №149-ФЗ в п. 2, 4, 9 регламентирует обязательность соблюдения конфиденциальности информации, доступ к которой ограничен законодательно.

- определяются и систематизируются данные, требующие защиты от неправомерного использования;

- устанавливается порядок ограничения доступа, взаимодействия и надзора;

- учитываются лица или должности, получившие допуск;

- устанавливаются требования к сотрудникам и контрагентам, получившим допуск в ходе выполнения должностных обязанностей или по соглашению;

- документы, составляющие коммерческую тайну, грифуются.

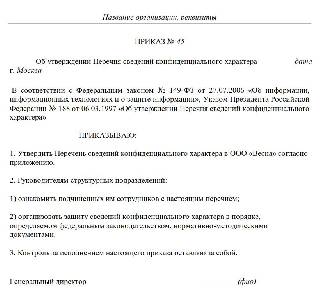

Мероприятия, устанавливающие режим конфиденциальной информации, регламентируются положением, инструкцией или регламентами. Документационное оформление зависит от установленных в организации правил документооборота. Для введения в действие документа издается приказ об утверждении перечня сведений конфиденциального характера. С его содержанием надо ознакомить всех причастных к тайне сотрудников.

Кто имеет доступ

Работников, получивших доступ, знакомят с реестром и мерами, обеспечивающими режим конфиденциальности, под роспись. Лиц, допущенных к информации, относящейся к перечню конфиденциальности, определяет руководитель. Обычно это список должностей, который оформляется приложением к приказу или отдельным пунктом в инструкции или положении. Сотруднику обеспечиваются условия для сохранения тайны: специальная мебель, запирающиеся шкафы и пр. Допуск к сведениям ограниченного доступа, если он не предусмотрен трудовым договором, предоставляется с согласия служащего.

Ответственность за нарушение

Работники или контрагенты, разгласившие перечень информации, относящейся к конфиденциальной информации, несут ответственность:

формирование профессиональных компетенций ( ПК2.1-2.9 - выборочно):

участвовать в подготовке организационных и распорядительных документов, регламентирующих работу по защите информации.

участвовать в организации и обеспечивать технологию ведения делопроизводства с учетом конфиденциальности информации.

оформлять документацию по оперативному управлению средствами защиты информации и персоналом.

документировать результаты проверок наличия конфиденциальных документов

Формирование общих компетенций ( ОК 1-12 - выборочно):

организовывать собственную деятельность, выбирать типовые методы и способы выполнения профессиональных задач, оценивать их эффективность и качество.

осуществлять поиск и использование информации, необходимой для эффективного выполнения профессиональных задач, профессионального и личностного развития.

использовать информационно-коммуникационные технологии в профессиональной деятельности

оценивать значимость документов, применяемых в профессиональной деятельности

сформировать умения оформлять управленческую документацию с учетом особенностей конфиденциального делопроизводства;

проверить правильность применения ГОСТ Р 7.0.97 -2016 в профессиональной деятельности.

Развивающие:

продолжить формирование регулятивных УУД по определению последовательности промежуточных действий с учётом конечного результата; по самостоятельному сравнению результата с заданным эталоном с целью обнаружения отличий от эталона.

продолжить формирование коммуникативных УУД по инициативному сотрудничеству в поиске решения поставленной управленческой задачи; по распределению функций участников и определению способов взаимодействия в рабочей группе.

Воспитательные:

способствовать воспитанию внимательности и ответственности при выполнении профессиональных задач;

способствовать формированию навыков самостоятельного принятия решений и согласования собственных решений с позицией группы.

Тип занятия: урок систематизации знаний.

Форма организации работы учащихся: групповая.

Методы обучения: применение технологии «письменный круглый стол».

Материально-техническое оснащение занятия:

Карточки с заданиями для самостоятельной практической работы;

Таблички с наименованием отделов.

Квалификационные требования:

Студент должен знать:

основные нормативные правовые акты в области информационной безопасности и защиты информации, а также нормативные методические документы Федеральной службы безопасности Российской Федерации, Федеральной службы по техническому и экспортному контролю в данной области;

правовое регулирование взаимоотношений администрации и персонала в области защиты информации;

порядок отнесения информации к разряду конфиденциальной информации;

порядок разработки, учета, хранения, размножения и уничтожения конфиденциальных документов;

организацию конфиденциального документооборота;

технологию работы с конфиденциальными документами.

Студент должен уметь:

разрабатывать нормативно-методические материалы по регламентации системы организационной защиты информации;

определять состав документируемой конфиденциальной информации;

подготавливать, издавать и учитывать конфиденциальные документы;

организовывать и вести конфиденциальное делопроизводство, в том числе с использованием вычислительной техники.

иметь практический опыт:

ведения учета и оформления бумажных и машинных носителей конфиденциальной информации;

Ход занятия

1. Организационная часть (5 минут)

Проверка подготовки кабинета и группы к занятию

Заполнение журнала группы

Напоминание правил техники безопасности.

2. Вводный инструктаж: (15 минут)

Преподаватель ставит перед учащимися цель проведения учебного занятия. Объясняет ход выполнения работы:

Подгруппа из 12 чел. делится на три рабочие группы и занимает заранее подготовленные места в аудитории. Студенты разделены на три отдела: служба конфиденциального делопроизводства, юридический отдел, служба безопасности

Актуализация опорных теоретических и практических знаний, умений и навыков по выполнению операций проводится следующими способами:

Блок А – систематизация теоретических знаний по теме. Каждая группа в соответствии со своим отделом получает вопрос и бланк для развернутого ответа.

Блок Б – актуализация практического опыта. Каждая группа получает карточку с управленческой ситуацией, которую необходимо задокументировать с использованием ПК.

Блок В – взаимная проверка подготовленных документов.

Блок С – самооценка с использованием эталонов.

4. Текущий инструктаж (15 минут)

Задания Блока А (время выполнения 10 мин.):

Отдел СКД – Как проводятся проверки носителей конфиденциальной информации в организации? (Ответ должен быть сформулирован развернуто)

Отдел ЮО – Какова цель создания, структура и назначение Положения о коммерческой тайне организации? (Ответ должен быть сформулирован развернуто)

Отдел СБ – Какие правила проведения конфиденциального совещания должна соблюдать фирма-организатор? (Ответ должен быть сформулирован развернуто)

Промежуточное закрепление: каждая группа озвучивает ответ на вопрос и передает бланк ответа преподавателю.

Задания Блока Б (время выполнения 25 мин.)

Карточка №1. ( Отдел СКД )

Карточка №2 (Отдел ЮО)

Карточка №3 (Отдел ЮО)

Самостоятельная работа группы (20 мин.)

Студенты определяют вид документа, необходимого в каждой управленческой ситуации. Оформление документов производится на ПК и распечатывается на принтере в двух экземплярах.

Задание Блока В (10 мин.) - один экземпляр оформленного документа по сигналу преподавателя группа отдает своим коллегам для осуществления взаимной проверки. Рабочие группы оценивают правильность выполнения задания и вносят необходимые коррективы маркером своего цвета. Движение документов осуществляется по часовой стрелке и по команде преподавателя. Обработка документа происходит в течении 5 мин.

Как только документ проходит все три отдела, он передается преподавателю.

Информация стала одним из важнейших активов бизнеса. Об этом свидетельствуют данные по тратам компаний на ее защиту: согласно прогнозам Gartner, в 2019 году на информационную безопасность в мире будет потрачено свыше $124 млрд. Большие бюджеты на безопасность оправданы, достаточно вспомнить, к каким последствиям привело недавнее заражение вирусами-шифровальщиками Petya и Misha корпоративных бизнес-сетей. Тогда была нарушена работа сотен компаний из разных отраслей по всему миру. Вирусы распространялись через фишинговые письма, которые получали сотрудники организаций.

Рассмотрим основные источники утечек и меры по предотвращению потерь конфиденциальных данных.

Источники конфиденциальной информации

- Люди (сотрудники, клиенты, посетители, обслуживающий персонал).

Угрозы конфиденциальной информации

Каналы утечки конфиденциальной информации (через организацию деятельности)

- Деятельность с контрагентами на основе гражданско-правовых договоров.

Каналы утечки конфиденциальной информации (через технические средства)

По данным исследования Infowatch, порядка 70% утечек данных происходит через сеть.

-

Акустический канал утечки информации.

Каналы утечки конфиденциальной информации (через человеческий фактор)

- Через сотрудников компании (умысел, неосторожность, методы социальной инженерии и т.д.).

7 важных мер по защите информации

Есть семь основных направлений работы по защите корпоративных данных от утечек:

- Правовые меры (создание режимов, например коммерческой тайны, патентов, авторских прав и т.д.).

- Меры, связанные с кадровой работой (подбор, обучение, увольнение, контроль, действие в нештатных ситуациях, подбор ИТ специалиста и т.д.).

- Создание конфиденциального делопроизводства (создание, хранение, уничтожение, передача документов и т.д.).

- Режимные мероприятия (пропускной режим, внос-вынос документов, использование гаджетов на территории, удаленный доступ, охрана, доступ к информации и т.д.).

- Организационные мероприятия (деление информации на части, дублирование на ключевых точках, использование облачных систем хранения, банковских ячеек, резервное копирование, аудит и т.д.).

- Мероприятия по инженерно-технической защите (защита помещений, мест хранения информации, сигнализации, видеонаблюдение и т.д.).

- Мероприятия по применению технических средств защиты информации (DLP – системы, шифрование, правильная настройка оборудования, защищенное программное обеспечение и т.д.).

Подготовительные мероприятия: что нужно сделать для настройки системы защиты

- Определить, какая информация подлежит или нуждается в защите.

На что обратить внимание

- Использование гаджетов на территории предприятия.

5 принципов информационной безопасности

«Принцип системности». К безопасности нужно подходить системно: с отбора и обучения персонала до создания регламентов работы офиса (речь идет не о технических регламентах, а о бытовых, например, о таком правиле как «Важные документы не должны лежать на рабочих столах “лицом” вверх)». В компании нужны регламенты работы со звонками, идентификации личности посетителей и звонящих. И только потом информационная безопасность — это компьютеры, сеть и технологии.

«Принцип информационного шума». Никогда не чувствуйте себя защищенным. Не доверяйте информацию чему-либо — носителям, шифрам, хранилищам. Всегда помните, что ваша информация может быть получена третьими лицами, и старайтесь представить её в таком виде, чтобы непосвященному человеку было труднее разобраться в данных.

«Принцип разделяй и властвуй». Кроме руководителя в компании не должно быть человека, владеющего всей полнотой информации. Поэтому похитителю придется собирать ее из разных источников.

«Принцип разных корзин». Храните информацию и пересылайте её по разным каналам. Например, никогда не посылайте вместе логин и пароль. Если вы отправляете пароль по защищенной корпоративной почте, отправьте логин по смс, или назовите его в телефонном разговоре.

«Принцип паранойи». Здоровая паранойя поможет минимизировать утечки. Подозревайте всех, не верьте в абсолютные возможности новых технологий, всегда помните, что данные могут украсть. Можно даже спровоцировать кражу, проследить за процессом и выявить виновника.

Информация стала одним из важнейших активов бизнеса. Об этом свидетельствуют данные по тратам компаний на ее защиту: согласно прогнозам Gartner, в 2019 году на информационную безопасность в мире будет потрачено свыше $124 млрд. Большие бюджеты на безопасность оправданы, достаточно вспомнить, к каким последствиям привело недавнее заражение вирусами-шифровальщиками Petya и Misha корпоративных бизнес-сетей. Тогда была нарушена работа сотен компаний из разных отраслей по всему миру. Вирусы распространялись через фишинговые письма, которые получали сотрудники организаций.

Рассмотрим основные источники утечек и меры по предотвращению потерь конфиденциальных данных.

Источники конфиденциальной информации

- Люди (сотрудники, клиенты, посетители, обслуживающий персонал).

Угрозы конфиденциальной информации

Каналы утечки конфиденциальной информации (через организацию деятельности)

- Деятельность с контрагентами на основе гражданско-правовых договоров.

Каналы утечки конфиденциальной информации (через технические средства)

По данным исследования Infowatch, порядка 70% утечек данных происходит через сеть.

-

Акустический канал утечки информации.

Каналы утечки конфиденциальной информации (через человеческий фактор)

- Через сотрудников компании (умысел, неосторожность, методы социальной инженерии и т.д.).

7 важных мер по защите информации

Есть семь основных направлений работы по защите корпоративных данных от утечек:

- Правовые меры (создание режимов, например коммерческой тайны, патентов, авторских прав и т.д.).

- Меры, связанные с кадровой работой (подбор, обучение, увольнение, контроль, действие в нештатных ситуациях, подбор ИТ специалиста и т.д.).

- Создание конфиденциального делопроизводства (создание, хранение, уничтожение, передача документов и т.д.).

- Режимные мероприятия (пропускной режим, внос-вынос документов, использование гаджетов на территории, удаленный доступ, охрана, доступ к информации и т.д.).

- Организационные мероприятия (деление информации на части, дублирование на ключевых точках, использование облачных систем хранения, банковских ячеек, резервное копирование, аудит и т.д.).

- Мероприятия по инженерно-технической защите (защита помещений, мест хранения информации, сигнализации, видеонаблюдение и т.д.).

- Мероприятия по применению технических средств защиты информации (DLP – системы, шифрование, правильная настройка оборудования, защищенное программное обеспечение и т.д.).

Подготовительные мероприятия: что нужно сделать для настройки системы защиты

- Определить, какая информация подлежит или нуждается в защите.

На что обратить внимание

- Использование гаджетов на территории предприятия.

5 принципов информационной безопасности

«Принцип системности». К безопасности нужно подходить системно: с отбора и обучения персонала до создания регламентов работы офиса (речь идет не о технических регламентах, а о бытовых, например, о таком правиле как «Важные документы не должны лежать на рабочих столах “лицом” вверх)». В компании нужны регламенты работы со звонками, идентификации личности посетителей и звонящих. И только потом информационная безопасность — это компьютеры, сеть и технологии.

«Принцип информационного шума». Никогда не чувствуйте себя защищенным. Не доверяйте информацию чему-либо — носителям, шифрам, хранилищам. Всегда помните, что ваша информация может быть получена третьими лицами, и старайтесь представить её в таком виде, чтобы непосвященному человеку было труднее разобраться в данных.

«Принцип разделяй и властвуй». Кроме руководителя в компании не должно быть человека, владеющего всей полнотой информации. Поэтому похитителю придется собирать ее из разных источников.

«Принцип разных корзин». Храните информацию и пересылайте её по разным каналам. Например, никогда не посылайте вместе логин и пароль. Если вы отправляете пароль по защищенной корпоративной почте, отправьте логин по смс, или назовите его в телефонном разговоре.

«Принцип паранойи». Здоровая паранойя поможет минимизировать утечки. Подозревайте всех, не верьте в абсолютные возможности новых технологий, всегда помните, что данные могут украсть. Можно даже спровоцировать кражу, проследить за процессом и выявить виновника.

Читайте также:

- Как сделать чтобы компьютер выключался полностью

- Ноутбук зависает при отключении питания

- Дисковые подсистемы серверных компьютеров подключение конфигурирование повышение отказоустойчивости

- Как сделать чтобы фрапс не занимал много места

- К какой категории программного обеспечения относится ms office системное по инструментальное по